Visão geral de segurança técnica

Visão geral de segurança

Este documento se aplica ao Citrix DaaS (anteriormente serviço Citrix Virtual Apps and Desktops) hospedado no Citrix Cloud. Esta informação inclui o Citrix Virtual Apps Essentials e o Citrix Virtual Desktops Essentials.

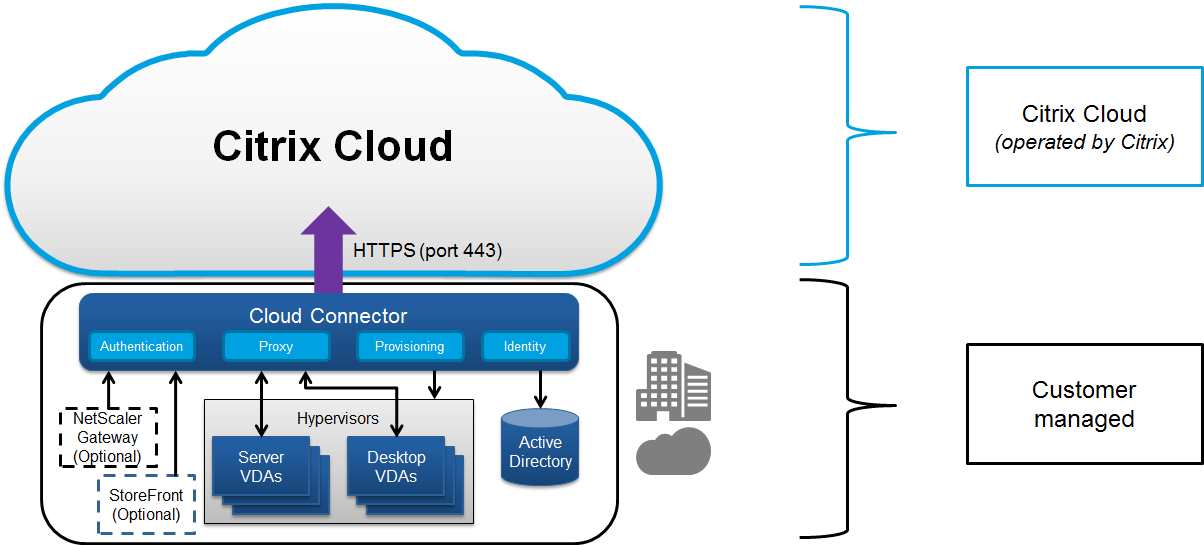

O Citrix Cloud gerencia a operação do plano de controle para ambientes Citrix DaaS. O plano de controle inclui os Delivery Controllers, consoles de gerenciamento, banco de dados SQL, servidor de licenças e, opcionalmente, StoreFront e Citrix Gateway (anteriormente NetScaler Gateway). Os Virtual Delivery Agents (VDAs) que hospedam os aplicativos e desktops permanecem sob o controle do cliente no data center de sua escolha, seja na nuvem ou no local. Esses componentes são conectados ao serviço de nuvem usando um agente chamado Citrix Cloud Connector. Se os clientes optarem por usar o Citrix Workspace™, eles também podem escolher usar o Citrix Gateway Service em vez de executar o Citrix Gateway em seu data center. O diagrama a seguir ilustra o Citrix DaaS e seus limites de segurança.

Conformidade baseada em nuvem da Citrix

Visite o Citrix Trust Center para obter mais informações sobre as Certificações do Citrix Cloud e verifique frequentemente as atualizações.

Observação:

O uso do Citrix Managed Azure Capacity com várias edições do Citrix DaaS™ e Universal Hybrid Multi-Cloud não foi avaliado para Citrix SOC 2 (Tipo 1 ou 2), ISO 27001, HIPAA ou outros requisitos de conformidade de nuvem.

Fluxo de dados

O Citrix DaaS não hospeda os VDAs, portanto, os dados de aplicativos do cliente e as imagens necessárias para o provisionamento são sempre hospedados na configuração do cliente. O plano de controle tem acesso a metadados, como nomes de usuário, nomes de máquina e atalhos de aplicativos, restringindo o acesso à Propriedade Intelectual do cliente a partir do plano de controle.

Os dados que fluem entre a nuvem e as instalações do cliente usam conexões TLS seguras pela porta 443.

Isolamento de dados

O Citrix DaaS armazena apenas os metadados necessários para a intermediação e monitoramento dos aplicativos e desktops do cliente. Informações confidenciais, incluindo imagens, perfis de usuário e outros dados de aplicativos, permanecem nas instalações do cliente ou na assinatura de seu fornecedor de nuvem pública.

Edições de serviço

As capacidades do Citrix DaaS variam de acordo com a edição. Por exemplo, o Citrix Virtual Apps Essentials™ suporta apenas o Citrix Gateway Service e o Citrix Workspace. Consulte a documentação do produto para saber mais sobre os recursos suportados.

Segurança ICA®

O Citrix DaaS oferece várias opções para proteger o tráfego ICA em trânsito. As opções disponíveis são as seguintes:

- Criptografia básica: A configuração padrão.

- Secure HDX™: Permite criptografia de ponta a ponta verdadeira dos dados da sessão usando AES-256.

- SecureICA: Permite criptografar dados da sessão usando criptografia RC5 (128 bits).

- HDX Direct: Permite usar criptografia em nível de rede usando TLS/DTLS.

- VDA TLS/DTLS: Permite usar criptografia em nível de rede usando TLS/DTLS.

- Protocolo Rendezvous: Disponível apenas ao usar o Citrix Gateway Service. Ao usar o protocolo Rendezvous, todos os segmentos das conexões das sessões ICA são criptografados usando TLS/DTLS.

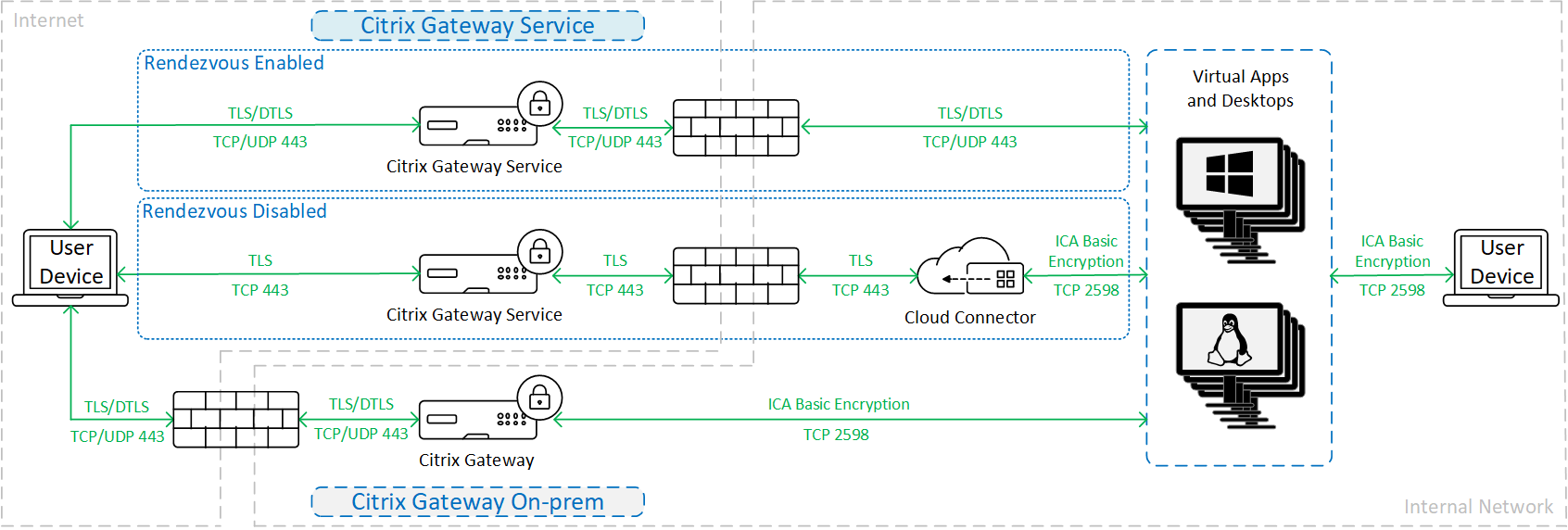

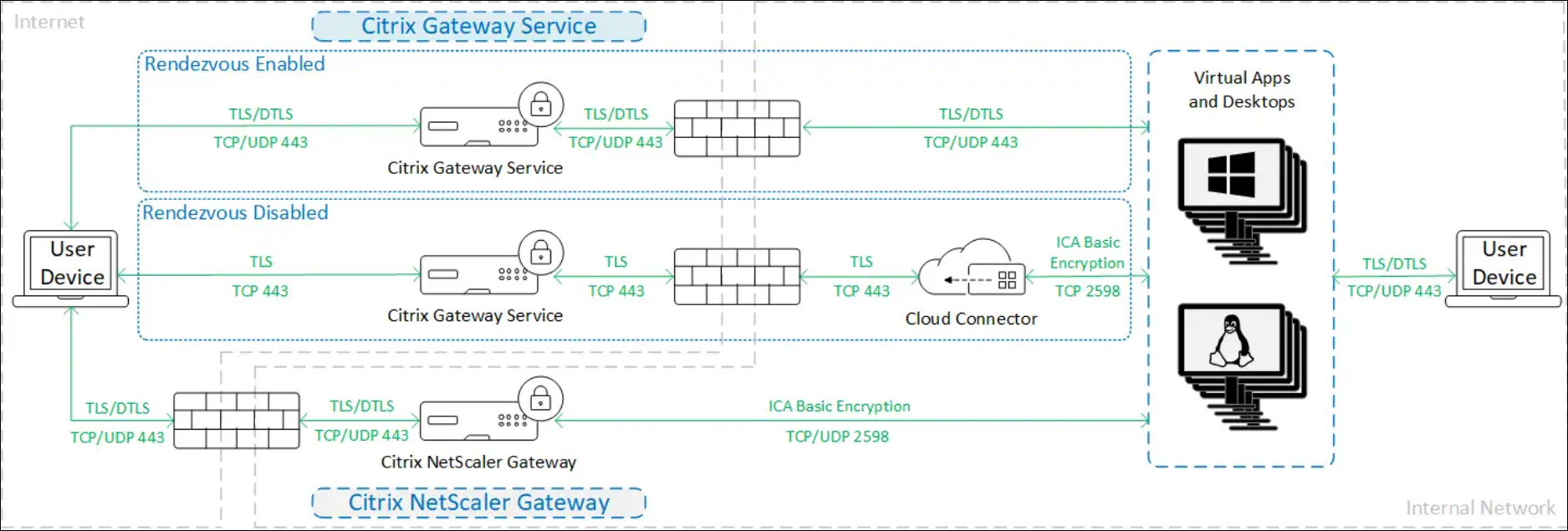

Criptografia básica

Ao usar a criptografia básica, o tráfego é criptografado conforme mostrado no diagrama a seguir.

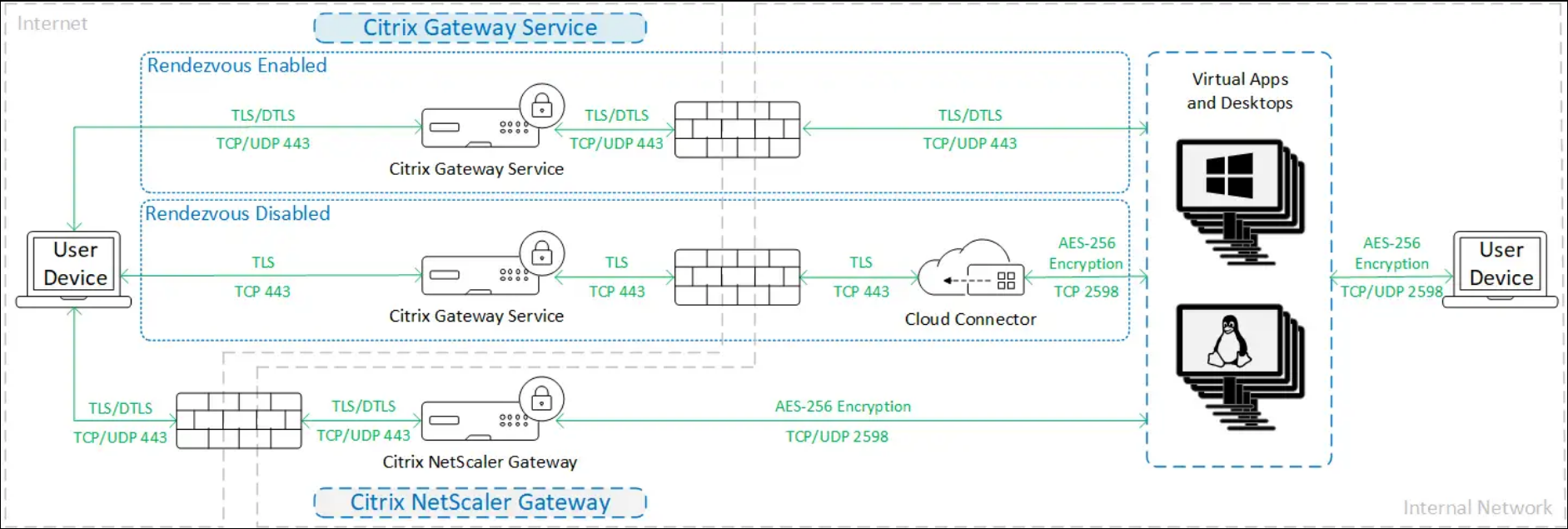

Secure HDX

Ao usar o Secure HDX, o tráfego é criptografado conforme mostrado no diagrama a seguir.

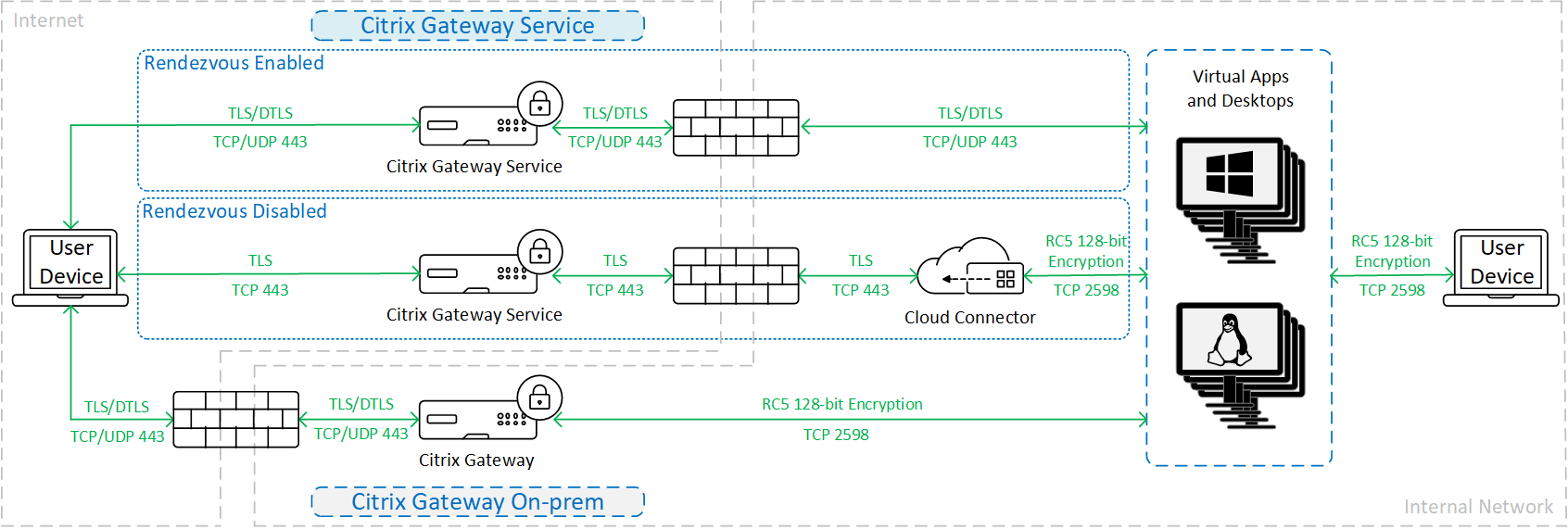

SecureICA

Ao usar o SecureICA, o tráfego é criptografado conforme mostrado no diagrama a seguir.

Observação:

Recomenda-se usar o Secure HDX. O Secure ICA foi descontinuado com o lançamento do Citrix Virtual Apps and Desktops 2402.

O SecureICA não é suportado ao usar o aplicativo Workspace para HTML5.

HDX Direct

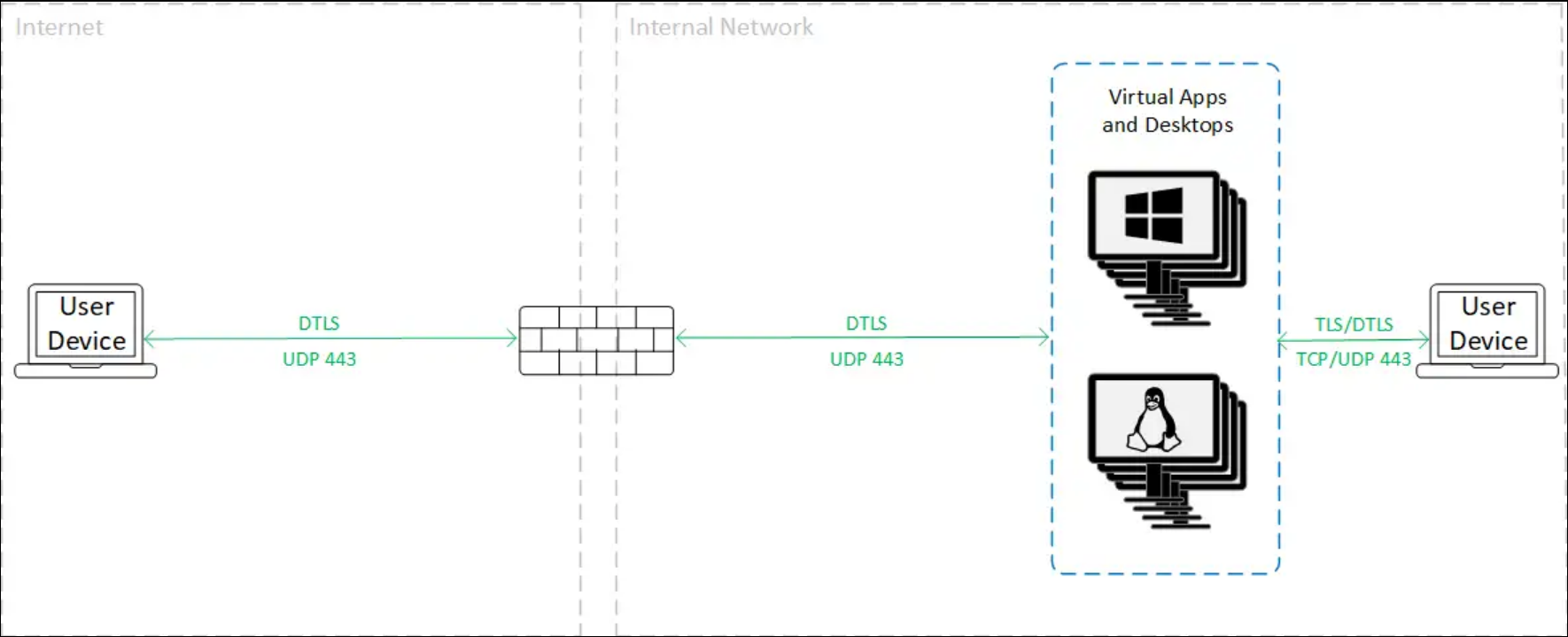

Interno

Ao usar o HDX Direct no modo somente interno, o tráfego é criptografado conforme mostrado no diagrama a seguir.

Externo

Ao usar o HDX Direct nos modos interno e externo, o tráfego é criptografado conforme mostrado no diagrama a seguir.

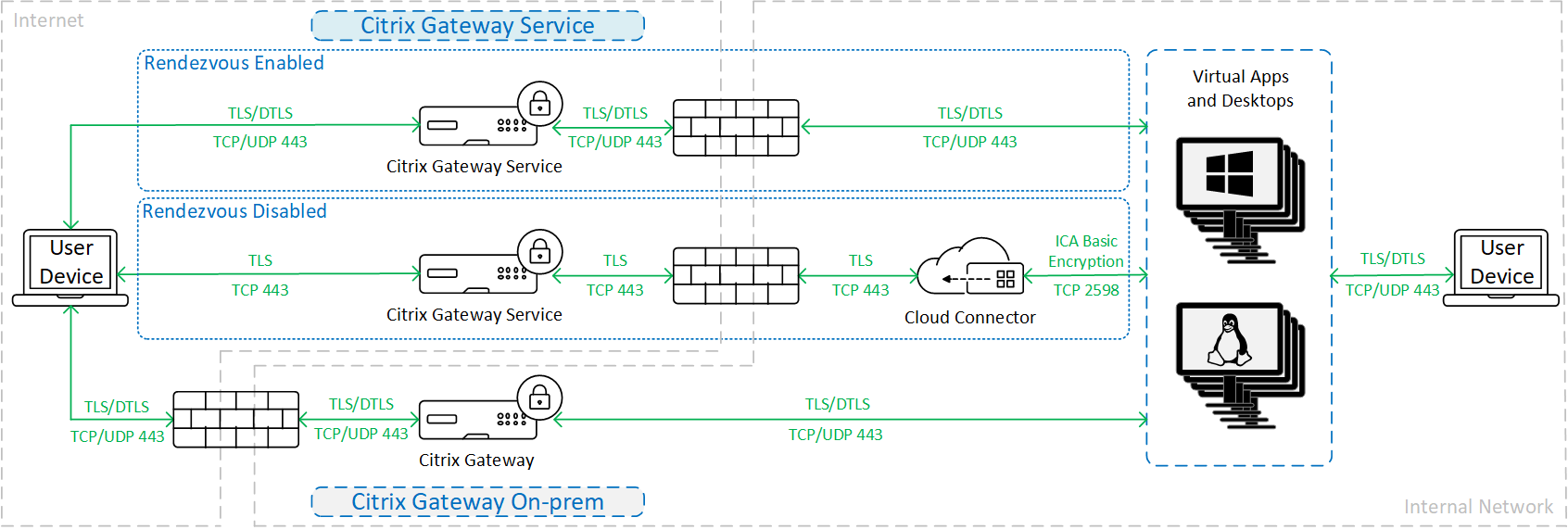

VDA TLS/DTLS

Ao usar a criptografia VDA TLS/DTLS, o tráfego é criptografado conforme mostrado no diagrama a seguir.

Observação:

Ao usar o Gateway Service sem Rendezvous, o tráfego entre o VDA e o Cloud Connector não é criptografado por TLS, porque o Cloud Connector não suporta a conexão com o VDA com criptografia em nível de rede.

Mais recursos

Para obter mais informações sobre as opções de segurança ICA e como configurá-las, consulte:

- Secure HDX: Secure HDX

- HDX Direct: HDX Direct

- SecureICA: Configurações de política de segurança

- VDA TLS/DTLS: Transport Layer Security

- Protocolo Rendezvous: Protocolo Rendezvous

Tratamento de credenciais

O Citrix DaaS lida com quatro tipos de credenciais:

- Credenciais de Usuário: Quando os usuários se autenticam no Workspace ou StoreFront™ usando seu nome de usuário e senha do Active Directory, estes são armazenados para fornecer logon único aos VDAs. Ao usar o StoreFront gerenciado pelo cliente, estes são normalmente criptografados pelo conector antes de serem enviados ao DaaS. Para obter mais informações, consulte Acesso do cliente via StoreFront.

- Credenciais de Administrador: Os administradores se autenticam no Citrix Cloud. A autenticação gera um JSON Web Token (JWT) assinado de uso único que concede ao administrador acesso ao Citrix DaaS.

- Senhas de Hypervisor: Hypervisores locais que exigem uma senha para autenticação têm uma senha gerada pelo administrador que é armazenada diretamente criptografada no banco de dados SQL na nuvem. A Citrix gerencia chaves de pares para garantir que as credenciais do hypervisor estejam disponíveis apenas para processos autenticados.

- Credenciais do Active Directory (AD): O Machine Creation Services™ usa o Cloud Connector para criar contas de máquina no AD de um cliente. Como a conta de máquina do Cloud Connector tem apenas acesso de leitura ao AD, o administrador é solicitado a fornecer credenciais para cada operação de criação ou exclusão de máquina. Essas credenciais são armazenadas apenas na memória e são mantidas apenas para um único evento de provisionamento.

Considerações de implantação

A Citrix recomenda que os usuários consultem a documentação de melhores práticas publicada para implantar aplicativos Citrix Gateway e VDAs em seus ambientes.

Cloud Connectors

Comunicação com o Citrix Cloud

Todas as conexões dos Citrix Cloud Connectors para o DaaS e outros serviços do Citrix Cloud usam HTTPS com TLS 1.2.

HTTPS para serviço XML e STA

Se você usa StoreFront ou NetScaler Gateways locais, é recomendável que você habilite HTTPS e desabilite HTTP no conector. Para obter mais informações, consulte Configuração HTTPS.

Requisitos de acesso à rede

Além das portas descritas em Configuração de portas de entrada e saída, os Cloud Connectors têm os seguintes requisitos de acesso à rede:

- Os Citrix Cloud Connectors exigem apenas tráfego de saída da porta 443 para a internet e podem ser hospedados atrás de um proxy HTTP.

- Dentro da rede interna, o Cloud Connector precisa de acesso ao seguinte para o Citrix DaaS:

- VDAs: Porta 80, tanto de entrada quanto de saída. Mais 1494 e 2598 de entrada se usar o serviço Citrix Gateway.

- Servidores StoreFront: Porta 443 de entrada se usar HTTPS (recomendado) ou porta 80 se usar HTTP (não recomendado).

- Citrix Gateways, se configurados como um STA: Porta 443 de entrada se usar HTTPS (recomendado) ou porta 80 se usar HTTP (não recomendado).

- Controladores de domínio do Active Directory

- Hypervisores: Somente saída. Consulte Portas de comunicação usadas pelas tecnologias Citrix para portas específicas.

O tráfego entre os VDAs e os Cloud Connectors é criptografado usando segurança em nível de mensagem Kerberos.

Chaves de segurança

Você pode usar Chaves de segurança para garantir que apenas servidores StoreFront e dispositivos Citrix Gateway autorizados possam se conectar ao DaaS via Cloud Connectors. Isso é especialmente importante se você habilitou a confiança XML.

Acesso do cliente

Você pode fornecer acesso ao cliente via Workspace hospedado pela Citrix ou hospedando sua própria implantação do StoreFront.

Os usuários podem se conectar ao Workspace ou StoreFront usando o aplicativo Citrix Workspace ou um navegador da web. Para recomendações de segurança para o aplicativo Citrix Workspace, consulte a documentação para cada plataforma.

Acesso do cliente via Workspace

O Citrix Workspace é um serviço gerenciado pela Citrix que permite que aplicativos cliente acessem recursos do DaaS sem a necessidade de qualquer infraestrutura local. Para versões suportadas do aplicativo Citrix Workspace e outros requisitos, consulte Requisitos do sistema do Workspace. Para obter informações sobre segurança, consulte Visão geral de segurança do Citrix Workspace.

Acesso do cliente via StoreFront

Como alternativa ao Workspace, você pode fornecer acesso ao cliente implantando o Citrix StoreFront em seu ambiente local. Isso oferece maiores opções de configuração de segurança e flexibilidade para a arquitetura de implantação, incluindo a capacidade de manter as credenciais do usuário no local. O servidor StoreFront pode ser hospedado atrás de um Citrix Gateway para fornecer acesso remoto seguro, impor autenticação multifator e adicionar outros recursos de segurança. Para obter mais informações, consulte Proteja sua implantação do StoreFront.

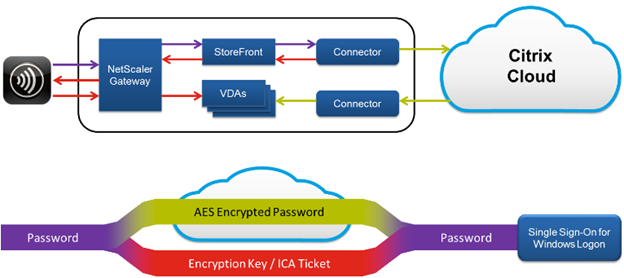

Credenciais de usuário

Se o usuário se autenticou no StoreFront com suas credenciais do Active Directory, quando um usuário inicia um aplicativo, o StoreFront passa as credenciais para o Cloud Connector. Por padrão, o Cloud Connector criptografa as credenciais do usuário usando criptografia AES e uma chave aleatória de uso único gerada para cada inicialização. A chave nunca é passada para a nuvem e é retornada apenas para o aplicativo Citrix Workspace. O aplicativo Citrix Workspace então passa essa chave para o VDA para descriptografar a senha do usuário durante a inicialização da sessão para uma experiência de logon único. O fluxo é mostrado na figura a seguir.

É importante que você configure HTTPS entre o cliente, gateway, StoreFront e conector para garantir que a senha esteja sempre criptografada em sua rede.

Com o comportamento padrão, como o Citrix Cloud não tem acesso às credenciais, ele não consegue encaminhar as credenciais para outros Cloud Connectors ou Connector Appliances para validação. Isso é necessário se você usar vários domínios sem relações de confiança. Você pode desabilitar esse comportamento e permitir que as credenciais sejam carregadas para o Citrix Cloud para que ele possa encaminhá-las para outros Cloud Connectors e Connector Appliances para validação. Para configurar isso, use o cmdlet Set-Brokersite do SDK do DaaS com o parâmetro CredentialForwardingToCloudAllowed.

Conectando-se aos Cloud Connectors usando HTTPS

É recomendável que você configure o StoreFront para se conectar aos Cloud Connectors usando HTTPS para garantir que toda a comunicação seja criptografada. Isso exige que você tenha habilitado HTTPS para serviço XML e STA. Para configurar o StoreFront para se conectar usando HTTPS, consulte Adicionar feeds de recursos para Citrix Desktops as a Service e Adicionar dispositivo Citrix Gateway.

Confiança XML

Por padrão, quando o StoreFront se conecta ao DaaS para ações como enumeração e inicialização, o StoreFront deve passar as credenciais do Active Directory do usuário para que o DaaS possa autenticar o usuário e verificar a associação do grupo do usuário. No entanto, ao usar outros métodos de autenticação, como passagem de domínio, cartões inteligentes ou SAML, o StoreFront não possui a senha do Active Directory. Nesse caso, você deve habilitar a “Confiança XML”. Com a confiança XML habilitada, o DaaS permite que o StoreFront execute ações em nome de um usuário, como enumerar e iniciar aplicativos sem validar a senha do usuário. Antes de habilitar a confiança XML, use Chaves de segurança ou outro mecanismo, como firewalls ou IPsec, para garantir que apenas servidores StoreFront confiáveis possam se conectar aos Cloud Connectors.

Para habilitar a confiança XML no Studio, vá para “Configurações” > “Configurações do site” e ative “Habilitar confiança XML”.

Para usar o SDK do Citrix DaaS para verificar o valor atual da confiança XML, execute Get-BrokerSite e inspecione o valor de TrustRequestsSentToTheXMLServicePort.

Para usar o SDK do Citrix DaaS para habilitar ou desabilitar a confiança XML, execute Set-BrokerSite com o parâmetro TrustRequestsSentToTheXMLServicePort.

Citrix Gateway Service

O uso do Citrix Gateway Service evita a necessidade de implantar o Citrix Gateway nos data centers do cliente.

Para obter detalhes, consulte Citrix Gateway Service.

Todas as conexões TLS entre o Cloud Connector e o Citrix Cloud são iniciadas do Cloud Connector para o Citrix Cloud. Nenhuma porta de firewall de entrada é necessária.

NetScaler® Gateway local

Você pode usar um NetScaler Gateway local para fornecer acesso a recursos. O Gateway deve ser capaz de alcançar os Cloud Connectors para resgatar tickets STA. Recomenda-se que você configure o gateway para se conectar aos Cloud Connectors usando HTTPS. Consulte HTTPS para serviço XML e STA. Se você habilitou Chaves de segurança, então você deve configurar o gateway para incluir as chaves.

Mais informações

Os seguintes recursos contêm informações de segurança:

-

Citrix Trust Center: O centro de confiança possui documentação sobre padrões e certificações que são importantes para manter um ambiente de TI seguro e em conformidade.

-

Guia de Implantação Segura para a Plataforma Citrix Cloud: Este guia fornece uma visão geral das melhores práticas de segurança ao usar o Citrix Cloud e descreve as informações que o Citrix Cloud coleta e gerencia. Este guia também contém links para informações abrangentes sobre o Citrix Cloud Connector.

Observação:

Este documento tem como objetivo fornecer ao leitor uma introdução e visão geral da funcionalidade de segurança do Citrix Cloud; e definir a divisão de responsabilidade entre a Citrix e os clientes em relação à segurança da implantação do Citrix Cloud. Não se destina a servir como um manual de orientação de configuração e administração para o Citrix Cloud ou qualquer um de seus componentes ou serviços.

Neste artigo

- Visão geral de segurança

- Conformidade baseada em nuvem da Citrix

- Fluxo de dados

- Isolamento de dados

- Edições de serviço

- Segurança ICA®

- Tratamento de credenciais

- Considerações de implantação

- Cloud Connectors

- Chaves de segurança

- Acesso do cliente

- Acesso do cliente via Workspace

- Acesso do cliente via StoreFront

- Citrix Gateway Service

- NetScaler® Gateway local

- Mais informações