Conexão a ambientes Google Cloud

Criar e gerenciar conexões e recursos descreve os assistentes que criam uma conexão. As informações a seguir abrangem detalhes específicos para ambientes Google Cloud.

Nota:

Antes de criar uma conexão com ambientes Google Cloud, você precisa primeiro concluir a configuração da sua conta Google Cloud como um local de recurso. Consulte Ambientes de virtualização do Google Cloud.

Adicionar uma conexão

No Studio, siga as orientações em Criar e gerenciar conexões e recursos. A descrição a seguir orienta você na configuração de uma conexão de hospedagem:

- No Studio, selecione “Hospedagem” no painel esquerdo.

- Selecione “Adicionar Conexão e Recursos” na barra de ações.

-

Na página “Conexão”, selecione “Criar uma nova Conexão” e “ferramentas de provisionamento Citrix™”, e então selecione “Avançar”.

- Nome da zona. Selecione uma zona (equivalente a um local de recurso) onde você deseja que seus recursos de host residam. As zonas são criadas automaticamente quando você cria um local de recurso e adiciona um Cloud Connector a ele. Para obter mais informações, consulte Zonas.

- Tipo de conexão. Selecione “Google Cloud Platform” no menu.

-

Chave da conta de serviço. Importe a chave contida no seu arquivo de credenciais do Google (.json). Você pode colar a chave do arquivo de credenciais ou navegar até o arquivo de credenciais. Para colar a chave:

- Localize seu arquivo de credenciais

- Abra o arquivo com o Bloco de Notas (ou qualquer editor de texto)

- Copie o conteúdo.

- Retorne à página “Conexão”, selecione “Adicionar chave”, cole o conteúdo e, em seguida, selecione “Concluído”.

- ID da conta de serviço. O campo é preenchido automaticamente com as informações da chave da conta de serviço.

- Nome da conexão. Digite um nome para a conexão.

-

Roteie o tráfego através dos Citrix Cloud Connectors. Para rotear as solicitações de API através de um Citrix Cloud Connector™ disponível, selecione esta caixa de seleção. Quando os Cloud Connectors não têm acesso direto à internet, você pode selecionar “Usar o proxy configurado nos Citrix Cloud Connectors” para garantir que a conectividade GCP funcione corretamente através dos Citrix Cloud Connectors. Você também pode selecionar a caixa de seleção “Habilitar o Google Cloud Build para usar pools privados” para uma camada adicional de segurança.

Alternativamente, você pode habilitar esse recurso usando o PowerShell. Para obter mais informações, consulte Criar um ambiente seguro para tráfego gerenciado por GCP.

Nota:

Esta opção está disponível apenas quando há Citrix Cloud™ Connectors ativos em sua implantação. Atualmente, esse recurso não é compatível com Connector Appliances.

- Criar máquinas virtuais usando. Selecione um método para criar máquinas virtuais.

-

Na página “Região”, selecione um nome de projeto no menu, selecione uma região que contenha os recursos que você deseja usar e, em seguida, selecione “Avançar”.

-

Na página “Rede”, digite um nome para os recursos, selecione uma rede virtual no menu, selecione uma sub-rede e, em seguida, selecione “Avançar”. O nome do recurso ajuda a identificar a combinação de região e rede. Redes virtuais com o sufixo (Compartilhado) anexado ao nome representam VPCs compartilhadas. Se você configurar uma função IAM de nível de sub-rede para uma VPC compartilhada, apenas sub-redes específicas da VPC compartilhada aparecerão na lista de sub-redes.

Nota:

- O nome do recurso pode conter 1 a 64 caracteres e não pode conter apenas espaços em branco ou os caracteres

\ / ; : # . * ? = < > | [ ] { } " ' ( ) ' ).

- O nome do recurso pode conter 1 a 64 caracteres e não pode conter apenas espaços em branco ou os caracteres

- Na página “Resumo”, confirme as informações e, em seguida, selecione “Concluir” para sair da janela “Adicionar Conexão e Recursos”.

Depois de criar a conexão e os recursos, a conexão e os recursos criados são listados. Para configurar a conexão, selecione a conexão e, em seguida, selecione a opção aplicável na barra de ações.

Da mesma forma, você pode excluir, renomear ou testar os recursos criados sob a conexão. Para fazer isso, selecione o recurso sob a conexão e, em seguida, selecione a opção aplicável na barra de ações.

Criar um ambiente seguro para tráfego gerenciado por GCP

Você pode permitir apenas o acesso privado do Google aos seus projetos Google Cloud. Essa implementação aumenta a segurança para lidar com dados confidenciais. Para fazer isso:

- Instale os Cloud Connectors na VPC onde você deseja aplicar os controles de serviço da VPC. Consulte Controles de Serviço da VPC para obter mais informações.

- Adicione

ProxyHypervisorTrafficThroughConnectoremCustomPropertiesno caso de implantação do Citrix Cloud. Se você estiver usando um pool de trabalho privado, adicioneUsePrivateWorkerPoolemCustomProperties. Para obter informações sobre o pool de trabalho privado, consulte Visão geral de pools privados.

Nota:

Atualmente, esse recurso não é compatível com Connector Appliance.

Requisitos para criar um ambiente seguro para tráfego gerenciado por GCP

Os requisitos para criar um ambiente seguro para tráfego gerenciado por GCP são:

- Certifique-se de que a conexão de hospedagem esteja no modo de manutenção ao atualizar as propriedades personalizadas.

- Para usar pools de trabalho privados, as seguintes alterações são necessárias:

- Para a conta de serviço do Citrix Cloud, adicione as seguintes funções IAM:

- Cloud Build Service Account

- Compute Instance Admin

- Service Account User

- Service Account Token Creator

- Cloud Build WorkerPool Owner

- Crie a conta de serviço do Citrix Cloud no mesmo projeto que você usa para criar uma conexão de hospedagem.

-

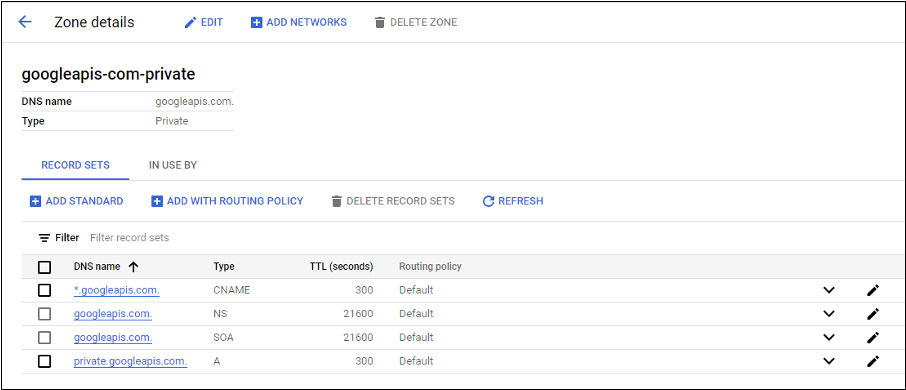

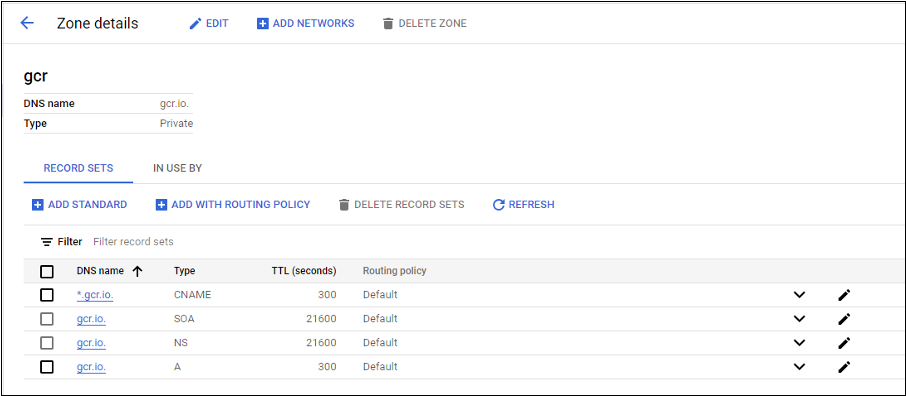

Configure as zonas DNS para

private.googleapis.comegcr.ioconforme descrito em Configuração de DNS.

-

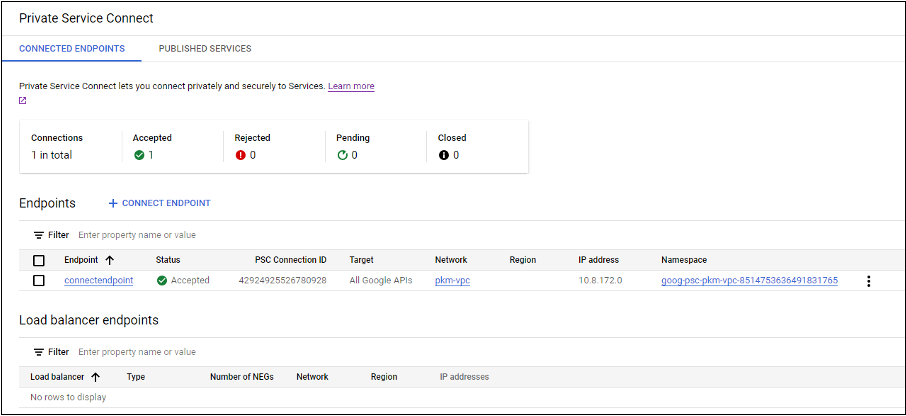

Configure a Tradução de Endereços de Rede (NAT) privada ou use a conexão de serviço privada. Para obter mais informações, consulte Acessar APIs do Google por meio de endpoints.

-

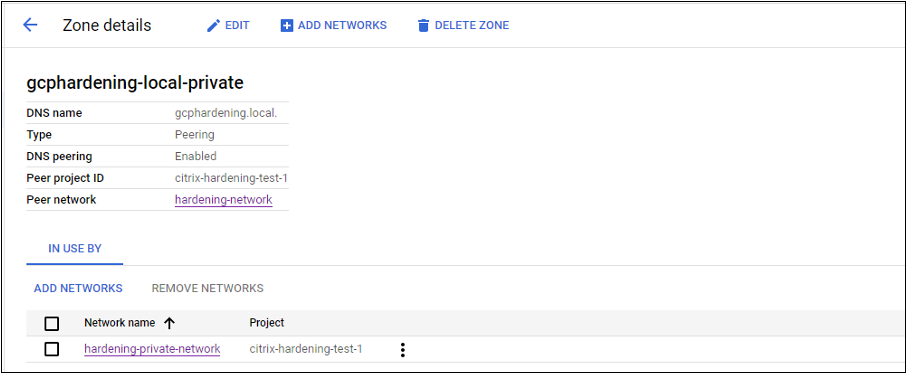

Se estiver usando uma VPC emparelhada, crie um emparelhamento de zona do Cloud DNS para a VPC emparelhada. Para obter mais informações, consulte Criar uma zona de emparelhamento.

-

Nos controles de serviço da VPC, configure as regras de Saída (Egress) para que as APIs e VMs possam se comunicar com a internet. As regras de Entrada (Ingress) são opcionais. Por exemplo:

Egress Rule 1 From: Identities:ANY_IDENTITY To: Projects = All projects Service = Service name: All services <!--NeedCopy-->

- Para a conta de serviço do Citrix Cloud, adicione as seguintes funções IAM:

Habilitar o proxy

Para habilitar o proxy, defina as propriedades personalizadas da seguinte forma na conexão do host:

- Abra uma janela do PowerShell no host do Delivery Controller ou use o SDK do PowerShell Remoto. Para obter mais informações sobre o SDK do PowerShell Remoto, consulte SDKs e APIs.

-

Execute os seguintes comandos:

Add-PSSnapin citrix®*cd XDHyp:\Connections\dir

- Copie as

CustomPropertiesda conexão para um bloco de notas. -

Anexe a configuração da propriedade da seguinte forma:

-

No caso de implantação em nuvem (usando pools públicos): Anexe a configuração da propriedade

<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/>àsCustomPropertiespara habilitar o proxy. Por exemplo:<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"> <Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/> </CustomProperties> <!--NeedCopy-->Permita a regra de entrada para a conta de serviço do Cloud Build no perímetro de serviço da VPC. Por exemplo:

Ingress Rule 1 From: Identities: <ProjectID>@cloudbuild.gserviceaccount.com Source > All sources allowed To: Projects = All projects Services = Service name: All services <!--NeedCopy-->Para obter informações sobre o perímetro de serviço da VPC, consulte Detalhes e configuração do perímetro de serviço.

-

No caso de um pool de trabalho privado em uma implantação em nuvem, anexe a configuração da propriedade

<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/>e<Property xsi:type="StringProperty" Name="UsePrivateWorkerPool" Value="True"/>àsCustomPropertiespara habilitar o proxy. Por exemplo:<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"> <Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/> <Property xsi:type="StringProperty" Name="UsePrivateWorkerPool" Value="True"/> </CustomProperties> <!--NeedCopy-->

-

- Na janela do PowerShell, atribua uma variável às propriedades personalizadas modificadas. Por exemplo:

$customProperty = '<CustomProperties…</CustomProperties>'. - Execute

$gcpServiceAccount = "<ENTER YOUR SERVICE ACCOUNT EMAIL HERE>". - Execute

$gcpPrivateKey = "<ENTER YOUR SERVICE ACCOUNT PRIVATE KEY HERE AFTER REMOVING ALL INSTANCES OF \n >". - Execute

$securePassword = ConvertTo-SecureString $gcpPrivateKey -AsPlainText -Force. -

Execute o seguinte para atualizar uma conexão de host existente:

Set-Item -PassThru -Path @('XDHyp:\\Connections\\<ENTER YOUR CONNECTION NAME HERE>') -SecurePassword $securePassword -UserName $gcpServiceAccount -CustomProperties $customProperty <!--NeedCopy-->

Opção para usar proxy do sistema nos Citrix Cloud Connectors para tráfego de API GCP redirecionado

Para rotear todo o tráfego externo através de um proxy não transparente, configure a conexão do host com a propriedade personalizada UseSystemProxyForHypervisorTrafficOnConnectors. Isso redireciona o tráfego de internet da API GCP nos Citrix Cloud Connectors através do proxy do sistema.

Siga as mesmas etapas descritas em Habilitar o proxy para configurar a conexão do host com a propriedade personalizada. No entanto, certifique-se de anexar a configuração da propriedade <Property xsi:type="StringProperty" Name="UseSystemProxyForHypervisorTrafficOnConnectors" Value="True" /> às CustomProperties para habilitar o proxy.

<Property xsi:type="StringProperty" Name="UseSystemProxyForHypervisorTrafficOnConnectors" Value="True" />

<!--NeedCopy-->

Exemplo:

<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation">

<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/>

<Property xsi:type="StringProperty" Name="UsePrivateWorkerPool" Value="True"/>

<Property xsi:type="StringProperty" Name="UseSystemProxyForHypervisorTrafficOnConnectors" Value="True" />

</CustomProperties>

<!--NeedCopy-->

Nota:

Depois de definir essa propriedade, o proxy configurado nas configurações

netsh winhttpnos Citrix Cloud Connectors é usado para o tráfego de saída para o provedor de serviços em nuvem.

Especificar chave global e regional CMEK

Nota:

O suporte para CMEK no GCP está atualmente em Pré-visualização.

Existem dois tipos de chaves de criptografia gerenciadas pelo cliente (CMEK) no GCP:

- Regional: Chaves de criptografia que só podem ser usadas por recursos na mesma região.

- Global: Chaves de criptografia que podem ser usadas por recursos de várias regiões.

Você pode navegar e usar chaves de criptografia gerenciadas pelo cliente (CMEK) globais ou regionais de todos os projetos acessíveis à conta de serviço. Você pode então usar a chave para criar um catálogo de máquinas MCS habilitado para CMEK e atualizar um catálogo de máquinas MCS habilitado para CMEK existente usando o comando Set-ProvScheme. Para obter informações sobre como criar um catálogo habilitado para CMEK usando o PowerShell, consulte Criar um catálogo com CMEK usando propriedades personalizadas.

Para esse recurso, você precisa de permissões adicionais para as duas contas de serviço a seguir:

- A conta de serviço do projeto atual com a qual a conexão de hospedagem é criada.

- O Compute Engine Service Agent do projeto atual (que tem o e-mail:

service-PROJECT_NUMBER@compute-system.iam.gserviceaccount.com). Para obter mais informações, consulte Compute Engine Service Agent.

Nas contas de serviço, você deve atribuir as seguintes funções no projeto que possui as chaves criptográficas que você deseja usar (por exemplo, projeto compartilhado):

- Cloud KMS Viewer

- Cloud KMS CryptoKey Encrypter/Decrypter

Se você não atribuir as funções, certifique-se de ter as seguintes permissões:

- resourcemanager.projects.get

- cloudkms.keyRings.list

- cloudkms.keyRings.get

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Listar as chaves de criptografia

Você pode listar as chaves de criptografia globais e regionais dentro do mesmo projeto e de todos os outros projetos acessíveis usando os comandos do PowerShell. Para fazer isso:

- Abra uma janela do PowerShell no host do Delivery Controller™ ou no PowerShell remoto.

- Execute o comando

asnp citrix*para carregar os módulos do PowerShell específicos da Citrix. -

Execute o seguinte comando para listar as chaves de criptografia. Exemplo:

-

Para listar o conteúdo da pasta

encryptionKeys:Get-ChildItem XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder <!--NeedCopy--> -

Para obter chaves de criptografia globais dentro do mesmo projeto:

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myglobalkeyring.globalkeyring\myglobalkey.cryptokey <!--NeedCopy--> -

Para obter chaves de criptografia regionais dentro do mesmo projeto:

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\regional-ring.keyring\shared-key.cryptokey <!--NeedCopy--> -

Para obter chaves de criptografia globais de outro projeto acessível (por exemplo: myanotherproject):

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myanotherproject.project\shared-global-ring.globalkeyring\shared-key.cryptokey <!--NeedCopy--> -

Para obter chaves de criptografia regionais de outro projeto acessível (por exemplo: myanotherproject):

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myanotherproject .project.project\shared-uscentral.keyring\shared-uscentral-key.cryptokey <!--NeedCopy-->

-

Nota:

- A extensão do item de inventário do anel de chaves para um anel de chaves global é

.globalkeyring.- O ID dos anéis de chaves globais contém a palavra

global.

Permissões GCP necessárias

Esta seção contém a lista completa de permissões GCP. Use o conjunto completo de permissões conforme fornecido na seção para que a funcionalidade funcione corretamente.

Nota:

O GCP está introduzindo alterações no comportamento padrão e no uso de contas de serviço do Cloud Build Services após 29 de abril de 2024. Para obter mais informações, consulte Alteração da conta de serviço do Cloud Build. Seus projetos Google existentes com a API Cloud Build habilitada antes de 29 de abril de 2024 não são afetados por essa alteração. No entanto, se você quiser ter o comportamento existente do Cloud Build Service após 29 de abril, poderá criar ou aplicar a política da organização para desabilitar a aplicação da restrição antes de habilitar a API. Se você definir a nova política da organização, ainda poderá seguir as permissões existentes nesta seção e os itens marcados como Antes da alteração da conta de serviço do Cloud Build. Caso contrário, siga as permissões existentes e os itens marcados como Após a alteração da conta de serviço do Cloud Build.

Criando uma conexão de host

-

Permissões mínimas necessárias para a conta de serviço do Citrix Cloud no projeto de provisionamento:

compute.instanceTemplates.list compute.instances.list compute.networks.list compute.projects.get compute.regions.list compute.subnetworks.list compute.zones.list resourcemanager.projects.get <!--NeedCopy-->As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Compute Admin

- Cloud Datastore User

-

Permissões adicionais necessárias para Shared VPC para a conta de serviço do Citrix Cloud no projeto Shared VPC:

compute.networks.list compute.subnetworks.list resourcemanager.projects.get <!--NeedCopy-->As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Compute Network User

-

Nas contas de serviço, você deve atribuir as seguintes funções no projeto que possui as chaves criptográficas que você deseja usar (por exemplo, projeto compartilhado):

- Cloud KMS Viewer

- Cloud KMS CryptoKey Encrypter/Decrypter

Se você não atribuir as funções, certifique-se de ter as seguintes permissões:

- resourcemanager.projects.get

- cloudkms.keyRings.list

- cloudkms.keyRings.get

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Gerenciamento de energia de VMs

Permissões mínimas necessárias para a conta de serviço do Citrix Cloud no projeto de provisionamento no caso de catálogos gerenciados apenas por energia:

compute.instanceTemplates.list

compute.instances.list

compute.instances.get

compute.instances.reset

compute.instances.resume

compute.instances.start

compute.instances.stop

compute.instances.suspend

compute.networks.list

compute.projects.get

compute.regions.list

compute.subnetworks.list

compute.zones.list

resourcemanager.projects.get

compute.zoneOperations.get

<!--NeedCopy-->

As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Compute Admin

- Cloud Datastore User

Criando, atualizando ou excluindo VMs

-

Permissões mínimas necessárias para a conta de serviço do Citrix Cloud no projeto de provisionamento:

cloudbuild.builds.create cloudbuild.builds.get cloudbuild.builds.list compute.acceleratorTypes.list compute.diskTypes.get compute.diskTypes.list compute.disks.create compute.disks.createSnapshot compute.disks.delete compute.disks.get compute.disks.list compute.disks.setLabels compute.disks.use compute.disks.useReadOnly compute.firewalls.create compute.firewalls.delete compute.firewalls.list compute.globalOperations.get compute.images.create compute.images.delete compute.images.get compute.images.list compute.images.setLabels compute.images.useReadOnly compute.instanceTemplates.create compute.instanceTemplates.delete compute.instanceTemplates.get compute.instanceTemplates.list compute.instanceTemplates.useReadOnly compute.instances.attachDisk compute.instances.create compute.instances.delete compute.instances.detachDisk compute.instances.get compute.instances.list compute.instances.reset compute.instances.resume compute.instances.setDeletionProtection compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.instances.setTags compute.instances.start compute.instances.stop compute.instances.suspend compute.machineTypes.get compute.machineTypes.list compute.networks.list compute.networks.updatePolicy compute.nodeGroups.list compute.nodeTemplates.get compute.projects.get compute.regions.list compute.snapshots.create compute.snapshots.delete compute.snapshots.list compute.snapshots.get compute.snapshots.setLabels compute.snapshots.useReadOnly compute.subnetworks.get compute.subnetworks.list compute.subnetworks.use compute.zoneOperations.get compute.zoneOperations.list compute.zones.get compute.zones.list iam.serviceAccounts.actAs resourcemanager.projects.get storage.buckets.create storage.buckets.delete storage.buckets.get storage.buckets.list storage.buckets.update storage.objects.create storage.objects.delete storage.objects.get storage.objects.list compute.networks.get compute.resourcePolicies.use <!--NeedCopy-->As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Compute Admin

- Storage Admin

- Cloud Build Editor

- Service Account User

- Cloud Datastore User

-

Permissões adicionais necessárias para Shared VPC para a conta de serviço do Citrix Cloud no projeto Shared VPC para criar uma unidade de hospedagem usando VPC e sub-rede do projeto Shared VPC:

compute.firewalls.list compute.networks.list compute.projects.get compute.regions.list compute.subnetworks.get compute.subnetworks.list compute.subnetworks.use compute.zones.list resourcemanager.projects.get <!--NeedCopy-->As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Compute Network User

- Cloud Datastore User

-

(Antes da alteração da conta de serviço do Cloud Build): Permissões mínimas necessárias para a conta de serviço do Cloud Build no projeto de provisionamento exigidas pelo serviço Google Cloud Build ao baixar o disco de instrução de preparação para o MCS:

-

(Após a alteração da conta de serviço do Cloud Build): Permissões mínimas necessárias para a conta de serviço do Cloud Compute no projeto de provisionamento exigidas pelo serviço Google Cloud Compute ao baixar o disco de instrução de preparação para o MCS:

compute.disks.create compute.disks.delete compute.disks.get compute.disks.list compute.disks.setLabels compute.disks.use compute.disks.useReadOnly compute.images.get compute.images.list compute.images.useReadOnly compute.instances.create compute.instances.delete compute.instances.get compute.instances.getSerialPortOutput compute.instances.list compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.machineTypes.list compute.networks.get compute.networks.list compute.projects.get compute.subnetworks.list compute.subnetworks.use compute.subnetworks.useExternalIp compute.zoneOperations.get compute.zones.list iam.serviceAccounts.actAs logging.logEntries.create pubsub.topics.publish resourcemanager.projects.get source.repos.get source.repos.list storage.buckets.create storage.buckets.get storage.buckets.list storage.objects.create storage.objects.delete storage.objects.get storage.objects.list <!--NeedCopy-->As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Cloud Build Service Account (Após a alteração da conta de serviço do Cloud Build, é Cloud Compute Service Account)

- Compute Instance Admin

- Service Account User

-

Permissões mínimas necessárias para a conta de serviço do Cloud Compute no projeto de provisionamento exigidas pelo serviço Google Cloud Build ao baixar o disco de instrução de preparação para o MCS:

resourcemanager.projects.get storage.objects.create storage.objects.get storage.objects.list <!--NeedCopy-->As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Compute Network User

- Storage Account User

- Cloud Datastore User

- (Antes da alteração da conta de serviço do Cloud Build): Permissões adicionais necessárias para Shared VPC para a conta de serviço do Cloud Build no projeto de provisionamento exigidas pelo serviço Google Cloud Build ao baixar o disco de instrução de preparação para o MCS:

-

(Após a alteração da conta de serviço do Cloud Build): Permissões adicionais necessárias para Shared VPC para a conta de serviço do Cloud Compute no projeto de provisionamento exigidas pelo serviço Google Cloud Compute ao baixar o disco de instrução de preparação para o MCS:

compute.firewalls.list compute.networks.list compute.subnetworks.list compute.subnetworks.use resourcemanager.projects.get <!--NeedCopy-->As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Compute Network User

- Storage Account User

- Cloud Datastore User

-

Permissões adicionais necessárias para o Cloud Key Management Service (KMS) para a conta de serviço do Citrix Cloud no projeto de provisionamento:

cloudkms.cryptoKeys.get cloudkms.cryptoKeys.list cloudkms.keyRings.get cloudkms.keyRings.list <!--NeedCopy-->As seguintes funções definidas pelo Google têm as permissões listadas acima:

- Compute KMS Viewer

Permissões gerais

A seguir estão as permissões para a conta de serviço do Citrix Cloud no projeto de provisionamento para todos os recursos suportados no MCS. Essas permissões fornecem a melhor compatibilidade para o futuro:

resourcemanager.projects.get

cloudbuild.builds.create

cloudbuild.builds.get

cloudbuild.builds.list

compute.acceleratorTypes.list

compute.diskTypes.get

compute.diskTypes.list

compute.disks.create

compute.disks.createSnapshot

compute.disks.delete

compute.disks.get

compute.disks.setLabels

compute.disks.use

compute.disks.useReadOnly

compute.firewalls.create

compute.firewalls.delete

compute.firewalls.list

compute.globalOperations.get

compute.images.create

compute.images.delete

compute.images.get

compute.images.list

compute.images.setLabels

compute.images.useReadOnly

compute.instanceTemplates.create

compute.instanceTemplates.delete

compute.instanceTemplates.get

compute.instanceTemplates.list

compute.instanceTemplates.useReadOnly

compute.instances.attachDisk

compute.instances.create

compute.instances.delete

compute.instances.detachDisk

compute.instances.get

compute.instances.list

compute.instances.reset

compute.instances.resume

compute.instances.setDeletionProtection

compute.instances.setLabels

compute.instances.setMetadata

compute.instances.setTags

compute.instances.start

compute.instances.stop

compute.instances.suspend

compute.instances.update

compute.instances.updateAccessConfig

compute.instances.updateDisplayDevice

compute.instances.updateSecurity

compute.instances.updateShieldedInstanceConfig

compute.instances.updateShieldedVmConfig

compute.machineTypes.get

compute.machineTypes.list

compute.networks.list

compute.networks.updatePolicy

compute.nodeGroups.list

compute.nodeTemplates.get

compute.projects.get

compute.regions.list

compute.snapshots.create

compute.snapshots.delete

compute.snapshots.list

compute.snapshots.get

compute.snapshots.setLabels

compute.snapshots.useReadOnly

compute.subnetworks.get

compute.subnetworks.list

compute.subnetworks.use

compute.subnetworks.useExternalIp

compute.zoneOperations.get

compute.zoneOperations.list

compute.zones.get

compute.zones.list

resourcemanager.projects.get

storage.buckets.create

storage.buckets.delete

storage.buckets.get

storage.buckets.list

storage.buckets.update

storage.objects.create

storage.objects.delete

storage.objects.get

storage.objects.list

cloudkms.cryptoKeys.get

cloudkms.cryptoKeys.list

cloudkms.keyRings.get

cloudkms.keyRings.list

compute.disks.list

compute.instances.setServiceAccount

compute.networks.get

compute.networks.use

compute.networks.useExternalIp

iam.serviceAccounts.actAs

compute.resourcePolicies.use

cloudkms.cryptoKeyVersions.useToDecrypt

cloudkms.cryptoKeyVersions.useToEncrypt

<!--NeedCopy-->

Onde ir em seguida

- Se você estiver no processo de implantação inicial, consulte Criar catálogos de máquinas.

- Para obter informações específicas do Google Cloud Platform (GCP), consulte Criar um catálogo do Google Cloud Platform.