Información técnica general sobre la seguridad

Información general sobre la seguridad

Este documento es aplicable a Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service) alojado en Citrix Cloud. La información incluye Citrix Virtual Apps Essentials y Citrix Virtual Desktops Essentials.

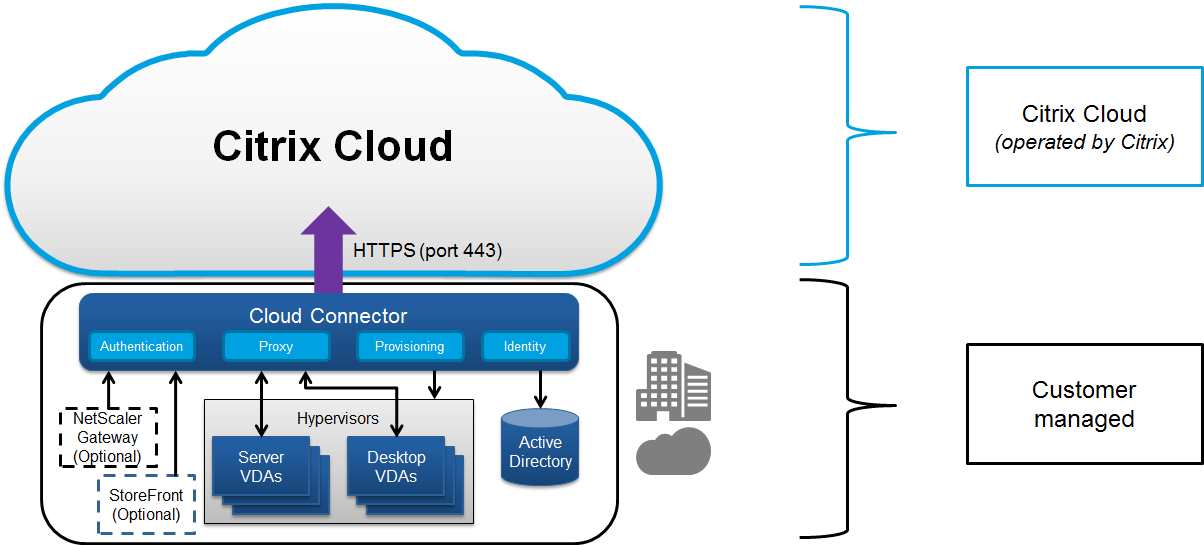

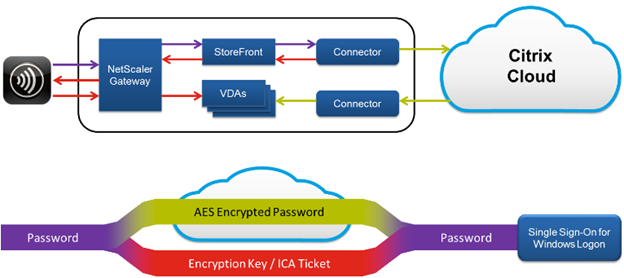

Citrix Cloud administra el funcionamiento del plano de control para entornos de Citrix DaaS. El plano de control incluye los Delivery Controllers, las consolas de administración, la base de datos SQL, el servidor de licencias y, opcionalmente, StoreFront y Citrix Gateway (antes NetScaler Gateway). Los agentes Virtual Delivery Agent (VDA) que alojan las aplicaciones y los escritorios permanecen bajo el control del cliente en el centro de datos que este elija, ya sea en la nube o local. Estos componentes se conectan con el servicio de nube por medio de un agente llamado el Citrix Cloud Connector. Si los clientes optan por utilizar Citrix Workspace, también pueden utilizar Citrix Gateway Service, en lugar de ejecutar Citrix Gateway en su centro de datos. Este diagrama ilustra Citrix DaaS y sus límites de seguridad.

Cumplimiento de normas basado en la nube de Citrix

Visite el Centro de confianza de Citrix para obtener más información sobre las certificaciones de Citrix Cloud y consúltelo con frecuencia para mantenerse al día de las novedades.

Nota: No

El uso de la capacidad de Azure administrado por Citrix con varias ediciones de Citrix DaaS y Universal Hybrid Multi-Cloud no se ha evaluado para Citrix SOC 2 (tipo 1 o 2), la norma ISO 27001, la normativa HIPAA ni otros requisitos de cumplimiento de normas de la nube.

Flujo de datos

Citrix DaaS no aloja los VDA, por lo que los datos de aplicaciones y las imágenes del cliente necesarias para el aprovisionamiento siempre se alojan en la instalación del cliente. El plano de control tiene acceso a los metadatos (como nombres de usuario, nombres de máquina y accesos directos de aplicaciones), con lo que se restringe el acceso a la propiedad intelectual del cliente desde el plano de control.

Los datos que transitan entre la nube y las instalaciones del cliente utilizan conexiones TLS seguras a través del puerto 443.

Aislamiento de datos

Citrix DaaS solo almacena los metadatos necesarios para la intermediación y la supervisión de escritorios y aplicaciones del cliente. La información confidencial (como imágenes, perfiles de usuario y otros datos de aplicaciones) permanece en las instalaciones del cliente o en su suscripción con un proveedor de nube pública.

Ediciones del servicio

Las prestaciones de Citrix DaaS varían según la edición. Por ejemplo, Citrix Virtual Apps Essentials solo admite Citrix Gateway Service y Citrix Workspace. Consulte la documentación de ese producto para obtener más información sobre las funciones compatibles.

Seguridad ICA

Citrix DaaS proporciona varias opciones para proteger el tráfico ICA en tránsito. Estas son las opciones disponibles:

- Cifrado básico: La configuración predeterminada.

- SecureICA: Permite cifrar los datos de sesión mediante cifrado RC5 (128 bits).

- TLS/DTLS de VDA: Permite utilizar cifrado a nivel de red mediante TLS/DTLS.

- Protocolo Rendezvous: Disponible solo cuando se utiliza Citrix Gateway Service. Cuando se utiliza el protocolo Rendezvous, las sesiones ICA se cifran de extremo a extremo mediante TLS/DTLS.

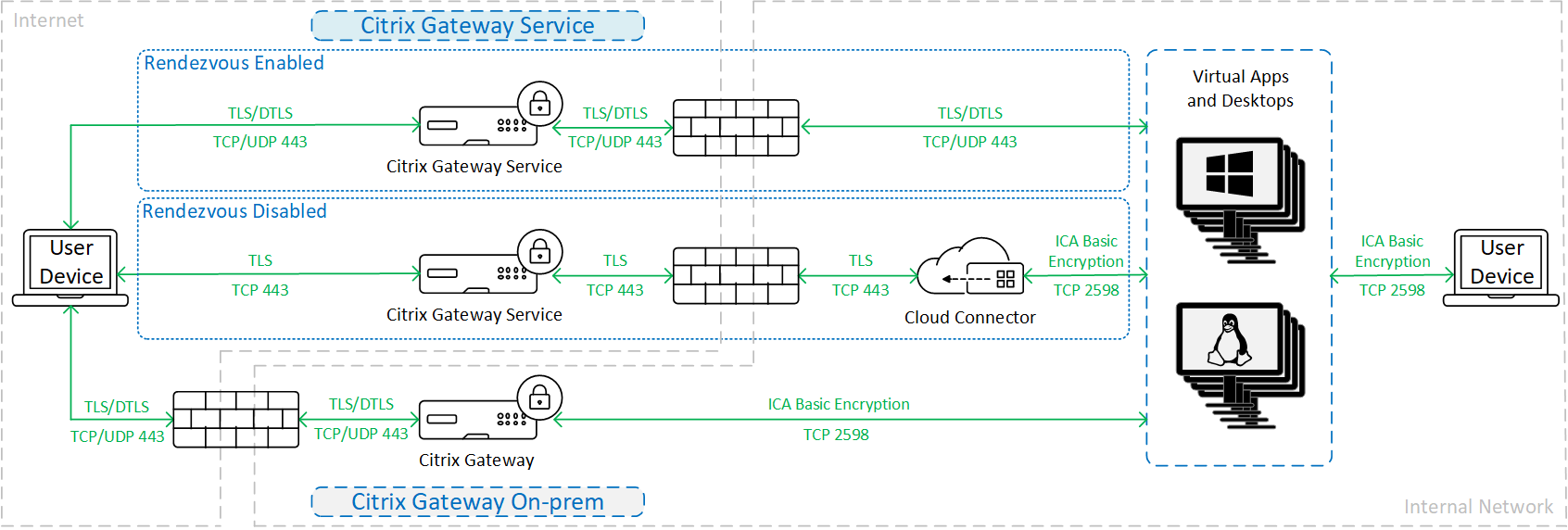

Cifrado básico

Cuando se utiliza el cifrado básico, el tráfico se cifra como se muestra en el gráfico siguiente.

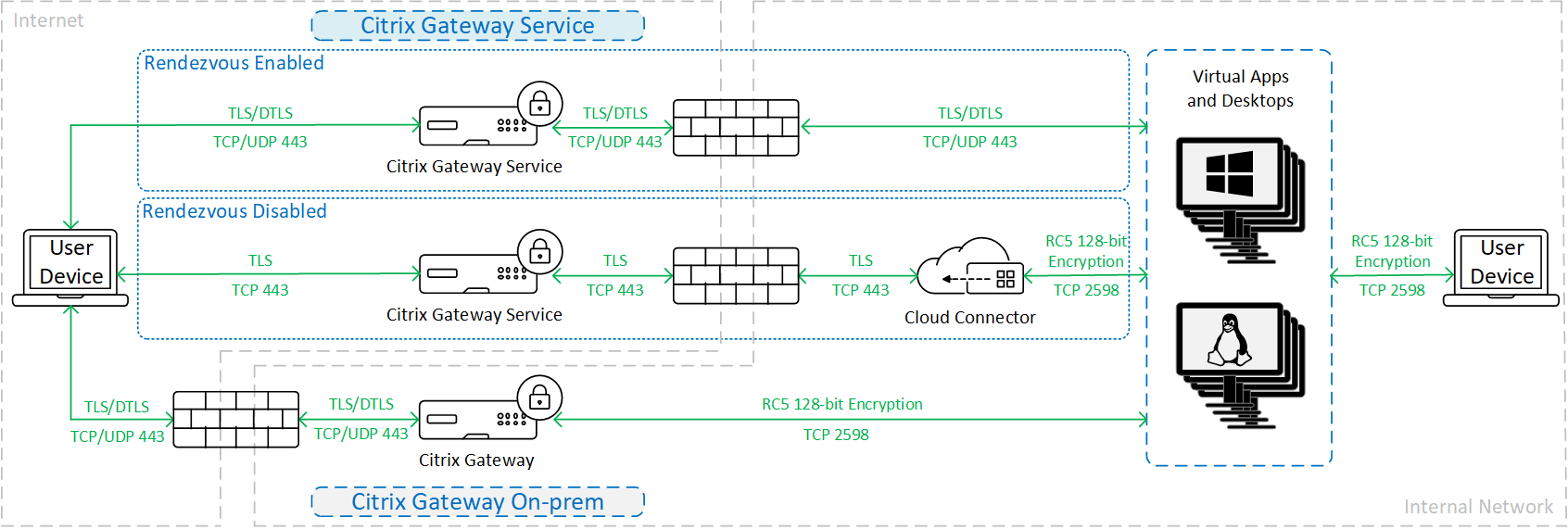

SecureICA

Cuando se utiliza SecureICA, el tráfico se cifra como se muestra en el gráfico siguiente.

Nota: No

SecureICA no se admite cuando se utiliza la aplicación Workspace para HTML5.

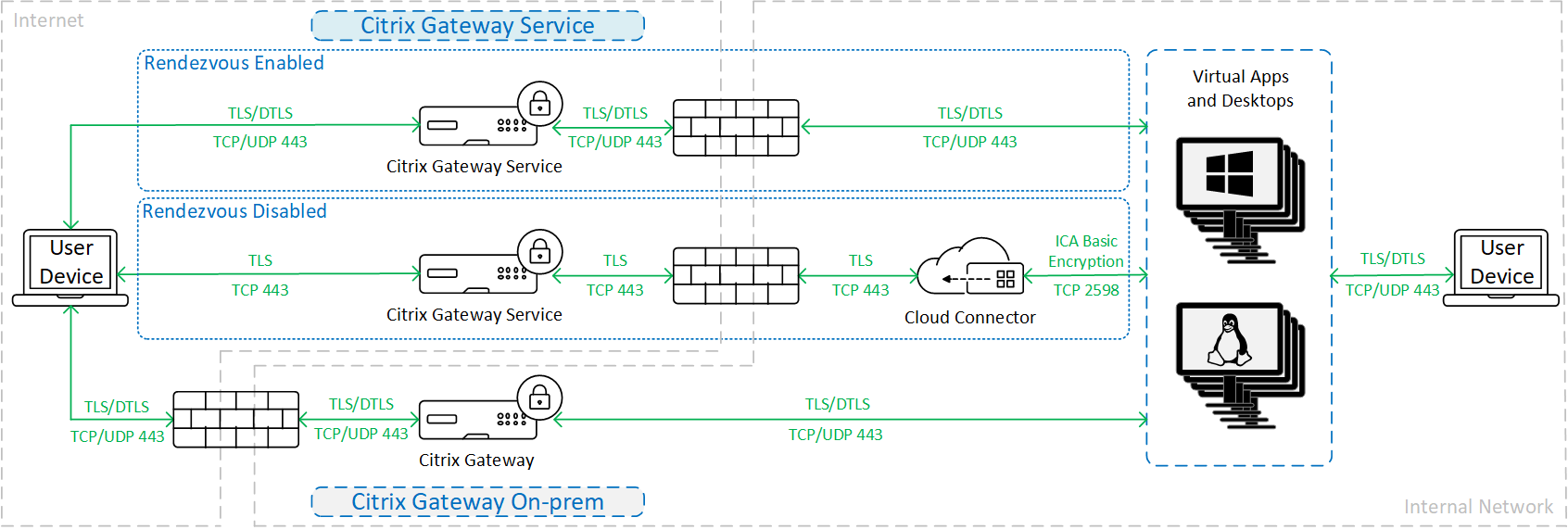

TLS/DTLS de VDA

Cuando se utiliza el cifrado TLS/DTLS de VDA, el tráfico se cifra como se muestra en el gráfico siguiente.

Nota: No

Cuando se utiliza Gateway Service sin Rendezvous, el tráfico entre el VDA y el Cloud Connector no está cifrado con TLS, puesto que Cloud Connector no admite la conexión al VDA con cifrado a nivel de red.

Más recursos

Para obtener más información sobre las opciones de seguridad ICA y cómo configurarlas, consulte:

- SecureICA: Configuraciones de directiva de Seguridad

- TLS/DTLS de VDA: Transport Layer Security (TLS)

- Protocolo Rendezvous: Protocolo Rendezvous

Gestión de credenciales

Citrix DaaS gestiona cuatro tipos de credenciales:

- Credenciales de usuario: Cuando los usuarios se autentican en Workspace o StoreFront con su nombre de usuario y contraseña de Active Directory, se almacenan para proporcionar un inicio de sesión único en los VDA. Cuando se usan instancias de StoreFront administradas por el cliente, normalmente el conector las cifra antes de enviarlas a DaaS. Para obtener más información, consulte Acceso de clientes a través de StoreFront.

- Credenciales de administrador. Los administradores se autentican en Citrix Cloud. La autenticación genera un token web JSON (JWT) firmado y de un solo uso, lo que permite que el administrador acceda a Citrix DaaS.

- Contraseñas del hipervisor. Los hipervisores locales que requieren una contraseña para autenticarse tienen una contraseña generada por el administrador que se guarda cifrada directamente en la base de datos SQL en la nube. Citrix administra las claves de homólogos. De esta manera, se asegura de que las credenciales de hipervisor solo estén disponibles para los procesos autenticados.

- Credenciales de Active Directory (AD). Machine Creation Services utiliza el Cloud Connector para crear cuentas de máquina en un Active Directory del cliente. Dado que la cuenta de máquina del Cloud Connector tiene el acceso de solo lectura en AD, se piden las credenciales al administrador para cada operación de creación o eliminación de máquinas. Estas credenciales se almacenan solo en la memoria y solamente se conservan durante un evento de aprovisionamiento.

Consideraciones sobre la implementación

Citrix recomienda que los usuarios consulten la documentación publicada sobre las prácticas recomendadas para implementar agentes VDA y aplicaciones Citrix Gateway en sus entornos.

Cloud Connectors

Comunicación con Citrix Cloud

Todas las conexiones de Citrix Cloud Connectors a DaaS y otros servicios de Citrix Cloud usan HTTPS con TLS 1.2.

HTTPS para servicio XML y STA

Si usa StoreFront o NetScaler Gateways locales, se recomienda habilitar HTTPS e inhabilitar HTTP en el conector. Para obtener más información, consulte Configuración de HTTPS.

Requisitos de acceso a la red

Además de los puertos descritos en Configurar puertos de entrada y salida, los Cloud Connectors tienen los siguientes requisitos de acceso a la red:

- Los Citrix Cloud Connectors solo necesitan el puerto 443 para el tráfico saliente a Internet, y se pueden alojar detrás de un proxy HTTP.

- En la red interna, el Cloud Connector necesita acceso a lo siguiente para Citrix DaaS:

- VDA: puerto 80, tanto de entrada como de salida. Más 1494 y 2598 entrantes si se usa Citrix Gateway Service

- Servidores StoreFront: Puerto 443 de entrada si se usa HTTPS (recomendado) o puerto 80 si se usa HTTP (no recomendado).

- Citrix Gateways, si está configurado como STA: Puerto 443 de entrada si se usa HTTPS (recomendado) o puerto 80 si se usa HTTP (no recomendado).

- Controladores de dominio de Active Directory

- Hipervisores. Solo tráfico de salida. Consulte Communication Ports Used by Citrix Technologies para puertos específicos.

El tráfico entre los VDA y los Cloud Connectors se cifra con la seguridad a nivel de mensaje Kerberos.

Claves de seguridad

Puede usar claves de seguridad para asegurarse de que solo los servidores StoreFront y los dispositivos Citrix Gateway autorizados puedan conectarse a DaaS a través de los conectores en la nube. Esto es especialmente importante si ha habilitado la confianza en XML.

Acceso de clientes

Puede proporcionar acceso a los clientes a través de Workspace alojado en Citrix o alojando su propia implementación de StoreFront.

Los usuarios pueden conectarse a su espacio de trabajo o StoreFront mediante la aplicación Citrix Workspace o un explorador web. Para obtener recomendaciones de seguridad para la aplicación Citrix Workspace, consulte la documentación de cada plataforma.

Acceso de clientes a través de Workspace

Citrix Workspace es un servicio administrado por Citrix que permite a las aplicaciones cliente acceder a los recursos de DaaS sin necesidad de ninguna infraestructura local. Para ver las versiones compatibles de la aplicación Citrix Workspace y otros requisitos, consulte Requisitos del sistema de Workspace. Para obtener información sobre la seguridad, consulte la descripción general de la seguridad en Citrix Workspace.

Acceso de clientes a través de StoreFront

Como alternativa a Workspace, puede proporcionar acceso a los clientes mediante la implementación de Citrix StoreFront en su entorno local. Esto ofrece más opciones de configuración de seguridad y flexibilidad para la arquitectura de la implementación, incluida la capacidad de mantener las credenciales del usuario en la infraestructura local (“on-premises”). El servidor StoreFront puede alojarse detrás de Citrix Gateway para proporcionar acceso remoto seguro, aplicar la autenticación de varios factores y agregar otras funciones de seguridad. Para obtener más información, consulte Proteger la implementación de StoreFront.

Credenciales de usuario

Si el usuario se autenticó en StoreFront con sus credenciales de Active Directory, cuando un usuario inicia una aplicación, StoreFront transmite las credenciales al Cloud Connector. De forma predeterminada, Cloud Connector cifra las credenciales de usuario mediante el cifrado AES y una clave aleatoria de un solo uso que se genera para cada inicio. La clave nunca se transfiere a la nube, y solo se devuelve a la aplicación Citrix Workspace. A continuación, la aplicación Citrix Workspace transfiere esta clave al VDA para descifrar la contraseña de usuario durante el inicio de la sesión y permitir el inicio de sesión único. El flujo se muestra en la siguiente figura.

Es importante configurar HTTPS entre el cliente, la puerta de enlace, StoreFront y el conector para garantizar que la contraseña esté siempre cifrada dentro de la red.

Con el comportamiento predeterminado, dado que Citrix Cloud no tiene acceso a las credenciales, no puede reenviarlas a otros Cloud Connectors o Connector Appliances para su validación. Esto es obligatorio si usa varios dominios sin relaciones de confianza. Puede inhabilitar este comportamiento y permitir que las credenciales se carguen en Citrix Cloud para que pueda reenviarlas a otros Cloud Connectors y dispositivos Connector para su validación. Para configurarlo, use el cmdlet Set-Brokersite del SDK de PowerShell de DaaS con el parámetro CredentialForwardingToCloudAllowed.

Conexión a Cloud Connectors mediante HTTPS

Se recomienda configurar StoreFront para que se conecte a los Cloud Connectors mediante HTTPS para garantizar que todas las comunicaciones estén cifradas. Esto requiere que haya habilitado HTTPS para el servicio XML y STA. Para configurar StoreFront para que se conecte mediante HTTPS, consulte Agregar feeds de recursos para Citrix Desktops as a Service y Agregar dispositivo Citrix Gateway.

Confianza en XML

De forma predeterminada, cuando StoreFront se conecta a DaaS para realizar acciones como la enumeración y el inicio, StoreFront debe transferir las credenciales de Active Directory del usuario para que DaaS pueda autenticar al usuario y comprobar su pertenencia al grupo. Sin embargo, cuando se usan otros métodos de autenticación, como PassThrough de dominio, las tarjetas inteligentes o SAML, StoreFront no tiene la contraseña de Active Directory. En este caso, debe habilitar la “confianza en XML”. Con la confianza en XML habilitada, DaaS permite a StoreFront realizar acciones en nombre de un usuario, como enumerar e iniciar aplicaciones, sin validar la contraseña del usuario. Antes de habilitar la confianza en XML, use llaves de seguridad u otro mecanismo, como firewalls o IPsec, para asegurarse de que solo los servidores StoreFront fiables puedan conectarse a los Cloud Connectors.

Para habilitar la confianza en XML en Studio, vaya a Parámetros y active Habilitar confianza en XML.

Para usar el SDK de Citrix DaaS para comprobar el valor actual de confianza en XML, ejecute Get-BrokerSite e inspeccione el valor de TrustRequestsSentToTheXMLServicePort.

Para usar el SDK de Citrix DaaS para habilitar o inhabilitar la confianza en XML, ejecute <Set-BrokerSite con el parámetro TrustRequestsSentToTheXMLServicePort.

Citrix Gateway Service

Con Citrix Gateway Service, ya no es necesario implementar Citrix Gateway en los centros de datos del cliente.

Para obtener más información, consulte Citrix Gateway Service.

Todas las conexiones TLS entre el Cloud Connector y Citrix Cloud se inician desde el Cloud Connector a Citrix Cloud. No se requiere asignar puertos de firewall para el tráfico entrante.

NetScaler Gateway local

Puede usar un NetScaler Gateway local para proporcionar acceso a los recursos. El Gateway debe poder acceder a los conectores en la nube para canjear los tíquets de STA. Se recomienda configurar la puerta de enlace para que se conecte a los Cloud Connectors mediante HTTPS; consulte HTTPS para servicio XML y STA. Si ha habilitado llaves de seguridad, debe configurar la puerta de enlace para que incluya las llaves.

Más información

Los siguientes recursos contienen información de seguridad:

-

Información técnica general sobre la seguridad para Azure administrado por Citrix.

-

Centro de confianza de Citrix: El centro también cuenta con documentación sobre estándares y certificaciones que son importantes para mantener un entorno de TI seguro y conforme.

-

Guía de implementación segura para la plataforma Citrix Cloud: Esta guía ofrece una visión general de las prácticas recomendadas al utilizar Citrix Cloud, y describe la información que Citrix Cloud recopila y administra. Esta guía también contiene enlaces a información completa sobre Citrix Cloud Connector.

Nota: No

Este documento es una introducción y una descripción general de la funcionalidad de seguridad de Citrix Cloud. Asimismo, este documento tiene por finalidad definir la división de responsabilidades entre Citrix y los clientes cuando se trata de proteger la implementación de Citrix Cloud. No está pensado para ser una guía de configuración o administración de Citrix Cloud ni de ninguno de sus componentes o servicios.

En este artículo

- Información general sobre la seguridad

- Cumplimiento de normas basado en la nube de Citrix

- Flujo de datos

- Aislamiento de datos

- Ediciones del servicio

- Seguridad ICA

- Gestión de credenciales

- Consideraciones sobre la implementación

- Cloud Connectors

- Claves de seguridad

- Acceso de clientes

- Acceso de clientes a través de Workspace

- Acceso de clientes a través de StoreFront

- Citrix Gateway Service

- NetScaler Gateway local

- Más información