IDプロバイダーとしてOktaを使用したCitrix Workspaceアプリのシングルサインオン

OktaをIDプロバイダー(IDプロバイダー)として使用して、Citrix Workspaceアプリへのシングルサインオン(SSO)を構成できます。

前提条件

次の前提条件には管理者特権が必要です:

-

Citrix Cloud

-

Cloud Connector

注

Citrix Cloudを初めて使用する場合は、リソースの場所を定義し、コネクタを構成します。 実稼働環境には、少なくとも2つのクラウドコネクタを展開することをお勧めします。 Citrix Cloud Connectorのインストール方法については、「Cloud Connectorのインストール」を参照してください。

-

Citrix Workspaceアプリ

-

フェデレーション認証サービス(オプション)。 詳しくは、「Citrixフェデレーション認証サービスを使用したワークスペースに対するシングルサインオンの有効化」を参照してください。

-

Citrix DaaS(旧称:Citrix Virtual Apps and Desktopsサービス)

-

ADドメイン参加済みVDA、または物理AD参加済みデバイス

-

Oktaテナント

-

Okta統合Windows認証(IWA)エージェント

-

Okta Verify(Okta Verifyはアプリストアからダウンロードできます)(オプション)

-

Active Directory(AD)

SSOの構成方法

OktaをIDプロバイダーとして使用してCitrix WorkspaceアプリのSSOを構成する手順は次のとおりです:

- Okta ADエージェントのインストール

- Okta OIDC Webアプリケーション統合の作成

- Okta OIDC Webアプリケーションの構成

- Okta APIトークンの作成

- Citrix CloudをOkta組織に接続

- ワークスペースのOkta認証を有効にする

- Okta多要素認証(MFA)バイパスの構成

- Okta IWAエージェントのセットアップ

- IDプロバイダーのルーティング規則の構成

- Google管理コンソールでのOkta IDプロバイダーの構成

- SAML SSO Chrome拡張機能を使用したChromeOS向けCitrix WorkspaceアプリのSSOの構成

Okta ADエージェントのインストール

前提条件:

エージェントをインストールする前に、「Active Directory integration prerequisites」リンクに記載されている前提条件が満たされていることを確認してください。

Okta ADエージェントをインストールするには:

- Okta管理ポータルで[Directory] > [Directory Integrations]の順に選択します。

- [Add Directory] > [Add Active Directory]の順にクリックします。

- Agent ArchitectureおよびInstallation Requirementsを含むワークフローに従い、インストール要件を確認します。

- [Set Up Active Directory] ボタンをクリックしてから、[Download Agent] をクリックします。

- 「Install the Okta AD agent」に記載されている手順に従って、Okta AD AgentをWindows Serverにインストールします。

Okta OIDC Webアプリケーション統合の作成

OktaをIDプロバイダーとして使用するには、ユーザーの資格情報をCitrix Cloudで使用できるように、Okta OIDC - OpenID Connect Webアプリケーションを作成する必要があります。 このアプリは、サインインシーケンスを開始し、サインアウトした場合のCitrix Workspace URLへのリダイレクトも処理します。

詳しくは、「Okta OIDC Webアプリケーション統合の作成」を参照してください。

Okta OIDC Webアプリケーションの構成

Okta OIDCアプリを作成したら、Citrix Cloudに必要な設定で構成します。 これらの設定は、利用者がOktaを使用してCitrix Workspaceにサインインするときの認証のために必要です。

詳しくは、「Okta OIDC Webアプリケーションの構成」リンクを参照してください。

Okta APIトークンの作成

Okta APIトークンの作成方法について詳しくは、「Okta APIトークンの作成」を参照してください。

Citrix CloudをOkta組織に接続

Citrix Cloudに接続する方法について詳しくは、「Citrix CloudをOkta組織に接続」を参照してください。

ワークスペースのOkta認証を有効にする

Okta認証を有効にする方法について詳しくは、「ワークスペースのOkta認証を有効にする」を参照してください。

Okta多要素認証(MFA)バイパスの構成

ネットワークゾーンを作成して、環境にアクセスするために許可リストに登録する必要がある一連のIPアドレスを定義します。 詳しくは、「Create zones for IP addresses」を参照してください。

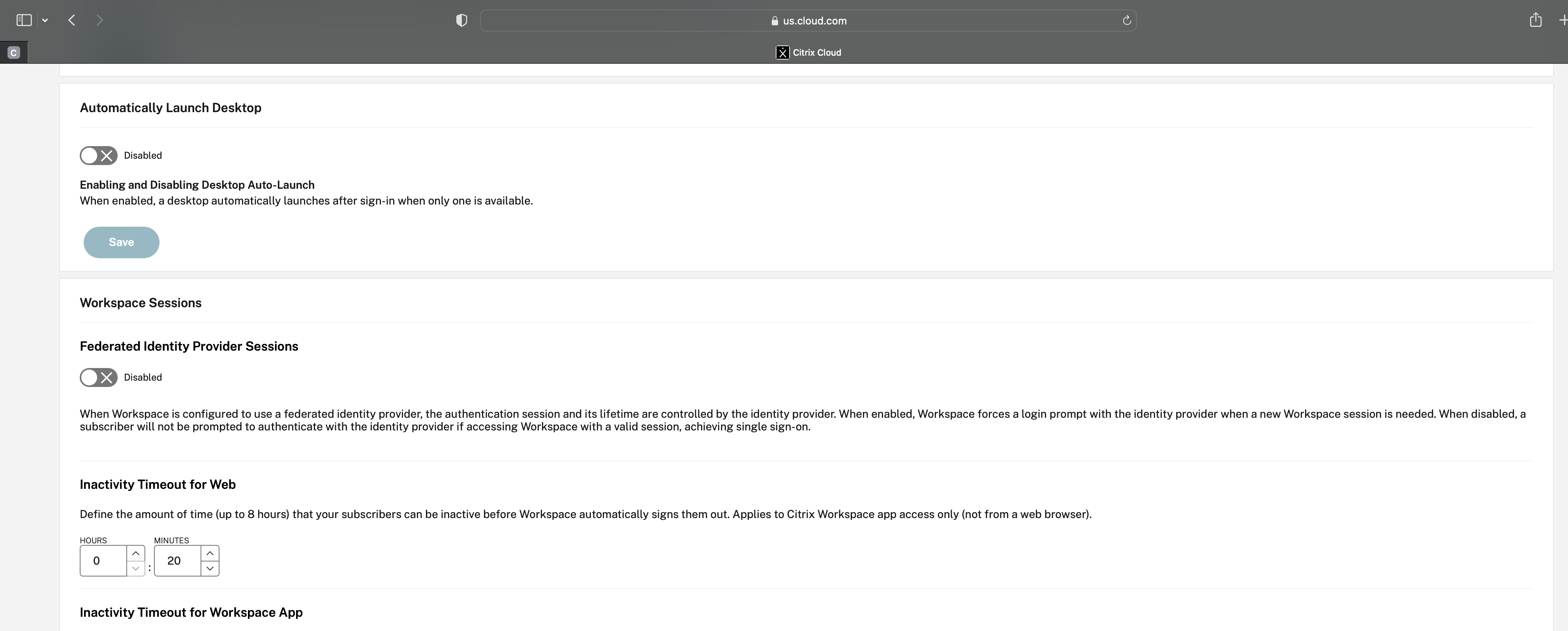

[フェデレーションIDプロバイダーセッション] オプションを必ず無効にしてください。 [ワークスペースの構成] > [カスタマイズ] > [環境設定]でCloudコンソールに移動し、[フェデレーションIDプロバイダーセッション]を無効にします。

Okta IWAエージェントのセットアップ

Okta IWAエージェントは、Oktaサービスでデスクトップシングルサインオン(DSSO)を有効にする軽量のインターネットインフォメーションサービス(IIS)Webエージェントです。

DSSOは、ドメイン参加のコンピューターがCitrix Cloudにアクセスしている場合に使用されます。 このドメイン参加のコンピューターでは、認証のプロンプトは必要ありません。

-

次の前提条件の一覧が満たされていることを確認してください。

Okta IWA Webエージェントをインストールするための前提条件の一覧については、「Okta IWA Web agent installation prerequisites」を参照してください。

-

Okta IWAエージェントをインストールします。

Okta IWA Webエージェントをインストールするには、「Install the Okta IWA Web agent」を参照してください。

-

WindowsブラウザーをSSO用に構成します。

WindowsブラウザーをSSO用に構成するには、「Configure Windows browsers for SSO」を参照してください。

-

Okta IWA Webエージェントをテストします。

Okta IWA Webエージェントをダウンロードしてインストールした後、IWAサーバーがクライアントマシンから動作しているかどうかを確認します。

Oktaエージェントが正しく構成されている場合は、UserPrincipalNameとSecurityIdentifierに関連する詳細が表示されます。

確認方法について詳しくは、「Test the Okta IWA Web agent」を参照してください。

IDプロバイダーのルーティング規則の構成

IDプロバイダーのルーティング規則を構成するには、「IDプロバイダーのルーティング規則の構成」を参照してください。

注

[IDプロバイダー] フィールドで、必ず [OnPremDSSO] を選択してください。

Google管理コンソールでのOkta IDプロバイダーの構成

-

セキュリティアサーションマークアップランゲージ(SAML)アプリケーションを作成するには、「Create SAML app integrations」を参照してください。

[Single sign-on URL] フィールドと [Audience URI(SP Entity ID)] フィールドに必ずURLを入力してください。 たとえば、

https://admin.google.comです。注

Google管理コンソールでSAMLプロファイルを作成した後、サンプルURLの変更が必要になる場合があります。 詳細については、次の手順を参照してください。

-

Google管理コンソールでサードパーティのIDプロバイダーを使用してSAMLを構成します。

組織のSSOプロファイルを作成してユーザーを割り当てるには、「Create a SAML SSO profile」に記載されている手順に従います。

SAMLプロファイルのOktaサインイン、サインアウト、発行者、およびその他のIDプロバイダー情報を取得するには、「SAML IDプロバイダーの追加」に記載されている手順に従います。

- SAMLプロファイルを構成するには、「How to Configure SAML 2.0 for Google Workspace link」をご覧ください。

-

Google SAMLプロファイルの詳細を使用してOKTAでSAMLプロファイルを構成し、プロファイルを同期します:

-

[セキュリティ] > [認証] > [組織向けのサードパーティのSSOプロファイル] > [サードパーティのSSOプロファイル]に移動して、SAMLプロファイルを開きます。

-

Oktaダッシュボードページ(IDプロバイダー)で、Google(サービスプロバイダー)SAMLプロファイルの詳細を追加します。

-

[シングルサインオンURL]>[ACS URL]に移動し、[これを宛先URLおよびターゲットURLに使用する]オプションを選択します。

-

[Audience URI(SP Entity ID)] > [Entity ID]に移動します。

IDプロバイダーとSP(サービスプロバイダー)SAMLプロファイルが同期されると、管理対象ユーザーのサインインページがChromebookのOktaサインインページに表示されます。

-

-

-

OKTA SAMLアプリケーションにユーザーを割り当てます。

ユーザーを割り当てる方法について詳しくは、「Assign an app integration to a user」を参照してください。

検証チェックポイント

-

ユーザーがChromebookでエンタープライズGoogleアカウントを追加すると、Okta資格情報を使用してサインインできるようになります。

-

Chromebookにサインインした後、ユーザーはGoogle Chromeブラウザーを開いてCitrix Workspace URLを入力できる必要があります。

-

ユーザーはCitrix WorkspaceアプリのUIを表示できる必要があります。 ユーザーは、資格情報を要求されずに仮想アプリとデスクトップに移動できる必要があります。

注

SSOが失敗した場合は、「Google管理コンソールでのOkta IDプロバイダーの構成」の手順を修正してください。

SAML SSO Chrome拡張機能を使用したChromeOS向けCitrix WorkspaceアプリのSSOの構成

SAML拡張機能を使用してSSOを構成するには、次の手順を実行します:

-

Chromeデバイス上で、ChromeアプリのSAML SSO拡張機能をインストールして構成します。

拡張機能をインストールするには、 SAML SSO for Chrome Appsをクリックします。

-

この拡張機能は、SAML Cookieをブラウザーから取得して、ChromeOS向けCitrix Workspaceに提供します。

-

Citrix WorkspaceがSAML Cookieを取得できるようにするには、次のポリシーを構成します。 ドメインを会社のOkta IDプロバイダードメインに置き換えます。

{ "whitelist" : { "Value" : [ { "appId" : "haiffjcadagjlijoggckpgfnoeiflnem", "domain" : "<domain.okta.com>" } ] } } <!--NeedCopy-->注

ChromeOS向けCitrix Workspaceアプリを再パッケージする場合は、

haiffjcadagjlijoggckpgfnoeiflnemを再パッケージされたAppIDに置き換えます。 -

FASを展開して、仮想アプリとデスクトップへのSSOを実現します。

仮想アプリと仮想デスクトップへのSSOを可能にするには、フェデレーション認証サービス(FAS)を展開するか、Citrix Workspaceアプリを構成します。

注

- FASがない場合は、Active Directoryのユーザー名とパスワードの入力を求められます。 詳しくは、「Citrixフェデレーション認証サービスを使用したワークスペースに対するシングルサインオンの有効化」を参照してください。