IDプロバイダーとしてMicrosoft Azureを使用したCitrix Workspaceアプリのシングルサインオン

ChromeOSデバイスのSecurity Assertion Markup Language(SAML)シングルサインオン(SSO)を構成できます。 Microsoft Entra ID(旧称Azure Active Directory)をSAML IDプロバイダーとして使用し、Google Adminをサービスプロバイダー(SP)として使用します。

この機能は、管理対象ユーザーに対してのみ設定できます。 ユースケースとして、Azure上に作成されたローカルActive Directory(AD)にCitrix VMを追加しました。 Azure上にオンプレミスのADベースのVMがあり、Microsoft Entra IDユーザーがいる場合は、この記事の説明に従ってください。

前提条件

次の前提条件には管理者特権が必要です:

-

Active Directory(AD)

環境でアクティブなドメインコントローラーをインストールして構成します。 詳しくは、「サーバーマネージャーを使用してAD DSをインストールする」を参照してください。 サーバーマネージャーを使用してActive Directoryドメインサービスをインストールするには、手順1~19を実行します。

-

証明機関(CA)

CAをインストールします。 詳しくは、「証明機関をインストールします」を参照してください。

証明機関は、次のいずれかのマシンにインストールして構成できます:

- 新しい専用マシン

- 既存のCAマシン

- Citrix Cloud Connectorへのこの証明機関コンポーネントのインストール

- Active Directoryマシン

-

Citrix CloudおよびCitrix Cloud Connector

Citrix Cloudを初めて使用する場合は、リソースの場所を定義し、コネクタを構成します。 実稼働環境には、少なくとも2つのCloud Connectorを展開することをお勧めします。 Citrix Cloud Connectorのインストール方法については、「Cloud Connectorのインストール」を参照してください。

-

Azure Portalのグローバル管理者アカウント

Microsoft Entra IDのグローバル管理者である必要があります。 この権限は、Entra IDをIDプロバイダーとして使用するようにCitrix Cloudを構成するのに役立ちます。 接続してEntra IDを使用するときにCitrix Cloudが要求する権限について詳しくは、「Citrix Cloud用のAzure Active Directoryの権限」を参照してください。

-

フェデレーション認証サービス(オプション)。

詳しくは、「Citrixフェデレーション認証サービスを使用したワークスペースに対するシングルサインオンの有効化」を参照してください。

-

Google管理コンソールのグローバル管理者アカウント

-

Citrix Workspaceアプリ

開始

開始するには、次の手順を実行します:

-

インストールされているソフトウェアまたは役割を構成する前に、すべてのマシンをドメインに参加させます。

-

それぞれのマシンにCitrix Cloud Connectorソフトウェアをインストールしますが、まだ何も設定しないでください。

-

それぞれのマシンにCitrix FASをインストールしますが、まだ何も構成しないでください。

Azure ADをIDプロバイダーとして使用するようにCitrix Cloudを構成する方法

注

すべての前提条件を満たしていることを確認してください。

-

Entra IDをCitrix Cloudに接続するには、「Azure Active DirectoryをCitrix Cloudに接続する」を参照してください。

-

管理者をEntra IDからCitrix Cloudに追加するには、「Azure ADからCitrix Cloudに管理者を追加する」を参照してください。

-

Entra IDを使用してCitrix Cloudにサインインするには、「Azure ADを使用してCitrix Cloudにサインインする」を参照してください。

-

高度なEntra ID機能を有効にするには、「高度なAzure AD機能を有効にする」を参照してください。

-

更新されたアプリのEntra IDに再接続するには、「アプリのアップデートに対応するためAzure ADに再接続する」を参照してください。

-

Entra IDに再接続するには、「アプリのアップデートに対応するためAzure ADに再接続する」を参照してください。

-

Entra ID Connectとアカウントを同期するには、「アカウントを同期する」を参照してください。

オンプレミスのADアカウントをEntra IDと同期することをお勧めします。

注

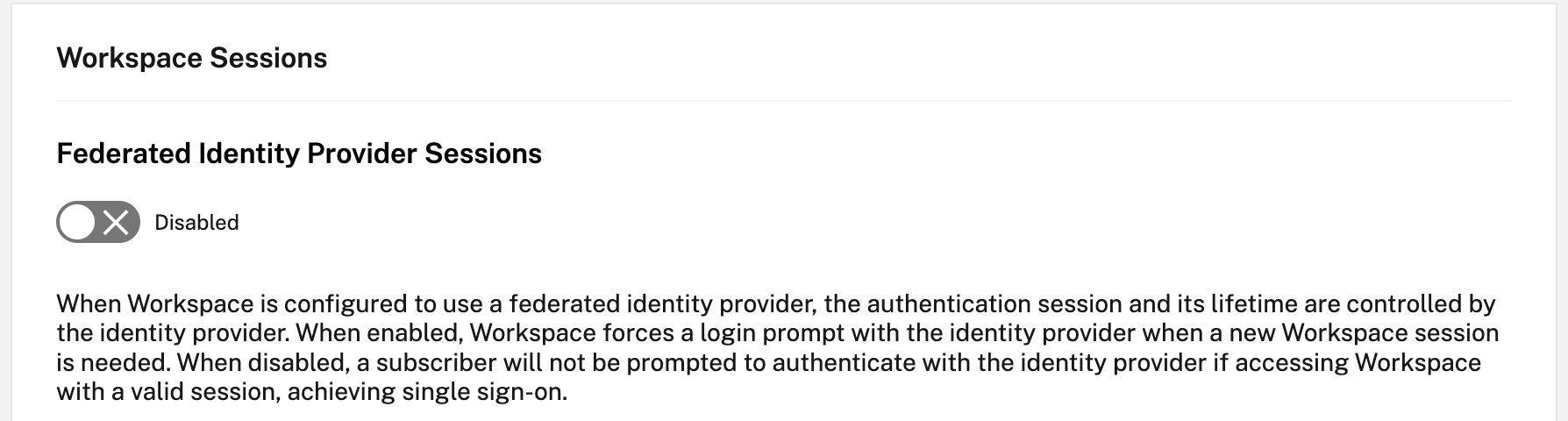

Citrix Workspace構成でフェデレーションIDプロバイダーセッションのログインプロンプトを無効にします。

Azure PortalでMicrosoft AzureとChromeOSの間にSSOとユーザープロビジョニングをセットアップ

Microsoft Entra IDテナントとGoogle for ChromeOSの間でSSOのプロビジョニングを設定すると、エンドユーザーはChromeOSデバイスのGoogleサインイン画面ではなく、Azure認証ページにサインインできるようになります。

詳しくは、次のトピックを参照してください:

および

- Microsoftチュートリアル「チュートリアル:Microsoft Entra SSOとGoogle Cloud/G Suite Connector by Microsoftの統合」。

Azure PortalでSSOを設定するには、以下の手順を実行します:

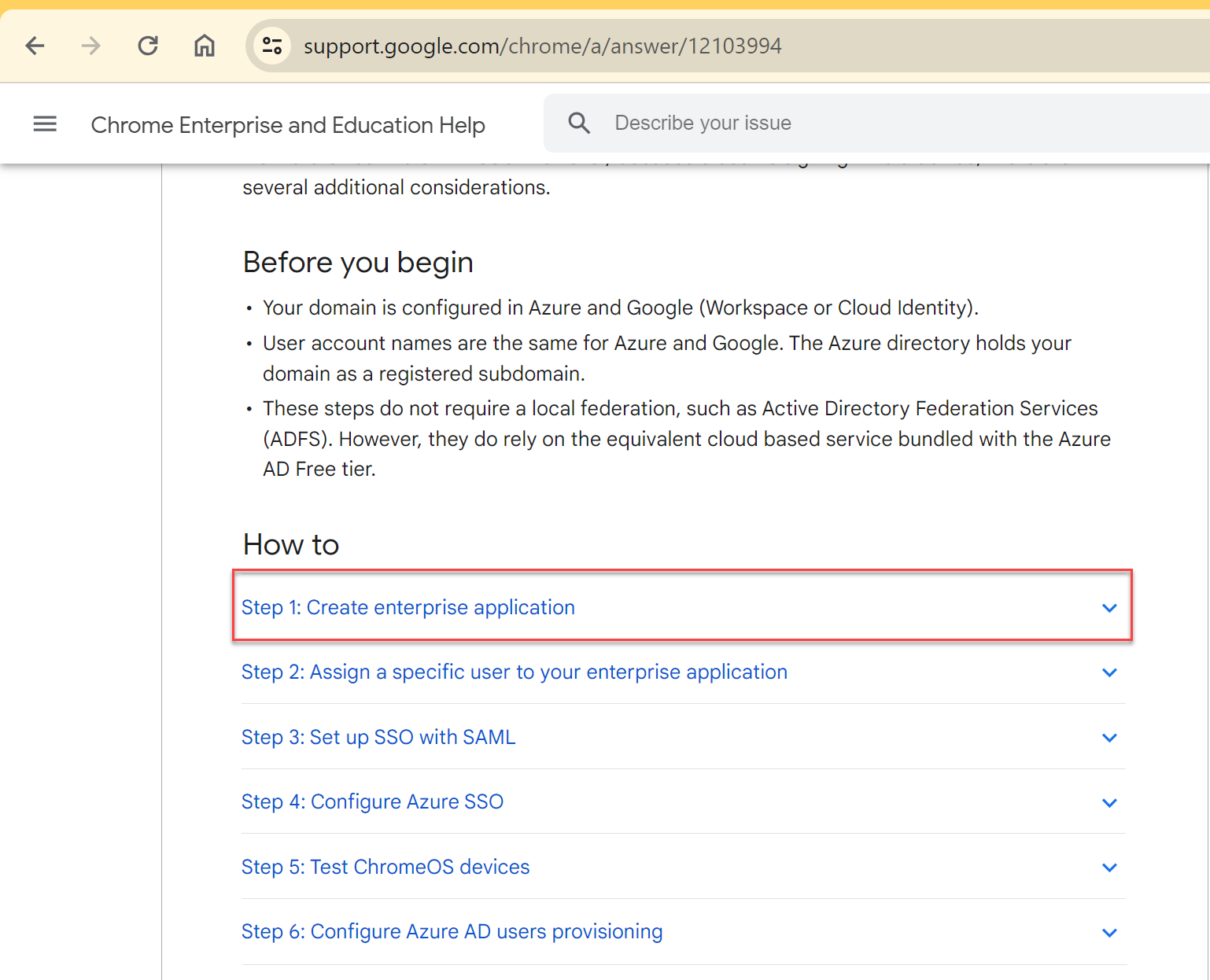

- Microsoft Entra IDポータルでエンタープライズアプリケーションを作成します。 詳しくは、Googleの記事「Microsoft AzureとChromeOS間のSSOおよびユーザープロビジョニングを設定する」で手順1を参照してください。

-

手順1で作成したエンタープライズアプリケーションに1人または複数のユーザーを割り当てます。 詳しくは、Googleの記事「Microsoft AzureとChromeOS間のSSOおよびユーザープロビジョニングを設定する」で手順2を参照してください。

-

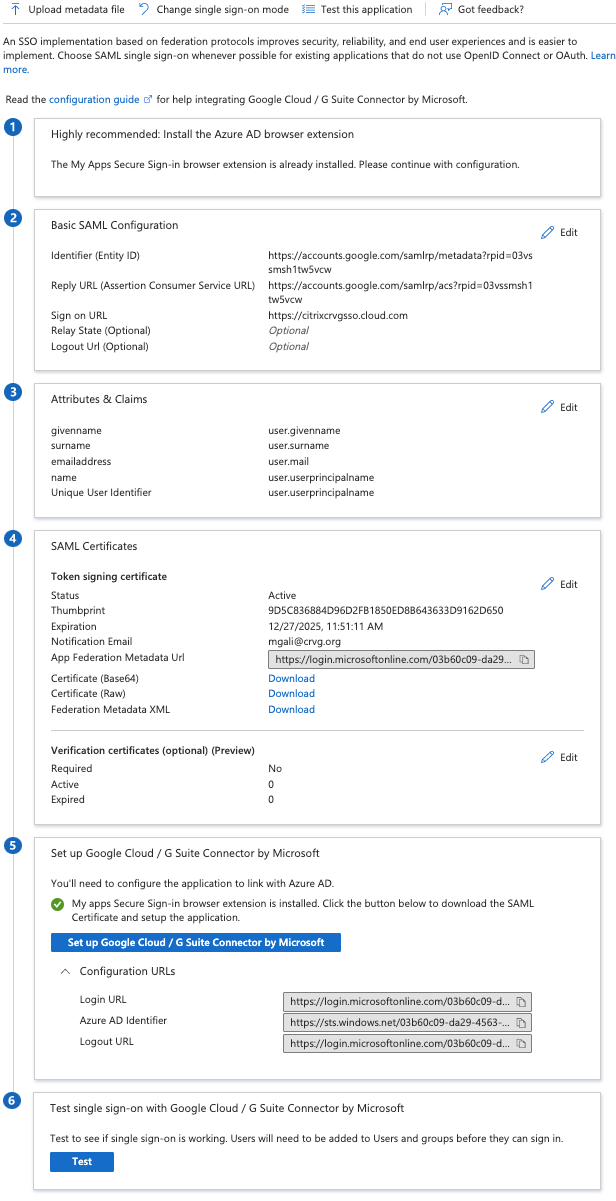

SAMLを使用してSSOを設定します。 詳しくは、Googleの記事「Microsoft AzureとChromeOS間のSSOおよびユーザープロビジョニングを設定する」で手順3を参照してください。

注

Google管理ポリシーでSAMLポリシーを作成した後、基本SAML構成を変更することをお勧めします。

SAMLベースのシングルサインオン用にAzure PortalでURLを設定すると、アプリケーションの表示は次のようになります。

検証チェックポイント

ストアURLを入力すると、Azure IDプロバイダーのサインインページが表示されます。 表示されなかった場合は、「Azure PortalでMicrosoft AzureとChromeOSの間にSSOとユーザープロビジョニングをセットアップする」の手順を再度確認してください。

Google管理コンソールでSAML SSOプロファイルを構成する

- ドメインとユーザーを追加し、OUを作成します。 詳しくは、「A complete guide to Google Organizational Units」を参照してください。

- IDプロバイダーとしてMicrosoft Entra IDを使用してSAML SSOプロファイルを作成します。 詳しくは、「Configuring SAML single sign-on (SSO) for Azure AD Users」を参照してください。

検証チェックポイント

Chromebookを使用する場合は、Azure認証情報を使用してCitrix Workspaceアプリにサインインできる必要があります。 ブラウザーにストアURLを入力する場合は、サインインできる必要があります。

SAML SSO Chrome拡張機能を使用したChromeOS向けCitrix WorkspaceアプリのSSOの構成

SAML拡張機能を使用してSSOを構成するには、次の手順を実行します:

-

Chromeデバイス上で、ChromeアプリのSAML SSO拡張機能をインストールして構成します。

拡張機能をインストールするには、 SAML SSO for Chrome Appsをクリックします。

-

この拡張機能は、SAML Cookieをブラウザーから取得して、ChromeOS向けCitrix Workspaceに提供します。

-

Citrix WorkspaceアプリがSAML Cookieを取得できるようにするには、次のポリシーを構成します。 以下はJSONデータです:

{ "whitelist": { "Value": [ { "appId": "haiffjcadagjlijoggckpgfnoeiflnem", "domain": "login.microsoftonline.com" } ] } } <!--NeedCopy-->

検証チェックポイント

Azure IDプロバイダーストアとSSO拡張機能を使用してCitrix Workspaceアプリを起動する場合、Citrix Workspaceアプリへのサインインが成功する必要があります。

FASを展開して仮想アプリとデスクトップへのSSOを可能にする

仮想アプリと仮想デスクトップへのSSOを可能にするために、フェデレーション認証サービス(FAS)を展開できます。

注

FASがない場合は、Active Directoryのユーザー名とパスワードの入力を求められます。 詳しくは、「Citrixフェデレーション認証サービスを使用したワークスペースに対するシングルサインオンの有効化」を参照してください。