VPNデバイスポリシー

VPNデバイスポリシーでは、VPN(Virtual Private Network:仮想プライベートネットワーク)の設定を構成し、ユーザーデバイスが社内リソースに安全に接続できるようにすることができます。次のプラットフォームでVPNデバイスポリシーを構成できます。プラットフォームごとに必要な値が異なります。これらの値について詳しくは、この記事で説明しています。

このポリシーを追加または構成するには、[構成]>[デバイスポリシー] の順に選択します。詳しくは、「デバイスポリシー」を参照してください。

注:

Citrix SSO for AndroidおよびCitrix SSO for iOSは現在、Citrix Secure Accessと呼ばれています。この名前の変更を反映するために、ドキュメントを更新中です。

Per-App VPNの要件

VPNポリシーを使用して、次のプラットフォームのPer-App VPN機能を構成します。

- iOS

- macOS

- Android(レガシデバイス管理者)

Android Enterpriseの場合、管理対象構成デバイスポリシーを使用して、VPNプロファイルを構成します。

Per-App VPNオプションは、特定の接続の種類で使用できます。次の表は、Per-App VPNオプションが利用できる条件を示しています。

| プラットフォーム | 接続の種類 | 注釈 |

|---|---|---|

| iOS | Cisco Legacy AnyConnect、Juniper SSL、F5 SSL、SonicWALL Mobile Connect、Ariba VIA、Citrix SSO、またはカスタムSSL。 | |

| macOS | Cisco AnyConnect、Juniper SSL、F5 SSL、SonicWALL Mobile Connect、Ariba VIA、またはカスタムSSL。 | |

| Android(レガシデバイス管理者) | Citrix SSO |

Citrix SSOアプリを使用してiOSおよびAndroid(レガシデバイス管理者)デバイス用のPer-App VPNを作成するには、VPNポリシーの構成に加えて、追加の手順を実行する必要があります。また、次の前提条件が満たされていることを確認する必要があります:

- オンプレミスのNetScaler Gateway

- 次のアプリケーションがデバイスにインストールされています:

- Citrix SSO

- Citrix Secure Hub

Citrix SSOアプリを使用して、iOSおよびAndroidデバイスのPer-App VPNを構成するための一般的なワークフローは次のとおりです:

-

この記事の説明に従って、VPNデバイスポリシーを構成します。

-

iOSの場合、「iOS向けCitrix SSOプロトコルの構成」を参照してください。VPNデバイスポリシーによってiOSのCitrix SSOプロトコルを構成した後、アプリをPer-App VPNポリシーに関連付けるためのアプリ属性ポリシーも作成する必要があります。詳しくは、「Per-App VPNの構成」を参照してください。

- [接続の認証の種類] フィールドで、[証明書] を選択する場合、最初にCitrix Endpoint Managementの証明書ベースの認証を構成する必要があります。「クライアント証明書、または証明書とドメイン認証の組み合わせ」を参照してください。

-

Android(レガシデバイス管理者)の場合は、「Android向けCitrix SSOプロトコルを構成する」を参照してください。

- [接続の認証の種類] フィールドで、[証明書] または [パスワードおよび証明書] を選択する場合、最初にCitrix Endpoint Managementの証明書ベースの認証を構成する必要があります。「クライアント証明書、または証明書とドメイン認証の組み合わせ」を参照してください。

-

-

Per-App VPNからのトラフィックを受け入れるようにCitrix ADCを構成します。詳しくは、「 NetScaler Gateway での完全VPNセットアップ」を参照してください。

iOSの設定

iOS用のVPNデバイスポリシーのCitrix VPN接続タイプは、iOS 12をサポートしていません。VPNデバイスポリシーを削除し、Citrix SSO接続の種類でVPNデバイスポリシーを作成するには、以下の手順に従います:

- iOSのVPNデバイスポリシーを削除します。

- 次の設定で、iOSのVPNデバイスポリシーを追加します:

- 接続の種類: Citrix SSO

- Per-App VPNを有効にする: オン

- プロバイダーの種類: パケットトンネル

- iOSのアプリ属性デバイスポリシーを追加します。[Per-App VPN識別子] でiOS_VPNを選択します。

- 接続名: 接続名を入力します。

-

接続の種類: 一覧から、この接続において使用するプロトコルを選択します。デフォルトは [L2TP] です。

- L2TP: レイヤー2トンネリングプロトコルと事前共有キー認証。

- PPTP: Point-to-Pointトンネリング。

- IPSec: 社内VPN接続

-

Cisco Legacy AnyConnect: この接続の種類では、従来のCisco AnyConnect VPNクライアントがユーザーデバイスにインストールされている必要があります。Ciscoは、廃止されたVPNフレームワークに基づいていた従来のCisco AnyConnectクライアントを段階的に廃止しています。

現在のCisco AnyConnectクライアントを使用するには、接続の種類はカスタムSSLを使用します。必要な設定については、このセクションの「カスタムSSLプロトコルの構成」を参照してください。

- Juniper SSL: Juniper Networks SSL VPNクライアント

- F5 SSL: F5 Networks SSL VPNクライアント

- SonicWALL Mobile Connect: iOS用Dell統合VPNクライアント

- Ariba VIA: Aruba Networks仮想インターネットアクセスクライアント

- IKEv2(iOS only): iOS専用インターネットキー交換バージョン2

- AlwaysOn IKEv2: IKEv2を使用した常時アクセス。

- AlwaysOn IKEv2デュアル構成: IKEv2デュアル構成を使用した常時アクセス。

- Citrix SSO: iOS 12以降のCitrix SSOクライアント。

- カスタムSSL: カスタムSSL(Secure Socket Layer)この接続の種類は、バンドルIDがcom.cisco.anyconnectのCisco AnyConnectクライアントに必要です。Cisco AnyConnectの接続名を指定します。また、VPNポリシーを展開して、iOSデバイス用のネットワークアクセス制御(NAC)フィルターを有効にすることもできます。このフィルターで、非準拠のアプリがインストールされているデバイスのVPN接続をブロックできます。この構成では、iOS VPNポリシーの特定の設定が必要です(下記のiOSセクションを参照)。NACフィルターを有効にするために必要なその他の設定の詳細については、「ネットワークアクセス制御」を参照してください。

次のセクションは、上記の接続の種類ごとに、構成オプションを示しています。

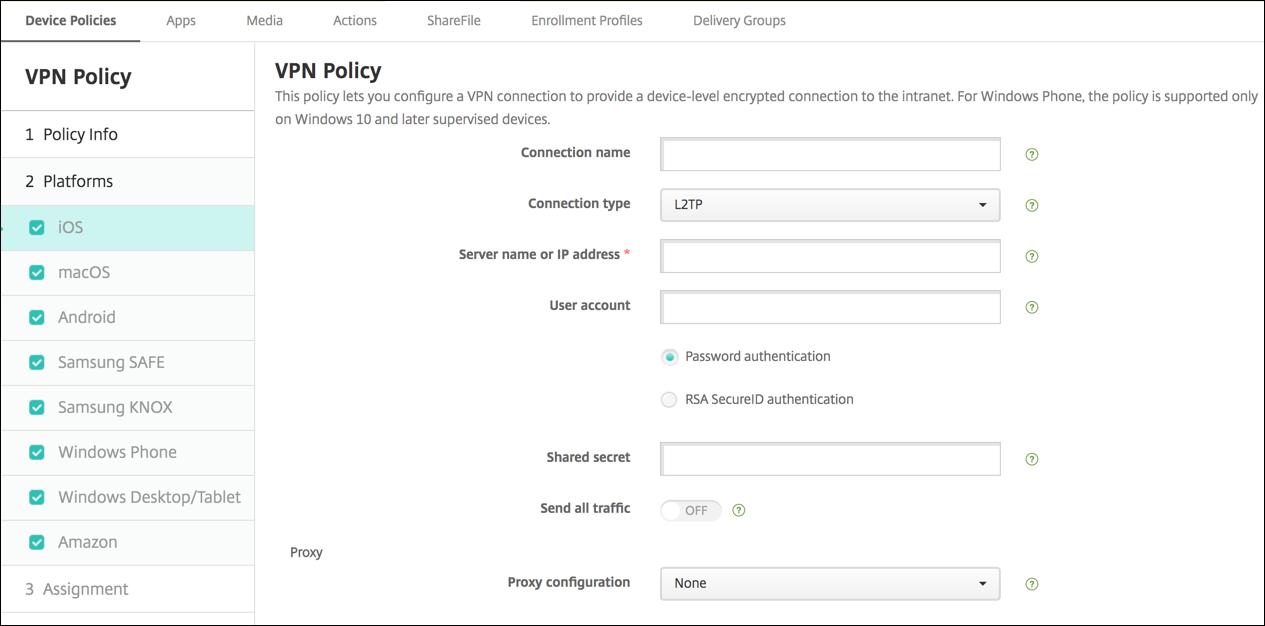

iOS向けL2TPプロトコルの設定

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- [パスワード認証] または [RSA SecurID認証] をクリックします。

- 共有シークレット: IPsec共有シークレットキーを入力します。

- すべてのトラフィックを送信: VPN経由ですべてのトラフィックを送信するかどうかを選択します。デフォルトは [オフ] です。

iOS向けPPTPプロトコルの設定

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- [パスワード認証] または [RSA SecurID認証] をクリックします。

-

暗号化レベル: 一覧から、暗号化レベルを選択します。デフォルトは [なし] です。

- なし: 暗号化を使用しません。

- 自動: サーバーでサポートされている最も強力な暗号化レベルを使用します。

- 最大(128ビット): 常に128ビットの暗号化を使用します。

- すべてのトラフィックを送信: VPN経由ですべてのトラフィックを送信するかどうかを選択します。デフォルトは [オフ] です。

iOS向けIPsecプロトコルの構成

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- 接続の認証の種類: 一覧から、この接続の認証の種類として、[共有シークレット] または [証明書] を選択します。デフォルトは [共有シークレット] です。

-

[共有シークレット] を有効にした場合は、次の設定を構成します:

- グループ名: 任意で、グループ名を入力します。

- 共有シークレット: 任意で、共有シークレットキーを入力します。

- ハイブリッド認証を使用: ハイブリッド認証を使用するかどうかを選択します。ハイブリッド認証では、まずサーバーがクライアントに対する認証を行い、次にクライアントがサーバーに対する認証を行います。デフォルトは [オフ] です。

- パスワードの入力を要求: ネットワークへの接続時にユーザーにパスワードの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーによるPINの入力を必須とするかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「iOS向け[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

- Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。デフォルトは [オフ] です。

- Safariドメイン:[追加] をクリックして、Safariドメイン名を追加します。

従来のiOS向けCisco AnyConnectプロトコルの構成

従来のCisco AnyConnectクライアントから新しいCisco AnyConnectクライアントに移行するには、カスタムSSLプロトコルを使用します。

- プロバイダーのバンドル識別子: 従来のAnyConnectクライアントの場合、バンドルIDはcom.cisco.anyconnect.guiです。

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- グループ: 任意で、グループ名を入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「iOS向け[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

- すべてのネットワークを含める: すべてのネットワークにこの接続の使用を許可するかを選択します。デフォルトは [オフ] です。

- ローカルネットワークを除外する: ローカルネットワークを接続での使用から除外するか、ネットワークを許可するかを選択できます。デフォルトは [オフ] です。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。デフォルトは [オフ] です。

- プロバイダーの種類: Per-App VPNが [アプリプロキシ] で提供されるか、[パケットトンネル] で提供されるかを選択します。デフォルトは [アプリプロキシ] です。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

iOS向けJuniper SSLプロトコルの構成

- プロバイダーのバンドル識別子: Per-App VPNプロファイルに同じ種類の複数のVPNプロバイダーがあるアプリのバンドル識別子が含まれている場合、使用するプロバイダーをこのフィールドで指定します。

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- 領域: オプションの領域名を入力します。

- 役割: オプションの役割名を入力します。

- 接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「iOS向け[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

- Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。デフォルトは [オフ] です。

- プロバイダーの種類: Per-App VPNが [アプリプロキシ] で提供されるか、[パケットトンネル] で提供されるかを選択します。デフォルトは [アプリプロキシ] です。

- Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

iOS向けF5 SSLプロトコルの構成

- プロバイダーのバンドル識別子: Per-App VPNプロファイルに同じ種類の複数のVPNプロバイダーがあるアプリのバンドル識別子が含まれている場合、使用するプロバイダーをこのフィールドで指定します。

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「iOS向け[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。

- プロバイダーの種類: Per-App VPNが [アプリプロキシ] で提供されるか、[パケットトンネル] で提供されるかを選択します。デフォルトは [アプリプロキシ] です。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

iOS向けSonicWALLプロトコルの構成

- プロバイダーのバンドル識別子: Per-App VPNプロファイルに同じ種類の複数のVPNプロバイダーがあるアプリのバンドル識別子が含まれている場合、使用するプロバイダーをこのフィールドで指定します。

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- ログオングループまたはドメイン: 任意で、ログオングループまたはドメインを入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「iOS向け[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを[オン]に設定した場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。

- プロバイダーの種類: Per-App VPNが [アプリプロキシ] で提供されるか、[パケットトンネル] で提供されるかを選択します。デフォルトは [アプリプロキシ] です。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

iOS向けAriba VIAプロトコルの構成

- プロバイダーのバンドル識別子: Per-App VPNプロファイルに同じ種類の複数のVPNプロバイダーがあるアプリのバンドル識別子が含まれている場合、使用するプロバイダーをこのフィールドで指定します。

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「iOS向け[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

iOS向けIKEv2プロトコルの構成

このセクションには、IKEv2、Always On IKEv2、Always On IKEv2のデュアル構成プロトコルで使用する設定が含まれます。Always On IKEv2デュアル構成プロトコルの場合は、携帯電話ネットワークとWi-Fiネットワークの両方でこれらの設定をすべて構成します。

-

自動接続の無効化をユーザーに許可: Always Onプロトコルが対象です。デバイスでネットワークへの自動接続を無効にすることをユーザーに許可するかどうかを選択します。デフォルトは [オフ] です。

-

サーバーのホスト名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

-

ローカル識別子: IKEv2クライアントのFQDNまたはIPアドレスを入力します。このフィールドは必須です。

-

リモート識別子: VPNサーバーのFQDNまたはIPアドレスを入力します。このフィールドは必須です。

-

デバイス認証: この接続の認証の種類として、[共有シークレット]、[証明書] または [デバイス識別子ベースのデバイス証明書] を選択します。デフォルトは [共有シークレット] です。

-

共有シークレット: 任意で、共有シークレットキーを入力します。

-

[証明書] を選択した場合は、[ID資格情報] の使用を選択します。デフォルトは [なし] です。

-

[デバイス識別子ベースのデバイス証明書] を選択した場合は、[デバイスIDの種類]を選択します。デフォルトは [IMEI] です。このオプションを使用するには、REST APIを使用して証明書を一括インポートします。「REST APIを使用した証明書の一括アップロード」を参照してください。[Always On IKEv2] を選択した場合にのみ使用できます。

-

-

拡張認証が有効: 拡張認証プロトコル(EAP)を有効にするかどうかを選択します。[オン] にした場合は、ユーザーアカウントと認証パスワードを入力します。

-

停止ピア検出間隔: ピアデバイスが到達可能であるかを確認するための問い合わせ頻度を選択します。デフォルトは [なし] です。次のオプションがあります:

-

なし: 使用不能なピアの検出を無効にします。

-

低: 30分ごとにピアに問い合わせます。

-

中: 10分ごとにピアに問い合わせます。

-

高: 1分ごとにピアに問い合わせます。

-

-

モビリティおよびマルチホーミングを無効化: この機能を無効にするかどうかを選択します。

-

IPv4/IPv6内部サブネット属性の使用: この機能を有効にするかどうかを選択します。

-

リダイレクトを無効化: リダイレクトを無効にするかどうかを選択します。

-

フォールバックを有効にする: この設定を有効にすると、Wi-Fiアシストの対象でVPNが必要なトラフィックを携帯データネットワーク経由のトンネルで伝送できます。デフォルトは「オフ」です。

-

デバイスのスリープ中NATキープアライブを有効化: Always Onプロトコルが対象です。キープアライブパケットはIKEv2接続のNATマッピングを維持するために使用されます。このパケットは、デバイスがオンになっているとチップによって定期的な間隔で送信されます。設定を[オン]にすると、デバイスがスリープ中でもキープアライブパケットはチップで送信されます。デフォルト間隔は、Wi-Fi経由で20秒、携帯経由で110秒です。この間隔は、NATキープアライブ間隔のパラメーターを使用して変更できます。

-

NATキープアライブ間隔(秒): デフォルトでは20秒です。

-

Perfect Forward Secrecyを有効化: この機能を有効にするかどうかを選択します。

-

DNSサーバーのIPアドレス: オプション。DNSサーバーのIPアドレス文字列の一覧です。これらのIPアドレスには、IPv4アドレスとIPv6アドレスを混在させることができます。[追加] をクリックしてアドレスを入力します。

-

ドメイン名: オプション。トンネルのプライマリドメインです。

-

検索ドメイン: オプション。単一ラベルホスト名の完全修飾に使用されるドメインの一覧です。

-

補足マッチドメインをリゾルバー一覧に追加する: オプション。補足マッチドメイン一覧を、リゾルバーの検索ドメイン一覧に追加するかどうかを決定します。デフォルトは [オン] です。

-

補足マッチドメイン: オプション。どのDNSクエリがDNSサーバーアドレスに含まれるDNSリゾルバー設定を使用するかを判別するドメイン文字列の一覧です。このキーは、特定のドメインのホストのみがトンネルのDNSリゾルバーを使用して解決される、分割DNS設定を作成するために使用されます。この一覧のドメインにないホストは、システムのデフォルトのリゾルバーを使用して解決されます。

このパラメーターに空の文字列が含まれる場合は、この文字列がデフォルトのドメインです。これにより、分割トンネルの設定によって、すべてのDNSクエリをプライマリDNSサーバーの前にまずVPN DNSサーバーに振り分けることができます。VPNトンネルがネットワークのデフォルトルートである場合、一覧に追加されたDNSサーバーはデフォルトのリゾルバーになります。この場合、補足マッチドメインの一覧は無視されます。

-

IKE SAパラメーターおよび 子SAパラメーター: Security Association(SA)パラメーターオプションごとに、次の設定を構成します:

-

暗号化アルゴリズム: 一覧から、使用するIKE暗号化アルゴリズムを選択します。デフォルトは3DESです。

-

整合性アルゴリズム: 一覧から、使用する整合性アルゴリズムを選択します。デフォルトはSHA-256です。

-

Diffie Hellmanグループ: 一覧から、Diffie Hellmanグループ番号を選択します。デフォルトは2です。

-

ike有効期間(分): SAの有効期間(キー更新間隔)を表す10~1440の整数を入力します。デフォルトは1440分です。

-

-

サービスの例外: Always Onプロトコルが対象です。サービスの例外とは、Always On VPNから除外されたシステムサービスです。次のサービス例外設定を構成します

-

ボイスメール: 一覧から、ボイスメールの例外を処理する方法を選択します。デフォルトは [トンネル経由のトラフィックを許可] です。

-

AirPrint: 一覧から、AirPrintの例外を処理する方法を選択します。デフォルトは [トンネル経由のトラフィックを許可] です。

-

VPNトンネル外のキャプティブWebシートからのトラフィックを許可: ユーザーがVPNトンネルの外側にある公衆ホットスポットに接続するのを許可するかどうかを選択します。デフォルトは [オフ] です。

-

VPNトンネル外のすべてのキャプティブネットワークアプリからのトラフィックを許可: VPNトンネルの外側にあるすべてのホットスポットネットワーキングアプリを許可するかどうかを選択します。デフォルトは [オフ] です。

-

キャプティブネットワークアプリのバンドルID: ユーザーによるアクセスが許可されているホットスポットネットワーキングのアプリバンドルIDごとに、[追加] をクリックしてホットスポットネットワーキングのアプリバンドルIDを入力します。[保存] をクリックしてアプリバンドルIDを保存します。

-

-

Per-app VPN: 次の設定をIKEv2の接続の種類用に構成します。

- Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。デフォルトは [オフ] です。

- Safariドメイン:[追加] をクリックして、Safariドメイン名を追加します。

-

プロキシ構成: プロキシサーバー経由でのVPN接続のルーティング方法を選択します。デフォルトは [なし] です。

iOS向けCitrix SSOプロトコルの構成

Citrix SSOクライアントは、Apple Storeで入手することができます。

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「iOS向け[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを[オン]に設定した場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。

- プロバイダーの種類: Per-App VPNが [アプリプロキシ] で提供されるか、[パケットトンネル] で提供されるかを選択します。デフォルトは [アプリプロキシ] です。

- プロバイダーの種類: [パケットトンネル] に設定します。

-

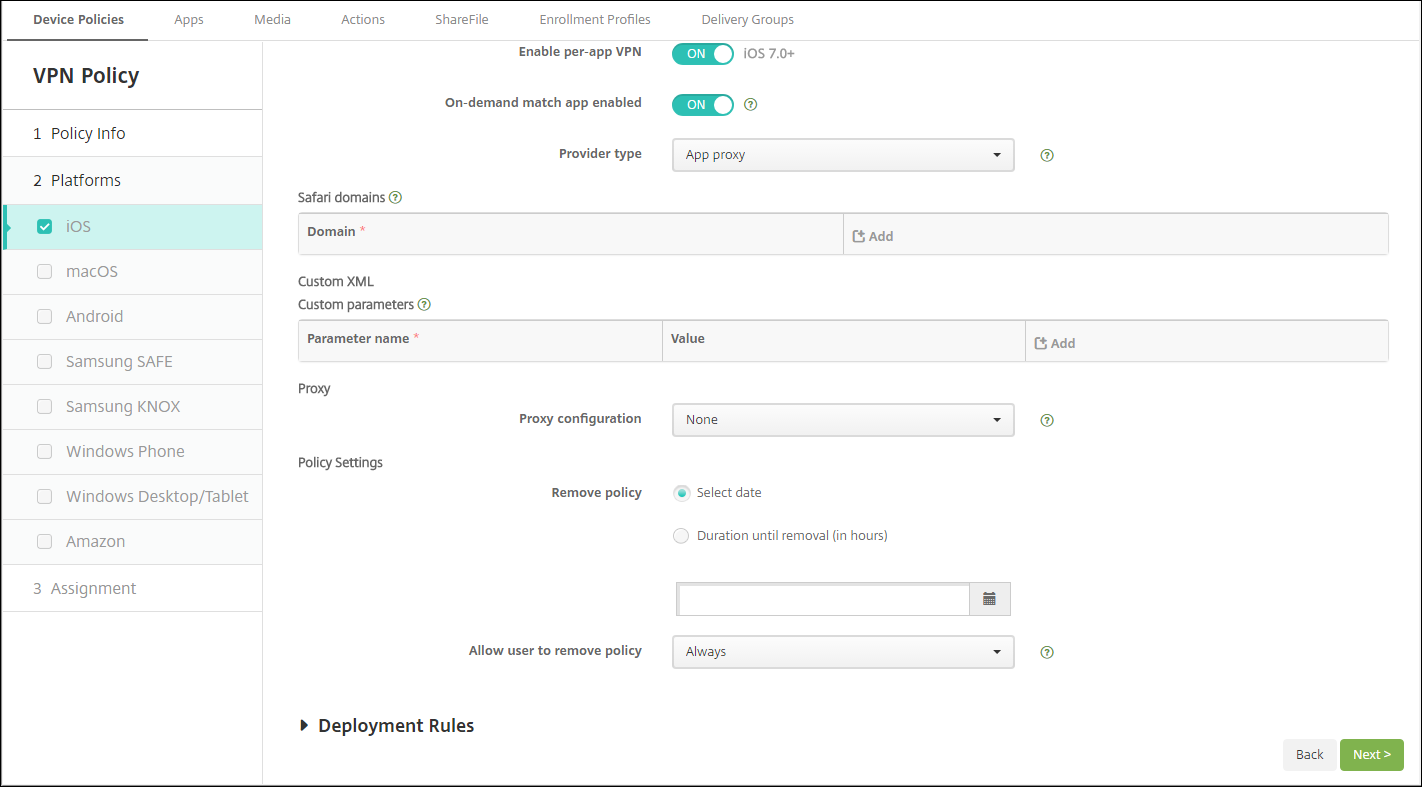

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

カスタムXML: 追加するカスタムXMLパラメーターごとに、[追加] をクリックしてキーと値のペアを指定します。使用できるパラメーターは次のとおりです:

- disableL3: システムレベルのVPNを無効化します。アプリごとのVPNのみ許容します。値は不要です。

- user agent: このデバイスポリシーに、VPNプラグインクライアントを対象とする任意のNetScaler Gatewayポリシーを関連付けます。このキーの値は、プラグインによって開始される要求に対応して、VPNプラグインに自動的に追加されます。

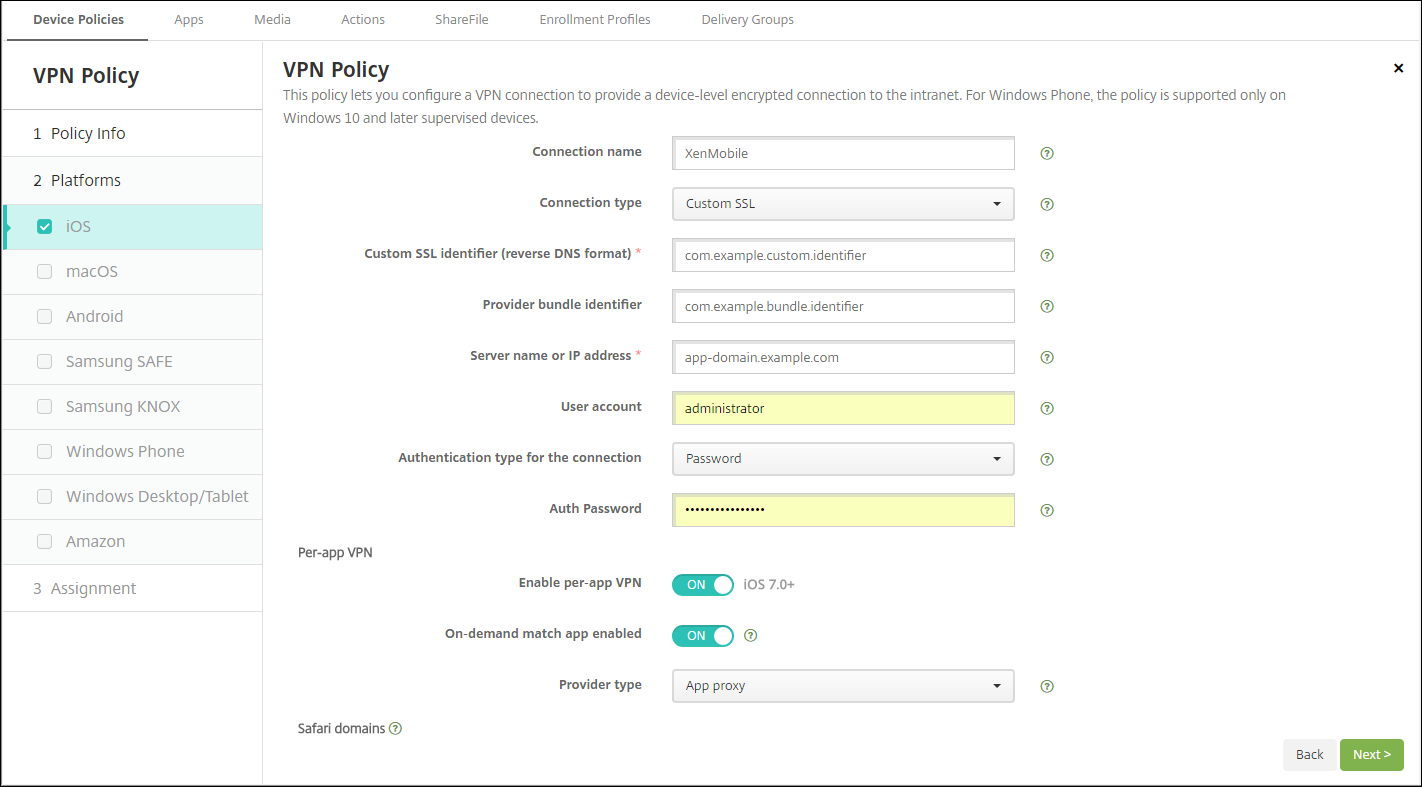

iOS向けカスタムSSLプロトコルの構成

従来のCisco AnyConnectクライアントからCisco AnyConnectクライアントに移行するには:

- カスタムSSLプロトコルを使用してVPNデバイスポリシーを構成します。iOSデバイスにポリシーを展開します。

- Cisco AnyConnectクライアントをhttps://apps.apple.com/us/app/cisco-secure-client/id1135064690からアップロードし、このアプリをCitrix Endpoint Managementに追加してからiOSデバイスに展開します。

- iOSデバイスから古いVPNデバイスポリシーを削除します。

設定:

- カスタムSSL識別子(リバースDNS形式): バンドルIDに設定します。Cisco AnyConnectクライアントの場合は、com.cisco.anyconnectを使用します。

- プロバイダーのバンドル識別子: [カスタムSSL識別子] で指定したアプリに同じ種類(アプリプロキシまたはパケットトンネル)のVPNプロバイダーが複数設定されている場合、このバンドルIDを指定します。Cisco AnyConnectクライアントの場合は、com.cisco.anyconnectを使用します。

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「iOS向け[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

- すべてのネットワークを含める: すべてのネットワークにこの接続の使用を許可するかを選択します。デフォルトは [オフ] です。

- ローカルネットワークを除外する: ローカルネットワークを接続での使用から除外するか、ネットワークを許可するかを選択できます。デフォルトは [オフ] です。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを[オン]に設定した場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。

- プロバイダーの種類: プロバイダーの種類では、プロバイダーがVPNサービスとプロキシサービスのどちらであるかを指定します。VPNサービスの場合は [パケットトンネル] を選択します。プロキシサービスの場合は [アプリプロキシ] を選択します。Cisco AnyConnectクライアントの場合は、[パケットトンネル] を選択します。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

カスタムXML: 追加するカスタムXMLパラメーターごとに、[追加] をクリックして以下の操作を行います。

- パラメーター名: 追加するパラメーターの名前を入力します。

- 値: [パラメーター名] に関連付ける値を入力します。

- [保存] をクリックしてパラメーターを保存するか、[キャンセル] をクリックして操作を取り消します。

NACをサポートするようにVPNデバイスポリシーを構成する

- NACフィルターを設定するには、カスタムSSLの接続の種類が必要です。

- VPNの [接続名] を指定します。

- [カスタムSSL識別子]に、「com.citrix.NetScalerGateway.ios.app」と入力します。

- [プロバイダーのバンドル識別子] に、「com.citrix.NetScalerGateway.ios.app.vpnplugin」と入力します。

手順3と手順4の値は、NACのフィルタリングに必要なCitrix SSOインストールの値です。認証パスワードは設定しないでください。NAC機能の使用の詳細については、「ネットワークアクセス制御」を参照してください。

iOS向け[オンデマンドにVPNを有効化]オプションの構成

- オンデマンドドメイン: ドメインごと、およびユーザーがドメインに接続したときに実行される関連アクションごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

-

アクション: 一覧から、提供されているアクションのいずれかを選択します:

- 常に確立: ドメインは常にVPN接続をトリガーします。

- 確立しない: ドメインはVPN接続をトリガーしません。

- 必要な場合確立: ドメイン名解決に失敗した場合、ドメインはVPN接続試行をトリガーします。ドメイン名解決に失敗するのは、DNSサーバーがドメインを解決できない、別のサーバーにリダイレクトする、またはタイムアウトした場合です。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

オンデマンドルール

-

アクション: 一覧から、実行するアクションを選択します。デフォルトは [EvaluateConnection] です。選択できるアクションは以下のとおりです:

- 許可: トリガーされたときにVPNオンデマンドで接続できるようにします。

- 接続: 無条件でVPN接続を開始します。

- 切断: VPN接続を解除し、規則と一致しない限りオンデマンドの再接続を行いません。

- EvaluateConnection: 接続ごとに、ActionParameters配列を評価します。

- 無視: 既存のVPN接続を動作中のままにします。ただし、規則と一致しない限りオンデマンドの再接続を行いません。

-

DNSDomainMatch: デバイスの検索ドメイン一覧と一致する可能性のある、追加するドメインごとに、[追加] をクリックして以下の操作を行います:

- DNSドメイン: ドメイン名を入力します。ワイルドカード文字「*」をプレフィックスに使用すると、複数のドメインと一致させることができます。たとえば、*.example.comは、mydomain.example.com、yourdomain.example.com、herdomain.example.comと一致します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

DNSServerAddressMatch: ネットワークの指定されたDNSサーバーと一致する可能性のある、追加するIPアドレスごとに、[追加] をクリックして以下の操作を行います。

- DNSサーバーアドレス: 追加するDNSサーバーアドレスを入力します。ワイルドカード文字「*」をサフィックスに使用すると、複数のDNSサーバーと一致させることができます。たとえば、17.*はクラスAサブネットのすべてのDNSサーバーと一致します。

- [保存] をクリックしてDNSサーバーアドレスを保存するか、[キャンセル] をクリックして操作を取り消します。

-

InterfaceTypeMatch: 一覧から、使用中のプライマリネットワークインターフェイスハードウェアの種類を選択します。デフォルトは [未指定] です。使用できる値は以下のとおりです:

- 未指定: あらゆるネットワークインターフェイスハードウェアと一致します。このオプションがデフォルトです。

- イーサネット: イーサネットネットワークインターフェイスハードウェアのみと一致します。

- Wi-Fi: Wi-Fiネットワークインターフェイスハードウェアのみと一致します。

- 携帯ネットワーク: 携帯ネットワークインターフェイスハードウェアのみと一致します。

-

SSIDMatch: 現在のネットワークと照合する、追加するSSIDごとに、[追加] をクリックして以下の操作を行います。

- SSID: 追加するSSIDを入力します。ネットワークがWi-Fiネットワークでない場合、またはSSIDが表示されない場合は照合できません。すべてのSSIDと一致させるには、この一覧を空白のままにします。

- [保存] をクリックしてSSIDを保存するか、[キャンセル] をクリックして操作を取り消します。

- URLStringProbe: フェッチするURLを入力します。このURLがリダイレクトされず正常にフェッチされた場合は、この規則に一致しています。

-

ActionParameters:Domains: EvaluateConnectionのチェック対象となる、追加するドメインごとに、[追加] をクリックして以下の操作を実行します:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

ActionParameters : DomainAction: 一覧から、ActionParameters : Domains で指定したドメインに対するVPNの動作を選択します。デフォルトは [ConnectIfNeeded] です。選択できるアクションは以下のとおりです:

- ConnectIfNeeded: ドメイン名解決に失敗した場合、ドメインはVPN接続試行をトリガーします。ドメイン名解決に失敗するのは、DNSサーバーがドメインを解決できない、別のサーバーにリダイレクトする、またはタイムアウトした場合です。

- NeverConnect: ドメインはVPN接続をトリガーしません。

-

Action Parameters:RequiredDNSServers:指定したドメインの解決に使用するDNSサーバーごとに、[追加] をクリックして以下の操作を行います:

- DNSサーバー: ActionParameters :DomainActionがConnectIfNeededの場合にのみ有効です。DNSサーバーのIPアドレスを入力します。このサーバーは、デバイスの現在のネットワーク構成外に配置できます。このDNSサーバーに到達できない場合、対応としてVPN接続が確立されます。このDNSサーバーが、内部DNSサーバーまたは信頼できる外部DNSサーバーであることを確認します。

- [保存] をクリックしてDNSサーバーを保存するか、[キャンセル] をクリックして操作を取り消します。

- ActionParameters : RequiredURLStringProbe: 任意で、プローブするHTTPまたはHTTPS(推奨)のURLを、GETリクエストを使用して入力します。URLのホスト名を解決できない場合、サーバーに到達できない場合、またはサーバーが応答しない場合、対応としてVPN接続が確立されます。ActionParameters : DomainActionが ConnectIfNeededの場合にのみ有効です。

-

OnDemandRules : XML content: XML構成オンデマンド規則を入力するか、コピーして貼り付けます。

- [ディクショナリをチェック] をクリックし、XMLコードを検証します。XMLが有効な場合は、[XMLコンテンツ] テキストボックスの下に「有効なXML」と表示されます。有効でない場合は、エラーを説明するエラーメッセージが表示されます。

-

アクション: 一覧から、実行するアクションを選択します。デフォルトは [EvaluateConnection] です。選択できるアクションは以下のとおりです:

-

プロキシ

-

プロキシ構成: 一覧から、VPN接続のプロキシサーバーのルーティング方法を選択します。デフォルトは [なし] です。

-

[手動] を有効にした場合は、次の設定を構成します:

- プロキシサーバーのホスト名またはIPアドレス: プロキシサーバーのホスト名またはIPアドレスを入力します。このフィールドは必須です。

- プロキシサーバーのポート: プロキシサーバーのポート番号を入力します。このフィールドは必須です。

- ユーザー名: 任意で、プロキシサーバーのユーザー名を入力します。

- パスワード: 任意で、プロキシサーバーのパスワードを入力します。

-

[自動] を選択した場合は、次の設定を構成します:

- プロキシサーバーURL: プロキシサーバーのURLを入力します。このフィールドは必須です。

-

[手動] を有効にした場合は、次の設定を構成します:

-

プロキシ構成: 一覧から、VPN接続のプロキシサーバーのルーティング方法を選択します。デフォルトは [なし] です。

-

ポリシー設定

-

ポリシーの削除: ポリシーの削除をスケジュール設定する方法を選択します。利用可能なオプションは、[日付を選択] と [削除までの期間(時間)を指定] です。

- 日付を選択: カレンダーをクリックして削除を実行する特定の日付を選択します。

- 削除までの期間(時間)を指定: ポリシーが削除されるまでの時間単位の数値を入力します。iOS 6.0以降でのみ使用できます。

-

ポリシーの削除: ポリシーの削除をスケジュール設定する方法を選択します。利用可能なオプションは、[日付を選択] と [削除までの期間(時間)を指定] です。

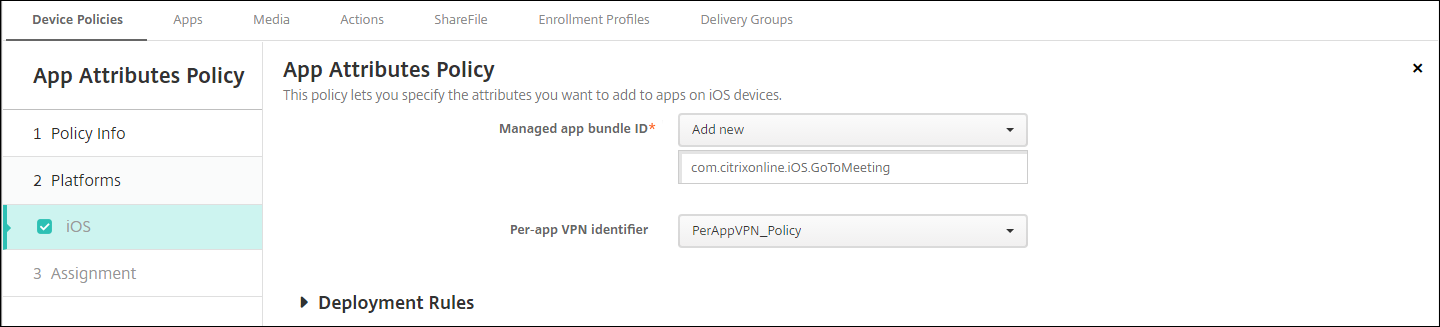

Per-App VPNの構成

iOS向けのPer-App VPNオプションは、Cisco Legacy AnyConnect、Juniper SSL、F5 SSL、SonicWALL Mobile Connect、Ariba VIA、Citrix SSO、およびカスタムSSLの接続の種類で使用できます。

Per-App VPNを構成するには次の手順に従います。

-

[構成]>[デバイスポリシー] で、VPNポリシーを作成します。例:

-

[構成]>[デバイスポリシー] でアプリ属性ポリシーを作成し、アプリをこのPer-App VPNポリシーに関連付けます。[Per-app VPN識別子] では、手順1で作成したVPNポリシーの名前を選択します。[管理対象アプリのバンドルID] は、アプリ一覧から選択するか、アプリバンドルIDを入力します(iOSアプリインベントリポリシーを展開している場合は、アプリ一覧にアプリが含まれます)。

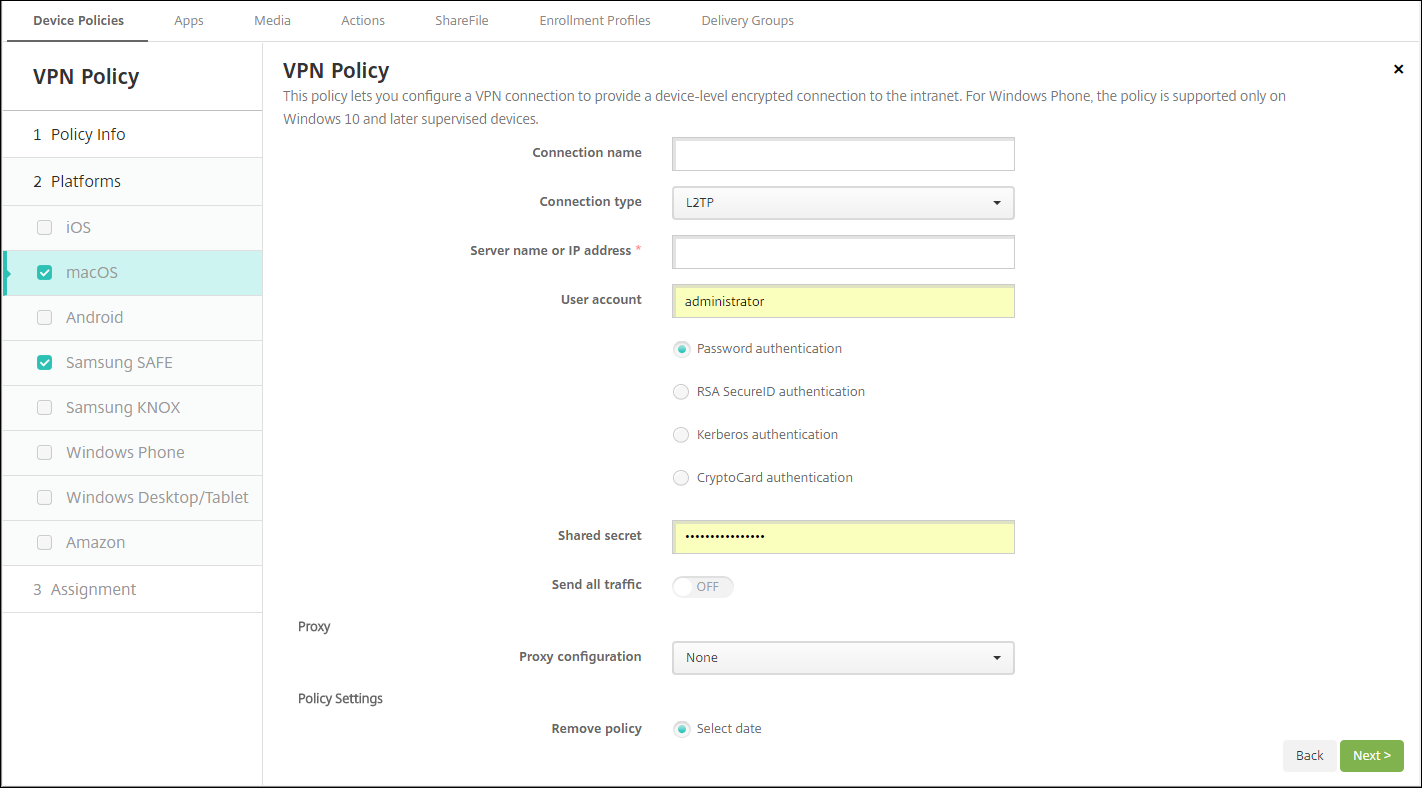

macOS設定

- 接続名: 接続名を入力します。

-

接続の種類: 一覧から、この接続において使用するプロトコルを選択します。デフォルトは [L2TP] です。

- L2TP: レイヤー2トンネリングプロトコルと事前共有キー認証。

- PPTP: Point-to-Pointトンネリング。

- IPSec: 社内VPN接続

- Cisco AnyConnect: Cisco AnyConnect VPNクライアント

- Juniper SSL: Juniper Networks SSL VPNクライアント

- F5 SSL: F5 Networks SSL VPNクライアント

- SonicWALL Mobile Connect: iOS用Dell統合VPNクライアント

- Ariba VIA: Aruba Networks仮想インターネットアクセスクライアント

- Citrix VPN: Citrix VPNクライアント

- カスタムSSL: カスタムSSL(Secure Socket Layer)

次のセクションは、上記の接続の種類ごとに、構成オプションを示しています。

macOS向けL2TPプロトコルの設定

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- [パスワード認証]、[RSA SecurID認証]、[Kerberos認証]、[CryptoCard認証] のいずれかを選択します。デフォルトは [パスワード認証] です。

- 共有シークレット: IPsec共有シークレットキーを入力します。

- すべてのトラフィックを送信: VPN経由ですべてのトラフィックを送信するかどうかを選択します。デフォルトは [オフ] です。

macOS向けPPTPプロトコルの設定

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- [パスワード認証]、[RSA SecurID認証]、[Kerberos認証]、[CryptoCard認証] のいずれかを選択します。デフォルトは [パスワード認証] です。

-

暗号化レベル: 必要な暗号化レベルを選択します。デフォルトは [なし] です。

- なし: 暗号化を使用しません。

- 自動: サーバーでサポートされている最も強力な暗号化レベルを使用します。

- 最大(128ビット): 常に128ビットの暗号化を使用します。

- すべてのトラフィックを送信: VPN経由ですべてのトラフィックを送信するかどうかを選択します。デフォルトは [オフ] です。

macOS向けIPsecプロトコルの構成

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

-

接続の認証の種類: 一覧から、この接続の認証の種類として、[共有シークレット] または [証明書] を選択します。デフォルトは [共有シークレット] です。

-

[共有シークレット] 認証を有効にした場合は、次の設定を構成します。

- グループ名: 任意で、グループ名を入力します。

- 共有シークレット: 任意で、共有シークレットキーを入力します。

- ハイブリッド認証を使用: ハイブリッド認証を使用するかどうかを選択します。ハイブリッド認証では、まずサーバーがクライアントに対する認証を行い、次にクライアントがサーバーに対する認証を行います。デフォルトは [オフ] です。

- パスワードの入力を要求: ネットワークへの接続時にユーザーにパスワードの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

-

[証明書] 認証を有効にした場合は、次の設定を構成します。

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーによるPINの入力を必須とするかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

[共有シークレット] 認証を有効にした場合は、次の設定を構成します。

macOS向けCisco AnyConnectプロトコルの構成

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- グループ: 任意で、グループ名を入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。デフォルトは [オフ] です。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

macOS向けJuniper SSLプロトコルの構成

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- 領域: オプションの領域名を入力します。

- 役割: オプションの役割名を入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します。

- プロバイダーのバンドル識別子: Per-App VPNプロファイルに同じ種類の複数のVPNプロバイダーがあるアプリのバンドル識別子が含まれている場合、使用するプロバイダーをこのフィールドで指定します。デフォルトは [オフ] です。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

macOS向けF5 SSLプロトコルの構成

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。デフォルトは [オフ] です。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

macOS向けSonicWALL Mobile Connectプロトコルの構成

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- ログオングループまたはドメイン: 任意で、ログオングループまたはドメインを入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- プロバイダーのバンドル識別子: Per-App VPNプロファイルに同じ種類の複数のVPNプロバイダーがあるアプリのバンドル識別子が含まれている場合、使用するプロバイダーをこのフィールドで指定します。デフォルトは [オフ] です。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

macOS向けAriba VIAプロトコルの構成

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。

- ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

-

接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- プロバイダーのバンドル識別子: Per-App VPNプロファイルに同じ種類の複数のVPNプロバイダーがあるアプリのバンドル識別子が含まれている場合、使用するプロバイダーをこのフィールドで指定します。デフォルトは [オフ] です。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

macOS向けカスタムSSLプロトコルの構成

- カスタムSSL識別子(リバースDNS形式): SSL識別子を逆引きDNS形式で入力します。このフィールドは必須です。

- サーバー名またはIPアドレス: VPNサーバーのサーバー名またはIPアドレスを入力します。このフィールドは必須です。

-

ユーザーアカウント: 任意で、ユーザーアカウントを入力します。

- 接続の認証の種類: 一覧で、この接続の認証の種類に [パスワード] か [証明書] のどちらを使用するかを選択します。デフォルトは [パスワード] です。

- [パスワード] を有効にした場合は、[認証パスワード] フィールドに任意の認証パスワードを入力します。

-

[証明書] を有効にした場合は、次の設定を構成します:

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。デフォルトは [なし] です。

- 接続時にPINを要求: ネットワークへの接続時にユーザーにPINの入力を求めるかどうかを選択します。デフォルトは [オフ] です。

- オンデマンドにVPNを有効化: ネットワークに接続する時に、VPN接続のトリガーを有効にするかどうかを選択します。デフォルトは [オフ] です。[オンデマンドにVPNを有効化] が [オン] であるときの設定の構成について詳しくは、「[オンデマンドにVPNを有効化]オプションの構成」を参照してください。

-

Per-app VPN: アプリごとのVPNを有効にするかどうかを選択します。デフォルトは [オフ] です。このオプションを有効にした場合は、次の設定を構成します:

- オンデマンドマッチアプリが有効: Per-App VPNサービスにリンクされているアプリがネットワーク通信を開始したときに、Per-App VPN接続が自動的にトリガーされるようにするかどうかを選択します。

-

Safariドメイン: Per-App VPN接続をトリガーできる、追加するSafariドメインごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

カスタムXML: 追加するカスタムXMLパラメーターごとに、[追加] をクリックして以下の操作を行います。

- パラメーター名: 追加するパラメーターの名前を入力します。

- 値:[パラメーター名] に関連付ける値を入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

[オンデマンドにVPNを有効化]オプションの構成

-

オンデマンドドメイン: 追加するドメインおよびユーザーがドメインに接続したときに実行される関連アクションごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

-

アクション: 一覧から、提供されているアクションのいずれかを選択します:

- 常に確立: ドメインは常にVPN接続をトリガーします。

- 確立しない: ドメインはVPN接続をトリガーしません。

- 必要な場合確立: ドメイン名解決に失敗した場合、ドメインはVPN接続試行をトリガーします。ドメイン名解決に失敗するのは、DNSサーバーがドメインを解決できない、別のサーバーにリダイレクトする、またはタイムアウトした場合です。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

オンデマンドルール

-

アクション: 一覧から、実行するアクションを選択します。デフォルトは [EvaluateConnection] です。選択できるアクションは以下のとおりです:

- 許可: トリガーされたときにVPNオンデマンドで接続できるようにします。

- 接続: 無条件でVPN接続を開始します。

- 切断: VPN接続を解除し、規則と一致しない限りオンデマンドの再接続を行いません。

- EvaluateConnection: 接続ごとに、ActionParameters配列を評価します。

- 無視: 既存のVPN接続を動作中のままにします。ただし、規則と一致しない限りオンデマンドの再接続を行いません。

-

DNSDomainMatch:デバイスの検索ドメイン一覧と一致する可能性のあるドメインの [追加] をクリックして以下の操作を行います:

- DNSドメイン: ドメイン名を入力します。ワイルドカード文字「*」をプレフィックスに使用すると、複数のドメインと一致させることができます。たとえば、*.example.comは、mydomain.example.com、yourdomain.example.com、herdomain.example.comと一致します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

DNSServerAddressMatch: ネットワークの指定されたDNSサーバーと一致する可能性のある、追加するIPアドレスごとに、[追加] をクリックして以下の操作を行います。

- DNSサーバーアドレス: 追加するDNSサーバーアドレスを入力します。ワイルドカード文字「*」をサフィックスに使用すると、複数のDNSサーバーと一致させることができます。たとえば、17.*はクラスAサブネットのすべてのDNSサーバーと一致します。

- [保存] をクリックしてDNSサーバーアドレスを保存するか、[キャンセル] をクリックして操作を取り消します。

-

InterfaceTypeMatch: 一覧から、使用中のプライマリネットワークインターフェイスハードウェアの種類を選択します。デフォルトは [未指定] です。使用できる値は以下のとおりです:

- 未指定: あらゆるネットワークインターフェイスハードウェアと一致します。このオプションがデフォルトです。

- イーサネット: イーサネットネットワークインターフェイスハードウェアのみと一致します。

- Wi-Fi: Wi-Fiネットワークインターフェイスハードウェアのみと一致します。

- 携帯ネットワーク: 携帯ネットワークインターフェイスハードウェアのみと一致します。

-

SSIDMatch: 現在のネットワークと照合する、追加するSSIDごとに、[追加] をクリックして以下の操作を行います。

- SSID: 追加するSSIDを入力します。ネットワークがWi-Fiネットワークでない場合、またはSSIDが表示されない場合は照合できません。すべてのSSIDと一致させるには、この一覧を空白のままにします。

- [保存] をクリックしてSSIDを保存するか、[キャンセル] をクリックして操作を取り消します。

- URLStringProbe: フェッチするURLを入力します。このURLがリダイレクトされず正常にフェッチされた場合は、この規則に一致しています。

-

ActionParameters:Domains: EvaluateConnectionのチェック対象となる、追加するドメインごとに、[追加] をクリックして以下の操作を実行します:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

ActionParameters : DomainAction: 一覧から、ActionParameters : Domains で指定したドメインに対するVPNの動作を選択します。デフォルトは [ConnectIfNeeded] です。選択できるアクションは以下のとおりです:

- ConnectIfNeeded: ドメイン名解決に失敗した場合、ドメインはVPN接続試行をトリガーします。ドメイン名解決に失敗するのは、DNSサーバーがドメインを解決できない、別のサーバーにリダイレクトする、またはタイムアウトした場合です。

- NeverConnect: ドメインはVPN接続をトリガーしません。

-

Action Parameters:RequiredDNSServers:指定したドメインの解決に使用するDNSサーバーごとに、[追加] をクリックして以下の操作を行います:

- DNSサーバー: ActionParameters :DomainActionがConnectIfNeededの場合にのみ有効です。追加するDNSサーバーのIPアドレスを入力します。このサーバーは、デバイスの現在のネットワーク構成外に配置できます。このDNSサーバーに到達できない場合、対応としてVPN接続が確立されます。このDNSサーバーは、内部DNSサーバーまたは信頼できる外部DNSサーバーである必要があります。

- [保存] をクリックしてDNSサーバーを保存するか、[キャンセル] をクリックして操作を取り消します。

- ActionParameters : RequiredURLStringProbe: 任意で、プローブするHTTPまたはHTTPS(推奨)のURLを、GETリクエストを使用して入力します。URLのホスト名を解決できない場合、サーバーに到達できない場合、またはサーバーが応答しない場合、対応としてVPN接続が確立されます。ActionParameters : DomainActionが ConnectIfNeededの場合にのみ有効です。

-

OnDemandRules : XML content: XML構成オンデマンド規則を入力するか、コピーして貼り付けます。

- [ディクショナリをチェック] をクリックし、XMLコードを検証します。XMLが有効な場合は、[XMLコンテンツ] テキストボックスの下に「有効なXML」と表示されます。有効でない場合は、エラーを説明するエラーメッセージが表示されます。

-

アクション: 一覧から、実行するアクションを選択します。デフォルトは [EvaluateConnection] です。選択できるアクションは以下のとおりです:

-

プロキシ

-

プロキシ構成: 一覧から、VPN接続のプロキシサーバーのルーティング方法を選択します。デフォルトは [なし] です。

-

[手動] を有効にした場合は、次の設定を構成します:

- プロキシサーバーのホスト名またはIPアドレス: プロキシサーバーのホスト名またはIPアドレスを入力します。このフィールドは必須です。

- プロキシサーバーのポート: プロキシサーバーのポート番号を入力します。このフィールドは必須です。

- ユーザー名: 任意で、プロキシサーバーのユーザー名を入力します。

- パスワード: 任意で、プロキシサーバーのパスワードを入力します。

-

[自動] を選択した場合は、次の設定を構成します:

- プロキシサーバーURL: プロキシサーバーのURLを入力します。このフィールドは必須です。

-

[手動] を有効にした場合は、次の設定を構成します:

-

プロキシ構成: 一覧から、VPN接続のプロキシサーバーのルーティング方法を選択します。デフォルトは [なし] です。

-

ポリシー設定

-

ポリシーの削除: ポリシーの削除をスケジュール設定する方法を選択します。利用可能なオプションは、[日付を選択] と [削除までの期間(時間)を指定] です。

- 日付を選択: カレンダーをクリックして削除を実行する特定の日付を選択します。

- 削除までの期間(時間)を指定: ポリシーが削除されるまでの時間単位の数値を入力します。

- ユーザーにポリシーの削除を許可: ユーザーがデバイスからポリシーを削除できるタイミングを選択できます。メニューで [常に]、[パスコードが必要です] または [許可しない] を選択します。[パスコードが必要です] を選択する場合、[削除のパスコード] フィールドに入力します

- プロファイル対策: このポリシーを [ユーザー] または [システム] 全体に適用するかを選択します。デフォルトは [ユーザー] です。このオプションはmacOS 10.7以降でのみ使用できます。

-

ポリシーの削除: ポリシーの削除をスケジュール設定する方法を選択します。利用可能なオプションは、[日付を選択] と [削除までの期間(時間)を指定] です。

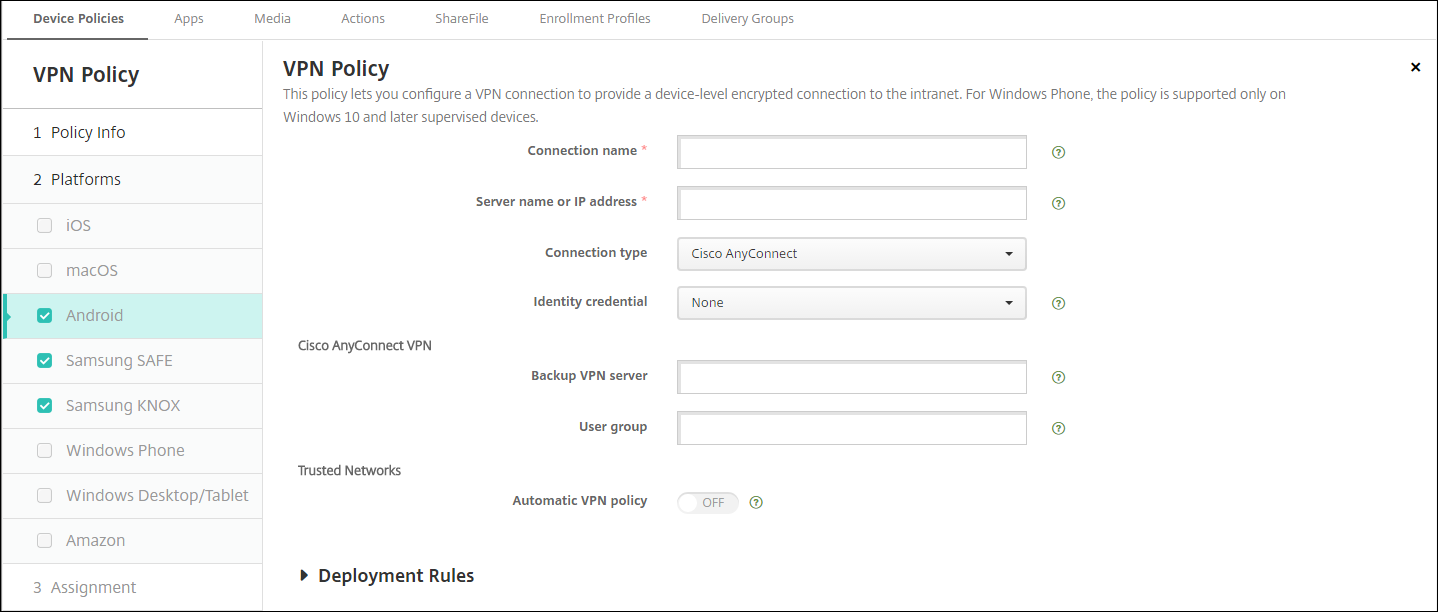

Android(レガシデバイス管理者)の設定

Android向けCisco AnyConnect VPNプロトコルの構成

- 接続名: Cisco AnyConnect VPN接続の名前を入力します。このフィールドは必須です。

- サーバー名またはIPアドレス: VPNサーバーの名前またはIPアドレスを入力します。このフィールドは必須です。

- ID資格情報: 一覧から、ID資格情報を選択します。

- バックアップVPNサーバー: バックアップVPNサーバー情報を入力します。

- ユーザーグループ: ユーザーグループ情報を入力します。

-

信頼されたネットワーク

-

自動VPNポリシー: このオプションをオンまたはオフにして、信頼できるネットワークおよび信頼できないネットワークに対するVPNの動作方法を設定します。有効にした場合は、次の設定を構成します:

-

信頼されたネットワークポリシー: 一覧から、目的のポリシーを選択します。デフォルトは [切断] です。選択できるオプションは以下のとおりです:

- 切断: クライアントにより、信頼できるネットワーク圏内のVPN接続が終了されます。この設定がデフォルトです。

- 接続: クライアントにより、信頼できるネットワーク圏内のVPN接続が開始されます。

- 何もしない: クライアントによるアクションはありません。

- 一時停止: 信頼できるネットワーク圏外でVPNセッションが確立された後、信頼済みとして構成されたネットワークにユーザーがアクセスすると、VPNセッションが一時停止されます。ユーザーが信頼できるネットワークから離れると、セッションが再開されます。この設定により、信頼できるネットワークを離れた後に新しいVPNセッションを確立する手間が省かれます。

-

信頼されていないネットワークポリシー: 一覧から、目的のポリシーを選択します。デフォルトは [接続] です。選択できるオプションは以下のとおりです:

- 接続: クライアントにより、信頼できないネットワーク圏内でVPN接続が開始されます。

- 何もしない: クライアントにより、信頼できないネットワーク圏内でVPN接続が開始されます。このオプションにより、[常時VPNに接続]が無効化されます。

-

信頼されたネットワークポリシー: 一覧から、目的のポリシーを選択します。デフォルトは [切断] です。選択できるオプションは以下のとおりです:

-

信頼されたドメイン: クライアントが信頼できるネットワーク圏内にある場合にネットワークインターフェイスに設定することができるドメインサフィックスごとに、[追加] をクリックして以下の操作を行います:

- ドメイン: 追加するドメインを入力します。

- [保存] をクリックしてドメインを保存するか、[キャンセル] をクリックして操作を取り消します。

-

信頼されたサーバー: クライアントが信頼できるネットワーク圏内にある場合、ネットワークインターフェイスに設定することができるサーバーアドレスごとに、[追加] をクリックして以下の操作を行います。

- サーバー: 追加するサーバーを入力します。

- [保存] をクリックしてサーバーを保存するか、[キャンセル] をクリックして操作を取り消します。

-

自動VPNポリシー: このオプションをオンまたはオフにして、信頼できるネットワークおよび信頼できないネットワークに対するVPNの動作方法を設定します。有効にした場合は、次の設定を構成します:

Android向けCitrix SSOプロトコルを構成する

-

接続名: VPN接続名を入力します。このフィールドは必須です。

-

サーバー名またはIPアドレス: NetScaler GatewayのFQDNまたはIPアドレスを入力します。

-

接続の認証の種類: 認証の種類を選択し、選択した種類に応じて表示される次のフィールドに入力します。

-

[ユーザー名] と [パスワード]:認証の種類 で [パスワード] または [パスワードおよび証明書] を選択した場合に、VPN資格情報を入力します。オプションです。VPN資格情報を入力しない場合は、Citrix VPNアプリによってユーザー名とパスワードの入力が求められます。

-

ID資格情報: 認証の種類 が [証明書] または [パスワードおよび証明書] の場合に表示されます。一覧で、ID資格情報を選択します。

-

-

Per-App VPNの有効化: アプリごとのVPNを有効にするかどうかを選択します。Per-App VPNを有効にしない場合は、すべてのトラフィックがCitrix VPNトンネルを経由します。Per-App VPNを有効にした場合は、次の設定を指定します。デフォルトは [オフ] です。

- 許可リストまたは禁止リスト:[許可リスト] の場合は、許可リストに登録されたすべてのアプリがこのVPNを経由します。[禁止リスト] の場合は、禁止リストに登録されたアプリ以外のすべてのアプリがこのVPNを経由します。

- アプリケーションリスト: 許可リストまたは禁止リストに登録されているアプリ。[追加] をクリックし、アプリのパッケージ名のコンマ区切りの一覧を入力します。

-

カスタムXML:[追加] をクリックし、カスタムパラメーターを入力します。Citrix Endpoint Managementでは、Citrix VPNについて次のパラメーターがサポートされます。

- DisableUserProfiles: オプションです。このパラメーターを有効にするには、[値] に 「Yes」 と入力します。有効にした場合、ユーザーが追加したVPN接続がCitrix Endpoint Managementに表示されなくなり、ユーザーは接続を追加できなくなります。この設定はグローバルな制限で、すべてのVPNプロファイルに適用されます。

- userAgent: 文字列値です。各HTTP要求で送信する任意のユーザーエージェント文字列を指定できます。指定したユーザーエージェント文字列は、Citrix VPNの既存のユーザーエージェントの末尾に追加されます。

- IsAlwaysOnVpn: オプション。このプロパティは、VPNプロファイルがAlways ON VPNプロファイルであるかどうかを決定します。VPNプロファイルがAlways ON VPNプロファイルであることを示すには [Yes] に設定します。デフォルトは [No] です。Always On VPNが確実に機能するために、このプロパティを [Yes] に設定できるVPNプロファイルは1つだけです。

NACをサポートするようにVPNを構成する

- NACフィルターを構成するには、カスタムSSLの接続の種類を使用します。

- VPNの [接続名] を指定します。

-

[カスタムXML] で、[追加] をクリックし、次の操作を行います:

- パラメーター名: XenMobileDeviceIdを入力します。このフィールドは、Citrix Endpoint Managementでのデバイス登録に基づくNACチェックに使用するデバイスIDです。デバイスがCitrix Endpoint Managementで登録および管理されている場合、VPN接続は許可されます。登録および管理されていない場合、認証はVPNの確立時に拒否されます。

- 値: 「DeviceID_$ {device.id}」 と入力します。これは、パラメーターXenMobileDeviceIdの値です。

- [保存] をクリックしてパラメーターを保存します。

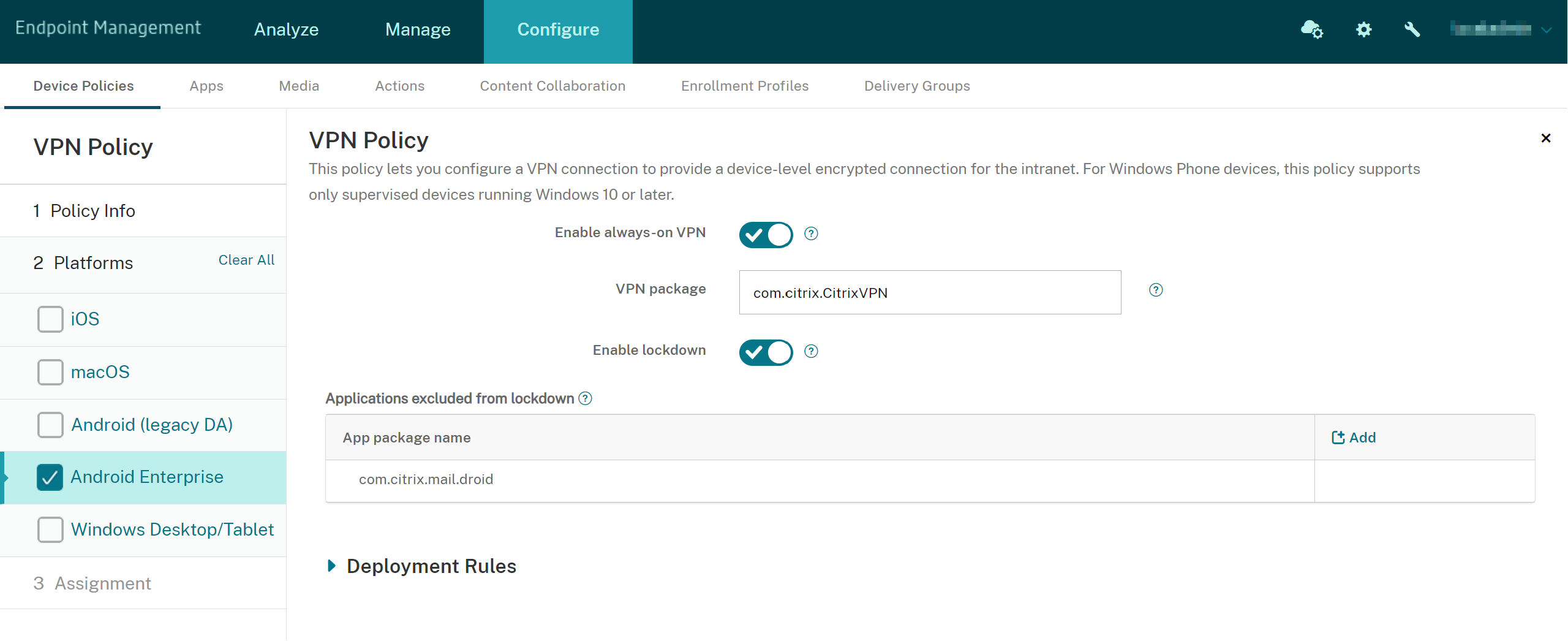

Android Enterpriseに対するVPNの構成

Android Enterpriseデバイスに対してVPNを構成するには、Citrix SSOアプリに対するAndroid Enterprise管理対象の構成デバイスポリシーを作成します。「Android Enterpriseに対するVPNプロファイルの構成」を参照してください。

Android Enterpriseの設定

- VPN常時接続を有効にする: VPNを常にオンにするかどうかを選択します。デフォルトは [オフ] です。有効にすると、ユーザーが手動で切断するまで、VPN接続はオンのままです。

- VPNパッケージ: デバイスが使用するVPNアプリのパッケージ名を入力します。

- ロックダウンを有効にする: 無効にすると、VPN接続が存在しない場合、アプリはネットワークにアクセスできません。有効にすると、VPN接続が存在しない場合でも、次の設定で構成したアプリがネットワークにアクセスできます。Android 10以降のデバイスで使用できます。

- ロックダウンから除外されたアプリケーション: [追加] をクリックして、ロックダウン設定をバイパスするアプリのパッケージ名を入力します。

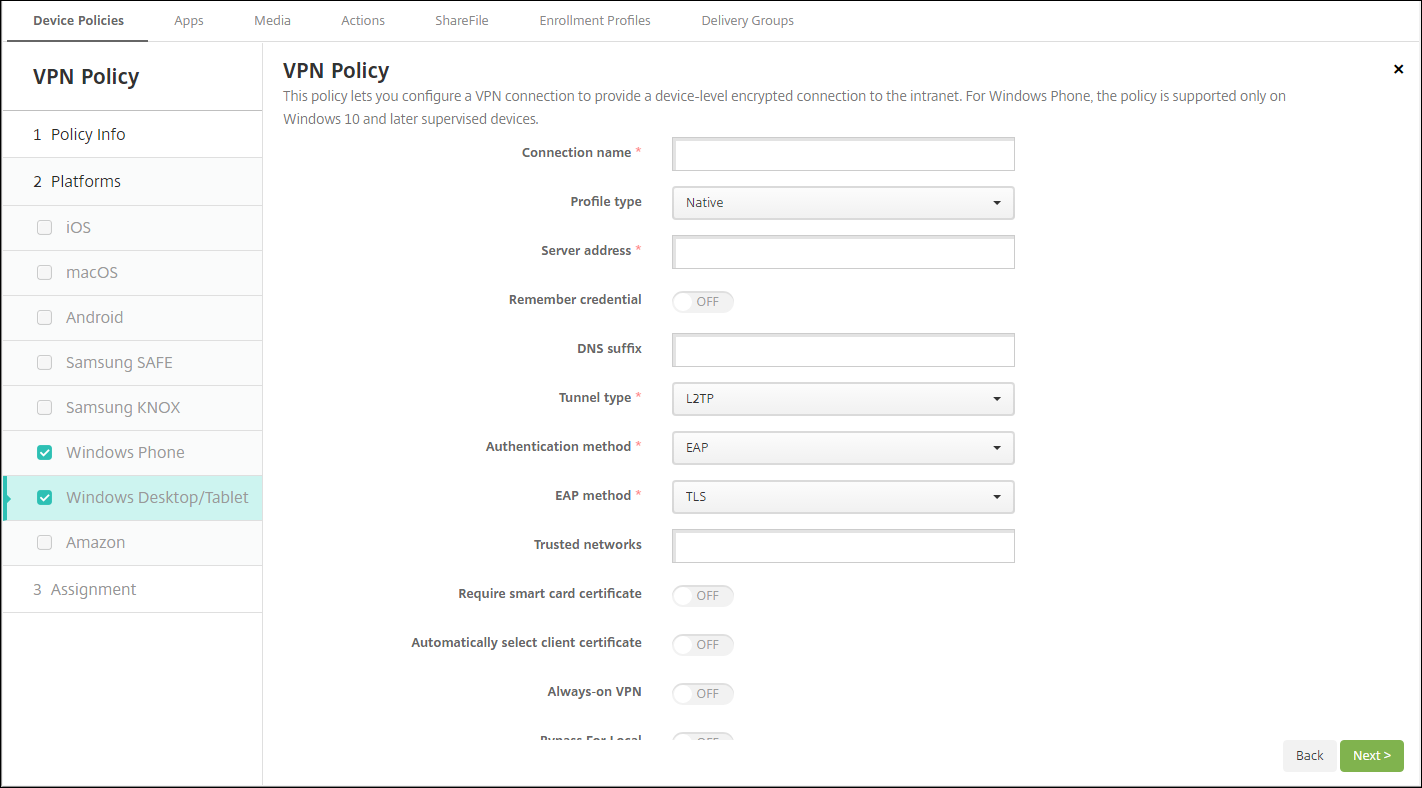

Windowsデスクトップ/タブレットの設定

- 接続名: 接続名を入力します。このフィールドは必須です。

- プロファイルの種類: 一覧から、[ネイティブ] または [プラグイン] を選択します。デフォルトは [ネイティブ] です。

-

ネイティブプロファイルタイプの構成: 以下の設定は、ユーザーのWindowsデバイスに組み込まれているVPNに適用されます。

- サーバーアドレス: VPNサーバーのIPアドレスを入力します。このフィールドは必須です。

- 資格情報を保存: 資格情報をキャッシュするかどうかを選択します。デフォルトは [オフ] です。有効にすると、可能な場合に資格情報がキャッシュされます。

- DNSサフィックス: DNSサフィックスを入力します。

-

トンネルタイプ: 一覧から、使用するVPNトンネルの種類を選択します。デフォルトは [L2TP] です。選択できるオプションは以下のとおりです:

- L2TP: レイヤー2トンネリングプロトコルと事前共有キー認証。

- PPTP: Point-to-Pointトンネリング。

- IKEv2: インターネットキー交換バージョン2

-

認証方法: 一覧から、使用する認証方法を選択します。デフォルトは [EAP] です。選択できるオプションは以下のとおりです:

- EAP: 拡張認証プロトコル。

- MSChapV2:相互認証にMicrosoftのチャレンジハンドシェイク認証プロトコルを使用します。トンネルタイプで [IKEv2] を選択すると、このオプションは使用できません。

-

EAPメソッド: 一覧から、使用するEAP方法を選択します。デフォルトは [TLS] です。[MSChapV2]認証が有効になっている場合、このフィールドは使用できません。選択できるオプションは以下のとおりです:

- TLS: Transport Layer Security

- PEAP: 保護された拡張認証プロトコル

- 信頼されたネットワーク: アクセスにVPN接続を必要としないネットワークの一覧をコンマ区切りで入力します。たとえば、ユーザーが社内ワイヤレスネットワークのメンバーであれば、保護されているリソースに直接アクセスすることができます。

- スマートカード証明書を要求: スマートカード証明書を必須とするかどうかを選択します。デフォルトは [オフ] です。

- クライアント証明書を自動的に選択: 認証に使用するクライアント証明書が自動的に選択されるようにするかどうかを選択します。デフォルトは [オフ] です。[スマートカード証明書を要求] が有効な場合、このオプションは使用できません。

- Always ON VPN: VPNを常にオンにするかどうかを選択します。デフォルトは [オフ] です。有効にすると、ユーザーが手動で切断するまで、VPN接続はオンのままです。

- ローカル用バイパス: ローカルリソースによるプロキシサーバーのバイパスを許可するアドレスおよびポート番号を入力します。

-

プラグインプロファイルタイプの構成: 以下の設定は、Windows Storeから取得し、ユーザーのデバイスにインストールしたVPNプラグインに適用されます。

- サーバーアドレス: VPNサーバーのIPアドレスを入力します。このフィールドは必須です。

- 資格情報を保存: 資格情報をキャッシュするかどうかを選択します。デフォルトは [オフ] です。有効にすると、可能な場合に資格情報がキャッシュされます。

- DNSサフィックス: DNSサフィックスを入力します。

- クライアントアプリID: VPNプラグインのパッケージファミリ名を入力します。

- プラグインプロファイルXML: 使用するカスタムVPNプラグインプロファイルの場所に [参照] をクリックして移動し、ファイルを選択します。形式などについて詳しくは、プラグインプロバイダーにお問い合わせください。

- 信頼されたネットワーク: アクセスにVPN接続を必要としないネットワークの一覧をコンマ区切りで入力します。たとえば、ユーザーが社内ワイヤレスネットワークのメンバーであれば、保護されているリソースに直接アクセスすることができます。

- Always ON VPN: VPNを常にオンにするかどうかを選択します。デフォルトは [オフ] です。有効にすると、ユーザーが手動で切断するまで、VPN接続はオンのままです。

- ローカル用バイパス: ローカルリソースによるプロキシサーバーのバイパスを許可するアドレスおよびポート番号を入力します。

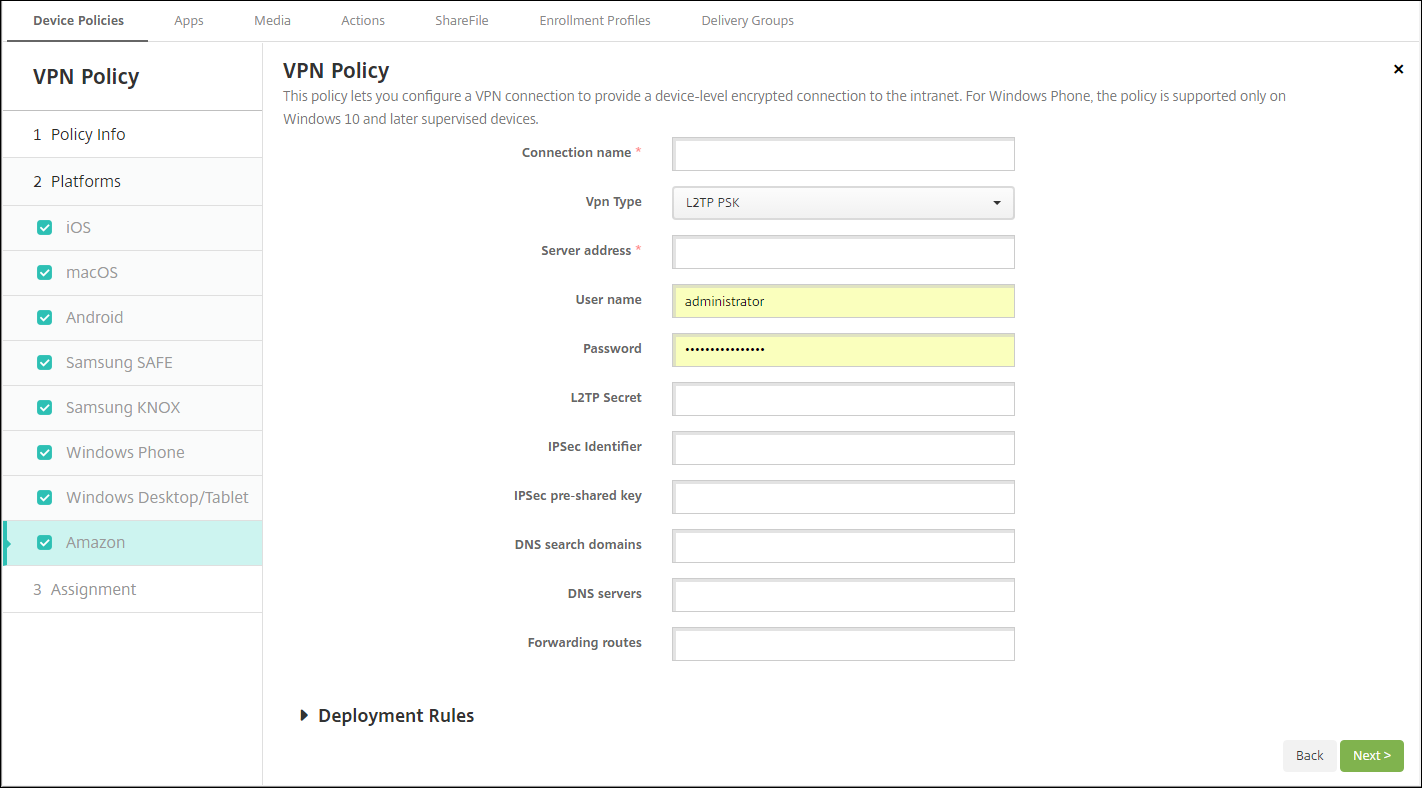

Amazonの設定

- 接続名: 接続名を入力します。

-

VPNの種類: 一覧から、接続の種類を選択します。選択できるオプションは以下のとおりです:

- L2TP PSK: レイヤー2トンネリングプロトコルと事前共有キー認証。この設定がデフォルトです。

- L2TP RSA: レイヤー2トンネリングプロトコルとRSA認証。

- IPSEC拡張認証PSK: インターネットプロトコルセキュリティと事前共有キーおよび拡張認証。

- IPSECハイブリッドRSA: インターネットプロトコルセキュリティとハイブリッドRSA認証。

- PPTP: Point-to-Pointトンネリング。

次のセクションは、上記の接続の種類ごとに、構成オプションを示しています。

Amazon向けL2TP PSKの設定の構成

- サーバーアドレス: VPNサーバーのIPアドレスを入力します。

- ユーザー名: 任意で、ユーザー名を入力します。

- パスワード: 任意で、パスワードを入力します。

- L2TPシークレット: 共有シークレットキーを入力します。

- IPSec識別子: 接続時にユーザーのデバイスに表示されるVPN接続の名前を入力します。

- IPSec事前共有キー: 秘密キーを入力します。

- DNS検索ドメイン: ユーザーデバイスの検索ドメインの一覧と照合可能なドメインを入力します。

- DNSサーバー: 指定したドメインの解決に使用するDNSサーバーのIPアドレスを入力します。

-

転送ルート: 社内VPNサーバーが転送ルートをサポートしている場合は、使用する転送ルートごとに、[追加] をクリックして以下の操作を行います。

- 転送ルート: 転送ルートのIPアドレスを入力します。

- [保存] をクリックしてルートを保存するか、[キャンセル] をクリックして操作を取り消します。

Amazon向けL2TP RSAの設定の構成

- サーバーアドレス: VPNサーバーのIPアドレスを入力します。

- ユーザー名: 任意で、ユーザー名を入力します。

- パスワード: 任意で、パスワードを入力します。

- L2TPシークレット: 共有シークレットキーを入力します。

- DNS検索ドメイン: ユーザーデバイスの検索ドメインの一覧と照合可能なドメインを入力します。

- DNSサーバー: 指定したドメインの解決に使用するDNSサーバーのIPアドレスを入力します。

- サーバー証明書: 一覧から、使用するサーバー証明書を選択します。

- CA証明書: 一覧から、使用するCA証明書を選択します。

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。

-

転送ルート: 社内VPNサーバーが転送ルートをサポートしている場合は、使用する転送ルートごとに、[追加] をクリックして以下の操作を行います。

- 転送ルート: 転送ルートのIPアドレスを入力します。

- [保存] をクリックしてルートを保存するか、[キャンセル] をクリックして操作を取り消します。

Amazon向けIPSEC XAUTH PSKの設定の構成

- サーバーアドレス: VPNサーバーのIPアドレスを入力します。

- ユーザー名: 任意で、ユーザー名を入力します。

- パスワード: 任意で、パスワードを入力します。

- IPSec識別子: 接続時にユーザーのデバイスに表示されるVPN接続の名前を入力します。

- IPSec事前共有キー: 共有シークレットキーを入力します。

- DNS検索ドメイン: ユーザーデバイスの検索ドメインの一覧と照合可能なドメインを入力します。

- DNSサーバー: 指定したドメインの解決に使用するDNSサーバーのIPアドレスを入力します。

-

転送ルート: 社内VPNサーバーが転送ルートをサポートしている場合は、使用する転送ルートごとに、[追加] をクリックして以下の操作を行います。

- 転送ルート: 転送ルートのIPアドレスを入力します。

- [保存] をクリックしてルートを保存するか、[キャンセル] をクリックして操作を取り消します。

Amazon向けIPSEC AUTH RSAの設定の構成

- サーバーアドレス: VPNサーバーのIPアドレスを入力します。

- ユーザー名: 任意で、ユーザー名を入力します。

- パスワード: 任意で、パスワードを入力します。

- DNS検索ドメイン: ユーザーデバイスの検索ドメインの一覧と照合可能なドメインを入力します。

- DNSサーバー: 指定したドメインの解決に使用するDNSサーバーのIPアドレスを入力します。

- サーバー証明書: 一覧から、使用するサーバー証明書を選択します。

- CA証明書: 一覧から、使用するCA証明書を選択します。

- ID資格情報: ボックスの一覧で、使用するID資格情報を選択します。

-

転送ルート: 社内VPNサーバーが転送ルートをサポートしている場合は、使用する転送ルートごとに、[追加] をクリックして以下の操作を行います。

- 転送ルート: 転送ルートのIPアドレスを入力します。

- [保存] をクリックしてルートを保存するか、[キャンセル] をクリックして操作を取り消します。

Amazon向けIPSEC HYBRID RSAの設定の構成

- サーバーアドレス: VPNサーバーのIPアドレスを入力します。

- ユーザー名: 任意で、ユーザー名を入力します。

- パスワード: 任意で、パスワードを入力します。

- DNS検索ドメイン: ユーザーデバイスの検索ドメインの一覧と照合可能なドメインを入力します。

- DNSサーバー: 指定したドメインの解決に使用するDNSサーバーのIPアドレスを入力します。

- サーバー証明書: 一覧から、使用するサーバー証明書を選択します。

- CA証明書: 一覧から、使用するCA証明書を選択します。

-

転送ルート: 社内VPNサーバーが転送ルートをサポートしている場合は、使用する転送ルートごとに、[追加] をクリックして以下の操作を行います。

- 転送ルート: 転送ルートのIPアドレスを入力します。

- [保存] をクリックしてルートを保存するか、[キャンセル] をクリックして操作を取り消します。

Amazon向けLPPTPの設定の構成

- サーバーアドレス: VPNサーバーのIPアドレスを入力します。

- ユーザー名: 任意で、ユーザー名を入力します。

- パスワード: 任意で、パスワードを入力します。

- DNS検索ドメイン: ユーザーデバイスの検索ドメインの一覧と照合可能なドメインを入力します。

- DNSサーバー: 指定したドメインの解決に使用するDNSサーバーのIPアドレスを入力します。

- PPP暗号化(MPPE): Microsoft Point-to-Point暗号化(MPPE)によるデータの暗号化を有効にするかどうかを選択します。デフォルトは [オフ] です。

-

転送ルート: 社内VPNサーバーが転送ルートをサポートしている場合は、使用する転送ルートごとに、[追加] をクリックして以下の操作を行います。

- 転送ルート: 転送ルートのIPアドレスを入力します。

- [保存] をクリックしてルートを保存するか、[キャンセル] をクリックして操作を取り消します。