管理対象の構成ポリシー

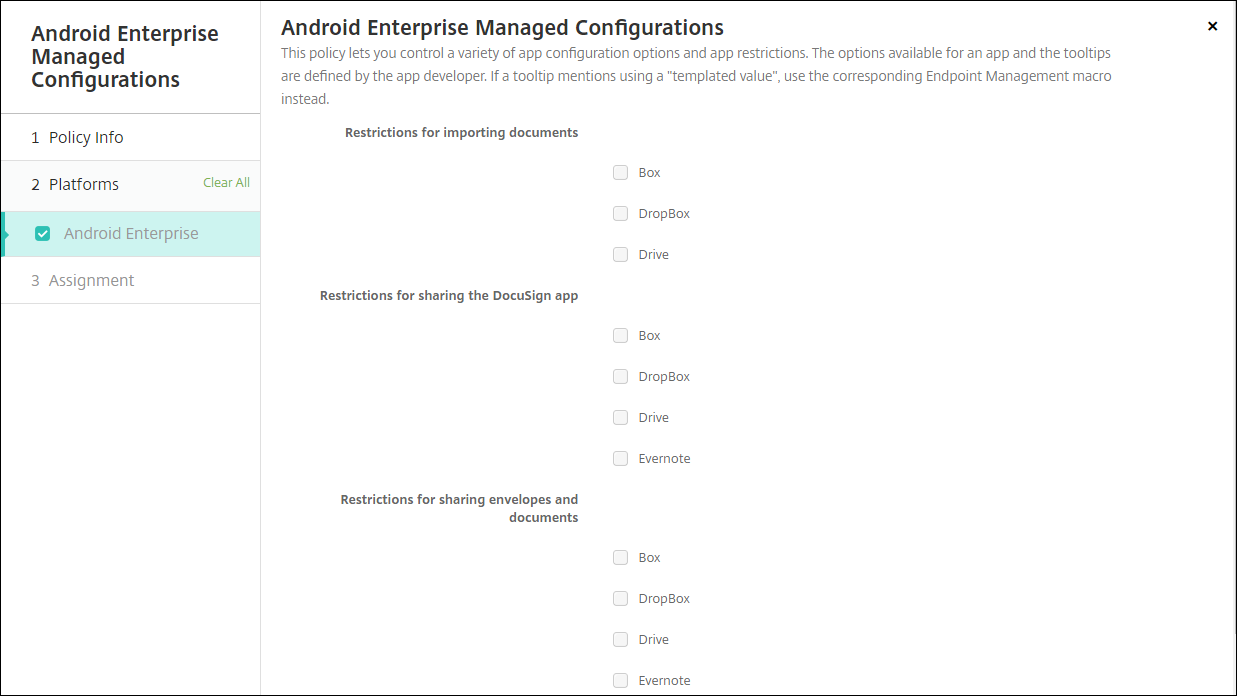

管理対象構成デバイスポリシーは、さまざまなアプリ構成オプションとアプリの制限を管理します。 このポリシーは、制御するAndroid Enterpriseアプリごとに作成します。

アプリで使用できるオプションとヒントは、アプリ開発者によって定義されます。 ヒントに「テンプレートの値」を使用すると記述されている場合は、代わりに対応するCitrix Endpoint Managementマクロを使用します。 詳しくは、「Remote configuration overview」(Android Developerサイト)と「マクロ」を参照してください。

アプリ構成の設定には、次のような項目が含まれます:

- メールアプリの設定

- WebブラウザーのURLの許可または禁止

- 携帯ネットワーク接続経由またはWi-Fi接続のみでアプリコンテンツの同期を制御するオプション

アプリに表示される設定について詳しくは、アプリ開発者に問い合わせてください。

注

Citrix SSO for Androidは現在、Citrix Secure Accessと呼ばれています。 この名前の変更を反映するために、ドキュメントを更新中です。

前提条件

- GoogleでAndroid Enterpriseセットアップタスクを完了し、Android Enterpriseをmanaged Google Playに接続します。 詳しくは、「Android Enterprise」を参照してください。

- Android EnterpriseアプリをCitrix Endpoint Managementに追加します。 詳しくは、「Citrix Endpoint Managementへのアプリの追加」を参照してください。

このポリシーを追加または構成するには、[構成]>[デバイスポリシー]の順に選択します。 詳しくは、「デバイスポリシー」を参照してください。

Per-App VPNの要件

Android Enterprise用のPer-App VPNを作成するには、管理対象の構成デバイスポリシーの設定に加えて、追加の手順を実行する必要があります。 また、次の前提条件が満たされていることを確認する必要があります:

- オンプレミスのNetScaler Gateway

- 次のアプリケーションがデバイスにインストールされています:

- Citrix SSO

- Citrix Secure Hub

AEデバイスのPer-App VPNを構成するための一般的なワークフローは次のとおりです:

-

この記事の説明に従ってVPNプロファイルを構成します。

-

Per-App VPNからのトラフィックを受け入れるようにCitrix ADCを構成します。 詳しくは、「 NetScaler Gateway での完全VPNセットアップ」を参照してください。

制限事項

Android 11で導入されたパッケージの公開設定の制限により、Android 11以降のデバイス上のAndroid Enterprise環境におけるPer-App VPNには、次の制限が適用されます。

-

許可/拒否リストに含まれるアプリが、VPNセッションの開始後にデバイスに展開された場合、アプリがVPNセッションでトラフィックをルーティングできるようにするには、エンドユーザーがVPNセッションを再起動する必要があります。

-

エンドユーザーは、Per-App VPNがAlways On VPNセッションで使用している場合に、アプリのトラフィックがVPNセッションでルーティングされるようにするには、デバイスに新しいアプリをインストールした後、仕事用プロファイルを再起動するか、デバイスを再起動する必要があります。

注

これらの制限は、Android向けCitrix SSO 23.8.1以降のバージョンを使用している場合には適用されません。 詳しくは、「Automatic restart of Always On VPN」を参照してください。

Android Enterpriseの設定

管理対象の構成デバイスポリシーを追加することを選択すると、アプリを選択するように促すメッセージが表示されます。 Android EnterpriseアプリがCitrix Endpoint Managementに追加されていない場合は、続行できません。

アプリを選択した後、ポリシー設定を構成します。 設定は各アプリに固有です。

Android Enterpriseに対するVPNプロファイルの構成

管理された構成のデバイスポリシーに基づき、Citrix SSOアプリを使用してVPNプロファイルをAndroid Enterpriseデバイスで使用できるようにします。

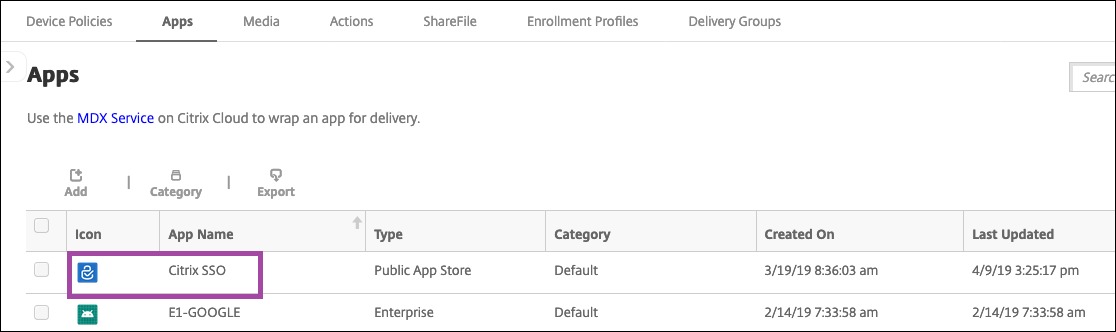

最初に、Google PlayストアアプリとしてCitrix SSOをCitrix Endpoint Managementコンソールに追加します。 「パブリックアプリストアのアプリの追加」を参照してください。

詳しくは、このビデオをご覧ください:

Citrix SSOに対するAndroid Enterprise管理対象の構成の作成

VPNプロファイルを作成するため、Citrix SSOに対する管理対象の構成デバイスポリシーを構成します。 Citrix SSOアプリがインストールされており、ポリシーが展開されているデバイスは、作成したVPNプロファイルにアクセスできます。

Citrix Endpoint Managementは、次の場合にデバイスキーストアのユーザー証明書を使用します:

- 証明書ベースの認証用にNetScaler Gatewayが構成されている。

- Citrix Endpoint Managementページの[設定]>[NetScaler Gateway]で、[認証用のユーザー証明書を配信]が有効になっている。

NetScaler Gatewayの完全修飾ドメイン名とポートが必要です。

-

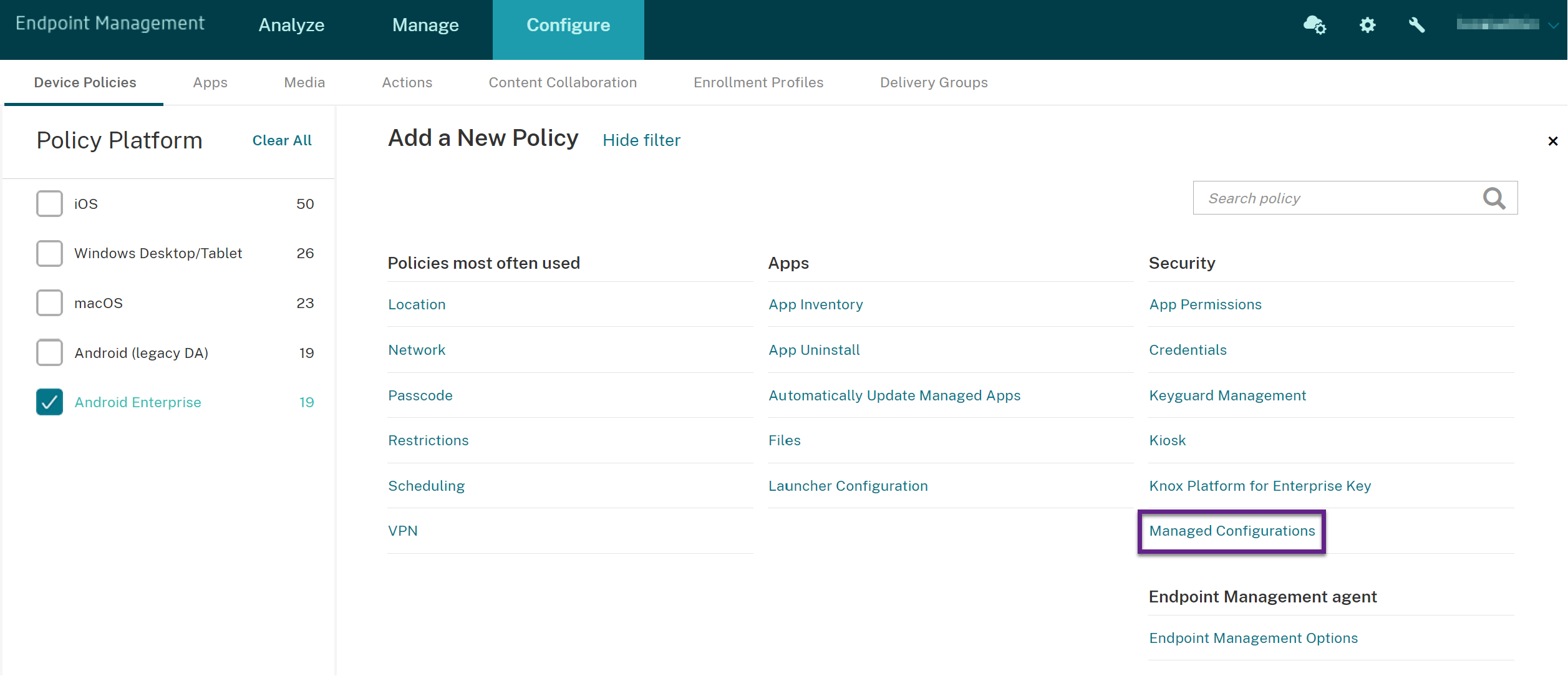

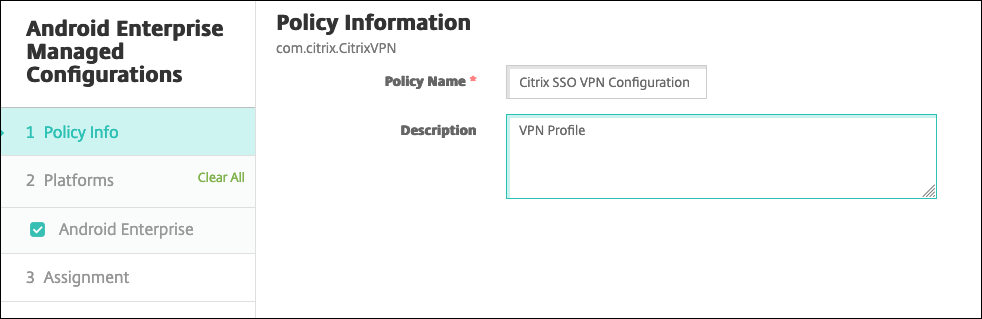

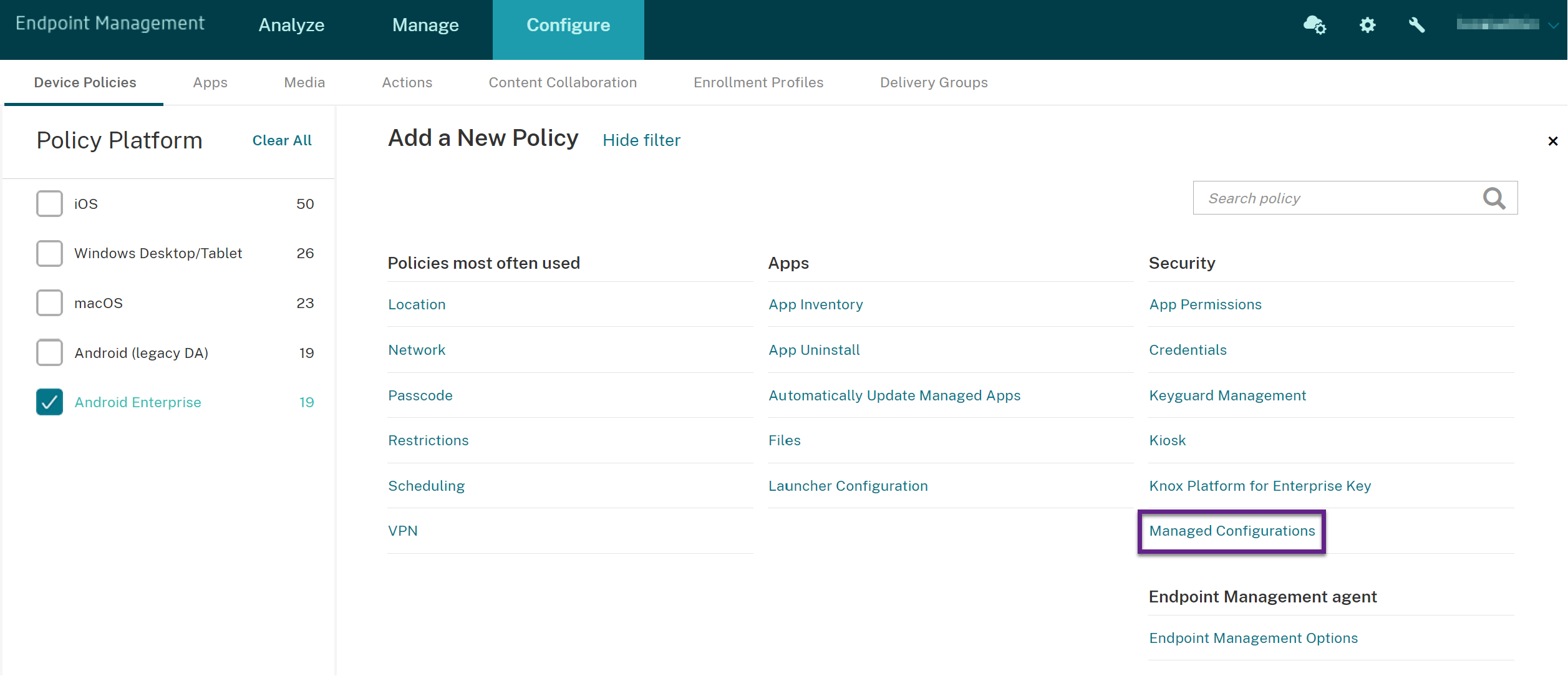

Citrix Endpoint Managementコンソールで、[構成]>[デバイスポリシー]の順にクリックします。 [追加] をクリックします。

-

[Android Enterprise] を選択します。 [管理対象の構成] をクリックします。

-

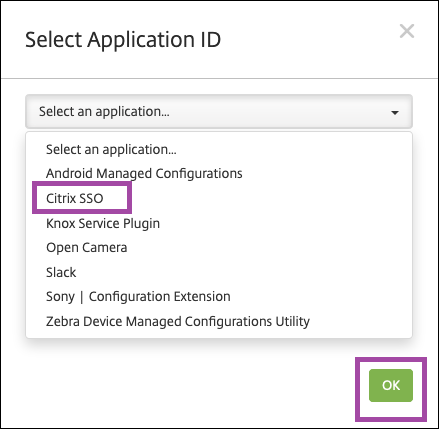

[アプリケーションIDの選択] ウィンドウが表示されたら、リストから [Citrix SSO] をクリックし、[OK] をクリックします。

-

Citrix SSO VPN構成の名前と説明を入力します。 [次へ] をクリックします。

-

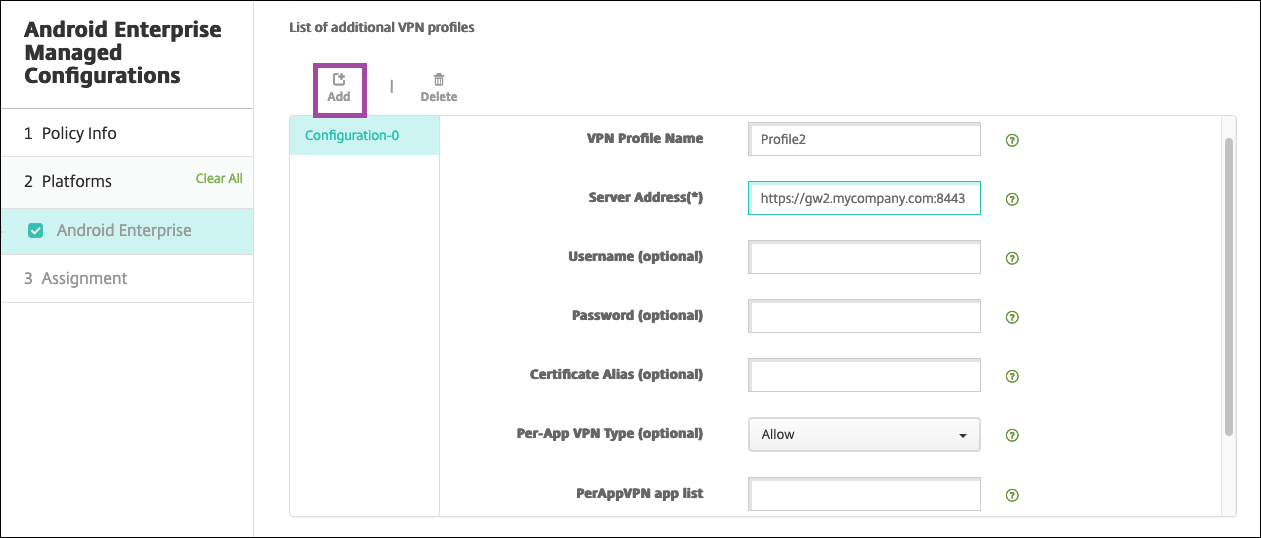

VPNプロファイルパラメーターを構成します。

-

VPNプロファイル名: VPNプロファイルの名前を入力します。 複数のVPNプロファイルを作成している場合は、それぞれに一意の名前を使用します。 名前を入力しないと、[サーバーアドレス] フィールドに入力したアドレスがVPNプロファイル名として使用されます。

-

サーバーアドレス(*): NetScaler Gatewayの完全修飾ドメイン名を入力します。 NetScaler Gatewayのポートが443ではない場合は、ポートも入力します。 URL形式を使用します。 たとえば、

https://gateway.mycompany.com:8443です。 -

ユーザー名(オプション): エンドユーザーがNetScaler Gatewayの認証に使用するユーザー名を入力します。 このフィールドには、Citrix Endpoint Managementマクロ{user.username}を使用できます。 (「マクロ」を参照してください。) ユーザー名を入力しないと、NetScaler Gatewayへの接続時にユーザー名の入力を求められます。

-

パスワード(オプション): エンドユーザーがNetScaler Gatewayの認証に使用するパスワードを入力します。 パスワードを入力しないと、NetScaler Gatewayへの接続時にユーザーがパスワードの入力を求められます。

-

証明書のエイリアス(オプション): 証明書のエイリアスを入力します。 証明書のエイリアスを使用すると、アプリが証明書にアクセスしやすくなります。 資格情報デバイスポリシーで同じ証明書エイリアスを使用すると、ユーザーが操作しなくても、アプリが証明書を取得してVPNを認証します。

-

ゲートウェイ証明書PIN(オプション):NetScaler Gatewayに使用される証明書PINを記述するJSONオブジェクトです。 値の例:

{"hash-alg" : "sha256", "pinset" : ["AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA=", "BBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBB="]}。 詳しくは、「NetScaler Gateway certificate pinning with Android Citrix SSO」を参照してください。 -

Per-App VPNの種類(オプション): Per-App VPNを使用してこのVPNを使用するようにアプリを制限している場合、この設定を構成できます。 [許可] を選択した場合、[Per-App VPNアプリ一覧] に含まれるアプリパッケージ名のネットワークトラフィックがVPNを介してルーティングされます。 ほかのアプリのネットワークトラフィックは、すべてVPN外でルーティングされます。 [許可しない] を選択した場合、[Per-App VPNアプリ一覧] に含まれるアプリパッケージ名のネットワークトラフィックがVPN外でルーティングされます。 ほかのアプリのネットワークトラフィックは、すべてVPNを介してルーティングされます。 デフォルトは [許可] です。

-

PerAppVPNアプリ一覧:[Per-App VPNの種類]の値に応じ、トラフィックがVPNで許可されるか禁止されるアプリの一覧。 アプリパッケージ名がカンマまたはセミコロンで区切って一覧にされます。 アプリパッケージ名は大文字と小文字が区別され、この一覧でもGoogle Playストアに表示されているのと同じように表示される必要があります。 この一覧はオプションです。 デバイス全体のVPNをプロビジョニングする場合は、この一覧を空のままにします。

-

デフォルトのVPNプロファイル: ユーザーが特定のプロファイルではなく、Citrix SSOアプリで接続スイッチをタップした場合に使用するVPNプロファイルの名前を入力します。 このフィールドを空白のままにすると、メインプロファイルが接続に使用されます。 構成されているプロファイルが1つだけの場合は、それがデフォルトプロファイルに設定されます。 常時VPNの場合、このフィールドは常時VPNを確立するために使用するVPNプロファイル名に設定する必要があります。

-

Always On VPN(オプション): この属性は、VPNプロファイルがAlways On VPNプロファイルとして構成されているかどうかを示します。 trueに設定すると、VPNプロファイルがAlways On VPNプロファイルであることを示します。 デフォルト値は、falseです。 このプロパティはメインVPNプロファイルにのみ割り当てることができます。 このプロパティを有効にすることは、Always On VPNを確実に機能させるために不可欠です。

-

ユーザープロファイルの無効化: この設定が[オン]の場合、ユーザーは自分のデバイスで独自のVPNを作成できません。 この設定が[オフ]の場合、ユーザーは自分のデバイスで独自のVPNを作成できます。 デフォルトはオフです。

-

信頼されていないサーバーをブロックする: 次のシナリオのいずれかでこの設定が[オフ]になります:

- NetScaler Gatewayで自己署名証明書を使用している場合

- Cittrix Gatewayの証明書を発行する証明機関のルート証明書がシステムの証明機関リストに含まれていない場合

この設定が[オン]の場合、NetScaler Gatewayの証明書はAndroidオペレーティングシステムによって検証されます。 検証に失敗した場合、接続は許可されません。 デフォルト値は [オン] です。

-

-

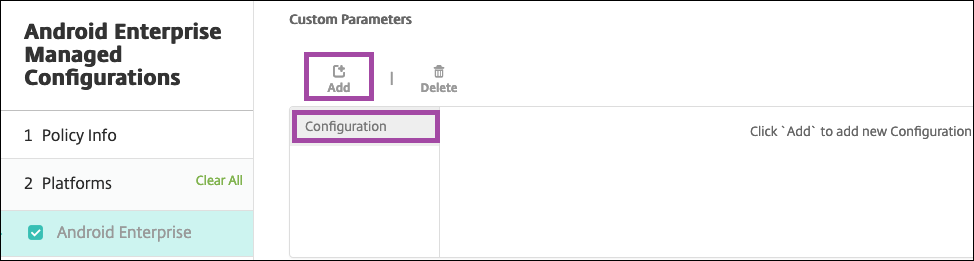

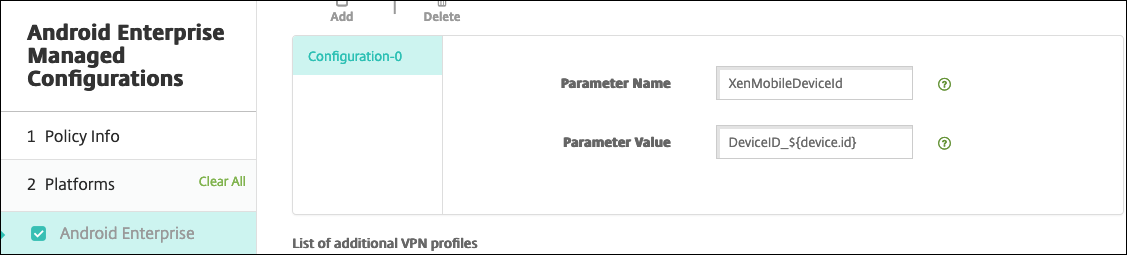

オプションで、カスタムパラメーターを作成します。 カスタムパラメーターXenMobileDeviceIdおよびUserAgentがサポートされています。 現在のVPN設定を選択し、[追加] をクリックします。

パラメーター名 説明 値 XenMobileDeviceId このフィールドは、Citrix Endpoint Managementでのデバイス登録に基づくネットワークアクセスチェックに使用するデバイスIDです。 デバイスがCitrix Endpoint Managementで登録および管理されている場合、VPN接続は許可されます。 登録および管理されていない場合、認証はVPNの確立時に拒否されます。 Citrix Endpoint Managementでデバイスの登録および管理状態を特定できるよう、XenMobileDeviceIDの値が DeviceID_${device.id}に設定されます。UserAgent このテキストは、NetScaler Gatewayへの追加チェックを実行するため、User-Agent HTTPヘッダーに追加されます。 このテキストの値は、NetScaler Gatewayとの通信時にCitrix SSOアプリによってUser-Agent HTTPヘッダーに追加されます。 User-Agent HTTPヘッダーに追加する任意のテキストを入力します。 このテキストは、User-Agent HTTPの指定に準拠している必要があります。 EnableDebugLogging Citrix SSOアプリでデバッグのログを有効にすると、Always On VPNの場合にVPN接続の問題が発生したときのトラブルシューティングに役立ちます。 このオプションは、管理対象のVPN構成のいずれかで有効にすることができます。 デバッグのログは、管理対象の構成を処理するときに有効になります。 True:デバッグのログを有効にします。 デフォルト値:False

別のカスタムパラメーターを作成するには、再び [追加] をクリックします。

-

オプションで、追加のVPNプロファイル構成を作成します。 構成リストで [追加] をクリックします。 新しい構成がリストに表示されます。 新しい構成を選択し、手順5と、オプションで手順6を繰り返します。

-

必要なVPNプロファイルをすべて作成したら、[次へ] をクリックします。

-

Citrix SSOに対するこの管理対象構成の展開規則を構成します。

-

[保存] をクリックします。

Citrix SSOに対するこの管理対象構成が、構成済みデバイスポリシーのリストに表示されます。

構成したVPNプロファイルの常時接続を有効にするには、「Citrix Endpoint Managementオプションデバイスポリシー」を設定します。

注

Android EnterpriseでVPN常時接続にするには、Citrix Secure Hub 19.5.5以降が必要です。

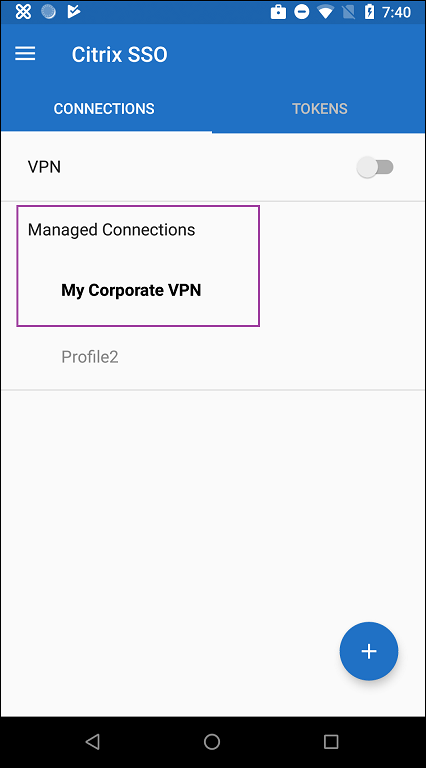

デバイスからVPNプロファイルへのアクセス

作成したVPNプロファイルにアクセスするには、Android Enterpriseユーザーが管理対象Google PlayストアからCitrix SSOをインストールします。

構成した1つまたは複数のVPNプロファイルが、アプリの[管理接続]領域に表示されます。 ユーザーはVPNプロファイルをタップし、そのVPNプロファイルを使用して接続します。

ユーザーが認証され、接続されると、VPNプロファイルの横にチェックマークが表示されます。 鍵のアイコンは、VPNに接続されていることを示します。

Zebra OEMConfigを使用したZebra Androidデバイスの管理

Zebra TechnologiesのOEMConfig管理ツールを使用してZebra Androidデバイスを管理します。 Zebra OEMConfigアプリについて詳しくは、Zebra TechnologiesのWebサイトを参照してください。

Citrix Endpoint Managementは、Zebra OEMConfigバージョン9.2以降をサポートしています。 Zebra OEMConfigをデバイスにインストールするためのシステム要件については、Zebra TechnologiesのWebサイトでOEMConfig Setup を参照してください。

現在、次のZebraデバイスがサポートされています:

-

EC50、EC55、ET56

-

TC52x、TC52x-HC

-

TC52ax, TC52ax-HC

-

TC57x

最初に、Google PlayストアアプリとしてZebra OEMConfigアプリをCitrix Endpoint Managementコンソールに追加します。 「パブリックアプリストアのアプリの追加」を参照してください。

Zebra OEMConfigアプリに対するAndroid Enterprise管理対象の構成の作成

Zebra OEMConfigアプリの管理対象の構成デバイスポリシーを設定します。 このポリシーは、Zebra OEMConfigアプリがインストールされ、ポリシーが展開されているZebraデバイスに適用されます。

-

Citrix Endpoint Managementコンソールで、[構成]>[デバイスポリシー]の順にクリックします。 [追加] をクリックします。

-

[Android Enterprise] を選択します。 [管理対象の構成] をクリックします。

-

[アプリケーションIDの選択] ウィンドウが表示されたら、一覧から [ZebraOEMConfig powered by MX] を選択し、[OK] をクリックします。

-

Zebra OEMConfig構成の名前と説明を入力します。 [次へ] をクリックします。

-

Zebra OEMConfig構成の名前を入力します。

-

使用可能なパラメーターを構成します。 例:

- デバイスの前面にあるカメラを無効にするには、[Camera Configuration] を選択し [Use of Front Camera] を [Off] に設定します。

- デバイスの時刻形式を変更するには、[Clock Configuration] を選択し [Time Format] を12(12時間)または24(24時間)に設定します。

使用可能なすべての構成の一覧と説明については、Zebra TechnologiesのWebサイトでZebra Managed Configurationsを参照してください。

-

オプションで、追加のZebra OEMConfig構成を作成します。 構成リストで [追加] をクリックします。 新しい構成がリストに表示されます。 新しい構成を選択し、パラメーターを設定します。

-

必要なZebra OEMConfig構成をすべて作成し、[Next] をクリックします。

-

Zebra OEMConfigに対するこの管理対象構成の展開規則を構成します。

-

[保存] をクリックします。

定義済みのブックマークでChromeブラウザーを管理する

以下は、定義済みのブックマークを使用してChromeブラウザーを管理する方法の例です:

[

{ "toplevel_name": "My managed bookmarks folder" }

,

{ "name": "Google", "url": "[google.com|http://google.com/]" }

,

{ "name": "Youtube", "url": "[youtube.com|http://youtube.com/]" }

,

{

"nested_links": [

{ "name": "Chromium", "url": "[chromium.org|http://chromium.org/]" }

,

{ "name": "Chromium Developers", "url": "[dev.chromium.org|http://dev.chromium.org/]" }

],

"name": "Chrome links"

}

]

<!--NeedCopy-->

管理済みの構成のフィードバックをサポート(Technical Preview)

管理済みの構成のフィードバック機能のサポートについて詳しくは、「管理済みの構成のフィードバックをサポート」を参照してください。