Windowsデスクトップとタブレット

Citrix Endpoint Managementは、Windows 10およびWindows 11デバイスをモバイルデバイス管理(MDM:Mobile Device Management)に登録します。Citrix Endpoint Managementでは、MDMで登録したWindows 10およびWindows 11デバイスに対して、次の種類の認証をサポートしています:

- ドメインベース認証

- Active Directory

- Azure Active Directory

- IDプロバイダー:

- Azure Active Directory

- Citrix IDプロバイダー

サポートされている認証方法について詳しくは、「証明書と認証」を参照してください。

Windows 10またはWindows 11デバイスの管理を開始するための一般的なワークフローは次のとおりです:

-

オンボーディングプロセスの完了。「オンボードとリソースのセットアップ」と「デバイス登録およびリソース配信の準備」を参照してください。

AutoDiscoveryサービスを使用してWindowsデバイスを登録する場合は、Citrix AutoDiscoveryサービスを構成する必要があります。Citrixテクニカルサポートにサポートを要請してください。詳しくは、「WindowsデバイスのAutoDiscoveryの要請」を参照してください。

-

登録方法の選択と構成。「サポートされている登録方法」を参照してください。

-

ユーザーはWindows 10およびWindows 11デバイスを登録します。

-

デバイスとアプリのセキュリティ操作の設定。「セキュリティ操作」を参照してください。

サポートされているオペレーティングシステムについては、「サポートされるデバイスオペレーティングシステム」を参照してください。

サポートされている登録方法

登録プロファイルでWindows 10およびWindows 11デバイスの管理方法を指定します。次の2つのオプションを使用できます:

- 完全管理対象(MDM登録)

- デバイスを管理しない(MDM登録なし)

Windows 10およびWindows 11デバイスの登録設定を構成するには、[構成]>[登録プロファイル]>[Windows] の順に移動します。登録プロファイルについて詳しくは、「登録プロファイル」を参照してください 。

![Windowsの[登録プロファイル]ページ](/en-us/citrix-endpoint-management/media/enrollment-profile-windows.png)

次の表は、Windows 10およびWindows 11デバイスでサポートされているCitrix Endpoint Managementでの登録方法を示しています:

| 方法 | サポート対象 |

|---|---|

| Azure Active Directoryの登録 | はい |

| AutoDiscoveryサービスの登録 | はい |

| Windows一括登録 | はい |

| 手動登録 | はい |

| 登録招待 | いいえ |

注:

- 手動登録では、ユーザーはCitrix Endpoint Managementサーバーの完全修飾ドメイン名(FQDN)を入力する必要があります。手動登録はお勧めしません。代わりに、他の方法で、ユーザーの登録プロセスを簡略化します。

- Windowsデバイスに登録招待を送信することはできません。Windowsユーザーはデバイスから直接登録します。

Windowsデスクトップデバイスおよびタブレットデバイスポリシーの構成

デバイスポリシーを使用して、Citrix Endpoint Managementと、Windows 10またはWindows 11を実行しているデスクトップデバイスおよびタブレットデバイスを実行するデバイスとの通信に関する構成を行います。次の表は、Windowsデスクトップデバイスおよびタブレットデバイスで使用可能なデバイスポリシーの一覧です。

| | | | |— |— |—| |[アプリ構成](/ja-jp/citrix-endpoint-management/policies/app-configuration-policy.html#windows-desktoptablet-settings) |[アプリインベントリ](/ja-jp/citrix-endpoint-management/policies/app-inventory-policy.html) |[アプリのロック](/ja-jp/citrix-endpoint-management/policies/app-lock-policy.html#windows-desktop-and-tablet-settings) | |[アプリのアンインストール](/ja-jp/citrix-endpoint-management/policies/app-uninstall-policy.html) |[Application Guard](/ja-jp/citrix-endpoint-management/policies/application-guard-policy.html) |[BitLocker](/ja-jp/citrix-endpoint-management/policies/bitlocker-policy.html#windows-desktop-and-tablet-settings) | |[資格情報](/ja-jp/citrix-endpoint-management/policies/credentials-policy.html#windows-desktoptablet-settings) |[カスタムXML](/ja-jp/citrix-endpoint-management/policies/custom-xml-policy.html) |[Defender](/ja-jp/citrix-endpoint-management/policies/defender-policy.html) | |[Device Guard](/ja-jp/citrix-endpoint-management/policies/device-guard-policy.html) |[デバイス正常性構成証明](/ja-jp/citrix-endpoint-management/policies/device-health-attestation-policy.html) |[Exchange](/ja-jp/citrix-endpoint-management/policies/exchange-policy.html#windows-desktoptablet-settings) | |[ファイアウォール](/ja-jp/citrix-endpoint-management/policies/firewall-device-policy.html#windows-desktop-and-tablet-settings) |[キオスク](/ja-jp/citrix-endpoint-management/policies/kiosk-policy.html#windows-desktop-and-tablet-settings)|[ネットワーク](/ja-jp/citrix-endpoint-management/policies/network-policy.html#windows-desktoptablet-settings) | |[Office](/ja-jp/citrix-endpoint-management/policies/office-policy.html) |[OS更新](/ja-jp/citrix-endpoint-management/policies/control-os-updates.html#windows-desktop-and-tablet-settings) |[パスコード](/ja-jp/citrix-endpoint-management/policies/passcode-policy.html#windows-desktoptablet-settings) | |[制限](/ja-jp/citrix-endpoint-management/policies/restrictions-policy.html#windows-desktoptablet-settings) |[ストア](/ja-jp/citrix-endpoint-management/policies/store-policy.html) |[使用条件](/ja-jp/citrix-endpoint-management/policies/terms-and-conditions-policy.html#windows-tablet-settings) | |[VPN](/ja-jp/citrix-endpoint-management/policies/vpn-policy.html#windows-desktoptablet-settings) |[Webクリップ](/ja-jp/citrix-endpoint-management/policies/webclip-policy.html#windows-desktoptablet-settings) |[Windowsエージェント](/ja-jp/citrix-endpoint-management/policies/windows-agent-policy.html)| | Windows GPOの構成|Windows Hello for Business |

Azure Active Directoryを使用したWindows 10およびWindows 11デバイスの登録

重要:

ユーザーが登録する前に、AzureでAzure Active Directory(AD)設定を構成してからCitrix Endpoint Managementを構成する必要があります。詳しくは、「Citrix Endpoint ManagementのAzure ADへの接続」を参照してください。

Windows 10およびWindows 11デバイスは、AD認証の統合手段としてAzureに登録できます。この登録にはAzure ADのプレミアムサブスクリプションが必要です。

管理者は、以下のいずれかの方法を用いて、Windows 10およびWindows 11デバイスをMicrosoft Azure ADに統合できます:

-

会社所有のデバイスの場合:

-

初めてデバイスに電源を入れてAzure ADに参加させるときにMDMを登録する。このシナリオでは、ユーザーは次の記事で説明されているとおりに登録を完了します:「https://docs.microsoft.com/en-us/azure/active-directory/devices/azuread-joined-devices-frx」。

この方法で登録するWindowsデバイスの場合は、Windows AutoPilotを使用してデバイスのセットアップと事前構成を行うことができます。詳しくは、「Windows AutoPilotを使用してデバイスをセットアップおよび構成する」を参照してください。

-

デバイスを構成したあとWindowsの [設定] ページからデバイスをAzure ADに参加させるときにMDMに登録する。このシナリオでは、ユーザーは「デバイスを構成したあとAzure ADに参加するときにMDMに登録する」で説明されているとおりに登録を完了します。

-

-

個人用デバイス(BYODまたはモバイルデバイス)の場合:

- Microsoftの仕事用アカウントをWindowsに追加してAzure ADに登録するときにMDMに登録する。このシナリオでは、ユーザーは「Azure ADに登録するときにMDMに登録する」で説明されているとおりに登録を完了します。

デバイスを構成したあとAzure ADに参加するときにMDMに登録する

-

デバイスで、[スタート]メニューから [設定]>[アカウント]>[職場または学校へのアクセス] に移動して [接続] をクリックします。

-

[職場または学校アカウントのセットアップ] ダイアログボックスの [別の操作] で、[このデバイスをAzure Active Directoryに参加させる] をクリックします。

-

Azure ADの資格情報を入力し、[サインイン]をクリックします。

-

組織が要求している契約条件に同意します。

- ユーザーが [拒否] をクリックすると、デバイスはAzure ADに参加せず、Citrix Endpoint Managementにも登録されません。

-

登録処理を続行するには、[参加] をクリックします。

-

[完了] をクリックして、登録処理を完了します。

Azure ADに登録するときにMDMに登録する

-

デバイスで、[スタート]メニューから [設定]>[アカウント]>[職場または学校へのアクセス] に移動して [接続] をクリックします。

-

[職場または学校アカウントのセットアップ] ダイアログボックスで、Azure AD資格情報を入力して [サインイン] をクリックします。

-

組織が要求している契約条件に同意します。デバイスがAzure ADに登録され、Citrix Endpoint Managementに登録されます。

- ユーザーが [拒否] をクリックすると、デバイスはAzure ADに登録されますが、Citrix Endpoint Managementには登録されません。そのアカウントには [情報] ボタンがありません。

-

登録処理を続行するには、[参加] をクリックします。

-

[完了] をクリックして、登録処理を完了します。

AutoDiscoveryサービスを使用したWindowsデバイスの登録

WindowsデバイスのAutoDiscoveryサービスを構成するには、Citrixテクニカルサポートにサポートを要請してください。詳しくは、「WindowsデバイスのAutoDiscoveryの要請」を参照してください。

注:

Windowsデバイスの登録では、SSLリスナー証明書が公開証明書である必要があります。自己署名SSL証明書の登録は失敗します。

ユーザーは次の手順を実行して登録を完了します:

-

デバイスで、[スタート]メニューから [設定]>[アカウント]>[職場または学校へのアクセス] に移動して [デバイス管理でのみ登録] をクリックします。

-

[職場または学校アカウントのセットアップ] ダイアログボックスで会社のメールアドレスを入力し、[次へ]をクリックします。

ローカルユーザーとして登録するには、ドメイン名は正しいものの、存在しないメールアドレスを入力します(例:

foo\@mydomain.com)。存在しないメールアドレスを使用すると、ユーザーはWindowsの組み込みのデバイス管理によって登録が実行される、既知のMicrosoftの制限を回避できます。[サービスに接続しています] ダイアログボックスで、ローカルユーザーに関連付けられたユーザー名とパスワードを入力します。デバイスがCitrix Endpoint Managementサーバーを検出し、登録処理が開始されます。 -

認証情報を入力し、[続行]をクリックします。

-

[使用条件] ダイアログボックスで、デバイスの管理に同意して、[同意する] をクリックします。

ドメインポリシーがMDM登録を無効にしている場合、AutoDiscoveryサービスを介してドメイン参加済みWindowsデバイスを登録しようとすると失敗します。ユーザーは代わりに次のいずれかの方法を使用できます:

- デバイスをドメインから削除し、登録してから再度参加させます。

- Citrix Endpoint ManagementサーバーのFQDNを入力して続行します。

Windows一括登録

Windows一括登録では、デバイスを再イメージ化することなく、MDMサーバーで管理する多数のデバイスをセットアップできます。プロビジョニングパッケージを使用して、Windows 10およびWindows 11デスクトップデバイスおよびノートブックデバイスを一括登録します。詳しくは、「Windowsデバイスの一括登録」を参照してください。

セキュリティ操作

Windows 10およびWindows 11デバイスでは、次のセキュリティ操作がサポートされています。各セキュリティ操作の説明については、「セキュリティ操作」を参照してください。

| 検索 | ロック | 再起動 |

| 取り消し | 選択的なワイプ | ワイプ |

Citrix Endpoint ManagementのAzure ADへの接続

Windows 10およびWindows 11デバイスはAzureに登録できます。Azure ADで作成されたユーザーは、デバイスにアクセスできます。Citrix Endpoint Managementは、MDMサービスとしてMicrosoft Azureに展開されます。Citrix Endpoint ManagementをAzure ADに接続すると、ユーザーはデバイスをAzure ADに登録するときに、デバイスをCitrix Endpoint Managementに自動的に登録できます。

Citrix Endpoint ManagementをAzure ADに接続するには、次の手順を実行します:

-

Azureポータルで [Azure Active Directory]>[モビリティ(MDMおよびMAM)]>[アプリケーションの追加] に移動して、[オンプレミスMDMアプリケーション]をクリックします。

-

アプリケーションの名前を入力し、[追加]をクリックします。

-

(オプション)Azureでは、cloud.comなどの検証されていないドメインのIDP構成への使用は許可されていません。Citrix Endpoint Managementの登録FQDNに cloud.comが含まれている場合は、Citrixサポートに連絡して、AzureのTXTレコードを提供してください。Citrixサポートがサブドメインを検証し、構成の続行を許可します。FQDNが独自のドメインにある場合、通常はAzure内で検証できます。

-

作成したアプリケーションを選択し、以下を構成して、[保存]をクリックします 。

- MDMユーザースコープ。[すべて] を選択します。

-

MDM利用規約URL。「

https://<Citrix Endpoint Management Enrollment FQDN>:8443/zdm/wpe/tou」の形式で入力します。 -

MDM検出URL。「

https:// <Citrix Endpoint Management Enrollment FQDN>:8443/zdm/wpe」の形式で入力します。

-

[オンプレミスMDMアプリケーションの設定] をクリックします 。

-

[プロパティ] ペインで、「

https:// < Citrix Endpoint Management Enrollment FQDN>:8443」の形式で [アプリID URI] を設定します。このアプリID URIは、他のアプリで再び使用できない一意のIDです。 - [必要なアクセス許可] ペインで、[Microsoft Graph]および [Windows Azure Active Directory] を選択します 。

- [キー] ペインで、認証キーを作成します。[保存] をクリックして、キー値を表示します。キー値は1回だけ表示されます。後で使用するためにキーを保存します。手順7でキーが必要になります。

-

[プロパティ] ペインで、「

-

Citrix Endpoint Managementコンソールで [設定]>[IDプロバイダー(IDP)] に移動し、[追加] をクリックします。

-

[検出URL] ページで、以下を構成して [次へ] をクリックします。

- IDP名。作成するIDプロバイダー接続を識別できる一意の名前を入力します。

- IDPの種類。[Azure Active Directory] を選択します。

- テナントID。AzureのディレクトリID。Azureで [Azure Active Directory]>[プロパティ] に移動すると確認できます。

-

[Windows MDM情報] ページで、以下を構成して [次へ] をクリックします。

- アプリID URI。Azureに入力したAPP ID URI値。

- クライアントID。Azureの [プロパティ] ペインに表示されるアプリケーションID。

- キー。上記の手順4で作成して保存したキー値。

-

[IDPクレームの使用状況] ページで、以下を構成して[次へ]をクリックします。

- ユーザー識別子の種類。[userPrincipalName] を選択します。

-

ユーザー識別子の文字列。「

${id_token}.upn」を入力します。

-

[Save] をクリックします。

-

Azure ADユーザーをローカルユーザーとして追加し、ローカルユーザーグループに割り当てます。

-

契約条件デバイスポリシーと、そのローカルユーザーグループを含むデリバリーグループを作成します。

Workspace Environment Managementと統合した場合のデバイス管理

Workspace Environment Management(WEM)だけでは、MDMは展開できません。Citrix Endpoint Managementだけでは、Windows 10およびWindows 11デバイスしか管理できません。この2つを統合することで、WEMはMDM機能にアクセスでき、Citrix Endpoint Managementを通じて幅広いWindowsオペレーティングシステムを管理できます。管理は、Windows GPOの構成という形で行われます。現在、管理者はADMXファイルをCitrix Endpoint Managementにインポートし、Windows 10およびWindows 11のデスクトップおよびタブレットにプッシュして特定のアプリケーションを構成しています。Windows GPOの構成デバイスポリシーを使用して、GPOを構成し、変更をWEMサービスにプッシュできます。次にWEMエージェントを使用してGPOをデバイスとそのアプリに適用します。

MDM管理は、WEM統合の要件ではありません。Citrix Endpoint Managementがネイティブでサポートしていないデバイスであっても、WEMがサポートするすべてのデバイスにGPO構成をプッシュできます。

サポートされているデバイスの一覧については、「オペレーティングシステムの要件」を参照してください。

Windows GPOの構成デバイスポリシーを受信するデバイスは、WEMという新しいCitrix Endpoint Managementモードで実行されます。登録済みデバイスの [管理]>[デバイス] 一覧でWEM管理対象デバイスの [モード] 列に WEM が表示されます。

詳しくは、「Windows GPOの構成デバイスポリシー」を参照してください。

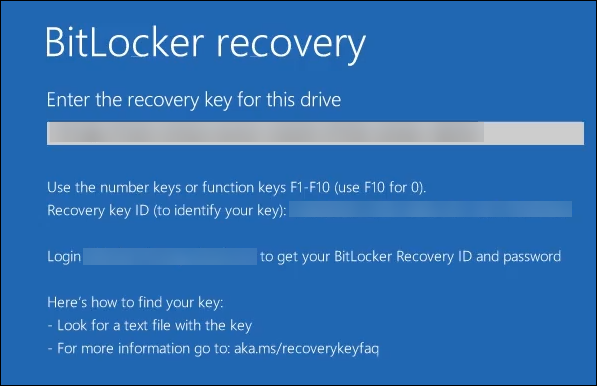

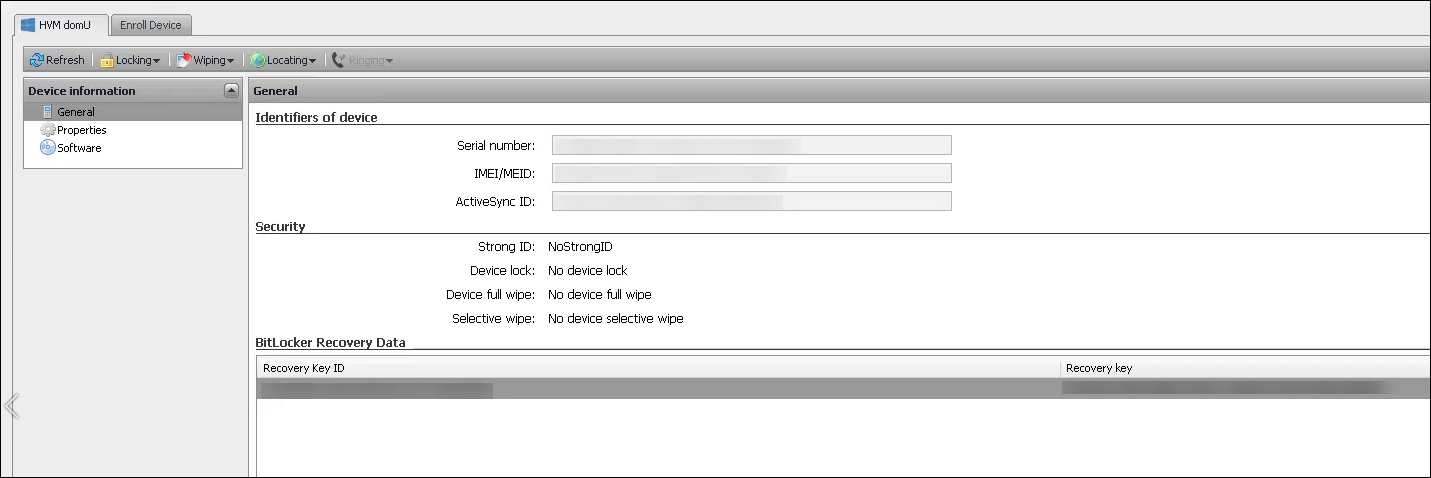

BitLocker回復キー

BitLockerを使用したディスクの暗号化は、有用なセキュリティ機能です。ただし、ユーザーがBitLocker回復キーを紛失した場合、デバイスのロック解除が困難な場合があります。Citrix Endpoint Managementでは、ユーザーのBitLocker回復キーを自動で安全に保存できるようになりました。BitLocker回復キーは、Self-Help Portalで確認できます。BitLocker回復キーを有効にして検索するには、次の手順を実行します:

- Citrix Endpoint Managementコンソールで、[設定]>[サーバープロパティ]の順に移動します。

-

shpを検索してshp.console.enable機能を有効にします。enable.new.shpが無効のままであることを確認してください。Self Help Portalの有効化について詳しくは、「登録セキュリティモードを構成する」を参照してください。 - [構成]>[デバイスポリシー] に移動します。BitLockerポリシーを見つけるかポリシーを作成して、[Citrix Endpoint ManagementへのBitLocker回復バックアップ] の設定を有効にします。

デバイスのロックを解除すると、エンドユーザーにキーの入力を求めるメッセージが表示されます。メッセージには、回復キーIDも表示されます。

BitLocker回復キーを見つけるには、Self-Help Portalに移動します。

-

[全般] の [BitLocker回復データ] を参照します。

- 回復キーID: ディスクの暗号化に使用されるBitLocker回復キーの識別子。このIDは、前のメッセージで指定されたキーIDと一致する必要があります。

-

回復キー: ユーザーがディスクのロックを解除するために入力する必要があるキー。ロック解除プロンプトでこのキーを入力します。

BitLockerデバイスポリシーについて詳しくは、「BitLockerデバイスポリシー」を参照してください。