証明書のアップロード、アップデート、および更新

Citrix Endpoint Managementの展開に必要な証明書を一覧化することをお勧めします。一覧を使用して、証明書の有効期限とパスワードを追跡します。この記事は、証明書の存続期間を通じて証明書を管理するのに役立ちます。

ご使用の環境には以下の証明書が含まれている可能性があります:

- Citrix Endpoint Managementサーバー

- MDM FQDNのSSL証明書(XenMobile ServerからCitrix Endpoint Managementに移行した場合に必要です。それ以外の場合は、Citrixがこの証明書を管理します。)

- SAML証明書(Citrix Files用)

- 上記証明書およびその他の内部リソース(StoreFrontやプロキシなど)用のルートCA証明書と中間CA証明書

- iOSデバイス管理用のAPNs証明書

- PKIに接続するためのPKIユーザー証明書(ご使用の環境で証明書ベースの認証が必要な場合に必須)

- MDX Toolkit

- Apple Developer証明書

- Appleプロビジョニングプロファイル(アプリケーションごと)

- Apple APNS証明書(Citrix Secure Mailで使用)

- Androidキーストアファイル

MAM SDKはアプリをラップしないため、証明書は必要ありません。

- NetScaler Gateway

- MDM FQDNのSSL証明書

- Gateway FQDNのSSL証明書

- ShareFile SZC FQDNのSSL証明書

- Exchange負荷分散用のSSL証明書(オフロード構成)

- StoreFront負荷分散用のSSL証明書

- 上記証明書のルート証明書および中間CA証明書

注:

クライアントデバイスには、サーバー証明書を発行した証明機関との信頼を確立するために必須のルート証明書または中間証明書が必要です。これらがない場合、SSLエラー61が発生することがあります。この問題を解決するには、次の手順に従います。

- SSL証明書プロバイダーが発行したSSLルート/中間証明書ファイル(.crtまたは.cer)をダウンロードまたは取得します。通常、ルート証明書、中間証明書、またはサーバー証明書は、SSLサービスプロバイダーによって提供される証明書バンドルに存在します。

- クライアントデバイスにルート証明書または中間証明書をインストールします。

- クライアントデバイスにウイルス対策ソフトウェアがインストールされている場合は、このソフトウェアが証明書を信頼していることを確認します。

証明書のアップロード

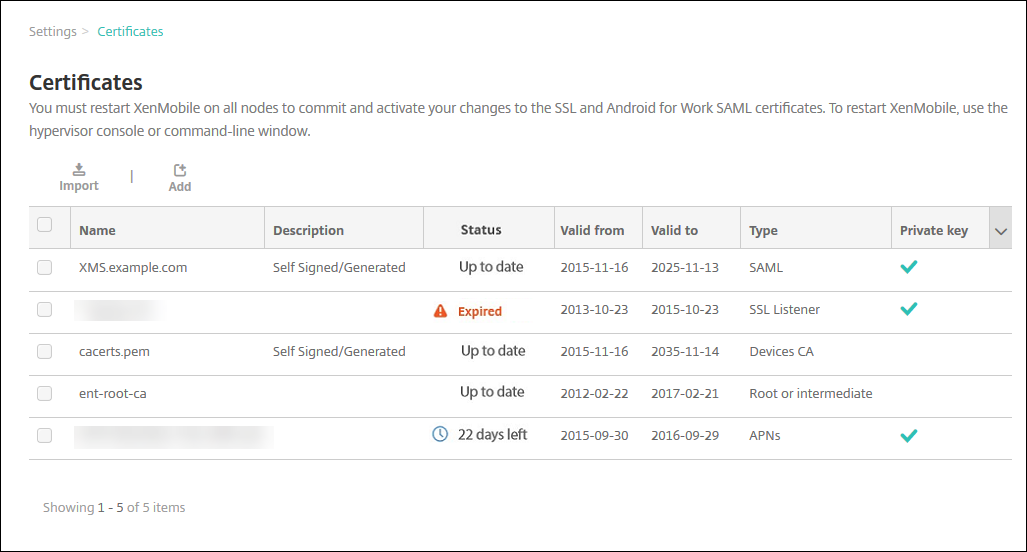

アップロードする各証明書は、[証明書]の表で1つのエントリを持ち、その内容がまとめられています。証明書が必要なPKI統合コンポーネントを構成するときは、条件を満たすサーバー証明書を選択します。たとえば、Citrix Endpoint ManagementをMicrosoft証明機関(CA)と統合するように構成する場合があります。Microsoft CAへの接続はクライアント証明書を使用して認証されます。

Citrix Endpoint Managementは、特定の証明書に対して秘密キーを所有しない場合があります。同様に、Citrix Endpoint Managementは、アップロードされた証明書に対して秘密キーを要求しない場合があります。

このセクションでは、証明書をアップロードする一般的な手順について説明します。クライアント証明書の作成、アップロード、構成について詳しくは、「クライアント証明書、または証明書とドメイン認証の組み合わせ」を参照してください。

証明書をアップロードするには、次の2つの方法があります:

- コンソールに証明書を個別にアップロードする。

- REST APIを使用して証明書を一括でアップロードする。このオプションはiOSデバイスでのみ使用できます。

コンソールに証明書をアップロードする場合、次のことができます:

- キーストアをインポートします。次にインストールするキーストアリポジトリのエントリを識別します(PKCS#12形式をアップロードする場合を除く)。

- 証明書をインポートします。

CAがリクエストに署名するときに使用する(秘密キーなしの)CA証明書をアップロードすることができます。クライアント認証用の(秘密キー付きの)SSLクライアント証明書をアップロードすることもできます。

Microsoft CAエンティティを構成する場合は、CA証明書を指定します。CA証明書であるすべてのサーバー証明書の一覧からCA証明書を選択します。同様に、クライアント認証を構成する場合は、Citrix Endpoint Managementが秘密キーを持っているすべてのサーバー証明書の一覧から選択できます。

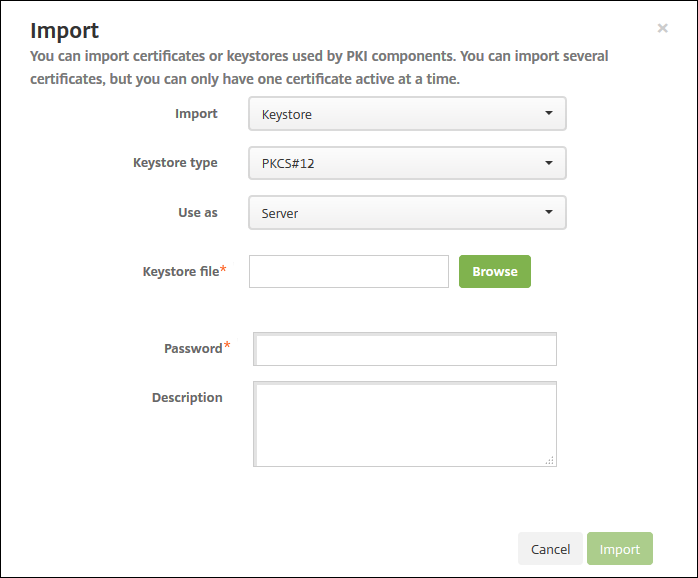

キーストアをインポートするには

キーストアは、セキュリティ証明書のリポジトリです。設計上、キーストアには多数のエントリを含めることができます。このため、キーストアから読み込むときに、読み込むエントリを識別するエントリのエイリアスを指定する必要があります。エイリアスを指定しない場合、ストアの最初のエントリが読み込まれます。PKCS#12ファイルに含まれるエントリは通常1つだけであるため、キーストアの種類としてPKCS#12を選択した場合、エイリアスフィールドは表示されません。

-

Citrix Endpoint Managementコンソールで、右上の歯車アイコンをクリックします。検索バーを使用して、[証明書] 設定を見つけて開きます。

-

[インポート] をクリックします。[インポート] ダイアログボックスが開きます。

-

次の設定を構成します:

- インポート: [キーストア]を選択します。

- キーストアの種類: ドロップダウンリストから、[PKCS#12] を選択します。

-

使用目的: 一覧から、証明書の使用方法を選択します。以下の種類から選択できます。

- サーバー: サーバー証明書はCitrix Endpoint Managementで機能上使用される証明書です。サーバー証明書をCitrix Endpoint Management Webコンソールにアップロードします。これらの証明書には、CA証明書、RA証明書、およびインフラストラクチャのほかのコンポーネントでのクライアント認証用の証明書が含まれます。また、デバイスに展開する証明書のストレージとしてサーバー証明書を使用することができます。これは特に、デバイスで信頼性を確立するために使用されるCAに適用されます。

- SAML: セキュリティアサーションマークアップランゲージ(Security Assertion Markup Language:SAML)証明書を使用すると、サーバー、Webサイト、およびアプリへのSSOアクセスを提供できます。

- APN: AppleのAPNs証明書を使用すると、Apple Push Networkを使用してモバイルデバイスを管理できます。

- SSLリスナー: SSL(Secure Sockets Layer)リスナーは、Citrix Endpoint ManagementにSSL暗号化アクティビティを通知します。

- キーストアファイル: インポートするキーストアを参照して見つけます。キーストアは.p12または.pfxファイルです。ファイルを選択して、[Open] をクリックします。

- パスワード: 証明書に割り当てられたパスワードを入力します。

- 説明: 任意で、キーストアの説明を入力します。この説明は、ほかのキーストアと区別するときに役立ちます。

-

[インポート] をクリックします。キーストアが[証明書]の表に追加されます。

証明書をインポートするには

証明書をインポートするときに、Citrix Endpoint Managementは入力から証明書チェーンの作成を試行します。Citrix Endpoint Managementはそのチェーンのすべての証明書をインポートして、各証明書のサーバー証明書エントリを作成します。この操作は、ファイルまたはキーストアエントリの証明書がチェーンを形成する場合にのみ機能します。チェーン内の連続する各証明書は、前の証明書の発行者である必要があります。

インポートされた証明書にオプションで説明を追加できます。説明はチェーンの1つ目の証明書にのみ追加されます。ほかの証明書の説明は後から更新できます。

-

Citrix Endpoint Managementコンソールで、右上の歯車アイコンをクリックします。検索バーを使用して、[証明書] 設定を見つけて開きます。

-

[証明書] ページで [インポート] をクリックします。[インポート] ダイアログボックスが開きます。次のオプションを構成します:

- インポート: [証明書] をクリックします。

-

使用目的: 証明書の使用方法を選択します。以下の種類から選択できます。

- サーバー: サーバー証明書はCitrix Endpoint Managementで機能上使用される証明書です。サーバー証明書をCitrix Endpoint Management Webコンソールにアップロードします。これらの証明書には、CA証明書、RA証明書、およびインフラストラクチャのほかのコンポーネントでのクライアント認証用の証明書が含まれます。また、デバイスに展開する証明書のストレージとしてサーバー証明書を使用することができます。このオプションは特に、デバイスで信頼性を確立するために使用されるCAに適用されます。

- SAML: セキュリティアサーションマークアップランゲージ(SAML)証明書を使用すると、サーバー、Webサイト、およびアプリへのシングルサインオン(Single Sign-On:SSO)アクセスを提供できます。

- SSLリスナー: SSL(Secure Sockets Layer)リスナーは、Citrix Endpoint ManagementにSSL暗号化アクティビティを通知します。

- 証明書のインポート: インポートする証明書を参照して指定します。ファイルを選択して、[Open] をクリックします。

- 秘密キーファイル: 任意で、証明書の秘密キーファイルを参照して指定します。秘密キーは、証明書と共に暗号化と復号化で使用されます。ファイルを選択して、[Open] をクリックします。

- 説明: 任意で、証明書の説明を入力します。この説明は、ほかの証明書と区別するときに役立ちます。

-

[インポート] をクリックします。証明書が[証明書]の表に追加されます。

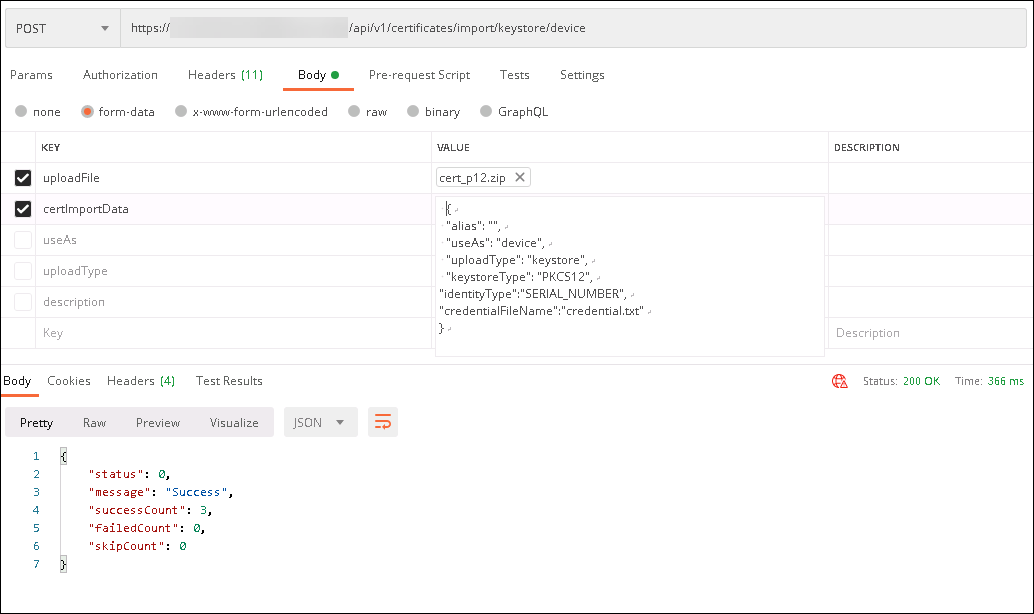

REST APIを使用した証明書の一括アップロード

証明書を一度に1つずつアップロードすることが合理的ではない場合もあります。そのような場合は、REST APIを使用して証明書の一括アップロードを実行します。この方法は、.p12形式の証明書をサポートします。REST APIについて詳しくは、「REST API」を参照してください。

-

各証明書ファイルの名前を、

device_identity_value.p12の形式に変更します。device_identity_valueは、各デバイスのIMEI、シリアル番号、またはMEIDです。例として、識別方法としてシリアル番号を使用するとします。あるデバイスのシリアル番号が

A12BC3D4EFGHであれば、そのデバイスにインストールする証明書ファイルにA12BC3D4EFGH.p12という名前を付けます。 -

.p12証明書のパスワードを保存するテキストファイルを作成します。そのファイルで、新しい行に各デバイスのデバイス識別子とパスワードを入力します。

device_identity_value=passwordの形式を使用します。以下を参照してください:A12BC3D4EFGH.p12=password1! A12BC3D4EFIJ.p12=password2@ A12BC3D4EFKL.p12=password3# <!--NeedCopy--> - 作成したすべての証明書とテキストファイルを.zipファイルに入れます。

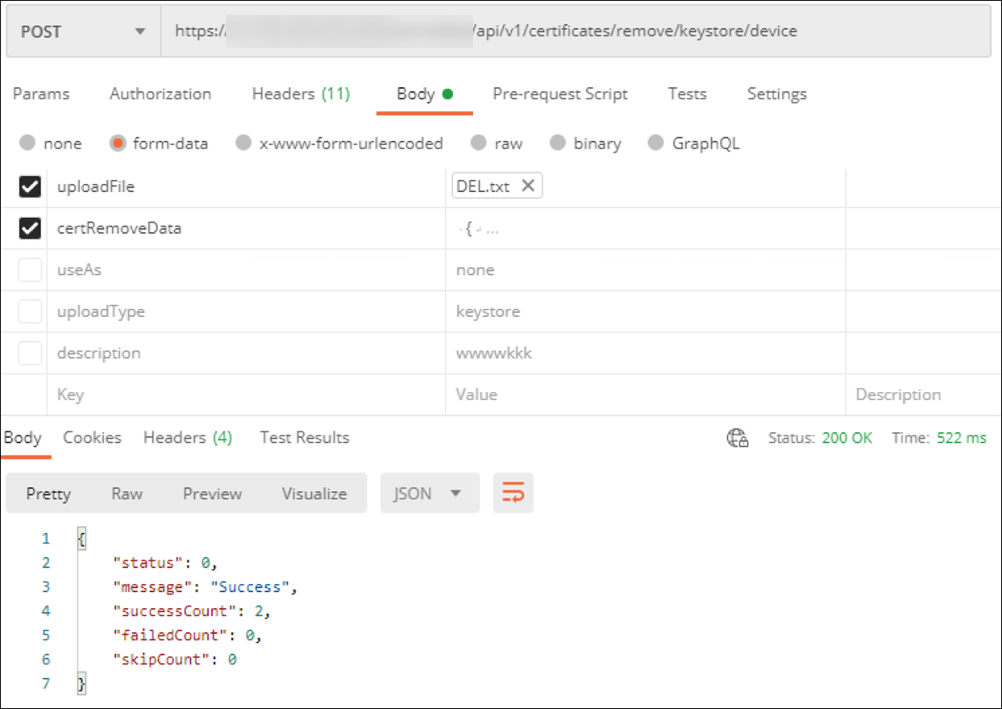

- REST APIクライアントを起動し、Citrix Endpoint Managementにログインして、認証トークンを取得します。

-

証明書をインポートし、メッセージ本文に次の情報を入力してください:

{ "alias": "", "useAs": "device", "uploadType": "keystore", "keystoreType": "PKCS12", "identityType":"SERIAL_NUMBER", # identity type can be "SERIAL_NUMBER","IMEI","MEID" "credentialFileName":"credential.txt" # The credential file name in .zip } <!--NeedCopy-->

- 資格情報タイプに [Always on IKEv2]、およびデバイス認証方法に [デバイスIDベースのデバイス証明書] を使用してVPNポリシーを作成します。証明書ファイル名で使用した [デバイスIDの種類] を選択します。「VPNデバイスポリシー」を参照してください。

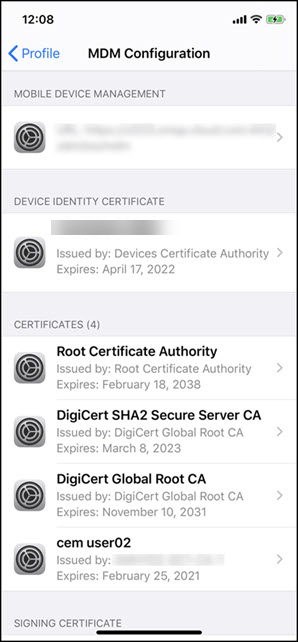

-

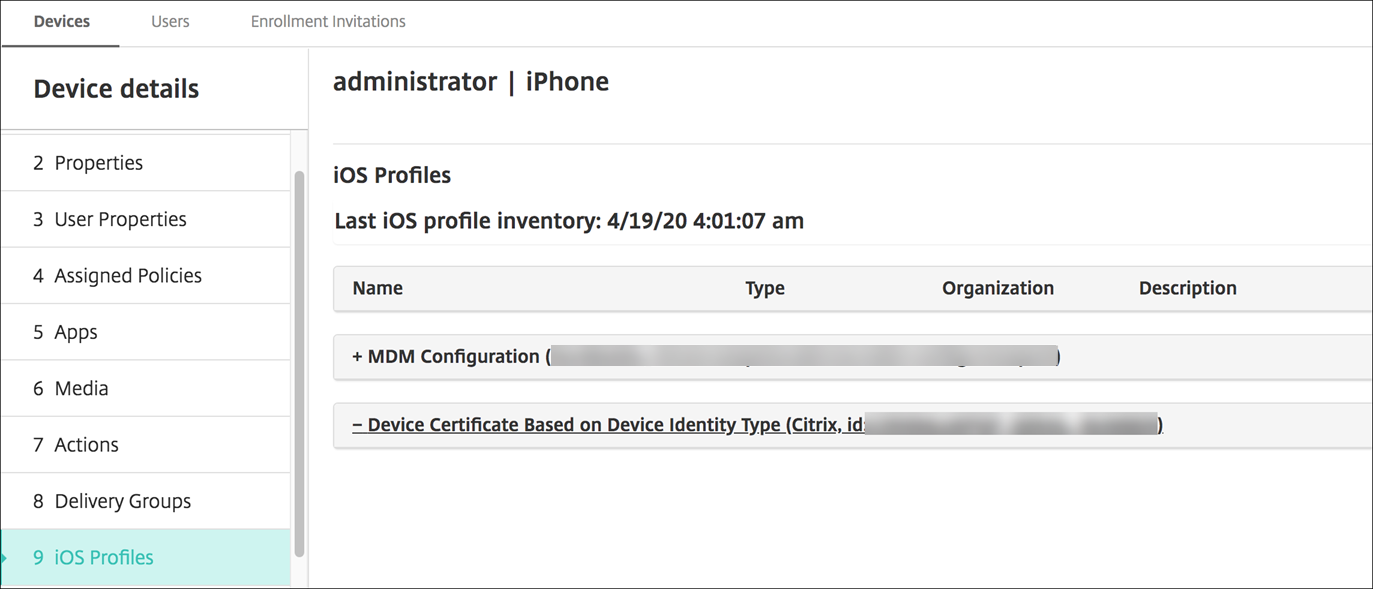

iOSデバイスを登録し、VPNポリシーが展開されるのを待ちます。デバイスのMDM構成をチェックして、証明書のインストールを確認します。Citrix Endpoint Managementコンソールでデバイスの詳細を確認することもできます。

削除する証明書ごとにdevice_identity_valueが一覧表示されたテキストファイルを作成して、証明書を一括で削除することもできます。REST APIで削除APIを呼び出し、次のリクエストを使用して、device_identity_valueを適切な識別子に置き換えます:

```

{

"identityType"="device_identity_value"

}

<!--NeedCopy--> ```

証明書の更新

Citrix Endpoint Managementで同時に存在できるのは1つの公開キーにつき1つの証明書のみです。既にインポートされている証明書と同じキーペアの証明書をインポートしようとする場合、以下を実行できます:

- 既存のエントリを置き換える。

- エントリを削除する。

新しい証明書をアップロードして古い証明書を置き換えた後、古い証明書を削除することはできません。PKIエンティティ設定を構成すると、[SSLクライアント証明書] メニューに両方の証明書が表示されます。新しい証明書は、古い証明書よりも一覧の下に表示されます。

証明書を更新するには

-

「クライアント証明書、または証明書とドメイン認証の組み合わせ」の手順に従って、代わりの証明書を作成します。

重要:

既存の秘密キーを使用して証明書を作成するために、このオプションを使用しないでください。有効期限が切れる証明書を更新するために証明書を作成する場合、秘密キーも新しくする必要があります。

- Citrix Endpoint Managementコンソールで、右上の歯車アイコンをクリックします。検索バーを使用して、[証明書] 設定を見つけて開きます。

- [インポート] ダイアログボックスで、新しい証明書をインポートします。

サーバー証明書を更新すると、以前の証明書を使用していたコンポーネントが新しい証明書を使用するように自動的に切り替わります。同様に、デバイスにサーバー証明書を展開している場合、証明書は次回展開するときに自動的に更新されます。

APNs証明書を更新するには、証明書を作成する手順を実行してから、Apple Push Certificates Portalにアクセスします。詳しくは、「APN証明書の更新」を参照してください。

NetScaler GatewayでSSLオフロードが設定されている場合は、必ず新しいcacert.pemを使ってロードバランサーを更新してください。

注:

オンプレミスのXenMobileからCitrix Endpoint Managementに移行し、証明書を更新する場合は、ここまでの手順を完了した後、Citrixサポートに連絡してください。証明書のパスワードを含む新しい証明書(PFX形式)のコピーを提供する必要があります。Citrixサポートは、クラウドのNetScalerを更新し、テナントノードを再起動して、証明書の更新プロセスを完了します。

PKIサービス証明機関(CA)を更新するには

Citrix Endpoint Management展開で内部的にPKIのための証明機関(CA)を更新または再生成するようにCitrix Cloud Operationsに要求できます。この要求については、テクニカルサポートケースを開いてください。

When the new CAs are available, Cloud Operations lets you know that you can proceed with renewing the device certificates for your users.

デバイス証明書の更新

デバイスで証明書の有効期限が切れると、証明書が無効になります。環境で安全なトランザクションを実行することや、Citrix Endpoint Managementリソースにアクセスすることができなくなります。有効期限前に、証明機関(CA)からSSL証明書を更新するよう求められます。前述の手順を実行して証明書を更新してから、登録済みのデバイスで証明書の更新を開始します。

サポートされているiOS、macOS、およびAndroidデバイスの場合、[セキュリティ操作]から[証明書の書き換え]を使用して証明書の書き換えを開始することができます。Citrix Endpoint ManagementコンソールまたはパブリックREST APIからデバイス証明書を書き換えます。登録済みWindowsデバイスの場合、ユーザーは新しいデバイス証明機関(CA)を受信するためにデバイスを再登録する必要があります。

次回デバイスがCitrix Endpoint Managementに接続すると、Citrix Endpoint Managementサーバーは新しいCAに基づいて新しいデバイス証明書を発行します。

コンソールを使用してデバイス証明書を書き換えるには

- [管理]>[デバイス] に移動して、証明書を書き換えるデバイスを選択します。

-

[保護] をクリックし、[証明書の書き換え] をクリックします。

![[セキュリティ操作]の[証明書の書き換え]](/en-us/citrix-endpoint-management/media/devices-security-action-certificate-renewal.png)

登録済みのデバイスは、中断することなく動作し続けます。Citrix Endpoint Managementは、デバイスがサーバーに再度接続するときにデバイス証明書を発行します。

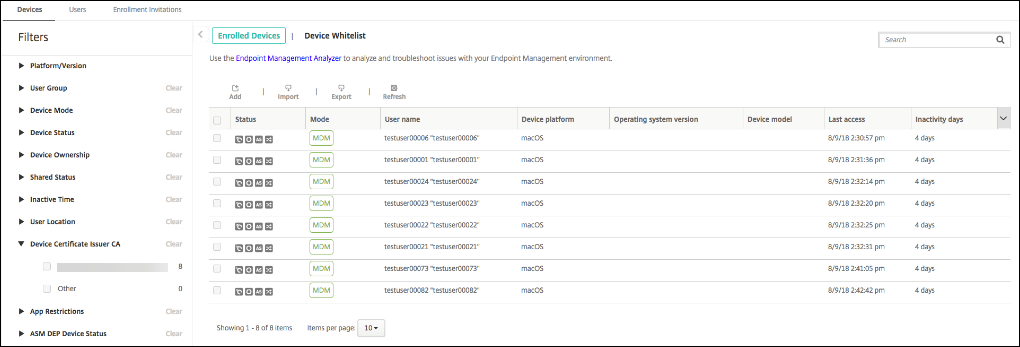

特定のデバイス証明書発行者CAグループ内にあるデバイスのクエリを実行するには:

- [管理]>[デバイス] で、フィルターペインを展開します。

-

フィルターペインで、[デバイス証明書発行者CA] を展開し、書き換える発行元CAを選択します。

デバイステーブルに、選択した発行元CAのデバイスが表示されます。

REST APIを使用してデバイス証明書を書き換えるには

Citrix Endpoint Managementは、内部的にPKIのために次の認証機関を使用します:ルートCA、デバイスCA、およびサーバーCA。これらのCAは論理グループであり、グループ名を持っています。Citrix Endpoint Managementのプロビジョニング中、サーバーは3つのCAを生成し、グループ名を「デフォルト」にします。

CAは以下のAPIを発行して、デバイス証明書の管理および書き換えを行います。既に登録済みのデバイスは、中断することなく動作し続けます。Citrix Endpoint Managementは、デバイスがサーバーに再度接続するときにデバイス証明書を発行します。詳しくは、『Public API for REST Services』(PDF)をダウンロードしてください。

- 古いCAをまだ使用しているデバイスのリストを返す(『Public API for REST Services』(PDF)のセクション3.16.2を参照)

- デバイス証明書を書き換える(セクション3.16.58を参照)

- すべてのCAグループを取得する(セクション3.23.1を参照)

Citrix Secure MailのAPNs証明書

Appleプッシュ通知サービス(APNs)証明書は毎年有効期限が切れます。証明書の有効期限が切れる前に、APNs SSL証明書を作成し、Citrixポータルで証明書を更新してください。証明書の期限が切れた場合、Citrix Secure Mailプッシュ通知に一貫性がなくなります。また、アプリのプッシュ通知を送信することもできなくなります。

iOSデバイス管理用のAPNs証明書

Citrix Endpoint ManagementでiOSデバイスを登録して管理するには、AppleのAPNs証明書を設定および作成します。証明書の期限が切れた場合、Citrix Endpoint Managementに登録したり、iOSデバイスを管理したりできなくなります。詳しくは、「APNs証明書」を参照してください。

Apple Push Certificates Portalにログオンして、APNs証明書のステータスと有効期限を表示できます。証明書を作成した時と同じユーザー名でログオンするようにしてください。

また、有効期限の30日前と10日前に、Appleからメール通知を受信します。この通知には、次の情報が含まれます:

The following Apple Push Notification Service certificate, created for Apple ID CustomerID will expire on Date. Revoking or allowing this certificate to expire will require existing devices to be re-enrolled with a new push certificate.

Please contact your vendor to generate a new request (a signed CSR), then visit https://identity.apple.com/pushcert to renew your Apple Push Notification Service certificate.

Thank You,

Apple Push Notification Service

<!--NeedCopy-->

MDX Toolkit(iOS配布証明書)

物理的なiOSデバイス(Apple App Storeのアプリ以外)上で実行するアプリの署名要件は次のとおりです:

- プロビジョニングプロファイルでアプリに署名します。

- 対応する配布用証明書でアプリに署名します。

有効なiOS配布証明書があるかを確認するには、以下の操作を行います:

- Apple Enterprise Developerポータルから、MDXでラップする各アプリで新しいプロビジョニングプロファイルと一意で明示的なApp IDを作成します。有効なApp IDの例:

com.CompanyName.ProductName - Apple Enterprise Developerポータルから、[Provisioning Profiles]>[Distribution] に移動して、社内プロビジョニングプロファイルを作成します。前述の手順で作成されたApp IDごとに、この手順を繰り返します。

- すべてのプロビジョニングプロファイルをダウンロードします。詳しくは、「iOSモバイルアプリのラップ」を参照してください。

すべてのCitrix Endpoint Managementサーバー証明書が有効であることを確認するには、以下の操作を行います:

- Citrix Endpoint Managementコンソールで、[設定]>[証明書] の順にクリックします。

- APNs証明書、SSL証明書、リスナー証明書、ルート証明書、中間証明書を含むすべての証明書が有効であることを確認してください。

Androidキーストア

キーストアはAndroidアプリに署名するために使用する証明書を含むファイルです。キーの有効期間が切れると、アプリの新しいバージョンにシームレスにアップグレードできなくなります。

NetScaler Gateway

NetScaler Gatewayの証明書の有効期限について詳しくは、Citrix Support Knowledge Centerで「How to handle certificate expiry on NetScaler」を参照してください。

NetScaler Gateway証明書の有効期限が切れると、ユーザーはストアに登録したり、アクセスすることができなくなります。Citrix Gateway証明書の有効期限が切れると、ユーザーはCitrix Secure Mailを使用するときにExchange Serverに接続することもできなくなります。また、ユーザーは(証明書の有効期限切れによって)HDXアプリを一覧にしたり起動することもできなくなります。

Expiry MonitorおよびCommand Centerによって、NetScaler Gateway証明書の記録を確認できます。証明書の有効期限が切れるとCommand Centerから通知が送信されます。これらのツールは、以下のNetScaler Gateway証明書の監視に役立ちます:

- MDM FQDNのSSL証明書

- Gateway FQDNのSSL証明書

- ShareFile SZC FQDNのSSL証明書

- Exchange負荷分散用のSSL証明書(オフロード構成)

- StoreFront負荷分散用のSSL証明書

- 上記証明書のルート証明書および中間CA証明書