-

-

MAM登録にCitrix Gatewayを使用したOktaでの認証

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

MAM登録にNetScaler Gatewayを使用したOktaでの認証

Citrix Endpoint Managementでは、NetScaler Gatewayを介したOkta資格情報による認証をサポートしています。 この認証方法は、Citrix Secure Hub経由でMAMに登録するユーザーのみが利用できます。

前提条件

Citrix Endpoint Managementを構成し、MAMに登録されたデバイスでOktaをIDプロバイダー(IdP)としてCitrix Gateway経由で使用するには、次の前提条件が満たされていることを確認してください:

- Citrix Endpoint Managementを構成し、MDMに登録されたデバイスのIDプロバイダーをCitrix Cloud経由でOktaに設定する。 MDMでOktaを構成する方法について詳しくは、「Citrix Cloudを介したOktaでの認証」を参照してください。

- プラットフォームに応じて、次の関連するフィーチャーフラグを有効にしてください:

- iOS:

- iOS-V3Form-MAM

- iOS-SAMLAuth-MAM

- Android:

- Android-V3Form-MAM

- Android-SAMLAuth-MAM

- iOS:

注

この機能を有効にするには、サポートチームにお問い合わせください。

- Citrix Secure Hubの最新バージョンをダウンロードしてインストールします。

- 所属組織でOktaサービスが利用可能で、関連ユーザーおよびグループがOktaで作成されているか、インポートされていることを確認します。

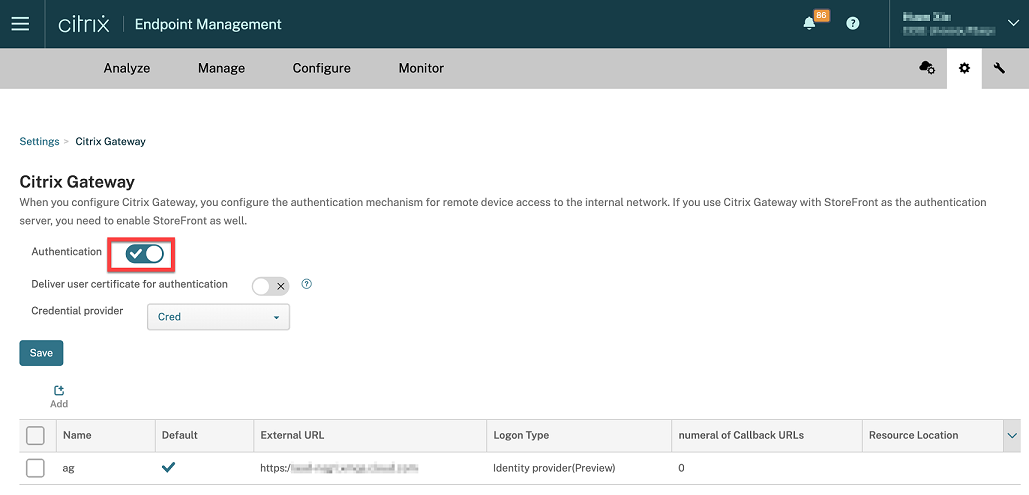

Citrix Endpoint ManagementでNetScaler Gatewayを構成する

-

Citrix Endpoint Managementコンソールにサインインして、設定

アイコンをクリックします。

アイコンをクリックします。 -

[Server]の下の[NetScaler Gateway]をクリックします。

-

[認証] トグルボタンを有効にします。

-

ゲートウェイの [ログオンの種類] が [IDプロバイダー] であることを確認します。

-

[保存] をクリックします。

オンプレミスのNetScaler Gatewayを準備する

-

Citrix Endpoint ManagementでオンプレミスのNetScaler Gatewayが構成されていない場合、以下の手順を実行します:

-

Citrix Endpoint Managementコンソールで、 設定

アイコンをクリックします。

アイコンをクリックします。 -

[Server]の下の[NetScaler Gateway]をクリックします。

-

[編集]をクリックします。

-

[ログオンの種類] ドロップダウンメニューをクリックして、[ドメインのみ] を選択します。

![[ドメインのみ]の[ログインの種類]](/en-us/citrix-endpoint-management/media/logon-type-domain-only.png)

-

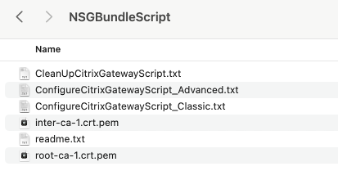

[構成スクリプトのエクスポート] をクリックします。

![[構成スクリプトのエクスポート]をダウンロード](/en-us/citrix-endpoint-management/media/export-configuration-script.png) [構成スクリプトのエクスポート]がダウンロードされます。

[構成スクリプトのエクスポート]がダウンロードされます。 -

[ログオンの種類] ドロップダウンメニューをクリックして [IDプロバイダー] を選択します。

![[ログオンの種類]をIDプロバイダーとして更新](/en-us/citrix-endpoint-management/media/logon-type-identity-provider.png)

-

[保存] をクリックします。

-

ダウンロードされたzipファイルを開いて、ファイルを抽出します。

-

抽出されたテキストファイルのスクリプトを実行して、オンプレミスのNetScaler Gatewayの準備をします。

-

-

Citrix ADC管理コンソールにサインインし、[NetScaler Gateway] > [Virtual Servers]に移動します。

-

Citrix Endpoint Managementのセットアップに関連したゲートウェイをクリックします。

-

オンプレミスのNetScaler Gatewayで既存の認証ポリシーのバインドを解除します。

Oktaを構成する

-

管理者としてOktaにサインインします。

-

[Applications] > [Applications] > [Browse App Catalog].の順にクリックします。

![Oktaの[Browse App Catalog]](/en-us/citrix-endpoint-management/media/browse-app-catalog.png)

-

[Browse App Integration Catalog] の下の検索バーに「NetScaler Gateway」と入力して、NetScaler Gateway(SAML、SWA) を選択します。

![[Browse App Integration Catalog]でNetScaler Gatewayを検索する](/en-us/citrix-endpoint-management/media/browse-app-citrix-gateway.png)

-

[Add Integration] をクリックします。

![NetScaler Gatewayの[Add Integration]](/en-us/citrix-endpoint-management/media/citrix-gateway-add-integration.png)

-

[Application label] フィールドに関連する名前を入力します。

-

[Login URL] フィールドにゲートウェイ仮想サーバーURLを入力して [Next] をクリックします。

![NetScaler Gatewayの[General Settings]](/en-us/citrix-endpoint-management/media/add-citrix-gateway-general-settings.png)

注

[Login URL]フィールドに入力したURLは、Citrix Endpoint Management設定のNetScaler Gateway URLと同じである必要があります。

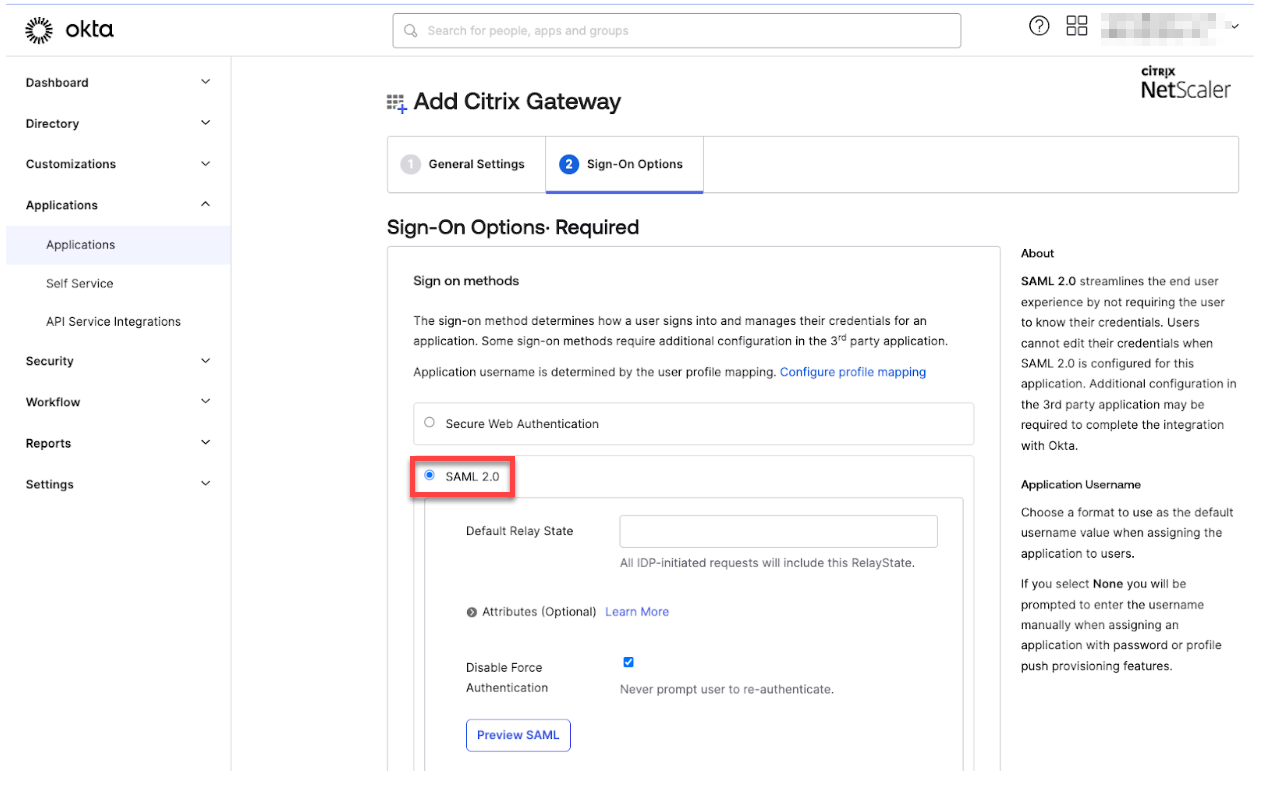

-

[Sign-On Options Required] > [Sign on methods]で、[SAML 2.0]を選択します。

-

[View Setup Instructions] をクリックしてページの指示に従い、Citrixオンプレミスゲートウェイの管理コンソールでSAMLポリシーを作成します。

![NetScaler Gateway SAMLの[View Setup Instructions]](/en-us/citrix-endpoint-management/media/saml-view-setup-instructions.png)

注

- NetScaler Gatewayバージョン11.1以降の構成中、CA証明書をインストールしてからSAMLアクションを作成します。 SAMLアクションを作成するには、[Securit] > [AAA - Application Traffic] > [Policies] > [Authentication] > [Advanced Policies] > [Actions] > [SAML Actions]に移動します。 [Add] をクリックして、前のページで提供した情報を入力します。 ページに表示される次のナビゲーションには従わないでください。[NetScaler Gateway] > [Policies] > [Authentication] > [SAML] > [Servers]。

- また、SAMLポリシーを作成する手順にも従わないでください。これは古いポリシーを使用する手順です。 現在は、より高度なポリシーを使用しています。 高度なポリシーを使用してSAMLポリシーを作成するために、必ず手順9を実行してください。

-

SAMLアクションに対応するSAMLポリシーを作成し、次のようにポリシーを認証仮想サーバーにバインドします:

-

[Security] > [AAA-Application Traffic] > [Policies] > [Authentication] > [Advanced Policies]に移動して、[Add]をクリックします。

-

[Create Authentication Policy]ページで、次の詳細を入力します:

- Name - SAMLポリシーの名前を指定します。

- Action Type - SAMLを認証アクションの種類として選択します。

- Action - SAMLポリシーをバインドするSAMLサーバープロファイルを選択します。

-

Expression - ユーザーがSAMLサーバーに認証すべきかを判断するために、SAMLポリシーが使用する規則や式の名前を表示します。 有効にして、対応するSAMLアクションが実行されるようにするには、テキストボックスで、SAMLポリシーにrule =

trueの値を設定します。

-

SAMLポリシーをVPN仮想サーバーにバインドして、認証プロファイル経由でVPN仮想サーバーを認証仮想サーバーにリンクします。 バインドの手順について詳しくは、「認証ポリシーのバインド」を参照してください。

-

-

「GUIを使用して認証仮想サーバーをセットアップするには」を参照して、AAA仮想サーバーを作成します。

-

「認証仮想サーバーの構成」を参照して、AAA仮想サーバーを構成します。

-

「認証プロファイル」を参照して、認証プロファイルを作成し、構成します。

-

認証プロファイルをGateway仮想サーバーにバインドし、すべての構成を保存します。

-

Citrixオンプレミスゲートウェイの管理コンソールで、SAMLポリシーの作成後、[Done]をクリックします。

Citrix Endpoint Managementの統合で、Citrix CloudのWebアプリケーションおよびCitrix Endpoint ManagementのMAM認証のSAMLアプリケーションという、2つのアプリケーションが表示できるようになりました。

-

関連ユーザーおよびグループを、作成したばかりのSAMLアプリケーションに割り当てます。

Oktaは、MAMに登録したデバイスのIDプロバイダーとして追加され、Oktaを使用した認証が可能になりました。

正常な動作

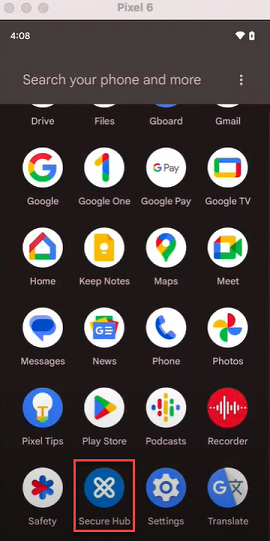

以下は、Androidデバイスを使用した例です:

-

モバイルデバイスで、Citrix Secure Hubアプリを開きます。

-

必要な権限を許可します。

-

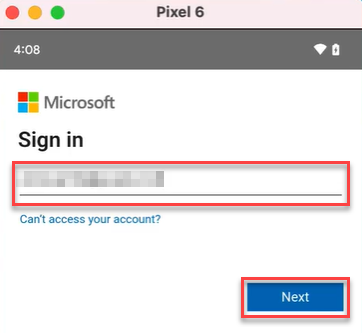

サインインページで、組織から提供された資格情報を入力し、[次へ] をタップします。

Oktaのサインインページにリダイレクトされます。

-

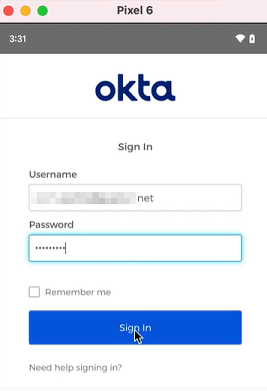

Oktaのサインインページで資格情報を入力し、[Sign in] をタップします。

-

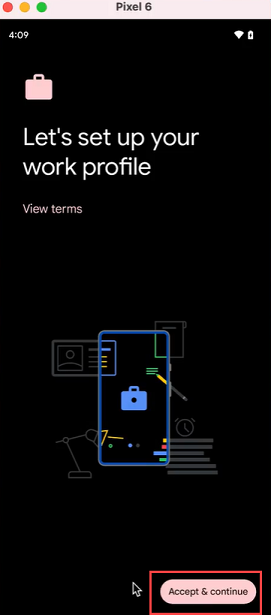

On the [Let’s set up your work profile]ページで、[Accept & continue]をタップします。

-

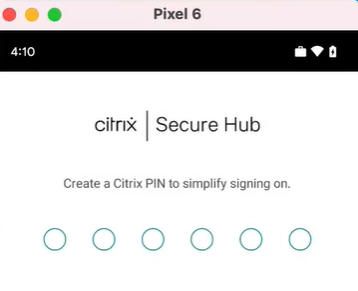

Citrix Secure HubアプリのPINを作成して、確定します。

Citrix Secure Hubのホームページにリダイレクトされます。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.