-

-

-

-

Androidデバイスのコンプライアンス適用(Technical Preview)

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Androidデバイスのコンプライアンス適用(Technical Preview)

注:

Technical Previewの機能は、非実稼働環境または制限のある稼働環境で使用でき、お客様がフィードバックを共有する機会を提供します。Technical Previewの機能のサポートは行っていませんが、改善に関するフィードバックをお待ちしております。この機能に関するフィードバックを送信するには、[フィードバックを送信]をクリックします。重要度と重大度により、フィードバックに対応する場合があります。

[デバイス所有者] モードで登録されたAndroidデバイスの場合、お客様の組織の管理者がデバイスのコンプライアンスを管理できます。コンプライアンスを評価するためのカスタム規則を定義できます。これには次のようなものが含まれます:

- デバイスのパスワード強度が指定された基準を満たしていることを確認する。

- すべての必須アプリのインストールを確認する。

- すべての禁止アプリの削除を確認する。

デバイスが準拠していないことが判明した場合、お客様はユーザーに問題の解決を促すことができます。さらに、デバイス上のアプリをフリーズして、コンプライアンスが達成されるまでユーザーアクセスを制限するなど、より厳しい対策を講じることができます。 この機能を有効にするには、サーバー側とクライアント側の両方で変更が必要なため、次の2つの前提条件が必要です:

- CEMサーバーをバージョン24.8.0にアップグレードする。

- Secure Hubをバージョン24.8.0にアップグレードする。

Androidデバイスのコンプライアンス管理手順

- CEMサーバー専用のフィーチャーフラグ

afw.policy.complianceをアクティブ化します。 - コンプライアンスポリシーを追加して展開します。

-

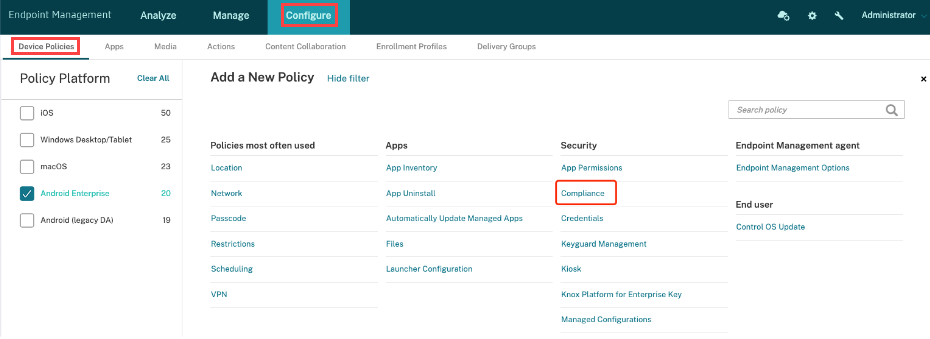

[構成] タブから [デバイスポリシー] を選択し、[コンプライアンス] をクリックします。

-

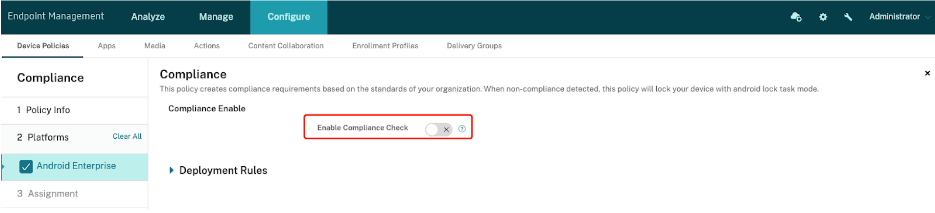

以下の設定でポリシーを構成します:

- コンプライアンスチェックを有効にする:この設定は、デバイスがコンプライアンスチェックを受けるかどうかを制御します。展開されたコンプライアンスポリシーを取り消すには、このオプションを無効にしてポリシーを再展開します。ポリシーをデリバリーグループから削除するだけでは効果がありません。

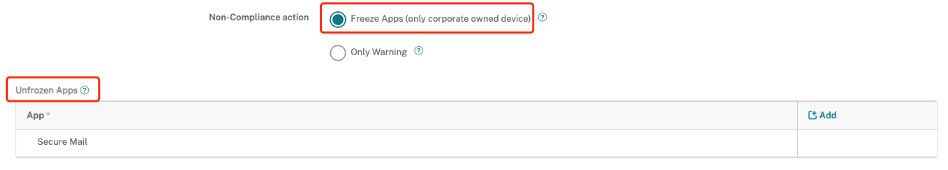

- 非準拠の操作:[警告のみ] と [アプリをフリーズする(コーポレート所有デバイスのみ)] のいずれかを選択します。[警告のみ] を選択すると、Secure Hubのユーザーに非準拠のアイテムが通知され、これらの問題に対処するよう求められます。[アプリをフリーズする(コーポレート所有デバイスのみ)] を選択すると、デバイス上のすべてのアプリがロックされますが、管理者は[フリーズ解除されたアプリ]の一覧をカスタマイズして、Secure Hub(非準拠アイテムの表示と解決用)、Google Playストア(必須アプリのインストール用)、設定(工場出荷時の状態にリセットする場合)、SMS(緊急通信用)などの特定のアプリを除外できます。[アプリをフリーズする(コーポレート所有デバイスのみ)] は、企業所有のデバイスにのみ適用されます。

- パスコードのコンプライアンスを確認する:デバイスのパスコードが指定された基準を満たしているかどうかを確認します。通常はパスコードポリシーで使用されます。

- 必須アプリを確認する:必須アプリの一覧を表示します。これらのアプリがデバイスにインストールされていることを確認します。

注:

- [必須アプリ] に一覧表示されているアプリは、デリバリーグループの必須アプリセクションにも含める必要があります。そうしないと、効果がありません。

- 管理対象のGoogle Playでは必須アプリを利用できない場合があるため、エンドユーザーはロックモードのままになります。

- 禁止アプリを確認する:禁止アプリの一覧を表示します。これらのアプリのいずれもインストールされていないことを確認します。

注:

エンドユーザーには、システムにプリインストールされているアプリを削除する権限はないため、管理者はこれらを禁止アプリ一覧に追加しないでください。

-

- ポリシーを展開します。

- Secure Hubで[ポリシーの更新]をクリックするか、6時間ごとの定期的な同期が完了するのを待つと、ポリシーがデバイスに展開されます。

- 展開後、すぐにコンプライアンスチェックが開始されます。[アプリをフリーズする]モードの非準拠デバイスでは、準拠状態になるまでデバイスとそのアプリの両方が制限されます。

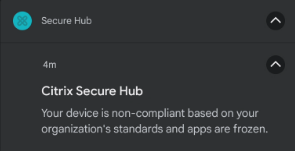

管理者が[非準拠の操作]でアプリをフリーズするように構成した場合、Secure Hubとデバイス自体の両方がアプリの使用を制限します。つまり、以下のようになります:

- 通知バーに永続的な通知が表示され、アプリがフリーズしたことをユーザーに通知します。

- デフォルトで許可されているアプリや [フリーズ解除されたアプリ] 一覧に表示されているアプリを除き、クリックしてもアプリはフリーズして応答しなくなります。

- この状態は、デバイスが準拠状態になるまで続きます。再起動後やシステムアップグレードを行った後でも、デバイスはすぐにフリーズ状態に戻ります(ユーザーが手動で起動する必要があるSecure Hubのアップグレード時を除く)。

- 非準拠状態の解決:

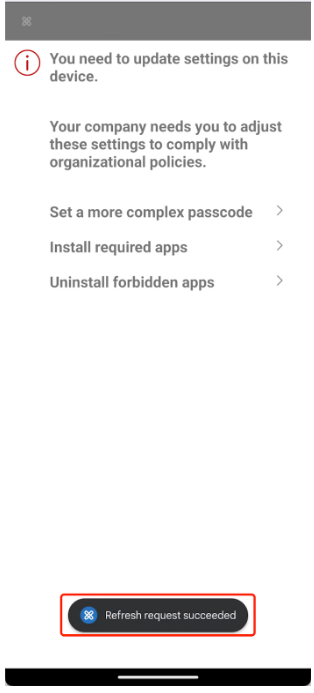

- デバイスが非準拠の場合、Secure Hubは通常の方法([デバイス情報] ページの [ポリシーの更新] ボタンをクリックする)ではポリシーを更新できなくなります。

- 代わりに、非準拠アイテムを表示するページをプルダウンすると、更新結果がトースト通知で伝えられるという、代替ソリューションが提供されています。

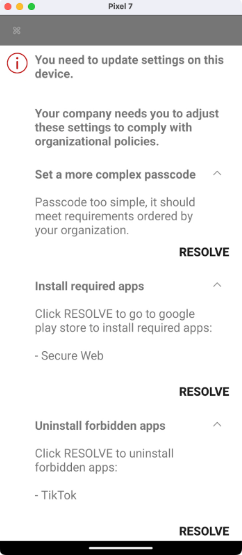

- ユーザー向けの特定の操作:

- 基準を満たす、より複雑なパスコードを設定します。

- Google Playストアから必須アプリをインストールします。

- 禁止アプリをアンインストールします。

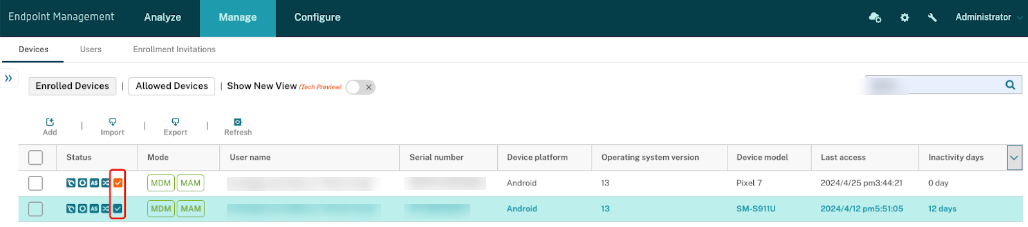

- コンプライアンスの監視

- コンプライアンスステータスの表示:[管理]->[デバイス]->[ステータス] に新しいコンプライアンスステータスのアイコンが表示されます。緑は準拠を、オレンジは非準拠を示します。

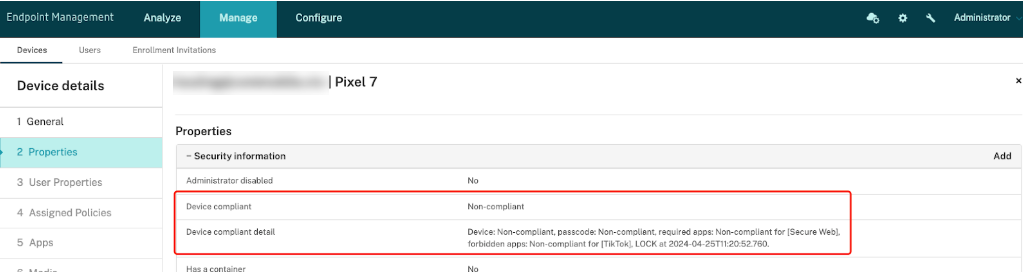

- 詳細なコンプライアンスステータスは、[管理]->[デバイス]->[デバイスの詳細]->[プロパティ]->[セキュリティ情報] で確認できます。

トラブルシューティング

-

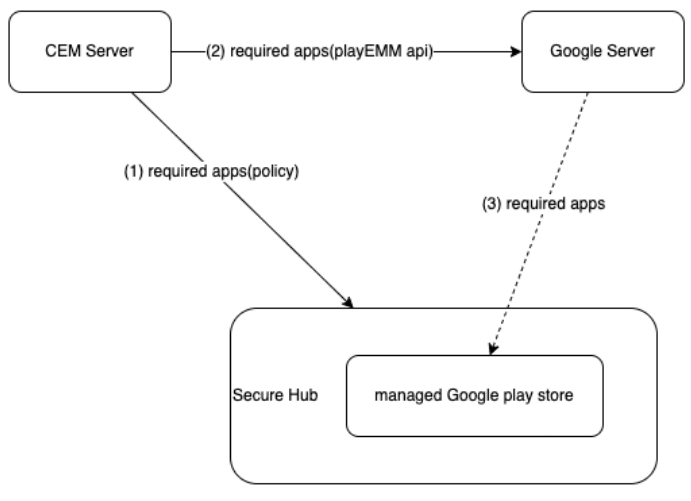

構成された必須アプリがGoogle Playストアに見つからないため、デバイスが非準拠になり、問題を解決できなくなります。これは設計上の欠陥です。

CEMサーバーはリンク1とリンク2を介して必須アプリケーションをSecure HubとGoogleサーバーにプッシュしますが、リンク3は制御できません。Secure Hubがリンク1を使用して必須アプリを確認しても、管理対象のGoogle Playストアでこれらのアプリが入手できることを当社が保証することはできません。この不一致により、コンプライアンスポリシーではSecure Hubにこれらのアプリのインストールが義務付けられていますが、ストアですぐには見つからない可能性があります。通常、Googleサーバーはリンク3を使用して24時間以内に必要なアプリをデバイスにプッシュします。

-

Secure Hubをアップグレードする前に、デバイスが非準拠状態で、アプリはフリーズされていました。ところが、Secure Hubをアップグレードすると、すべてのアプリのフリーズが解除されました。これは、アップグレードプロセス中にSecure Hubの操作が終了し、アプリのフリーズを維持できなかったために発生しました。 この問題は既知であり、現在のところ解決策はありません。現在、当社はGoogleと積極的に連携してこの問題に対処しており、今後のバージョンでの改善を予定しています。アップグレードが完了したら、ユーザーは手動でSecure Hubを起動してプロセスを開始し、アプリをフリーズ状態に復元できます。

- アプリのフリーズを解除するには?

最も一般的な方法は、ユーザーがコンプライアンス違反の問題をすべて解決することで、デバイスが準拠状態になり、すべてのアプリのフリーズが自動的に解除されることです。コンプライアンスをすぐに達成できない場合は、次の手順を実行してください。

- 関連アプリをフリーズ解除されたアプリ一覧に追加し、プルダウンで更新します。

- 非準拠の操作を「警告」 に変更し、プルダウンで更新します。

- 非準拠のアイテムに対応する確認スイッチまたはマスタースイッチを無効にしてから、プルダウンで更新します。

- 上記の方法のいずれもうまくいかない場合は、特定の CEMサーバーのフィーチャーフラグ

afw.locktaskmode.disableを有効にして、プルダウンで更新します。この操作によりすべてのアプリが強制的にフリーズ解除されますが、Secure Hubは非準拠の操作が「警告」に設定されている場合と同様にブロックされたままになります。- 特定のCEMサーバーのフィーチャーフラグ

afw.policy.complianceを無効にし、プルダウンで更新します。 - Secure HubがCEMサーバーに接続できない最悪のシナリオでは、[設定]から工場出荷時の状態にリセットしてください。

- 特定のCEMサーバーのフィーチャーフラグ

-

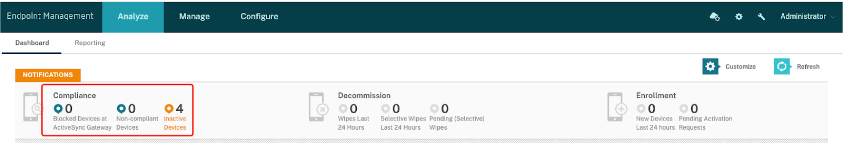

[分析]->[ダッシュボード]に表示されるコンプライアンスステータスで、Citrix Endpoint Managementのコンプライアンスの種類が、このポリシーで参照されているものとは異なります。この機能はまだ開発されておらず、将来のバージョンで強化される予定です。

- この機能は、COSU/WPCOD/BYODモードで登録されたデバイスには適用されません。現在、デバイス所有者(DO)モードで登録されたデバイスのみをサポートしています。

共有

共有

この記事の概要

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.