macOS

Para administrar dispositivos macOS en XenMobile, debe configurar un certificado del servicio de notificaciones push de Apple (APNs) proveniente de Apple. Para obtener información, consulte Certificados APNs.

XenMobile inscribe los dispositivos macOS en MDM. XenMobile admite los siguientes tipos de autenticación de inscripción para dispositivos macOS en MDM.

- Dominio

- Dominio y contraseña de un solo uso

- URL de invitación y contraseña de un solo uso

Requisitos para certificados de confianza en macOS 15:

Apple tiene nuevos requisitos para certificados de servidor TLS. Verifique que todos los certificados cumplen los nuevos requisitos de Apple. Consulte la publicación de Apple: https://support.apple.com/en-us/HT210176. Para obtener ayuda sobre la administración de certificados, consulte Cargar certificados en XenMobile.

Un flujo de trabajo general para iniciar la administración de dispositivos macOS es el siguiente:

-

Configure las acciones de seguridad para los dispositivos y las aplicaciones. Consulte Acciones de seguridad.

Para conocer los sistemas operativos admitidos, consulte Sistemas operativos admitidos.

Nombres de host de Apple que deben permanecer abiertos

Algunos nombres de host de Apple deben permanecer abiertos para garantizar el correcto funcionamiento de iOS, macOS y el App Store. Bloquear dichos nombres de host puede afectar a la instalación, la actualización y el funcionamiento correcto de iOS, aplicaciones iOS, el funcionamiento de MDM y la inscripción de dispositivos y aplicaciones. Para obtener más información, consulte https://support.apple.com/en-us/HT201999.

Métodos de inscripción admitidos

En la siguiente tabla se indican los métodos de inscripción que XenMobile admite para los dispositivos macOS:

| Método | Compatible |

|---|---|

| Programa de implementación de Apple | Sí |

| Apple School Manager | Sí |

| Apple Configurator | No |

| Inscripción manual | Sí |

| Invitaciones de inscripción | Sí |

Apple dispone de programas de inscripción de dispositivos para las cuentas Empresas y Educación. Para las cuentas Business, debe inscribirse en el Programa de implementación de Apple para inscribir y administrar dispositivos en XenMobile. Ese programa es para dispositivos iOS y macOS. Consulte Implementar dispositivos mediante el Programa de implementación de Apple.

Para las cuentas Educación, cree una cuenta de Apple School Manager. Apple School Manager unifica el programa de implementación y las compras por volumen. Apple School Manager es un tipo de Programa de implementación de Apple Educación. Consulte Integrar en funciones de Apple Educación.

Puede utilizar el Programa de implementación de Apple para inscribir en bloque dispositivos iOS y macOS. Puede comprar esos dispositivos directamente de Apple, un distribuidor autorizado de Apple o un proveedor.

Configurar directivas de dispositivo macOS

Use estas directivas para configurar cómo interactúa XenMobile Server con los dispositivos macOS. En esta tabla se indican todas las directivas de dispositivo disponibles para dispositivos macOS.

Inscribir dispositivos macOS

XenMobile ofrece dos métodos para inscribir dispositivos que ejecutan macOS. Ambos métodos permiten a los usuarios de macOS inscribirse de forma inalámbrica y directamente desde sus dispositivos.

-

Enviar una invitación de inscripción a los usuarios: Este método de inscripción permite definir uno de estos modos de seguridad de inscripción para dispositivos macOS:

- Nombre de usuario y contraseña

- Nombre de usuario + PIN

- Autenticación de dos factores

Cuando el usuario siga las instrucciones de la invitación a la inscripción, aparecerá una pantalla de inicio de sesión con el nombre de usuario ya rellenado.

-

Enviar un enlace de inscripción a los usuarios: Este método de inscripción para dispositivos macOS envía a los usuarios un enlace de inscripción, que pueden abrir en los exploradores Safari o Chrome. A continuación, el usuario se inscribe suministrando su nombre de usuario y contraseña.

Para impedir que se use un enlace de inscripción para dispositivos macOS, defina la propiedad de servidor Enable macOS OTAE en false. Como resultado, los usuarios de macOS solo podrán inscribirse mediante una invitación de inscripción.

Enviar una invitación de inscripción a los usuarios macOS

-

Agregue una invitación para la inscripción de usuarios de macOS. Consulte Crear una invitación de inscripción.

-

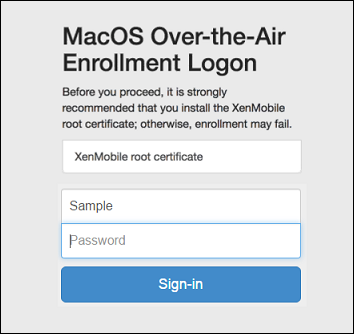

Cuando los usuarios reciban la invitación y hagan clic en el enlace, aparecerá la siguiente pantalla en el explorador Safari. XenMobile rellena el nombre de usuario. Si eligió Dos factores como modo de seguridad de inscripción, aparecerá un campo adicional.

-

Los usuarios deben instalar certificados según sea necesario. La solicitud a los usuarios para instalar certificados depende de si se ha configurado un certificado SSL público de confianza y un certificado de firma digital público de confianza para macOS. Para obtener información acerca de los certificados, consulte Certificados y autenticación.

-

Los usuarios proporcionan las credenciales solicitadas.

Se instalan las directivas de dispositivos Mac. Ahora ya puede iniciar la administración de dispositivos macOS con XenMobile del mismo modo en que administra dispositivos móviles.

Enviar un enlace de inscripción a los usuarios macOS

-

Envíe el enlace de inscripción

https://serverFQDN:8443/instanceName/macos/otae, que los usuarios abrirán en los exploradores web Safari o Chrome.- serverFQDN es el nombre de dominio completo del servidor que ejecuta XenMobile.

- El puerto 8443 es el puerto seguro predeterminado. Si ha configurado otro puerto, indique ese puerto, en lugar de 8443.

- El elemento instanceName a menudo se muestra como

zdmy es el nombre que se especificó durante la instalación del servidor.

Para obtener más información sobre el envío de enlaces de instalación, consulte Enviar una invitación de inscripción.

-

Los usuarios deben instalar certificados según sea necesario. Si ha configurado un certificado SSL público de confianza y un certificado de firma digital público de confianza para iOS y macOS, los usuarios verán el mensaje que pide instalar los certificados. Para obtener información acerca de los certificados, consulte Certificados y autenticación.

-

Los usuarios inician sesión en su Mac.

Se instalan las directivas de dispositivos Mac. Ahora ya puede iniciar la administración de dispositivos macOS con XenMobile del mismo modo en que administra dispositivos móviles.

Acciones de seguridad

macOS admite las siguientes acciones de seguridad. Para ver una descripción de cada acción de seguridad, consulte Acciones de seguridad.

| Revocar | Bloquear | Borrado selectivo |

| Borrado completo | Renovación de certificados |

Bloquear dispositivos macOS

Puede bloquear de forma remota dispositivos macOS perdidos. XenMobile bloquea el dispositivo. A continuación, genera un código PIN y lo establece en el dispositivo. Para acceder al dispositivo, el usuario deberá teclear ese código PIN. Use el comando Cancelar bloqueo para quitar el bloqueo desde la consola de XenMobile.

Puede utilizar la directiva Código de acceso para configurar más parámetros asociados al código PIN. Para obtener más información, consulte Parámetros de macOS.

-

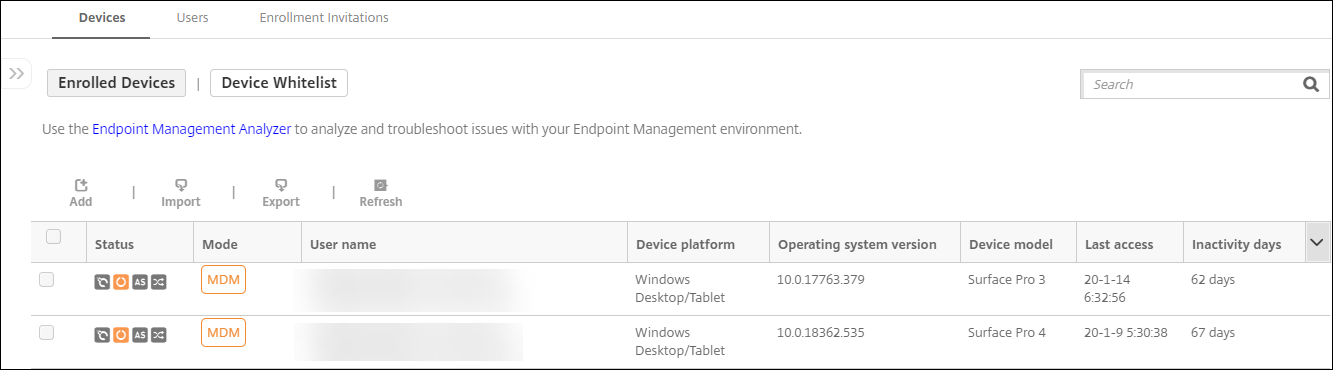

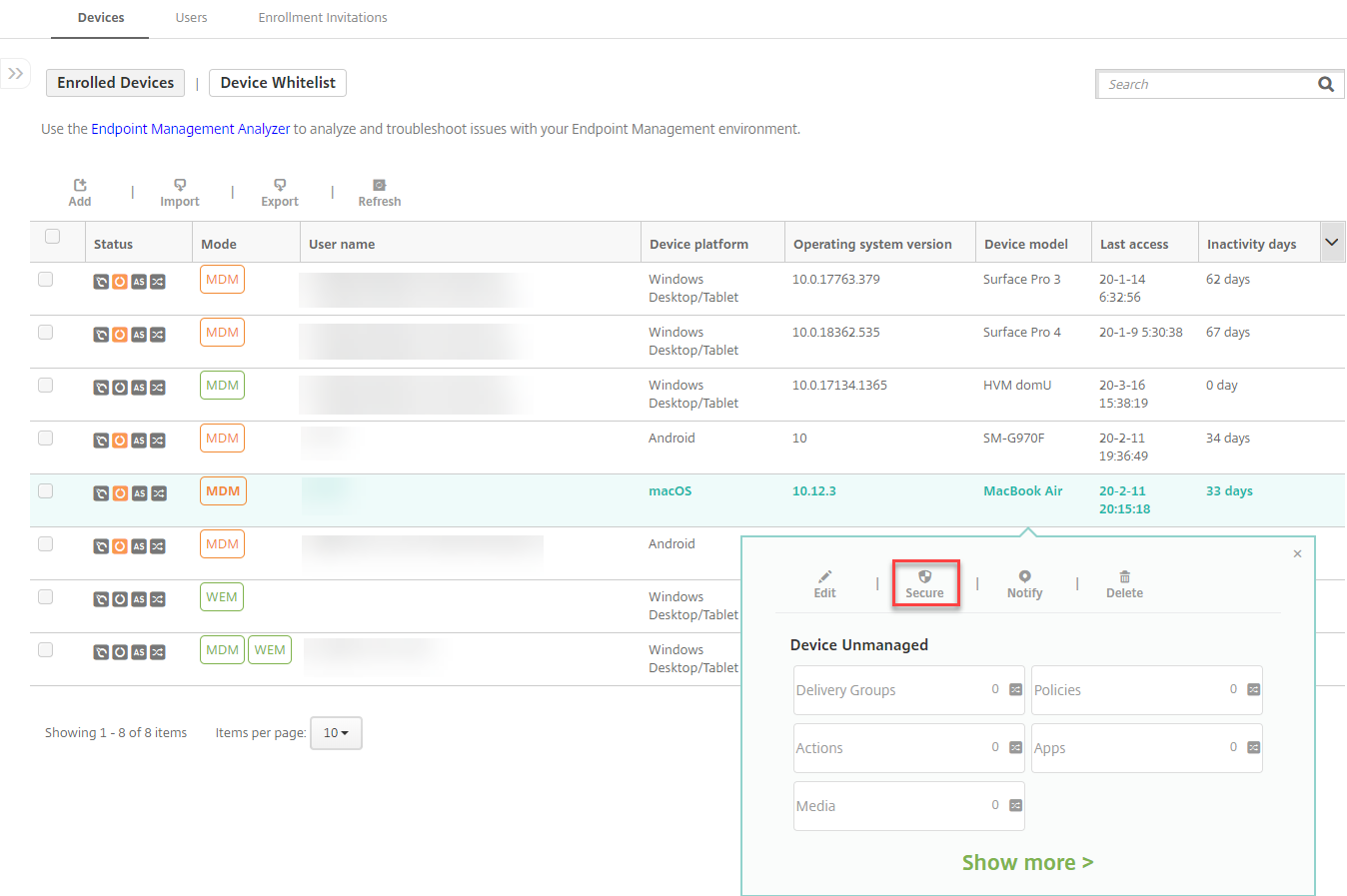

Haga clic en Administrar > Dispositivos. Aparecerá la página Dispositivos.

-

Seleccione el dispositivo macOS que quiere bloquear.

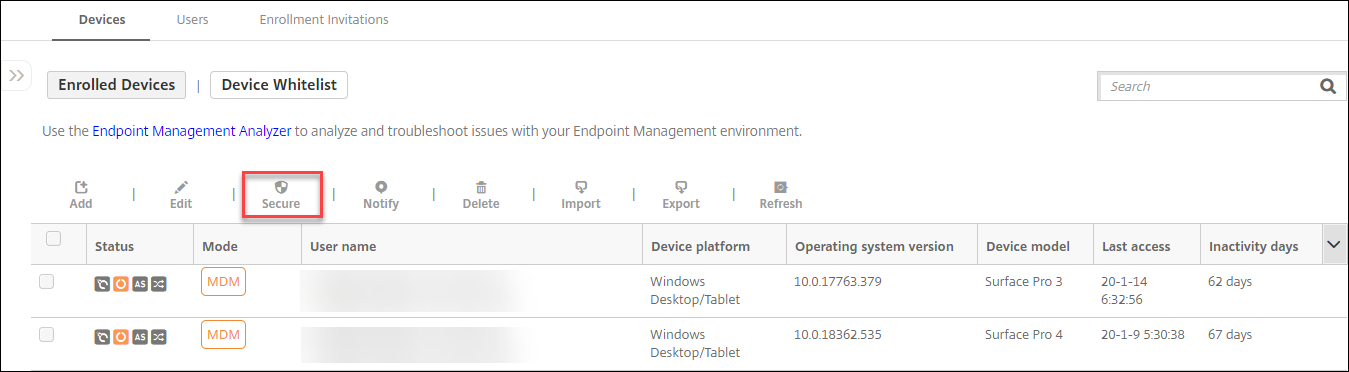

Marque la casilla situada junto a un dispositivo para que el menú de opciones aparezca encima de la lista de dispositivos. También puede hacer clic en cualquier otro elemento de la lista para mostrar el menú de opciones en el lado derecho de la lista.

-

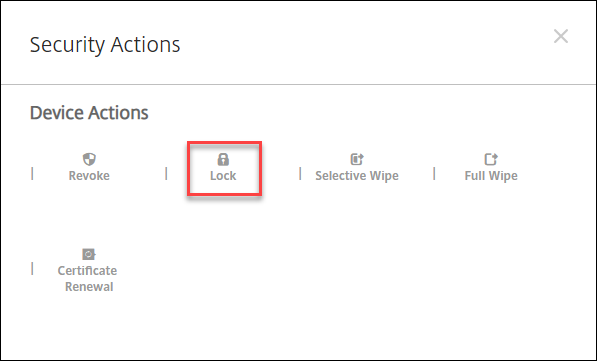

En el menú de opciones, seleccione Proteger. Aparecerá el cuadro de diálogo Acciones de seguridad.

-

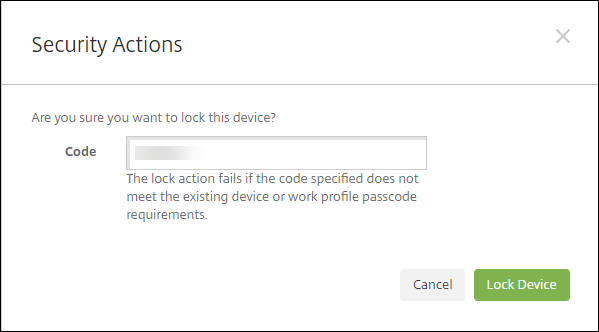

Haga clic en Bloquear. Aparecerá el cuadro de confirmación Acciones de seguridad.

-

Haga clic en Bloquear dispositivo.

Importante:

También puede especificar un código de acceso, en lugar de utilizar el código que genera XenMobile. La acción de bloqueo falla si el código especificado no cumple los requisitos de código del dispositivo o del perfil de trabajo existente.