Autenticación con certificado de cliente o certificado y dominio

En XenMobile, la autenticación predeterminada es el nombre de usuario y la contraseña. Para agregar otra capa de seguridad para la inscripción y el acceso al entorno de XenMobile, considere la posibilidad de usar la autenticación basada en certificados. En el entorno de XenMobile, esta configuración es la mejor combinación de seguridad y experiencia del usuario. La autenticación con certificado y dominio tiene las mejores posibilidades de SSO junto con la seguridad que proporciona la autenticación de dos factores en Citrix ADC.

Para una experiencia de uso óptima, puede combinar la autenticación por certificado y dominio junto con el PIN de Citrix y el almacenamiento en caché de contraseñas de Active Directory. Con resultado, los usuarios no tienen que escribir repetidamente sus nombres de usuario ni contraseñas LDAP. Los usuarios escriben su nombre de usuario y contraseña para la inscripción, la caducidad de contraseñas y el bloqueo de cuentas.

Importante:

Una vez que los usuarios hayan inscrito sus dispositivos en XenMobile, XenMobile no admite que se cambie el modo de autenticación de dominio a otro modo de autenticación.

Si no permite LDAP y usa tarjetas inteligentes o métodos similares, la configuración de los certificados permite representar una tarjeta inteligente en XenMobile. Los usuarios se inscriben mediante un PIN único que genera XenMobile para ellos. Cuando el usuario tiene acceso, XenMobile crea e implementa el certificado utilizado a partir de entonces para autenticarse en el entorno de XenMobile.

Puede utilizar el asistente de Citrix ADC para XenMobile para llevar a cabo la configuración necesaria para XenMobile cuando se usa la autenticación con solo certificado o la autenticación con certificado y dominio en Citrix ADC. Puede ejecutar el asistente de Citrix ADC para XenMobile solamente una vez.

En los entornos de alta seguridad, donde el uso de las credenciales de LDAP fuera de una organización en redes públicas o no seguras se considera una amenaza acuciante a la seguridad de la organización. Para entornos altamente seguros, la autenticación de dos factores mediante un certificado del cliente y un token de seguridad es una posibilidad. Para obtener más información, consulte Configuración de XenMobile para la autenticación con certificado y token de seguridad.

La autenticación con certificado del cliente está disponible para el modo XenMobile MAM (solo MAM) y el modo ENT (cuando los usuarios se inscriben en MDM). La autenticación con certificado del cliente no está disponible para el modo XenMobile ENT cuando los usuarios se inscriben en el modo MAM antiguo. Para usar la autenticación con certificado del cliente en los modos ENT y MAM de XenMobile, debe configurar el servidor Microsoft, XenMobile Server y, a continuación, Citrix Gateway. Siga estos pasos generales, como se describe en este artículo.

En el servidor Microsoft:

- Agregue el complemento de Certificados a la consola MMC (Microsoft Management Console).

- Agregue la plantilla a la entidad de certificación (CA).

- Cree un certificado PFX desde el servidor de CA.

En XenMobile Server:

- Cargue el certificado en XenMobile.

- Cree una entidad PKI para la autenticación por certificado.

- Configure proveedores de credenciales.

- Configure Citrix Gateway para entregar un certificado de usuario para la autenticación.

Para obtener información sobre la configuración de Citrix Gateway, consulte los siguientes artículos de la documentación de Citrix ADC:

- Autenticación del cliente

- Infraestructura de los perfiles SSL

- Configuring and Binding a Client Certificate Authentication Policy

Requisitos previos

-

Cuando cree plantillas de entidad para Servicios de certificado de Microsoft, no use caracteres especiales para evitar posibles problemas de autenticación en los dispositivos inscritos. Por ejemplo, no use estos caracteres en el nombre de la plantilla: : ! $ () # % + * ~ ? | {} []$ () # % + * ~ ?{} []` - Para configurar la autenticación basada en certificados para Exchange ActiveSync, consulte este blog de Microsoft. Configure el sitio del servidor de la entidad de certificación (CA) para que Exchange ActiveSync requiera certificados de cliente.

- Si utiliza certificados de servidor privados para proteger el tráfico de ActiveSync hacia el servidor Exchange Server, compruebe que los dispositivos móviles tienen todos los certificados raíz e intermedios necesarios. De lo contrario, la autenticación basada en certificados falla durante la configuración de buzones de correo en Secure Mail. En la consola IIS de Exchange, debe:

- Agregar un sitio web para que XenMobile lo use con Exchange y enlazar el certificado de servidor web.

- Usar el puerto 9443.

- Para ese sitio web, debe agregar dos aplicaciones, una para “Microsoft-Server-ActiveSync” y otra para “EWS”. En ambas aplicaciones, en Configuración de SSL, habilite Requerir SSL.

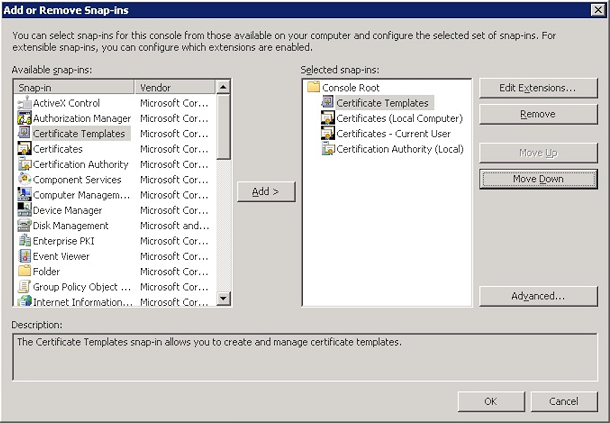

Agregar el complemento de Certificados a Microsoft Management Console

-

Abra la consola y haga clic en Agregar o quitar complemento.

-

Agregue los complementos siguientes:

- Plantillas de certificado

- Certificados (Equipo local)

- Certificados (Usuario local)

- Entidad de certificación (Local)

-

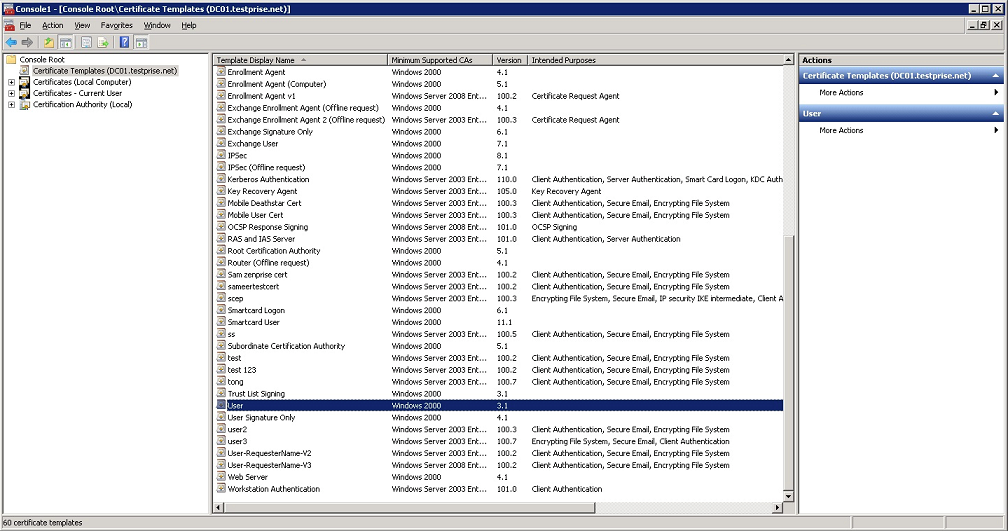

Expanda Plantillas de certificado.

-

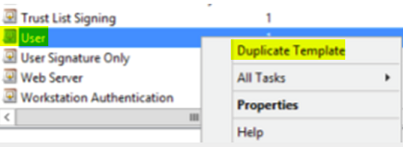

Seleccione la plantilla Usuario y Duplicar plantilla.

-

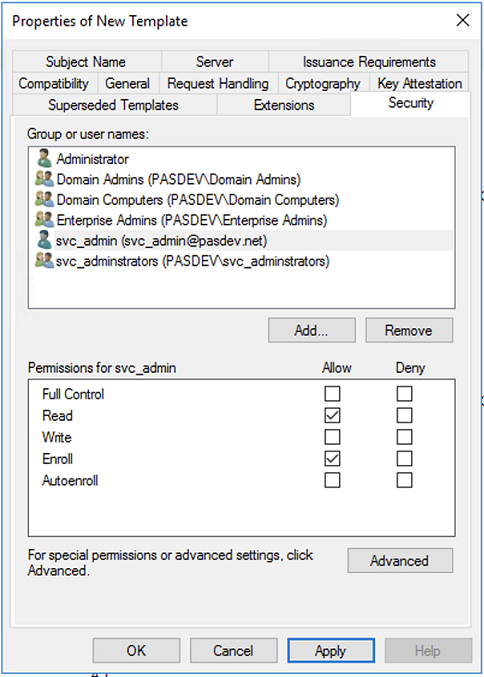

Suministre el nombre para mostrar de la plantilla.

Importante:

No se recomienda seleccionar la opción Publicar certificado en Active Directory. Si se selecciona esta opción, se crean certificados de cliente para todos los usuarios en Active Directory, lo que puede desorganizar su base de datos de Active Directory.

-

Seleccione Windows 2003 Server como tipo de plantilla. En Windows 2012 R2 Server, en Compatibilidad, seleccione Entidad de certificación y defina Windows 2003 como destinatario.

-

En Seguridad, seleccione la opción Inscribir en la columna Permitir para los usuarios específicos que están configurados con los parámetros de entidad PKI para XenMobile Server o para los grupos de usuarios que tienen los usuarios configurados con los parámetros de entidad PKI.

-

En Criptografía, compruebe que indica el tamaño de la clave. Más adelante, al configurar XenMobile, introduzca el tamaño de esa clave.

-

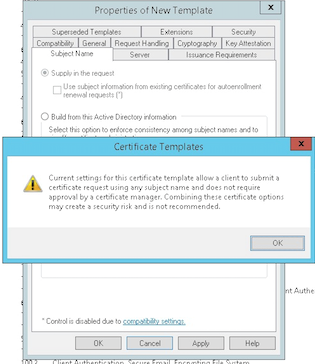

En Nombre del sujeto, seleccione Proporcionado por el solicitante. Aplique y guarde los cambios.

Agregar la plantilla a la entidad de certificación

-

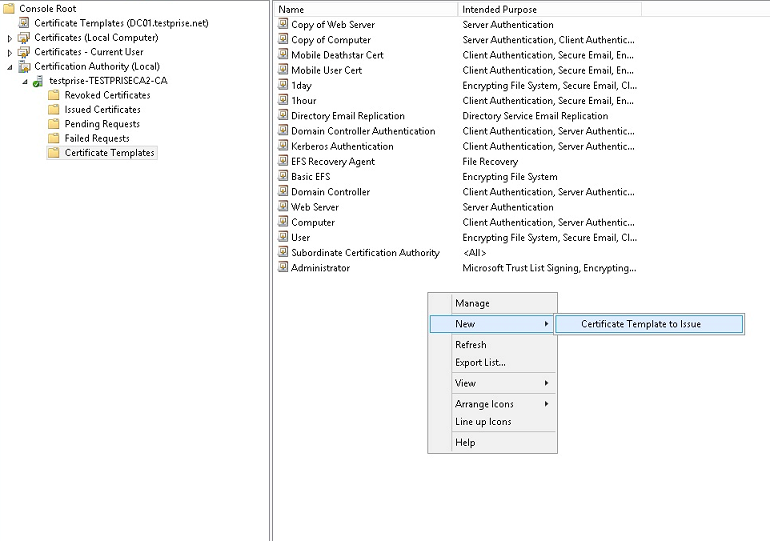

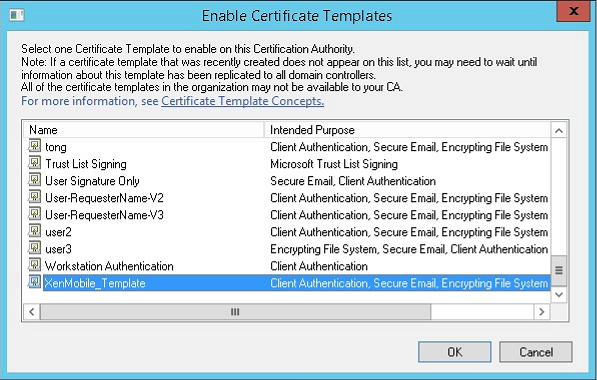

Vaya a Entidad de certificación y seleccione Plantillas de certificado.

-

Haga clic con el botón secundario en el panel derecho y seleccione Nueva > Plantilla de certificado que se va a emitir.

-

Seleccione la plantilla que creó en el paso anterior y haga clic en Aceptar para agregarla a la Entidad de certificación.

Crear un certificado PFX desde el servidor de CA

-

Cree un certificado .pfx de usuario con la cuenta de servicio con la que inició sesión. Este PFX se carga en XenMobile, con lo que se solicita un certificado de usuario de parte de los usuarios que inscriban sus dispositivos.

-

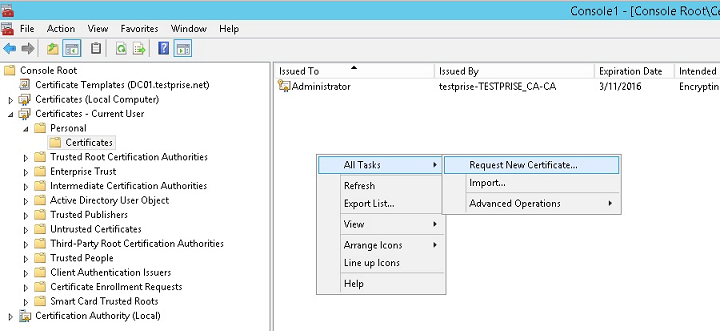

En Usuario actual, expanda Certificados.

-

Haga clic con el botón secundario en el panel derecho y después haga clic en Solicitar un nuevo certificado.

-

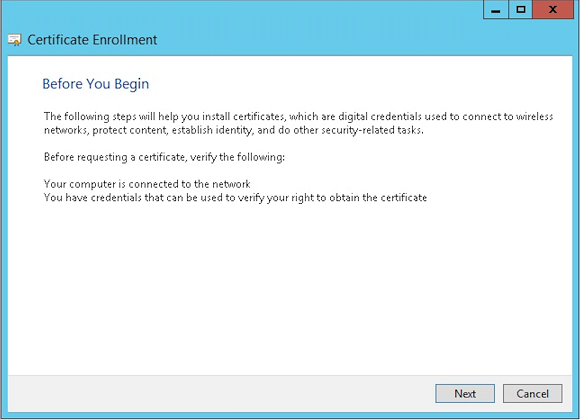

Aparecerá la pantalla Inscripción de certificados. Haga clic en Siguiente.

-

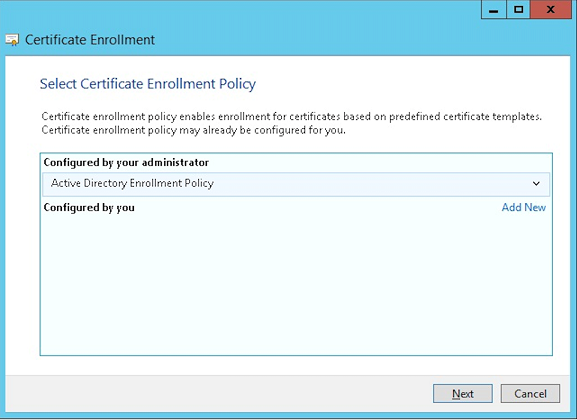

Seleccione Directiva de inscripción de Active Directory y haga clic en Siguiente.

-

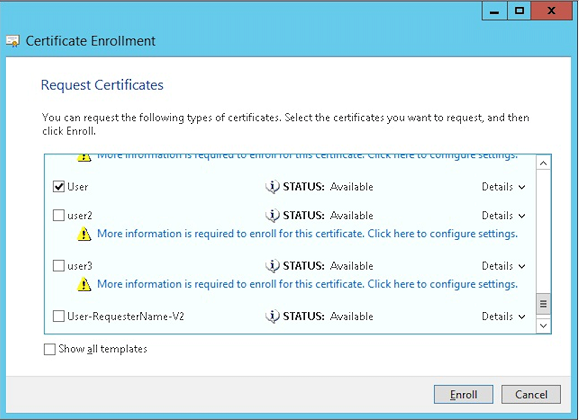

Seleccione la plantilla Usuario y haga clic en Inscribir.

-

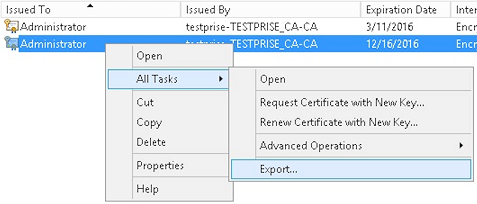

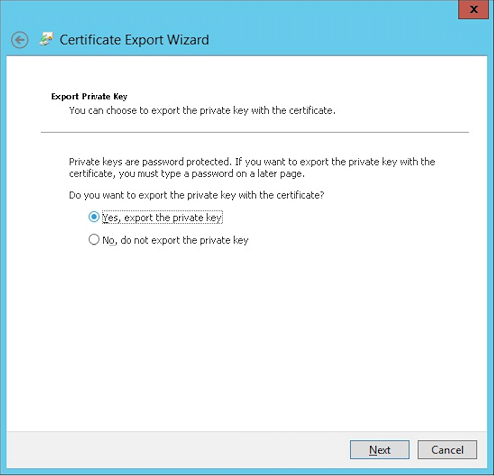

Exporte el archivo .pfx que creó en el paso anterior.

-

Haga clic en Exportar la clave privada.

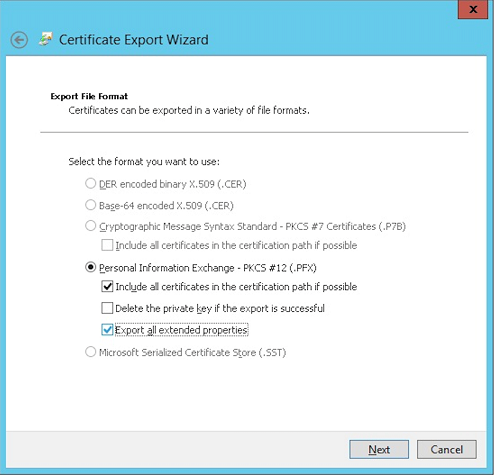

-

Marque las casillas Si es posible, incluir todos los certificados en la ruta de acceso de certificación y Exportar todas las propiedades extendidas.

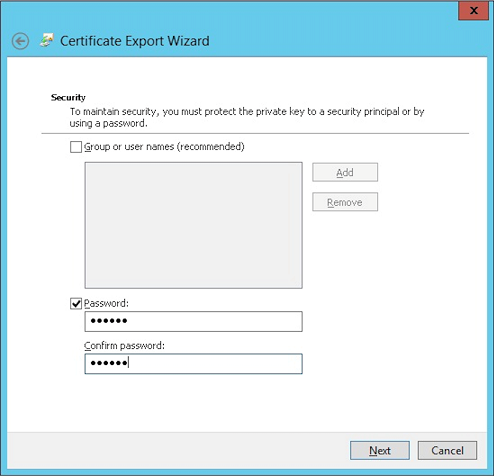

-

Defina la contraseña que va a usar para cargar este certificado en XenMobile.

-

Guarde el certificado en su disco duro.

Cargar el certificado en XenMobile

-

En la consola de XenMobile, haga clic en el icono con forma de engranaje situado en la esquina superior derecha. Aparecerá la pantalla Parámetros.

-

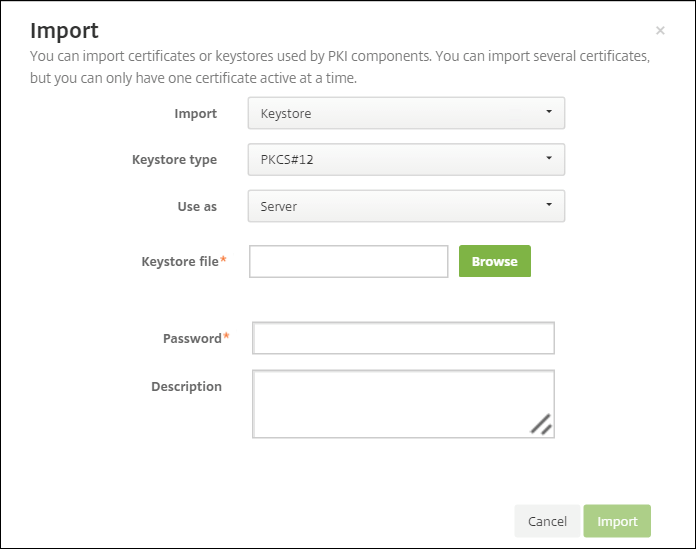

Haga clic en Certificados y, a continuación, en Importar.

-

Introduzca los parámetros siguientes:

- Importar: Almacén de claves.

- Tipo de almacén de claves: PKCS#12.

- Usar como: Servidor.

-

Archivo de almacén de claves: Haga clic en Examinar para seleccionar el certificado

.pfxque creó. - Contraseña: Introduzca la contraseña que creó para este certificado.

-

Haga clic en Import.

-

Verifique que el certificado se ha instalado correctamente. Un certificado correctamente instalado se muestra como un certificado de usuario.

Crear la entidad PKI para la autenticación con certificados

-

En Parámetros, vaya a Más > Administración de certificados > Entidades PKI.

-

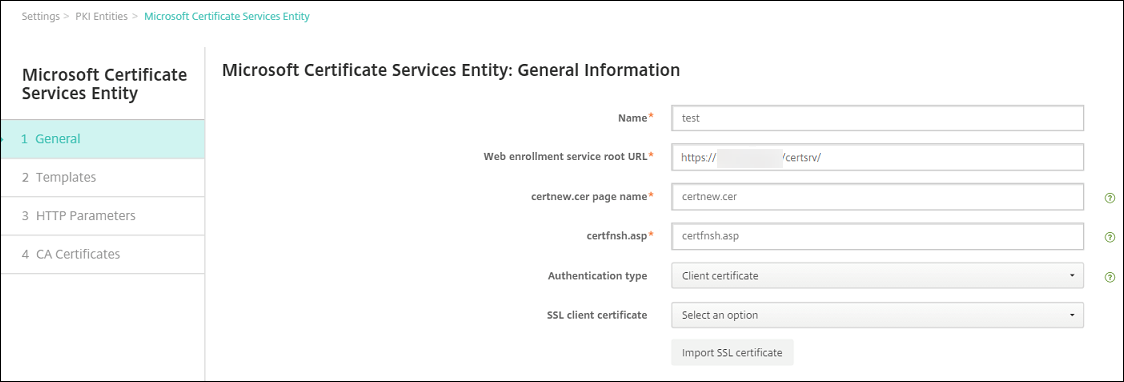

Haga clic en Agregar y, a continuación, haga clic en Entidad de Servicios de certificados de Microsoft. Aparecerá la pantalla Entidad de Servicios de certificados de Microsoft: Información general.

-

Introduzca los parámetros siguientes:

- Nombre: Introduzca un nombre.

-

URL raíz del servicio de inscripción web:

https://RootCA-URL/certsrv/Debe agregar la última barra diagonal (/) a la ruta de URL. - certnew.cer page name: certnew.cer (valor predeterminado)

- certfnsh.asp: certfnsh.asp (valor predeterminado)

- Tipo de autenticación: Certificado de cliente.

- Certificado de cliente SSL: Seleccione el certificado de usuario que se va a usar para emitir el certificado de cliente XenMobile.

-

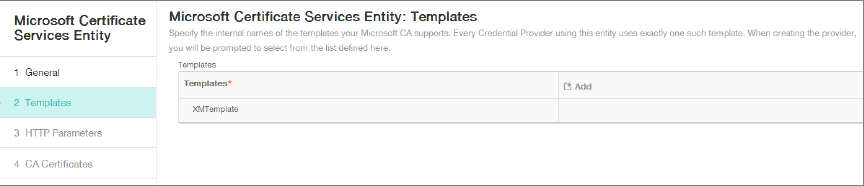

En Plantillas, agregue la plantilla que creó cuando configuró el certificado de Microsoft. No agregue espacios.

-

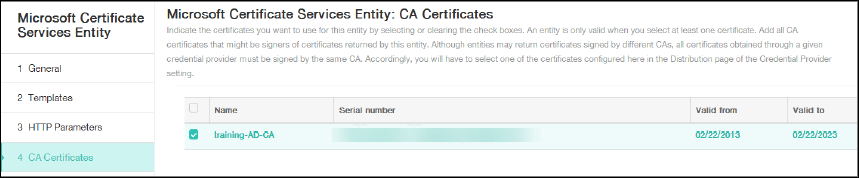

Omita el paso “Parámetros HTTP” y haga clic en Certificados de CA.

-

Seleccione el nombre de la CA raíz que le corresponda a su entorno. Esta CA raíz es parte de la cadena importada desde el certificado cliente de XenMobile.

-

Haga clic en Guardar.

Configurar proveedores de credenciales

-

En Parámetros, vaya a Más > Administración de certificados > Proveedores de credenciales.

-

Haga clic en Agregar.

-

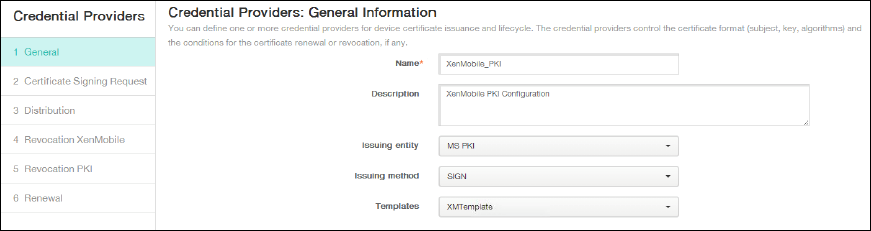

En General, introduzca los parámetros siguientes:

- Nombre: Introduzca un nombre.

- Descripción: Introduzca una descripción.

- Entidad de emisión: Seleccione la entidad PKI creada anteriormente.

- Método de emisión: SIGN.

- Plantillas: Seleccione la plantilla agregada en el apartado de la entidad PKI.

-

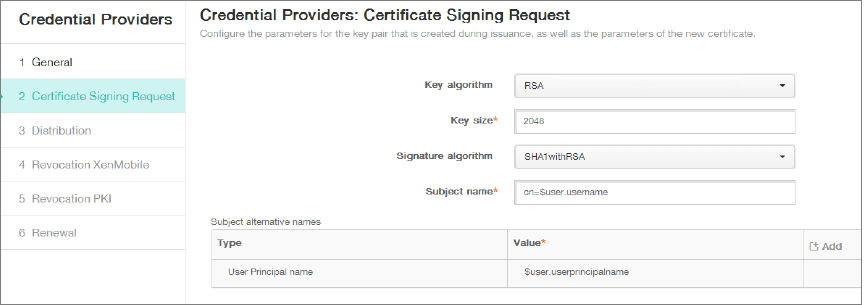

Haga clic en Solicitud de firma de certificado e introduzca los parámetros siguientes:

- Algoritmo de clave: RSA

- Tamaño de clave: 2048

- Algoritmo de firma: SHA256withRSA

-

Nombre del sujeto:

cn=$user.username

Para Nombre alternativo del sujeto, haga clic en Agregar e introduzca los parámetros siguientes:

- Tipo: Nombre principal del usuario.

-

Valor:

$user.userprincipalname

-

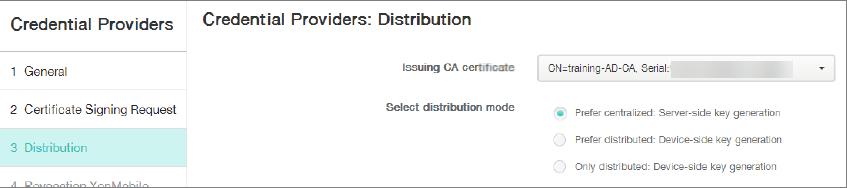

Haga clic en Distribución e introduzca los parámetros siguientes:

- CA emisora de certificados: Seleccione la CA emisora que firmó el certificado del cliente XenMobile.

- Seleccionar modo de distribución: Marque Preferir modo centralizado: Generación de clave en el lado del servidor.

-

Para las dos secciones siguientes (Revocación XenMobile y Revocación PKI), defina los parámetros, si es necesario. En este ejemplo, ambas opciones se omiten.

-

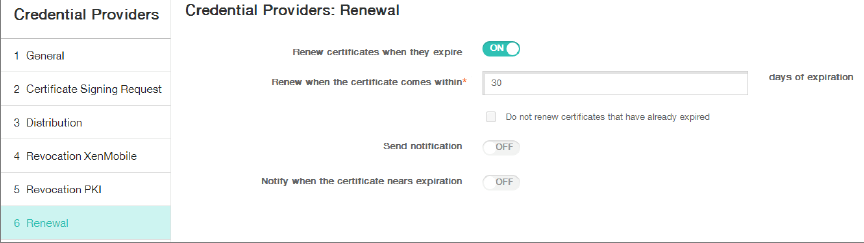

Haga clic en Renovación.

-

En Renovar certificados cuando caduquen, seleccione Sí.

-

Deje todos los demás parámetros con los valores predeterminados o cámbielos si es necesario.

-

Haga clic en Guardar.

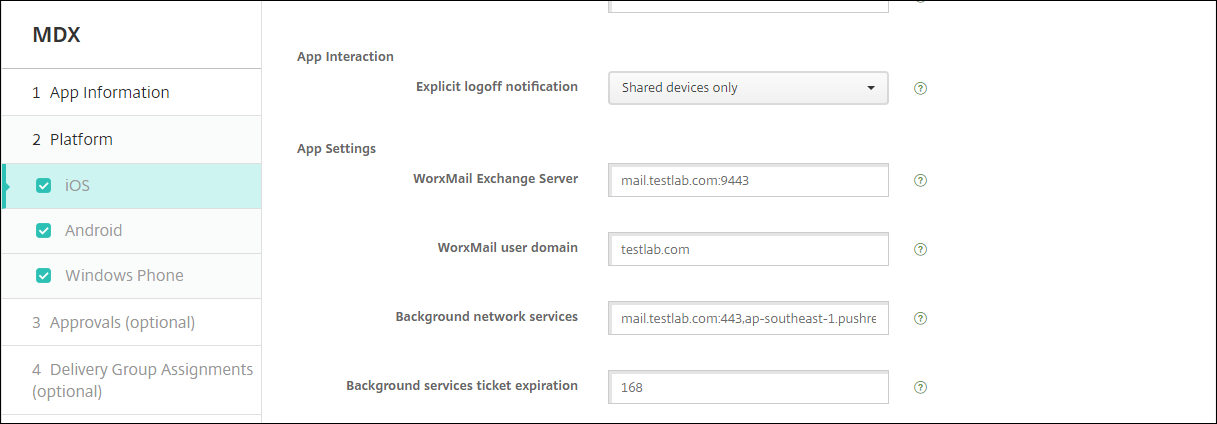

Configurar Secure Mail para la autenticación con certificados

Cuando agregue Secure Mail a XenMobile, configure los parámetros de Exchange en Parámetros de aplicación.

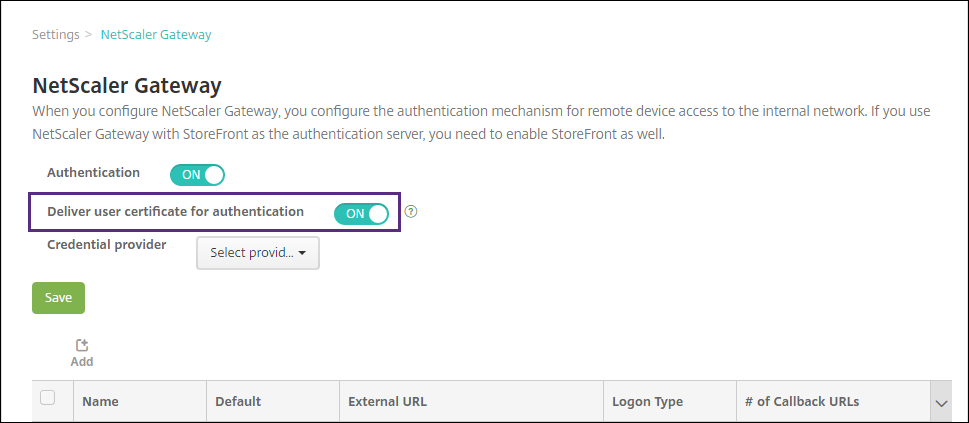

Configurar la entrega de certificados de Citrix ADC en XenMobile

-

Inicie sesión en la consola de XenMobile y haga clic en el icono con forma de engranaje situado en la esquina superior derecha. Aparecerá la pantalla Parámetros.

-

En Servidor, haga clic en Citrix Gateway.

-

Si Citrix Gateway aún no está agregado, haga clic en Agregar y especifique los parámetros:

-

URL externa:

https://YourCitrixGatewayURL - Tipo de inicio de sesión: Certificado y dominio.

- Se requiere contraseña: No.

- Establecer como predeterminado: Sí.

-

URL externa:

-

En Entregar certificado de usuario para autenticación, seleccione Sí.

-

En Proveedor de credenciales, seleccione un proveedor y haga clic en Guardar.

-

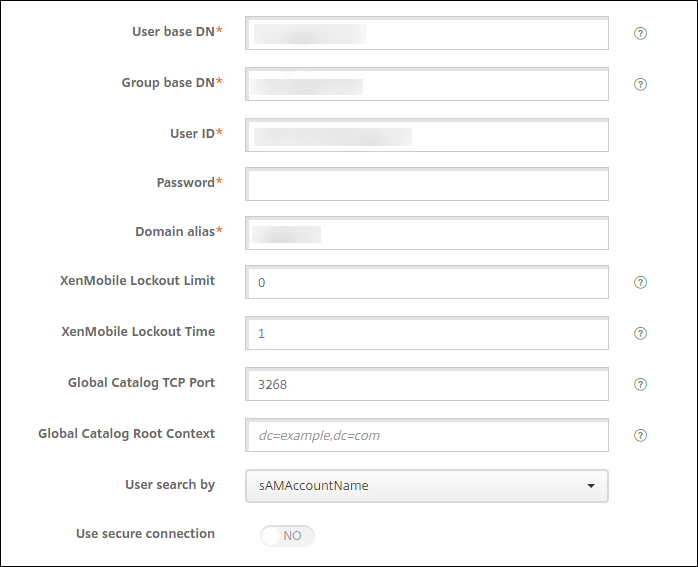

Si va a usar atributos de sAMAccount en los certificados de usuario como alternativa al nombre principal de usuario (UPN), configure el conector de LDAP en XenMobile de este modo: vaya a Parámetros > LDAP, seleccione el directorio, haga clic en Modificar y seleccione sAMAccountName en Buscar usuarios por.

Habilitar el PIN de Citrix y el almacenamiento en caché de contraseñas de usuario

Para habilitar el PIN de Citrix y el almacenamiento en caché de contraseñas, vaya a Parámetros > Propiedades de cliente y marque las casillas Enable Citrix PIN Authentication y Enable User Password Caching. Para obtener más información, consulte Propiedades de cliente.

Solucionar problemas en la configuración de certificados de cliente

Después de definir correctamente la configuración anterior, además de configurar Citrix Gateway, el flujo de trabajo del usuario es el siguiente:

-

Los usuarios inscriben sus dispositivos móviles.

-

XenMobile solicita a los usuarios que creen un PIN de Citrix.

-

Se redirige a los usuarios a XenMobile Store.

-

Cuando los usuarios inician Secure Mail, XenMobile no les pide credenciales para configurar su buzón. En su lugar, Secure Mail solicitará el certificado del cliente de Secure Hub y lo enviará a Microsoft Exchange Server para la autenticación. Si XenMobile pide credenciales cuando los usuarios inician Secure Mail, verifique si ha configurado todo correctamente.

Si los usuarios pueden descargar e instalar Secure Mail, pero durante la configuración de buzones Secure Mail no puede finalizar la configuración:

-

Si el servidor de Microsoft Exchange ActiveSync usa certificados de servidor SSL privados para proteger el tráfico, compruebe que los certificados raíz e intermedios están instalados en el dispositivo móvil.

-

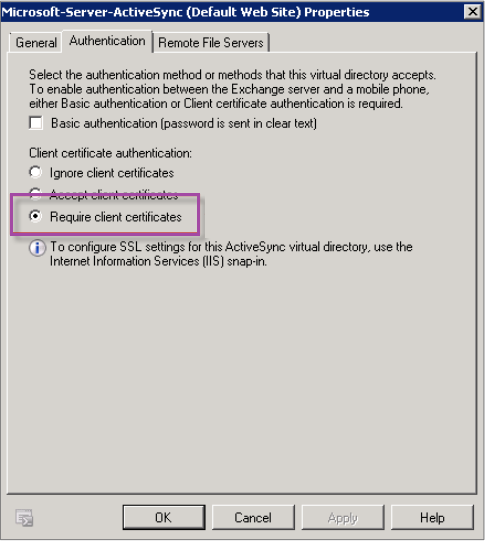

Compruebe que el tipo de autenticación seleccionado para ActiveSync es Requerir certificados de cliente.

-

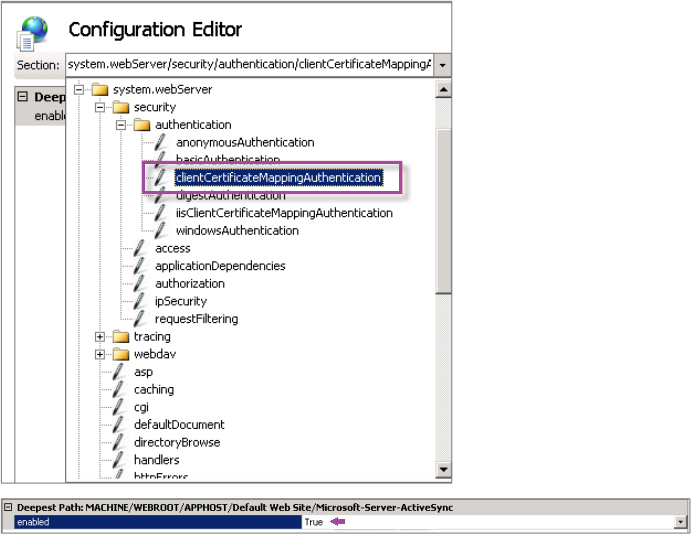

En Microsoft Exchange Server, visite el sitio Microsoft-Server-ActiveSync para ver si tiene habilitada la autenticación con asignación de certificados del cliente. De forma predeterminada, la autenticación con asignación de certificados del cliente está inhabilitada. La opción está en Editor de configuración > Seguridad > Autenticación.

Después de seleccionar True, debe hacer clic en Aplicar para que los cambios tengan efecto.

-

Revise la configuración de Citrix Gateway en la consola de XenMobile: Entregar certificado de usuario para autenticación debe estar activado y Proveedor de credenciales debe tener seleccionado el perfil correcto.

Para determinar si el certificado del cliente se ha entregado a un dispositivo móvil

-

En la consola de XenMobile, vaya a Administrar > Dispositivos y seleccione el dispositivo.

-

Haga clic en Modificar o Mostrar más.

-

Vaya a la sección Grupos de entrega y busque esta entrada:

Citrix Gateway Credentials: Requested credential, CertId=

Para validar si está habilitada la negociación de certificados de cliente

-

Ejecute este comando

netshpara ver la configuración del certificado SSL que está vinculado en el sitio web de IIS:netsh http show sslcert -

Si el valor de Negotiate Client Certificate es Disabled, ejecute el siguiente comando para habilitarlo:

netsh http delete sslcert ipport=0.0.0.0:443netsh http add sslcert ipport=0.0.0.0:443 certhash=cert_hash appid={app_id} certstorename=store_name verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=EnablePor ejemplo:

netsh http add sslcert ipport=0.0.0.0:443 certhash=609da5df280d1f54a7deb714fb2c5435c94e05da appid={4dc3e181-e14b-4a21-b022-59fc669b0914} certstorename=ExampleCertStoreName verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=Enable

En este artículo

- Requisitos previos

- Agregar el complemento de Certificados a Microsoft Management Console

- Agregar la plantilla a la entidad de certificación

- Crear un certificado PFX desde el servidor de CA

- Cargar el certificado en XenMobile

- Crear la entidad PKI para la autenticación con certificados

- Configurar proveedores de credenciales

- Configurar Secure Mail para la autenticación con certificados

- Configurar la entrega de certificados de Citrix ADC en XenMobile

- Solucionar problemas en la configuración de certificados de cliente