-

Notas de versión de los parches graduales

-

Notas de la versión de XenMobile Server 10.16

-

Notas de versión del parche gradual 5 de XenMobile Server 10.16

-

Notas de versión del parche gradual 4 de XenMobile Server 10.16

-

Notas de versión del parche gradual 3 de XenMobile Server 10.16

-

Notas de versión del parche gradual 2 de XenMobile Server 10.16

-

Notas de versión del parche gradual 1 de XenMobile Server 10.16

-

-

Notas de versión de XenMobile Server 10.15

-

Notas de versión del parche gradual 11 de XenMobile Server 10.15

-

Notas de versión del parche gradual 10 de XenMobile Server 10.15

-

Notas de versión del parche gradual 9 de XenMobile Server 10.15

-

Notas de versión del parche gradual 8 de XenMobile Server 10.15

-

Notas de versión del parche gradual 7 de XenMobile Server 10.15

-

Notas de versión del parche gradual 6 de XenMobile Server 10.15

-

Notas de versión del parche gradual 5 de XenMobile Server 10.15

-

Notas de versión del parche gradual 4 de XenMobile Server 10.15

-

Notas de versión del parche gradual 3 de XenMobile Server 10.15

-

Notas de versión del parche gradual 2 de XenMobile Server 10.15

-

Notas de versión del parche gradual 1 de XenMobile Server 10.15

-

-

Notas de versión de XenMobile Server 10.14

-

Notas de versión del parche gradual 13 de XenMobile Server 10.14

-

Notas de versión del parche gradual 12 de XenMobile Server 10.14

-

Notas de versión del parche gradual 11 de XenMobile Server 10.14

-

Notas de versión del parche gradual 10 de XenMobile Server 10.14

-

Notas de versión del parche gradual 9 de XenMobile Server 10.14

-

Notas de versión del parche gradual 8 de XenMobile Server 10.14

-

Notas de versión del parche gradual 7 de XenMobile Server 10.14

-

Notas de versión del parche gradual 6 de XenMobile Server 10.14

-

Notas de versión del parche gradual 5 de XenMobile Server 10.14

-

Notas de versión del parche gradual 4 de XenMobile Server 10.14

-

Notas de versión del parche gradual 3 de XenMobile Server 10.14

-

Notas de versión del parche gradual 2 de XenMobile Server 10.14

-

Notas de versión del parche gradual 1 de XenMobile Server 10.14

-

-

-

-

Supervisar y ofrecer asistencia

-

-

Interacción del XenMobile instalado localmente con Active Directory

-

-

Configurar la autenticación por certificado en EWS para notificaciones push de Secure Mail

-

Integrar la administración de dispositivos móviles de XenMobile en Cisco Identity Services Engine

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

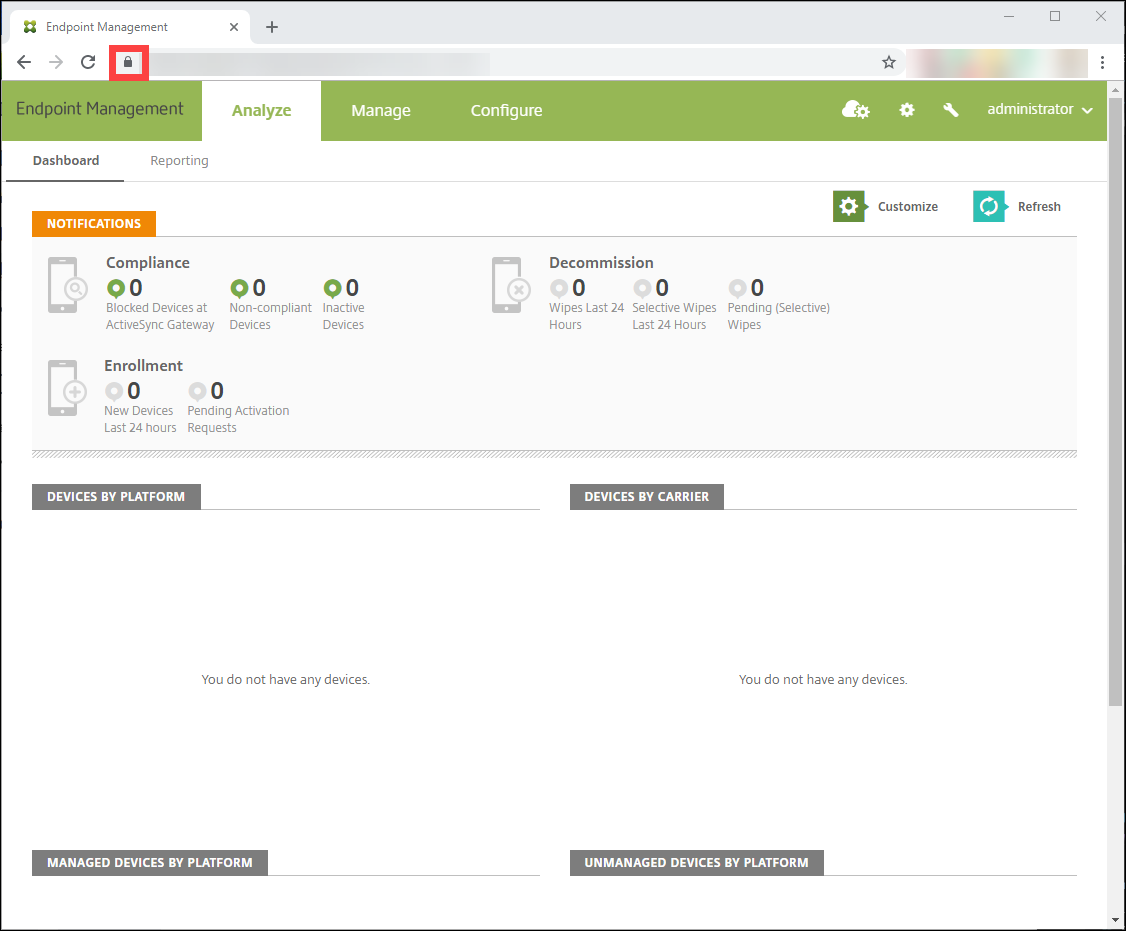

Integrar la administración de dispositivos móviles (MDM) de XenMobile en Cisco Identity Services Engine (ISE)

Cisco ISE se utiliza para implementar, proteger, supervisar, integrar y administrar dispositivos móviles en el lugar de trabajo. El software descargado en el dispositivo móvil controla lo siguiente:

- Distribución de aplicaciones y parches

- Datos y configuración en el dispositivo de punto final

XenMobile se puede integrar en Cisco ISE para administrar dispositivos no conformes y no administrados en la consola de Cisco ISE. XenMobile también le permite permitir, denegar o poner en cuarentena de manera selectiva el acceso a los servicios corporativos.

Para configurar la integración en XenMobile, cree una cuenta de servicio local en XenMobile Server con el rol de administrador RBAC asignado. Este rol permite a Cisco ISE acceder a la API de XenMobile. ISE debe confiar en el certificado de XenMobile. Para descargar este certificado, abra un explorador web, vaya a la URL de su servidor e inicie sesión.

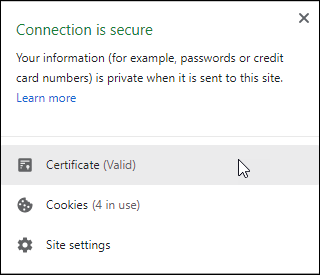

- Una vez que haya iniciado sesión, haga clic en el candado situado junto a la URL, en la barra de direcciones.

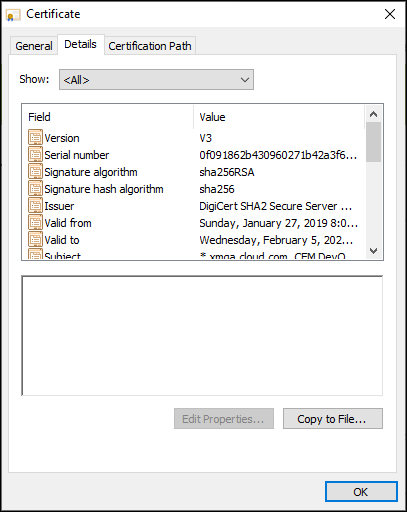

- Haga clic en Certificate.

- Seleccione la ficha Details y haga clic en Copy to File.

- Siga las instrucciones del asistente para guardar el certificado de manera local.

- Inicie sesión en la consola de Cisco ISE e importe el certificado de XenMobile que descargó antes. Importe el certificado en el almacén de certificados de confianza de Cisco ISE. Esto es necesario para que Cisco ISE confíe en la comunicación con XenMobile Server.

- Vaya a Administration > System > Certificates > Certificate Management > Trusted Certificates. Haga clic en Importar.

- Asigne un nombre al certificado y marque las casillas Trust for authentication within ISE y Trust for authentication of Cisco Services.

- Agregue XenMobile como MDM externo dentro de Cisco ISE.

- Vaya a Administration > Network Resource > External MDM. Haga clic en Add y rellene lo siguiente:

- Server Host: Su FQDN de XenMobile.

- Port: 443.

- Instance name: El nombre de la instancia de XenMobile Server. El nombre de la instancia es “zdm” de forma predeterminada en la mayoría de las implementaciones.

- User Name: Escriba el nombre del usuario que creó para esta tarea. El usuario debe ser una cuenta de administrador local en el grupo de administradores RBAC original.

- Password: La contraseña del usuario que acaba de agregar.

- Compruebe allí donde dice Enable.

- Vaya a Administration > Network Resource > External MDM. Haga clic en Add y rellene lo siguiente:

- Si la prueba se realiza correctamente, haga clic en Submit.

Para obtener más información sobre Cisco ISE, consulte la documentación de Cisco.

Nota:

La integración de ISE no está disponible en la instancia alojada de Endpoint Management.

Compartir

Compartir

En este artículo

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.