-

Notas de versión de los parches graduales

-

Notas de la versión de XenMobile Server 10.16

-

Notas de versión del parche gradual 5 de XenMobile Server 10.16

-

Notas de versión del parche gradual 4 de XenMobile Server 10.16

-

Notas de versión del parche gradual 3 de XenMobile Server 10.16

-

Notas de versión del parche gradual 2 de XenMobile Server 10.16

-

Notas de versión del parche gradual 1 de XenMobile Server 10.16

-

-

Notas de versión de XenMobile Server 10.15

-

Notas de versión del parche gradual 11 de XenMobile Server 10.15

-

Notas de versión del parche gradual 10 de XenMobile Server 10.15

-

Notas de versión del parche gradual 9 de XenMobile Server 10.15

-

Notas de versión del parche gradual 8 de XenMobile Server 10.15

-

Notas de versión del parche gradual 7 de XenMobile Server 10.15

-

Notas de versión del parche gradual 6 de XenMobile Server 10.15

-

Notas de versión del parche gradual 5 de XenMobile Server 10.15

-

Notas de versión del parche gradual 4 de XenMobile Server 10.15

-

Notas de versión del parche gradual 3 de XenMobile Server 10.15

-

Notas de versión del parche gradual 2 de XenMobile Server 10.15

-

Notas de versión del parche gradual 1 de XenMobile Server 10.15

-

-

Notas de versión de XenMobile Server 10.14

-

Notas de versión del parche gradual 13 de XenMobile Server 10.14

-

Notas de versión del parche gradual 12 de XenMobile Server 10.14

-

Notas de versión del parche gradual 11 de XenMobile Server 10.14

-

Notas de versión del parche gradual 10 de XenMobile Server 10.14

-

Notas de versión del parche gradual 9 de XenMobile Server 10.14

-

Notas de versión del parche gradual 8 de XenMobile Server 10.14

-

Notas de versión del parche gradual 7 de XenMobile Server 10.14

-

Notas de versión del parche gradual 6 de XenMobile Server 10.14

-

Notas de versión del parche gradual 5 de XenMobile Server 10.14

-

Notas de versión del parche gradual 4 de XenMobile Server 10.14

-

Notas de versión del parche gradual 3 de XenMobile Server 10.14

-

Notas de versión del parche gradual 2 de XenMobile Server 10.14

-

Notas de versión del parche gradual 1 de XenMobile Server 10.14

-

-

-

-

Directiva de SCEP

-

Supervisar y ofrecer asistencia

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Directiva de SCEP

Esta directiva permite configurar dispositivos iOS y macOS para obtener un certificado mediante el Protocolo de inscripción de certificados simple (SCEP) desde un servidor SCEP externo. Si quiere entregar un certificado al dispositivo mediante el protocolo SCEP desde una infraestructura de clave pública que está conectada a XenMobile, debe crear una entidad de infraestructura de clave pública y un proveedor de PKI en modo distribuido. Para obtener más información, consulte Entidades PKI.

Para agregar o configurar esta directiva, vaya a Configurar > Directivas de dispositivo. Para obtener más información, consulte Directivas de dispositivo.

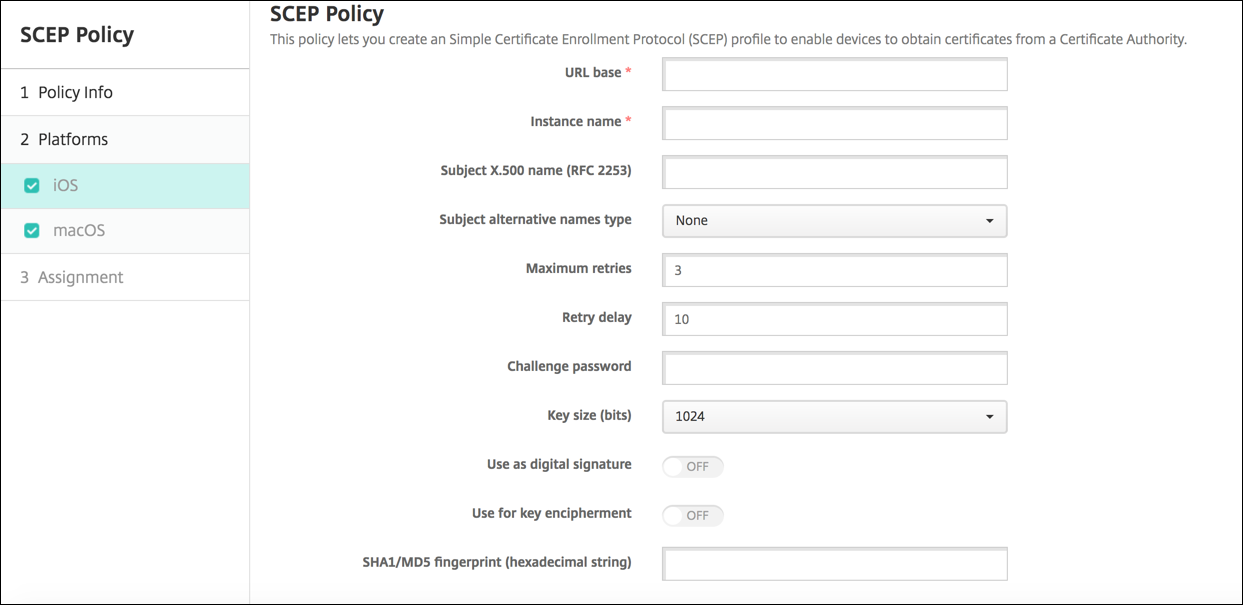

Parámetros de iOS

- URL base. Escriba la dirección del servidor SCEP para definir dónde se enviarán las solicitudes SCEP, ya sea por HTTP o por HTTPS. La clave privada no se envía con la solicitud de firma de certificado (CSR), por lo que es posible que enviar la solicitud sin cifrar sea una opción segura. Sin embargo, si se permite volver a utilizar la contraseña de un solo uso, debe utilizar HTTPS para proteger la contraseña. Este paso es obligatorio.

- Nombre de la instancia. Escriba cualquier cadena que reconozca el servidor SCEP. Por ejemplo, puede ser un nombre de dominio, como ejemplo.org. Si una entidad de certificación dispone de varios certificados de CA, puede usar este campo para diferenciar el dominio pertinente. Este paso es obligatorio.

- Nombre de sujeto X.500 (RFC 2253): Escriba la representación de un nombre de X.500 representado como una matriz de identificadores OID y valores. Por ejemplo: /C=US/O=Apple Inc./CN=foo/1.2.5.3=bar, que se podría traducir como: [ [ [“C”, “US”] ], [ [“O”, “Apple Inc.”] ], …, [ [“1.2.5.3”, “bar” ] ] ]. Los identificadores OID se pueden representar como números con puntos y que disponen de accesos directos para el país (C), la localidad (L), el estado (ST), la organización (O), la unidad organizativa (OU) y el nombre común (CN).

- Tipo de nombres alternativos del sujeto: En la lista desplegable, seleccione un tipo de nombre alternativo. Si lo prefiere, la directiva de SCEP puede especificar un tipo de nombre alternativo que proporciona los valores que requiere la entidad de certificación para emitir un certificado. Puede especificar Ninguno, Nombre RFC 822, Nombre DNS o URI.

- Máximo de reintentos: Escriba la cantidad de veces que un dispositivo vuelve a intentar conectarse cuando el servidor SCEP envía la respuesta PENDIENTE. El valor predeterminado es 3.

- Demora entre reintentos. Escriba la cantidad de segundos que deben transcurrir entre los reintentos. El primer reintento se produce sin retraso. El valor predeterminado es 10.

- Verificar contraseña. Escriba un secreto previamente compartido.

- Tamaño de la clave (bits): Seleccione 2048 o un valor superior para el tamaño de la clave en bits.

- Usar como firma digital. Indique esta opción si quiere que el certificado se use como una firma digital. Si alguien usa el certificado para comprobar una firma digital (por ejemplo, para averiguar si el certificado ha sido emitido por una entidad de certificación), el servidor SCEP podría comprobar si ese certificado se puede usar de esa forma antes de usar la clave pública para descifrar el hash.

- Usar para cifrado de claves. Indique esta opción si quiere que el certificado se use para el cifrado de clave. Si un servidor utiliza la clave pública en un certificado proporcionado por un cliente para comprobar que una parte de los datos se ha cifrado mediante la clave privada, el servidor puede comprobar primero si el certificado se puede usar para el cifrado de clave. Si no es así, la operación no se puede realizar.

-

Huella digital SHA1/MD5 (cadena hexadecimal). Si la entidad de certificación utiliza HTTP, utilice este campo para la huella digital del certificado de CA; el dispositivo se vale de él para confirmar la autenticidad de la respuesta de la entidad durante la inscripción. Puede escribir una huella digital MD5 o SHA1. También puede seleccionar un certificado para importar su firma.

-

Configuraciones de directivas

-

Quitar directiva: Elija un método para programar la eliminación de directivas. Las opciones disponibles son Seleccionar fecha y Demora hasta la eliminación (en horas).

- Seleccionar fecha: Haga clic en el calendario para seleccionar la fecha específica de la eliminación.

- Demora hasta la eliminación (en horas): Introduzca un número, en horas, hasta que tenga lugar la eliminación de la directiva. Disponible solo para iOS 6.0 y versiones posteriores.

-

Quitar directiva: Elija un método para programar la eliminación de directivas. Las opciones disponibles son Seleccionar fecha y Demora hasta la eliminación (en horas).

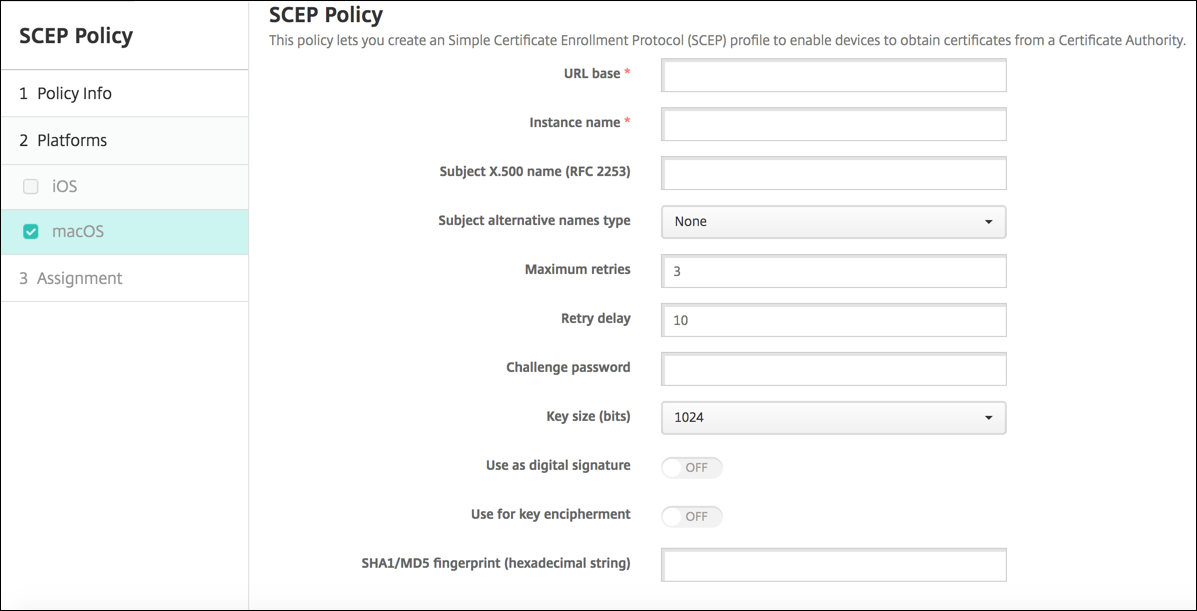

Parámetros de macOS

- URL base. Escriba la dirección del servidor SCEP para definir dónde se enviarán las solicitudes SCEP, ya sea por HTTP o por HTTPS. La clave privada no se envía con la solicitud de firma de certificado (CSR), por lo que es posible que enviar la solicitud sin cifrar sea una opción segura. Sin embargo, si se permite volver a utilizar la contraseña de un solo uso, debe utilizar HTTPS para proteger la contraseña. Este paso es obligatorio.

- Nombre de la instancia. Escriba cualquier cadena que reconozca el servidor SCEP. Por ejemplo, puede ser un nombre de dominio, como ejemplo.org. Si una entidad de certificación dispone de varios certificados de CA, puede usar este campo para diferenciar el dominio pertinente. Este paso es obligatorio.

- Nombre de sujeto X.500 (RFC 2253): Escriba la representación de un nombre de X.500 representado como una matriz de identificadores OID y valores. Por ejemplo: /C=US/O=Apple Inc./CN=foo/1.2.5.3=bar, que se podría traducir como: [ [ [“C”, “US”] ], [ [“O”, “Apple Inc.”] ], …, [ [“1.2.5.3”, “bar” ] ] ]. Los identificadores OID se pueden representar como números con puntos y que disponen de accesos directos para el país (C), la localidad (L), el estado (ST), la organización (O), la unidad organizativa (OU) y el nombre común (CN).

- Tipo de nombres alternativos del sujeto: En la lista desplegable, seleccione un tipo de nombre alternativo. Si lo prefiere, la directiva de SCEP puede especificar un tipo de nombre alternativo que proporciona los valores que requiere la entidad de certificación para emitir un certificado. Puede especificar Ninguno, Nombre RFC 822, Nombre DNS o URI.

- Máximo de reintentos: Escriba la cantidad de veces que un dispositivo vuelve a intentar conectarse cuando el servidor SCEP envía la respuesta PENDIENTE. El valor predeterminado es 3.

- Demora entre reintentos. Escriba la cantidad de segundos que deben transcurrir entre los reintentos. El primer reintento se produce sin retraso. El valor predeterminado es 10.

- Verificar contraseña. Escriba un secreto previamente compartido.

- Tamaño de la clave (bits): Seleccione 2048 o un valor superior para el tamaño de la clave en bits.

- Usar como firma digital. Indique esta opción si quiere que el certificado se use como una firma digital. Si alguien usa el certificado para comprobar una firma digital (por ejemplo, para averiguar si el certificado ha sido emitido por una entidad de certificación), el servidor SCEP podría comprobar si ese certificado se puede usar de esa forma antes de usar la clave pública para descifrar el hash.

- Usar para cifrado de claves. Indique esta opción si quiere que el certificado se use para el cifrado de clave. Si un servidor utiliza la clave pública en un certificado proporcionado por un cliente para comprobar que una parte de los datos se ha cifrado mediante la clave privada, el servidor puede comprobar primero si el certificado se puede usar para el cifrado de clave. Si no es así, la operación no se puede realizar.

-

Huella digital SHA1/MD5 (cadena hexadecimal). Si la entidad de certificación utiliza HTTP, utilice este campo para la huella digital del certificado de CA; el dispositivo se vale de él para confirmar la autenticidad de la respuesta de la entidad durante la inscripción. Puede escribir una huella digital MD5 o SHA1. También puede seleccionar un certificado para importar su firma.

-

Configuraciones de directivas

-

Quitar directiva: Elija un método para programar la eliminación de directivas. Las opciones disponibles son Seleccionar fecha y Demora hasta la eliminación (en horas).

- Seleccionar fecha: Haga clic en el calendario para seleccionar la fecha específica de la eliminación.

- Demora hasta la eliminación (en horas): Introduzca un número, en horas, hasta que tenga lugar la eliminación de la directiva.

- Permitir al usuario quitar la directiva: Puede seleccionar cuándo los usuarios pueden quitar la directiva de su dispositivo. Seleccione Siempre, Código de acceso requerido o Nunca en el menú. Si selecciona Código de acceso requerido, introduzca un código en el campo Código de acceso para la eliminación.

- Ámbito del perfil: Seleccione si esta directiva se aplica a un usuario o a todo el sistema. El valor predeterminado es Usuario. Esta opción solo está disponible para macOS 10.7 y versiones posteriores.

-

Quitar directiva: Elija un método para programar la eliminación de directivas. Las opciones disponibles son Seleccionar fecha y Demora hasta la eliminación (en horas).

Compartir

Compartir

En este artículo

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.