-

Notas de versión de los parches graduales

-

Notas de la versión de XenMobile Server 10.16

-

Notas de versión del parche gradual 5 de XenMobile Server 10.16

-

Notas de versión del parche gradual 4 de XenMobile Server 10.16

-

Notas de versión del parche gradual 3 de XenMobile Server 10.16

-

Notas de versión del parche gradual 2 de XenMobile Server 10.16

-

Notas de versión del parche gradual 1 de XenMobile Server 10.16

-

-

Notas de versión de XenMobile Server 10.15

-

Notas de versión del parche gradual 11 de XenMobile Server 10.15

-

Notas de versión del parche gradual 10 de XenMobile Server 10.15

-

Notas de versión del parche gradual 9 de XenMobile Server 10.15

-

Notas de versión del parche gradual 8 de XenMobile Server 10.15

-

Notas de versión del parche gradual 7 de XenMobile Server 10.15

-

Notas de versión del parche gradual 6 de XenMobile Server 10.15

-

Notas de versión del parche gradual 5 de XenMobile Server 10.15

-

Notas de versión del parche gradual 4 de XenMobile Server 10.15

-

Notas de versión del parche gradual 3 de XenMobile Server 10.15

-

Notas de versión del parche gradual 2 de XenMobile Server 10.15

-

Notas de versión del parche gradual 1 de XenMobile Server 10.15

-

-

Notas de versión de XenMobile Server 10.14

-

Notas de versión del parche gradual 13 de XenMobile Server 10.14

-

Notas de versión del parche gradual 12 de XenMobile Server 10.14

-

Notas de versión del parche gradual 11 de XenMobile Server 10.14

-

Notas de versión del parche gradual 10 de XenMobile Server 10.14

-

Notas de versión del parche gradual 9 de XenMobile Server 10.14

-

Notas de versión del parche gradual 8 de XenMobile Server 10.14

-

Notas de versión del parche gradual 7 de XenMobile Server 10.14

-

Notas de versión del parche gradual 6 de XenMobile Server 10.14

-

Notas de versión del parche gradual 5 de XenMobile Server 10.14

-

Notas de versión del parche gradual 4 de XenMobile Server 10.14

-

Notas de versión del parche gradual 3 de XenMobile Server 10.14

-

Notas de versión del parche gradual 2 de XenMobile Server 10.14

-

Notas de versión del parche gradual 1 de XenMobile Server 10.14

-

-

-

-

Supervisar y ofrecer asistencia

-

-

Interacción del XenMobile instalado localmente con Active Directory

-

-

Arquitectura de referencia para implementaciones locales

-

Configurar la autenticación por certificado en EWS para notificaciones push de Secure Mail

-

Integrar la administración de dispositivos móviles de XenMobile en Cisco Identity Services Engine

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

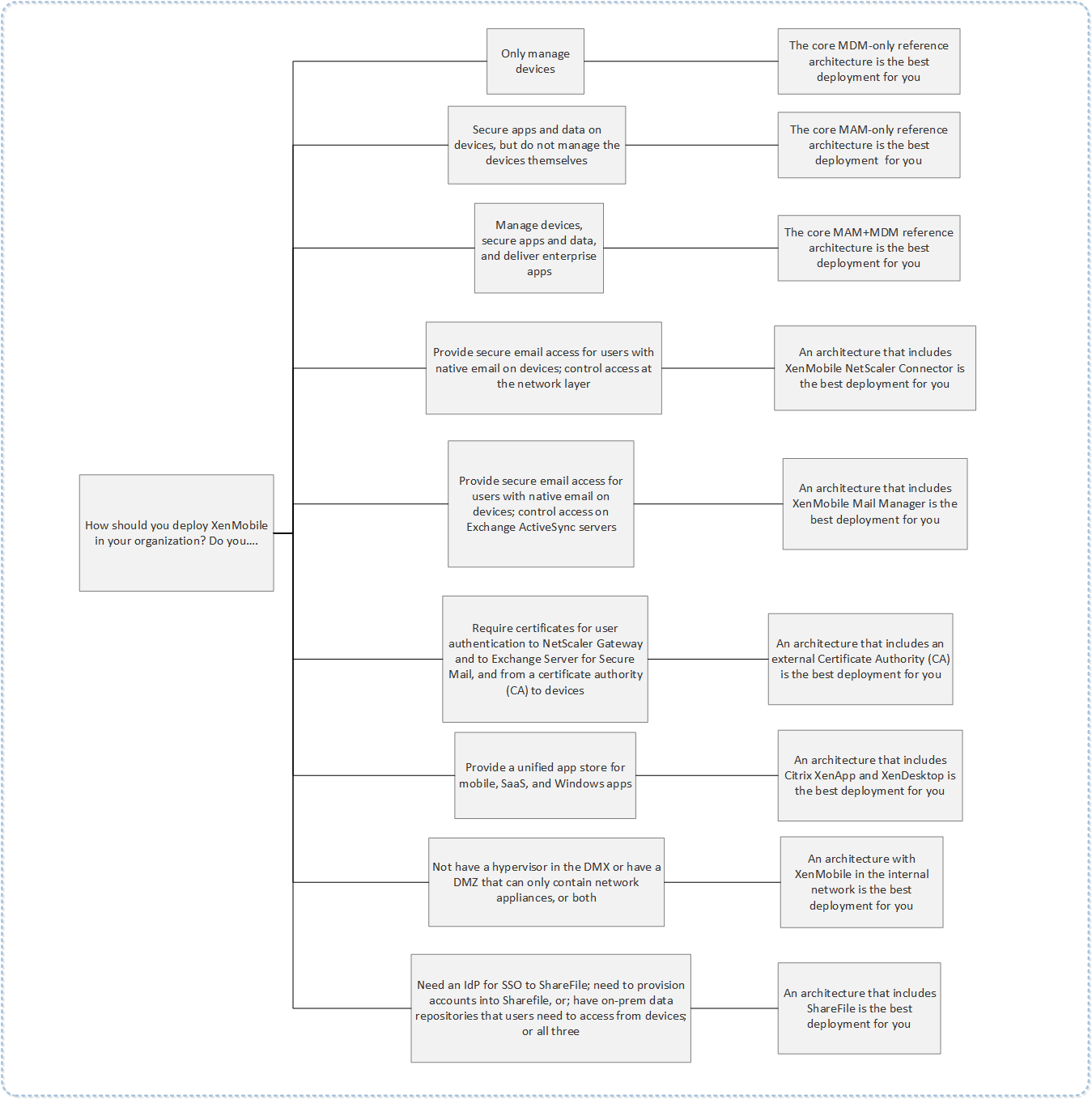

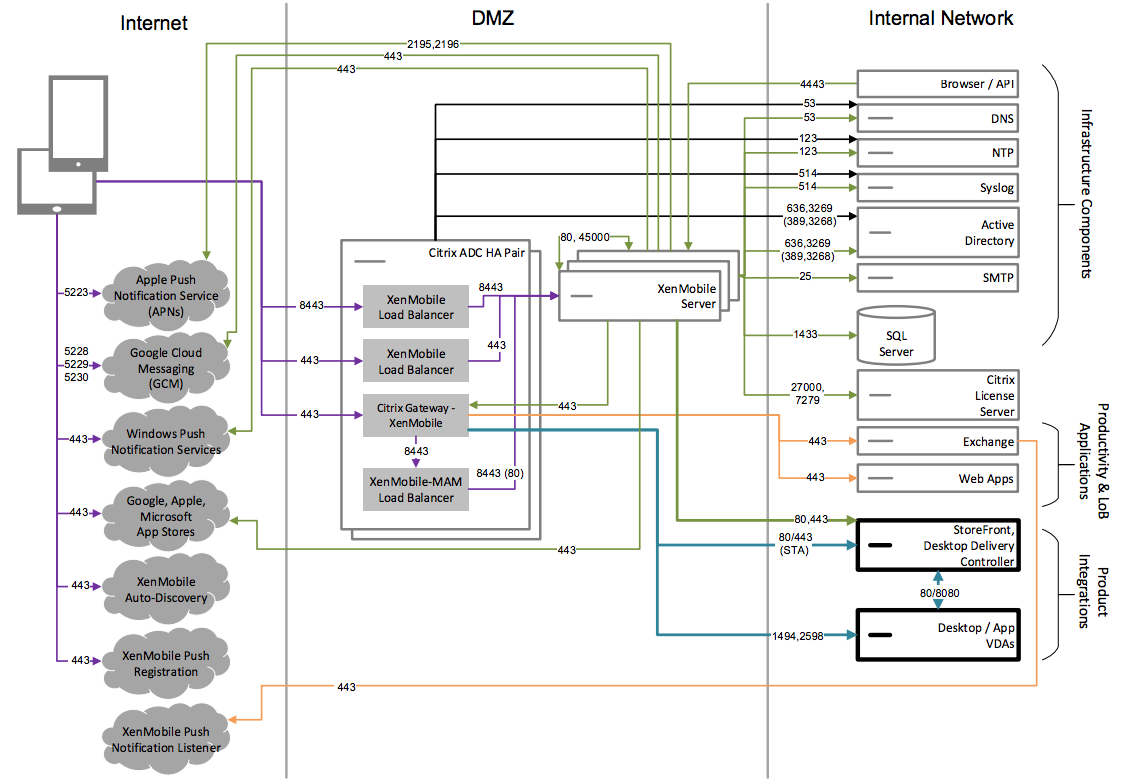

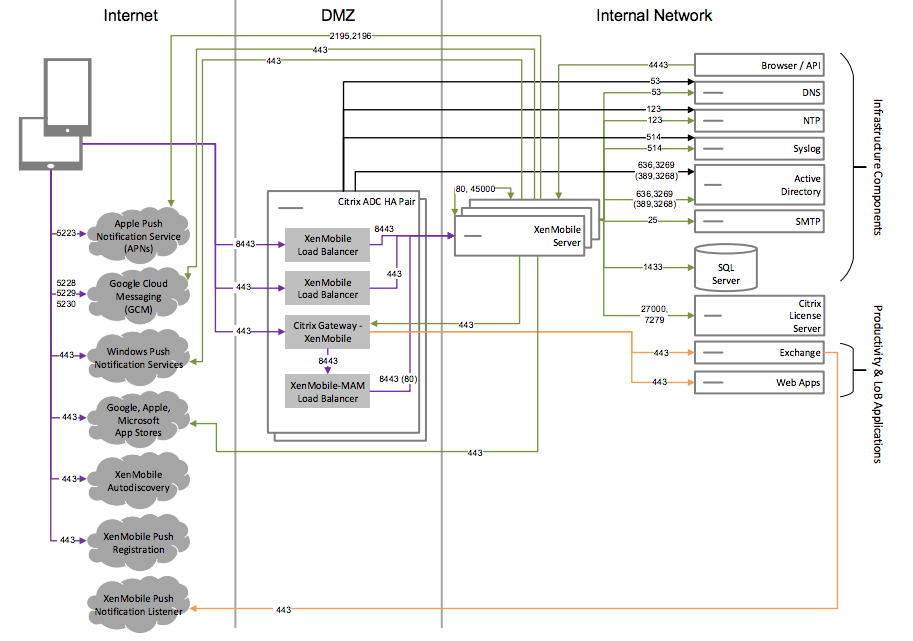

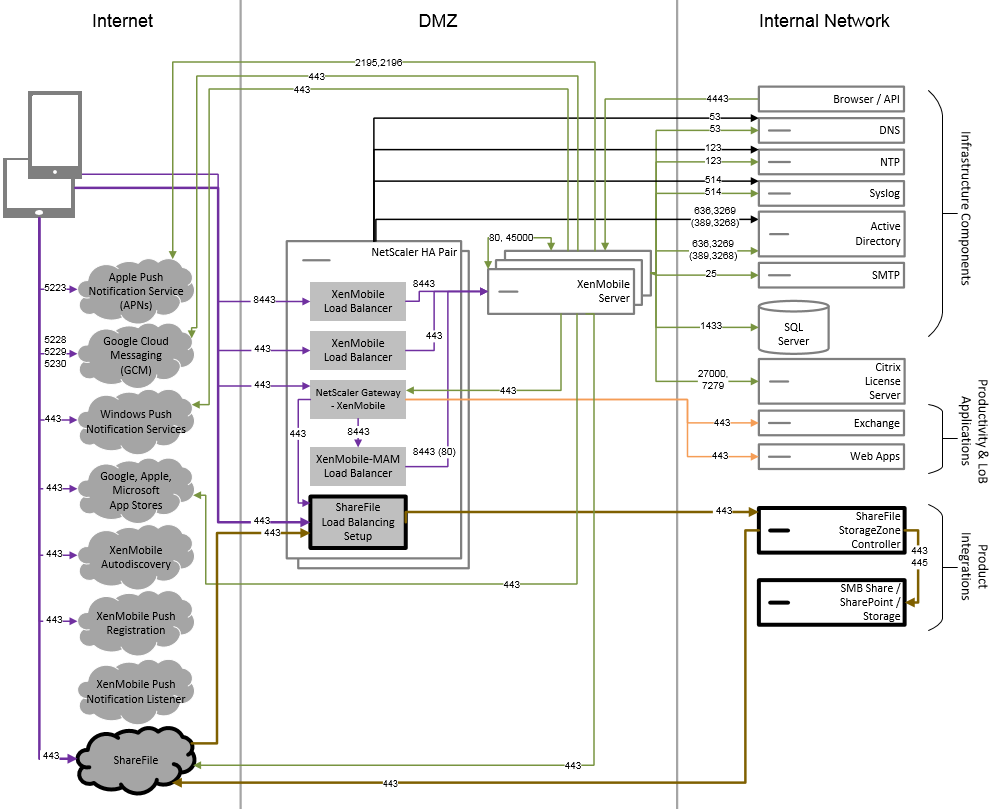

Arquitectura de referencia para implementaciones locales

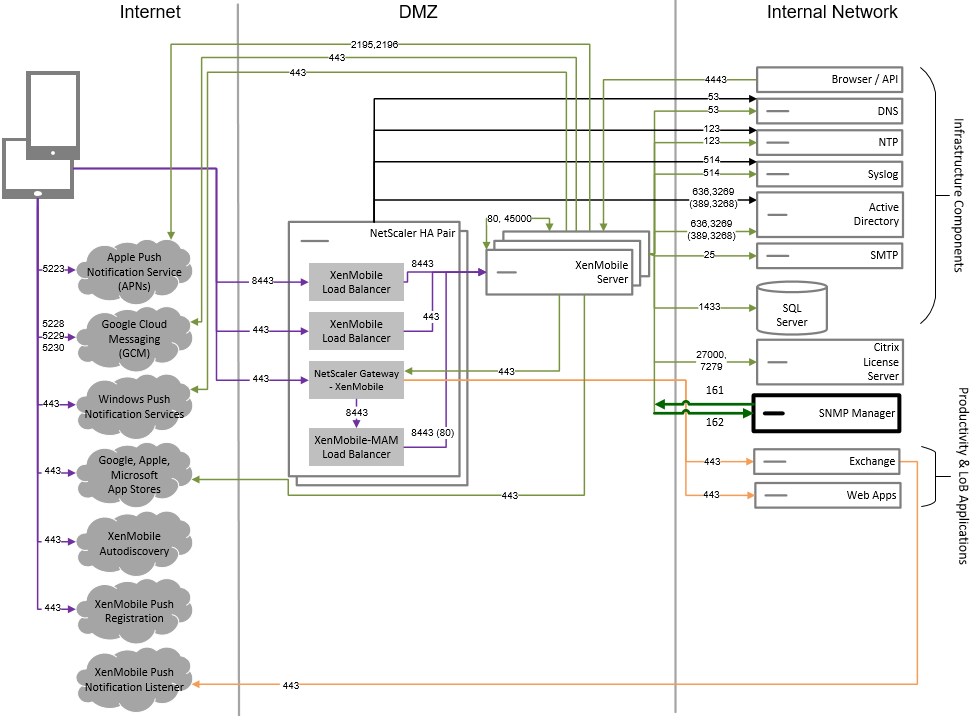

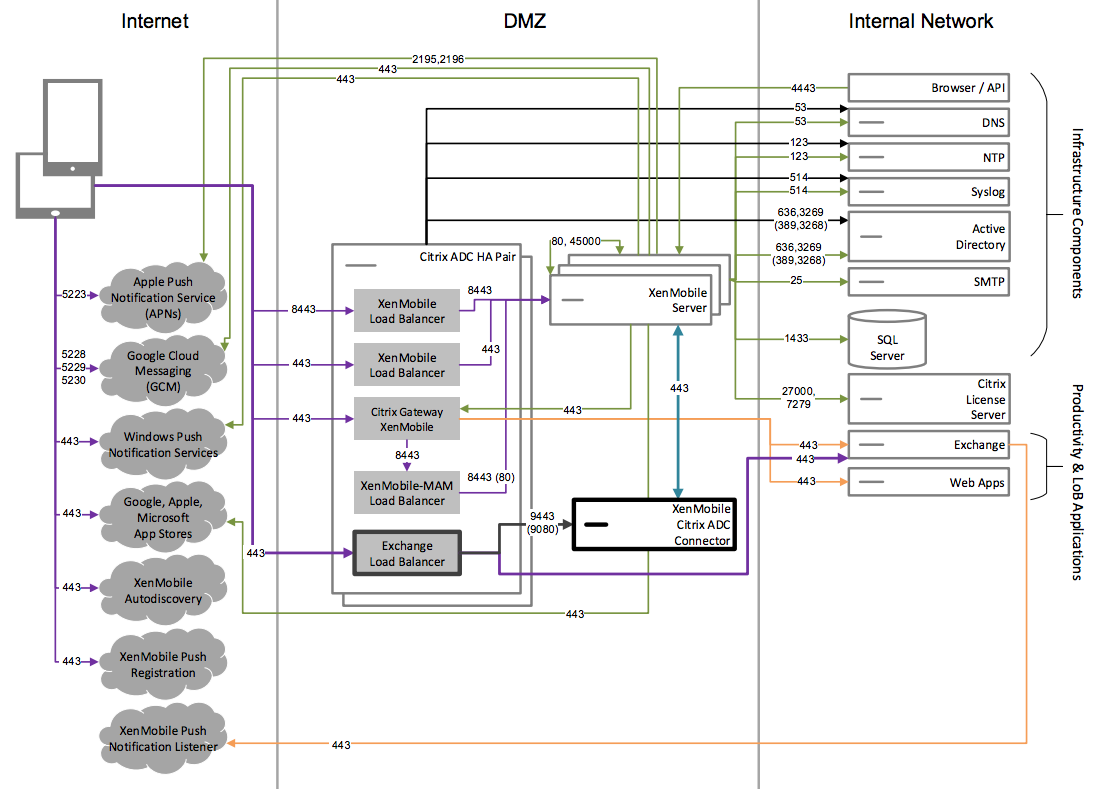

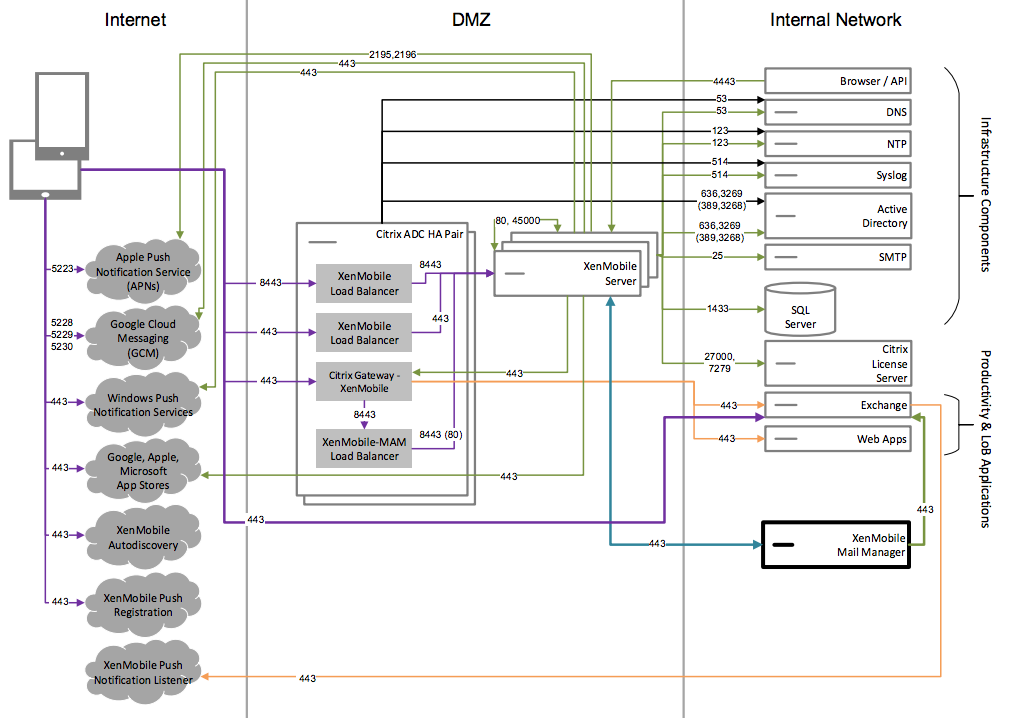

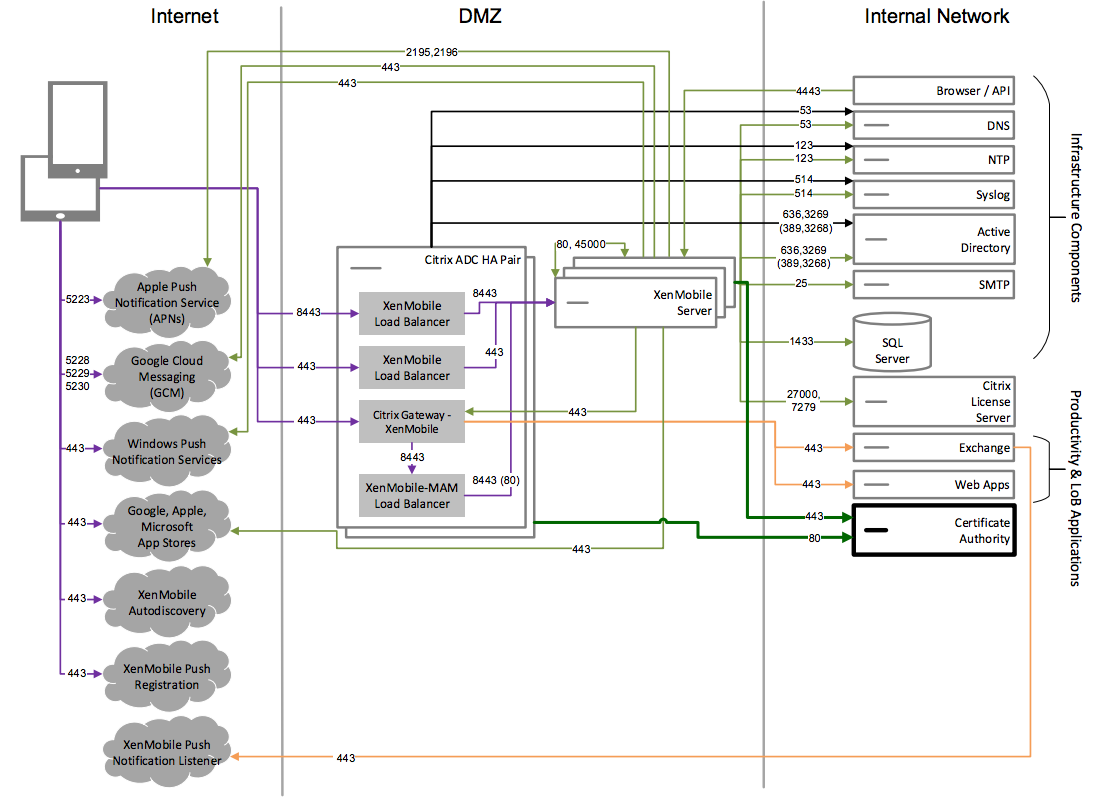

En las siguientes imágenes, se muestran las arquitecturas de referencia para la implementación local de XenMobile. Las implementaciones pueden ser: solo MDM, solo MAM, MDM junto con MAM como arquitecturas principales, así como aquellas que incluyen componentes, como SNMP Manager, el conector de Citrix Gateway para Exchange ActiveSync, el conector de Endpoint Management para Exchange ActiveSync y Virtual Apps and Desktops. En las imágenes se muestran los componentes mínimos requeridos para XenMobile.

Utilice este diagrama como una guía general para las decisiones de implementación.

En las imágenes, los números de los conectores representan los puertos que se deben abrir para permitir las conexiones entre los componentes. Para ver una lista completa de los puertos, consulte Requisitos de puertos en la documentación de XenMobile.

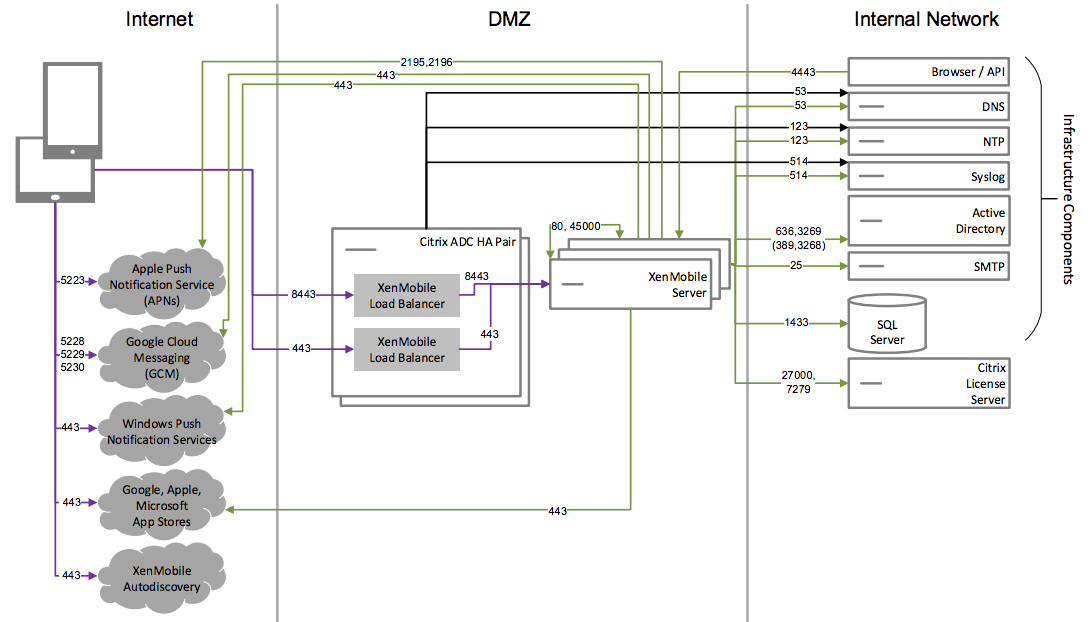

Arquitectura principal de referencia para solo MDM

Implemente esta arquitectura si va a utilizar solamente las funciones MDM de XenMobile. Por ejemplo, puede utilizar el modo MDM cuando necesite administrar dispositivos entregados por la empresa para implementar directivas de dispositivo y aplicaciones y para obtener inventarios de activos y poder llevar a cabo acciones en los propios dispositivos, tales como, borrados selectivos.

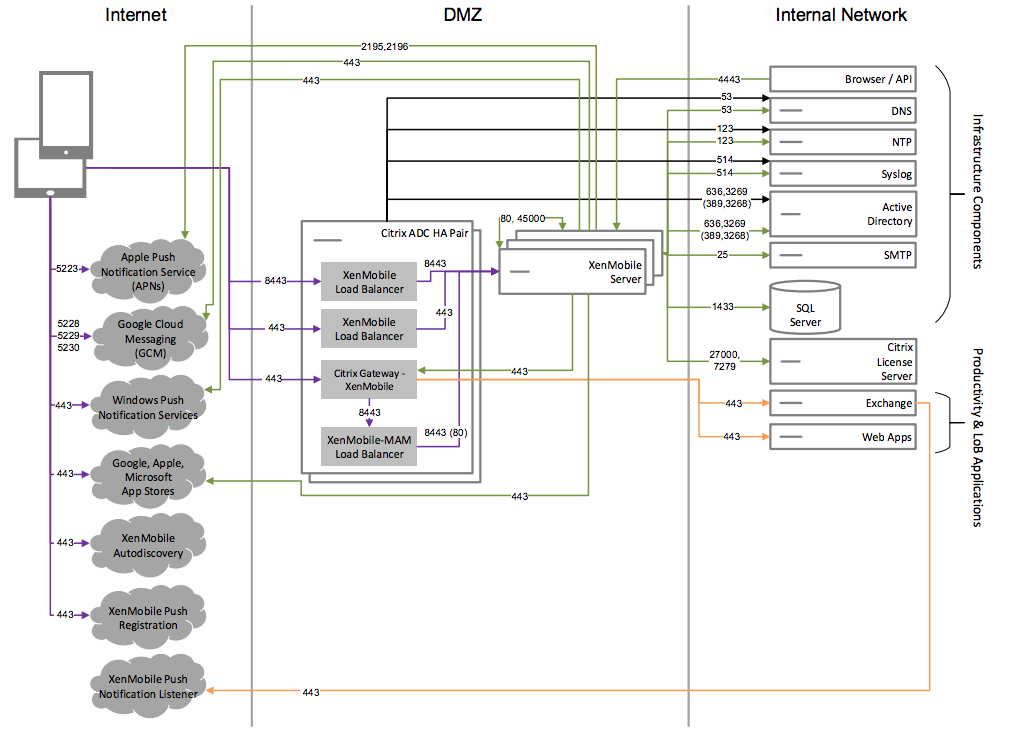

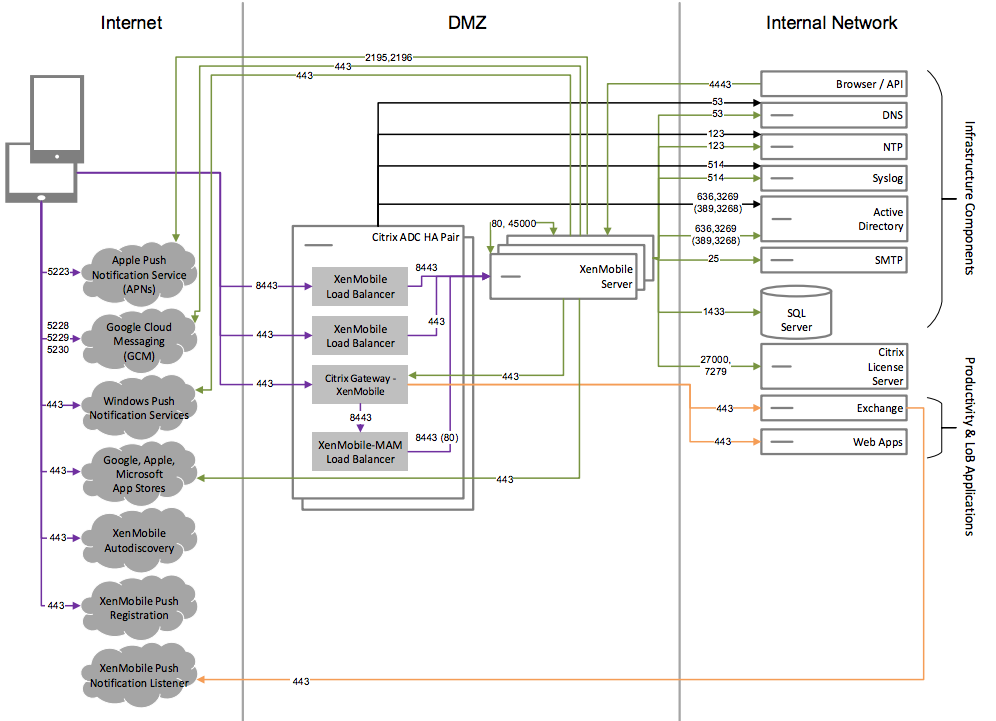

Arquitectura principal de referencia para solo MAM

Implemente esta arquitectura si va a utilizar solamente las funciones MAM de XenMobile sin hacer que los dispositivos se inscriban para la administración MDM. Por ejemplo, puede utilizar el modo MAM si quiere proteger las aplicaciones y los datos en dispositivos móviles que pertenecen a sus empleados, o quiere entregar aplicaciones móviles de la empresa y poder bloquearlas o borrar sus datos. En este modo, los dispositivos no se pueden inscribir en MDM.

Arquitectura principal de referencia para MAM y MDM

Implemente esta arquitectura si va a utilizar las funciones de MDM y MAM de XenMobile. Por ejemplo, elija este modo si quiere administrar dispositivos entregados por la empresa a través de MDM, quiere implementar directivas de dispositivo y aplicación, obtener un inventario de activos y poder borrar dispositivos. En este caso, también quiere poder entregar aplicaciones móviles de la empresa, bloquear aplicaciones y borrar los datos en los dispositivos.

Arquitectura de referencia con SNMP

Implemente esta arquitectura si va a habilitar la supervisión de SNMP con XenMobile. Por ejemplo, para que los sistemas de supervisión consulten y obtengan información sobre los nodos de XenMobile. Para obtener más información, consulte Supervisión de SNMP.

Arquitectura de referencia con el conector de Citrix Gateway para Exchange ActiveSync

Implemente esta arquitectura si tiene previsto utilizar el conector de Citrix Gateway para Exchange ActiveSync con XenMobile. Por ejemplo, para ofrecer acceso seguro al correo electrónico para los usuarios que usan aplicaciones móviles nativas de correo electrónico. Esos usuarios seguirán accediendo al correo electrónico a través de una aplicación nativa, aunque también puede hacer una transición paulatina a Citrix Secure Mail. El acceso debe controlarse en la capa de red, antes de que el tráfico llegue a los servidores de Exchange Active Sync. Aunque en el diagrama se muestre el conector para Exchange ActiveSync implementado en una arquitectura de MDM y MAM, puede implementarlo de la misma manera cuando forma parte de una arquitectura de solo MDM.

Arquitectura de referencia con el conector de Endpoint Management para Exchange ActiveSync

Implemente esta arquitectura si tiene previsto utilizar el conector de Endpoint Management para Exchange ActiveSync con XenMobile. Por ejemplo, para ofrecer acceso seguro al correo electrónico para los usuarios que usan aplicaciones móviles nativas de correo electrónico. Esos usuarios seguirán accediendo al correo electrónico a través de una aplicación nativa, aunque también puede hacer una transición paulatina a Secure Mail. Puede controlar el acceso a los servidores de Exchange ActiveSync. Aunque en el diagrama se muestre el conector de Endpoint Management para Exchange ActiveSync implementado en una arquitectura de MDM y MAM, puede implementarlo de la misma manera cuando forma parte de una arquitectura de solo MDM.

Arquitectura de referencia con una entidad de certificación externa

Se recomienda una implementación que incluya una entidad de certificación externa para cumplir uno o varios de los siguientes requisitos:

- Necesita certificados de usuario para la autenticación de usuarios en Citrix Gateway (para el acceso a la intranet).

- Necesita que los usuarios de Secure Mail se autentiquen en Exchange Server mediante un certificado de usuario.

- Debe enviar certificados emitidos por la entidad de certificación de empresa a los dispositivos móviles para el acceso a la red de Wi-Fi, por ejemplo.

Aunque en el diagrama se muestre una entidad de certificación externa implementada en una arquitectura de MDM y MAM, puede implementarla de la misma manera cuando forma parte de una arquitectura de solo MDM o solo MAM.

Arquitectura de referencia con Virtual Apps and Desktops

Implemente esta arquitectura si va a integrar Virtual Apps and Desktops en XenMobile. Por ejemplo, para ofrecer una tienda de aplicaciones unificada a usuarios móviles, que contenga todo tipo de aplicaciones (móvil, SaaS y Windows). Aunque en el diagrama se muestre Virtual Desktops implementado en una arquitectura de MDM y MAM, puede implementarlo de la misma manera cuando forma parte de una arquitectura de solo MAM.

Arquitectura de referencia con XenMobile en la red interna

Puede implementar una arquitectura con XenMobile en la red interna si se dan estas condiciones:

- No dispone de un hipervisor en la DMZ o no se le permite usar uno.

- Su DMZ solo puede contener dispositivos de red.

- Los requisitos de seguridad que tiene requieren la descarga SSL.

Arquitectura de referencia con ShareFile

Implemente esta arquitectura si quiere integrar Citrix Files o solo conectores de zonas de almacenamiento en XenMobile. La integración de Citrix Files permite cumplir uno o varios de los siguientes requisitos:

- Necesita un IdP para ofrecer a los usuarios Single Sign-On (SSO) en ShareFile.com.

- Necesita una manera de aprovisionar cuentas en ShareFile.com.

- Tiene repositorios de datos locales a los que se debe acceder desde dispositivos móviles.

Una integración con solo conectores de zonas de almacenamiento permite a los usuarios un acceso móvil seguro a los repositorios de almacenamiento locales existentes, como sitios de SharePoint y recursos compartidos de archivos de red. En esta configuración no se requiere configurar ningún subdominio de ShareFile, aprovisionar usuarios a Citrix Files ni alojar datos de Citrix Files.

Aunque en el diagrama se muestre Citrix Files implementado en una arquitectura de MDM y MAM, puede implementarlo de la misma manera cuando forma parte de una arquitectura de solo MAM.

Compartir

Compartir

En este artículo

- Arquitectura principal de referencia para solo MDM

- Arquitectura principal de referencia para solo MAM

- Arquitectura principal de referencia para MAM y MDM

- Arquitectura de referencia con SNMP

- Arquitectura de referencia con el conector de Citrix Gateway para Exchange ActiveSync

- Arquitectura de referencia con el conector de Endpoint Management para Exchange ActiveSync

- Arquitectura de referencia con una entidad de certificación externa

- Arquitectura de referencia con Virtual Apps and Desktops

- Arquitectura de referencia con XenMobile en la red interna

- Arquitectura de referencia con ShareFile

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.