Entidades de PKI

La configuración de una entidad de infraestructura de clave pública (PKI) de Citrix Endpoint Management representa un componente que lleva a cabo operaciones de PKI (emisión, revocación e información de estado). Estos componentes son internos o externos a Citrix Endpoint Management. Los componentes internos se conocen como discrecionales. Los componentes externos forman parte de su infraestructura corporativa.

Citrix Endpoint Management admite los siguientes tipos de entidades de infraestructura PKI:

-

Servicios de certificados de Microsoft

-

Entidades de certificación discrecionales (CA)

Citrix Endpoint Management admite los siguientes servidores de CA:

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Nota

Los Windows Servers 2012 R2, 2012 y 2008 R2 ya no reciben asistencia porque han llegado a su fin de vida. Para obtener más información, consulte la documentación sobre el ciclo de vida de los productos de Microsoft.

Conceptos comunes de infraestructura de clave pública

Independientemente de su tipo, cada entidad de infraestructura de clave pública (PKI) tiene un subconjunto de las siguientes funciones:

- Sign: Emitir un nuevo certificado a partir de una solicitud de firma de certificado (CSR).

- Fetch: Recuperar un par de claves y un certificado existentes.

- Revoke: Revocar un certificado de cliente.

Acerca de los certificados de CA

Cuando configure una entidad de infraestructura PKI, deberá indicar a Citrix Endpoint Management el certificado de CA que va a actuar como firmante de los certificados que esta entidad emita (o de aquellos certificados que se obtengan de ella). Esa entidad PKI puede devolver certificados (ya sean recuperados o recién firmados) que haya firmado una cantidad indefinida de entidades de certificación (CA).

Debe proporcionar el certificado de cada una de estas entidades de certificación cuando configure la entidad de infraestructura PKI. Para ello, cargue los certificados en Citrix Endpoint Management y, a continuación, vincúlelos en la entidad de infraestructura PKI. Para las entidades de certificación discrecionales, el certificado es implícitamente el certificado de firma de CA. Para las entidades externas, debe especificar manualmente el certificado.

Importante:

Cuando cree plantillas de entidad para Servicios de certificados de Microsoft, para evitar posibles problemas de autenticación en los dispositivos inscritos, no use caracteres especiales en el nombre de las plantillas. Por ejemplo, no use:

! : $ ( ) # % + * ~ ? | { } [ ]

Servicios de certificados de Microsoft

Citrix Endpoint Management interactúa con Servicios de certificados de Microsoft a través de su interfaz de inscripción web. Citrix Endpoint Management admite solo la emisión de certificados nuevos a través de esa interfaz. Si la CA de Microsoft genera un certificado de usuario de NetScaler Gateway, NetScaler Gateway admite la renovación y la revocación de esos certificados.

Para crear una entidad PKI de la entidad de certificación de Microsoft en Citrix Endpoint Management, debe especificar la URL base de la interfaz web de los Servicios de servidor de certificados. Si lo prefiere, utilice la autenticación SSL de cliente para proteger la conexión entre Citrix Endpoint Management y la interfaz web de los Servicios de servidor de certificados.

Agregar una entidad de Servicios de certificados de Microsoft

-

En la consola de Citrix Endpoint Management, haga clic en el icono con forma de engranaje, situado en la esquina superior derecha de la consola y, a continuación, haga clic en Entidades de PKI.

-

En la página Entidades PKI, haga clic en Agregar.

Aparecerá un menú con los tipos de entidad de infraestructura de clave pública.

-

Haga clic en Entidad de Servicios de certificados de Microsoft.

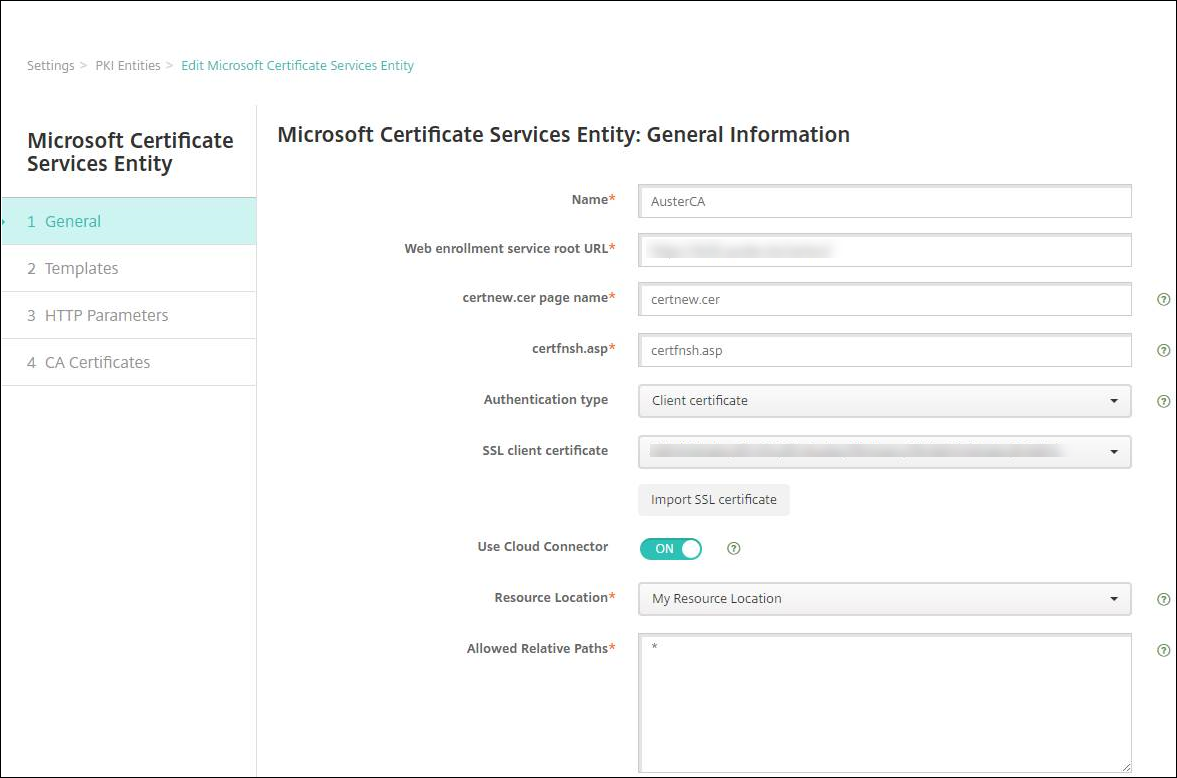

Aparecerá la página Entidad de Servicios de certificados de Microsoft: Información general.

-

En la página Entidad de Servicios de certificados de Microsoft: Información general, configure estos parámetros:

- Nombre: Escriba un nombre para la nueva entidad; es el nombre que utilizará para hacer referencia a esa entidad. Los nombres de entidad deben ser únicos.

-

URL raíz del servicio de inscripción web: Especifique la URL base del servicio de inscripción web de la entidad de certificación de Microsoft. Por ejemplo:

https://192.0.0.1/certsrv/. La URL puede usar HTTP sin formato o HTTP sobre SSL. - certnew.cer page name: El nombre de la página certnew.cer. Use el nombre predeterminado a menos que se le haya cambiado el nombre por algún motivo.

- certfnsh.asp: El nombre de la página certfnsh.asp. Use el nombre predeterminado a menos que se le haya cambiado el nombre por algún motivo.

-

Tipo de autenticación: Elija el método de autenticación que se va a utilizar.

- Ninguno

- HTTP básica: Proporcione el nombre de usuario y la contraseña necesarios para la conexión.

- Certificado del cliente: Seleccione el certificado SSL de cliente correspondiente.

-

Usar Cloud Connector: Active el parámetro para usar Cloud Connector para conexiones al servidor de PKI. A continuación, especifique una Ubicación de recursos y las Rutas relativas permitidas para la conexión.

- Ubicación de recursos: Elija una de las ubicaciones de recursos definidas en Citrix Cloud Connector.

-

Rutas relativas permitidas: Las rutas relativas permitidas para la ubicación de recursos especificada. Especifique una ruta por línea. Puede utilizar un asterisco (*) como comodín.

Supongamos que la ubicación de recursos es

https://www.ServiceRoot/certsrv. Para proporcionar acceso a todas las URL en esa ruta, introduzca/*en Rutas relativas permitidas.

-

Haga clic en Probar conexión para comprobar que el servidor está accesible. Si no se puede establecer la conexión, aparecerá un mensaje donde se indica que falló la conexión. Compruebe los parámetros de configuración.

-

Haga clic en Siguiente.

Aparece la página Entidad de Servicios de certificados de Microsoft: Plantillas. En esta página, especifique los nombres internos de las plantillas que admite la entidad de certificación de Microsoft. Cuando cree proveedores de credenciales, seleccione una plantilla de la lista definida aquí. Todos los proveedores de credenciales que utilicen esta entidad se valen de una plantilla exactamente igual.

Para conocer los requisitos de plantillas de Servicios de certificados de Microsoft, consulte la documentación de Microsoft referente a su versión de servidor Microsoft. Citrix Endpoint Management no presenta requisitos para los certificados que distribuye, salvo los formatos de certificado indicados en Certificados.

-

En la página Entidad de Servicios de certificados de Microsoft: Plantillas, haga clic en Agregar, escriba el nombre de la plantilla y, a continuación, haga clic en Guardar. Repita este paso para cada plantilla a agregar.

-

Haga clic en Siguiente.

Aparece la página Entidad de Servicios de certificados de Microsoft: Parámetros HTTP. En esta página, puede especificar parámetros personalizados que Citrix Endpoint Management agregará a la solicitud HTTP para la interfaz de inscripción web de Microsoft. Los parámetros personalizados son útiles solo para scripts personalizados que se ejecutan en la CA.

-

En la página Entidad de Servicios de certificados de Microsoft: Parámetros HTTP, haga clic en Agregar, introduzca el nombre y el valor de los parámetros HTTP que quiere agregar y, a continuación, haga clic en Siguiente.

Aparece la página Entidad de Servicios de certificados de Microsoft: Certificados de CA. En esta página, debe indicar a Citrix Endpoint Management los firmantes de los certificados que el sistema va a obtener a través de esta entidad. Cuando se renueve el certificado de CA, actualícelo en Citrix Endpoint Management. Citrix Endpoint Management aplica el cambio a la entidad de forma transparente.

-

En la página Entidad de Servicios de certificados de Microsoft: Certificados de CA, seleccione los certificados que se van a utilizar para la entidad.

-

Haga clic en Guardar.

La entidad se muestra en la tabla “Entidades PKI”.

Lista de revocación de certificados (CRL) de NetScaler Gateway

Citrix Endpoint Management solo admite la lista de revocación de certificados (CRL) cuando se trata de una entidad de certificación (CA) de terceros. Si dispone de una entidad de certificación de Microsoft configurada, Citrix Endpoint Management utiliza NetScaler Gateway para administrar la revocación.

Al configurar la autenticación por certificados de cliente, plantéese si es necesario configurar el parámetro de lista de revocación de certificados (CRL) de NetScaler Gateway, Enable CRL Auto Refresh. Este paso garantiza que el usuario de un dispositivo en modo solo MAM no pueda autenticarse con un certificado existente en el dispositivo.

Citrix Endpoint Management vuelve a emitir un certificado nuevo, porque no impide que un usuario genere otro certificado de usuario tras revocarse uno. Este parámetro aumenta la seguridad de las entidades PKI cuando la lista de revocación de certificados comprueba si hay entidades PKI caducadas.

Entidades de certificación (CA) discrecionales

Se crea una entidad de certificación discrecional al proporcionar a Citrix Endpoint Management un certificado de CA y la clave privada asociada. Citrix Endpoint Management gestiona la emisión, la revocación y la información de estado de certificados internamente en función de los parámetros especificados.

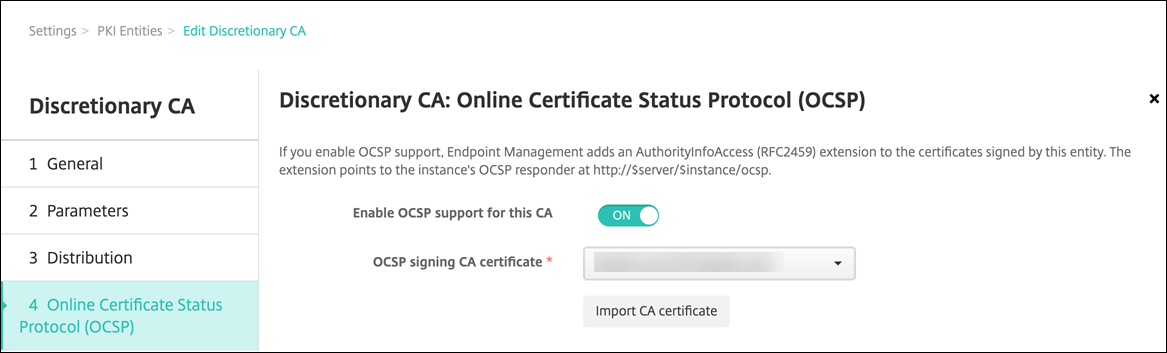

Cuando configure una entidad de certificación discrecional, puede activar el protocolo Online Certificate Status Protocol (OCSP) para esa entidad. Si habilita la compatibilidad con OCSP, la entidad de certificación agrega la extensión id-pe-authorityInfoAccess a los certificados que emite. La extensión apunta al respondedor OCSP interno de Citrix Endpoint Management que reside en la siguiente ubicación:

https://<server>/<instance>/ocsp

Al configurar el servicio OCSP, especifique un certificado de firma de OCSP para la entidad discrecional en cuestión. Puede usar el certificado de CA en sí como firmante. Para evitar la exposición innecesaria de su clave privada de CA (recomendado): Cree un certificado de firma de OCSP delegado, con la firma del certificado de CA, e incluya esta extensión: id-kp-OCSPSigning extendedKeyUsage.

El servicio de respondedor OCSP de Citrix Endpoint Management admite respuestas de OCSP básicas y los siguientes algoritmos hash en las solicitudes:

- SHA-256

- SHA-384

- SHA-512

Las respuestas se firman con SHA-256 y el algoritmo de clave del certificado de firma (DSA, RSA o ECDSA).

Generar e importar un certificado para su entidad de certificación

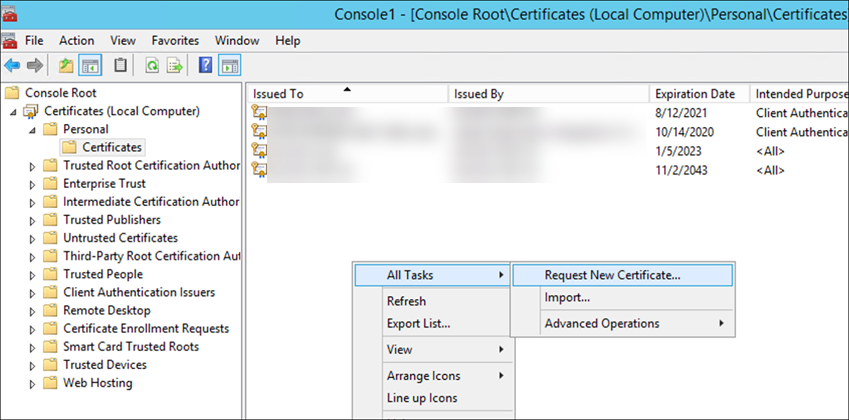

-

En el servidor, abra Microsoft Management Console (MMC) con su cuenta de sistema local y abra el complemento de certificados. En el panel de la derecha, haga clic con el botón secundario y, a continuación, haga clic en Todas las tareas > Solicitar nuevo certificado.

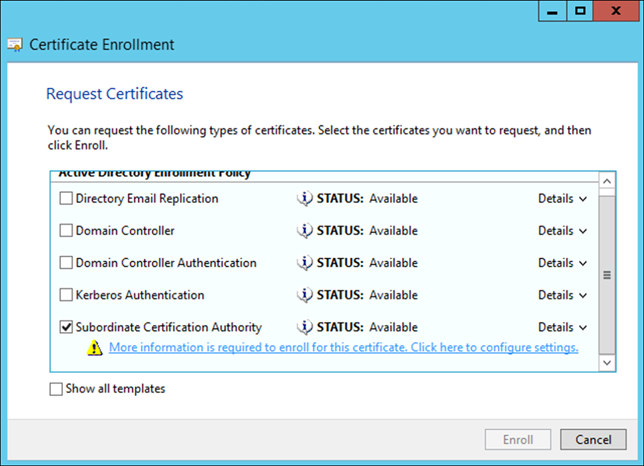

-

En el asistente que se abre, haga clic en Siguiente dos veces. En la lista Solicitar certificados, seleccione Entidad de certificación subordinada y, a continuación, haga clic en el enlace Más información.

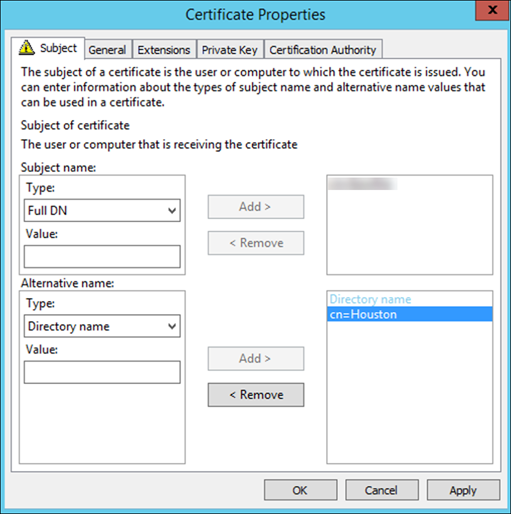

-

En la ventana, escriba un nombre de sujeto y un nombre alternativo. Haga clic en Aceptar.

-

Haga clic en Inscribir y, a continuación, en Finalizar.

-

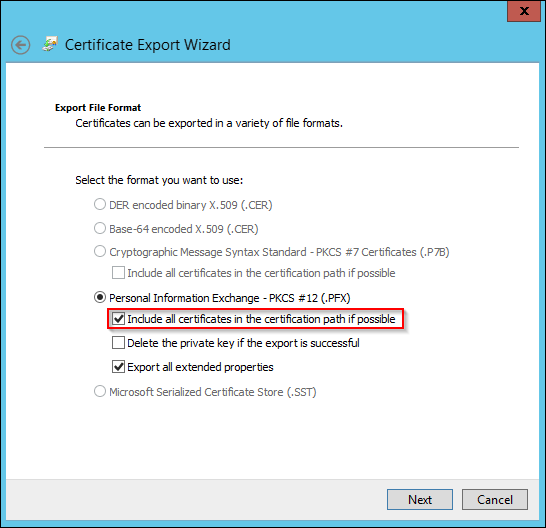

En MMC, haga clic con el botón secundario en el certificado creado. Haga clic en Todas las tareas > Exportar. Exporte el certificado como un archivo PFX con una clave privada. Seleccione la opción Incluir todos los certificados en la ruta de certificación si es posible.

-

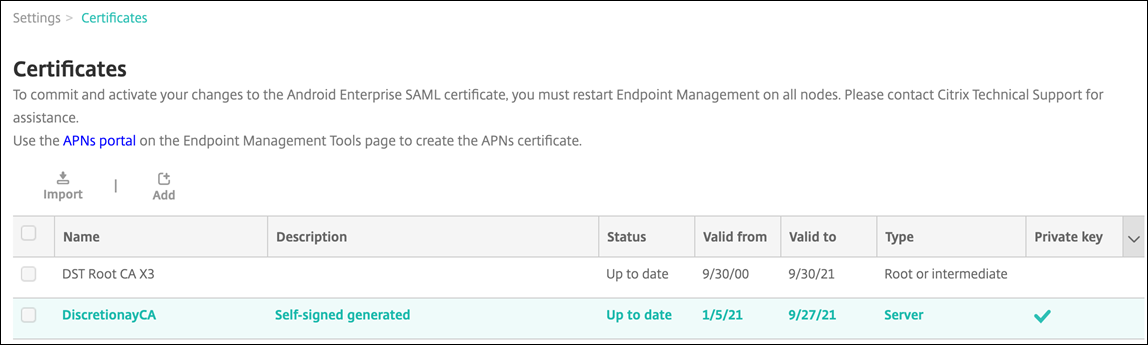

En la consola de Citrix Endpoint Management, vaya a Parámetros > Certificados.

-

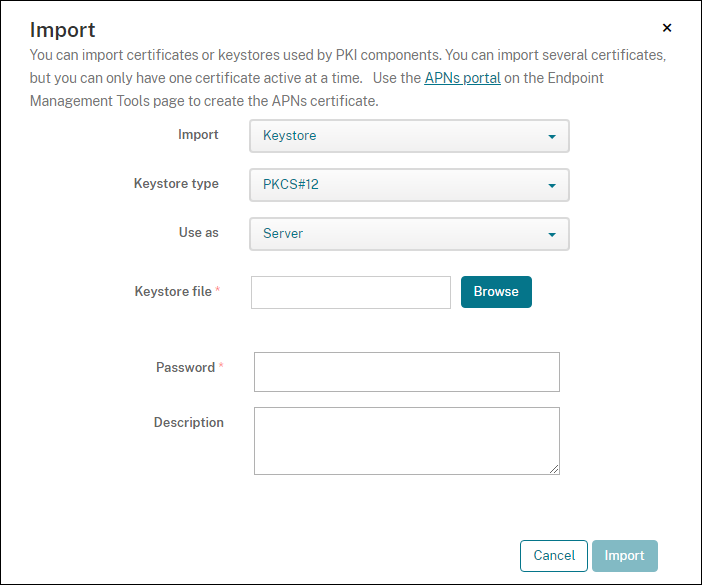

Haga clic en Import. En la ventana que se abre, busque los archivos de certificado y de clave privada que exportó anteriormente.

-

Haga clic en Import. El certificado se agrega a la tabla.

Agregar entidades de certificación discrecionales

-

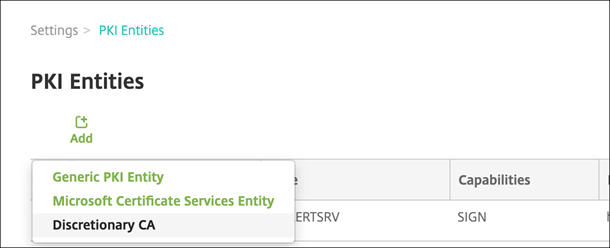

En la consola de Citrix Endpoint Management, haga clic en el icono con forma de engranaje, situado en la esquina superior derecha de la consola y, a continuación, haga clic en Más > Entidades de PKI.

-

En la página Entidades PKI, haga clic en Agregar.

-

Haga clic en Entidad de certificación (CA) discrecional.

-

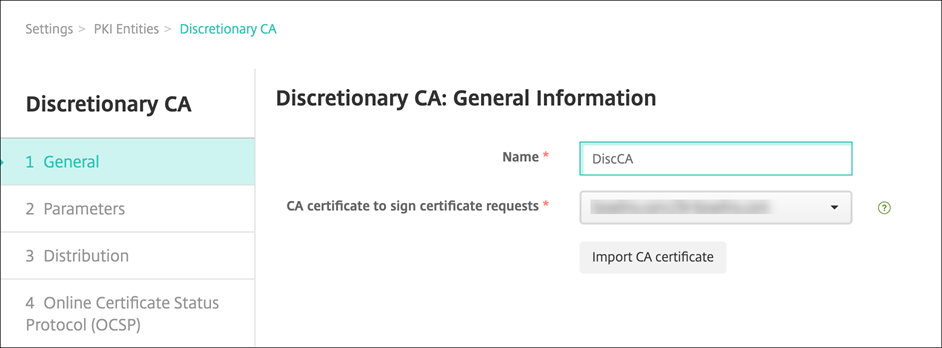

En la página CA discrecional: Información general, configure lo siguiente:

- Nombre: Escriba un nombre descriptivo para la entidad de certificación discrecional.

-

Certificado de CA para firmar solicitudes de certificado: Haga clic en un certificado de la entidad de certificación discrecional que se utilizará para firmar las solicitudes de certificados.

Esta lista de certificados se genera a partir de los certificados de CA con claves privadas que cargó en Citrix Endpoint Management en Configurar > Parámetros > Certificados.

-

Haga clic en Siguiente.

-

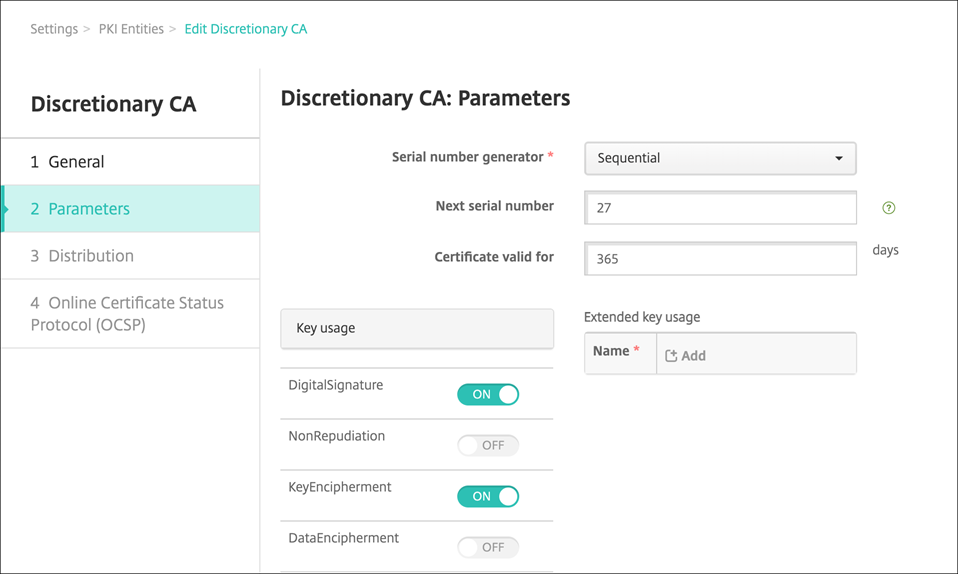

En la página CA discrecional: Parámetros, configure lo siguiente:

- Generador de números de serie: La entidad de certificación discrecional genera números de serie para los certificados que emite. En esta lista, haga clic en Secuencial o en No secuencial para determinar el modo en que se generan los números.

- Siguiente número de serie: Escriba un valor para determinar el siguiente número a emitir.

- Certificado válido para: Escriba la cantidad de días durante los que el certificado será válido.

- Uso de claves: Identifique el propósito de los certificados emitidos por la CA discrecional estableciendo las claves correspondientes en Activado. Una vez activadas, la entidad de certificación está limitada a la emisión de certificados para esos fines.

- Uso mejorado de clave: Para agregar más parámetros, haga clic en Agregar, escriba el nombre de la clave y, a continuación, haga clic en Guardar.

-

Haga clic en Siguiente.

-

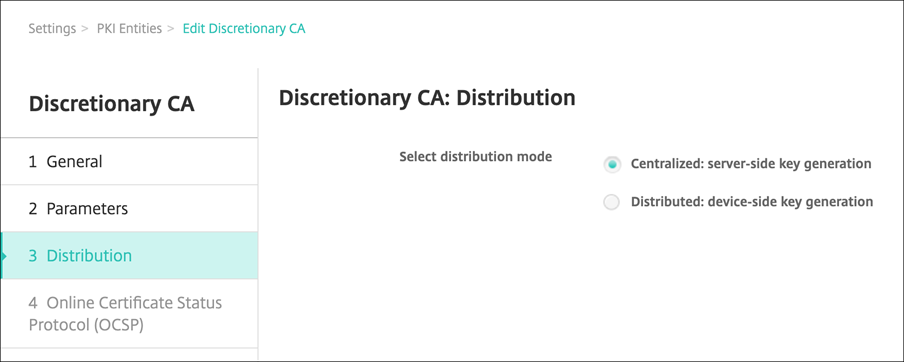

En la página CA discrecional: Distribución, seleccione un modo de distribución:

- Centralizado: generación de claves en el lado del servidor. Citrix recomienda la opción centralizada. Las claves privadas se generan y se almacenan en el servidor para, luego, distribuirse a los dispositivos de usuario.

- Distribuido: generación de claves en el lado del dispositivo. Las claves privadas se generan en los dispositivos de usuario. Este modo de distribución utiliza SCEP y requiere un certificado de cifrado de RA con la extensión keyUsage keyEncryption, así como un certificado de firma de RA con la extensión keyUsage digitalSignature. Se puede usar el mismo certificado para el cifrado y la firma.

-

Haga clic en Siguiente.

-

En la página CA discrecional: Protocolo OCSP (Online Certificate Status Protocol), configure lo siguiente:

- Si quiere agregar una extensión

AuthorityInfoAccess(RFC2459) a los certificados firmados por esta CA, establezca la habilitación de compatibilidad con OCSP para esta CA en Activado. Esta extensión apunta al respondedor OCSP de CA enhttps://<server>/<instance>/ocsp. - Si ha habilitado OCSP, seleccione un certificado de firma de CA OCSP. Esta lista de certificados se genera a partir de los certificados de CA que se cargaron en Citrix Endpoint Management.

Al habilitar la función, Citrix ADC puede comprobar el estado de los certificados. Citrix recomienda habilitarla.

- Si quiere agregar una extensión

-

Haga clic en Guardar.

La entidad de certificación discrecional se muestra en la tabla “Entidades PKI”.

Configurar un proveedor de credenciales

-

En la consola de Citrix Endpoint Management, vaya a Configuración > Proveedor de credenciales y haga clic en Agregar.

-

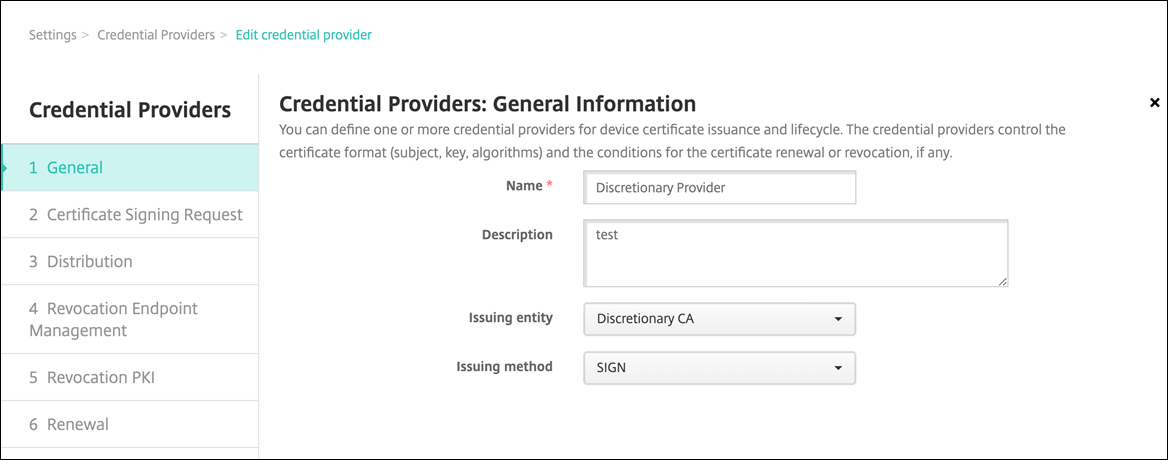

En la página Proveedores de credenciales: Información general, configure lo siguiente:

- Nombre: Escriba un nombre exclusivo para la configuración del nuevo proveedor. Este nombre se usará posteriormente para identificar la configuración en otras partes de la consola de Citrix Endpoint Management.

- Descripción: Describa el proveedor de credenciales. Aunque este campo sea opcional, una descripción puede resultar útil cuando necesite datos concretos acerca del proveedor de credenciales.

- Entidad emisora: Seleccione CA discrecional.

- Método de emisión: Haga clic en Sign o en Fetch para designar el método que usará el sistema para obtener certificados de la entidad configurada. Para la autenticación con certificado del cliente, use Sign.

-

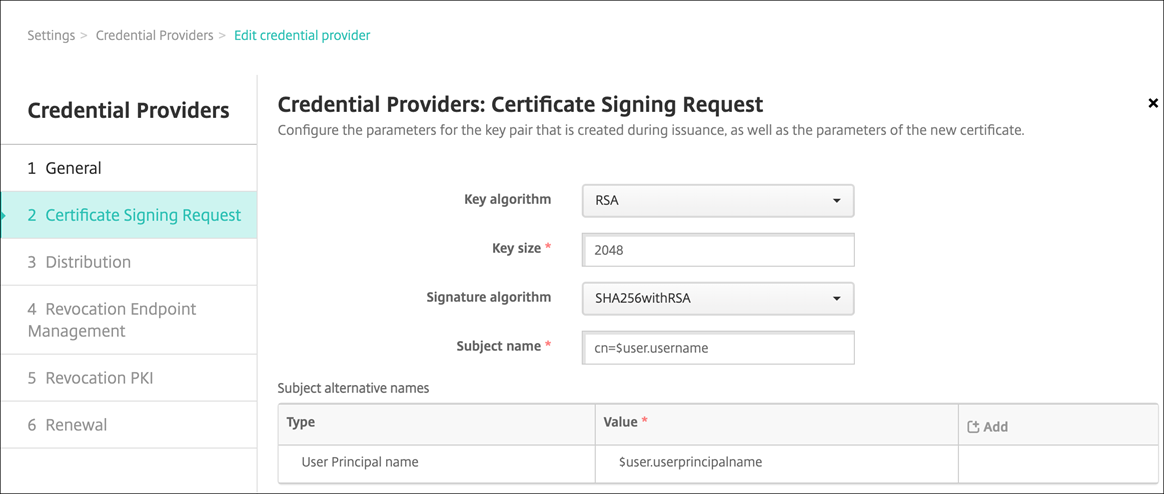

Haga clic en Siguiente. En la página Proveedores de credenciales: Solicitud de firma de certificado, defina lo siguiente según la configuración de su certificado:

-

Algoritmo de clave: Seleccione el algoritmo de clave para el nuevo par de claves. Los valores disponibles son: RSA, DSA y ECDSA.

-

Tamaño de clave: Escriba el tamaño, en bits, del par de claves. Este campo es obligatorio. Citrix recomienda utilizar 2048 bits.

-

Algoritmo de firma: Haga clic en un valor para el nuevo certificado. Los valores dependen del algoritmo de clave. Citrix recomienda SHA256withRSA.

-

Nombre del sujeto: Campo obligatorio. Escriba el nombre distintivo (DN) del nuevo sujeto del certificado. Use

CN=${user.username}para el nombre de usuario oCN=${user.samaccountname}para utilizar el sAMAccountName. -

Para agregar una nueva entrada a la tabla Nombres alternativos del sujeto, haga clic en Agregar. Seleccione el tipo de nombre alternativo y, a continuación, escriba un valor en la segunda columna.

Agregue lo siguiente:

- Tipo: Nombre principal del usuario.

-

Valor:

$user.userprincipalname

Al igual que para el nombre del sujeto, puede usar las macros de Citrix Endpoint Management en el campo Valor.

-

-

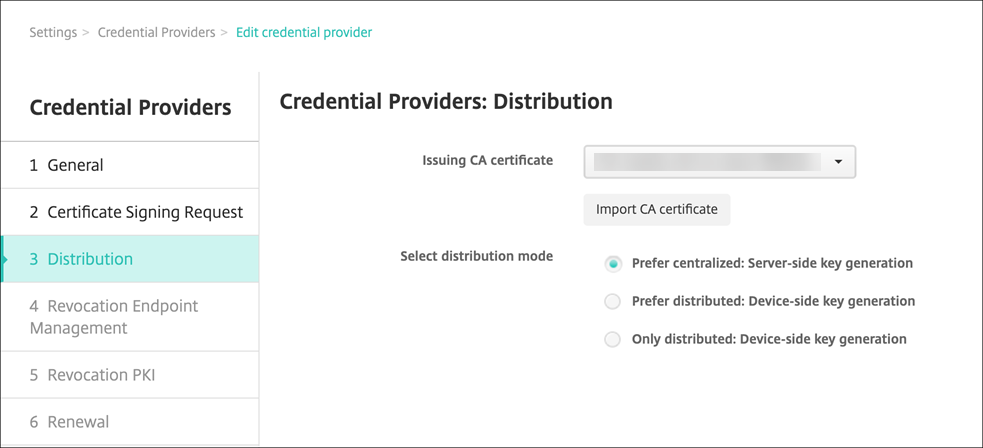

Haga clic en Siguiente. En la página Proveedores de credenciales: Distribución, configure lo siguiente:

- CA emisora de certificados: Seleccione el certificado de CA discrecional que agregó anteriormente.

-

Seleccionar modo de distribución: Seleccione una de las siguientes maneras de generar y distribuir claves:

- Preferir modo centralizado: Generación de clave en el lado del servidor: Citrix recomienda esta opción centralizada. Admite todas las plataformas compatibles con Citrix Endpoint Management y es necesaria cuando se usa la autenticación de NetScaler Gateway. Las claves privadas se generan y se almacenan en el servidor para, luego, distribuirse a los dispositivos de usuario.

- Preferir modo distribuido: Generación de clave en el lado del dispositivo: Las claves privadas se generan y se almacenan en los dispositivos de usuario. Este modo de distribución utiliza SCEP y requiere un certificado de cifrado de RA con keyUsage keyEncryption, así como un certificado de firma de RA con KeyUsage digitalSignature. Se puede usar el mismo certificado para el cifrado y la firma.

- Solo distribuido: Generación de clave en el lado del dispositivo: Esta opción funciona de la misma forma que Preferir modo distribuido: Generación de clave en el lado del dispositivo, salvo que no se permite ninguna otra opción si se produce un error en la generación de claves por parte del dispositivo o esta no está disponible.

Si selecciona Preferir modo distribuido: Generación de clave en el lado del dispositivo o Solo distribuido: Generación de clave en el lado del dispositivo, haga clic en el certificado de firma de RA y en el certificado de cifrado de RA. Se puede usar el mismo certificado tanto para el cifrado como para la firma. Aparecerán campos nuevos para esos certificados.

-

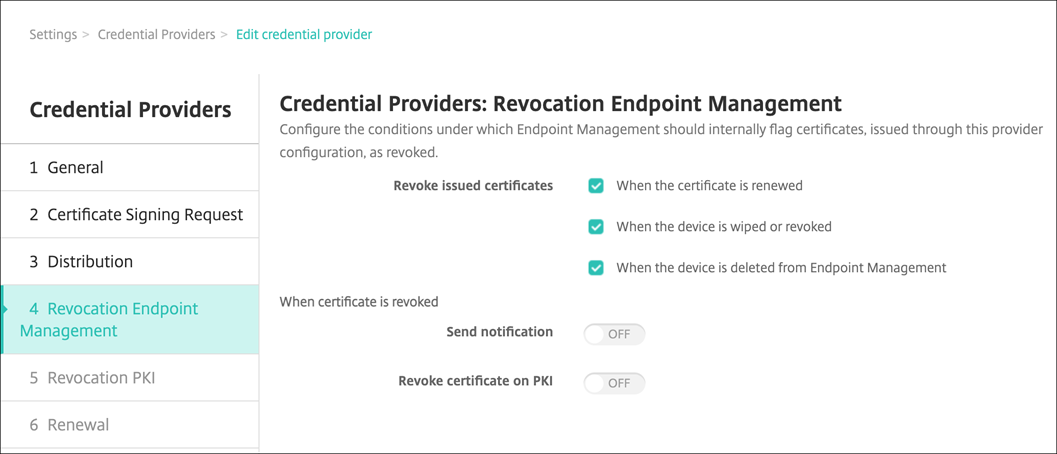

Haga clic en Siguiente. En la página Proveedores de credenciales: Revocación Citrix Endpoint Management, configure las condiciones en las que Citrix Endpoint Management marca internamente como revocados los certificados emitidos a través de esta configuración de proveedor. Configure las siguientes opciones:

- En Revocar certificados emitidos, seleccione una de las opciones que indican cuándo revocar los certificados.

-

Si quiere que Citrix Endpoint Management envíe una notificación cuando el certificado se revoque, active el parámetro Enviar notificación y seleccione una plantilla de notificaciones.

- Revocar certificado en PKI no funciona cuando se utiliza Citrix Endpoint Management como PKI discrecional.

-

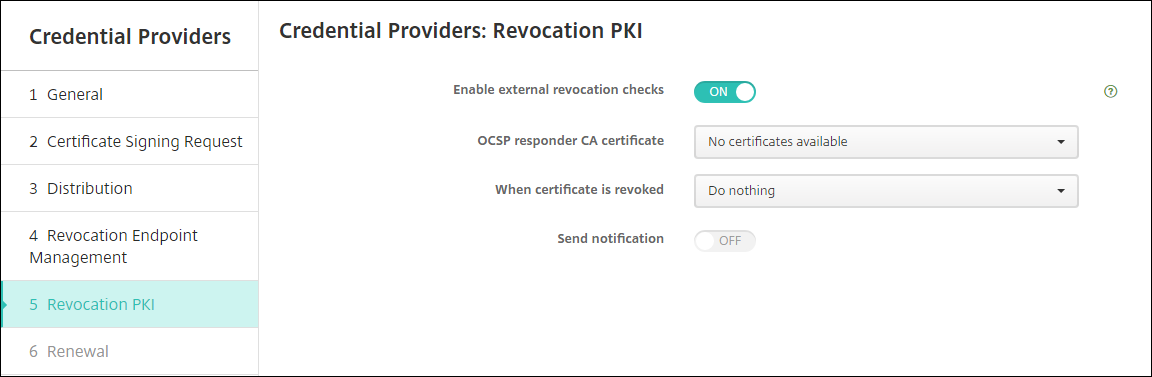

Haga clic en Siguiente. En la página Proveedores de credenciales: Revocación PKI, identifique las acciones que debe realizar en la infraestructura PKI si se revoca el certificado. También tiene la opción de crear un mensaje de notificación. Configure las siguientes opciones:

- Habilitar comprobaciones de revocación externas: Active esta configuración. Aparecerán campos adicionales relacionados con la infraestructura de clave pública de revocación.

-

En la lista Certificado de CA de respondedor OCSP, seleccione el nombre distintivo (DN) del sujeto del certificado.

Puede usar macros de Citrix Endpoint Management para los valores de los campos del DN. Por ejemplo:

CN=${user.username}, OU=${user.department}, O=${user.companyname}, C=${user.c}\endquotation -

En la lista Cuando se revoque el certificado, haga clic en una de las siguientes acciones a realizar en la entidad de infraestructura PKI cuando se revoque el certificado:

- No hacer nada.

- Renovar el certificado.

- Revocar y borrar el dispositivo.

-

Si quiere que Citrix Endpoint Management envíe una notificación al revocarse un certificado, active el parámetro Enviar notificación.

You can choose between two notification options:- Si selecciona Seleccionar plantilla de notificaciones, puede seleccionar un mensaje de notificación previamente escrito que puede personalizar. Estas plantillas se encuentran en la lista “Plantillas de notificaciones”.

- Si elige Introducir detalles de notificación, puede escribir su propio mensaje de notificación. Además de facilitar la dirección de correo electrónico del destinatario y el mensaje, puede configurar la frecuencia con que se envía la notificación.

-

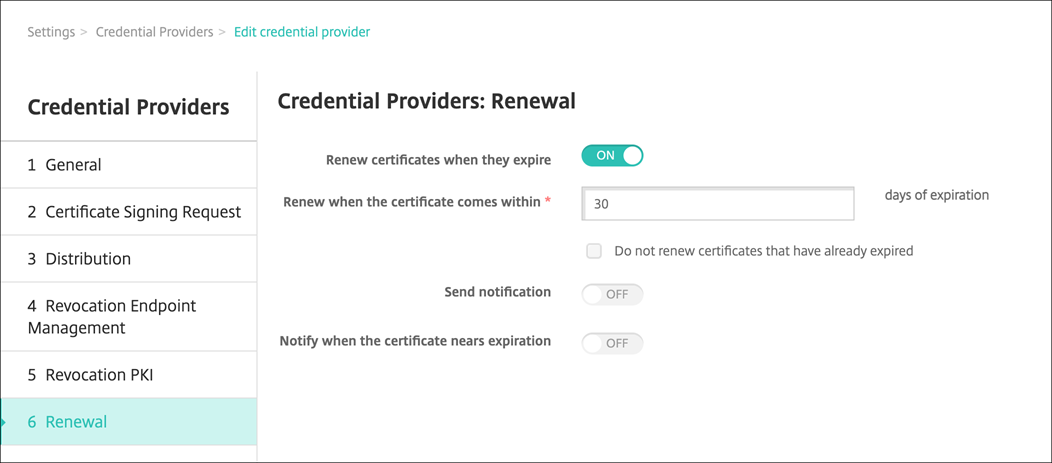

Haga clic en Siguiente. En la página Proveedores de credenciales: Renovación, configure lo siguiente:

Active la opción Renovar certificados cuando caduquen. Aparecen más campos.

- En el campo Renovar el certificado cuando queden, escriba la antelación (la cantidad de días anteriores a la fecha de caducidad) con que debe realizarse la renovación.

- También puede seleccionar No renovar certificados que ya han caducado. En este caso, “ya han caducado” significa que la fecha

NotAfterestá en el pasado, no que haya sido revocado. Citrix Endpoint Management no renueva los certificados después de que hayan sido revocados internamente.

Si quiere que Citrix Endpoint Management envíe una notificación tras renovarse el certificado, active el parámetro Enviar notificación. Si quiere que Citrix Endpoint Management envíe una notificación cuando la fecha de caducidad se acerque, active el parámetro Notificar cuando se acerque la fecha de caducidad. Para cualquiera de esas opciones, puede elegir entre dos opciones de notificación:

- Seleccionar plantilla de notificaciones: Seleccione un mensaje de notificación previamente escrito que puede personalizar. Estas plantillas se encuentran en la lista “Plantillas de notificaciones”.

- Introducir detalles de notificación: Escriba su propio mensaje de notificación. Proporcione la dirección de correo electrónico del destinatario, un mensaje y una frecuencia para enviar la notificación.

-

Haga clic en Guardar.