Autenticación con Okta a través de NetScaler Gateway para la inscripción de MAM

Citrix Endpoint Management admite la autenticación con credenciales de Okta a través de NetScaler Gateway. Este método de autenticación solo está disponible para los usuarios que se inscriben en MAM a través de Citrix Secure Hub.

Requisitos previos

Si debe configurar Citrix Endpoint Management para que use Okta a través de NetScaler Gateway como proveedor de identidades (IdP) para los dispositivos inscritos en MAM, asegúrese de que se cumplen los siguientes requisitos previos:

- Configure Citrix Endpoint Management con Okta a través de Citrix Cloud como IdP para los dispositivos inscritos en MDM. Para obtener más información sobre la configuración de Okta para MDM, consulte Autenticación con Okta a través de Citrix Cloud.

- Habilite las siguientes marcas de funciones relevantes en función de la plataforma correspondiente:

- iOS:

- iOS-V3Form-MAM

- iOS-SAMLAuth-MAM

- Android:

- Android-V3Form-MAM

- Android-SAMLAuth-MAM

- iOS:

Nota

Para habilitar esta función, póngase en contacto con su equipo de asistencia.

- Descargue e instale la versión más reciente de Citrix Secure Hub.

- Asegúrese de que el servicio de Okta esté disponible para su organización y de que los usuarios y grupos pertinentes se hayan creado o importado a Okta.

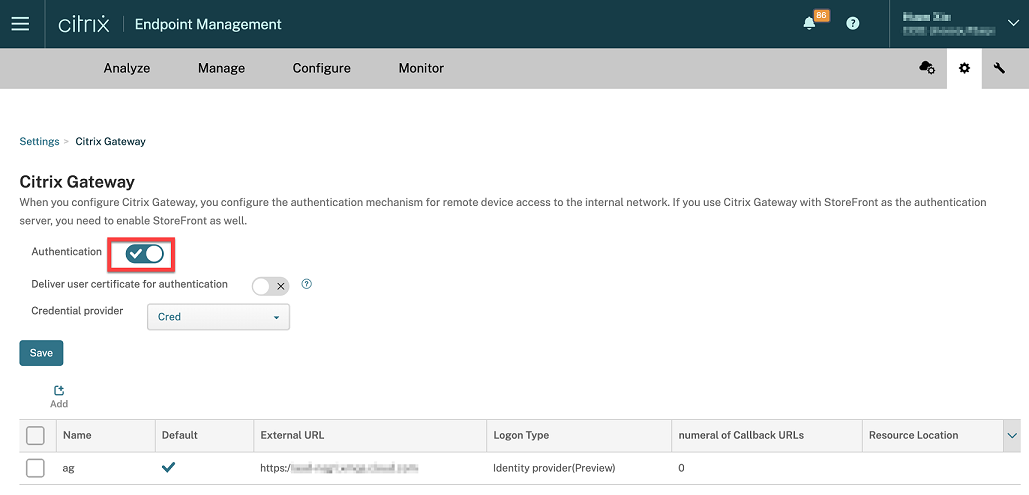

Configurar NetScaler Gateway en Citrix Endpoint Management

-

Inicie sesión en la consola de Citrix Endpoint Management y haga clic en el icono Parámetros

.

. -

Haga clic en NetScaler Gateway en Servidor.

-

Habilite el botón Autenticación.

-

Asegúrese de que el tipo de inicio de sesión de la puerta de enlace sea Proveedor de identidades.

-

Haga clic en Guardar.

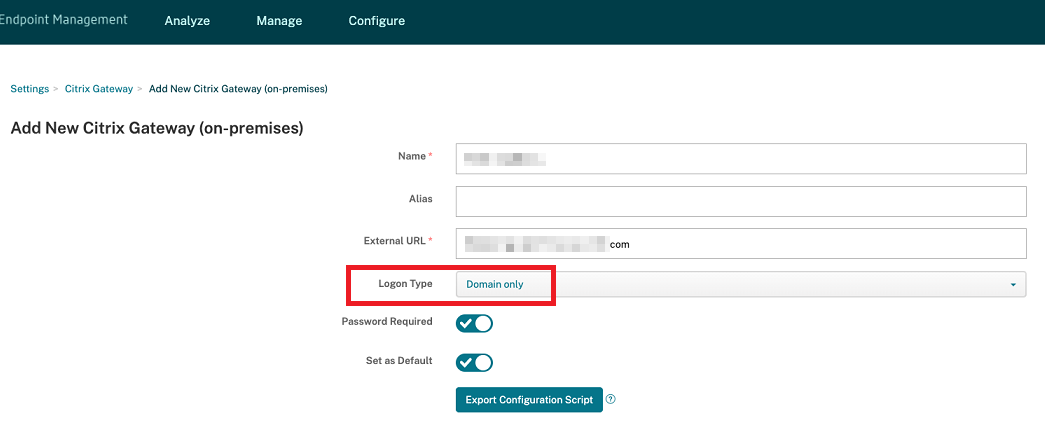

Preparar NetScaler Gateway local

-

Si no tiene un dispositivo NetScaler Gateway local configurado para Citrix Endpoint Management, lleve a cabo los siguientes pasos:

-

En la consola de Citrix Endpoint Management. haga clic en el icono Parámetros

.

. -

Haga clic en NetScaler Gateway en Servidor.

-

Haga clic en Edit.

-

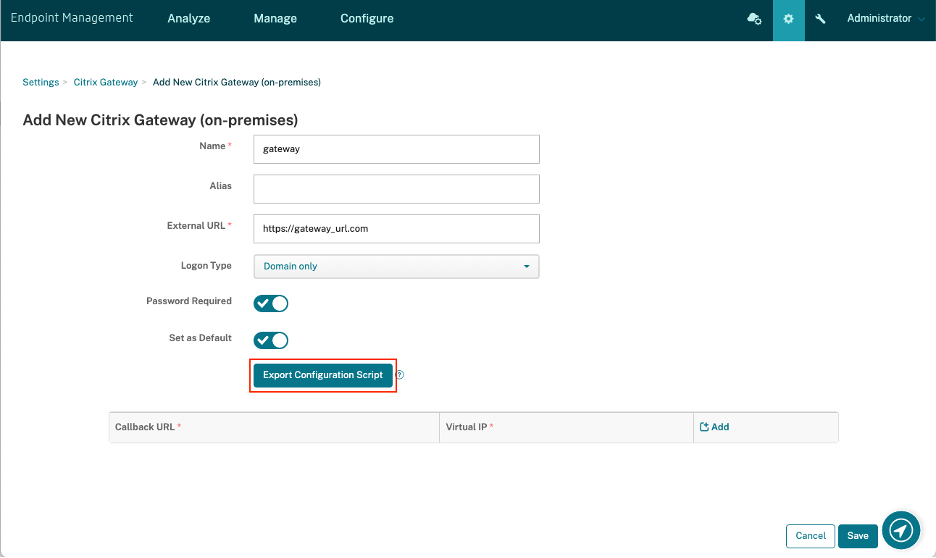

Haga clic en el menú desplegable Tipo de inicio de sesión y seleccione Solo dominio.

-

Haga clic en Exportar script de configuración.

Se descarga el script de configuración de exportación.

Se descarga el script de configuración de exportación. -

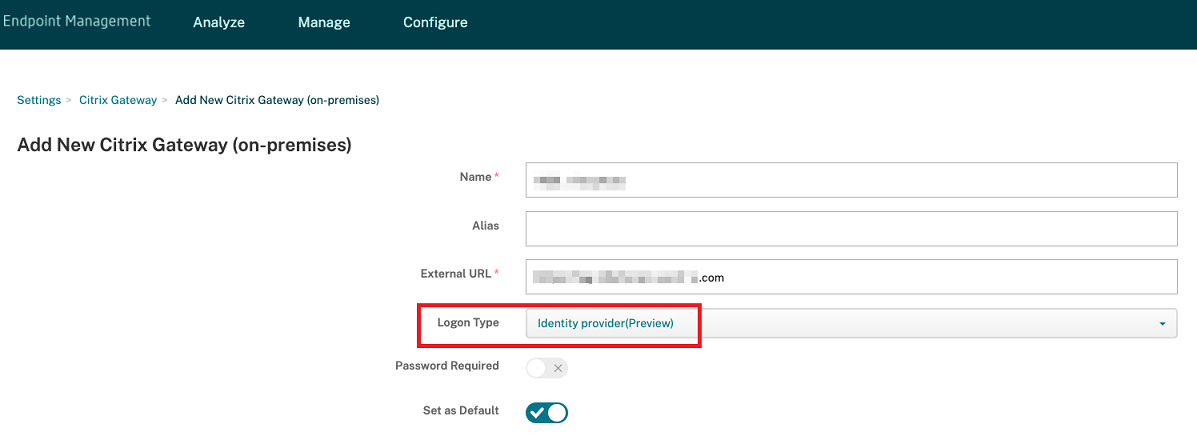

Haga clic en el menú desplegable Tipo de inicio de sesión y seleccione Proveedor de identidades.

-

Haga clic en Guardar.

-

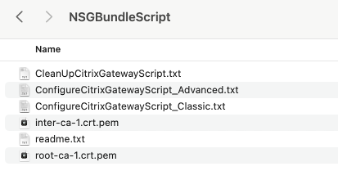

Abra el archivo zip descargado y extraiga los archivos que incluye.

-

Ejecute los scripts en los archivos .txt extraídos para preparar el dispositivo NetScaler Gateway local.

-

-

Inicie sesión en la consola de administración de Citrix ADC y, a continuación, vaya a NetScaler Gateway > Servidores virtuales.

-

Haga clic en la puerta de enlace correspondiente a su configuración de Citrix Endpoint Management.

-

Desvincule cualquier directiva de autenticación que haya en el dispositivo NetScaler Gateway local.

Configurar Okta

-

Inicie sesión en Okta como administrador.

-

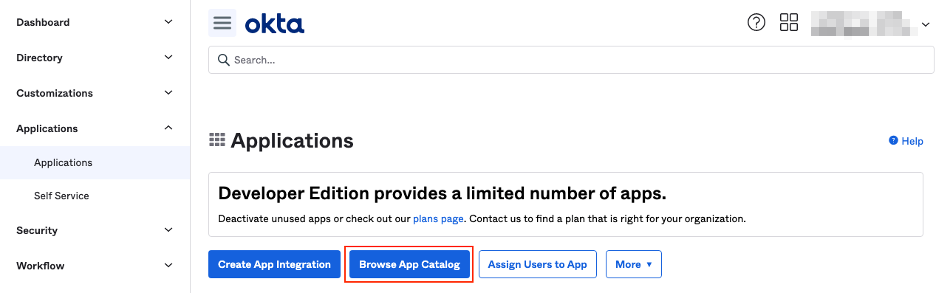

Haga clic en Applications > Applications > Browse App Catalog.

-

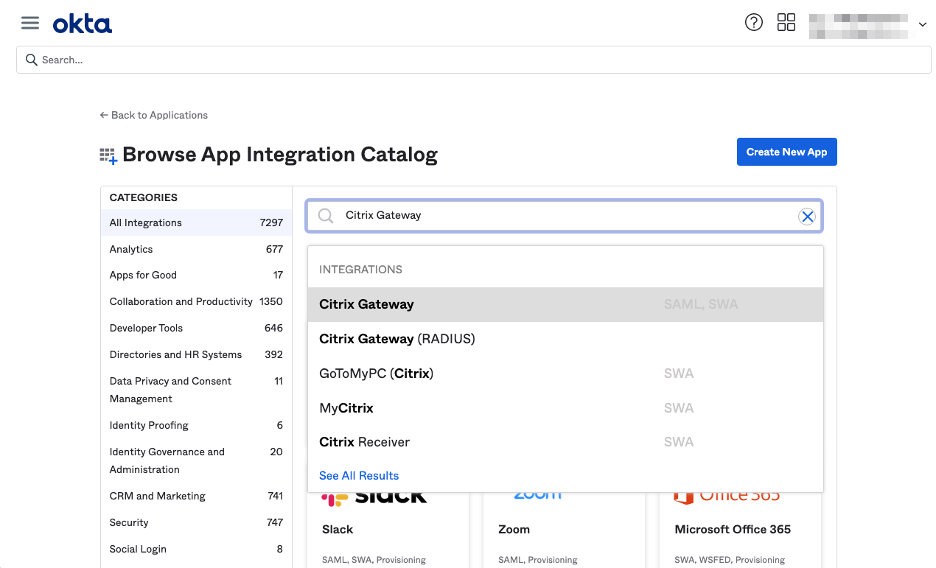

Escriba NetScaler Gateway en la barra de búsqueda de Browse App Integration Catalog y, a continuación, seleccione NetScaler Gateway (SAML, SWA).

-

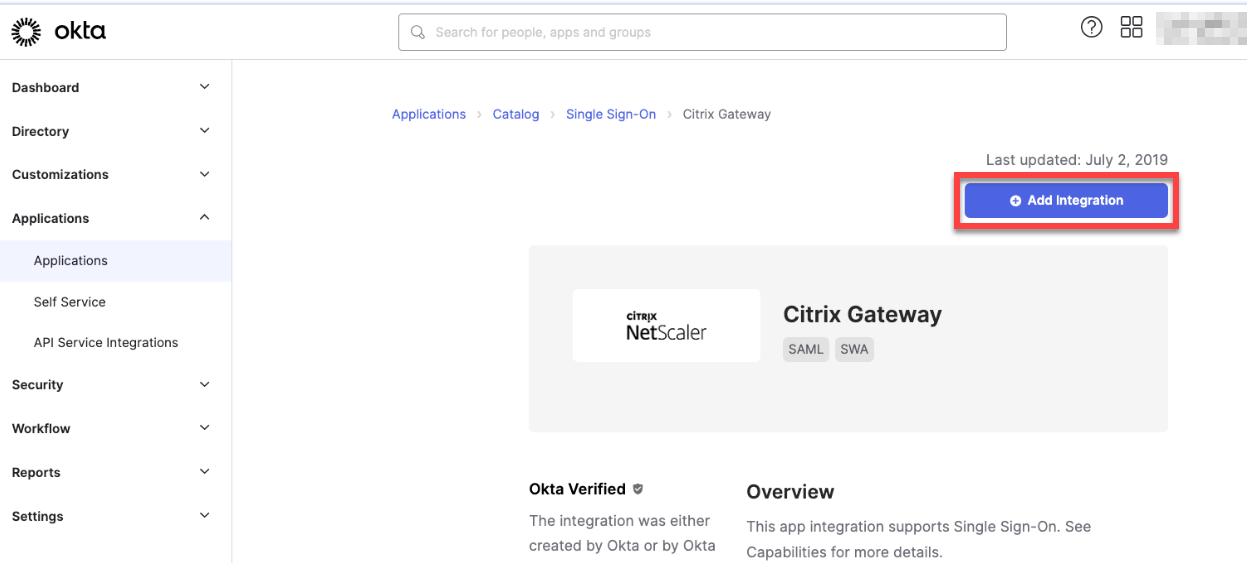

Haga clic en Add Integration.

-

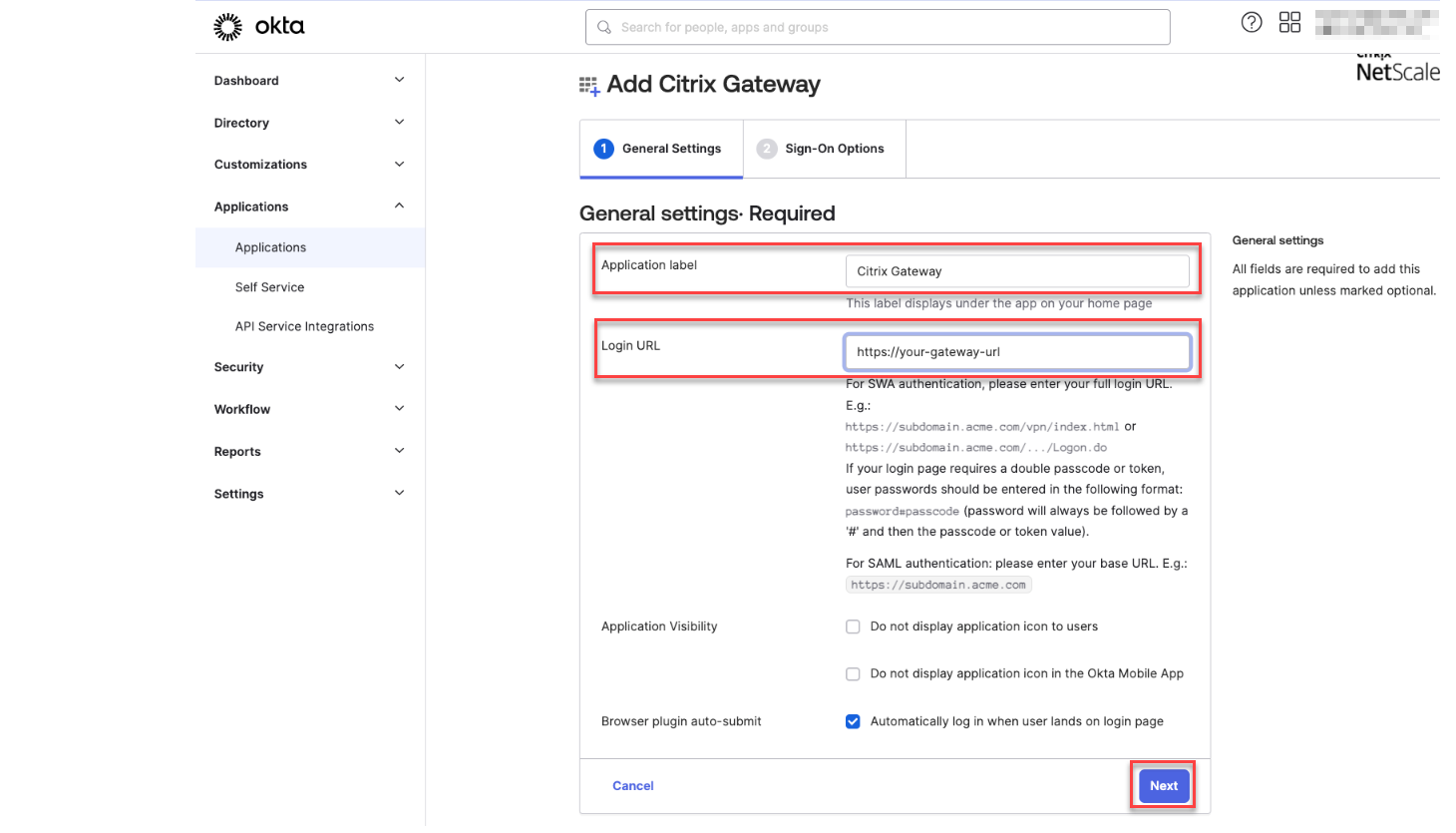

Introduzca el nombre correspondiente en el campo Application label.

-

Introduzca la URL del servidor virtual de la puerta de enlace en el campo URL de inicio de sesión y, a continuación, haga clic en Siguiente.

Nota

La URL introducida en el campo Login URL (URL de inicio de sesión) debe ser la misma que la URL de NetScaler Gateway para los parámetros de Citrix Endpoint Management.

-

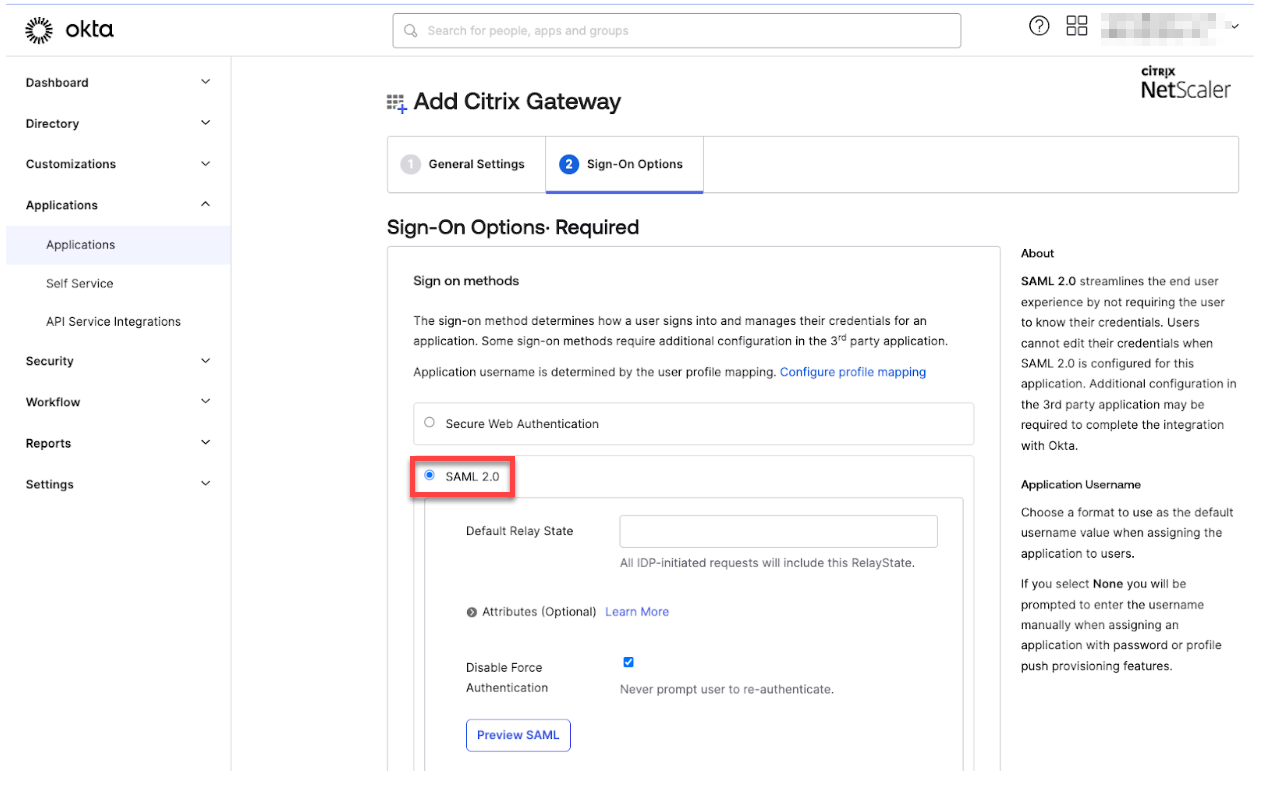

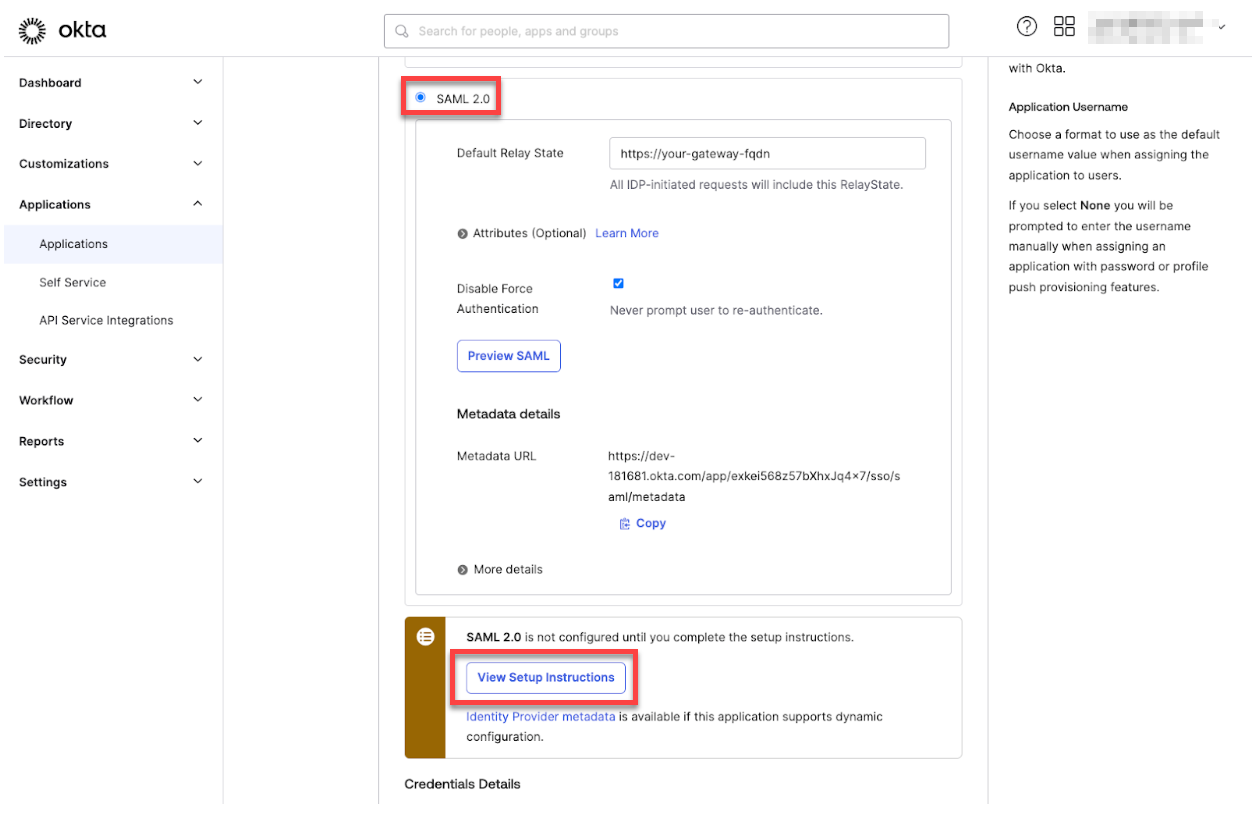

En Sign-On Options Required > Sign on methods, seleccione SAML 2.0.

-

Haga clic en Ver instrucciones de instalación y siga las instrucciones que se proporcionan en la página para crear la directiva de SAML en la consola de administración de Citrix Gateway local.

Nota

- Después de instalar el certificado de CA al configurar las versiones 11.1 o posteriores de NetScaler Gateway, cree una acción de SAML. Para crear una acción de SAML, vaya a Security > AAA - Application Traffic > Policies > Authentication > Advanced Policies > Actions > SAML Actions. Haga clic en Add y rellene la información que se indica en la página anterior. No siga la navegación que se indica en la página, que es Netscaler Gateway > Policies > Authentication > SAML > Servers.

- Además, no siga los pasos especificados para crear una directiva de SAML, ya que en esos pasos se usa la directiva clásica. Ahora usamos la directiva avanzada. Siga el paso 9 para crear una directiva de SAML mediante una directiva avanzada.

-

Cree una directiva de SAML correspondiente para la acción de SAML y enlace la directiva al servidor virtual de autenticación de la siguiente manera:

-

Vaya a Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies y haga clic en Add.

-

En la página Crear directiva de autenticación, proporcione los siguientes detalles:

- Nombre: especifique un nombre de la directiva de SAML.

- Tipo de acción: seleccione SAML como el tipo de acción de autenticación.

- Acción: seleccione el perfil del servidor SAML con el que enlazar la directiva de SAML.

-

Expresión: muestra el nombre de la regla la expresión que utiliza la directiva de SAML para determinar si el usuario debe autenticarse en el servidor SAML. En el cuadro de texto, establezca el valor rule =

truepara que la directiva de SAML entre en vigor y se ejecute la acción de SAML correspondiente.

-

Enlace la directiva de SAML al servidor virtual VPN y vincule el servidor virtual VPN al servidor virtual de autenticación mediante un perfil de autenticación. Para obtener más información sobre el procedimiento de enlace, consulte Enlazar la directiva de autenticación.

-

-

Cree un servidor virtual AAA con Para configurar un servidor virtual de autenticación mediante la GUI.

-

Configure el servidor virtual AAA mediante Configurar el servidor virtual de autenticación.

-

Cree y configure el perfil de autenticación mediante Perfiles de autenticación.

-

Enlace el perfil de autenticación con el servidor virtual de Gateway y guarde todas las configuraciones.

-

Tras crear la directiva de SAML en la consola de administración de Citrix Gateway local, haga clic en Listo.

Ahora, podrá ver dos aplicaciones para la integración de Citrix Endpoint Management, es decir, una aplicación web para Citrix Cloud y una aplicación SAML para la autenticación MAM de Citrix Endpoint Management.

-

Asigne los usuarios y los grupos pertinentes a la aplicación SAML que acaba de crear.

Okta ahora se incluye como proveedor de identidades para los dispositivos inscritos en MAM y puede usar Okta para autenticarlos.

Comportamiento esperado

En el siguiente ejemplo se usa un dispositivo Android:

-

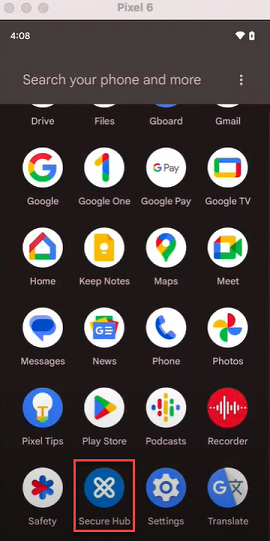

En su dispositivo móvil, abra la aplicación Citrix Secure Hub.

-

Proporcione los permisos requeridos.

-

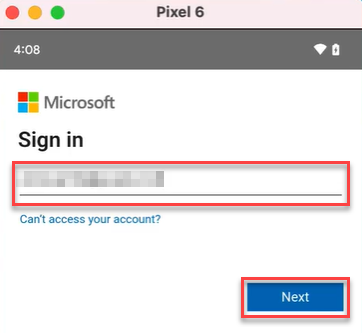

En la página de inicio de sesión, introduzca las credenciales proporcionadas por su organización y, a continuación, pulse Siguiente.

Se le redirigirá a la página de inicio de sesión de Okta.

-

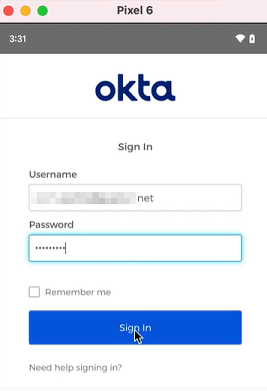

En la página de inicio de sesión de Okta, introduzca sus credenciales y, a continuación, pulse Iniciar sesión.

-

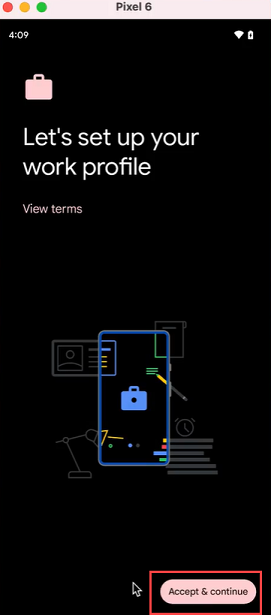

En la página para configurar su perfil de trabajo, toque la opción para aceptar y continuar.

-

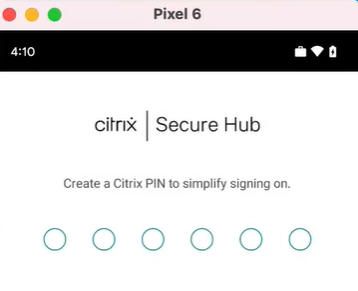

Cree el PIN de la aplicación Citrix Secure Hub y confírmelo.

Se le redirigirá correctamente a la página de inicio de Citrix Secure Hub.