Aplicaciones

La administración de movilidad empresarial (EMM) se divide en la administración de dispositivos móviles (MDM) y la administración de aplicaciones móviles (MAM). Si bien MDM permite a las organizaciones proteger y controlar dispositivos móviles, MAM facilita la administración y la entrega de aplicaciones. Con el creciente uso de dispositivos BYOD, generalmente se puede implementar una solución MAM como Citrix Endpoint Management. Citrix Endpoint Management simplifica la entrega de aplicaciones, la gestión de licencias de software, la configuración y la administración del ciclo de vida de las aplicaciones. Puede requerir o permitir que los usuarios opten también por la administración MDM.

Con Citrix Endpoint Management, puede proteger aplicaciones mediante directivas MAM y configuraciones de VPN para evitar filtraciones de datos y otras amenazas a la seguridad. Citrix Endpoint Management ofrece a las organizaciones la flexibilidad de inscribir dispositivos como solo MAM o MDM+MAM.

Además de la capacidad de entregar aplicaciones a los dispositivos móviles, Citrix Endpoint Management ofrece la contenedorización de aplicaciones a través de la tecnología MDX. Las aplicaciones están sujetas a controles concisos basados en directivas. Los proveedores de software independientes (ISV) pueden aplicar estos controles mediante el Mobile Apps SDK.

En un entorno corporativo, los usuarios utilizan una variedad de aplicaciones móviles para desempeñar su trabajo. Las aplicaciones pueden ser: aplicaciones procedentes de la tienda pública, aplicaciones propias desarrolladas internamente o aplicaciones nativas. Citrix Endpoint Management clasifica estas aplicaciones de la siguiente manera:

-

Aplicaciones públicas: Este grupo contiene las aplicaciones, gratuitas o de pago, disponibles en una tienda pública de aplicaciones, como App Store de Apple o Google Play. Los proveedores externos a la organización suelen poner sus aplicaciones disponibles en las tiendas públicas de aplicaciones. Esta opción permite a sus clientes descargar las aplicaciones directamente desde Internet. Puede utilizar varias aplicaciones públicas en su organización, según las necesidades de los usuarios. GoToMeeting, Salesforce y EpicCare son ejemplos de tales aplicaciones.

-

Si utiliza el SDK de MAM: Obtenga los binarios de aplicación de su proveedor de aplicaciones. A continuación, integre el SDK de MAM en la aplicación.

-

Si utiliza MDX Toolkit: Citrix no admite la descarga de archivos binarios de aplicación directamente desde tiendas públicas de aplicaciones y, a continuación, su empaquetado con el MDX Toolkit para la distribución empresarial. Para empaquetar aplicaciones de terceros, debe colaborar con su proveedor de aplicaciones para obtener los archivos binarios de aplicación. A continuación, podrá empaquetar esos archivos binarios con MDX Toolkit.

-

-

Aplicaciones internas: Muchas organizaciones tienen desarrolladores internos que crean aplicaciones con una funcionalidad específica y que se desarrollan y distribuyen de manera independiente dentro de la organización. En ciertos casos, algunas organizaciones también pueden tener aplicaciones proporcionadas por los ISV. Puede implementar esas aplicaciones como nativas, o puede colocarlas en un contenedor mediante una solución MAM, como Citrix Endpoint Management.

Por ejemplo, una organización de asistencia sanitaria puede crear una aplicación interna que permita a los médicos ver la información del paciente en dispositivos móviles. A continuación, esa organización puede proteger la información del paciente y habilitar el acceso por VPN a la base de datos de pacientes mediante uno de los siguientes procedimientos:

- SDK de MAM

- MDX Toolkit

- Aplicaciones web y SaaS: Este grupo incluye aquellas aplicaciones a las que se puede acceder a través de una red interna (aplicaciones web) o a través de una red pública (aplicaciones SaaS). Citrix Endpoint Management también permite crear aplicaciones web y SaaS personalizadas mediante una lista de conectores de aplicaciones. Esos conectores de aplicaciones pueden facilitar el inicio Single Sign-On (SSO) en las aplicaciones web existentes. Para obtener más información, consulte Tipos de conectores de aplicaciones. Por ejemplo, puede usar Google Apps SAML para Single Sign-On basado en SAML (Security Assertion Markup Language) en aplicaciones de Google Apps.

- Aplicaciones móviles de productividad: Se trata de aplicaciones desarrolladas por Citrix que se incluyen con la licencia de Citrix Endpoint Management. Para obtener más información, consulte Acerca de las aplicaciones móviles de productividad. Citrix también ofrece otras aplicaciones de negocio que los ISV desarrollan mediante el Mobile Apps SDK.

- Aplicaciones HDX: Se trata de aplicaciones alojadas en Windows que se publican con StoreFront. Si utiliza Citrix Virtual Apps and Desktops y Citrix Workspace, las aplicaciones HDX están disponibles para los usuarios inscritos.

La configuración subyacente varía según el tipo de aplicaciones móviles a implementar y administrar a través de Citrix Endpoint Management. Por ejemplo, varios grupos de usuarios con diferentes niveles de permisos utilizan una sola aplicación. En ese caso, puede crear grupos de entrega independientes para implementar dos versiones separadas de la misma aplicación. Además, deberá asegurarse de que la pertenencia a cada grupo de usuarios se excluya mutuamente, para evitar discrepancias entre las directivas que se apliquen a los dispositivos de los usuarios.

También puede administrar las licencias de las aplicaciones iOS a través de las compras por volumen de Apple. Para poder utilizar esta opción, deberá registrarse en el Programa de compras por volumen y definir los parámetros de compras por volumen desde la consola de Citrix Endpoint Management. Esta configuración permite distribuir las aplicaciones con las licencias de compras por volumen. Dada la variedad de casos de uso, es importante analizar y planificar la estrategia de MAM que va a seguir antes de implementar el entorno de Citrix Endpoint Management. Para comenzar a planificar su estrategia de MAM, defina lo siguiente:

- Tipos de aplicaciones: Indique los diferentes tipos de aplicaciones que quiere admitir y clasifíquelas por categorías (por ejemplo, aplicaciones públicas, nativas, web, internas o ISV). Además, clasifique las aplicaciones según las diferentes plataformas de dispositivo (como iOS y Android). Esta categorización ayudará a encajar los distintos parámetros de Citrix Endpoint Management que se requieren para cada tipo de aplicación. Por ejemplo, algunas aplicaciones pueden requerir el uso del Mobile Apps SDK a fin de habilitar unas API especiales para la interacción con otras aplicaciones.

- Requisitos de red: Deberán configurarse los parámetros de las aplicaciones que tengan requisitos específicos de acceso a la red. Por ejemplo, ciertas aplicaciones pueden necesitar acceder a la red interna por VPN. En cambio, otras aplicaciones pueden requerir que el acceso a Internet se enrute a través de la zona DMZ. Para permitir que esas aplicaciones se conecten a la red requerida, debe configurar varios parámetros según corresponda. Definir unos requisitos de red por aplicación contribuye a precisar sus decisiones arquitectónicas desde el principio, lo que optimiza el proceso general de implementación.

-

Requisitos de seguridad: Puede definir requisitos de seguridad que se aplicarán a aplicaciones individuales o a todas las aplicaciones.

- Las configuraciones, como las directivas MDX, se aplican a aplicaciones individuales

- Las configuraciones de sesión y autenticación se aplican a todas las aplicaciones

- Algunas aplicaciones pueden presentar requisitos específicos de contenedorización, MDX, autenticación, geocercas, código de acceso o uso compartido de datos.

Debe prever esos requisitos para facilitar la implementación. Para obtener más información sobre la seguridad en Citrix Endpoint Management, consulte Seguridad y experiencia de usuario.

- Requisitos de implementación: Puede que le interese una implementación basada en directivas si quiere permitir que solo los usuarios conformes descarguen las aplicaciones publicadas. Por ejemplo, aplicaciones determinadas pueden requerir que el dispositivo esté administrado o tenga instalada una versión mínima del sistema operativo. También puede interesarle que ciertas aplicaciones estén disponibles solo para usuarios de empresa. Debe esbozar dichos requisitos con antelación para configurar las acciones o las reglas de implementación apropiadas.

-

Requisitos de licencia: Conserve un registro de los requisitos de licencia relacionados con las aplicaciones. Las notas pueden servirle de ayuda para administrar de manera efectiva el uso de las licencias y decidir si configurar funciones específicas en Citrix Endpoint Management para optimizar la gestión de licencias. Por ejemplo, si implementa una aplicación iOS gratuita o de pago, Apple aplica requisitos de licencia a la aplicación, lo que obliga a los usuarios a iniciar sesión en su cuenta de App Store.

Sin embargo, puede registrarse en el Programa de compras por volumen de Apple para distribuir y administrar esas aplicaciones a través de Citrix Endpoint Management. El Programa de compras por volumen permite a los usuarios descargar las aplicaciones sin tener que iniciar sesión en la cuenta del App Store.

Algunas plataformas presentan requisitos especiales de licencia que debe cumplir antes de implementar esas funciones.

- Requisitos de lista de aplicaciones permitidas o bloqueadas: Puede identificar las aplicaciones que no quiere que los usuarios se instalen o usen. Para empezar, cree una lista donde defina un evento de incumplimiento que será motivo de bloqueo. A continuación, configure directivas para que se activen cuando se produzca el evento. Por otro lado, puede que acepte el uso de una aplicación, pero esta se incluya en la lista de bloqueo por alguna razón. En ese caso, puede agregar la aplicación a una lista de aplicaciones permitidas e indicar que se puede usar, pero no es obligatoria. Además, tenga en cuenta que las aplicaciones ya instaladas en los dispositivos nuevos pueden incluir algunas aplicaciones de uso común que no forman parte del sistema operativo. Estas aplicaciones pueden entrar en conflicto con su estrategia de listas de aplicaciones bloqueadas.

Caso de uso

Una organización de asistencia sanitaria quiere implementar Citrix Endpoint Management como solución MAM para sus aplicaciones móviles. Las aplicaciones móviles se entregan a usuarios de empresa y usuarios BYOD. El departamento de TI decide entregar y administrar las siguientes aplicaciones:

Aplicaciones móviles de productividad: Aplicaciones iOS y Android que proporciona Citrix. Para obtener más información, consulte Aplicaciones móviles de productividad.

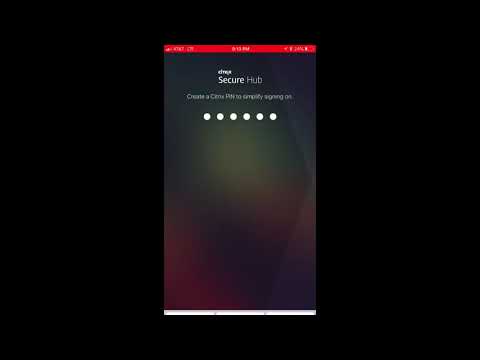

Citrix Secure Hub: Para los clientes anteriores a Citrix Endpoint Management 10.18.14, usted envía los parámetros de seguridad, las configuraciones y las aplicaciones móviles a los dispositivos móviles a través de Citrix Secure Hub. Los dispositivos Android y iOS se inscriben en Citrix Endpoint Management a través de Citrix Secure Hub.

Para los clientes nuevos (a partir de Citrix Endpoint Management 10.18.14), Citrix Secure Hub admite el uso del almacén de aplicaciones de Workspace. Al abrir Citrix Secure Hub, los usuarios ya no ven el almacén de Citrix Secure Hub. Ahora, un botón “Agregar aplicaciones” lleva a los usuarios al almacén de aplicaciones de Workspace.

A continuación dispone de un vídeo donde un dispositivo iOS realiza una inscripción en Citrix Endpoint Management a través de la aplicación Citrix Workspace.

Aplicación Citrix Workspace: La aplicación Citrix Workspace incorpora la tecnología existente de Citrix Receiver, Citrix Secure Hub y otras tecnologías de cliente de Citrix Workspace. La aplicación Citrix Workspace ofrece a los usuarios finales una experiencia contextual unificada.

GoToMeeting: Un cliente de reuniones en línea, uso compartido de escritorios y videoconferencias que permite a los usuarios reunirse con clientes, colegas u otros usuarios de equipos a través de Internet en tiempo real.

SalesForce1: Permite a los usuarios acceder a Salesforce desde dispositivos móviles, y reúne todos los procesos de negocio y las aplicaciones personalizadas, Chatter y CRM, en una experiencia unificada para cualquier usuario de Salesforce.

RSA SecurID: Token basado en software para la autenticación de dos factores.

Aplicaciones EpicCare: Estas aplicaciones ofrecen a los profesionales de la salud un acceso seguro y portátil a los gráficos de pacientes, las listas de pacientes, los horarios y los mensajes.

Haiku: Aplicación móvil para teléfonos Android y iPhone.

Canto: Aplicación móvil para el iPad.

Rover: Aplicaciones móviles para iPhone y iPad.

HDX: Estas aplicaciones se entregan a través de Citrix Virtual Apps en Citrix Workspace.

- Epic Hyperspace: Aplicación cliente de Epic para la administración electrónica de registros de salud.

ISV:

- Vocera: Aplicación móvil de mensajería y VoIP compatible con HIPAA, que extiende las ventajas de la tecnología de voz de Vocera para poder aprovecharlas en cualquier momento y cualquier lugar desde smartphones iPhone y Android.

Aplicaciones internas:

- HCMail: Aplicación que ayuda a redactar mensajes cifrados, buscar en las libretas de direcciones en servidores de correo interno y enviar los mensajes cifrados a los contactos mediante un cliente de correo electrónico.

Aplicaciones web internas:

- PatientRounding: Aplicación web utilizada para registrar la información sanitaria del paciente por diferentes departamentos.

- Outlook Web Access: Permite el acceso al correo electrónico a través de un explorador web.

- SharePoint: Se usa para compartir archivos y datos por toda la organización.

En la tabla siguiente, se muestra la información básica necesaria para la configuración de MAM.

| Nombre de la aplicación | Tipo de aplicación | Habilitada para MDX | iOS | Android |

|---|---|---|---|---|

| Citrix Secure Mail | Aplicación móvil de productividad | No | Sí | Sí |

| Citrix Secure Web | Aplicación móvil de productividad | No | Sí | Sí |

| Citrix Files | Aplicación móvil de productividad | No | Sí | Sí |

| Citrix Secure Hub | Aplicación pública | N/D | Sí | Sí |

| Aplicación Citrix Workspace | Aplicación pública | N/D | Sí | Sí |

| GoToMeeting | Aplicación pública | N/D | Sí | Sí |

| SalesForce1 | Aplicación pública | N/D | Sí | Sí |

| RSA SecurID | Aplicación pública | N/D | Sí | Sí |

| Epic Haiku | Aplicación pública | N/D | Sí | Sí |

| Epic Canto | Aplicación pública | N/D | Sí | No |

| Epic Rover | Aplicación pública | N/D | Sí | No |

| Epic Hyperspace | Aplicación HDX | N/D | Sí | Sí |

| Vocera | Aplicación de ISV | Sí | Sí | Sí |

| HCMail | Aplicación interna | Sí | Sí | Sí |

| PatientRounding | Aplicación web | N/D | Sí | Sí |

| Outlook Web Access | Aplicación web | N/D | Sí | Sí |

| SharePoint | Aplicación web | N/D | Sí | Sí |

En la siguiente tabla, se ofrece una lista de los requisitos específicos que puede consultar para configurar directivas MAM en Citrix Endpoint Management.

| Nombre de la aplicación | Se requiere VPN | Interacción (con aplicaciones fuera del contenedor) | Interacción (desde aplicaciones fuera del contenedor) | Filtrado de proxy | Licencias | Geocerca | Mobile Apps SDK | Versión mínima del sistema operativo |

|---|---|---|---|---|---|---|---|---|

| Citrix Secure Mail | S | Se permite de manera selectiva | Se permite | Si son necesarias | N/D | Se requiere de manera selectiva | N/D | Se aplica |

| Citrix Secure Web | S | Se permite | Se permite | Si son necesarias | N/D | No se requiere | N/D | Se aplica |

| Citrix Files | S | Se permite | Se permite | Si son necesarias | N/D | No se requiere | N/D | Se aplica |

| Citrix Secure Hub | S | N/D | N/D | No se requiere | Compras por volumen | No se requiere | N/D | No se aplica |

| Aplicación Citrix Workspace | S | N/D | N/D | No se requiere | Compras por volumen | No se requiere | N/D | No se aplica |

| GoToMeeting | N | N/D | N/D | No se requiere | Compras por volumen | No se requiere | N/D | No se aplica |

| SalesForce1 | N | N/D | N/D | No se requiere | Compras por volumen | No se requiere | N/D | No se aplica |

| RSA SecurID | N | N/D | N/D | No se requiere | Compras por volumen | No se requiere | N/D | No se aplica |

| Epic Haiku | S | N/D | N/D | No se requiere | Compras por volumen | No se requiere | N/D | No se aplica |

| Epic Canto | S | N/D | N/D | No se requiere | Compras por volumen | No se requiere | N/D | No se aplica |

| Epic Rover | S | N/D | N/D | No se requiere | Compras por volumen | No se requiere | N/D | No se aplica |

| Epic Hyperspace | S | N/D | N/D | No se requiere | N/D | No se requiere | N/D | No se aplica |

| Vocera | S | Bloqueada | Bloqueada | Si son necesarias | N/D | Si son necesarias | Si son necesarias | Se aplica |

| HCMail | S | Bloqueada | Bloqueada | Si son necesarias | N/D | Si son necesarias | Si son necesarias | Se aplica |

| PatientRounding | S | N/D | N/D | Si son necesarias | N/D | No se requiere | N/D | No se aplica |

| Outlook Web Access | S | N/D | N/D | Si son necesarias | N/D | No se requiere | N/D | No se aplica |

| SharePoint | S | N/D | N/D | Si son necesarias | N/D | No se requiere | N/D | No se aplica |