-

Notas de versão de patches contínuos

-

Notas de versão do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 8 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 7 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 6 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 5 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 2 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 1 do XenMobile Server 10.15

-

Notas de versão do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 13 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 12 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 11 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 10 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 9 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 8 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 7 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 6 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 5 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 2 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 1 do XenMobile Server 10.14

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Política de dispositivo do SCEP

Esta política permite que você configure dispositivos iOS e macOS para recuperar um certificado usando o protocolo SCEP de um servidor SCEP externo. Se você desejar entregar um certificado ao dispositivo usando o SCEP de uma PKI que esteja conectada ao XenMobile, deverá criar uma entidade PKI e um provedor PKI no modo distribuído. Para obter detalhes, consulte Entidades PKI.

Para adicionar ou configurar essa política, acesse Configurar > Políticas de dispositivo. Para obter mais informações, consulte a Política de dispositivo de VPN.

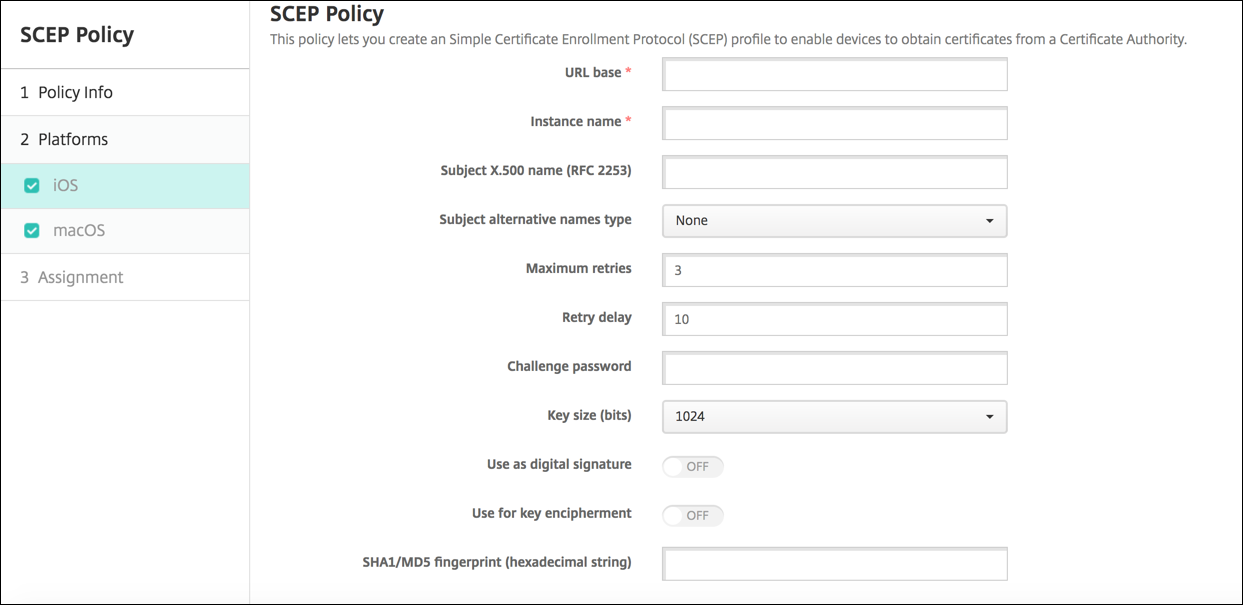

Configurações de iOS

- URL base: digite o endereço do servidor SCEP para definir para onde as solicitações SCEP são enviadas: sobre HTTP ou HTTPS. A chave privada não é enviada com a Solicitação de Assinatura de Certificado (CSR), portanto, pode ser seguro enviar a solicitação sem criptografia. No entanto, se a reutilização da senha de uso único for permitida, você deverá usar HTTPS para proteger a senha. Essa etapa é obrigatória.

- Nome da instância: digite qualquer cadeia de caracteres que o servidor SCEP reconheça. Por exemplo, isso poderia ser um nome de domínio, como exemplo.org. Se uma AC tiver vários certificados de AC, você poderá usar esse campo para distinguir o domínio necessário. Essa etapa é obrigatória.

- Nome X.500 da entidade (RFC 2253): digite a representação de um nome X.500, representado como uma matriz de Identificador de Objeto (OID) e valor. Por exemplo, /C=US/O=Apple Inc./CN=foo/1.2.5.3=bar, que seria convertido em: [ [ [“C”, “US”] ], [ [“O”, “Apple Inc.”] ], …, [ [“1.2.5.3”, “bar” ] ] ]. Você pode representar OIDs como números pontilhados com atalhos para o país (C), a localidade (L), o estado (ST), a organização (O), a unidade organizacional (OU) e o nome comum (CN).

- Tipo de nomes alternativos de assunto: na lista suspensa, clique em um tipo de nome alternativo. A política de SCEP pode especificar um tipo de nome alternativo opcional que fornece os valores exigidos pela autoridade de certificação para a emissão de um certificado. Você pode especificar Nenhum, nome RFC 822, nome DNS ou URI.

- Máximo de repetições: digite o número de vezes que um dispositivo deve tentar novamente quando o servidor SCEP enviar uma resposta PENDING. O padrão é 3.

- Atraso entre cada repetição: digite o número de segundos de espera entre tentativas subsequentes. A primeira nova tentativa é realizada sem atraso. O padrão é 10.

- Senha do desafio: insira um segredo pré-compartilhado.

- Tamanho da chave (bits): selecione 2048 ou superior como o tamanho da chave em bits.

- Usar como assinatura digital: especifique se você deseja que o certificado seja usado como uma assinatura digital. Se alguém estiver usando o certificado para verificar uma assinatura digital, como para verificar se um certificado foi emitido por uma AC, o servidor SCEP verificaria se o certificado pode ser usado dessa maneira antes de utilizar a chave pública para descriptografar o hash.

- Usar para codificação de chave: especifique se você deseja que o certificado seja usado para codificação de chave. Se um servidor estiver usando a chave pública em um certificado fornecido por um cliente para verificar se uma parte dos dados foi criptografada usando a chave privada, o servidor primeiro verificaria se o certificado pode ser usado para codificação de chave. Em caso negativo, a operação falha.

-

Impressão digital SHA1/MD5 (cadeia de caracteres hexadecimal): se sua AC usar HTTP, use esse campo para fornecer a impressão digital do certificado de AC que o dispositivo usa para confirmar a autenticidade da resposta da AC durante o registro. Você pode inserir uma impressão digital SHA1 ou MD5, ou selecionar um certificado para importar a respectiva assinatura.

-

Configurações de política

-

Remover política: escolha um método para agendar a remoção da política. As opções disponíveis são Selecionar data e Duração até remoção (em horas)

- Selecionar data: clique no calendário para selecionar a data específica para remoção.

- Duração até remoção (em horas): digite um número, em horas, até que a remoção da política ocorra. Disponível apenas para iOS 6.0 e posterior.

-

Remover política: escolha um método para agendar a remoção da política. As opções disponíveis são Selecionar data e Duração até remoção (em horas)

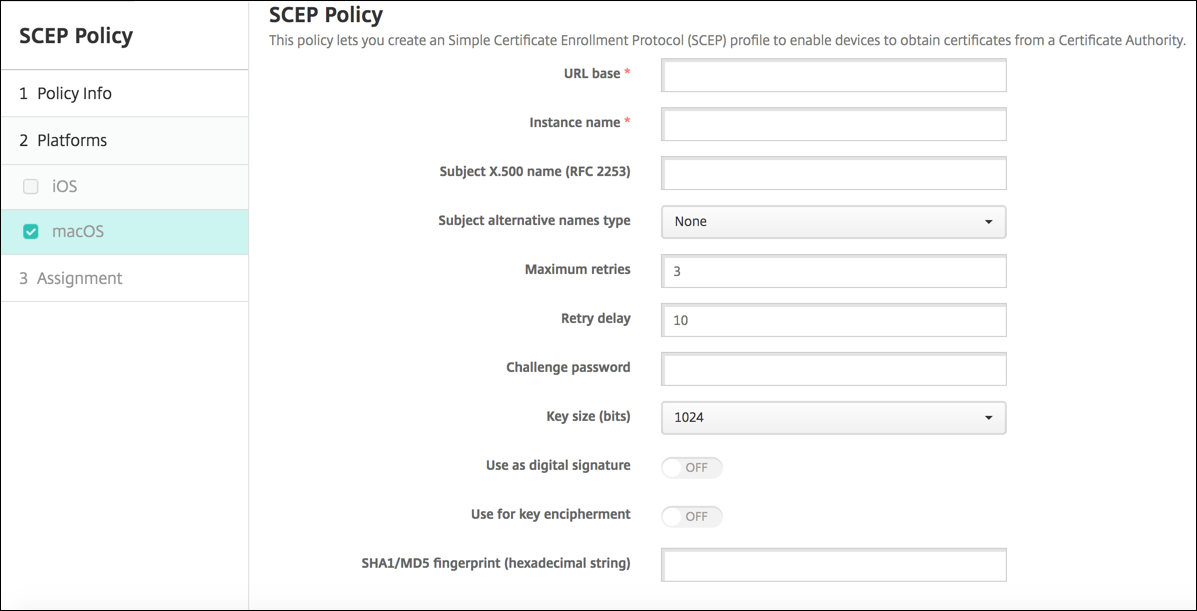

Configurações do macOS

- URL base: digite o endereço do servidor SCEP para definir para onde as solicitações SCEP são enviadas: sobre HTTP ou HTTPS. A chave privada não é enviada com a Solicitação de Assinatura de Certificado (CSR), portanto, pode ser seguro enviar a solicitação sem criptografia. No entanto, se a reutilização da senha de uso único for permitida, você deverá usar HTTPS para proteger a senha. Essa etapa é obrigatória.

- Nome da instância: digite qualquer cadeia de caracteres que o servidor SCEP reconheça. Por exemplo, isso poderia ser um nome de domínio, como exemplo.org. Se uma AC tiver vários certificados de AC, você poderá usar esse campo para distinguir o domínio necessário. Essa etapa é obrigatória.

- Nome X.500 da entidade (RFC 2253): digite a representação de um nome X.500, representado como uma matriz de Identificador de Objeto (OID) e valor. Por exemplo, /C=US/O=Apple Inc./CN=foo/1.2.5.3=bar, que seria convertido em: [ [ [“C”, “US”] ], [ [“O”, “Apple Inc.”] ], …, [ [“1.2.5.3”, “bar” ] ] ]. Você pode representar OIDs como números pontilhados com atalhos para o país (C), a localidade (L), o estado (ST), a organização (O), a unidade organizacional (OU) e o nome comum (CN).

- Tipo de nomes alternativos de assunto: na lista suspensa, clique em um tipo de nome alternativo. A política de SCEP pode especificar um tipo de nome alternativo opcional que fornece os valores exigidos pela autoridade de certificação para a emissão de um certificado. Você pode especificar Nenhum, nome RFC 822, nome DNS ou URI.

- Máximo de repetições: digite o número de vezes que um dispositivo deve tentar novamente quando o servidor SCEP enviar uma resposta PENDING. O padrão é 3.

- Atraso entre cada repetição: digite o número de segundos de espera entre tentativas subsequentes. A primeira nova tentativa é realizada sem atraso. O padrão é 10.

- Senha do desafio: digite um segredo pré-compartilhado.

- Tamanho da chave (bits): selecione 2048 ou superior como o tamanho da chave em bits.

- Usar como assinatura digital: especifique se você deseja que o certificado seja usado como uma assinatura digital. Se alguém estiver usando o certificado para verificar uma assinatura digital, como para verificar se um certificado foi emitido por uma AC, o servidor SCEP verificaria se o certificado pode ser usado dessa maneira antes de utilizar a chave pública para descriptografar o hash.

- Usar para codificação de chave: especifique se você deseja que o certificado seja usado para codificação de chave. Se um servidor estiver usando a chave pública em um certificado fornecido por um cliente para verificar se uma parte dos dados foi criptografada usando a chave privada, o servidor primeiro verificaria se o certificado pode ser usado para codificação de chave. Em caso negativo, a operação falha.

-

Impressão digital SHA1/MD5 (cadeia de caracteres hexadecimal): se sua AC usar HTTP, use esse campo para fornecer a impressão digital do certificado de AC que o dispositivo usa para confirmar a autenticidade da resposta da AC durante o registro. Você pode inserir uma impressão digital SHA1 ou MD5, ou selecionar um certificado para importar a respectiva assinatura.

-

Configurações de política

-

Remover política: escolha um método para agendar a remoção da política. As opções disponíveis são Selecionar data e Duração até remoção (em horas)

- Selecionar data: clique no calendário para selecionar a data específica para remoção.

- Duração até remoção (em horas): digite um número, em horas, até que a remoção da política ocorra.

- Permitir que o usuário remova a política: você pode selecionar quando os usuários podem remover a política do dispositivo. Selecione Sempre, Código secreto obrigatório ou Nunca no menu. Se você selecionar Código secreto obrigatório, digite um código secreto no campo Código secreto de remoção.

- Escopo do perfil: selecione se esta política se aplica a um Usuário ou a um Sistema inteiro. O padrão é Usuário. Essa opção está disponível somente no macOS 10.7 e versões posteriores.

-

Remover política: escolha um método para agendar a remoção da política. As opções disponíveis são Selecionar data e Duração até remoção (em horas)

Compartilhar

Compartilhar

Neste artigo

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.