-

Notas de versão de patches contínuos

-

Notas de versão do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 8 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 7 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 6 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 5 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 2 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 1 do XenMobile Server 10.15

-

Notas de versão do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 13 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 12 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 11 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 10 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 9 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 8 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 7 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 6 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 5 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 2 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 1 do XenMobile Server 10.14

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

macOS

Para gerenciar dispositivos macOS no XenMobile, configure um certificado de serviço de Notificação por Push (APNs) da Apple. Para obter informações, consulte Certificados de APNs.

O XenMobile registra dispositivos macOS no MDM. O XenMobile oferece suporte aos seguintes tipos de autenticação de registro para dispositivos macOS em MDM.

- Domínio

- Domínio e senha única

- URL de convite e senha única

Requisitos para certificados confiáveis no macOS 15:

A Apple tem novos requisitos para certificados de servidor TLS. Verifique se todos os certificados seguem os novos requisitos da Apple. Consulte a publicação da Apple, https://support.apple.com/en-us/HT210176. Para obter ajuda com o gerenciamento de certificados, consulte Upload de certificados no XenMobile.

Um fluxo de trabalho geral para iniciar o gerenciamento de dispositivos macOS é o seguinte:

-

Configurar ações de segurança de dispositivos e aplicativos. Consulte Ações de segurança.

Para saber quais são os sistemas operacionais compatíveis, consulte Sistemas operacionais de dispositivos compatíveis.

Nomes de host da Apple que devem permanecer abertos

Alguns nomes de host da Apple devem permanecer abertos para garantir o funcionamento correto do iOS, macOS e Apple App Store. Bloquear esses nomes de host pode afetar a instalação, atualização e operação adequada do iOS, aplicativos iOS, operação de MDM e registro de dispositivos e aplicativos. Para obter mais informações, consulte https://support.apple.com/en-us/HT201999.

Métodos de registro suportados

A tabela a seguir lista os métodos de registro compatíveis com o XenMobile para dispositivos macOS:

| Método | Compatível |

|---|---|

| Programa de implantação da Apple | Sim |

| Apple School Manager | Sim |

| Apple Configurator | Não |

| Registro manual | Sim |

| Convites para registro | Sim |

A Apple possui programas de registro de dispositivos para contas de negócios e educação. Para contas de negócios, você se registra no Programa de Implantação da Apple para usar o Programa de Implantação da Apple para registro e gerenciamento de dispositivos no XenMobile. Esse programa é para dispositivos iOS e macOS. Consulte Implantar dispositivos através do Programa de implantação da Apple.

Para contas de educação, você cria uma conta do Apple School Manager. O Apple School Manager unifica o Programa de Implantação e a compra por volume. O Apple School Manager é um tipo de Programa de Implantação do Apple Educação. Consulte Integração com os recursos do Apple Educação.

Você pode usar o Programa de Implantação da Apple para registrar em massa dispositivos iOS e macOS. Você pode comprar esses dispositivos diretamente da Apple, de um Revendedor Autorizado Apple participante ou de uma operadora.

Configurar políticas de dispositivos macOS

Use estas políticas para configurar como o XenMobile interage com dispositivos que executam o macOS. Esta tabela lista todas as políticas de dispositivo disponíveis para dispositivos macOS.

Registrar dispositivos macOS

O XenMobile fornece dois métodos para registrar dispositivos que executam o macOS. Os dois modos permite que os usuários de macOS façam o registro diretamente dos seus dispositivos pela rede celular.

-

Send users an enrollment invitation: este método de registro permite definir qualquer um dos seguintes modos de segurança de registro para dispositivos macOS:

- Nome de usuário + senha

- Nome de usuário + PIN

- Autenticação de dois fatores

Quando o usuário segue as instruções no convite de registro, é exibida uma tela de logon com o nome de usuário preenchido.

-

Send users an enrollment link: este método de registro para dispositivos macOS envia aos usuários um link de registro que eles podem abrir nos navegadores Safari ou Chrome. Um usuário se registra fornecendo seu nome de usuário e senha.

Para impedir o uso de um link de registro para dispositivos macOS, defina a propriedade do servidor Enable macOS OTAE como false. Como resultado, os usuários do macOS apenas podem se registrar usando um convite para registro.

Enviar aos usuários macOS um convite para registro

-

Adicione um convite para registro de usuário do macOS. Consulte Criar um convite para registro.

-

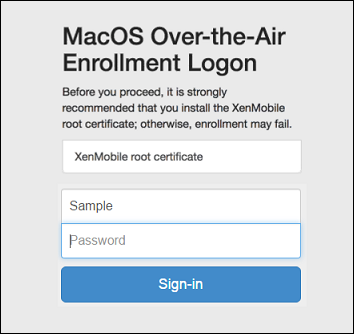

Depois que os usuários recebem o convite e clicam no link, é exibida a seguinte tela no navegador Safari. O XenMobile preenche o nome do usuário. Se você escolher Dois fatores para o modo de segurança de registro, outro campo será exibido.

-

Os usuários instalam os certificados conforme necessário. A exibição do prompt para os usuários instalarem certificados depende se você configurou o seguinte para o macOS: um certificado SSL publicamente confiável e um certificado de assinatura digital publicamente confiável. Para obter mais informações sobre certificados, consulte Certificados e autenticação.

-

Os usuários fornecem as credenciais solicitadas.

As políticas de dispositivo Mac são instaladas. Agora você pode começar a gerenciar dispositivos macOS com o XenMobile, da mesma forma como gerencia os dispositivos móveis.

Enviar um link de instalação para os usuários macOS

-

Envie o link de registro

https://serverFQDN:8443/instanceName/macos/otae, que os usuários podem abrir nos navegadores Safari ou Chrome.- serverFQDN é o nome de domínio totalmente qualificado (FQDN) do servidor que executa o XenMobile.

- A Porta 8443 é a porta segura padrão. Se você tiver configurado uma porta diferente, use essa porta em vez da 8443.

- O instanceName, geralmente mostrado como

zdm, é o nome especificado durante a instalação do servidor.

Para obter mais informações sobre o envio de links de instalação, consulte Envio de convite para registro.

-

Os usuários instalam os certificados conforme necessário. Se você configurou um certificado SSL publicamente confiável e um certificado de assinatura digital para iOS e macOS, os usuários verão o prompt para instalar certificados. Para obter mais informações sobre certificados, consulte Certificados e autenticação.

-

Os usuários fazem login nos Macs.

As políticas de dispositivo Mac são instaladas. Agora você pode começar a gerenciar dispositivos macOS com o XenMobile, da mesma forma como gerencia os dispositivos móveis.

Ações de segurança

O macOS suporta as seguintes ações de segurança. Para obter uma descrição de cada ação de segurança, consulte Ações de segurança.

| Revogar | Bloquear | Apagamento seletivo |

| Apagamento completo | Renovação de certificado |

Bloquear dispositivos macOS

Você pode bloquear remotamente um dispositivo macOS perdido. O XenMobile bloqueia o dispositivo. Ele gera um código PIN e o configura no dispositivo. Para acessar o dispositivo, o usuário digita o código PIN. Use Cancelar bloqueio para remover o bloqueio do console XenMobile

Você pode usar a política de dispositivo de Código secreto para definir mais configurações associadas ao código PIN. Para obter mais informações, consulte Configurações do macOS.

-

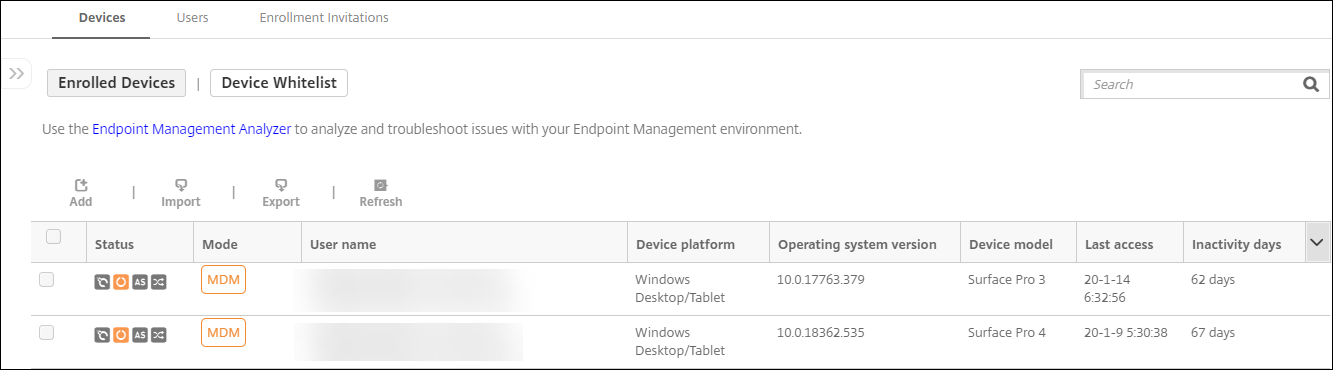

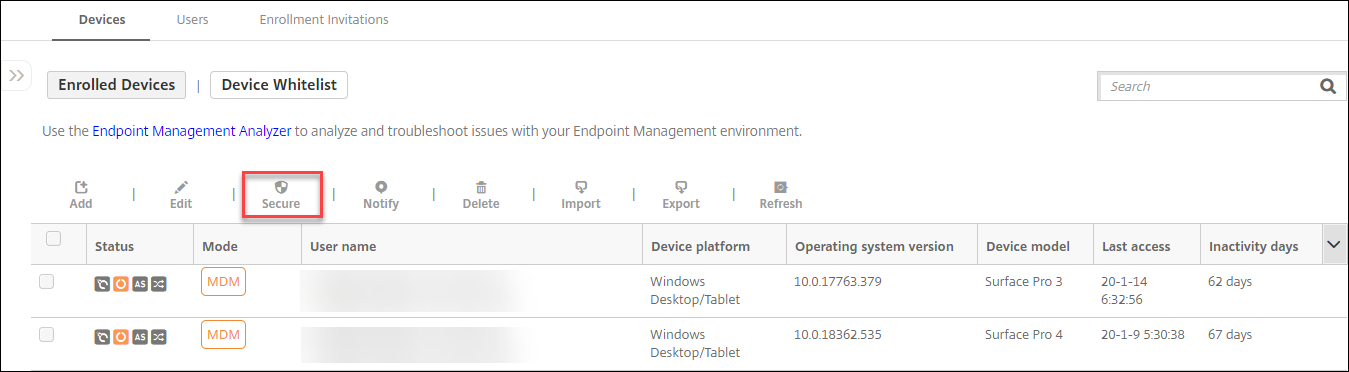

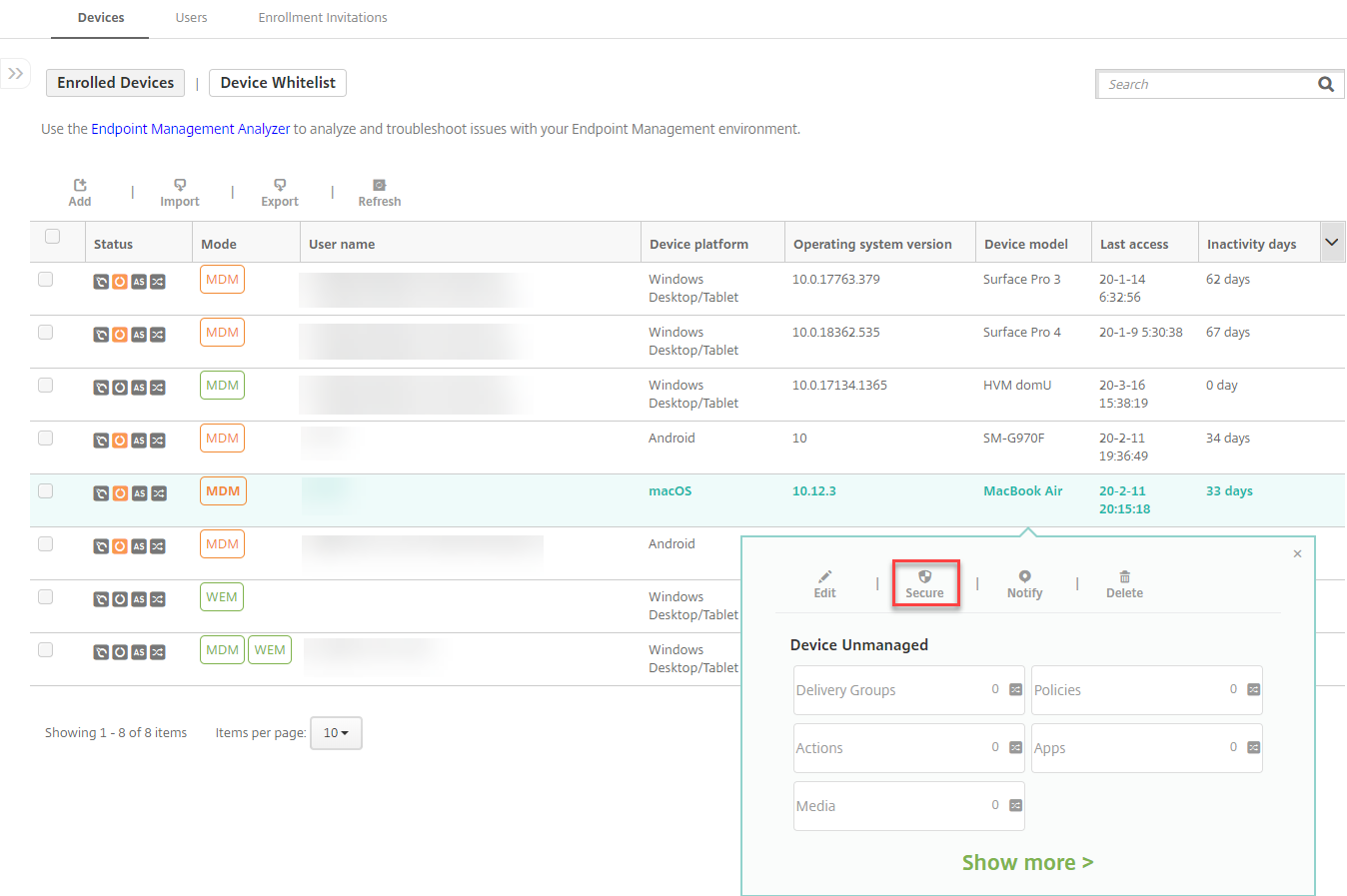

Clique em Gerenciar > Dispositivos. A página Dispositivos é exibida.

-

Selecione o dispositivo macOS que você deseja bloquear.

Marque a caixa de seleção ao lado de um dispositivo para exibir o menu de opções acima da lista de dispositivos. Você também pode clicar em qualquer outro lugar em um item listado para exibir o menu de opções no lado direito da lista.

-

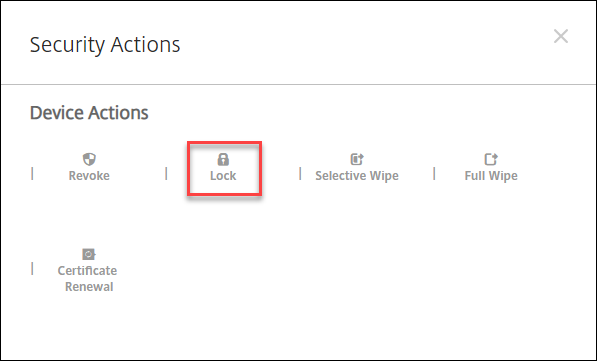

No menu de opções, clique em Secure. A caixa de diálogo Ações de Segurança é exibida.

-

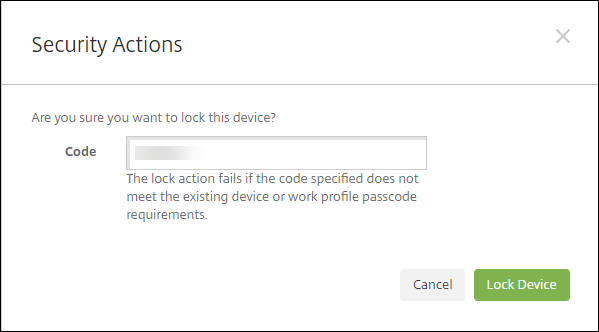

Clique em Bloquear. A caixa de diálogo de confirmação Ações de segurança é exibida.

-

Clique em Bloquear Dispositivo.

Importante:

Você também pode especificar um código secreto em vez de usar o código gerado pelo XenMobile. A ação de bloqueio falhará se o código especificado não atender aos requisitos de código do dispositivo ou perfil de trabalho existente.

Compartilhar

Compartilhar

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.