Autenticação de certificado cliente ou certificado e domínio

A configuração padrão para o XenMobile é autenticação de nome de usuário e senha. Para adicionar outra camada de segurança para registro e acesso ao ambiente do XenMobile, considere usar a autenticação baseada em certificado. No ambiente XenMobile, essa configuração é a melhor combinação de segurança e experiência do usuário. O certificado mais a autenticação de domínio tem as melhores possibilidades de SSO, juntamente com a segurança fornecida pela autenticação de dois fatores no Citrix ADC.

Para melhor usabilidade, você pode combinar autenticação de certificado mais domínio com o Citrix PIN e a senha em cache do Active Directory. Como resultado, os usuários não precisam digitar seus nomes de usuário e senhas LDAP repetidamente. Os usuários inserem seus nomes de usuário e senhas para registro, expiração de senha e bloqueio de conta.

Importante:

O XenMobile não dá suporte à alteração do modo de autenticação, de autenticação de domínio para algum outro modo de autenticação, depois que os usuários registram dispositivos no XenMobile.

Se você não permitir LDAP e usar cartões inteligentes ou similar métodos, a configuração de certificados permite a você representar um cartão inteligente para o XenMobile. Em seguida, os usuários se registram usando um PIN exclusivo que o XenMobile gera para eles. Depois que o usuário pode acessar, o XenMobile cria e implanta o certificado usado para autenticar no ambiente XenMobile.

Você pode usar o assistente Citrix ADC for XenMobile para executar a configuração necessária para o XenMobile ao usar autenticação de Citrix ADC de certificado apenas ou autenticação de certificado mais domínio. Você pode executar o assistente Citrix ADC for XenMobile apenas uma vez.

Em ambientes altamente seguros, o uso de credenciais LDAP fora de uma organização em redes públicas ou inseguras é considerado uma grande ameaça à segurança da organização. Para ambientes altamente seguros, uma opção é a autenticação de dois fatores que usa um certificado de cliente e um token de segurança. Para obter informações, consulte Configuração do XenMobile para autenticação de certificado e token de segurança.

Autenticação de certificado de cliente está disponível para o modo MAM do XenMobile (somente MAM) e o modo ENT (quando os usuários se registram no MDM). A autenticação de certificado cliente não está disponível para o modo ENT do XenMobile quando os usuários se registram no modo MAM legado. Para usar a autenticação de certificado de cliente para os modos ENT e MAM do XenMobile, você deve configurar o servidor Microsoft, o XenMobile Server e o Citrix Gateway. Siga os seguintes procedimentos gerais, como detalhado neste artigo.

No servidor Microsoft:

- Adicione um snap-in de certificado ao Console de Gerenciamento Microsoft.

- Adicione o modelo à Autoridade de Certificação (AC).

- Crie um certificado PFX do servidor de AC.

No XenMobile Server:

- Carregue o certificado no XenMobile.

- Crie a entidade PKI de autenticação baseada em certificado.

- Configure os provedores de credenciais.

- Configure o Citrix Gateway para fornecer um certificado de usuário para autenticação.

Para obter informações sobre a configuração do Citrix Gateway, consulte estes artigos na documentação do Citrix ADC:

- Autenticação de cliente

- Infraestrutura de perfil SSL

- Configuração e vinculação de uma política de autenticação de certificado cliente

Pré-requisitos

-

Ao criar um modelo de Entidade de Serviços de Certificado Microsoft, evite possíveis problemas de autenticação com dispositivos registrados excluindo caracteres especiais. Por exemplo, não use estes caracteres no nome do modelo:

: ! $ () # % + * ~ ? | {} [] - Para configurar a autenticação baseada em certificado para o Exchange ActiveSync, consulte este blog da Microsoft. Configure o site do servidor da autoridade de certificação (AC) para o Exchange ActiveSync para exigir certificados cliente.

- Se você usa certificados de servidor privados para proteger o tráfego do ActiveSync ao Exchange Server, verifique se os dispositivos móveis têm todos os certificados raiz e intermediários necessários. Caso contrário, a autenticação baseada em certificado não ocorrerá durante a instalação da caixa de correio no Secure Mail. No console do IIS do Exchange, você deve:

- Adicione um site para uso do XenMobile com o Exchange e associe o certificado de servidor Web.

- Use a porta 9443.

- Para esse site, você deve adicionar dois aplicativos, um para “Microsoft-Server-ActiveSync” e um para “EWS”. Por ambos os aplicativos, em Configurações de SSL, selecione Exigir SSL.

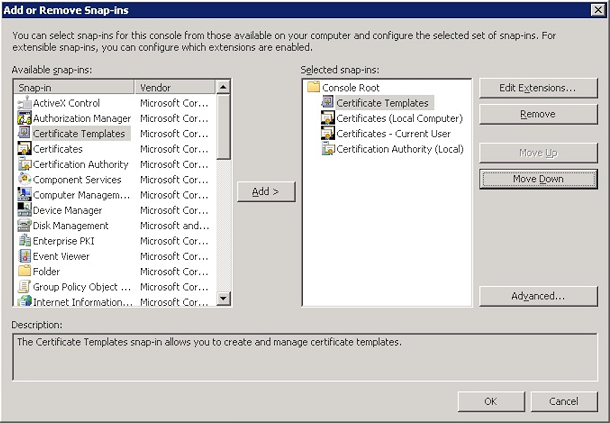

Adicionar um snap-in de certificado ao Console de Gerenciamento Microsoft

-

Abra o console e, em seguida, clique em Adicionar ou remover snap-ins.

-

Adicione os seguintes snap-ins:

- Modelos de Certificado

- Certificados (Computador Local)

- Certificados - Usuário Atual

- Autoridade de Certificação (Local)

-

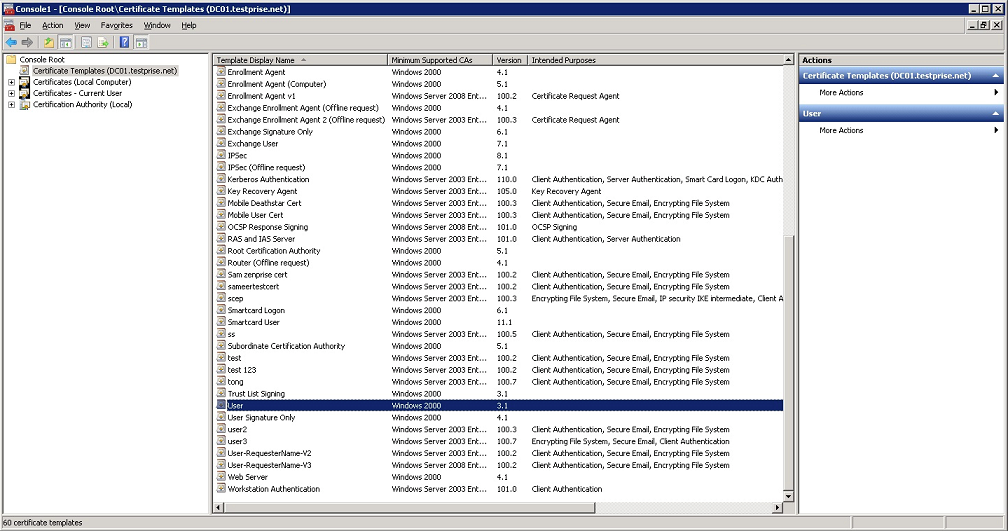

Expanda Modelos de certificado.

-

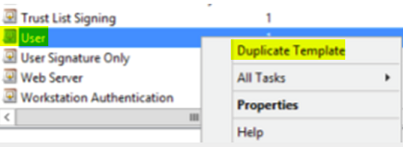

Selecione o modelo Usuário e Modelo Duplicado.

-

Forneça o nome para exibição do Modelo.

Importante:

Não é recomendado selecionar a opção Publicar certificado no Active Directory. Se essa opção for selecionada, ela criará certificados cliente para todos os usuários no Active Directory, o que pode sobrecarregar seu banco de dados do Active Directory.

-

Selecione Windows 2003 Server como o tipo de modelo. No servidor Windows 2012 R2, em Compatibilidade, selecione Autoridade de certificação e defina o destinatário como Windows 2003.

-

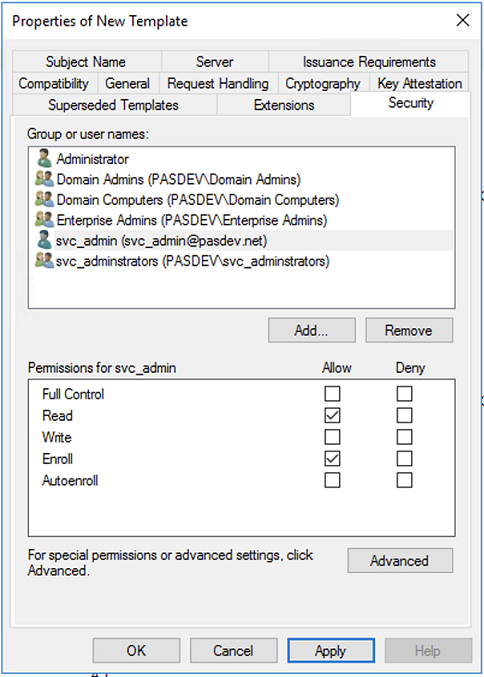

Em Segurança, selecione a opção Registrar na coluna Permitir para os usuários específicos que estão configurados com as configurações da entidade PKI para o XenMobile Server ou os grupos de usuários que têm os usuários configurados com as configurações da entidade PKI.

-

Em Criptografia, assegure-se de fornecer o tamanho da chave. Mais tarde, você insere o tamanho da chave ao configurar o XenMobile.

-

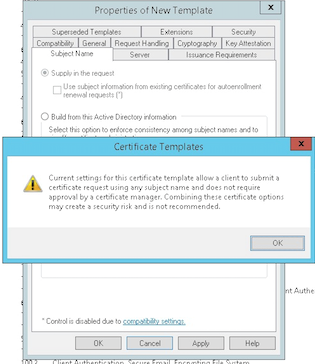

Em Nome da entidade, selecione Fornecer na solicitação. Aplique as alterações e, em seguida, salve.

Adição de um modelo à Autoridade de Certificação

-

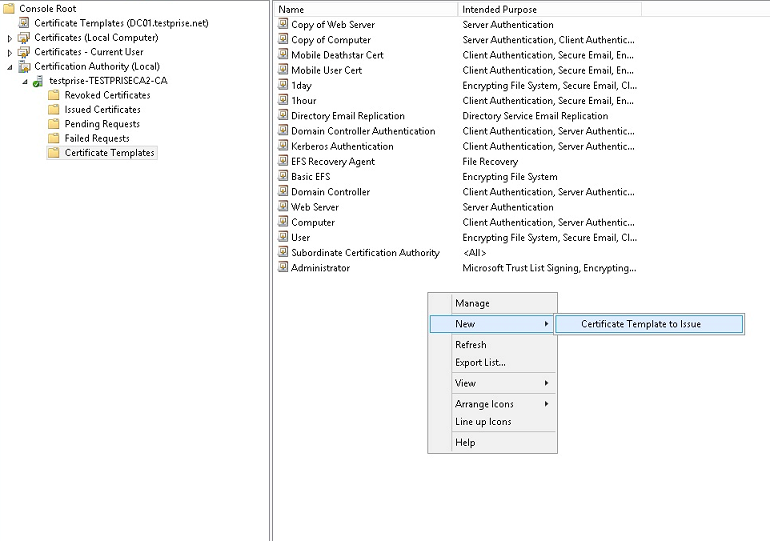

Vá para Autoridade de certificação e selecione Modelos de certificado.

-

Clique com o botão direito no painel direito e selecione Novo > Modelo de certificado a ser emitido.

-

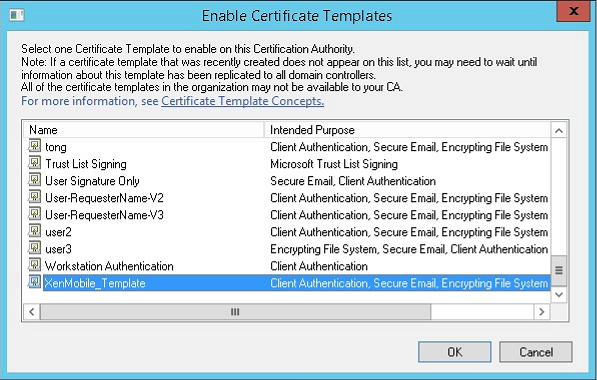

Selecione o modelo que você criou na etapa anterior e clique em OK para adicioná-lo à Autoridade de certificação.

Criação de um certificado PFX do servidor de AC

-

Crie um certificado .pfx de usuário usando a conta de serviço com a qual você fez login. O .pfx é carregado no XenMobile, que solicita um certificado de usuário em nome dos usuários que registram seus dispositivos.

-

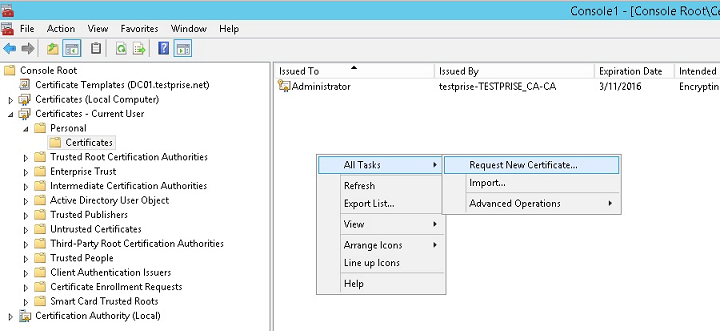

Em Usuário atual, expanda Certificados.

-

Clique com o botão direito do mouse no painel direito e clique em Solicitar novo certificado.

-

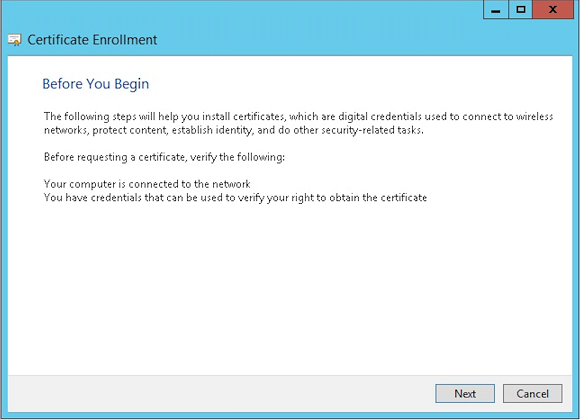

A tela Registro de certificado é exibida. Clique em Avançar.

-

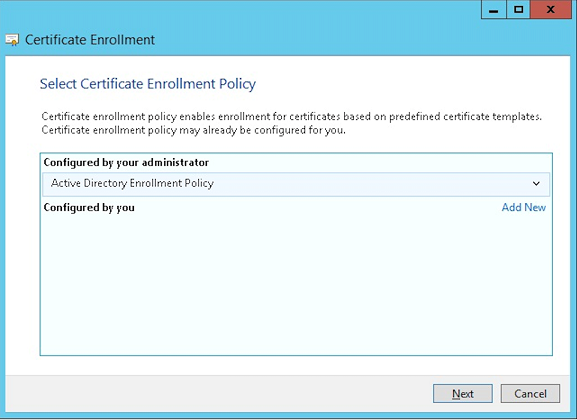

Selecione Política de registro do Active Directory e clique em Avançar.

-

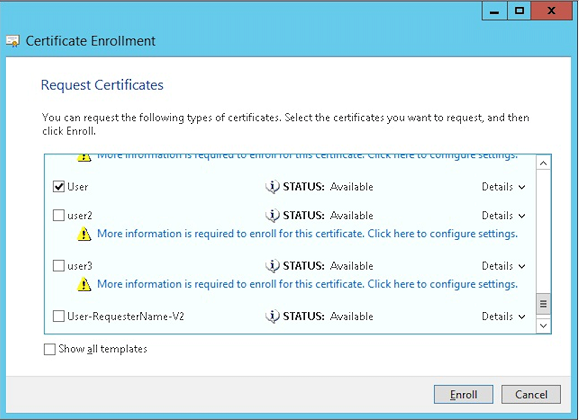

Selecione o modelo Usuário e clique em Registrar.

-

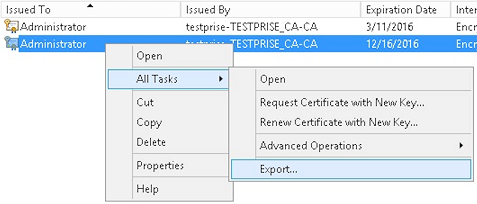

Exporte o arquivo .pfx criado na etapa anterior.

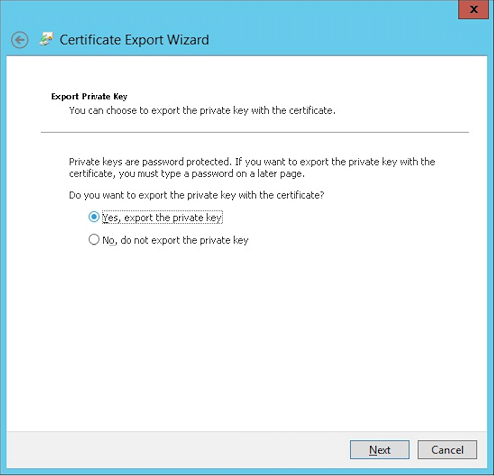

-

Clique em Sim, exportar a chave privada.

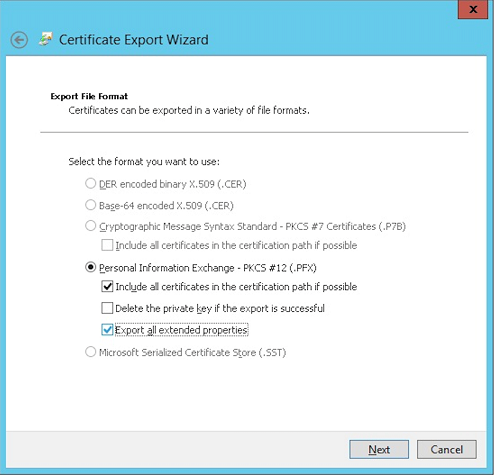

-

Selecione Incluir todos os certificados no caminho de certificação, se possível e marque a caixa de seleção Exportar todas as propriedades estendidas.

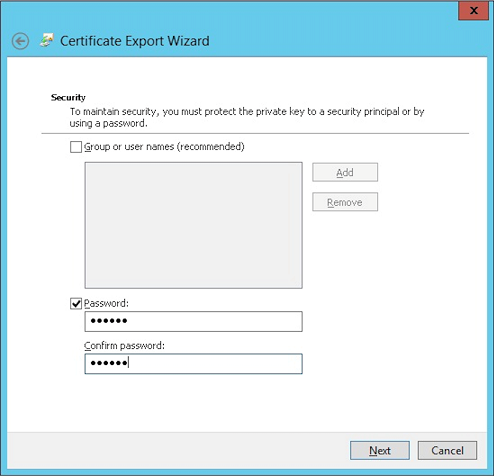

-

Defina uma senha para usar quando carregar o certificado para o XenMobile.

-

Salve o certificado no seu disco rígido.

Upload do certificado no XenMobile

-

No console XenMobile, clique no ícone de engrenagem no canto superior direito. A tela Configurações é exibida.

-

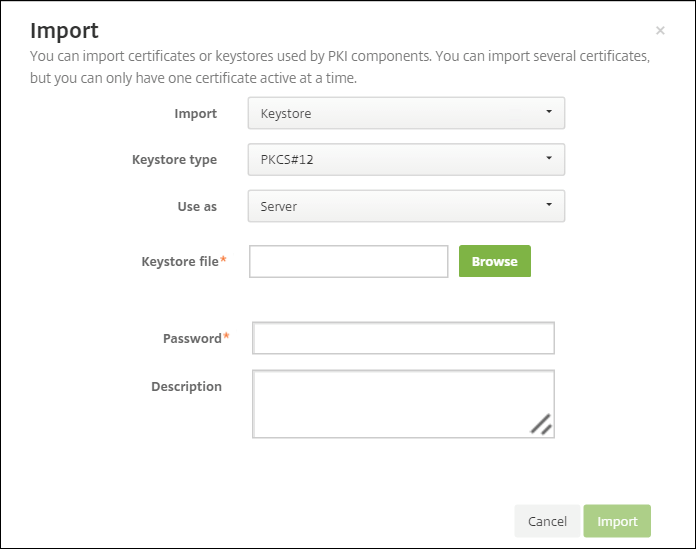

Clique em Certificados e em Importar.

-

Insira os seguintes parâmetros:

- Importar: Keystore

- Tipo de Keystore: PKCS #12

- Usar como: Servidor

-

Arquivo Keystore: clique em Procurar para selecionar o certificado

.pfxque você criou. - Senha: insira a senha criada para esse certificado.

-

Clique em Importar.

-

Verifique se o certificado foi instalado corretamente. Um certificado instalado corretamente é exibido como um certificado de usuário.

Criação da entidade PKI de autenticação baseada em certificado

-

Em Configurações, vá para Mais > Gerenciamento de certificados > Entidades PKI.

-

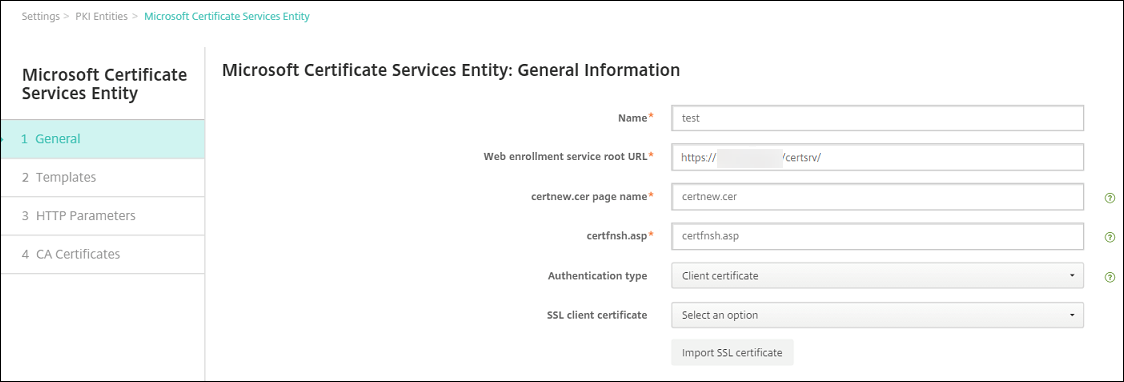

Clique em Adicionar e em Entidade de serviços de certificado da Microsoft. A tela Entidade de serviços de certificado da Microsoft: informações gerais é exibida.

-

Insira os seguintes parâmetros:

- Nome: digite qualquer nome

-

URL raiz do serviço de registro na web:

https://RootCA-URL/certsrv/(Certifique-se de adicionar a última barra, /, no caminho da URL.) - Nome da página certnew.cer: certnew.cer (valor padrão)

- certfnsh.asp: certfnsh.asp (valor padrão)

- Tipo de autenticação: certificado cliente

- Certificado de cliente SSL: selecione o certificado de usuário a ser usado para emitir o certificado cliente do XenMobile

-

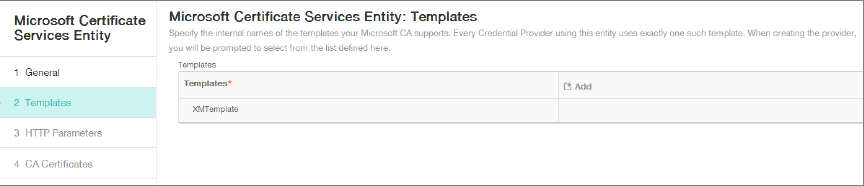

Em Modelos, adicione o modelo que você criou ao configurar o certificado da Microsoft. Não adicione espaços.

-

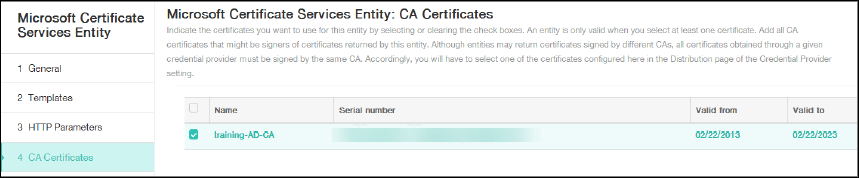

Ignore os Parâmetros HTTP e, em seguida, clique em Certificados de CA.

-

Selecione o nome da AC raiz que corresponde ao seu ambiente. Essa AC raiz é parte da cadeia importada do certificado cliente do XenMobile.

-

Clique em Salvar.

Configuração dos provedores de credenciais

-

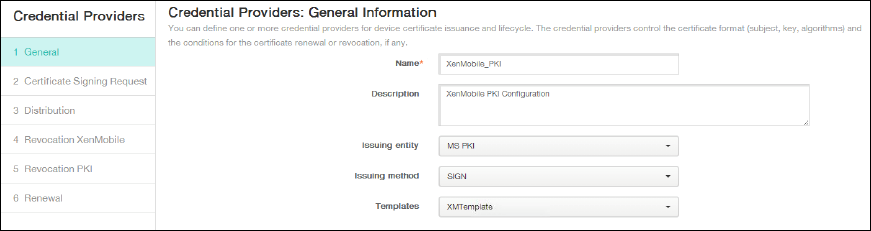

Em Configurações, vá para Mais > Gerenciamento de certificados > Provedores de credenciais.

-

Clique em Add.

-

Em Geral, insira os seguintes parâmetros:

- Nome: digite qualquer nome.

- Descrição: digite uma descrição

- Entidade de emissão: selecione a entidade PKI criada anteriormente.

- Método de emissão: SIGN

- Modelos: selecione o modelo adicionado sob a entidade PKI.

-

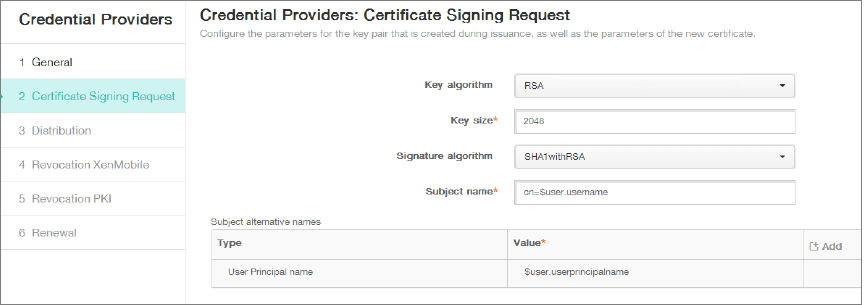

Clique em Solicitação de assinatura de certificado e insira os seguintes parâmetros:

- Algoritmo de chave: RSA

- Tamanho da chave: 2048

- Algoritmo de assinatura: SHA256withRSA

-

Nome de entidade:

cn=$user.username

Para Nomes de entidade alternativos, clique em Adicionar e insira os seguintes parâmetros:

- Tipo: nome UPN

-

Valor:

$user.userprincipalname

-

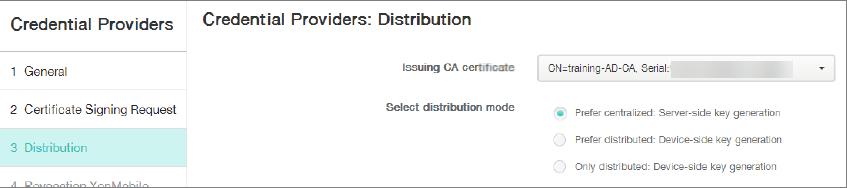

Clique em Distribuição e insira os seguintes parâmetros:

- Emissão de certificado de CA: selecione a CA emissora que assinou o Certificado cliente do XenMobile.

- Selecionar modo de distribuição: selecione Preferir modo centralizado: geração de chaves do lado do servidor.

-

Para as duas próximas seções, Revogação XenMobile e Revogação PKI, defina os parâmetros conforme necessário. Neste exemplo, as duas opções são ignoradas.

-

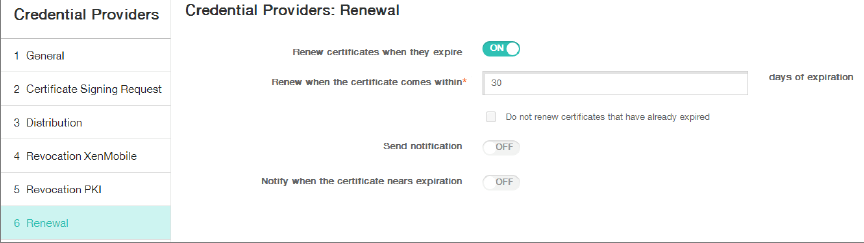

Clique em Renovação.

-

Para Renovar os certificados quando eles expirarem, selecione I.

-

Deixe todas as outras configurações como o padrão ou altere-as conforme necessário.

-

Clique em Salvar.

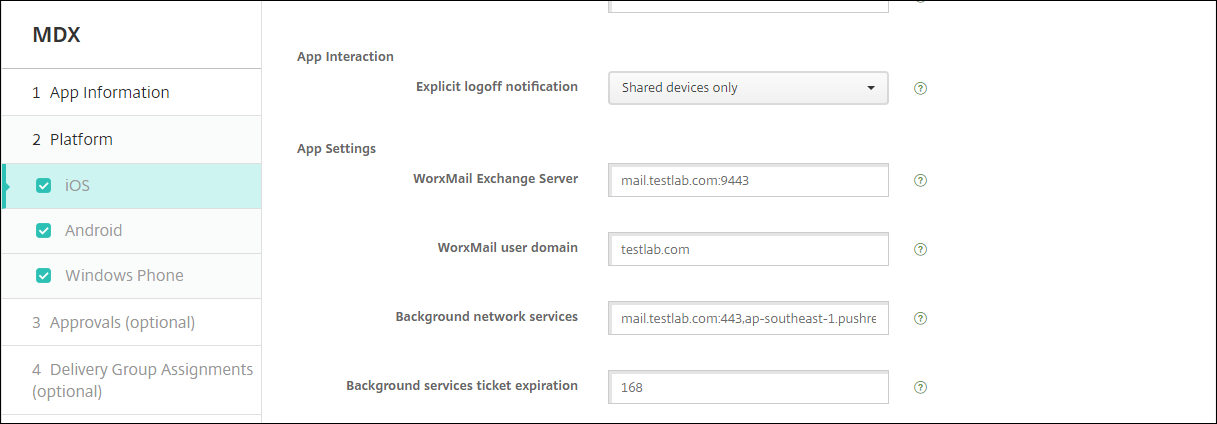

Configuração do Secure Mail para usar a autenticação baseada em certificado

Quando você adicionar o Secure Mail ao XenMobile, defina as configurações do Exchange em Configurações de Aplicativo.

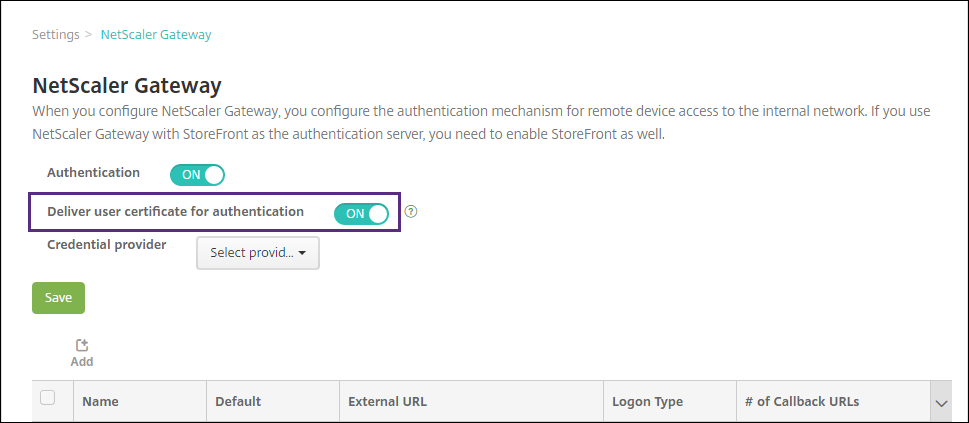

Configuração da entrega de certificado do Citrix ADC no XenMobile

-

Faça login no console XenMobile e clique no ícone de engrenagem no canto superior direito. A tela Configurações é exibida.

-

Em Servidor, clique em Citrix Gateway.

-

Se o Citrix Gateway ainda não foi adicionado, clique em Adicionar e especifique as configurações:

-

URL externa:

https://SuaURLDoCitrixGateway - Tipo de login: Certificado e domínio

- Senha obrigatória: desativado

- Definir como padrão: ativado

-

URL externa:

-

Para Entregar certificado de usuário para autenticação, selecione I.

-

Para Provedor de credenciais, selecione um provedor e clique em Salvar.

-

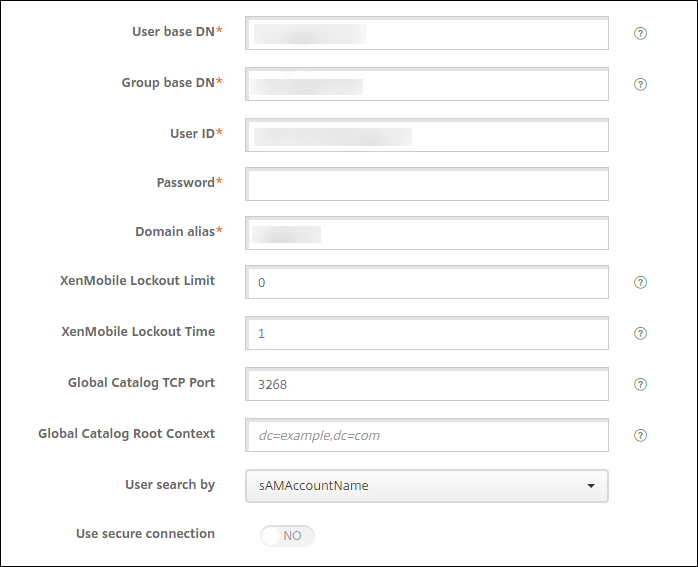

Para usar os atributos sAMAccount nos certificados de usuário como uma alternativa ao Nome Principal do Usuário (UPN), configure o conector LDAP no XenMobile da seguinte maneira: vá para Configurações > LDAP, selecione o diretório e clique em Editar e selecione sAMAccountName em Pesquisa de usuário por.

Ativar o PIN da Citrix e o cache de senha de usuário

Para habilitar o cache de PIN e senha de usuário da Citrix, vá para Configurações > Propriedades do cliente e marque estas caixas de seleção: Habilitar autenticação de PIN da Citrix e Habilitar cache de senha de usuário. Para obter mais informações, consulte Propriedades do cliente.

Solução de problemas da sua configuração de certificado cliente

Após uma configuração com êxito da configuração anterior mais a configuração do Citrix Gateway, o usuário fluxo de trabalho é o seguinte:

-

Os usuários registram seus dispositivos móveis.

-

O XenMobile solicita que os usuários criem um PIN da Citrix.

-

Os usuários são redirecionados para a XenMobile Store.

-

Quando os usuários iniciam o Secure Mail, o XenMobile não solicita credenciais de usuário para a configuração da caixa de correio. Em vez disso, o Secure Mail solicita o certificado de cliente do Secure Hub e o envia para o Microsoft Exchange Server para autenticação. Se o XenMobile solicitar credenciais quando os usuários iniciarem o Secure Mail verifique a sua configuração.

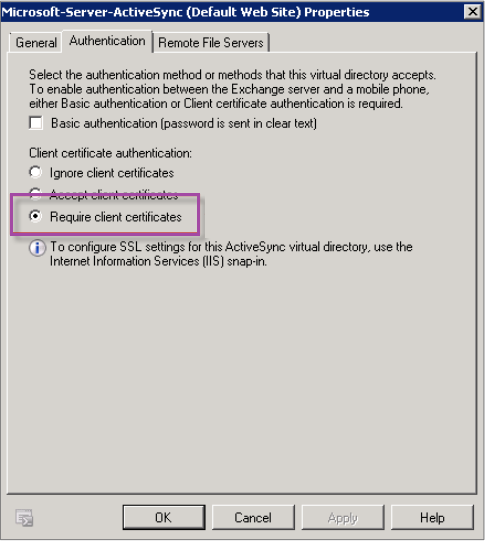

Se os usuários puderem baixar e instalar o Secure Mail, mas durante a configuração da caixa de correio o Secure Mail não termina a configuração:

-

Se o Microsoft Exchange Server ActiveSync usa certificados de servidor SSL privados para proteger o tráfego, verifique se os certificados raiz/intermediário estão instalados no dispositivo móvel.

-

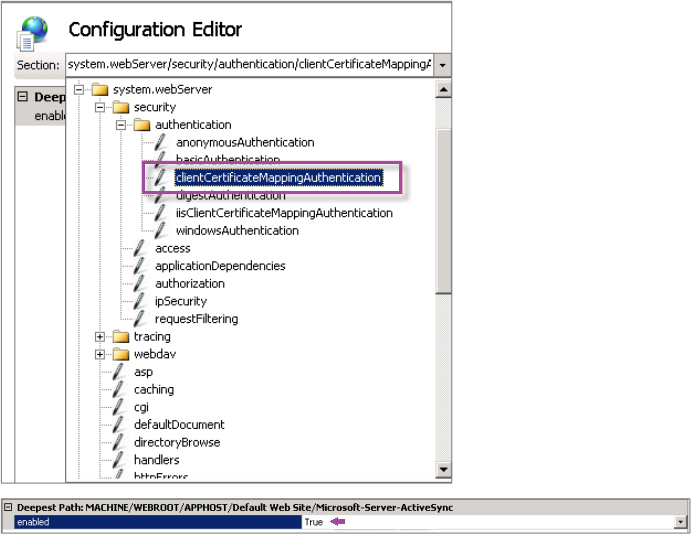

Verifique se o tipo de autenticação selecionado para o ActiveSync é Exigir certificados de cliente.

-

No Microsoft Exchange Server, verifique o site Microsoft-Server-ActiveSync para confirmar que a autenticação de mapeamento de certificado de cliente esteja ativada. Por padrão, a autenticação de mapeamento de certificado de cliente está desativada. A opção está em Editor de configuração > Segurança > Autenticação.

Nota: depois de selecionar True, clique em Aplicar para que as alterações tenham efeito.

-

Verifique as configurações do Citrix Gateway no console XenMobile: certifique-se de que Entregar certificado de usuário para autenticação esteja Ativado e que o Provedor de credenciais tenha o perfil correto selecionado.

Para determinar se o certificado de cliente foi entregue a um dispositivo móvel

-

No console XenMobile, vá para Gerenciar > Dispositivos e selecione o dispositivo.

-

Clique em Editar ou Mostrar mais.

-

Vá para a seção Grupos de entrega e procure esta entrada:

Credenciais do Citrix Gateway: Credencial solicitada, CertId=

Para validar se a negociação do certificado de cliente está habilitada

-

Execute este comando

netshpara mostrar a configuração do Certificado SSL que está vinculado ao site do IIS:netsh http show sslcert -

Se o valor de Negociar certificado de cliente for Desativado, execute o seguinte comando para ativá-lo:

netsh http delete sslcert ipport=0.0.0.0:443netsh http add sslcert ipport=0.0.0.0:443 certhash=cert_hash appid={app_id} certstorename=store_name verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=EnablePor exemplo:

netsh http add sslcert ipport=0.0.0.0:443 certhash=609da5df280d1f54a7deb714fb2c5435c94e05da appid={4dc3e181-e14b-4a21-b022-59fc669b0914} certstorename=ExampleCertStoreName verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=Enable

Neste artigo

- Pré-requisitos

- Adicionar um snap-in de certificado ao Console de Gerenciamento Microsoft

- Adição de um modelo à Autoridade de Certificação

- Criação de um certificado PFX do servidor de AC

- Upload do certificado no XenMobile

- Criação da entidade PKI de autenticação baseada em certificado

- Configuração dos provedores de credenciais

- Configuração do Secure Mail para usar a autenticação baseada em certificado

- Configuração da entrega de certificado do Citrix ADC no XenMobile

- Solução de problemas da sua configuração de certificado cliente