-

Notas de versão de patches contínuos

-

Notas de versão do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 8 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 7 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 6 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 5 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 2 do XenMobile Server 10.15

-

Notas de versão do Patch contínuo 1 do XenMobile Server 10.15

-

Notas de versão do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 13 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 12 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 11 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 10 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 9 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 8 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 7 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 6 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 5 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 4 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 3 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 2 do XenMobile Server 10.14

-

Notas de versão do Patch contínuo 1 do XenMobile Server 10.14

-

-

-

-

-

Arquitetura de referência para implantações locais

-

Configurar um servidor de atestado de integridade de dispositivo no local

-

Configurar a autenticação baseada em certificado com o EWS para notificações por push do Secure Mail

-

Integrar o gerenciamento de dispositivos móveis do XenMobile ao Cisco Identity Services Engine

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Arquitetura de referência para implantações locais

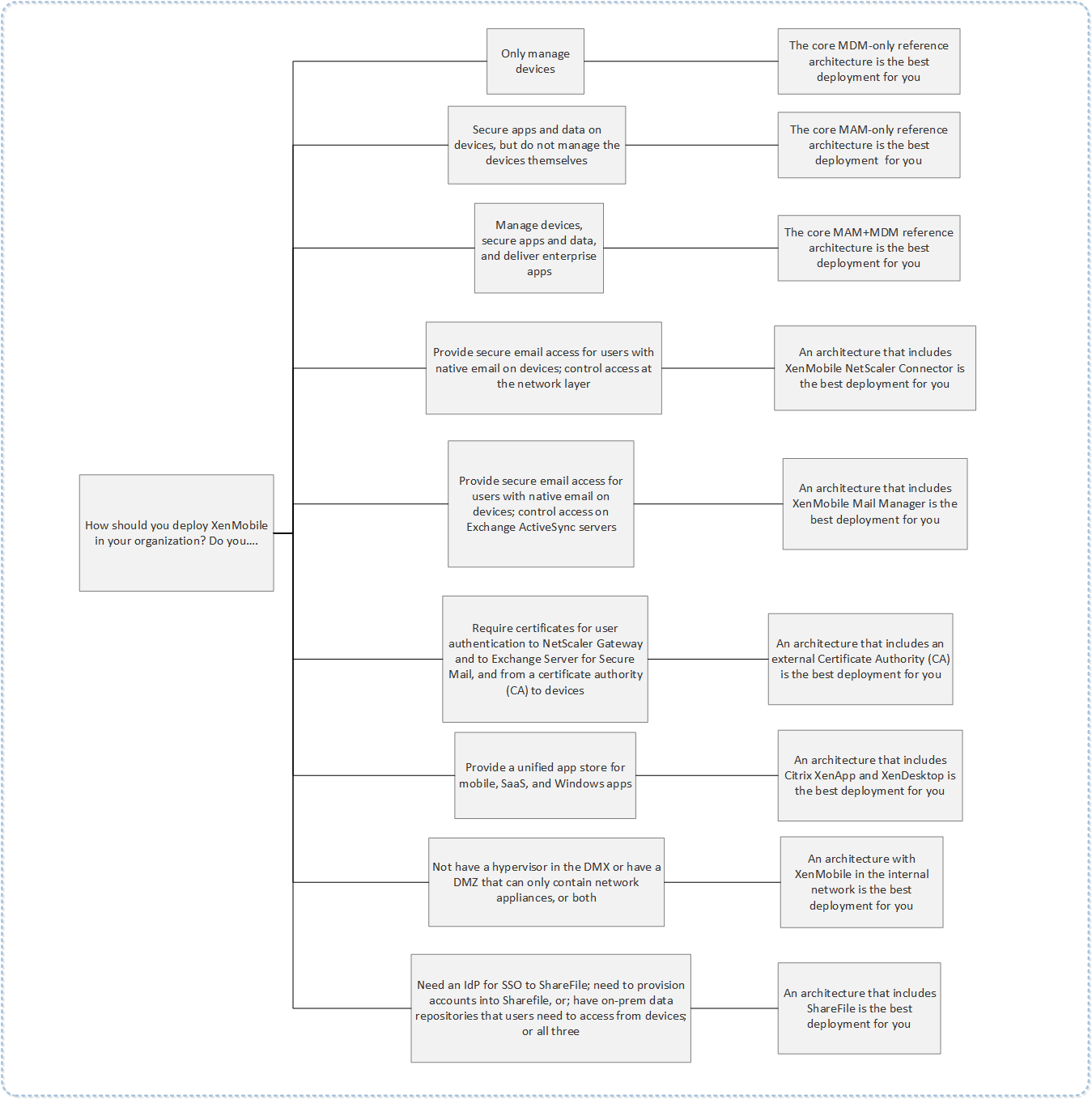

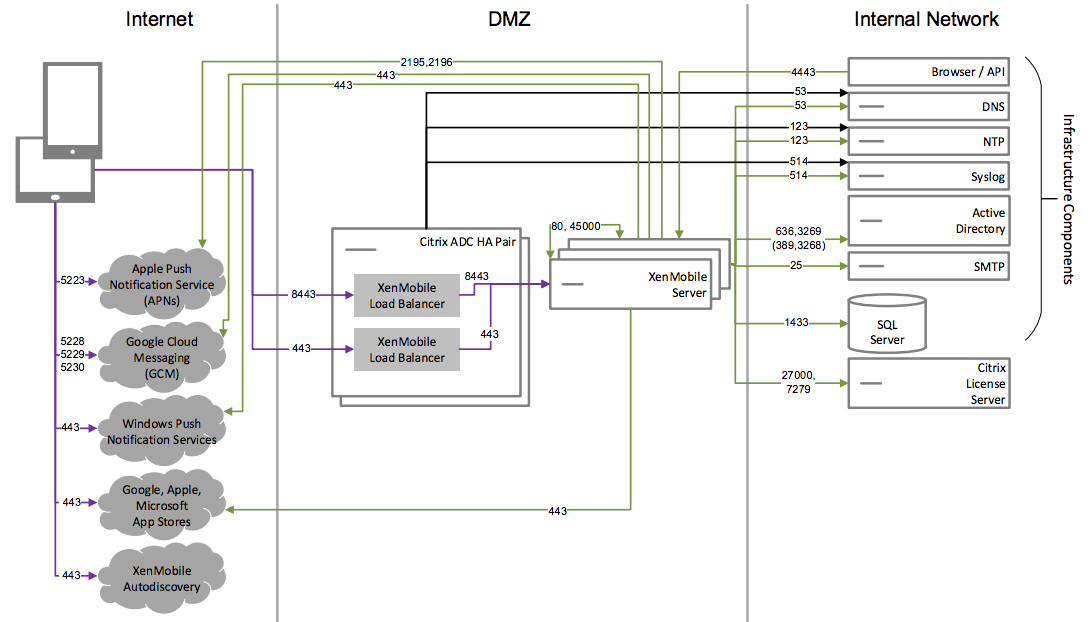

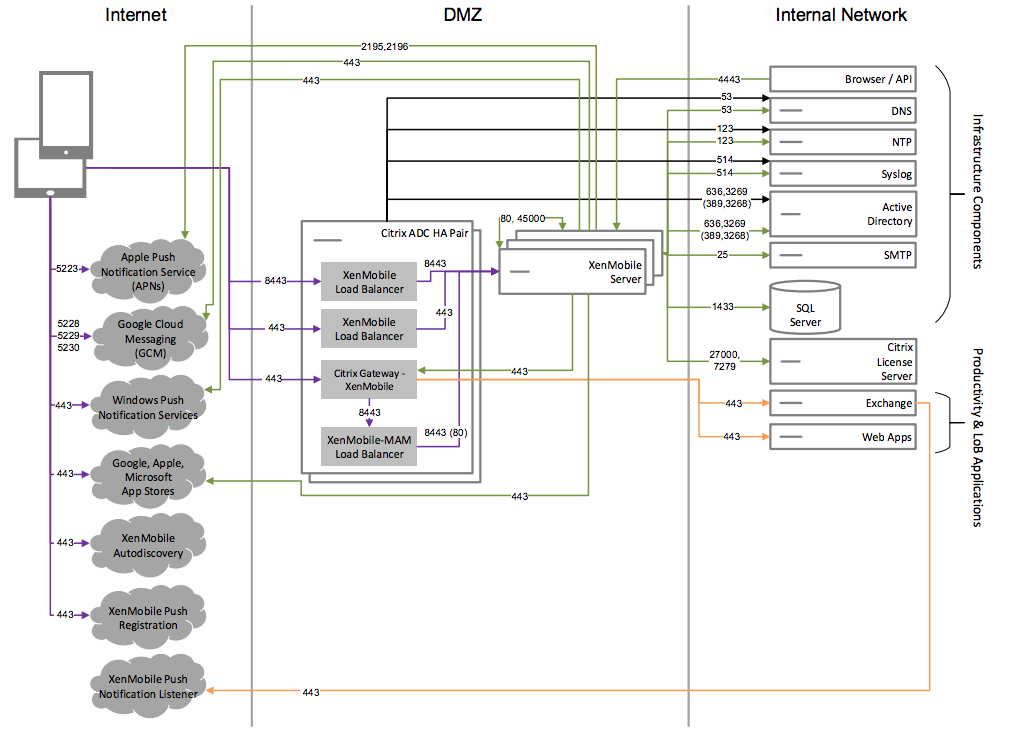

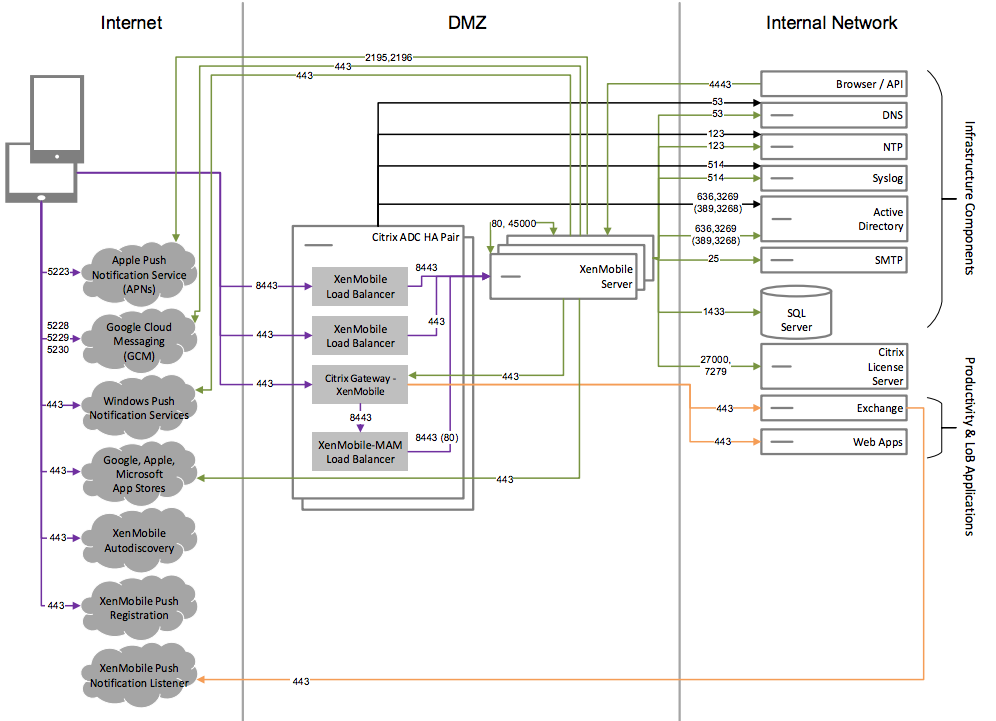

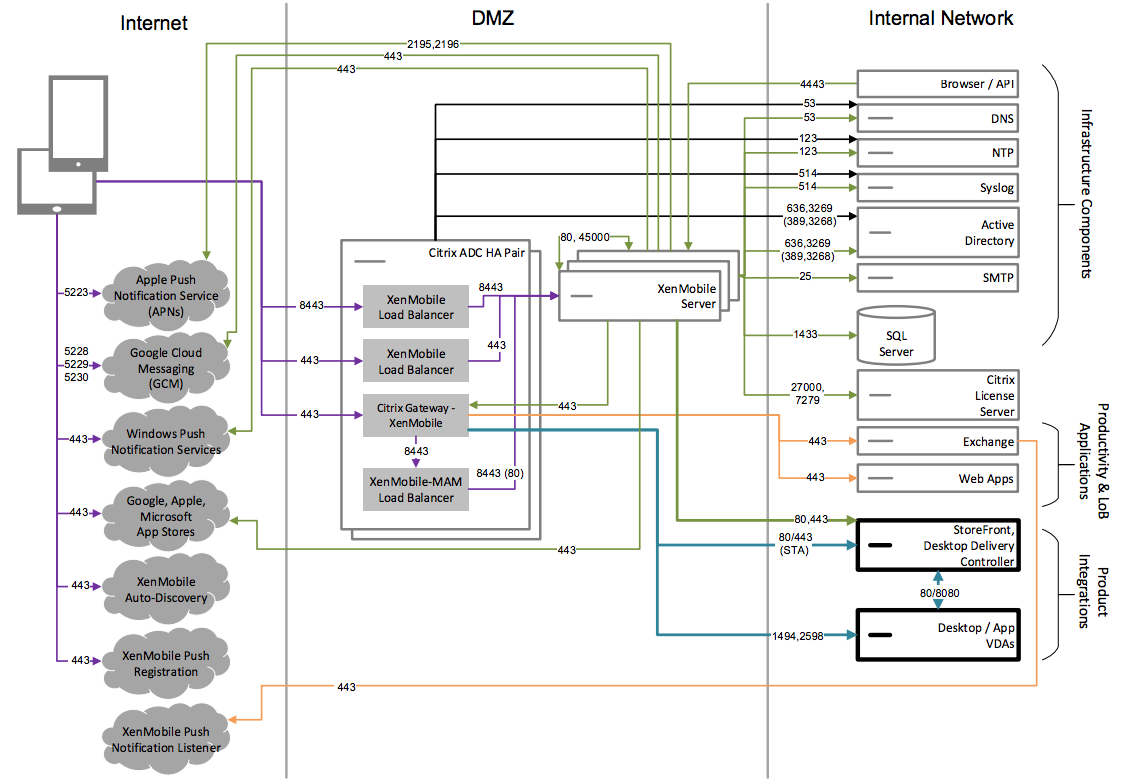

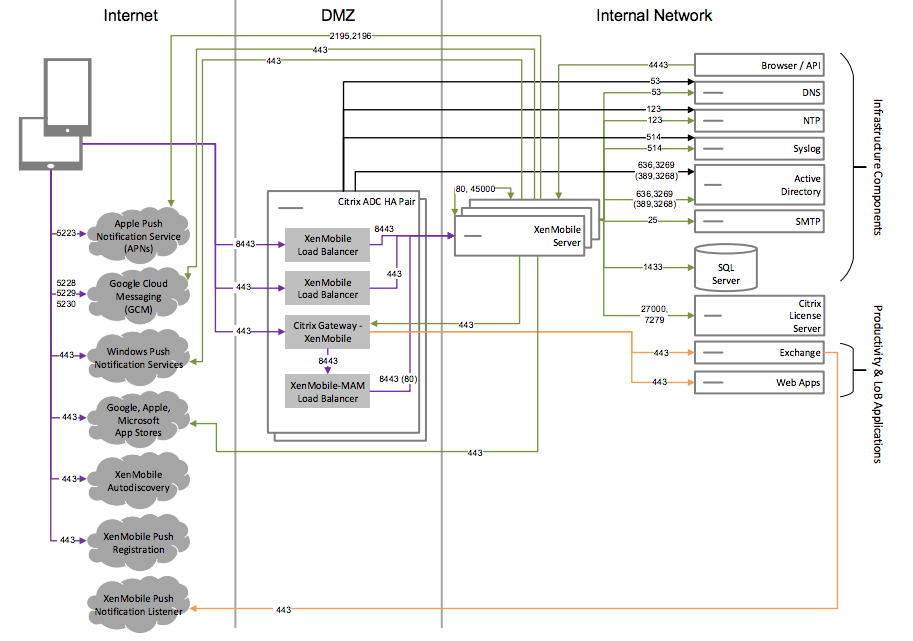

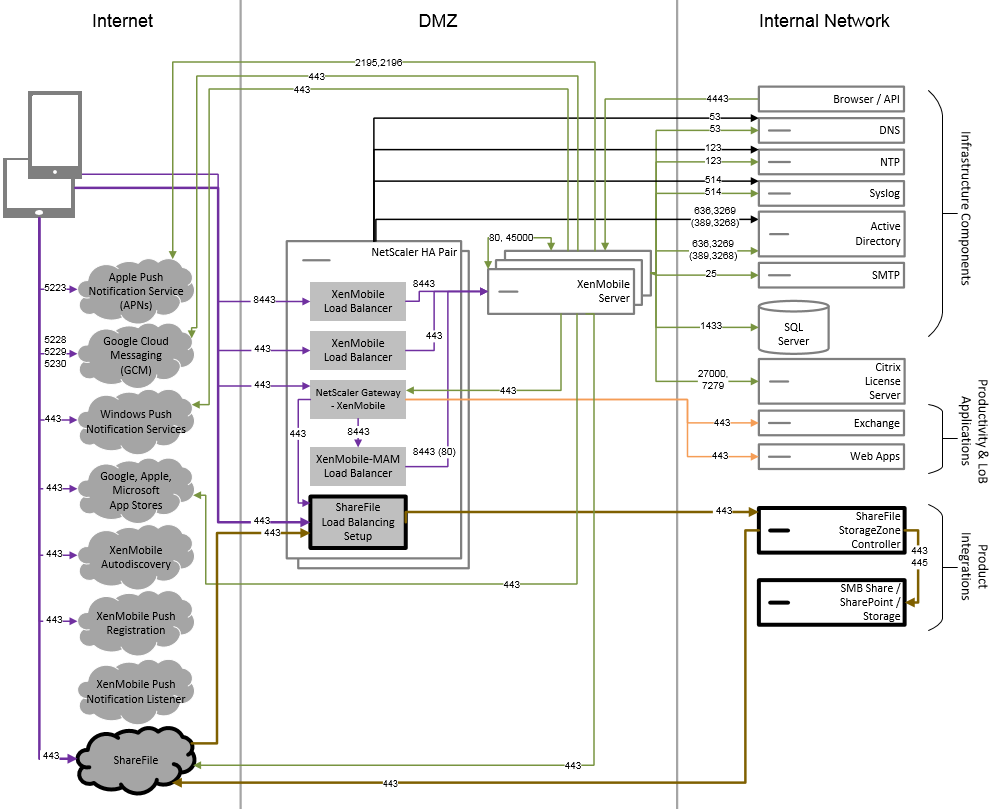

As figuras neste artigo ilustram as arquiteturas de referência para a implantação do XenMobile nas instalações locais. Os cenários de implantação incluem somente MDM, somente MAM e MDM+MAM como as principais arquiteturas, bem como aquelas que incluem componentes, como o SNMP Manager, conector Citrix Gateway para Exchange ActiveSync, conector de Endpoint Management para Exchange ActiveSync e aplicativos e áreas de trabalho virtuais. As figuras mostram os componentes mínimos necessários para o XenMobile.

Use este gráfico como um guia geral para suas decisões de implantação.

Nas figuras, os números dos conectores representam portas que você deve abrir para permitir as conexões entre os componentes. Para obter uma lista completa de portas, consulte Requisitos de porta na documentação do XenMobile.

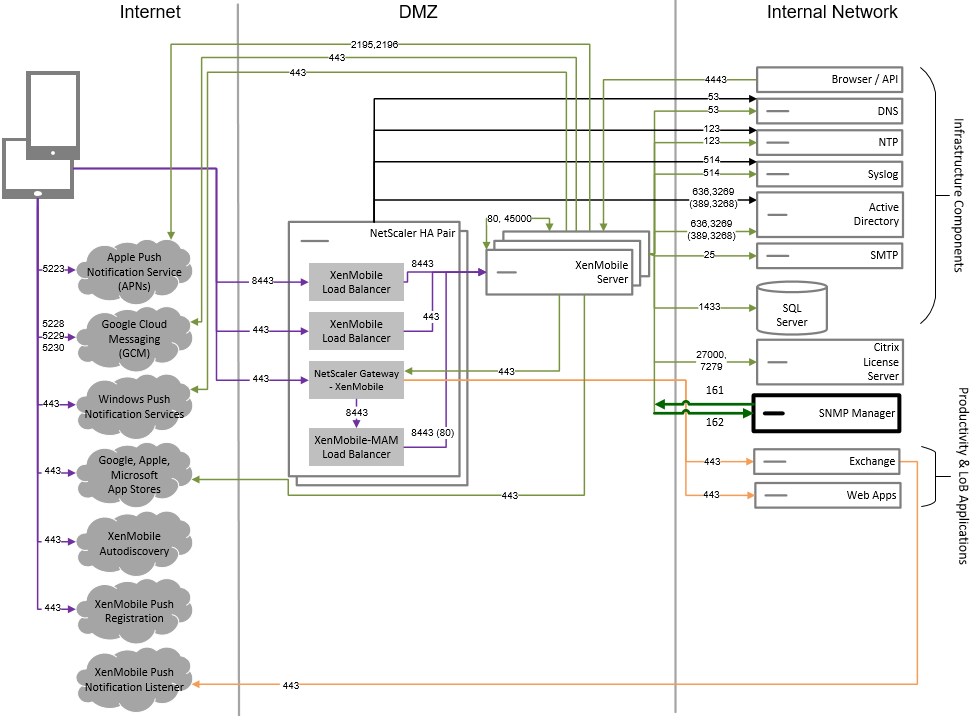

Arquitetura de referência somente MDM principal

Implante essa arquitetura se você planeja usar somente os recursos MDM do XenMobile. Por exemplo, você precisa gerenciar um dispositivo emitido pela empresa por meio do MDM para implantar políticas de dispositivo e aplicativos, além de recuperar os inventários de ativos e ser capaz de realizar ações em dispositivos, como um apagamento de dispositivo.

Arquitetura de referência somente MAM principal

Implante essa arquitetura se você planeja usar somente os recursos MAM do XenMobile sem precisar registrar dispositivos para MDM. Por exemplo, você deseja proteger aplicativos e dados em dispositivos móveis BYO; você deseja entregar aplicativos móveis empresariais e ser capaz de bloquear aplicativos e apagar os respectivos dados. Os dispositivos não podem registrados no MDM.

Arquitetura de referência MAM+ MDM principal

Implante essa arquitetura se você planeja usar os recursos do MDM+MAM do XenMobile. Por exemplo, você precisa gerenciar um dispositivo emitido pela empresa por meio do MDM; você deseja implantar políticas de dispositivo e aplicativos, recuperar um inventário de ativos e poder apagar dispositivos. Você também deseja entregar aplicativos móveis empresariais e ser capaz de bloquear aplicativos e apagar os respectivos dados.

Arquitetura de referência com SNMP

Implemente esta arquitetura se você planeja ativar o monitoramento SNMP com o XenMobile. Por exemplo, se você quiser permitir que os sistemas de monitoramento consultem e obtenham informações nos nós do XenMobile. Para obter mais informações, consulte Monitoramento SNMP.

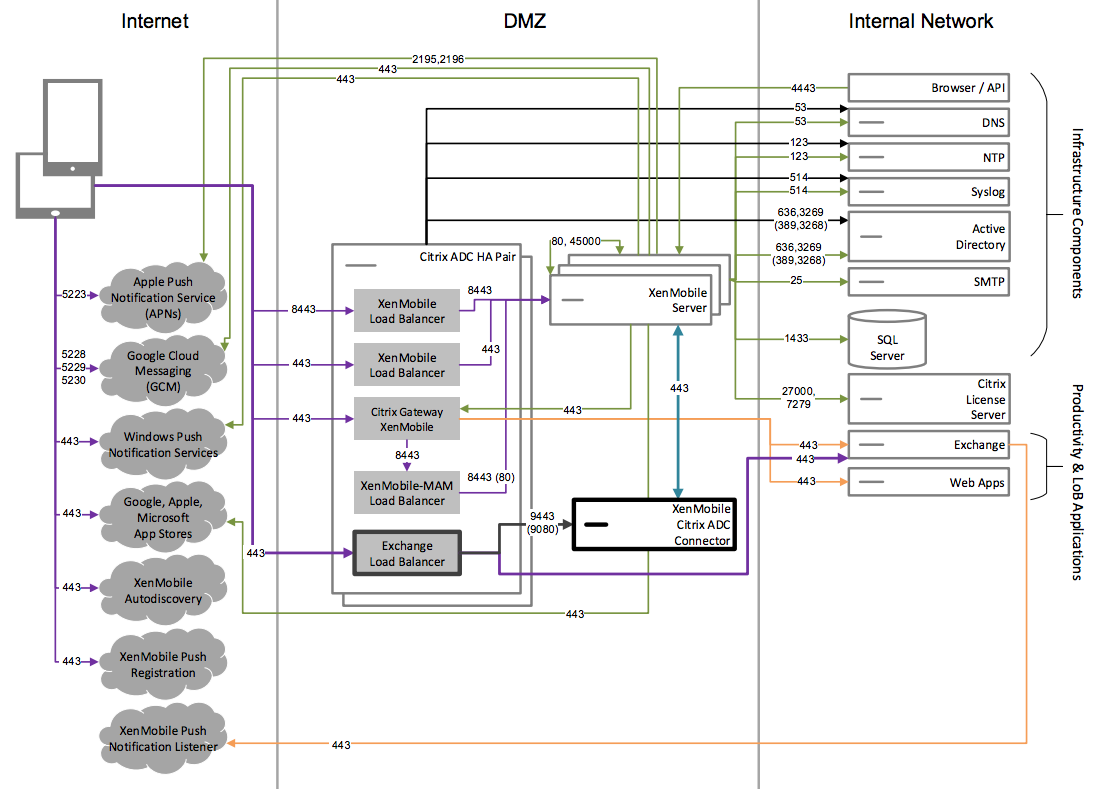

Arquitetura de referência com o conector Citrix Gateway para Exchange ActiveSync

Implemente esta arquitetura se você planeja usar o conector Citrix Gateway para Exchange ActiveSync com o XenMobile. Por exemplo, se você precisar fornecer acesso seguro a e-mail aos usuários que usam aplicativos de e-mail móveis nativos. Esses usuários continuarão acessando o e-mail por meio de um aplicativo nativo, ou, se quiser, você poderá fazer a transição gradual deles para o Citrix Secure Mail. O controle de acesso precisa ocorrer na camada de rede antes que o tráfego atinja os servidores do Exchange Active Sync. Embora o diagrama mostre o conector do Exchange ActiveSync implantado em uma arquitetura MDM e MAM, você também pode implantar o conector de Exchange ActiveSync da mesma maneira como parte de uma arquitetura somente MDM.

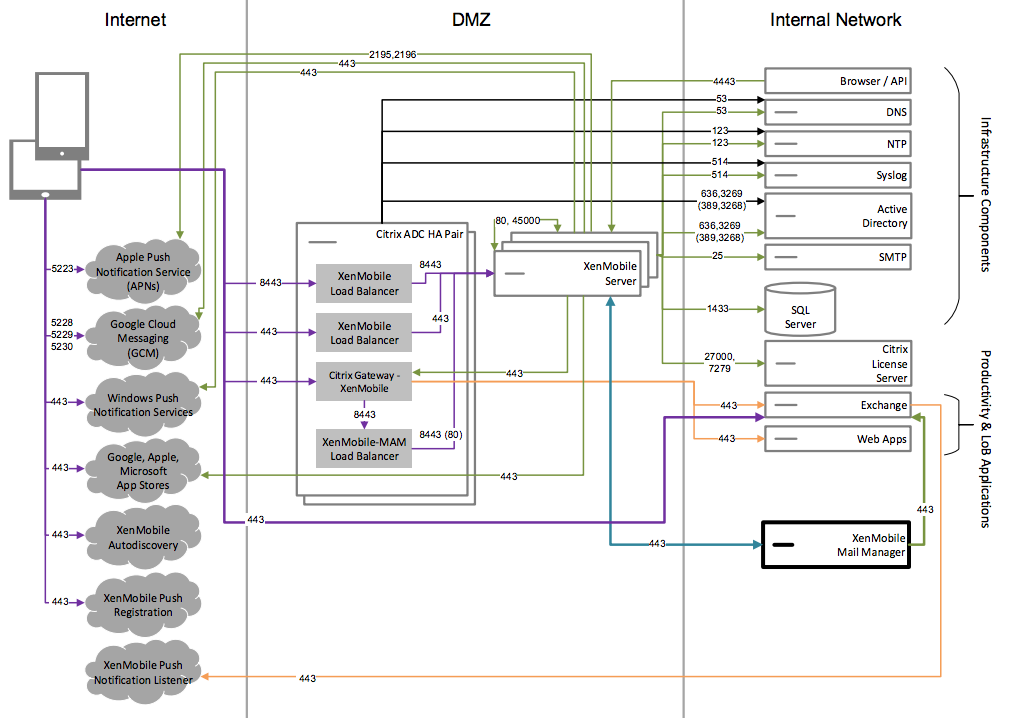

Arquitetura de referência com conector de Endpoint Management para Exchange ActiveSync

Implemente esta arquitetura se você planeja usar o conector de Endpoint Management para Exchange ActiveSync com o XenMobile. Por exemplo, se você quiser fornecer acesso seguro a e-mail aos usuários que usam aplicativos de e-mail móveis nativos. Esses usuários continuarão acessando o e-mail por meio de um aplicativo nativo, ou, se quiser, você poderá fazer a transição gradual deles para o Secure Mail. Você pode obter o controle de acesso nos servidores Exchange ActiveSync. Embora o diagrama mostre o conector de Endpoint Management para Exchange ActiveSync implantado em uma arquitetura MDM e MAM, você também pode implantar o conector de Endpoint Management para o Exchange ActiveSync da mesma maneira como parte de uma arquitetura somente MDM.

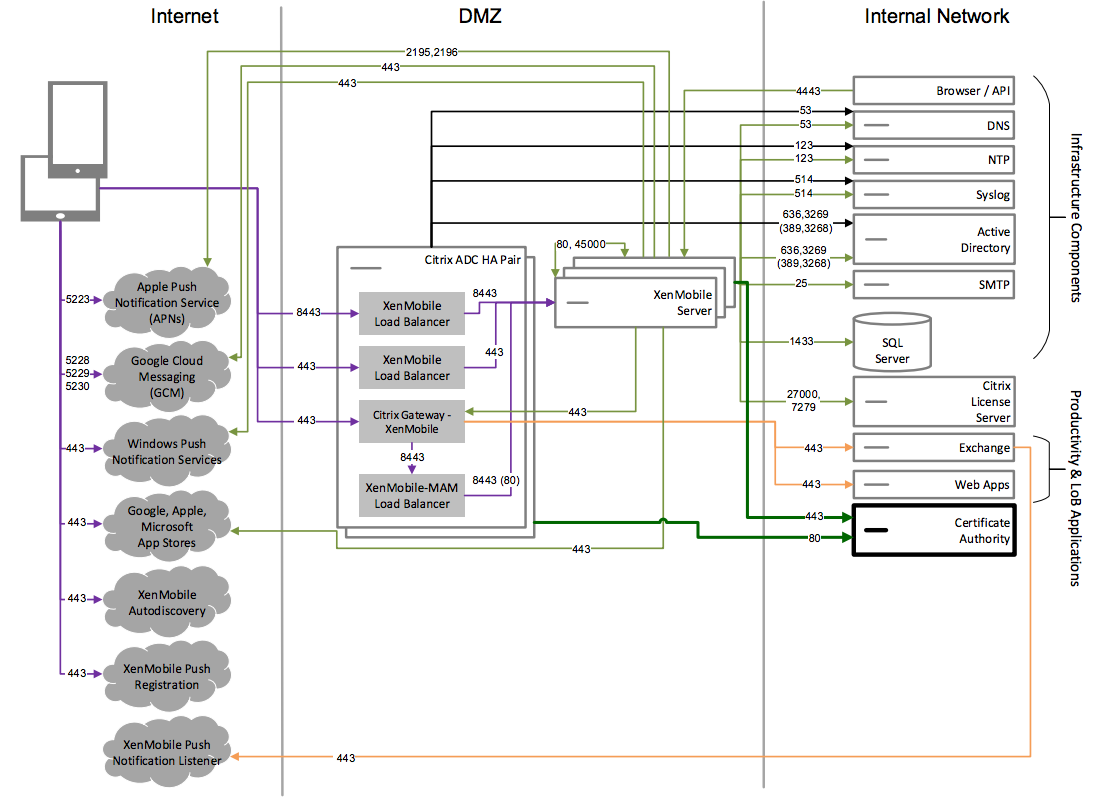

Arquitetura de referência com autoridade de certificação externa

Recomenda-se uma implantação que inclua uma autoridade de certificação externa para atender a um ou mais dos seguintes requisitos:

- Você precisa de certificados de usuário para autenticação do usuário no Citrix Gateway (para acesso à intranet).

- Você precisa que os usuários do Secure Mail sejam autenticados no Exchange Server usando um certificado de usuário.

- Você precisa enviar certificados emitidos pela Autoridade de Certificação corporativa para dispositivos móveis para acesso Wi-Fi, por exemplo.

Embora o diagrama mostre uma autoridade de certificação externa implantada em uma arquitetura MDM+MAM, você também pode implantar uma Autoridade de Certificação externa da mesma maneira como parte de uma arquitetura somente MDM ou somente MAM.

Arquitetura de referência com aplicativos e áreas de trabalho virtuais

Implemente esta arquitetura se você planeja integrar aplicativos e áreas de trabalho virtuais com o XenMobile. Por exemplo, você precisa fornecer uma loja de aplicativos unificada para usuários móveis para todos os tipos de aplicativos (móveis, SaaS e Windows). Embora o diagrama mostre áreas de trabalho virtuais implementadas em uma arquitetura MDM e MAM, você também pode implantar essas áreas de trabalho da mesma maneira como parte de uma arquitetura somente MAM.

Arquitetura de referência com o XenMobile na rede interna

Você pode implantar uma arquitetura com o XenMobile na rede interna para atender a um ou mais dos seguintes requisitos:

- Você não tem ou não tem permissão para ter um hipervisor na DMZ.

- Sua DMZ pode conter apenas dispositivos de rede.

- Seus requisitos de segurança requerem o uso do SSL Offload.

Arquitetura de referência com ShareFile

Implemente esta arquitetura se você quiser integrar o Citrix Files ou apenas os conectores de zona de armazenamento com o XenMobile. A integração do Citrix Files permite atender a um ou mais dos seguintes requisitos:

- Você precisa de um IdP para fornecer aos usuários logon único (SSO) para o ShareFile.com.

- Você precisa de uma maneira de provisionar contas no ShareFile.com.

- Você tem repositórios de dados no local que precisam ser acessados a partir de dispositivos móveis.

Uma integração apenas com os conectores de zona de armazenamento fornece aos usuários acesso móvel seguro a repositórios de armazenamento locais existentes, como sites do SharePoint e compartilhamentos de arquivos em rede. Nessa configuração, você não precisa definir um subdomínio do ShareFile, provisionar usuários para o Citrix Files ou hospedar dados do Citrix Files.

Embora o diagrama mostre o Citrix Files implementado em uma arquitetura MDM+MAM, você também pode implantar o Citrix Files da mesma maneira como parte de uma arquitetura somente MAM.

Compartilhar

Compartilhar

Neste artigo

- Arquitetura de referência somente MDM principal

- Arquitetura de referência somente MAM principal

- Arquitetura de referência MAM+ MDM principal

- Arquitetura de referência com SNMP

- Arquitetura de referência com o conector Citrix Gateway para Exchange ActiveSync

- Arquitetura de referência com conector de Endpoint Management para Exchange ActiveSync

- Arquitetura de referência com autoridade de certificação externa

- Arquitetura de referência com aplicativos e áreas de trabalho virtuais

- Arquitetura de referência com o XenMobile na rede interna

- Arquitetura de referência com ShareFile

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.