Configurar ADFS como proveedor SAML para la autenticación de espacios de trabajo

En este artículo se describe cómo configurar la confianza de usuario de confianza que Citrix Cloud requiere para iniciar sesión en Citrix Workspace o Citrix Cloud mediante SAML.

Tras completar los pasos que se indican en este artículo, puede configurar la conexión SAML entre el servidor ADFS y Citrix Cloud, tal y como se describe en Conectar SAML como proveedor de identidades con Citrix Cloud. Para obtener instrucciones para introducir los valores de ADFS correctos para la conexión SAML, consulte la sección Configuración de SAML en Citrix Cloud de este artículo.

Requisitos previos

En las instrucciones de este artículo se supone que tiene una implementación de servidor ADFS operativa con Citrix FAS en su entorno. Citrix FAS debe proporcionar Single Sign-On a los VDA durante el inicio de las sesiones.

Para obtener más información, consulte los siguientes artículos:

- Documentación de Citrix FAS:

- Citrix Tech Zone: Arquitectura de referencia: Servicio de autenticación federada

Configurar confianza de un usuario de confianza para Citrix Cloud

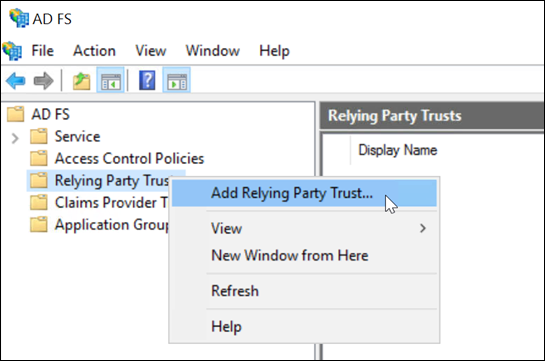

- Desde la consola de administración de AD FS, expanda el nodo de AD FS en el panel izquierdo.

-

Haga clic con el botón secundario en Relying Party Trust y seleccione Add Relying Party Trust.

Aparecerá el asistente Add Relying Party Trust.

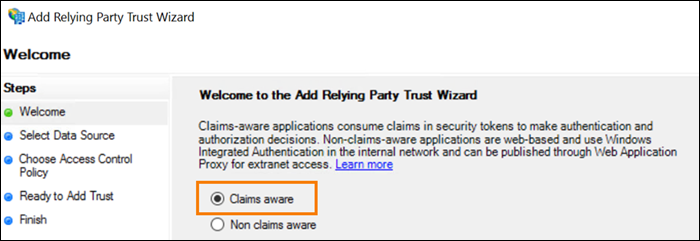

-

Seleccione Claims aware y, a continuación, seleccione Next.

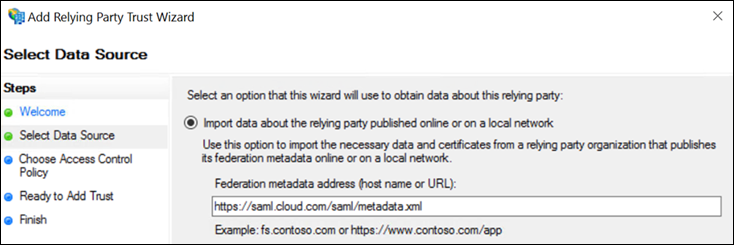

-

En Dirección de metadatos de la federación, escriba

https://saml.cloud.com/saml/metadata.xml. Seleccione Next.

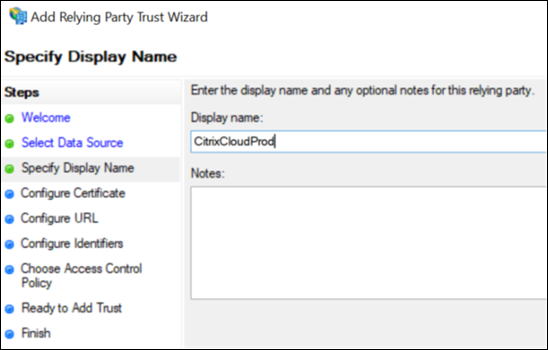

-

Para el nombre simplificado, escriba

CitrixCloudProd. Seleccione Next.

-

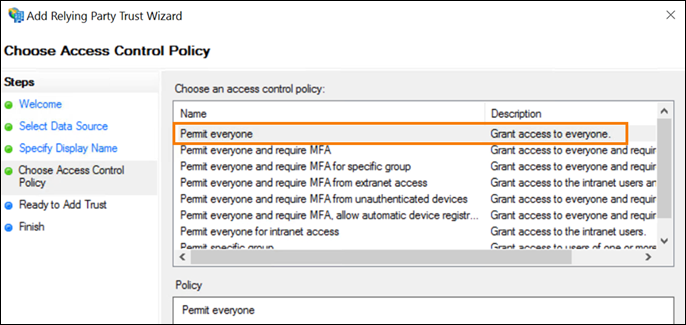

Para la directiva de control de acceso, seleccione Permit everyone. Seleccione Next.

- En la pantalla Ready to Add Trust, seleccione Next.

-

En la pantalla Finish, seleccione Configure claims issuance policy for this application. Seleccione Next.

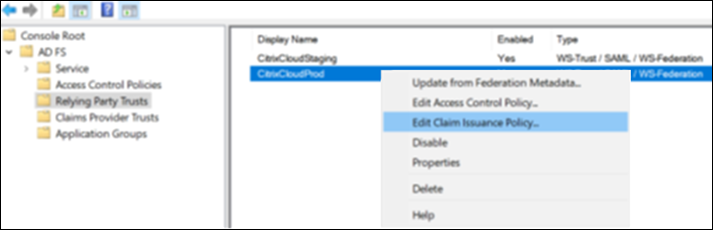

- Haga clic con el botón secundario en la confianza de usuario de confianza recién creada y seleccione Edit Claim Issuance Policy.

- Haga clic en Add Rule y, a continuación, seleccione Send LDAP Attributes as Claims. Seleccione Next.

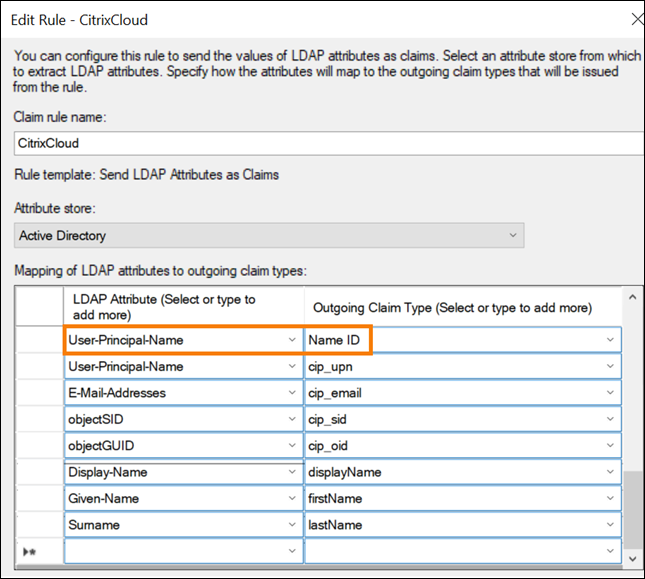

- En Nombre de regla de notificación, introduzca

CitrixCloud. - En el Attribute store, seleccione Active Directory.

-

En Mapping of LDAP attributes to outgoing claim types, agregue los siguientes atributos LDAP, tal y como se muestra:

Atributo LDAP Tipo de notificación de salida userprincipalname Name ID userprincipalname cip_upn E-Mail-Addresses cip_email objectSID cip_sid objectGUID cip_oid Display-Name displayName Given-Name firstName Surname lastName Importante:

NameID siempre debe ser la primera declaración agregada a la lista de declaraciones; de lo contrario, la función de cierre de sesión único (Single Logout, SLO) no funcionará correctamente.

-

Seleccione Finish.

-

Haga clic con el botón secundario en la relación de confianza para usuario autenticado recién creada denominada “CitrixCloudProd” y seleccione las propiedades.

-

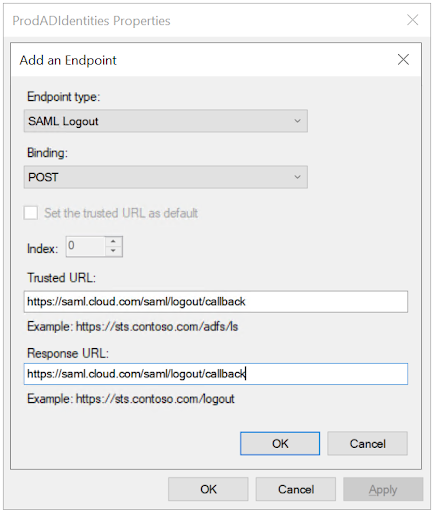

Seleccione la ficha Dispositivos de punto final y haga clic en Agregar SAML.

-

Seleccione el cierre de sesión SAML en la lista desplegable de tipos de dispositivos de punto final.

-

Seleccione POST en la lista desplegable de vínculos.

-

Introduzca

https://saml.cloud.com/saml/logout/callback>tanto en la URL de confianza como en la URL de respuesta:

- Haga clic en Aceptar y Aplicar.

Modificar la confianza de un usuario de confianza de Citrix Cloud mediante PowerShell

Si ha configurado el servidor ADFS con la configuración predeterminada “listo para usar”, los pasos de esta sección le permiten actualizarlo para que cumpla con la configuración recomendada por Citrix. Esta tarea es necesaria para resolver un problema en el que el cierre de sesión único de SAML desde Citrix Cloud o Citrix Workspace falla si el atributo nameidentifier no está incluido en el conjunto de reglas de notificación o no es el primer atributo de SAML del conjunto de reglas de notificación.

Nota:

No es necesario que realice esta tarea si creó su conjunto de reglas de notificación siguiendo los pasos de la sección Configurar confianza de un usuario de confianza para Citrix Cloud de este artículo.

Para completar esta tarea, sustituya el conjunto de reglas existente por un nuevo conjunto de reglas de notificación mediante PowerShell. La consola de administración de ADFS no admite este tipo de operación.

- En el servidor ADFS, busque el ISE de PowerShell. Haga clic con el botón secundario y seleccione Run as administrator.

-

Haga una copia de seguridad de sus reglas de notificación de ADFS existentes en un archivo de texto:

Get-ADFSRelyingPartyTrust -name "CitrixCloudProd" | Select-Object -ExpandProperty IssuanceTransformRules | Out-File "$env:USERPROFILE\desktop\claimrulesbackup.txt" <!--NeedCopy--> - Descargue el archivo claimrules.txt que Citrix proporciona en https://github.com/citrix/sample-scripts/tree/master/citrix-cloud.

- Copie el archivo claimrules.txt en su escritorio.

-

Importe las reglas de notificación necesarias del archivo claimrules.txt:

Set-ADFSRelyingPartyTrust -Name "CitrixCloudProd" ` -MetadataUrl "https://saml.cloud.com/saml/metadata" ` -AutoUpdateEnabled $True ` -IssuanceTransformRulesFile "$env:USERPROFILE\desktop\claimrules.txt" ` -SignedSamlRequestsRequired $True ` -SamlResponseSignature "MessageAndAssertion" ` -Enabled $True <!--NeedCopy-->

Actualizar la configuración de firma de SAML para la confianza de usuario de confianza mediante PowerShell

De forma predeterminada, las confianzas de usuario de confianza de ADFS tienen la configuración siguiente:

- EncryptClaims: True

- SignedSamlRequestsRequired: False

- SamlResponseSignature: AssertionOnly

Para mayor seguridad, Citrix recomienda utilizar solicitudes SAML firmadas tanto para Single Sign-On (SSO) como para el cierre de sesión único. En esta sección se describe cómo actualizar la configuración de firma de una confianza de usuario de confianza existente mediante PowerShell para que cumpla con la configuración recomendada por Citrix.

-

Obtenga la configuración actual de RelyingPartyTrust de su servidor ADFS.

Get-ADFSRelyingPartyTrust -TargetName "CitrixCloudProd" <!--NeedCopy--> -

Actualice la configuración de confianza de usuario de confianza de CitrixCloudProd.

Set-ADFSRelyingPartyTrust -Name "CitrixCloudProd" ` -SignedSamlRequestsRequired $True ` -SamlResponseSignature "MessageAndAssertion" <!--NeedCopy-->

Configuración de SAML en Citrix Cloud

Al configurar la conexión SAML en Citrix Cloud (como se describe en Agregar metadatos del proveedor SAML a Citrix Cloud), introduzca los valores de ADFS de la siguiente manera:

Utilice los valores recomendados predeterminados para la conexión SAML dentro de Administración de identidad y acceso > Autenticación > Agregar un proveedor de identidad > SAML.

| En este campo de Citrix Cloud | Introduzca este valor |

|---|---|

| ID de entidad |

https://adfs.YourDomain.com/adfs/services/trust, donde YourDomain.com es el dominio de su servidor ADFS. |

| Firmar solicitud de autenticación | Sí |

| URL del servicio SSO |

https://adfs.YourDomain.com/adfs/ls, donde YourDomain.com es el dominio de su servidor ADFS. |

| Mecanismo de vinculación de SSO | HTTP Post |

| Respuesta SAML | Firmar respuesta o aserción |

| Contexto de autenticación | No especificado, exacto |

| URL de cierre de sesión |

https://adfs.YourDomain.com/adfs/ls, donde YourDomain.com es el dominio de su servidor ADFS. |

| Solicitud de cierre de sesión | Sí |

| Mecanismo de vínculo SLO | HTTP Post |

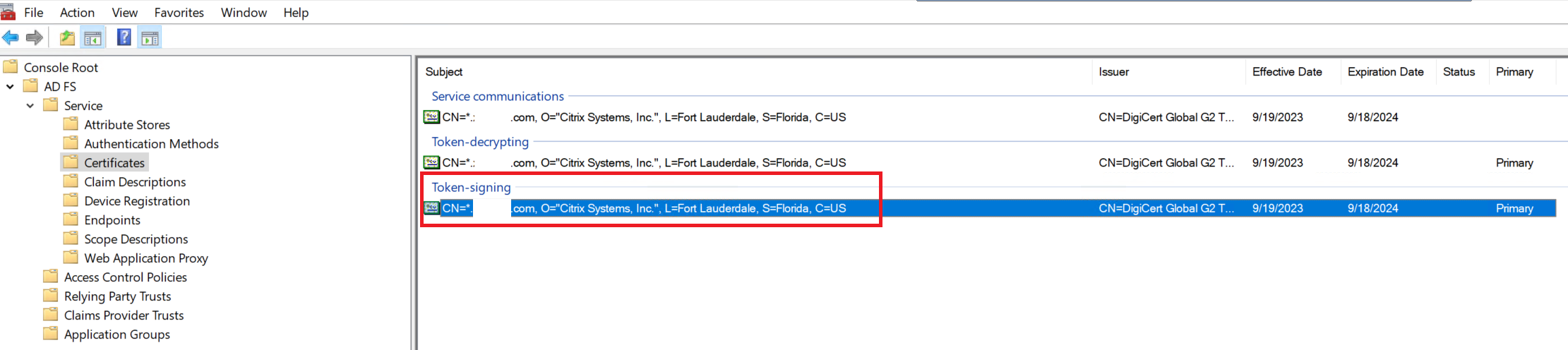

Exporte el certificado de firma de ADFS desde la consola de administración ADFS de MMC. Consulte la captura de pantalla que aparece a continuación para saber cuál de los 3 certificados es el correcto para cargar en Citrix Cloud dentro de la conexión SAML.

En este artículo

- Requisitos previos

- Configurar confianza de un usuario de confianza para Citrix Cloud

- Modificar la confianza de un usuario de confianza de Citrix Cloud mediante PowerShell

- Actualizar la configuración de firma de SAML para la confianza de usuario de confianza mediante PowerShell

- Configuración de SAML en Citrix Cloud