Conectar un dispositivo Citrix Gateway local como proveedor de identidades con Citrix Cloud

Citrix Cloud admite el uso de dispositivos Citrix Gateway locales como proveedores de identidades para autenticar a los suscriptores que inician sesión en sus espacios de trabajo.

Con la autenticación de Citrix Gateway, puede:

- Siga autenticando a los usuarios a través de su dispositivo Citrix Gateway existente para que puedan acceder a los recursos de la implementación local de Virtual Apps and Desktops a través de Citrix Workspace.

- Utilice las funciones de autenticación, autorización y auditoría (AAA) de Citrix Gateway con Citrix Workspace.

- Utilice funciones como la autenticación PassThrough, las tarjetas inteligentes, los tokens seguros, las directivas de acceso condicional, la federación y muchas otras para proporcionar a los usuarios acceso a los recursos que necesitan a través de Citrix Workspace.

Sugerencia:

Puede obtener más información sobre los proveedores de identidades admitidos con el curso Introduction to Citrix Identity and Authentication. El módulo “Planning Citrix Identity and Access Management” incluye vídeos breves que le guían para conectar este proveedor de identidades a Citrix Cloud y habilitar la autenticación para Citrix Workspace.

Versiones compatibles

La autenticación de Citrix Gateway se puede utilizar con las siguientes versiones locales de producto:

- Citrix Gateway 12.1 54.13 Advanced Edition o posterior

- Citrix Gateway 13.0 41.20 Advanced Edition o posterior

Requisitos previos

Cloud Connectors

Necesita al menos dos (2) servidores donde instalar el software Citrix Cloud Connector. Estos servidores deben cumplir los siguientes requisitos:

- Cumplir los requisitos del sistema descritos en los Detalles técnicos de Cloud Connector.

- No tener ningún otro componente de Citrix instalado, no ser un controlador de dominio de Active Directory ni ser cualquier otra máquina de importancia crítica para la infraestructura de la ubicación de recursos.

- Estar unido al dominio donde reside el sitio. Si los usuarios acceden a las aplicaciones del sitio en varios dominios, debe instalar al menos dos Cloud Connectors en cada dominio.

- Estar conectado a una red que puede contactar con el sitio.

- Debe estar conectada a Internet. Para obtener más información, consulte Requisitos del sistema y de conectividad.

- Se requieren al menos dos Cloud Connectors para garantizar una conexión de alta disponibilidad con Citrix Cloud. Después de la instalación, los Cloud Connectors permiten a Citrix Cloud localizar y comunicarse con su sitio.

Para obtener más información sobre la instalación de Cloud Connector, consulte Instalar Cloud Connector.

Active Directory

Antes de habilitar la autenticación de Citrix Gateway, realice las siguientes tareas:

- Compruebe que los suscriptores de Workspace tengan cuentas de usuario en Active Directory (AD). Los suscriptores sin cuentas de AD no pueden iniciar sesión en Workspace correctamente.

- Compruebe que las propiedades de usuario de las cuentas de AD de los suscriptores estén rellenadas. Citrix Cloud requiere estas propiedades para establecer el contexto de usuario cuando los suscriptores inicien sesión. Si estas propiedades no se rellenan, los suscriptores no pueden iniciar sesión en Workspace. Estas propiedades incluyen lo siguiente:

- Dirección de correo electrónico

- Nombre simplificado

- Nombre común

- Nombre de cuenta SAM

- Nombre principal del usuario

- OID

- SID

- Conecte Active Directory (AD) con su cuenta de Citrix Cloud. En esta tarea, instala el software de Cloud Connector en los servidores que ha preparado, tal y como se describe en la sección Cloud Connectors. Los Cloud Connectors permiten a Citrix Cloud comunicarse con su entorno local. Para obtener instrucciones, consulte Conectar Active Directory con Citrix Cloud.

- Si lleva a cabo la federación con la autenticación de Citrix Gateway, sincronice los usuarios de AD con el proveedor de la federación. Citrix Cloud necesita los atributos de usuario de AD para los suscriptores de espacios de trabajo para que puedan iniciar sesión correctamente.

Requisitos

Directivas avanzadas de Citrix Gateway

Para la autenticación de Citrix Gateway, se necesitan directivas avanzadas en el Gateway local porque las directivas clásicas han dejado de utilizarse. Con las directivas avanzadas, está disponible la autenticación de varios factores (MFA) para Citrix Cloud, incluidas opciones como el encadenamiento del proveedor de identidades. Si utiliza ahora directivas clásicas, debe crear directivas avanzadas para utilizar la autenticación de Citrix Gateway en Citrix Cloud. Puede volver a utilizar la parte Acciones de la directiva clásica cuando cree la directiva avanzada.

Certificados para firma

Cuando configure el Gateway para autenticar suscriptores en Citrix Workspace, el Gateway actúa como un proveedor de OpenID Connect. Los mensajes entre Citrix Cloud y Gateway se ajustan al protocolo OIDC, que implica la firma digital de tokens. Por lo tanto, debe configurar un certificado para firmar estos tokens. Este certificado debe ser emitido por una entidad de certificación (CA) pública. No se admite el uso de un certificado emitido por una CA privada, ya que no hay forma de proporcionar a Citrix Cloud el certificado raíz de la CA privada. Por lo tanto, la cadena de certificados de confianza no se puede establecer. Si configura varios certificados para la firma, estas claves se rotan para cada mensaje.

Las claves deben estar enlazadas a la VPN global. Sin esas claves, los suscriptores no pueden acceder a su espacio de trabajo después de iniciar sesión.

Sincronización de relojes

Dado que los mensajes firmados digitalmente en OIDC llevan una marca de hora, el Gateway debe estar sincronizado con la hora NTP. Si el reloj no está sincronizado, Citrix Cloud asume que los tokens están obsoletos cuando comprueba su validez.

Descripción general de tareas

Para configurar la autenticación de Citrix Gateway, realice las siguientes tareas:

- En Administración de acceso e identidad, comience a configurar la conexión con su dispositivo Gateway. En este paso, generará el ID de cliente, el secreto y la URL de redirección para el dispositivo Gateway.

- En el dispositivo Gateway, cree una directiva avanzada de IdP de OAuth con la información generada desde Citrix Cloud. Esto permite que Citrix Cloud se conecte con el dispositivo Gateway local. Para obtener más instrucciones, consulte los siguientes artículos:

- En Configuración de Workspace, habilite la autenticación de Citrix Gateway para los suscriptores.

Para habilitar la autenticación de Citrix Gateway para suscriptores de espacios de trabajo

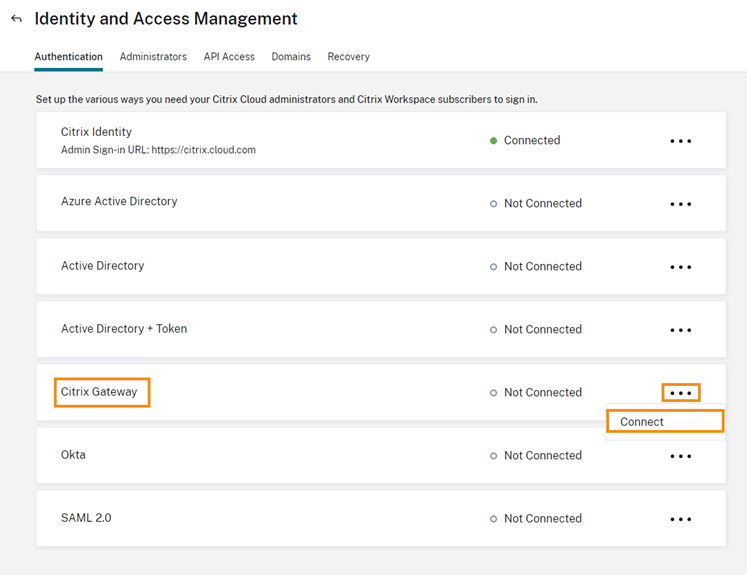

- Desde la consola de administración de Citrix Cloud, haga clic en el botón de menú y seleccione Administración de acceso e identidad.

- En la ficha Autenticación, en Citrix Gateway, haga clic en el menú de puntos suspensivos y seleccione Conectar.

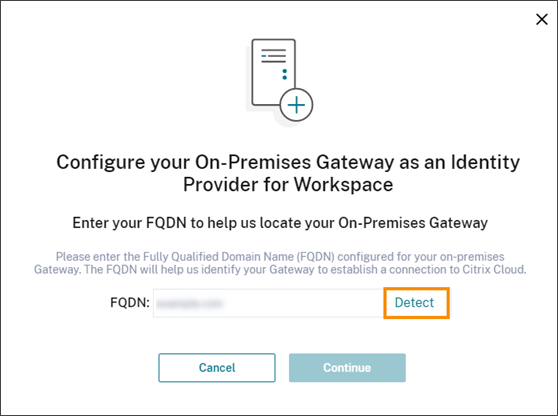

- Introduzca el FQDN del dispositivo Gateway local y haga clic en Detectar.

Una vez que Citrix Cloud lo haya detectado correctamente, haga clic en Continuar.

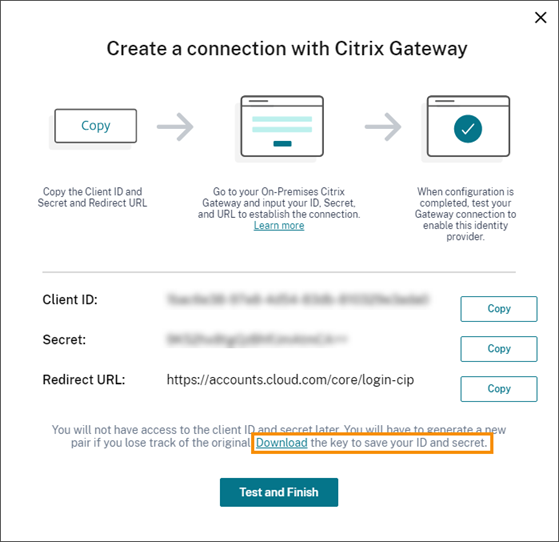

Una vez que Citrix Cloud lo haya detectado correctamente, haga clic en Continuar. - Cree una conexión con el dispositivo Gateway local:

- Copie el ID de cliente, el secreto y la URL de redirección que muestra Citrix Cloud.

Igualmente, descargue una copia de esta información y guárdela de forma local y segura como referencia. Esta información no está disponible en Citrix Cloud una vez generada.

Igualmente, descargue una copia de esta información y guárdela de forma local y segura como referencia. Esta información no está disponible en Citrix Cloud una vez generada. - En el dispositivo Gateway, cree una directiva avanzada de IdP de OAuth. Utilice para ello el ID de cliente, el secreto y la URL de redirección provenientes de Citrix Cloud. Para obtener más instrucciones, consulte los siguientes artículos:

- Para Citrix Gateway 12.1: Usar un dispositivo Citrix Gateway local como el proveedor de identidades para Citrix Cloud

- Para Citrix Gateway 13.0: Usar un dispositivo Citrix Gateway local como el proveedor de identidades para Citrix Cloud

- Haga clic en Probar y finalizar. Citrix Cloud verifica que el dispositivo Gateway sea accesible y esté configurado correctamente.

- Copie el ID de cliente, el secreto y la URL de redirección que muestra Citrix Cloud.

- Habilite la autenticación de Citrix Gateway para los espacios de trabajo:

- En el menú de Citrix Cloud, seleccione Configuración de Workspace.

- En la ficha Autenticación, seleccione Citrix Gateway.

- Seleccione Comprendo los efectos en la experiencia de uso de los suscriptores y, a continuación, haga clic en Guardar.

Solución de problemas

Como primer paso, revise las secciones Requisitos previos y Requisitos de este artículo. Compruebe que tiene todos los componentes necesarios en su entorno local y que ha realizado todas las configuraciones necesarias. Si falta alguno de estos elementos o no está configurado correctamente, no funcionará la autenticación del espacio de trabajo con Citrix Gateway.

Si sufre problemas al establecer una conexión entre Citrix Cloud y el dispositivo Gateway local, compruebe los siguientes puntos:

- El FQDN de Gateway es accesible desde Internet.

- Ha escrito correctamente el FQDN de Gateway en Citrix Cloud.

- Ha introducido correctamente la URL de Gateway en el parámetro

-issuerde la directiva de IdP de OAuth. Ejemplo:-issuer https://GatewayFQDN.com. El parámetroissuerdistingue entre mayúsculas y minúsculas. - Los valores del ID de cliente, el secreto y la URL de redirección de Citrix Cloud se han escrito correctamente en los campos ID de cliente, Secreto de cliente, URL de redirección y Audiencia de la directiva de IdP de OAuth. Compruebe que se ha introducido el ID de cliente correcto en el campo Audiencia de la directiva.

- La directiva de autenticación de IdP de OAuth está configurada correctamente. Para obtener más instrucciones, consulte los siguientes artículos:

- Compruebe que la directiva está vinculada correctamente al servidor de autenticación AAA tal y como se describe en Binding Authentication Policies.

Servidores del catálogo global

Además de recuperar los detalles de la cuenta de usuario, Gateway recupera el nombre de dominio de los usuarios, el nombre NETBIOS de AD y el nombre de dominio raíz de AD. Para recuperar el nombre NETBIOS de AD, Gateway busca en el AD donde residen las cuentas de usuario. Los nombres NETBIOS no se replican en servidores del catálogo global.

Si utiliza servidores del catálogo global en su entorno de AD, las acciones LDAP configuradas en estos servidores no funcionan con Citrix Cloud. En su lugar, debe configurar los AD individuales en la acción LDAP. Si tiene varios dominios o bosques, puede configurar varias directivas LDAP.

Búsqueda de AD para SSO con Kerberos o encadenamiento de IdP

Si utiliza Kerberos o un proveedor de identidades externo que utiliza protocolos SAML u OIDC para el inicio de sesión de los suscriptores, compruebe que la búsqueda de AD esté configurada. Gateway requiere búsquedas de AD para recuperar las propiedades de usuario de AD de los suscriptores y las propiedades de configuración de AD.

Compruebe que tiene directivas LDAP configuradas, incluso aunque la autenticación la lleven a cabo servidores de terceros. Para configurar estas directivas, agregue un segundo factor de autenticación al perfil del esquema de inicio de sesión existente mediante las siguientes tareas:

- Cree un servidor de autenticación LDAP que solo extraiga atributos y grupos desde Active Directory.

- Cree una directiva LDAP de autenticación avanzada.

- Cree una etiqueta de directiva de autenticación.

- Defina la etiqueta de directiva de autenticación como el factor siguiente, después del proveedor de identidades principal.

Para agregar LDAP como segundo factor de autenticación

- Cree el servidor de autenticación LDAP:

- Seleccione System > Authentication > Basic Policies > LDAP > Servers > Add.

- En la página Create Authentication LDAP Server, introduzca la información siguiente:

- En Choose Server Type, seleccione LDAP.

- En Name, escriba un nombre descriptivo del servidor.

- Seleccione Server IP y, a continuación, escriba la dirección IP del servidor LDAP.

- En Security Type, seleccione el tipo de seguridad de LDAP requerido.

- En Server Type, seleccione AD.

- En Autenticación, no marque la casilla de verificación. Esta casilla de verificación debe desmarcarse porque este servidor de autenticación solo sirve para extraer grupos y atributos de usuarios de Active Directory, no para la autenticación.

- En Other Settings, introduzca la siguiente información:

- En Server Logon Name Attribute, escriba UserPrincipalName.

- En Group Attribute, seleccione memberOf.

- En Sub Attribute Name, seleccione cn.

- Cree la directiva LDAP de autenticación avanzada:

- Seleccione Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies > Policy > Add.

- En la página Create Authentication Policy, introduzca la información siguiente:

- En Name, escriba un nombre descriptivo de la directiva.

- En Action Type, seleccione LDAP.

- En Action, seleccione el servidor de autenticación LDAP que creó antes.

- En Expression, escriba TRUE.

- Haga clic en Create para guardar la configuración.

- Cree la etiqueta de directiva de autenticación:

- Seleccione Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies > Policy Label > Add.

- En Name, escriba un nombre descriptivo de la etiqueta de directiva de autenticación.

- En Login Schema, seleccione LSCHEMA_INT.

- En Policy Binding, en Select Policy, seleccione la directiva LDAP de autenticación avanzada que creó antes.

- En GoTo Expression, seleccione END.

- Haga clic en Bind para finalizar la configuración.

- Defina la etiqueta de directiva de autenticación LDAP como el factor siguiente, después del proveedor de identidades principal.

- Seleccione System > Security > AAA-Application Traffic > Virtual Servers.

- Seleccione el servidor virtual que contiene el vínculo para su proveedor de identidades principal y seleccione Edit.

- En Advanced Authentication Policies, seleccione los vínculos existentes en Authentication Policy.

- Seleccione el vínculo para su proveedor de identidades principal y, a continuación, seleccione Edit Binding.

- En la página Policy Binding, en Select Next Factor, seleccione la etiqueta de directiva de autenticación LDAP que creó antes.

- Haga clic en Bind para guardar la configuración.

Contraseña predeterminada para la autenticación de varios factores

Si utiliza la autenticación de varios factores (MFA) para los suscriptores de espacios de trabajo, Gateway utiliza la contraseña del último factor como contraseña predeterminada para el inicio de sesión único. Esta contraseña se envía a Citrix Cloud cuando los suscriptores inician sesión en su espacio de trabajo. Si la autenticación LDAP va seguida de otro factor en el entorno, debe configurar la contraseña de LDAP como la contraseña predeterminada que se envía a Citrix Cloud. Habilite SSOCredentials en el esquema de inicio de sesión correspondiente al factor de LDAP.

Más información

Citrix Tech Zone: Tech Insight: Authentication - Gateway