SAML con Azure AD e identidades de AD para la autenticación de espacios de trabajo

En este artículo se describe cómo configurar SAML para la autenticación de espacios de trabajo mediante identidades de Active Directory (AD). El comportamiento predeterminado de la autenticación de Citrix Cloud y SAML en Citrix Workspace o Citrix Cloud, independientemente del proveedor de SAML utilizado, es confirmar la identidad de usuarios de AD. Para la configuración descrita en este artículo, es necesario usar Azure AD Connect para importar identidades de AD a Azure AD.

Importante:

Es fundamental determinar el flujo de SAML adecuado para los usuarios finales de Workspace, ya que afecta directamente a su proceso de inicio de sesión y a la visibilidad de los recursos. La identidad elegida influye en los tipos de recursos a los que puede acceder un usuario final de Workspace. Hay un artículo asociado que proporciona instrucciones sobre cómo usar Azure AD como proveedor de SAML para autenticarse en Workspace mediante identidades de AAD. Encontrará instrucciones detalladas en SAML con Azure AD e identidades de AAD para la autenticación de espacios de trabajo. Normalmente, los usuarios finales de Workspace suelen necesitar abrir aplicaciones y escritorios proporcionados por los VDA unidos a un dominio de AD. Es fundamental revisar detenidamente los casos de uso descritos en ambos artículos antes de decidir cuál es el flujo de SAML más adecuado para su organización. En caso de duda, Citrix recomienda usar el flujo SAML de AD y seguir las instrucciones de este artículo, ya que se ajusta al caso de DaaS más común.

Ámbito de las funciones

Este artículo se aplica a los usuarios que usan esta combinación de funciones de Citrix Cloud y Azure:

- SAML para la autenticación de espacios de trabajo mediante identidades de AD

- Inicio de sesión de administrador de SAML para Citrix Cloud mediante identidades de AD

- Enumeración de recursos de Citrix DaaS y HDX publicados mediante VDA unidos a un dominio de AD

- Enumeración de recursos de VDA unidos a un dominio de AD

¿Qué es mejor: identidades de AD o identidades de Azure AD?

Para determinar si los usuarios de su espacio de trabajo deben autenticarse mediante identidades SAML de AD o SAML de Azure AD:

- Decida qué combinación de recursos quiere poner a disposición de sus usuarios en Citrix Workspace.

-

Use esta tabla para determinar qué tipo de identidad de usuario es adecuado para cada tipo de recurso.

Tipo de recurso (VDA) Identidad del usuario al iniciar sesión en Citrix Workspace ¿Necesita una identidad SAML con Azure AD? ¿FAS proporciona Single Sign-On (SSO) a VDA? Unido a AD AD, Azure AD importado de AD (contiene SID) No. Utilice SAML predeterminado. Sí

Configurar la aplicación SAML personalizada de Azure AD Enterprise

De forma predeterminada, el comportamiento del inicio de sesión SAML en espacios de trabajo es confirmar la identidad de un usuario de AD.

- Inicie sesión en Azure Portal.

- En el menú del portal, seleccione Azure Active Directory.

- En el panel de la izquierda, en Manage, seleccione Enterprise Applications.

-

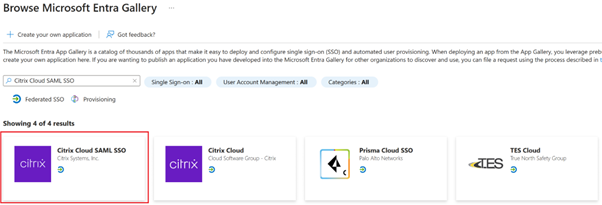

En el cuadro de búsqueda, introduzca

Citrix Cloud SAML SSOpara ubicar la plantilla de aplicación Citrix SAML.

-

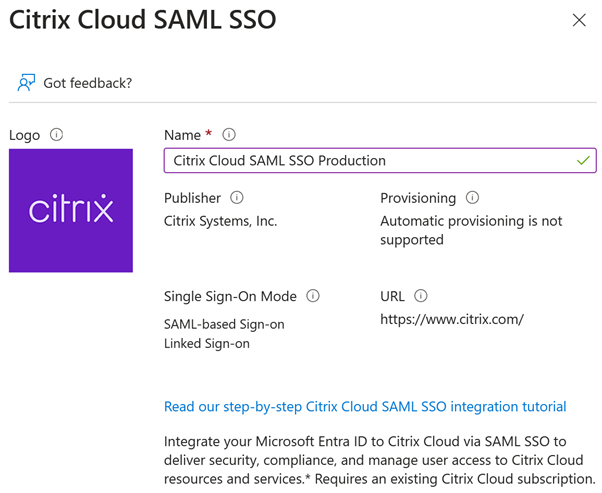

Introduzca un nombre adecuado para la aplicación SAML, como

Citrix Cloud SAML SSO Production

- En el panel de navegación izquierdo, seleccione Single sign-on y, en el panel de trabajo, haga clic en SAML.

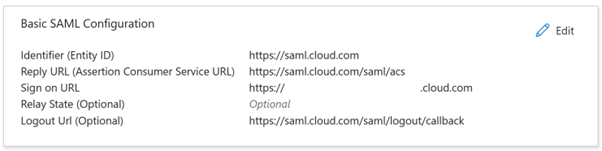

- En la sección Basic SAML Configuration, haga clic en Edit y configure estos parámetros:

- En la sección Identifier (Entity ID), seleccione Add identifier y, a continuación, introduzca el valor asociado a la región en la que se encuentra el arrendatario de Citrix Cloud:

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

https://saml.cloud.com. - Para la región de Japón, introduzca

https://saml.citrixcloud.jp. - Para la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us.

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

- En la sección Reply URL (Assertion Consumer Service URL), seleccione Add reply URL y, a continuación, introduzca el valor asociado a la región en la que se encuentra su arrendatario de Citrix Cloud:

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

https://saml.cloud.com/saml/acs. - Para la región de Japón, introduzca

https://saml.citrixcloud.jp/saml/acs. - Para la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us/saml/acs.

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

- En la sección URL de inicio de sesión, introduzca la URL de su espacio de trabajo.

- En la sección Logout URL (Optional), introduzca el valor asociado a la región en la que se encuentra el arrendatario de Citrix Cloud:

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

https://saml.cloud.com/saml/logout/callback. - Para la región de Japón, introduzca

https://saml.citrixcloud.jp/saml/logout/callback. - Para la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us/saml/logout/callback.

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

- En la barra de comandos, haga clic en Guardar. La sección Configuración básica de SAML se muestra de esta manera:

- En la sección Identifier (Entity ID), seleccione Add identifier y, a continuación, introduzca el valor asociado a la región en la que se encuentra el arrendatario de Citrix Cloud:

-

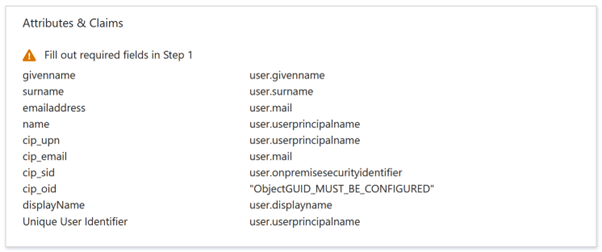

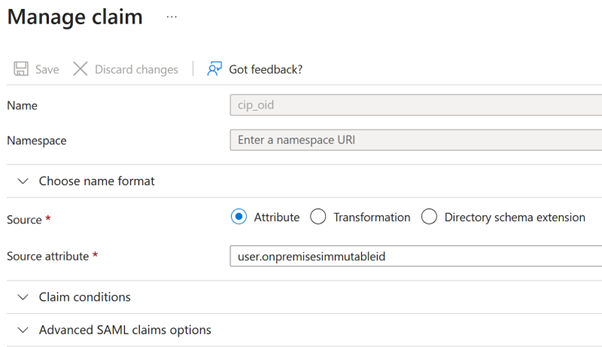

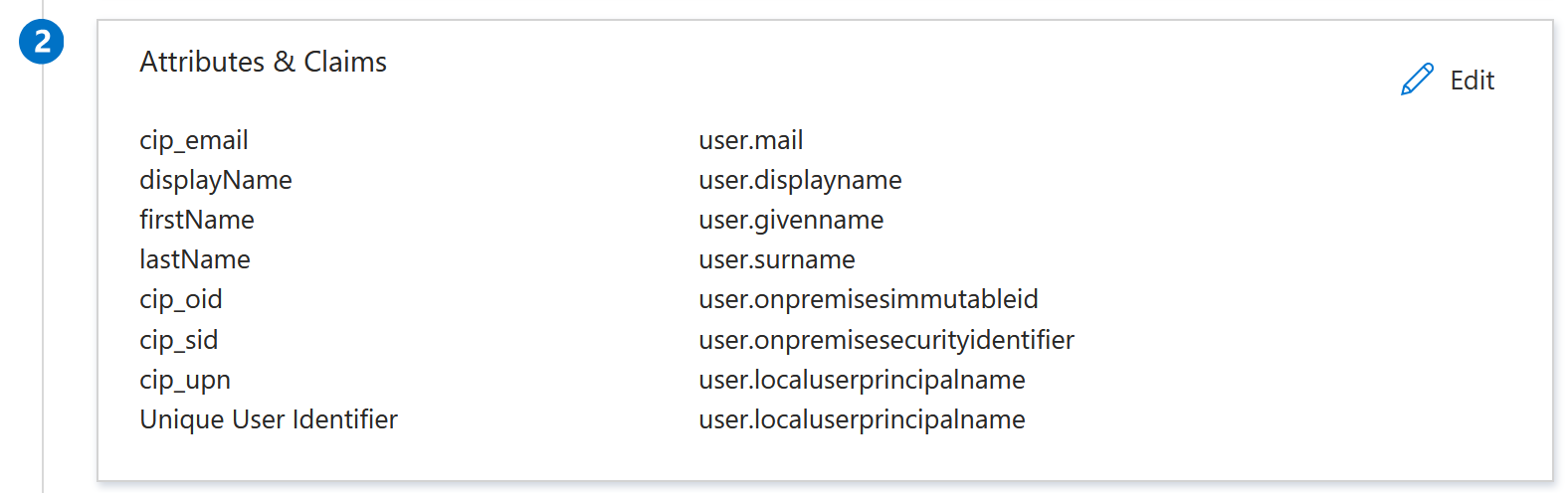

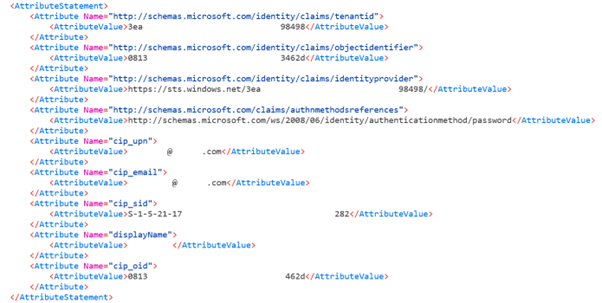

En la sección Atributos y notificaciones, haga clic en Modificar para configurar las siguientes notificaciones. Estas notificaciones aparecen en la aserción SAML incluida en la respuesta SAML. Tras crear la aplicación SAML, configure estos atributos.

- Para la solicitud de identificador único de usuario (ID de nombre), actualice el valor predeterminado con

user.localuserprincipalname. - Para la declaración cip_upn, actualice el valor predeterminado a

user.localuserprincipalname. - Para la notificación cip_email, deje el valor predeterminado de

user.mail. - Para la notificación cip_sid, deje el valor predeterminado de

user.onpremisesecurityidentitier. - Para la notificación cip_oid, modifique la notificación existente y seleccione Atributo de origen. Busque la cadena

objetoy seleccioneusuario.onpremisesimmutableid.

- Para displayName, deje el valor predeterminado de

user.displayname. - En la sección Notificaciones adicionales, para cualquier notificación restante con el espacio de nombres

http://schemas.xmlsoap.org/ws/2005/05/identity/claims, haga clic en el botón de puntos suspensivos (…) y haga clic en Eliminar. No es necesario incluir estas notificaciones, ya que son duplicados de los atributos de usuario anteriores.

Una vez finalizado, se muestra la sección Atributos y notificaciones como se ilustra a continuación:

- Para la solicitud de identificador único de usuario (ID de nombre), actualice el valor predeterminado con

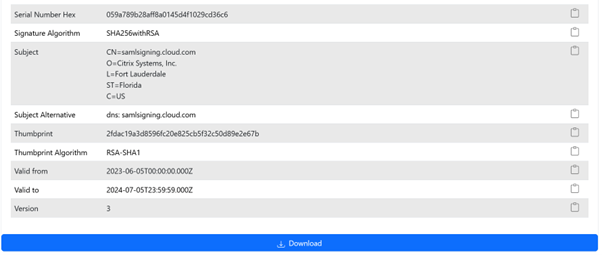

- Obtenga una copia del certificado de firma SAML de Citrix Cloud con esta herramienta en línea de terceros.

- Introduzca

https://saml.cloud.com/saml/metadataen el campo URL y haga clic en Cargar.

- Desplácese al final de la página y haga clic en Descargar.

- Introduzca

- Configure los parámetros de firma de la aplicación SAML de Azure Active Directory.

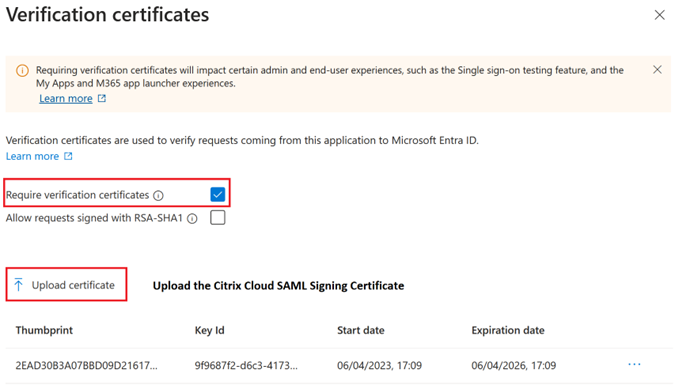

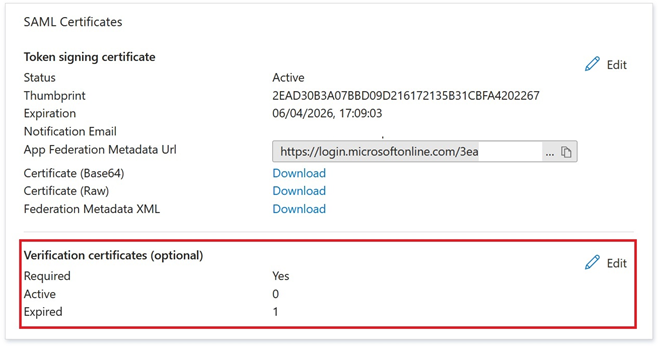

- Cargue el certificado de firma SAML de producción obtenido en el paso 9 en la aplicación SAML de Azure Active Directory.

- Habilite Exigir certificados de verificación.

Solución de problemas

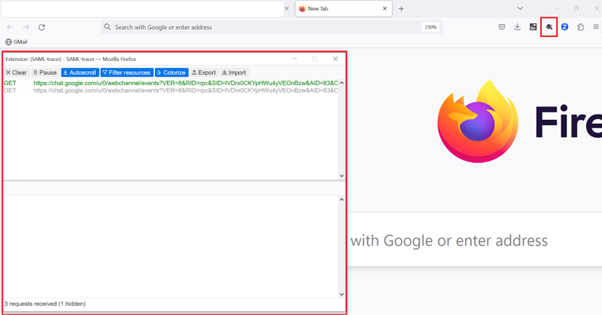

- Compruebe que sus aserciones SAML contienen los atributos de usuario correctos mediante una herramienta de red SAML, como la extensión para exploradores web SAML-tracer.

-

Busque la respuesta SAML que se muestra en amarillo y compárela con este ejemplo:

- Haga clic en la ficha SAML del panel inferior para decodificar la respuesta SAML y verla como XML.

-

Desplácese hasta el final de la respuesta y compruebe que la aserción SAML contenga los atributos SAML y los valores de usuario correctos.

Si sus suscriptores siguen sin poder iniciar sesión en su espacio de trabajo o no pueden ver sus escritorios de Citrix HDX Plus para Windows 365, contacte con Citrix Support y proporcione esta información:

- Captura de SAML-tracer

- Fecha y hora en que no se pudo iniciar sesión en Citrix Workspace

- El nombre de usuario afectado

- La dirección IP de la persona que llama del equipo cliente que utilizó para iniciar sesión en Citrix Workspace. Puede usar una herramienta como https://whatismyip.com para obtener esta dirección IP.

Configurar la conexión SAML de Citrix Cloud

Todos los flujos de inicio de sesión de Citrix deben ser iniciados por el proveedor de servicios mediante una URL de espacio de trabajo o una URL de Citrix Cloud GO.

Utilice los valores recomendados predeterminados para la conexión SAML dentro de Administración de identidad y acceso > Autenticación > Agregar un proveedor de identidad > SAML.

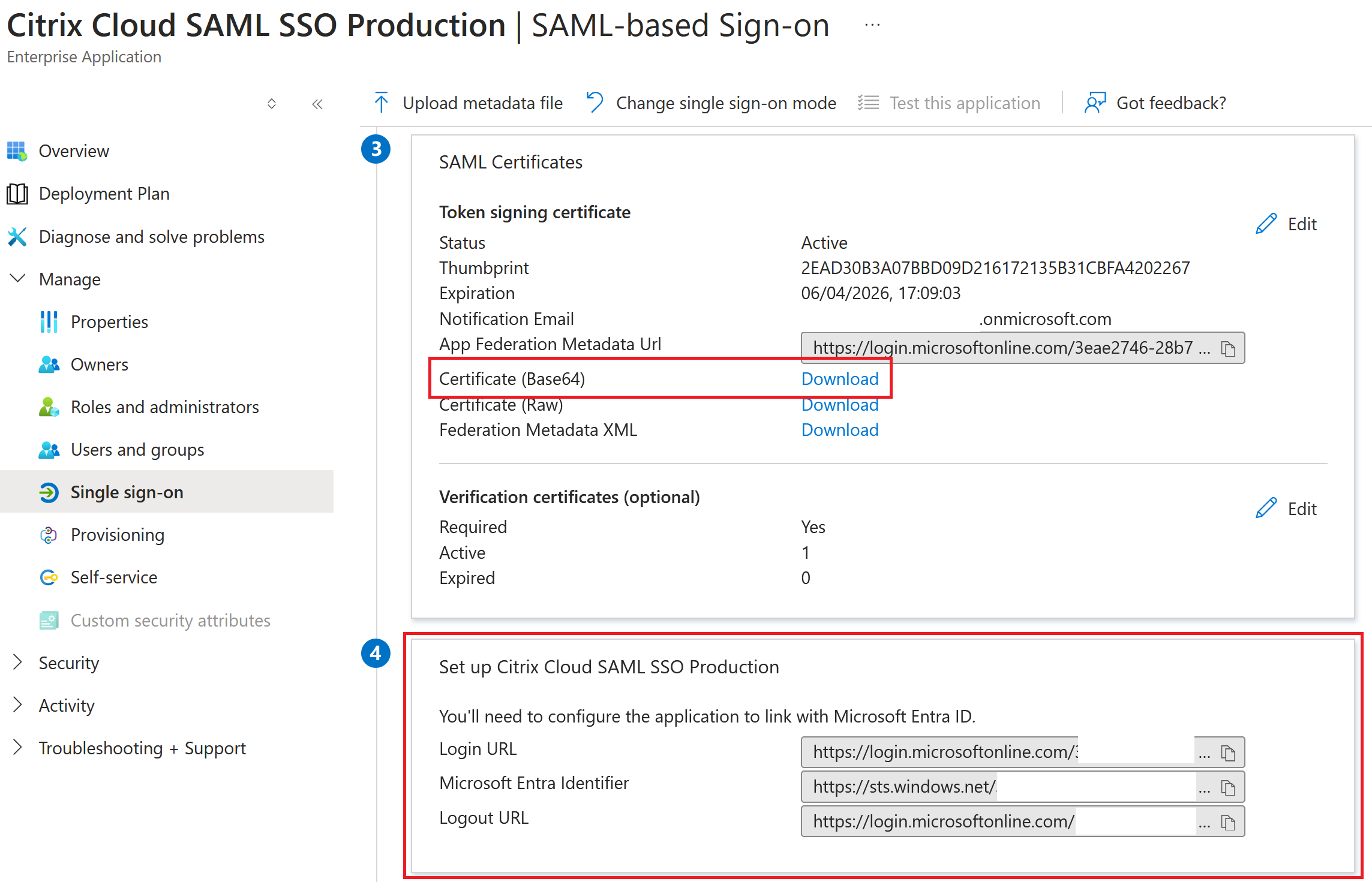

Obtenga los dispositivos de punto final SAML de la aplicación Entra ID desde su portal Entra ID para entrar en Citrix Cloud.

Ejemplos de dispositivos de punto final SAML de Entra ID que se utilizarán dentro de la conexión SAML de Citrix Cloud

Importante:

Los dispositivos de punto final SAML de SSO y Logout de EntraID son la misma URL.

| En este campo de Citrix Cloud | Introduzca este valor |

|---|---|

| ID de entidad | https://sts.windows.net/<yourEntraIDTenantID> |

| Firmar solicitud de autenticación | Sí |

| URL del servicio SSO | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| Mecanismo de vinculación de SSO | HTTP Post |

| Respuesta SAML | Firmar respuesta o aserción |

| Contexto de autenticación | No especificado, exacto |

| URL de cierre de sesión | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| Solicitud de cierre de sesión | Sí |

| Mecanismo de vínculo SLO | HTTP Post |