SAML con Azure AD para identidades de invitado y B2B para la autenticación del espacio de trabajo

Es esencial que comprenda si B2B SAML es apropiado para su caso de uso de autenticación antes de seguir este artículo. Lea detenidamente las descripciones de los casos de uso y las preguntas frecuentes antes de decidir si implementar esta solución SAML para casos de uso en particular. Antes de continuar, asegúrese de comprender completamente los escenarios en los que B2B SAML es apropiado y qué tipos de identidades necesita utilizar. La mayoría de los casos de uso de SAML se pueden completar siguiendo otros artículos sobre SAML y enviando los cuatro atributos cip_* para la autenticación.

Nota:

El uso de B2B SAML aumenta la carga sobre los conectores de Citrix Cloud, ya que tienen que buscar el correo electrónico, el SID y el OID del usuario para cada inicio de sesión de usuario final de Workspace en lugar de que estos valores los proporcione la afirmación SAML. Enviar los cuatro atributos cip_* en la afirmación SAML es preferible desde la perspectiva del rendimiento del conector de Citrix Cloud si en realidad no se requiere SAML B2B.

Requisitos previos

- Una aplicación SAML configurada específicamente para su uso con B2B SAML que solo envía cip_upn para la autenticación dentro de la afirmación SAML.

- Usuarios de front-end de su proveedor de SAML.

- Una ubicación de recursos que contenga un par de Citrix Cloud Connectors unidos al bosque y al dominio de AD donde se crean las cuentas sombra de AD.

- Utilice el UPN implícito o agregue un sufijo UPN alternativo agregado al bosque AD de back-end donde se crean las cuentas sombra de AD.

- Cuentas sombra de AD del back-end con UPN coincidentes.

- Recursos de DaaS o CVAD asignados a los usuarios de las cuentas sombra de AD.

- Uno o más servidores FAS vinculados a la misma ubicación de recursos.

Preguntas frecuentes

¿Por qué debería utilizar B2B SAML?

Es muy común que las grandes organizaciones inviten a contratistas y empleados temporales a su plataforma de identidades. El objetivo es conceder al contratista acceso temporal a Citrix Workspace usando la identidad existente del usuario, como la dirección de correo electrónico del contratista o una dirección de correo electrónico ajena a la organización. B2B SAML permite el uso de identidades de frontend nativas o invitadas que no existen dentro del dominio de AD donde se publican los recursos DaaS.

¿Qué es B2B SAML?

Normalmente, al iniciar sesión en Citrix Workspace, se usan cuatro atributos cip_* de SAML y sus correspondientes atributos de usuario de AD para autenticar al usuario final. Se espera que estos cuatro atributos SAML estén presentes en la aserción SAML y se rellenen con atributos de usuario de AD. B2B SAML se refiere al hecho de que solo se requiere el atributo SAML cip_upn para que la autenticación sea exitosa.

| Atributo de AD | Nombre de atributo predeterminado en la aserción SAML |

|---|---|

| userPrincipalName | cip_upn |

| cip_email | |

| objectSID | cip_sid |

| objectGUID | cip_oid |

Los otros tres atributos de usuario de AD, ObjectSID, ObjectGUID y Mail, necesarios para la autenticación, se obtienen mediante los Citrix Cloud Connectors unidos al dominio de AD donde reside la cuenta sombra de AD. Ya no es necesario incluirlos en la aserción SAML durante un flujo de inicio de sesión de SAML para Workspace o Citrix Cloud.

| Atributo de AD | Nombre de atributo predeterminado en la aserción SAML |

|---|---|

| userPrincipalName | cip_upn |

Importante:

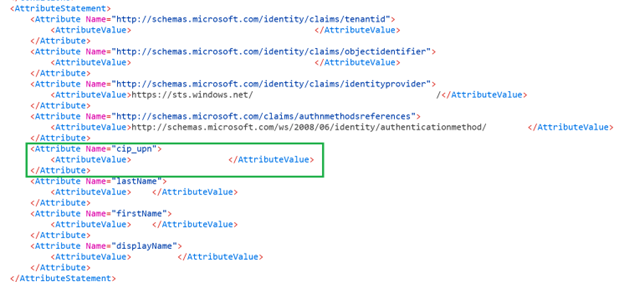

Aún es necesario enviar el displayName para todos los flujos SAML, incluido

B2B SAML. La interfaz de usuario de Workspace requiere displayName para mostrar correctamente el nombre completo del usuario de Workspace.

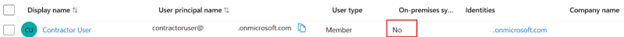

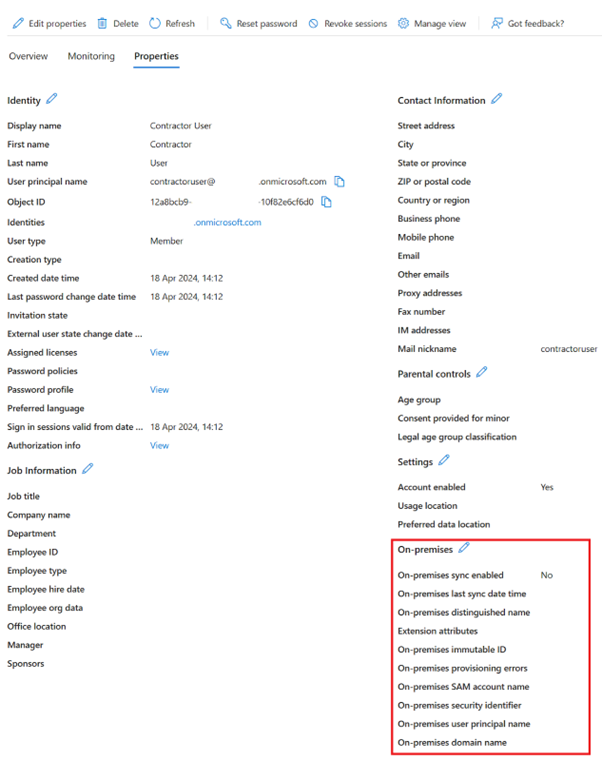

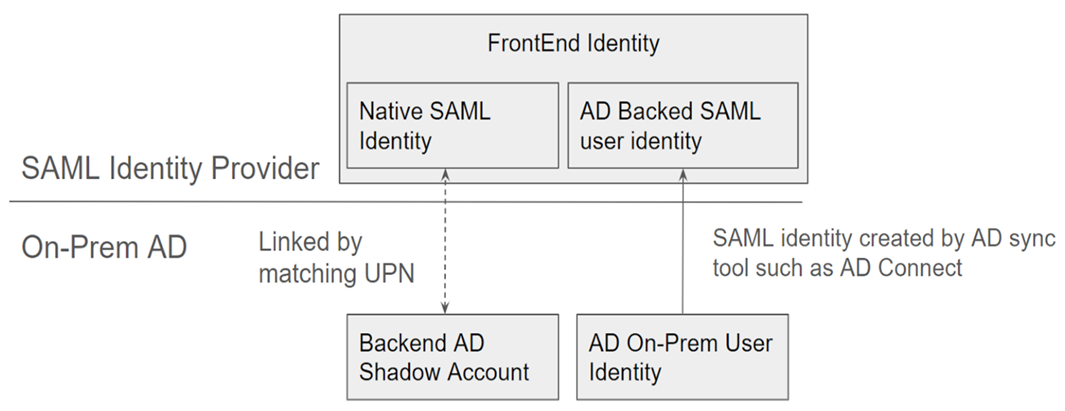

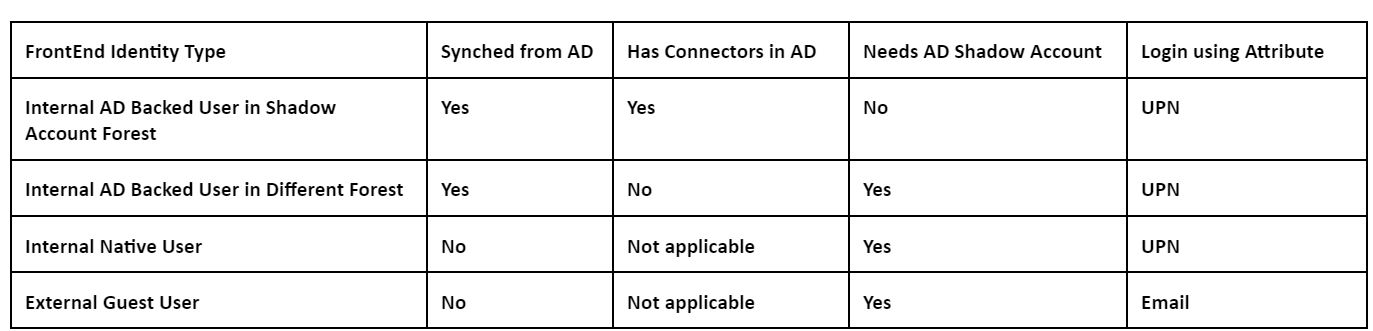

¿Qué es una identidad de usuario de SAML nativa?

Un usuario SAML nativo es una identidad de usuario que solo existe dentro de su directorio de proveedor SAML, por ejemplo Entra ID u Okta. Estas identidades no contienen atributos de usuario locales, ya que no se crean mediante herramientas de sincronización de AD como Entra ID Connect. Requieren cuentas sombra de back-end de AD coincidentes para poder enumerar e iniciar los recursos de DaaS. El usuario de SAML nativo debe estar asignado a la cuenta correspondiente dentro de Active Directory.

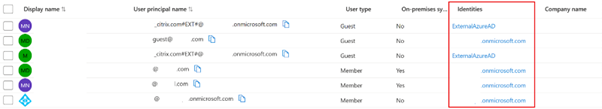

¿Qué es un usuario B2B importado de otro arrendatario de Entra ID?

Un usuario B2B es un usuario de Entra ID que existe como miembro dentro del arrendatario 1 de Entra ID y está invitado a otros arrendatarios de Entra ID, como el arrendatario 2 de Entra ID, como usuario invitado. La aplicación SAML B2B está configurada dentro del arrendatario 2 de Entra ID y está conectada a Citrix Cloud como un IdP SAML. Los usuarios B2B requieren cuentas sombra de backend de AD coincidentes para poder enumerar e iniciar recursos DaaS. El usuario B2B debe estar asignado a una cuenta sombra correspondiente dentro de Active Directory.

Consulte la documentación de Microsoft para obtener detalles sobre los usuarios B2B y cómo invitar a usuarios miembros de otros arrendatarios de Entra ID a su arrendatario de Entra ID como usuarios invitados.

Descripción general: colaboración B2B con invitados externos para su fuerza laboral Propiedades de un usuario de colaboración B2B de Microsoft Entra

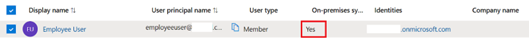

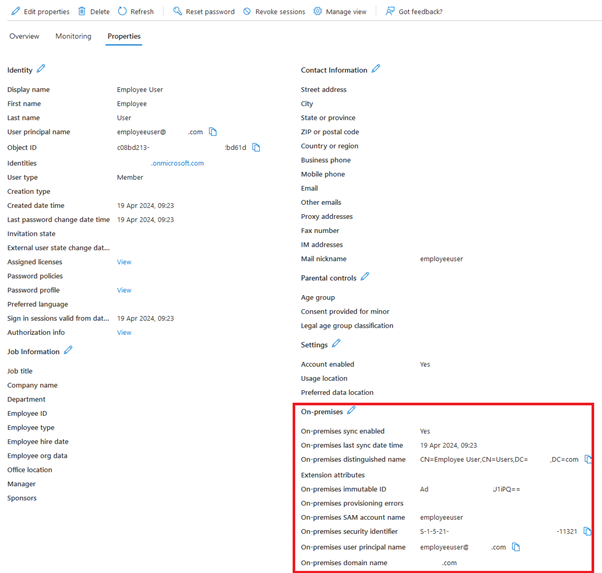

¿Qué es una identidad de usuario de SAML respaldada por AD?

Un usuario de SAML respaldado por AD es una identidad de usuario que existe en el directorio de su proveedor de SAML, como Entra ID u Okta, y también en su bosque de AD local. Estas identidades contienen atributos de usuario locales, ya que se crean mediante herramientas de sincronización de AD como Entra ID Connect. Las cuentas sombra del backend de AD no son necesarias para estos usuarios, ya que contienen SID y OID locales y, por lo tanto, pueden enumerar e iniciar recursos DaaS publicados mediante VDA unidos al dominio de AD.

¿Qué es una identidad de front-end?

Una identidad de front-end es la identidad que se usa para iniciar sesión tanto en el proveedor de SAML como en Workspace. Las identidades de front-end tienen diferentes atributos de usuario en función de cómo se crearon en el proveedor de SAML.

- Identidad de usuario de SAML nativa

- Identidad de usuario de SAML respaldada por AD

Su proveedor de SAML puede tener una combinación de estos dos tipos de identidades. Por ejemplo, si tiene contratistas y empleados permanentes dentro de su plataforma de identidad, B2B SAML funcionará para ambos tipos de identidades de Frontend, pero solo es obligatorio si tiene algunas cuentas que son del tipo de identidad de usuario SAML nativa.

¿Qué es una cuenta sombra de AD de back-end?

Una cuenta sombra de AD de back-end es una cuenta de AD que DaaS usa, la cual se asigna a la identidad de front-end correspondiente dentro de su proveedor de SAML.

¿Por qué son necesarias las cuentas sombra de AD de back-end?

Para enumerar los recursos de DaaS o CVAD publicados mediante los VDA unidos a un dominio de AD, se requieren las cuentas de AD del bosque de Active Directory a las que están unidos los VDA. Asigne los recursos de su grupo de entrega de DaaS a los usuarios de cuentas sombra y a los grupos de AD que contengan cuentas sombra en el dominio de AD al que unió sus VDA.

Importante:

Solo los usuarios nativos de SAML sin atributos de dominio de AD necesitan cuentas sombra de AD coincidentes. Si sus identidades de FrontEnd se importan desde Active Directory, entonces no necesita usar

B2B SAML, y no necesita crear cuentas sombra de AD de Backend.

¿Cómo vinculamos la identidad de front-end a la cuenta sombra de AD de back-end correspondiente?

Para vincular la identidad del front-end a la identidad del back-end se usan UPN coincidentes. Las dos identidades vinculadas deben tener UPN idénticos para que Workspace pueda saber que representan al mismo usuario final que necesita iniciar sesión en Workspace y enumerar e iniciar los recursos de DaaS.

Importante

Una única identidad de front-end solo se puede asignar a una única identidad de back-end en un bosque/dominio de AD. La enumeración de los recursos de DaaS se realizará mediante un solo valor de SID obtenido de la búsqueda de cuentas sombra de AD realizada por los conectores correctos de Citrix Cloud. No puede crear una relación de uno a varios con un único usuario de front-end emparejado con varias cuentas sombra de AD con el mismo sufijo UPN. La cuenta sombra de AD del back-end solo debe existir en un único bosque/dominio de AD.

Se admite el uso de emparejamientos de UPN inequívocos entre las identidades de front-end y back-end Usuario de front-end

(usuario@subosque.com)> Usuario de back-end en bosque 1 de AD(UPN usuario@subosque.com)No se admite por ambigüedad de UPN cuando se intenta emparejar una identidad de front-end con una de back-end Usuario de front-end

(usuario@subosque1.com)> Usuario de back-end en bosque 1 de AD(UPN usuario@subosque1.com)> Usuario de back-end en bosque 2 de AD(UPN usuario@subosque1.com)

¿Es necesario Citrix FAS para SAML B2B?

Sí. Se requiere Servicio de autenticación federada (FAS) para el inicio único de sesión en el VDA cuando se usa cualquier método de autenticación federada para iniciar sesión en Workspace.

¿Qué es el “problema de discordancia de SID” y cuándo puede ocurrir?

El “problema de discordancia de SID” se produce cuando la aserción SAML contiene un SID para un usuario de front-end que no coincide con el SID del usuario de la cuenta sombra de AD. Esto puede ocurrir cuando la cuenta que inicia sesión en su proveedor de SAML tiene un SID local distinto del SID de usuario de la cuenta sombra. Esto solo puede ocurrir cuando la identidad de front-end se aprovisiona mediante herramientas de sincronización de AD, como Entra ID Connect, y desde un bosque de AD diferente de aquel en el que se creó la cuenta sombra.

B2B SAML evita que se produzca el “problema de desajuste de SID”. Se obtiene siempre el SID correcto para el usuario de la cuenta sombra a través de los Citrix Cloud Connectors unidos al dominio de AD de back-end. La búsqueda de usuario de la cuenta sombra se realiza utilizando el UPN del usuario FrontEnd, que después se compara con su usuario de cuenta sombra de backend correspondiente.

Ejemplo del problema de desajuste de SID: El usuario de FrontEnd fue creado por Entra ID Connect y está sincronizado desde el bosque de AD 1. S-1-5-21-000000000-0000000000-0000000001-0001

El usuario de la cuenta sombra del back-end se creó en el bosque 2 de AD y se asignó a recursos de DaaS S-1-5-21-000000000-0000000000-0000000002-0002

La afirmación SAML contiene los cuatro atributos cip_* y cip_sid contiene el valor S-1-5-21-000000000-0000000000-0000000001-0001, que no coincide con el SID de la cuenta sombra y genera un error.

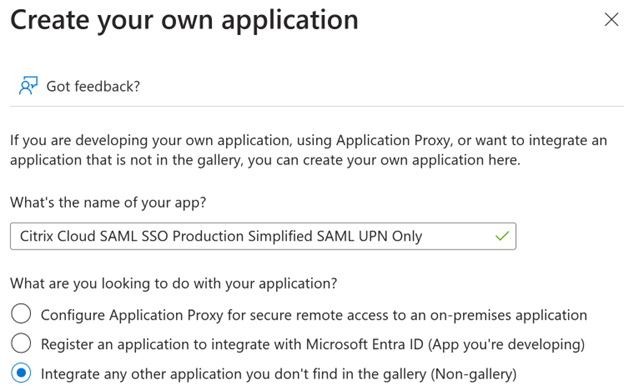

Configurar la aplicación SAML B2B dentro de Entra ID para cuentas de invitados externos

- Inicie sesión en Azure Portal.

- En el menú del portal, seleccione Entra ID.

- En el panel de la izquierda, en Manage, seleccione Enterprise Applications.

- Seleccione Create your own application.

-

Introduzca un nombre adecuado para la aplicación SAML, como

Citrix Cloud SAML SSO Production B2B SAML UPN Only.

- En el panel de navegación izquierdo, seleccione Single sign-on y, en el panel de trabajo, haga clic en SAML.

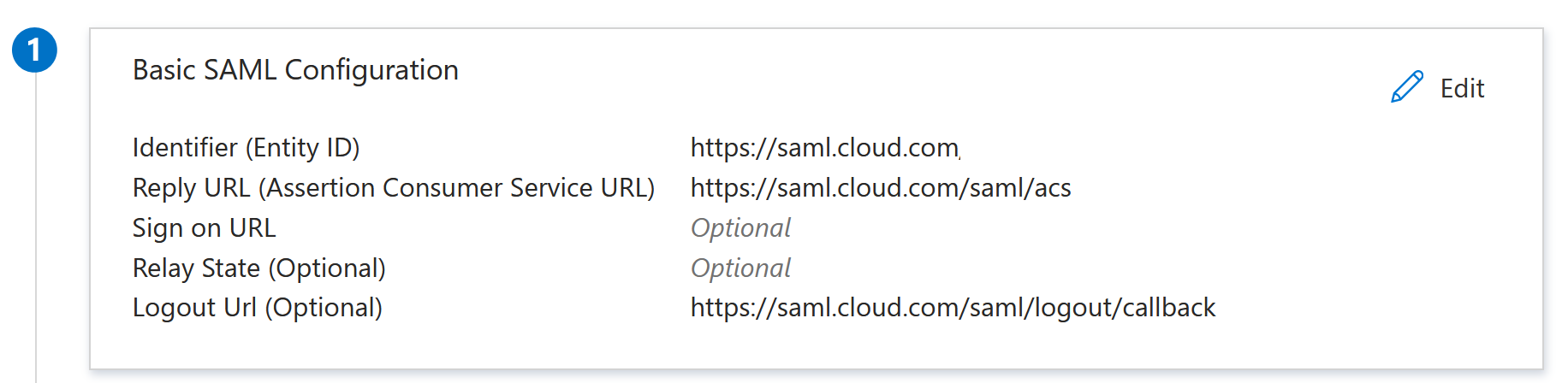

- En la sección Basic SAML Configuration, haga clic en Edit y configure estos parámetros:

- En la sección Identifier (Entity ID), seleccione Add identifier y, a continuación, introduzca el valor asociado a la región en la que se encuentra el arrendatario de Citrix Cloud:

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

https://saml.cloud.com. - Para la región de Japón, introduzca

https://saml.citrixcloud.jp. - Para la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us.

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

- En la sección Reply URL (Assertion Consumer Service URL), seleccione Add reply URL y, a continuación, introduzca el valor asociado a la región en la que se encuentra su arrendatario de Citrix Cloud:

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

https://saml.cloud.com/saml/acs. - Para la región de Japón, introduzca

https://saml.citrixcloud.jp/saml/acs. - Para la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us/saml/acs.

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

- En la sección URL de inicio de sesión, introduzca la URL de su espacio de trabajo.

- En la sección Logout URL (Optional), introduzca el valor asociado a la región en la que se encuentra el arrendatario de Citrix Cloud:

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

https://saml.cloud.com/saml/logout/callback. - Para la región de Japón, introduzca

https://saml.citrixcloud.jp/saml/logout/callback. - Para la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us/saml/logout/callback.

- Para las regiones de Europa, Estados Unidos y Asia Pacífico Sur, introduzca

-

En la barra de comandos, haga clic en Guardar. La sección Configuración básica de SAML se muestra de esta manera:

- En la sección Identifier (Entity ID), seleccione Add identifier y, a continuación, introduzca el valor asociado a la región en la que se encuentra el arrendatario de Citrix Cloud:

-

En la sección Atributos y notificaciones, haga clic en Modificar para configurar las siguientes notificaciones. Estas notificaciones aparecen en la aserción SAML incluida en la respuesta SAML. Tras crear la aplicación SAML, configure estos atributos.

- Para la notificación de Identificador de usuario único (ID de nombre), configure el Formato de identificador de nombre como no especificado y su atributo de origen como

user.localuserprincipalname. - Para la notificación cip_upn, deje el valor predeterminado de

user.localuserprincipalname. - Para displayName, deje el valor predeterminado de

user.displayname. -

En la sección Notificaciones adicionales, para cualquier notificación restante con el espacio de nombres

http://schemas.xmlsoap.org/ws/2005/05/identity/claims, haga clic en el botón de puntos suspensivos (…) y haga clic en Eliminar. No es necesario incluir estas notificaciones, ya que son duplicados de los atributos de usuario anteriores.Una vez finalizado, se muestra la sección Atributos y notificaciones como se ilustra a continuación:

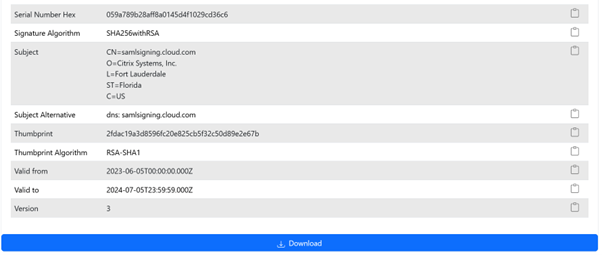

- Obtenga una copia del certificado de firma SAML de Citrix Cloud con esta herramienta en línea de terceros.

- Introduzca

https://saml.cloud.com/saml/metadataen el campo URL y haga clic en Cargar.

- Para la notificación de Identificador de usuario único (ID de nombre), configure el Formato de identificador de nombre como no especificado y su atributo de origen como

-

Desplácese al final de la página y haga clic en Descargar.

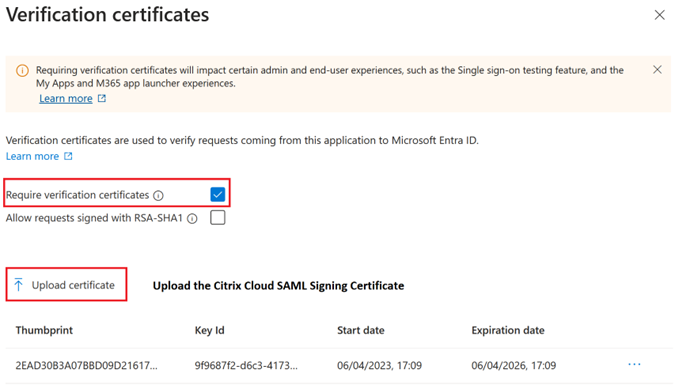

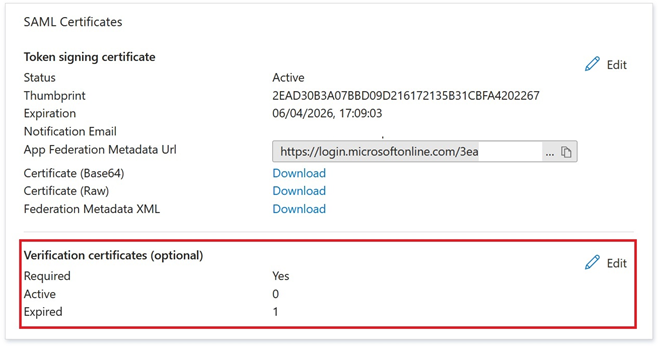

- Configure los parámetros de firma de la aplicación SAML de Azure Active Directory.

- Cargue el certificado de firma SAML de producción obtenido en el paso 10 en la aplicación SAML de Azure Active Directory

- Habilite Exigir certificados de verificación.

Configurar la conexión SAML de Citrix Cloud B2B

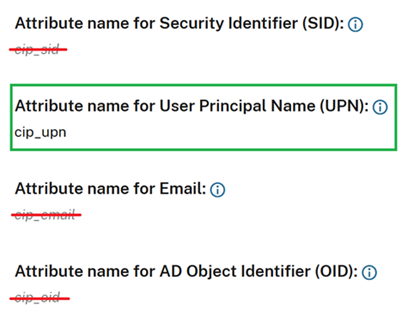

De forma predeterminada, Citrix Cloud espera que cip_upn, cip_email, cip_sid y cip_oid estén presentes en la aserción SAML y no podrá iniciar sesión en SAML si no se envían estos atributos. Para evitarlo, quite las comprobaciones de estos atributos cuando cree la nueva conexión SAML.

- Cree una nueva conexión SAML con los parámetros predeterminados.

- Vaya a la sección SAML Attribute Mappings Configuration en la parte inferior y haga los cambios necesarios antes de guardar la nueva configuración de SAML.

- Quite el nombre del atributo SAML de cada uno de los campos cip_email, cip_sid y cip_oid.

- No quite cip_upn de su campo.

- No quite ningún otro atributo de sus campos respectivos. La interfaz de usuario de Workspace sigue necesitando displayName y no debe cambiarse.

Configure la ubicación de recursos y los conectores de su cuenta sombra de AD

Se requiere una ubicación de recursos y un par de conectores dentro del bosque de AD de la cuenta oculta del back-end. Citrix Cloud requiere conectores de este bosque de AD para buscar las identidades y los atributos de los usuarios de las cuentas sombra, como cip_email, cip_sid y cip_oid, cuando solo se proporciona cip_upn directamente en la aserción SAML.

-

Cree una nueva ubicación de recursos que contenga Citrix Cloud Connectors unidos al bosque de AD de la cuenta sombra del back-end.

- Asigne un nombre a la ubicación de recursos, de manera que coincida con el bosque de AD que contiene las cuentas sombras de AD del back-end que quiere usar.

- Configure un par de Citrix Cloud Connectors en la ubicación de recursos recién creada.

Por ejemplo ccconnector1.shadowaccountforest.com ccconnector2.shadowaccountforest.com

Configurar FAS en el bosque de AD del back-end

Los usuarios contratistas del front-end definitivamente necesitarán FAS. Durante los lanzamientos de DaaS, los usuarios contratistas no podrán introducir manualmente las credenciales de Windows para completar el inicio, ya que probablemente no conocerán la contraseña de la cuenta sombra de AD.

- Configure uno o más servidores de FAS en el bosque de AD del back-end donde se crearon las cuentas sombra.

- Vincule los servidores de FAS a la misma ubicación de recursos que contiene un par de Citrix Cloud Connectors unidos al bosque de AD del back-end donde se crearon las cuentas sombra.

Configurar sufijos de UPN alternativos en su dominio de AD

Importante:

Un UPN no es lo mismo que la dirección de correo electrónico del usuario. En muchos casos son el mismo valor para facilitar su uso, pero el UPN y el correo electrónico a menudo pueden tener valores diferentes y se definen en diferentes atributos de directorio activo y dentro de diferentes atributos de usuario de Entra ID. Esta solución depende de la coincidencia de UPN entre las identidades del frontend y el backend y no de la coincidencia de correo electrónico.

Puede usar el sufijo UPN implícito para su dominio si se puede enrutar públicamente en DNS o agregar un sufijo UPN alternativo coincidente para cada usuario de FrontEnd externo que quiera invitar a sus arrendatarios de Okta o Azure AD. Si AD usa yourdomain.local como UPN implícito, tendrá que elegir un sufijo UPN alternativo como yourdomain.com. Entra ID no le permitirá agregar sudominio.local dentro de los nombres de dominio personalizados.

Por ejemplo, si invita a un usuario externo contractoruser@hotmail.co.uk y desea asociarlo con una cuenta sombra de AD de backend contractoruser@yourforest.com entonces agregue yourforest.com como un sufijo ALT UPN dentro de su bosque AD.

Agregar sufijos de UPN alternativos en Active Directory mediante la interfaz de usuario de Active Directory Domains and Trusts

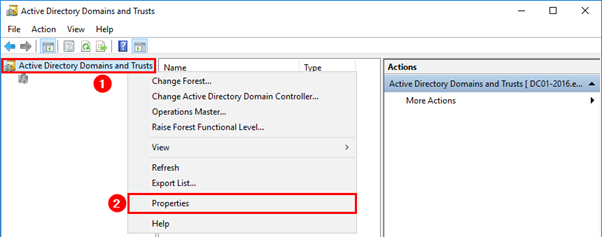

- Inicie sesión en un controlador de dominio dentro de su bosque de AD de back-end.

- Abra el cuadro de diálogo Ejecutar, después escriba

domain.mscy haga clic en Aceptar. - En la ventana Active Directory Domains and Trusts, haga clic con el botón secundario en Active Directory Domains and Trusts y, a continuación, seleccione Properties.

-

En la ficha UPN Suffixes, en el cuadro Alternative UPN Suffixes, agregue un sufijo de UPN alternativo y, a continuación, seleccione Add.

- Haga clic en Aceptar.

Administrar sufijos de UPN de un bosque de AD de back-end con PowerShell

Es posible que tenga que agregar una gran cantidad de sufijos UPN nuevos a su bosque de AD de back-end para crear los UPN de cuenta sombra necesarios. La cantidad de sufijos de UPN alternativos que tendrá que agregar a su bosque de AD de back-end dependerá de la cantidad de usuarios externos diferentes que decida invitar a su arrendatario de proveedores de SAML.

Aquí se incluye el código de PowerShell para hacerlo si es necesario crear una gran cantidad de nuevos sufijos de UPN alternativos.

# Get the list of existing ALT UPN suffixes within your AD Forest

(Get-ADForest).UPNSuffixes

# Add or remove ALT UPN Suffixes

$NewUPNSuffixes = @("yourforest.com","externalusers.com")

# Set action to "add" or "remove" depending on the operation you wish to perform.

$Action = "add"

foreach($NewUPNSuffix in $NewUPNSuffixes)

{

Get-ADForest | Set-ADForest -UPNSuffixes @{ $Action=$NewUPNSuffix }

}

<!--NeedCopy-->

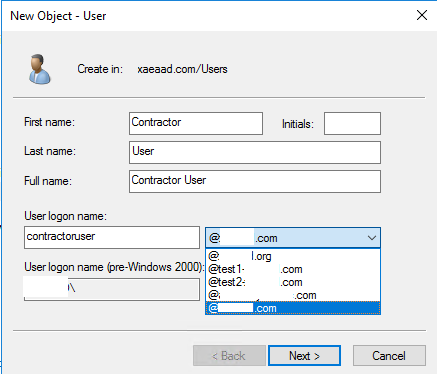

Configurar una cuenta sombra de AD dentro de su bosque AD de backend

- Cree un nuevo usuario de cuenta sombra de AD.

-

El UPN implícito del bosque de AD, como

yourforest.local, se selecciona de forma predeterminada para los nuevos usuarios de AD. Seleccione el sufijo de UPN alternativo correspondiente que creó anteriormente. Por ejemplo, seleccioneyourforest.comcomo sufijo UPN del usuario de la cuenta sombra.

El UPN de usuario de la cuenta sombra también se puede actualizar a través de PowerShell.

Set-ADUser "contractoruser" -UserPrincipalName "contractoruser@yourforest.com" <!--NeedCopy-->Importante

Windows AD PowerShell le permitirá crear usuarios de cuentas sombra con cualquier sufijo UPN que especifique, incluso si ese sufijo UPN no existe en su bosque de AD. El sufijo UPN alternativo que quiere usar debe existir en el bosque de AD, ya que los conectores de Citrix Cloud dependen de esta lista para buscar a los usuarios de las cuentas sombra de back-end. Si el sufijo UPN alternativo no aparece en el bosque de AD como se muestra en la captura de pantalla anterior, Citrix Cloud no podrá emparejar su identidad de front-end con una cuenta sombra de AD de back-end correspondiente.

- El UPN del usuario de la cuenta sombra debe coincidir exactamente con el UPN del usuario de la identidad externa de FrontEnd.

- Pruebe el inicio de sesión del usuario de FrontEnd en Workspace.

- Verifique que todos los recursos esperados estén enumerados en el espacio de trabajo después de que el inicio de sesión se haya realizado correctamente. Deberían aparecer los recursos asignados a la cuenta sombra de AD.

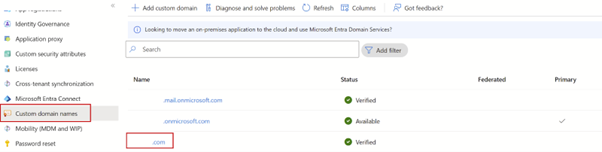

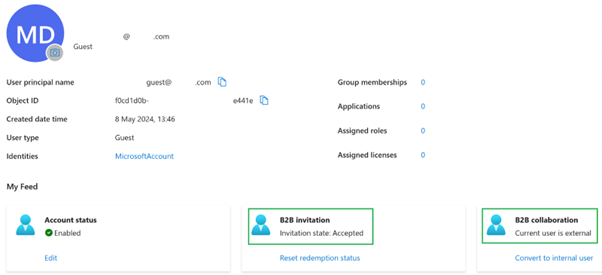

Configurar el UPN del usuario de ID de entrada de invitado para que coincida con el UPN de la cuenta sombra de AD

Cuando se invita a usuarios externos a un arrendatario de Entra ID, se genera automáticamente un UPN que indica que el usuario es externo. Al usuario externo de Entra ID se le asignará automáticamente el sufijo UPN @Entra IDtenant.onmicrosoft.com, que no es adecuado para usar con B2B SAML y no coincidirá con su cuenta sombra de AD. Deberá actualizarse para que coincida con un dominio de DNS importado en Entra ID y con el sufijo de UPN alternativo que creó en su bosque de AD.

-

Importe un dominio personalizado en Entra ID que coincida con el sufijo UPN alternativo que agregó a su bosque AD.

-

Invite a un usuario invitado como

contractoruser@hotmail.co.uky asegúrese de que el usuario invitado acepte la invitación de Microsoft al arrendatario de Entra ID.Ejemplo de formato de UPN de usuario invitado externo generado por Microsoft.

contratistauser_hotmail.co.uk#EXT#@yourEntra IDtenant.onmicrosoft.com

Importante:

Citrix Cloud y Workspace no pueden usar UPN que contengan el carácter # para la autenticación SAML.

-

Instale los módulos de Azure PowerShell Graph necesarios para poder administrar los usuarios de Entra ID.

Install-Module -Name "Microsoft.Graph" -Force Get-InstalledModule -Name "Microsoft.Graph" <!--NeedCopy--> -

Inicie sesión en su arrendatario de Entra ID utilizando una cuenta de administrador global y con el ámbito

Directory.AccessAsUser.All.Importante:

Si utiliza una cuenta con menos privilegios o no especifica el ámbito

Directory.AccessAsUser.All, no podrá completar el Paso 4 y actualizar el UPN del usuario invitado.Connect-MgGraph -Scopes Directory.AccessAsUser.All <!--NeedCopy--> -

Actualice el usuario de Entra ID con un UPN que coincida con el UPN que configuró para su cuenta sombra de AD.

$GuestUserId = (Get-MgUser -UserId "contractoruser_hotmail.co.uk#EXT#@yourentraidtenant.onmicrosoft.com").Id Update-MgUser -UserId $GuestUserId -UserPrincipalName "contractoruser@your.com" <!--NeedCopy--> -

Obtenga la lista completa de usuarios invitados externos dentro de su arrendatario de Entra ID (opcional).

Get-MgUser -filter "userType eq 'Guest'" | Select Id,DisplayName,UserPrincipalName,Mail <!--NeedCopy--> -

Obtenga la identidad del usuario invitado que necesita su UPN actualizado y después actualice su sufijo UPN.

$GuestUserId = (Get-MgUser -UserId "contractoruser_hotmail.co.uk#EXT#@yourEntra IDtenant.onmicrosoft.com").Id Update-MgUser -UserId $GuestUserId -UserPrincipalName "contractoruser@yourforest.com" <!--NeedCopy--> -

Verifique que la identidad del usuario invitado se pueda encontrar utilizando su UPN recientemente actualizado.

Get-MgUser -UserId "contractoruser@yourforest.com" <!--NeedCopy-->

Prueba de la solución SAML B2B

Una vez que se hayan completado todos los pasos documentados en AD, Citrix Cloud y su proveedor de SAML, debe probar el inicio de sesión y verificar que se muestra la lista correcta de recursos para el usuario invitado en Workspace.

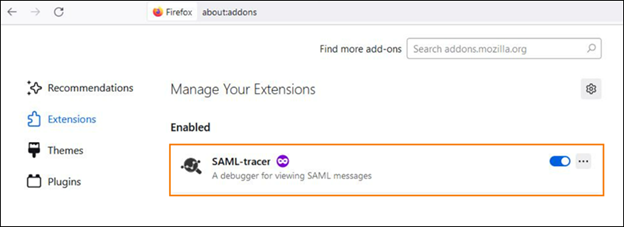

Citrix recomienda usar la extensión de explorador web SAML-tracer para todas las depuraciones de SAML. Esta extensión está disponible para los exploradores web más comunes. La extensión decodifica solicitudes y respuestas codificadas en Base64 en XML SAML, lo que las hace legibles para las personas.

Ejemplo de una afirmación SAML B2B que utiliza solo cip_upn para la autenticación capturada mediante el rastreador SAML.

-

Asigne los recursos de DaaS correctos a los usuarios o grupos de cuentas sombra y respaldados por AD que los contienen.

-

Inicie la extensión de explorador SAML-tracer y capture todo el flujo de inicio y cierre de sesión.

-

Inicie sesión en Workspace con el atributo especificado en la tabla para el tipo de usuario de front-end que quiere probar.

Inicio de sesión de usuario de Entra ID de invitado: El usuario contratista que invitó a su arrendatario de Entra ID como usuario invitado tiene la dirección de correo electrónico

contractoruser@hotmail.co.uk.Introduzca la dirección de correo electrónico del usuario invitado cuando Entra ID se lo pida.

O BIEN:

Inicio de sesión de usuario de Entra ID respaldado por AD/usuario de Entra ID nativo: Estos usuarios de Entra ID tendrán UPN en el formato de

adbackeduser@yourforest.comonativeuser@yourforest.com.Introduzca el UPN del usuario cuando Entra ID se lo pida.

-

Compruebe que la aserción solo contenga el atributo cip_upn para la autenticación y que también contenga el atributo displayName que requiere la interfaz de usuario de Workspace.

-

Compruebe que el usuario puede ver los recursos de DaaS necesarios en la interfaz de usuario.

Solución de problemas de la solución SAML B2B

Se envía un UPN incorrecto en la declaración SAML

Causa: esto solo puede ocurrir para cuentas B2B importadas del arrendatario 1 de Entra ID al arrendatario 2 de Entra ID. Se puede enviar un UPN incorrecto dentro de la afirmación SAML cuando se utilizan usuarios B2B importados de otros arrendatarios de Entra ID. Si se utiliza user.userprincipalname y el usuario final inicia sesión con un usuario B2B importado desde otro arrendatario de Entra ID, se enviará el valor incorrecto para cip_upn en la afirmación SAML. El valor para cip_upn usado en la afirmación SAML será del arrendatario de Entra ID de origen que contiene al usuario B2B como un miembro. El uso de user.localuserprincipalname garantiza que el valor para cip_upn se tome del arrendatario de Entra ID con el usuario B2B invitado como invitado.

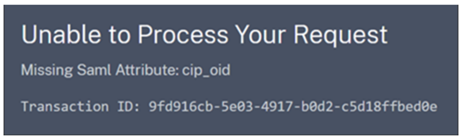

Errores de falta de atributos cip_*

Causa 1: El atributo SAML no está presente en la aserción SAML, pero Citrix Cloud está configurado para esperar recibirlo. No ha podido eliminar los atributos cip_* innecesarios de la conexión SAML de Citrix Cloud dentro de la sección Atributos SAML. Desconecte y vuelva a conectar SAML para eliminar las referencias a los atributos cip_* innecesarios.

Causa 2: Este error también puede producirse si no hay una cuenta sombra de AD correspondiente para que los Citrix Cloud Connectors la busquen en su bosque de AD de back-end. Es posible que haya configurado correctamente la identidad del front-end, pero la identidad de la cuenta sombra de AD del back-end con un UPN coincidente no existe o no se puede encontrar.

El inicio de sesión se realiza correctamente, pero no se muestra ningún recurso de DaaS después de que el usuario haya iniciado sesión en Workspace

Causa: Lo más probable es que se deba a una asignación de UPN de identidad de front-end a back-end incorrecta.

Asegúrese de que los 2 UPN de las identidades de front-end y back-end coincidan exactamente y representen al mismo usuario final que inicia sesión en Workspace. Compruebe que el grupo de entrega de DaaS contenga asignaciones a los usuarios correctos de la cuenta sombra de AD o a los grupos de AD que los contienen.

Durante el inicio de los recursos de DaaS, se produce un error en el SSON de FAS en los VDA unidos al dominio de AD

Al intentar iniciar recursos de DaaS, se solicita al usuario final de Workspace que introduzca sus credenciales de Windows en GINA. Además, el ID de evento 103 aparece en los registros de eventos de Windows de sus servidores FAS.

[S103] El servidor [CC:FASServer] solicitó UPN [frontenduser@yourforest.com] SID S-1-5-21-000000000-0000000000-0000000001-0001, pero la búsqueda devolvió SID S-1-5-21-000000000-0000000000-0000000001-0002. [correlación: cc#967472c8-4342-489b-9589-044a24ca57d1]

Causa: Su implementación de SAML B2B sufre el “problema de desajuste de SID”. Tiene identidades de front-end que contienen SID de un bosque de AD que es distinto del bosque de AD de la cuenta sombra de back-end. No envíe cip_sid en la aserción SAML.

El inicio de sesión falla para los usuarios respaldados por AD cuando existe el mismo sufijo UPN en varios bosques de AD conectados

Citrix Cloud tiene varias ubicaciones de recursos y conectores unidos a diferentes bosques de AD. El inicio de sesión falla cuando los usuarios respaldados por AD importados a Entra ID desde un bosque de AD diferente al de la cuenta sombra.

AD Forest 1 se sincroniza con Entra ID para crear usuarios frontend con UPN como frontenduser@yourforest.com.

AD Forest 2 contiene las cuentas sombra de backend con UPN como frontenduser@yourforest.com.

Causa: Su implementación de SAML B2B sufre el “problema de ambigüedad de UPN”. Citrix Cloud no puede determinar qué conectores usar para buscar la identidad de back-end del usuario.

No envíe cip_sid en la aserción SAML. El UPN de su usuario existe en más de un bosque de AD conectado a Citrix Cloud.

Configurar la conexión SAML de Citrix Cloud

Todos los flujos de inicio de sesión de Citrix deben ser iniciados por el proveedor de servicios mediante una URL de espacio de trabajo o una URL de Citrix Cloud GO.

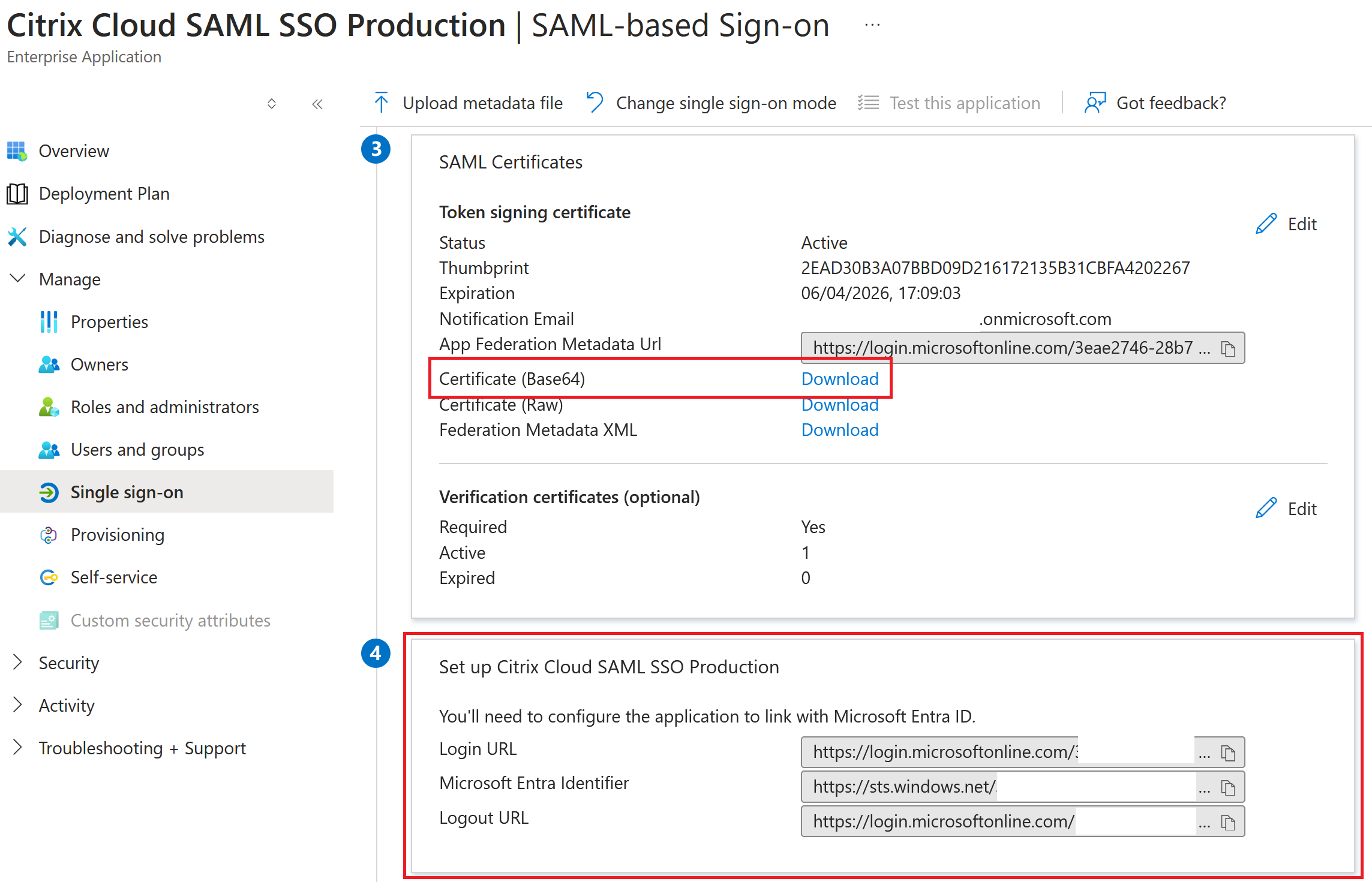

Obtenga los dispositivos de punto final SAML de la aplicación Entra ID desde su portal Entra ID para entrar en Citrix Cloud.

Ejemplos de dispositivos de punto final SAML de Entra ID que se utilizarán dentro de la conexión SAML de Citrix Cloud

Utilice los valores recomendados predeterminados para la conexión SAML dentro de Administración de identidad y acceso > Autenticación > Agregar un proveedor de identidad > SAML.

Importante:

Los dispositivos de punto final SAML de SSO y Logout de EntraID son la misma URL.

| En este campo de Citrix Cloud | Introduzca este valor |

|---|---|

| ID de entidad | https://sts.windows.net/<yourEntraIDTenantID> |

| Firmar solicitud de autenticación | Sí |

| URL del servicio SSO | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| Mecanismo de vinculación de SSO | HTTP Post |

| Respuesta SAML | Firmar respuesta o aserción |

| Contexto de autenticación | No especificado, exacto |

| URL de cierre de sesión | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| Solicitud de cierre de sesión | Sí |

| Mecanismo de vínculo SLO | HTTP Post |

En este artículo

- Requisitos previos

- Preguntas frecuentes

- Configurar la aplicación SAML B2B dentro de Entra ID para cuentas de invitados externos

- Configurar la conexión SAML de Citrix Cloud B2B

- Configure la ubicación de recursos y los conectores de su cuenta sombra de AD

- Configurar FAS en el bosque de AD del back-end

- Configurar sufijos de UPN alternativos en su dominio de AD

- Configurar una cuenta sombra de AD dentro de su bosque AD de backend

- Configurar el UPN del usuario de ID de entrada de invitado para que coincida con el UPN de la cuenta sombra de AD

- Prueba de la solución SAML B2B

- Solución de problemas de la solución SAML B2B

- Configurar la conexión SAML de Citrix Cloud