将本地 Citrix Gateway 作为身份提供程序连接到 Citrix Cloud

Citrix Cloud 支持使用本地 Citrix Gateway 作为身份提供程序对登录到其工作区的订阅者进行身份验证。

通过使用 Citrix Gateway 身份验证,您可以:

- 继续通过现有 Citrix Gateway 对用户进行身份验证,以便其能够通过 Citrix Workspace 访问本地 Virtual Apps and Desktops 部署中的资源。

- 在 Citrix Workspace 中使用 Citrix Gateway 身份验证、授权和审核 (AAA) 功能 。

- 使用直通身份验证、智能卡、安全令牌、条件访问策略、联合身份验证等功能,同时为用户提供通过 Citrix Workspace 访问所需资源的权限。

提示:

通过 Citrix 身份和身份验证简介教育课程,详细了解受支持的身份 提供商。“规划 Citrix 身份和访问管理”模块包括一些简短的视频,这些视频将引导您完成将此身份提供商连接到 Citrix Cloud 以及为 Citrix Workspace 启用身份验证的过程。

支持的版本

以下本地产品版本支持 Citrix Gateway 身份验证:

- Citrix Gateway 12.1 54.13 Advanced Edition 或更高版本

- Citrix Gateway 13.0 41.20 Advanced Edition 或更高版本

必备条件

Cloud Connector

您至少需要两 (2) 台服务器才能安装 Citrix Cloud Connector 软件。这些服务器必须满足以下要求:

- 符合 Cloud Connector 技术详情中描述的系统要求。

- 未安装任何其他 Citrix 组件,不是 Active Directory 域控制器,也不是对您的资源位置基础结构至关重要的计算机。

- 已加入您的网站所在的域。如果用户在多个域中访问您站点的应用程序,则必须在每个域中至少安装两个 Cloud Connector。

- 已连接到可以联系您网站的网络。

- 已连接到 Internet。有关详细信息,请参阅系统和连接要求。

- 至少需要两个 Cloud Connector 才能确保与 Citrix Cloud 的高可用连接。安装后,Cloud Connector 允许 Citrix Cloud 找到您的站点并与之通信。

有关安装 Cloud Connector 的详细信息,请参阅 Cloud Connector 安装。

Active Directory

在启用 Citrix Gateway 身份验证之前,请执行以下任务:

- 验证您的工作区订阅者在Active Directory (AD) 中是否有用户帐户。没有 AD 帐户的订阅者无法成功登录其工作区。

- 确保已填充订阅者 AD 帐户中的用户属性。Citrix Cloud 需要这些属性才能在订阅者登录时建立用户上下文。如果未填充这些属性,订阅者将无法登录其工作区。这些属性包括:

- 电子邮件地址

- 显示名称

- 常见的名字

- SAM 帐户名

- 用户主体名称

- OID

- SID

- 将您的Active Directory (AD) 连接到您的 Citrix Cloud 帐户。在本任务中,您将在准备好的服务器上安装 Cloud Connector 软件,如 Cloud Connector 部分所述。Cloud Connector 使 Citrix Cloud 能够与您的本地环境通信。有关说明,请参阅 将Active Directory 连接到 Citrix Cloud。

- 如果要使用 Citrix Gateway 身份验证执行联合,请将 AD 用户同步到联合身份验证提供程序。Citrix Cloud 要求您的工作空间订阅者具有 AD 用户属性,以便他们能够成功登录。

要求

Citrix Gateway 高级策略

由于已弃用经典策略,Citrix Gateway 身份验证需要在本地网关上使用高级策略。高级策略支持 Citrix Cloud 的多重身份验证 (MFA),包括身份提供商链接等选项。如果您当前使用经典策略,则必须创建新的高级策略才能在 Citrix Cloud 中使用 Citrix Gateway 身份验证。创建高级策略时,您可以重复使用经典策略的“操作”部分。

签名证书

配置网关以对 Citrix Workspace 的订阅者进行身份验证时,网关充当 OpenID Connect 提供商。Citrix Cloud 与 Gateway 之间的消息符合 OIDC 协议,该协议涉及对令牌进行数字签名。因此,您必须配置证书以对这些令牌进行签名。此证书必须由公共证书颁发机构 (CA) 颁发。不支持使用私有 CA 颁发的证书,因为无法向 Citrix Cloud 提供私有根 CA 证书。因此,无法建立证书信任链。如果您为签名配置了多个证书,则会为每条消息轮换这些密钥。

密钥必须绑定到 vpn 全局。如果没有这些密钥,订阅者在登录后将无法成功访问其工作区。

时钟同步

由于 OIDC 中的数字签名消息带有时间戳,因此必须将网关同步到 NTP 时间。如果时钟未同步,Citrix Cloud 会在检查令牌的有效性时假定令牌已过时。

任务概述

要设置 Citrix Gateway 身份验证,请执行以下任务:

- 在 身份和访问管理中,开始配置与网关的连接。在此步骤中,您将生成网关的客户端 ID、密钥和重定向 URL。

- 在网关上,使用从 Citrix Cloud 生成的信息创建 OAuth IdP 高级策略。这使 Citrix Cloud 能够与您的本地网关进行连接。有关说明,请参阅以下文章:

- Citrix Gateway 12.1: 使用本地 Citrix Gateway 作为 Citrix Cloud 的身份提供商

- Citrix Gateway 13.0: 使用本地 Citrix Gateway 作为 Citrix Cloud 的身份提供商

- 在 Workspace 配置中,为订阅者启用 Citrix Gateway 身份验证。

为工作区订阅者启用 Citrix Gateway 身份验证

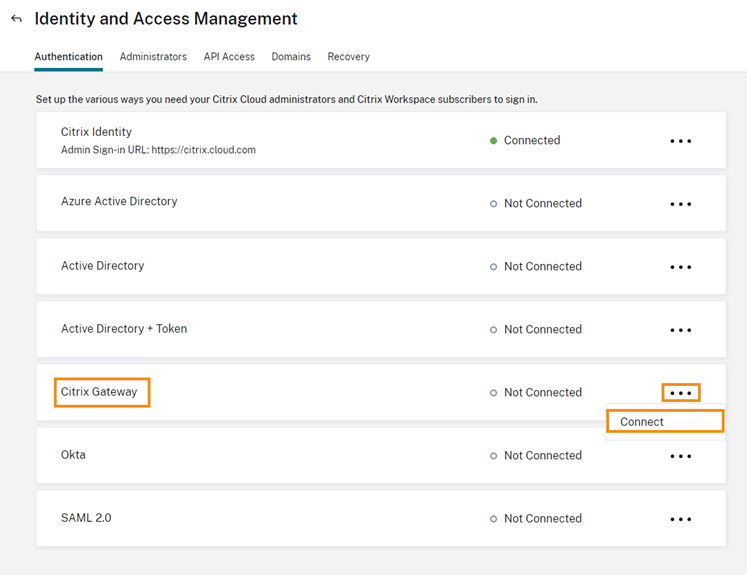

- 在 Citrix Cloud 菜单中,选择 Identity and Access Management(身份识别和访问管理)。

- 在 Citrix Gateway 的“身份验证”选项卡中,单击省略号菜单并选择“连接”。

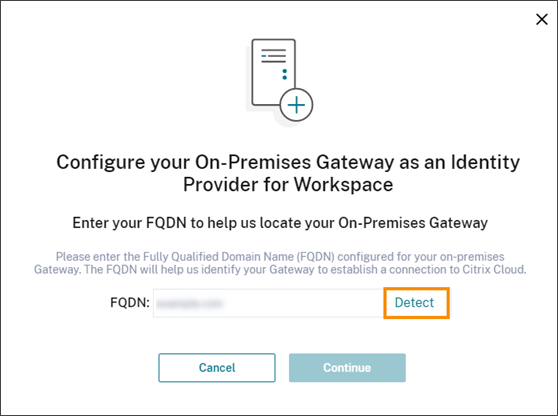

- 输入本地网关的 FQDN,然后单击 检测。

在 Citrix Cloud 成功检测到该对话框后,单击 继续。

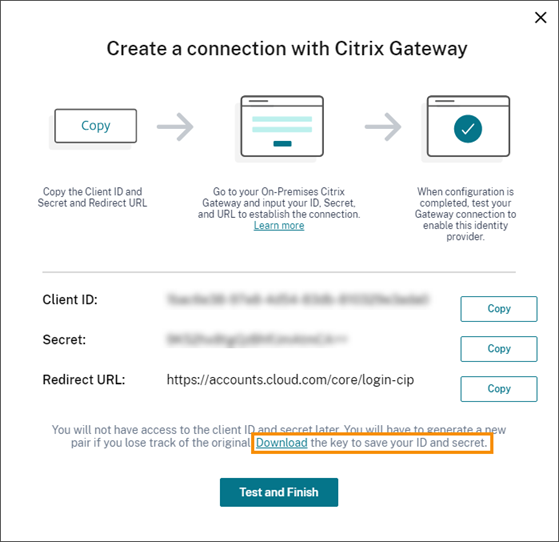

在 Citrix Cloud 成功检测到该对话框后,单击 继续。 - 创建与本地网关的连接:

- 复制 Citrix Cloud 显示的客户端 ID、密钥和重定向 URL。

另外,下载此信息的副本并将其安全地脱机保存以供参考。此信息生成后在 Citrix Cloud 中不可用。

另外,下载此信息的副本并将其安全地脱机保存以供参考。此信息生成后在 Citrix Cloud 中不可用。 - 在网关上,使用来自 Citrix Cloud 的客户端 ID、密钥和重定向 URL 创建 OAuth IdP 高级策略。有关说明,请参阅以下文章:

- 对于 Citrix Gateway 12.1: 使用本地 Citrix Gateway 作为 Citrix Cloud 的身份提供商

- 对于 Citrix Gateway 13.0: 使用本地 Citrix Gateway 作为 Citrix Cloud 的身份提供商

- 单击 Test and Finish(测试并完成)。Citrix Cloud 会验证您的网关是否可访问且配置正确。

- 复制 Citrix Cloud 显示的客户端 ID、密钥和重定向 URL。

- 为工作区启用 Citrix Gateway 身份验证:

- 在 Citrix Cloud 菜单中,选择 Workspace 配置。

- 在“身份验证”选项卡中,选择 Citrix Gateway。

- 选择“我了解对订阅者体验的影响”,然后单击“保存”。

故障排除

作为第一步,请查看本文中的 先决条件 和 要求 部分。确认您的本地环境中有所有必需的组件,并且已完成所有必需的配置。如果这些项目中的任何一项丢失或配置错误,则使用 Citrix Gateway 进行工作区身份验证将不起作用。

如果您在 Citrix Cloud 和本地网关之间建立连接时遇到问题,请验证以下各项:

- 网关 FQDN 可从互联网访问。

- 您已在 Citrix Cloud 中正确输入网关 FQDN。

- 您已在 OAuth IdP 策略的

-issuer参数中正确输入了网关 URL。示例:-issuer https://GatewayFQDN.com。issuer参数区分大小写。 - 在 OAuth IdP 策略的客户端 ID、客户端密钥、重定向 URL 和受众字段中正确输入来自 Citrix Cloud 的客户端 ID、密钥和重定向 URL 值。确认在策略的“受众”字段中输入了正确的客户ID。

- OAuth IdP 身份验证策略配置正确。有关说明,请参阅以下文章:

- Citrix Gateway 12.1: 使用本地 Citrix Gateway 作为 Citrix Cloud 的身份提供商

- Citrix Gateway 13.0: 使用本地 Citrix Gateway 作为 Citrix Cloud 的身份提供商

- 验证策略是否已正确绑定到 AAA 身份验证服务器,如 绑定身份验证策略中所述。

全局编录服务器

除了检索用户帐户详细信息外,网关还会检索用户的域名、AD NETBIOS 名称和根 AD 域名。要检索 AD NETBIOS 名称,Gateway 会搜索用户帐户所在的 AD。NETBIOS 名称不会在全局编录服务器上复制。

如果您在 AD 环境中使用全局编录服务器,则在这些服务器上配置的 LDAP 操作不适用于 Citrix Cloud。相反,您必须在 LDAP 操作中配置单个 AD。如果您有多个域或林,则可以配置多个 LDAP 策略。

使用 Kerberos 或 IdP 链接对单点登录进行 AD 搜索

如果您使用 Kerberos 或使用 SAML 或 OIDC 协议进行订阅者登录的外部身份提供商,请验证是否配置了 AD 查找。Gateway 需要 AD 查找来检索订阅者的 AD 用户属性和广告配置属性。

确保已配置 LDAP 策略,即使身份验证是由第三方服务器处理的。要配置这些策略,可通过执行以下任务向现有登录架构配置文件添加第二个身份验证因素:

- 创建一个仅从 Active Directory 中提取属性和组的 LDAP 身份验证服务器。

- 创建 LDAP 高级身份验证策略。

- 创建身份验证策略标签。

- 将身份验证策略标签定义为主身份提供者之后的下一个因素。

添加 LDAP 作为第二个身份验证因素

- 创建 LDAP 身份验证服务器:

- 选择 系统 > 身份验证 > 基本策略 > LDAP > 服务器 > 添加。

- 在“创建身份验证 LDAP 服务器”页面上,输入以下信息:

- 在 选择服务器类型中,选择 LDAP。

- 在 名称中,输入服务器的友好名称。

- 选择 服务器 IP ,然后输入 LDAP 服务器的 IP 地址。

- 在 安全类型中,选择所需的 LDAP 安全类型。

- 在“服务器类型”中,选择 AD。

- 在“身份验证”中,不要选中该复选框。必须清除此复选框,因为此身份验证服务器仅用于从 Active Directory 中提取用户属性和组,而不是身份验证。

- 在“其他设置”下,输入以下信息:

- 在 服务器登录名属性中,输入 UserPrincipalName。

- 在 组属性中,选择 memberOf。

- 在 子属性名称中,选择 cn。

- 创建 LDAP 高级身份验证策略:

- 选择 安全 > AAA-应用程序流量 > 策略 > 身份验证 > 高级策略 > 策略 > 添加。

- 在“创建身份验证策略”页面上,输入以下信息:

- 在 名称中,输入策略的友好名称。

- 在 操作类型中,选择 LDAP。

- 在“操作”中,选择您之前创建的 LDAP 身份验证服务器。

- 在 表达式中,输入 TRUE。

- 单击“创建”保存配置。

- 创建身份验证策略标签:

- 选择安全 > AAA — 应用程序流量 > 策略 > 身份验证 > 高级策略 > 策略标签 > 添加。

- 在 名称中,输入身份验证策略标签的友好名称。

- 在登录架构中,选择 LSCHEMA_INT。

- 在 策略绑定下的 选择策略中,选择您之前创建的 LDAP 高级身份验证策略。

- 在 GoTo 表达式中,选择 END。

- 单击“绑定”完成配置。

- 将 LDAP 身份验证策略标签定义为主身份提供程序之后的下一个因素:

- 选择 系统 > 安全 > AAA-应用程序流量 > 虚拟服务器。

- 选择包含主身份提供商绑定的虚拟服务器,然后选择 编辑。

- 在“高级身份验证策略”下,选择现有的身份验证策略绑定。

- 选择主身份提供商的绑定,然后选择 编辑绑定。

- 在“策略绑定”页面的 选择下一个因素中,选择您之前创建的 LDAP 身份验证策略标签。

- 单击“绑定”保存配置。

多因素身份验证的默认密码

如果您对工作空间订阅者使用多因素身份验证 (MFA),网关会使用最后一个因素的密码作为单点登录的默认密码。订阅者登录其工作区时,此密码将发送到 Citrix Cloud。如果环境中的 LDAP 身份验证后面有其他因素,则必须将 LDAP 密码配置为发送到 Citrix Cloud 的默认密码。在与 LDAP 因素对应的登录架构上启用 SSOCredentials。

更多信息

Citrix Tech Zone:技术见解:身份验证 - 网关