Nouveautés dans XenMobile Server 10.13

XenMobile Server 10.13 (PDF)

Prise en charge continue des stratégies classiques obsolètes de Citrix ADC

Citrix a récemment annoncé la fin de la prise en charge de certaines fonctionnalités basées sur des stratégies classiques à partir de Citrix ADC 12.0 build 56.20. Les avis de fin de prise en charge Citrix ADC n’ont aucun impact sur les intégrations XenMobile Server existantes avec Citrix Gateway. XenMobile Server continue de prendre en charge les stratégies classiques et aucune action n’est donc nécessaire.

Annonces de fin de prise en charge

Pour plus d’informations sur les fonctionnalités Citrix XenMobile qui vont disparaître, consultez la section Fin de prise en charge.

Avant de mettre à niveau les terminaux vers iOS 14.5

Avant de mettre à niveau un point de terminaison vers iOS 14.5, Citrix recommande d’effectuer les actions suivantes pour atténuer les plantages d’applications :

- Mettez à niveau Citrix Secure Mail et Secure Web vers la version 21.2.X ou supérieure. Consultez Mettre à niveau les applications MDX ou Enterprise.

- Si vous utilisez MDX Toolkit, encapsulez toutes les applications iOS tierces avec MDX Toolkit 21.3.X ou version ultérieure. Consultez la page de téléchargement du MDX Toolkit pour obtenir la dernière version.

Avant la mise à niveau d’une instance Citrix ADC locale

La mise à niveau d’un Citrix ADC local vers certaines versions peut entraîner une erreur d’authentification unique. L’authentification unique à Citrix Files ou à l’URL du domaine ShareFile dans un navigateur avec l’option Connexion employés entraîne une erreur. L’utilisateur ne peut pas se connecter.

Pour contourner ce problème : si vous n’avez pas encore exécuté la commande suivante à partir de l’interface de ligne de commande ADC sur Citrix Gateway, exécutez-la pour activer l’authentification unique (SSO) globale :

`set vpn parameter SSO ON`

`bind vpn vs <vsName> -portalTheme X1`

Pour plus d’informations, consultez :

Après avoir terminé ces étapes, les utilisateurs peuvent utiliser l’authentification unique (SSO) avec Citrix Files ou l’URL du domaine ShareFile dans un navigateur avec l’option Connexion employés. [CXM-88400]

Avant de procéder à la mise à niveau vers XenMobile 10.13 (sur site)

Certaines configurations système requises ont été modifiées. Pour plus d’informations, consultez la section Configuration système requise et compatibilité et Compatibilité XenMobile.

-

Si la machine virtuelle exécutant XenMobile Server à mettre à niveau dispose de moins de 8 Go de RAM, nous vous recommandons d’augmenter la mémoire vive à 8 Go au minimum.

-

Mettez à jour votre serveur de licences Citrix vers la version 11.16 ou version ultérieure avant la mise à jour vers la dernière version de XenMobile Server 10.13.

La dernière version de XenMobile requiert le serveur de licences Citrix 11.16 (version minimale).

Remarque

la date Customer Success Services (anciennement la date Subscription Advantage) dans XenMobile 10.13 est le 29 septembre 2020. La date Customer Success Services sur votre licence Citrix doit être postérieure à cette date.

Vous pouvez visualiser la date en regard de la licence dans le serveur de licences. Si vous connectez la dernière version de XenMobile à un environnement de serveur de licences plus ancien, la vérification de la connectivité échoue et vous ne pouvez pas configurer le serveur de licences.

Pour renouveler la date sur votre licence, téléchargez le dernier fichier de licence à partir du portail Citrix, puis téléchargez-le sur le serveur de licences. Consultez [Customer Success Services (Forfait réussite client)](/fr-fr/licensing/current-release/subscription-advantage.html).

-

Pour un environnement en cluster, la configuration requise pour les déploiements de stratégies et d’applications iOS sur des appareils exécutant iOS 11 ou version ultérieure est la suivante. Si Citrix Gateway est configuré pour la persistance SSL, vous devez ouvrir le port 80 sur tous les nœuds de XenMobile Server.

-

Avant d’installer une mise à jour XenMobile, utilisez les fonctions de votre machine virtuelle pour prendre un instantané de votre système. Sauvegardez aussi la base de données de configuration de votre système. Si vous rencontrez des problèmes durant une mise à niveau, des copies de sauvegarde complètes vous permettent de récupérer.

Pour effectuer la mise à niveau

Avec cette version, XenMobile prend en charge VMware ESXi 7.0. Assurez-vous de mettre à niveau vers la version 10.13 avant d’installer ou de mettre à niveau ESXi 7.0.

Vous pouvez effectuer une mise à niveau directement vers XenMobile 10.13 depuis XenMobile 10.12.x ou 10.11.x. Pour effectuer la mise à niveau, téléchargez le dernier binaire disponible : accédez à https://www.citrix.com/downloads. Accédez à Citrix Endpoint Management (XenMobile) > XenMobile Server > Logiciel produit > XenMobile Server 10. Sur la vignette du logiciel XenMobile Server de votre hyperviseur, cliquez sur Télécharger le fichier.

Pour télécharger la mise à niveau, utilisez la page Gestion des versions dans la console XenMobile. Consultez Pour mettre à niveau depuis la page Gestion des versions.

Après la mise à niveau

Si une fonctionnalité utilisant des connexions sortantes cesse de fonctionner alors que vous n’avez pas changé la configuration de votre connexion, vérifiez dans le journal de XenMobile Server s’il existe des erreurs telle que la suivante : « Impossible de se connecter au serveur VPP : le nom d’hôte 192.0.2.0 ne correspond pas au sujet du certificat fourni par l’homologue. »

- L’erreur de validation de certificat signifie que vous devez désactiver la vérification du nom d’hôte sur XenMobile Server.

- Par défaut, la vérification de nom d’hôte est activée sur les connexions sortantes à l’exception du serveur PKI de Microsoft.

- Si la vérification de nom d’hôte interrompt votre déploiement, définissez la propriété de serveur

disable.hostname.verificationsurtrue. La valeur par défaut de cette propriété estfalse.

Mises à jour de prise en charge de plate-forme

-

iOS 14 : XenMobile Server et les applications de productivité Citrix Mobile sont compatibles avec iOS 14, mais ne prennent actuellement en charge aucune nouvelle fonctionnalité iOS 14. Utilisez le MDX Toolkit 20.8.5 ou une version ultérieure ou préparez les applications à l’aide du SDK MAM.

-

Android 11 : XenMobile Server prend en charge Android 11. Consultez Migrer de l’administration des appareils vers Android Enterprise pour plus d’informations sur la façon dont la fin de prise en charge des API d’administration des appareils Google affecte les appareils exécutant Android 10. Consultez également ce blog Citrix.

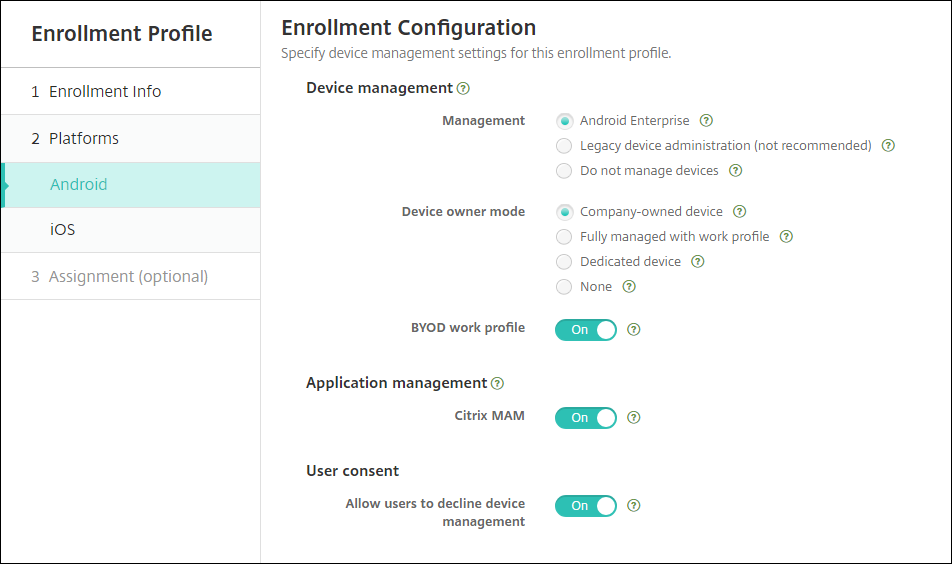

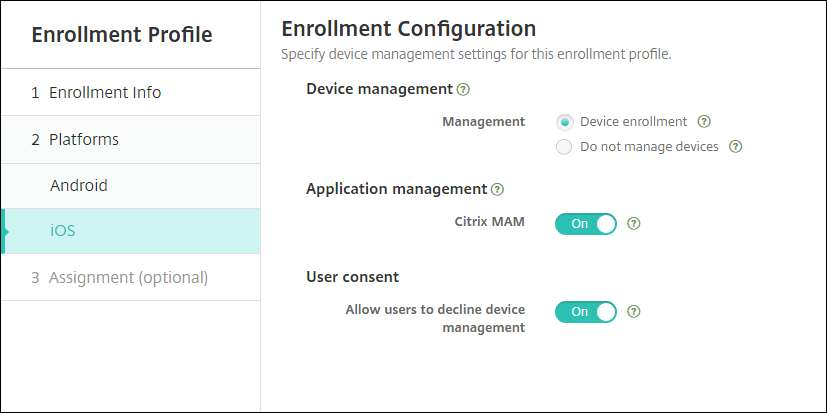

Configurer plusieurs modes de gestion d’appareils et d’applications dans un environnement unique

Vous pouvez maintenant configurer un seul site XenMobile pour prendre en charge plusieurs configurations d’inscription. Le rôle des profils d’inscription a été élargi pour inclure les paramètres d’inscription pour la gestion des appareils et des applications.

Vous pouvez utiliser des profils d’inscription pour combiner plusieurs cas d’utilisation et chemins de migration d’appareils au sein d’une seule console XenMobile. Parmi les cas d’utilisation :

- Gestion des appareils mobiles (MDM exclusif)

- MDM+Gestion des applications mobiles (MAM)

- MAM exclusif

- Inscriptions d’appareils appartenant à l’entreprise

- Inscription BYOD (possibilité de se désinscrire de MDM)

- Migration des inscriptions Android Device Administrator vers les inscriptions Android Enterprise (appareil entièrement géré, profil de travail, dédié)

Les profils d’inscription remplacent la propriété de serveur désormais obsolète, xms.server.mode. Cette modification n’affecte pas vos groupes de mise à disposition existants ni vos appareils inscrits.

Si vous n’avez pas besoin d’inscrire des appareils dédiés, vous pouvez désactiver cette fonctionnalité en définissant la propriété du serveur enable.multimode.xms sur false. Consultez Propriétés du serveur.

Le tableau suivant présente le chemin de migration automatisée du mode de propriété de serveur existant vers la nouvelle fonctionnalité de profil d’inscription :

| Propriété de serveur existante | Nouveau mode de gestion |

|---|---|

| Mode ENT (iOS) | Inscription d’appareil Apple avec Citrix MAM |

| Mode ENT (Android) | Administrateur des anciens appareils avec Citrix MAM |

| Mode ENT (Android Enterprise) | Profil de travail sur appareils entièrement gérés (anciennement COPE), avec Citrix MAM |

| Mode MAM (iOS et Android) | Citrix MAM |

| Mode MDM (iOS) | Inscription d’appareils Apple |

| Mode MDM (Android) | Administration des anciens appareils |

| Mode MDM (Android Enterprise) | Profil de travail sur appareils entièrement gérés |

Lorsque vous créez un groupe de mise à disposition, vous pouvez attacher un profil d’inscription au groupe. Si vous ne joignez pas de profil d’inscription, XenMobile attache le profil d’inscription Global.

Les profils d’inscription fournissent les fonctionnalités de gestion d’appareils suivantes :

-

Migration simplifiée du mode administrateur d’appareil Android (DA) vers Android Enterprise. Pour les appareils Android Enterprise, les paramètres incluent un mode propriétaire d’appareil tel que : Entièrement géré, profil de travail sur entièrement géré ou dédié. Consultez Android Enterprise.

Pour cette mise à niveau, votre configuration XenMobile actuelle pour le mode serveur et Paramètres > Android Enterprise correspondent aux nouveaux paramètres du profil d’inscription comme suit.

Configuration actuelle Paramètre de gestion Paramètre du mode propriétaire de l’appareil Paramètre MAM Citrix MDM Google Play géré (Android Enterprise) Android Enterprise Profil de travail sur appareils entièrement gérés Désactivé MDM ; G Suite (Administration anciens appareils) Administration anciens appareils non applicable Désactivé MAM Ne pas gérer les appareils non applicable On MDM+MAM Google Play géré (Android Enterprise) Android Enterprise* Profil de travail sur appareils entièrement gérés On MDM+MAM ; G Suite (Administration anciens appareils) Administration anciens appareils* non applicable On * Si l’inscription est requise, Autoriser les utilisateurs à décliner la gestion des appareils est Désactivé.

Après la mise à niveau, vos profils d’inscription actuels reflètent ces mappages. Déterminez si vous souhaitez créer d’autres profils d’inscription pour gérer les nouveaux cas d’utilisation lorsque vous migrez depuis le mode Administration des anciens appareils.

-

Gestion iOS simplifiée. Pour les appareils iOS, les paramètres incluent le choix entre l’inscription des appareils comme gérés ou non gérés.

Pour cette mise à niveau, vos configurations antérieures sont associées aux nouveaux paramètres de profil d’inscription comme suit.

Mode du serveur Paramètre de gestion Paramètre MAM Citrix MDM Inscription d’appareils Désactivé MAM Ne pas gérer les appareils On MDM+MAM Inscription d’appareils On Si l’inscription est requise, Autoriser les utilisateurs à décliner la gestion des appareils est Désactivé.

Les limitations suivantes existent pour les profils d’inscription améliorés :

- La fonctionnalité de profil d’inscription amélioré n’est pas disponible pour les invitations à l’inscription avec code confidentiel unique ou authentification à deux facteurs.

Consultez Profils d’inscription.

Prise en charge de la dernière API du fournisseur APNs basée sur HTTP/2

La prise en charge par Apple du protocole binaire hérité du service Apple Push Notification prend fin le 31 mars 2021. Apple recommande d’utiliser à la place l’API du fournisseur APNs basé sur HTTP/2. XenMobile Server prend désormais en charge l’API basée sur HTTP/2. Pour plus d’informations, consultez la mise à jour « Mise à jour du service de notification push d’Apple » dans https://developer.apple.com/. Pour obtenir de l’aide sur la vérification de la connectivité à APNs, consultez la section Tests de connectivité.

Les versions suivantes de XenMobile Server permettent la prise en charge de l’API basée sur HTTP/2 par défaut :

- XenMobile Server 10.13

- XenMobile Server 10.12 Rolling Patch 5 et versions ultérieures

Si vous utilisez les versions suivantes de XenMobile Server, vous devez ajouter la propriété de serveur apple.apns.http2 pour activer la prise en charge :

- XenMobile Server 10.12 Rolling Patches 2-4 et versions ultérieures

- XenMobile Server 10.11 Rolling Patch 5 et versions ultérieures

XenMobile Server 10.11 n’est plus pris en charge. Nous vous recommandons de mettre à niveau vers la dernière version.

Utiliser un VPN IPsec basé sur un certificat d’appareil avec de nombreux appareils iOS

Au lieu de configurer une stratégie VPN et une stratégie d’informations d’identification pour chaque appareil iOS nécessitant un VPN IPsec basé sur un certificat d’appareil, automatisez le processus.

- Configurez une stratégie VPN iOS avec le type de connexion Toujours sur IKEv2.

- Sélectionnez Certificat d’appareil basé sur l’identité de l’appareil comme méthode d’authentification d’appareil.

- Sélectionnez le type d’identité de l’appareil à utiliser.

- Importez de façon groupée vos certificats d’appareil à l’aide de l’API REST.

Pour plus d’informations sur la configuration de la stratégie VPN, consultez la section Stratégie VPN. Pour plus d’informations sur l’importation groupée de certificats, consultez la section Effectuer un chargement groupé de certificats avec l’API REST.

Mises à jour automatiques pour les applications d’achat en volume d’Apple

Lorsque vous ajoutez un compte d’achat en volume (Paramètres > Paramètres iOS), vous pouvez désormais activer les mises à jour automatiques pour toutes les applications iOS. Consultez le paramètre Actualisation auto des apps dans la section Achats en volume d’Apple.

Exigences relatives au mot de passe pour un compte d’utilisateur local

Lorsque vous ajoutez ou modifiez un compte d’utilisateur local dans la console XenMobile, assurez-vous de respecter les exigences les plus récentes en matière de mot de passe.

Pour plus d ’informations, consultez la section Pour ajouter un compte d’utilisateur local.

-

Exigences relatives au mot de passe : lorsque vous ajoutez ou modifiez un compte d’utilisateur local dans la console XenMobile Server, suivez les dernières exigences relatives au mot de passe. Consultez Pour ajouter un compte d’utilisateur local.

-

Local user account locking : si un utilisateur atteint le nombre maximal de tentatives de connexion non valides consécutives, le compte d’utilisateur local se verrouille pendant 30 minutes. Le système refuse toutes les tentatives d’authentification supplémentaires jusqu’à l’expiration de la période de verrouillage. Pour déverrouiller le compte dans la console XenMobile Server, accédez à Gérer > Utilisateurs, sélectionnez le compte utilisateur et cliquez sur Déverrouiller l’utilisateur local. Consultez Pour déverrouiller un compte d’utilisateur local.

Stratégies d’appareil

De nouvelles stratégies et de nouveaux paramètres de stratégie ont été ajoutés pour les appareils Android Enterprise

Masquer l’icône de zone de notification sur les appareils Android Enterprise

Vous pouvez désormais indiquer si l’icône de zone de notification est masquée ou visible pour les appareils Android Enterprise. Consultez Stratégie d’options XenMobile.

Ajout de fonctionnalités de gestion des certificats pour les appareils Android Enterprise en mode Profil de travail ou en mode entièrement géré

Outre l’installation des autorités de certification dans le keystore géré, vous pouvez désormais gérer les fonctionnalités suivantes.

- Configurez les certificats utilisés par des applications gérées spécifiques. La stratégie d’appareil Informations d’identification pour Android Enterprise inclut désormais le paramètre Applications pour utiliser les certificats. Vous pouvez spécifier les applications qui utilisent les certificats utilisateur émis par le fournisseur d’identités sélectionné dans cette stratégie. Les applications bénéficient d’un accès aux certificats en mode silencieux pendant l’exécution. Pour utiliser les certificats pour toutes les applications, laissez la liste des applications vide. Consultez Stratégie d’informations d’identification.

- Supprimez silencieusement les certificats du magasin de clés géré ou désinstallez tous les certificats d’autorité de certification non système. Voir Stratégie d’appareil d’informations d’identification.

- Empêcher les utilisateurs de modifier les informations d’identification stockées dans le magasin de clés géré. La stratégie d’appareil Restrictions pour Android Enterprise inclut désormais le paramètre Autoriser l’utilisateur à configurer les informations d’identification de l’utilisateur. Par défaut, ce paramètre est Activé. consultez la section Stratégie de restrictions.

Utilisation plus facile de l’alias de certificat dans les configurations gérées

Utilisez le nouveau paramètre Alias de certificat dans la stratégie Informations d’identification avec la stratégie Configurations gérées. Cela permet aux applications de s’authentifier sur le VPN sans intervention de l’utilisateur. Au lieu de trouver l’alias d’informations d’identification dans les journaux de l’application, vous créez l’alias d’informations d’identification. Créez l’alias en le tapant dans le champ Alias de certificat de la stratégie Configurations gérées. Vous tapez ensuite le même alias de certificat dans le paramètre Alias de certificat dans la stratégie Informations d’identification. Consultez Stratégie Configurations gérées et Stratégie d’informations d’identification.

Contrôle du paramètre Utiliser une seule méthode de verrouillage sur les appareils Android Enterprise

Le nouveau paramètre Activer le code secret unifié de la stratégie de code secret vous permet de contrôler si un appareil nécessite un code secret distinct pour l’appareil et le profil de travail. Avant la création de ce paramètre, les utilisateurs contrôlaient ce comportement à l’aide du paramètre Utiliser une seule méthode de verrouillage sur l’appareil. Lorsque le paramètre Activer le code secret unifié est défini sur Activé, les utilisateurs peuvent utiliser le même code secret pour l’appareil et le profil de travail. Si le paramètre Activer le code secret unifié est défini sur Désactivé, les utilisateurs ne peuvent pas utiliser le même code secret pour l’appareil et le profil de travail. La valeur par défaut est Off. Le paramètre Activer le code secret unifié est disponible pour les appareils Android Enterprise exécutant Android 9.0 ou version ultérieure. Consultez la section Stratégie de code secret.

Afficher des applications et des raccourcis sur les appareils Android Enterprise qui ne sont pas conformes

La stratégie Code secret pour Android Enterprise a un nouveau paramètre, Afficher les applications et les raccourcis bien que le code d’accès ne soit pas conforme. Activez le paramètre pour que les applications et les raccourcis restent visibles lorsque le code secret de l’appareil n’est plus conforme. Citrix vous recommande de créer une action automatisée pour marquer l’appareil comme non conforme lorsque le code d’accès n’est pas conforme. Consultez la section Stratégie de code secret.

Désactivation de l’impression sur les appareils avec profil de travail Android Enterprise ou les appareils entièrement gérés

Dans la stratégie de restrictions, le paramètre Interdire l’impression vous permet de spécifier si les utilisateurs peuvent imprimer sur n’importe quelle imprimante accessible à partir de l’appareil Android Enterprise. Consultez Paramètres Android Enterprise.

Autoriser les applications sur des appareils dédiés en ajoutant leur nom de package dans la stratégie kiosque

Vous pouvez maintenant entrer le nom du package que vous souhaitez autoriser sur la plateforme Android Enterprise. Consultez Paramètres Android Enterprise.

Gérer les fonctionnalités de keyguard pour le profil de travail Android Enterprise et les appareils entièrement gérés

Le keyguard Android gère l’appareil et les challenges d’écran de verrouillage des profils professionnels. Utilisez la stratégie d’appareil Gestion du keyguard pour contrôler :

- Gestion du keyguard sur les appareils avec profil de travail. Vous pouvez spécifier les fonctionnalités disponibles pour les utilisateurs avant qu’ils déverrouillent le keyguard de l’appareil et le keyguard de challenge professionnel. Par exemple, par défaut, les utilisateurs peuvent utiliser le déverrouillage par empreinte digitale et afficher les notifications non censurées sur l’écran de verrouillage. Vous pouvez également utiliser la stratégie Gestion du keyguard pour désactiver toute authentification biométrique pour les appareils exécutant Android 9.0 et versions ultérieures.

- Gestion du keyguard sur des appareils entièrement gérés et dédiés. Vous pouvez spécifier les fonctionnalités disponibles, telles que les agents de confiance et la caméra sécurisée, avant qu’ils déverrouillent l’écran du keyguard. Ou, vous pouvez choisir de désactiver toutes les fonctionnalités du keyguard.

Consultez Stratégie Gestion du keyguard.

Publier des applications d’entreprise pour Android Enterprise dans la console XenMobile

Vous n’avez plus besoin de créer un compte développeur Google Play lorsque vous ajoutez une application privée Android Enterprise. La console XenMobile ouvre une interface utilisateur Google Play Store gérée pour vous permettre de télécharger et de publier le fichier APK. Pour de plus amples informations, consultez la section Ajouter une application d’entreprise.

Publier des applications Web pour Android Enterprise dans la console XenMobile

Vous n’avez plus besoin d’accéder à Google Play d’entreprise ou au portail Google Developer pour publier des applications Web Android Enterprise pour XenMobile. Lorsque vous cliquez sur Télécharger dans Configurer > Applications > Lien Web, une interface utilisateur gérée de Google Play Store s’ouvre pour vous permettre de télécharger et d’enregistrer le fichier. L’approbation et la publication des applications prennent environ 10 minutes. Pour plus d’informations, consultez Ajouter un lien Web.

Effectuer un chargement groupé de certificats sur des appareils iOS avec l’API REST de XenMobile Server

Si le chargement de certificats un par un n’est pas pratique, utilisez l’API REST de XenMobile Server pour charger les certificats sur des appareils iOS de façon groupée.

- Configurez une stratégie VPN iOS avec le type de connexion Toujours sur IKEv2.

- Sélectionnez Certificat d’appareil basé sur l’identité de l’appareil comme méthode d’authentification d’appareil.

- Sélectionnez le type d’identité de l’appareil à utiliser.

- Importez de façon groupée vos certificats d’appareil à l’aide de l’API REST.

Pour plus d’informations sur la configuration de la stratégie VPN, consultez la section Stratégie VPN. Pour plus d’informations sur l’importation groupée de certificats, consultez la section Effectuer un chargement groupé de certificats sur des appareils iOS avec l’API REST.

Actualiser les clés de cryptage

L’option Actualiser les clés de cryptage a été ajoutée dans les paramètres avancés de l’interface de ligne de commande XenMobile. Vous pouvez utiliser cette option pour actualiser les clés de cryptage un nœud à la fois. Consultez la section Options système.

Prise en charge d’ESXi 7.0

Avec cette version, XenMobile prend en charge VMware ESXi 7.0. Assurez-vous de mettre à niveau vers la version 10.13 avant d’installer ou de mettre à niveau ESXi 7.0.

Nouvelles propriétés de serveur

Les propriétés de serveur suivantes sont désormais disponibles :

- Allow hostnames for iOS App Store links : pour ajouter des applications de magasin d’applications publiques pour iOS à l’aide des API publiques plutôt que de la console, configurez une liste de noms d’hôtes autorisés si vous le souhaitez.

- Local user account lockout limit : configurez le nombre de tentatives de connexion d’un utilisateur local avant que son compte ne soit verrouillé.

- Local user account lockout time : configurez combien de temps un utilisateur local est verrouillé après trop de tentatives de connexion échouées.

- Maximum size of file upload restriction enabled : activez la restriction de la taille maximale de fichier pour les fichiers chargés.

- Maximum size of file upload allowed : définissez la taille maximale de fichier pour les fichiers chargés.

Pour plus d’informations sur ces propriétés, consultez la section Propriétés du serveur.

Nettoyage de disque en libre-service

Une nouvelle option d’interface de ligne de commande appelée Utilisation du disque est disponible dans le menu Dépannage. Cette option vous permet de voir une liste des fichiers d’image mémoire et des fichiers de pack de support. Après avoir consulté la liste, vous pouvez choisir de supprimer tous ces fichiers via la ligne de commande. Pour plus d’informations sur les outils d’interface de ligne de commande, consultez la section Options d’interface de ligne de commande.

Dans cet article

- Prise en charge continue des stratégies classiques obsolètes de Citrix ADC

- Annonces de fin de prise en charge

- Avant de mettre à niveau les terminaux vers iOS 14.5

- Avant la mise à niveau d’une instance Citrix ADC locale

- Avant de procéder à la mise à niveau vers XenMobile 10.13 (sur site)

- Pour effectuer la mise à niveau

- Après la mise à niveau

- Mises à jour de prise en charge de plate-forme

- Configurer plusieurs modes de gestion d’appareils et d’applications dans un environnement unique

- Prise en charge de la dernière API du fournisseur APNs basée sur HTTP/2

- Utiliser un VPN IPsec basé sur un certificat d’appareil avec de nombreux appareils iOS

- Mises à jour automatiques pour les applications d’achat en volume d’Apple

- Exigences relatives au mot de passe pour un compte d’utilisateur local

- Stratégies d’appareil

- Publier des applications d’entreprise pour Android Enterprise dans la console XenMobile

- Publier des applications Web pour Android Enterprise dans la console XenMobile

- Effectuer un chargement groupé de certificats sur des appareils iOS avec l’API REST de XenMobile Server

- Actualiser les clés de cryptage

- Prise en charge d’ESXi 7.0

- Nouvelles propriétés de serveur

- Nettoyage de disque en libre-service