Authentification domaine ou domaine + jeton de sécurité

XenMobile prend en charge l’authentification basée sur domaine auprès d’un ou plusieurs annuaires, qui sont compatibles avec le protocole LDAP (Lightweight Directory Access Protocol). Dans XenMobile, vous pouvez configurer une connexion à un ou plusieurs annuaires, puis utiliser la configuration LDAP pour importer des groupes, des comptes utilisateur et les propriétés correspondantes.

LDAP est un protocole applicatif indépendant open source qui permet d’accéder et de gérer les services d’informations d’annuaire distribués sur un réseau IP (Internet Protocol). Les services d’informations d’annuaire sont utilisés pour partager des informations sur les utilisateurs, les systèmes, les réseaux, les services et les applications disponibles sur le réseau.

LDAP est couramment utilisé pour fournir une authentification unique (SSO) aux utilisateurs, avec laquelle un seul mot de passe (par utilisateur) est partagé entre plusieurs services. L’authentification unique permet à un utilisateur de se connecter une seule fois au site Web d’une entreprise, pour un accès authentifié à l’intranet de l’entreprise.

Un client démarre une session LDAP en se connectant à un serveur LDAP, appelé DSA (Agent système d’annuaire). Le client envoie une demande d’opération au serveur et le serveur répond avec l’authentification appropriée.

Important :

XenMobile ne prend pas en charge le passage du mode d’authentification, de l’authentification de domaine à un autre mode d’authentification, après que les utilisateurs ont inscrit des appareils dans XenMobile.

Pour ajouter des connexions LDAP dans XenMobile

-

Dans la console XenMobile, cliquez sur l’icône d’engrenage dans le coin supérieur droit. La page Paramètres s’affiche.

-

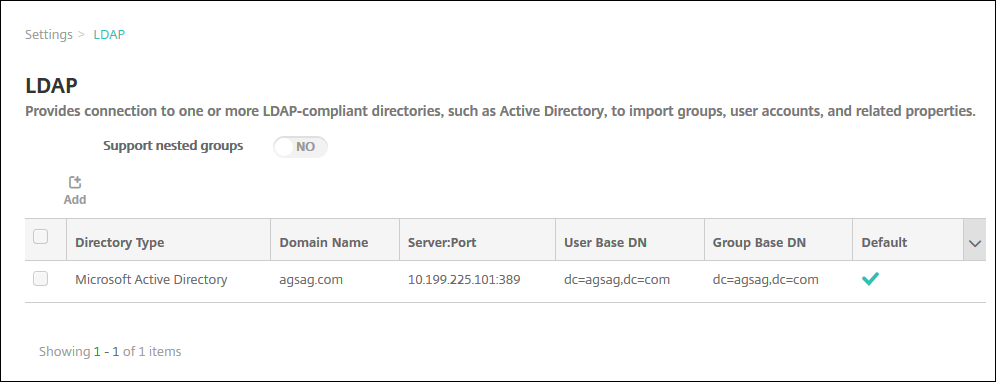

Sous Serveur, cliquez sur LDAP. La page LDAP s’affiche. Vous pouvez ajouter, modifier ou supprimer des annuaires compatibles LDAP comme décrit dans cet article.

Pour ajouter un annuaire compatible LDAP

-

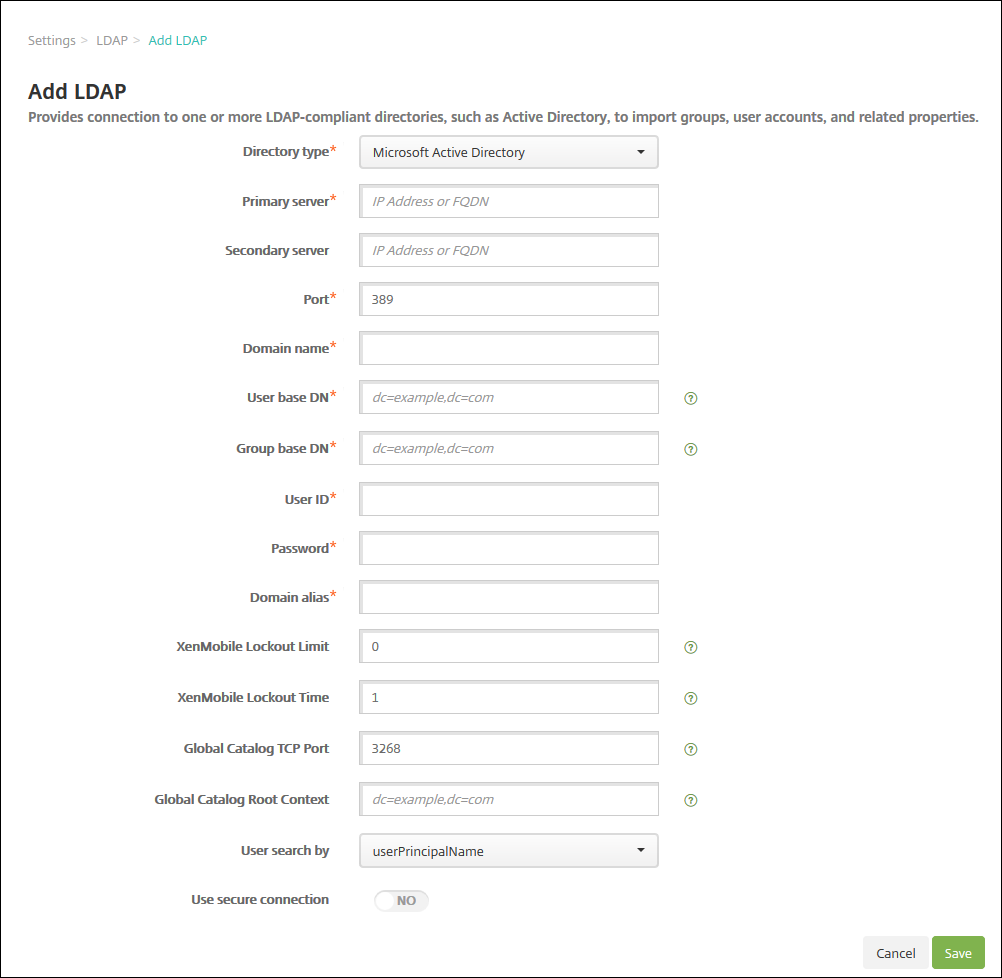

Sur la page LDAP, cliquez sur Ajouter. La page Ajouter LDAP s’affiche.

-

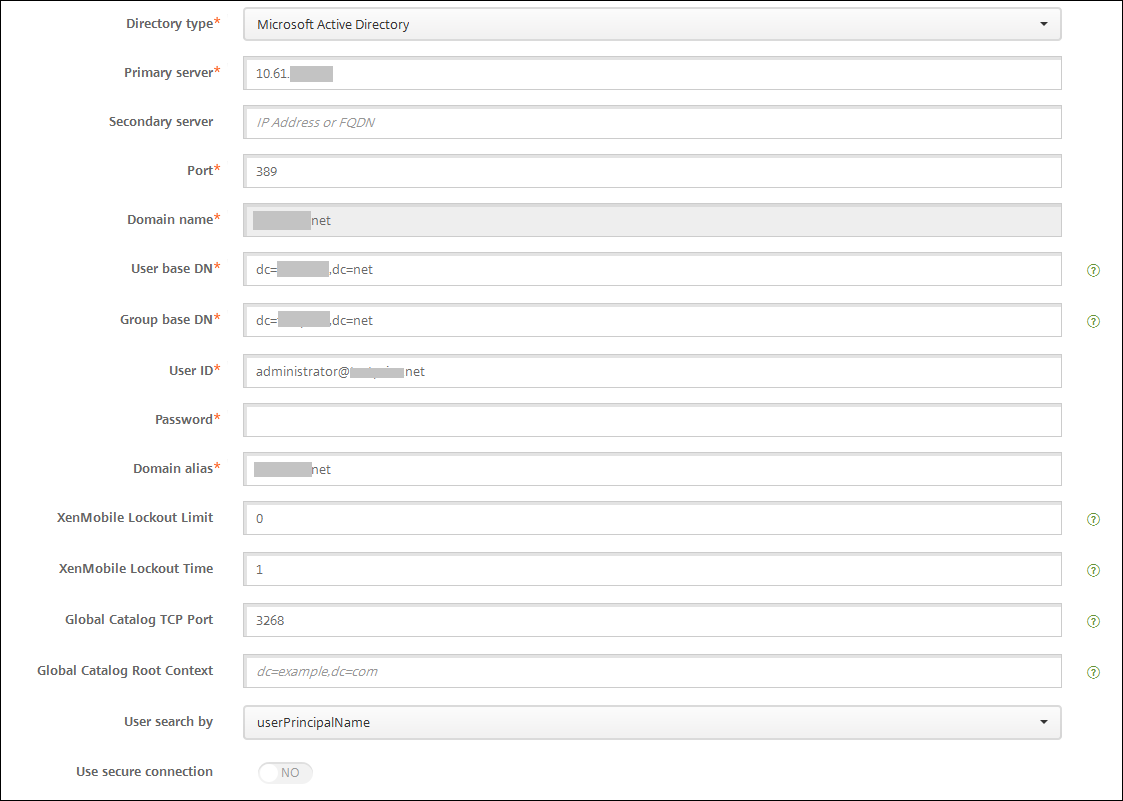

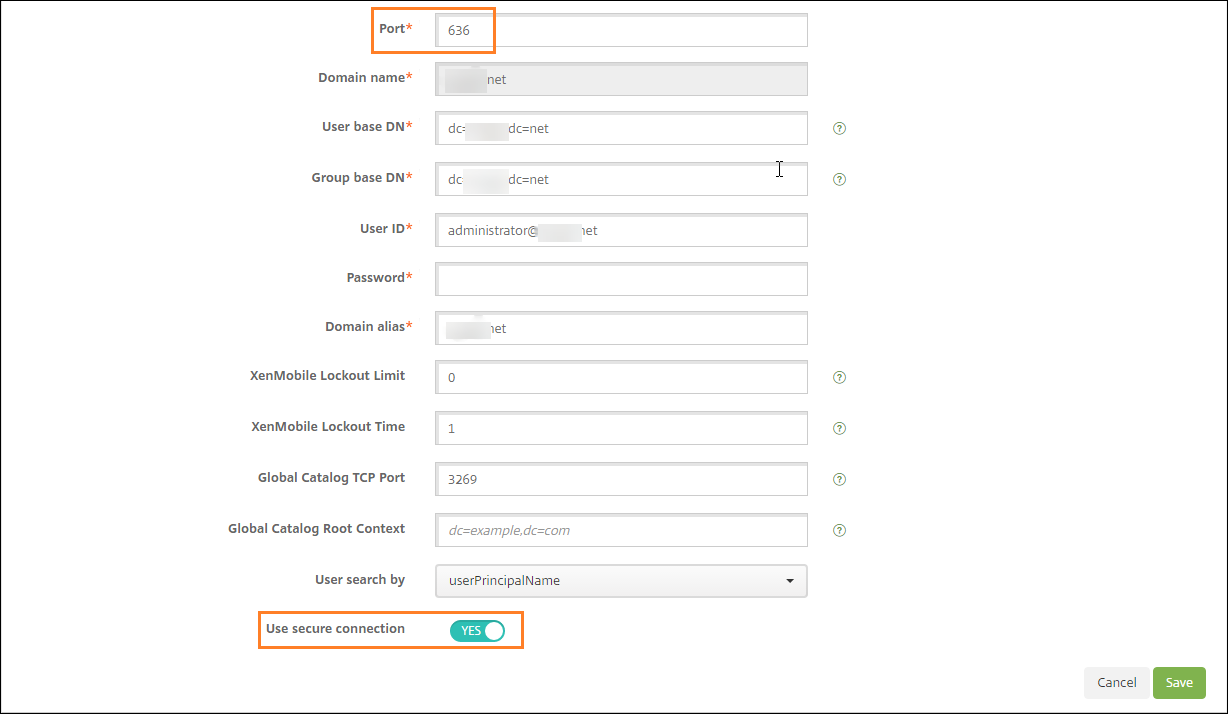

Pour configurer ces paramètres :

- Type d’annuaire : dans la liste, cliquez sur le type d’annuaire approprié. La valeur par défaut est Microsoft Active Directory.

- Serveur principal : entrez le serveur principal utilisé pour LDAP ; vous pouvez entrer l’adresse IP ou le nom de domaine complet (FQDN).

- Serveur secondaire : éventuellement, si un serveur secondaire a été configuré, entrez l’adresse IP ou le nom de domaine complet du serveur secondaire. Ce serveur est un serveur de basculement utilisé au cas où le serveur principal ne peut pas être contacté.

- Port : entrez le numéro du port utilisé par le serveur LDAP. Par défaut, le numéro de port est défini sur 389 pour les connexions LDAP non sécurisées. Utilisez le numéro de port 636 pour les connexions LDAP sécurisées, 3268 pour les connexions LDAP non sécurisées Microsoft, ou 3269 pour les connexions LDAP sécurisées Microsoft.

- Nom de domaine : entrez le nom du domaine.

-

Nom unique de l’utilisateur de base : entrez l’emplacement des utilisateurs dans Active Directory à l’aide d’un identificateur unique. Exemples de syntaxe :

ou=users,dc=exampleoudc=com. -

Nom unique du groupe de base : entrez l’emplacement des groupes dans Active Directory. Par exemple,

cn=users, dc=domain, dc=netoùcn=usersreprésente le nom de conteneur des groupes etdcreprésente le composant de domaine d’Active Directory. - ID utilisateur : entrez l’ID de l’utilisateur associé au compte Active Directory.

- Mot de passe : entrez le mot de passe associé à l’utilisateur.

- Alias de domaine : entrez un alias pour le nom de domaine. Si vous modifiez le paramètre Alias de domaine après l’inscription, les utilisateurs doivent s’inscrire à nouveau.

- Limite de verrouillage de XenMobile : entrez un nombre compris entre 0 et 999 pour le nombre d’échecs de tentatives d’ouverture de session. Si ce champ est défini sur 0, XenMobile ne verrouillera jamais l’utilisateur quel que soit le nombre de tentatives d’ouverture de session infructueuses.

- Durée de verrouillage de XenMobile : entrez un nombre compris entre 0 et 99 999 représentant le nombre de minutes pendant lesquelles un utilisateur doit patienter après avoir dépassé la limite de verrouillage. Une valeur de 0 signifie que l’utilisateur n’est pas forcé d’attendre après un verrouillage.

- Port TCP du catalogue global : entrez le numéro de port TCP du serveur du catalogue global. Par défaut, le numéro de port TCP est défini sur 3268 ; pour les connexions SSL, utilisez le numéro de port 3269.

- Base de recherche du catalogue global : si vous le souhaitez, entrez la valeur de base de recherche globale utilisée pour activer une recherche du catalogue global dans Active Directory. Cette recherche est en supplément de la recherche LDAP standard, dans tout domaine sans avoir à spécifier le nom de domaine.

- Recherche utilisateur par : dans la liste, cliquez sur userPrincipalName ou sAMAccountName. La valeur par défaut est userPrincipalName. Si vous modifiez le paramètre Rechercher utilisateurs par après l’inscription, les utilisateurs doivent s’inscrire à nouveau.

- Utiliser une connexion sécurisée : indiquez si des connexions sécurisées doivent être utilisées. La valeur par défaut est Non.

-

Cliquez sur Enregistrer.

Pour modifier un annuaire compatible LDAP

-

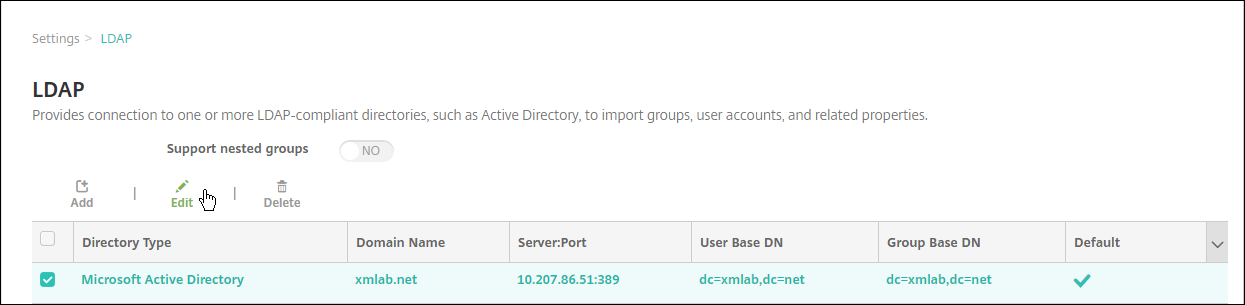

Dans le tableau LDAP, sélectionnez l’annuaire que vous souhaitez modifier.

Lorsque vous sélectionnez la case à cocher en regard d’un annuaire, le menu d’options s’affiche au-dessus de la liste LDAP. Cliquez dans la liste et le menu d’options s’affiche sur le côté droit de la liste.

-

Cliquez sur Modifier. La page Modifier LDAP s’affiche.

-

Modifiez les informations suivantes le cas échéant :

- Type d’annuaire : dans la liste, cliquez sur le type d’annuaire approprié.

- Serveur principal : entrez le serveur principal utilisé pour LDAP ; vous pouvez entrer l’adresse IP ou le nom de domaine complet (FQDN).

- Serveur secondaire : entrez l’adresse IP ou le nom de domaine complet du serveur secondaire (facultatif), si un tel serveur a été configuré.

- Port : entrez le numéro du port utilisé par le serveur LDAP. Par défaut, le numéro de port est défini sur 389 pour les connexions LDAP non sécurisées. Utilisez le numéro de port 636 pour les connexions LDAP sécurisées, 3268 pour les connexions LDAP non sécurisées Microsoft, ou 3269 pour les connexions LDAP sécurisées Microsoft.

- Nom de domaine : vous ne pouvez pas modifier ce champ.

-

Nom unique de l’utilisateur de base : entrez l’emplacement des utilisateurs dans Active Directory à l’aide d’un identificateur unique. Exemples de syntaxe :

ou=users,dc=exampleoudc=com. -

Nom unique du groupe de base : entrez le nom unique du groupe de base spécifié comme

cn=groupname. Par exemple,cn=users, dc=servername, dc=netoùcn=usersest le nom du groupe.DNetservernamereprésentent le nom du serveur exécutant Active Directory. - ID utilisateur : entrez l’ID de l’utilisateur associé au compte Active Directory.

- Mot de passe : entrez le mot de passe associé à l’utilisateur.

- Alias de domaine : entrez un alias pour le nom de domaine. Si vous modifiez le paramètre Alias de domaine après l’inscription, les utilisateurs doivent s’inscrire à nouveau.

- Limite de verrouillage de XenMobile : entrez un nombre compris entre 0 et 999 pour le nombre d’échecs de tentatives d’ouverture de session. Si ce champ est défini sur 0, XenMobile ne verrouillera jamais l’utilisateur quel que soit le nombre de tentatives d’ouverture de session infructueuses.

- Durée de verrouillage de XenMobile : entrez un nombre compris entre 0 et 99 999 représentant le nombre de minutes pendant lesquelles un utilisateur doit patienter après avoir dépassé la limite de verrouillage. Une valeur de 0 signifie que l’utilisateur n’est pas forcé d’attendre après un verrouillage.

- Port TCP du catalogue global : entrez le numéro de port TCP du serveur du catalogue global. Par défaut, le numéro de port TCP est défini sur 3268 ; pour les connexions SSL, utilisez le numéro de port 3269.

- Base de recherche du catalogue global : si vous le souhaitez, entrez la valeur de base de recherche globale utilisée pour activer une recherche du catalogue global dans Active Directory. Cette recherche est en supplément de la recherche LDAP standard, dans tout domaine sans avoir à spécifier le nom de domaine.

- Recherche utilisateur par : dans la liste, cliquez sur userPrincipalName ou sAMAccountName. Si vous modifiez le paramètre Rechercher utilisateurs par après l’inscription, les utilisateurs doivent s’inscrire à nouveau.

- Utiliser une connexion sécurisée : indiquez si des connexions sécurisées doivent être utilisées.

-

Cliquez sur Enregistrer pour enregistrer vos modifications ou sur Annuler pour laisser la propriété inchangée.

Pour supprimer un annuaire compatible LDAP

-

Dans le tableau LDAP, sélectionnez l’annuaire que vous souhaitez supprimer.

Vous pouvez sélectionner plusieurs propriétés à supprimer en sélectionnant la case à cocher en regard de chaque propriété.

-

Cliquez sur Delete. Une boîte de dialogue de confirmation s’affiche. Cliquez à nouveau sur Supprimer.

Configuration de l’authentification multi-domaines

Pour configurer XenMobile Server pour utiliser plusieurs suffixes de domaine dans une configuration LDAP, consultez la procédure dans la documentation Citrix Endpoint Management Configuration de l’authentification multi-domaines. Les étapes sont les mêmes dans la version locale de XenMobile Server et dans la version cloud Endpoint Management.

Configurer l’authentification domaine + jeton de sécurité

Vous pouvez configurer XenMobile de manière à obliger les utilisateurs à s’authentifier avec leurs informations d’identification LDAP plus un mot de passe à usage unique, à l’aide du protocole RADIUS.

Pour une utilisabilité optimale, vous pouvez combiner cette configuration avec le code PIN Citrix et la mise en cache du mot de passe Active Directory. Avec cette configuration, les utilisateurs n’ont pas à entrer leurs noms d’utilisateur et mots de passe LDAP à plusieurs reprises. Les utilisateurs doivent entrer leurs noms et mots de passe lors de l’inscription, de l’expiration du mot de passe et du verrouillage du compte.

Configurer les paramètres LDAP

L’utilisation de LDAP pour l’authentification nécessite que vous installiez un certificat SSL d’une autorité de certification sur XenMobile. Pour de plus amples informations, consultez la section Chargement de certificats dans XenMobile.

-

Dans Paramètres, cliquez sur LDAP.

-

Sélectionnez Microsoft Active Directory et cliquez sur Modifier.

-

Vérifiez que le port Port est 636 pour les connexions LDAP sécurisées ou 3269 pour les connexions LDAP sécurisées Microsoft.

-

Changez Utiliser une connexion sécurisée sur Oui.

Configurer les paramètres de Citrix Gateway

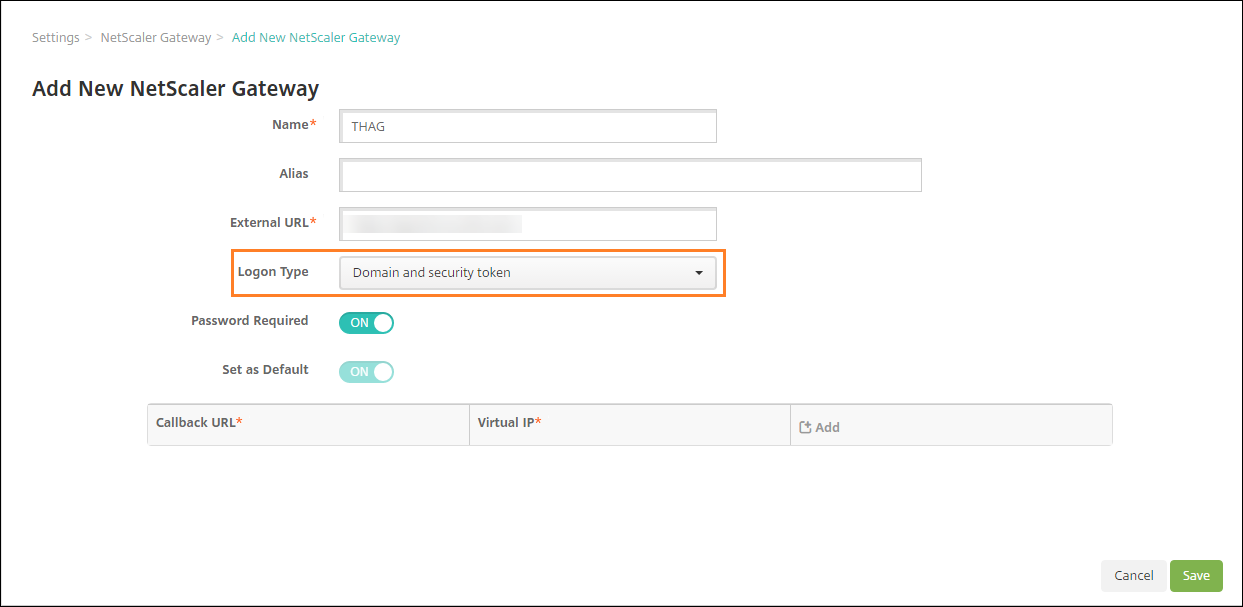

Les étapes suivantes supposent que vous avez déjà ajouté une instance Citrix Gateway à XenMobile. Pour ajouter une instance Citrix Gateway, consultez la section Ajouter une instance Citrix Gateway.

-

Dans Paramètres, cliquez sur Citrix Gateway.

-

Sélectionnez Citrix Gateway, puis cliquez sur Modifier.

-

Depuis Type d’ouverture de session, sélectionnez Domaine et jeton de sécurité.

Activer le code PIN Citrix et la mise en cache du mot de passe de l’utilisateur

Pour activer le code PIN Citrix et la mise en cache du mot de passe de l’utilisateur, accédez à Paramètres > Propriétés du client et sélectionnez ces cases : Activer l’authentification par code PIN Citrix et Activer la mise en cache du mot de passe de l’utilisateur. Pour de plus amples informations, consultez la section Propriétés du client.

Configurer Citrix Gateway pour l’authentification par jeton de sécurité et domaine

Configurez des profils de sessions Citrix Gateway et des stratégies pour les serveurs virtuels que vous utilisez avec XenMobile. Pour plus d’informations, consultez la documentation Citrix Gateway.