Nouveautés dans XenMobile Server 10.11

XenMobile Server 10.11 (PDF)

Migration du programme d’achat en volume d’Apple vers Apple Business Manager (ABM) et Apple School Manager (ASM)

Les entreprises et les institutions qui utilisent le Programme d’achat en volume (VPP) d’Apple doivent migrer vers les applications et les livres d’Apple Business Manager ou d’Apple School Manager avant le 1er décembre 2019.

Avant de migrer des comptes VPP dans XenMobile, consultez cet article de l’assistance Apple.

Si votre organisation ou votre établissement utilise uniquement le programme d’achat en volume (VPP), vous pouvez vous inscrire à ABM/ASM, puis inviter les acheteurs VPP existants à accéder à votre nouveau compte ABM/ASM. Pour ASM, accédez à https://school.apple.com. Pour ABM, accédez à https://business.apple.com.

Pour mettre à jour votre compte d’achat en volume (anciennement VPP) sur XenMobile :

-

Dans la console XenMobile, cliquez sur l’icône d’engrenage dans le coin supérieur droit. La page Paramètres s’affiche.

-

Cliquez sur Achat en volume. La page de configuration de l’achat en volume s’affiche.

-

Assurez-vous que votre compte ABM ou ASM présente la même configuration d’applications que votre compte VPP précédent.

-

Dans le portail ABM ou ASM, téléchargez un jeton mis à jour.

-

Dans la console XenMobile, procédez comme suit :

-

Modifiez le compte d’achat en volume existant avec les informations du jeton mis à jour pour cet emplacement.

-

Modifiez vos informations d’identification ABM ou ASM. Ne modifiez pas le suffixe.

-

Cliquez deux fois sur Enregistrer.

-

Prise en charge supplémentaire pour iOS 13

Important :

Pour préparer les mises à niveau des appareils vers iOS 12+ : le type de connexion VPN Citrix dans la stratégie VPN pour iOS ne prend pas en charge iOS 12+. Supprimez votre stratégie VPN et créez une nouvelle stratégie VPN avec le type de connexion Citrix SSO.

La connexion VPN Citrix continue de fonctionner sur les appareils précédemment déployés après la suppression de la stratégie VPN. Votre nouvelle configuration de stratégie VPN prend effet dans XenMobile Server 10.11 lors de l’inscription de l’utilisateur.

XenMobile Server prend en charge les appareils mis à niveau vers iOS 13. La mise à niveau affecte vos utilisateurs comme suit :

-

Pendant l’inscription, de nouveaux écrans Option de l’assistant d’installation iOS apparaissent. Apple a ajouté de nouveaux écrans Options de l’assistant d’installation iOS à iOS 13. Device Enrollment ProgramLes nouvelles options ne sont pas incluses dans la page Paramètres > Apple Device Enrollment Program (DEP) dans cette version. Par conséquent, vous ne pouvez pas configurer XenMobile Server pour ignorer ces écrans. Ces pages apparaissent pour les utilisateurs sur les appareils iOS 13.

-

Certains paramètres de stratégie de restrictions qui étaient disponibles sur les appareils supervisés ou non supervisés pour les versions précédentes d’iOS ne sont disponibles que sur les appareils supervisés pour iOS 13+. Les info-bulles actuelles de la console XenMobile Server n’indiquent pas encore que ces paramètres s’appliquent uniquement aux appareils supervisés pour iOS 13+.

- Autoriser le contrôle du matériel :

- FaceTime

- Installation d’applications

- Autoriser les applications :

- iTunes Store

- Safari

- Safari > Remplissage automatique

- Réseau - Autoriser les actions iCloud :

- Documents et données iCloud

- Paramètres supervisés uniquement - Autoriser :

- Game Center > Ajouter des amis

- Game Center > Jeu multijoueur

- Contenu multimédia - Autoriser :

- Musique, podcasts et cours iTunes U explicites

- Autoriser le contrôle du matériel :

Ces restrictions s’appliquent comme suit :

- Si un appareil iOS 12 (ou version antérieure) est déjà inscrit dans XenMobile Server, puis passe à iOS 13, les restrictions précédentes s’appliquent aux appareils non supervisés et supervisés.

- Si un appareil iOS 13 ou version supérieure non supervisé est inscrit dans XenMobile Server, les restrictions précédentes s’appliquent uniquement aux appareils supervisés.

- Si un appareil iOS13 ou version supérieure supervisé est inscrit dans XenMobile Server, les restrictions précédentes s’appliquent uniquement aux appareils supervisés.

Configuration requise pour les certificats de confiance dans iOS 13 et macOS 15

Apple a introduit de nouvelles exigences pour les certificats de serveur TLS. Vérifiez que tous les certificats respectent les nouvelles exigences d’Apple. Consultez la publication Apple, https://support.apple.com/en-us/HT210176. Pour obtenir de l’aide sur la gestion des certificats, consultez la section Chargement de certificats dans XenMobile.

Mise à niveau de GCM vers FCM

Depuis le 10 avril 2018, Google ne prend plus en charge Google Cloud Messaging (GCM). Google a supprimé les API client et serveur GCM le 29 mai 2019.

Exigences importantes :

- Mettez à niveau vers la version la plus récente de XenMobile Server.

- Mettez à niveau vers la version la plus récente de Secure Hub.

Google recommande la mise à niveau immédiate vers Firebase Cloud Messaging (FCM) pour commencer à profiter des nouvelles fonctionnalités disponibles dans FCM. Pour plus d’informations de Google, consultez https://developers.google.com/cloud-messaging/faq et https://firebase.googleblog.com/2018/04/time-to-upgrade-from-gcm-to-fcm.html.

Pour continuer à prendre en charge les notifications push sur vos appareils Android : si vous utilisez GCM avec XenMobile Server, migrez vers FCM. Ensuite, mettez à jour XenMobile Server avec la nouvelle clé FCM disponible depuis la console Firebase Cloud Messaging.

Les étapes suivantes reflètent le workflow d’inscription lorsque vous utilisez des certificats de confiance.

Étapes de mise à niveau :

- Suivez les informations fournies par Google pour passer de GCM à FCM.

- Dans la console Firebase Cloud Messaging, copiez votre nouvelle clé FCM. Vous en aurez besoin à la prochaine étape.

- Dans la console XenMobile Server, accédez à Paramètres > Firebase Cloud Messaging et configurez vos paramètres.

Les appareils passent à FCM la prochaine fois qu’ils se connectent avec XenMobile Server et actualisent la stratégie. Pour forcer Secure Hub à actualiser les stratégies : Dans Secure Hub, accédez à Préférences > Informations sur l’appareil et appuyez sur Actualiser la stratégie. Pour plus d’informations sur la configuration de FCM, consultez Firebase Cloud Messaging.

Avant de mettre à niveau vers XenMobile 10.11 (sur site)

Certaines configurations système requises ont été modifiées. Pour plus d’informations, consultez la section Configuration système requise et compatibilité et Compatibilité XenMobile.

-

Mettez à jour votre serveur de licences Citrix vers la version 11.15 ou version ultérieure avant la mise à jour vers la dernière version de XenMobile Server 10.11.

La dernière version de XenMobile requiert le serveur de licences Citrix 11.15 (version minimale).

Remarque

Si vous souhaitez utiliser votre propre licence pour la version préliminaire, sachez que la date Customer Success Services (anciennement la date Subscription Advantage) dans XenMobile 10.11 est le 9 avril 2019. La date Customer Success Services sur votre licence Citrix doit être postérieure à cette date.

Vous pouvez visualiser la date en regard de la licence dans le serveur de licences. Si vous connectez la dernière version de XenMobile à un environnement de serveur de licences plus ancien, la vérification de la connectivité échoue et vous ne pouvez pas configurer le serveur de licences.

Pour renouveler la date sur votre licence, téléchargez le dernier fichier de licence à partir du portail Citrix, puis téléchargez-le sur le serveur de licences. Pour plus d’informations, consultez Customer Success Services.

-

Pour un environnement en cluster, la configuration requise pour les déploiements de stratégies et d’applications iOS sur des appareils exécutant iOS 11 ou version ultérieure est la suivante. Si Citrix Gateway est configuré pour la persistance SSL, vous devez ouvrir le port 80 sur tous les nœuds de XenMobile Server.

-

Si la machine virtuelle exécutant le serveur XenMobile à mettre à niveau a moins de 4 Go de RAM, augmentez la mémoire vive à 4 Go au minimum. Veuillez noter que la mémoire RAM minimum recommandée est 8 Go pour les environnements de production.

-

Avant d’installer une mise à jour XenMobile, utilisez les fonctions de votre machine virtuelle pour prendre un instantané de votre système. Sauvegardez aussi la base de données de configuration de votre système. Si vous rencontrez des problèmes durant une mise à niveau, des copies de sauvegarde complètes vous permettent de récupérer.

Pour effectuer la mise à niveau

Vous pouvez effectuer une mise à niveau directement vers XenMobile 10.11 depuis XenMobile 10.10.x ou 10.9.x. Pour effectuer la mise à niveau, téléchargez le dernier binaire disponible : accédez à https://www.citrix.com/downloads. Accédez à Citrix Endpoint Management (et Citrix XenMobile Server) > XenMobile Server (local) > Logiciel produit > XenMobile Server 10. Sur la vignette du logiciel XenMobile Server de votre hyperviseur, cliquez sur Télécharger le fichier.

Pour télécharger la mise à niveau, utilisez la page Gestion des versions dans la console XenMobile. Pour plus d’informations, consultez Pour mettre à niveau depuis la page Gestion des versions.

Après la mise à niveau

Après la mise à niveau vers XenMobile 10.11 (sur site)

Si une fonctionnalité utilisant des connexions sortantes cesse de fonctionner alors que vous n’avez pas changé la configuration de vos connexions, vérifiez dans le journal de XenMobile Server s’il existe des erreurs telle que la suivante : « Impossible de se connecter au serveur VPP : le nom d’hôte 192.0.2.0 ne correspond pas au sujet du certificat fourni par l’homologue. »

L’erreur de validation du certificat indique que vous devez désactiver la vérification de nom d’hôte sur XenMobile Server. Par défaut, la vérification de nom d’hôte est activée sur les connexions sortantes à l’exception du serveur PKI de Microsoft. Si la vérification de nom d’hôte interrompt votre déploiement, définissez la propriété de serveur disable.hostname.verification sur true. La valeur par défaut de cette propriété est false.

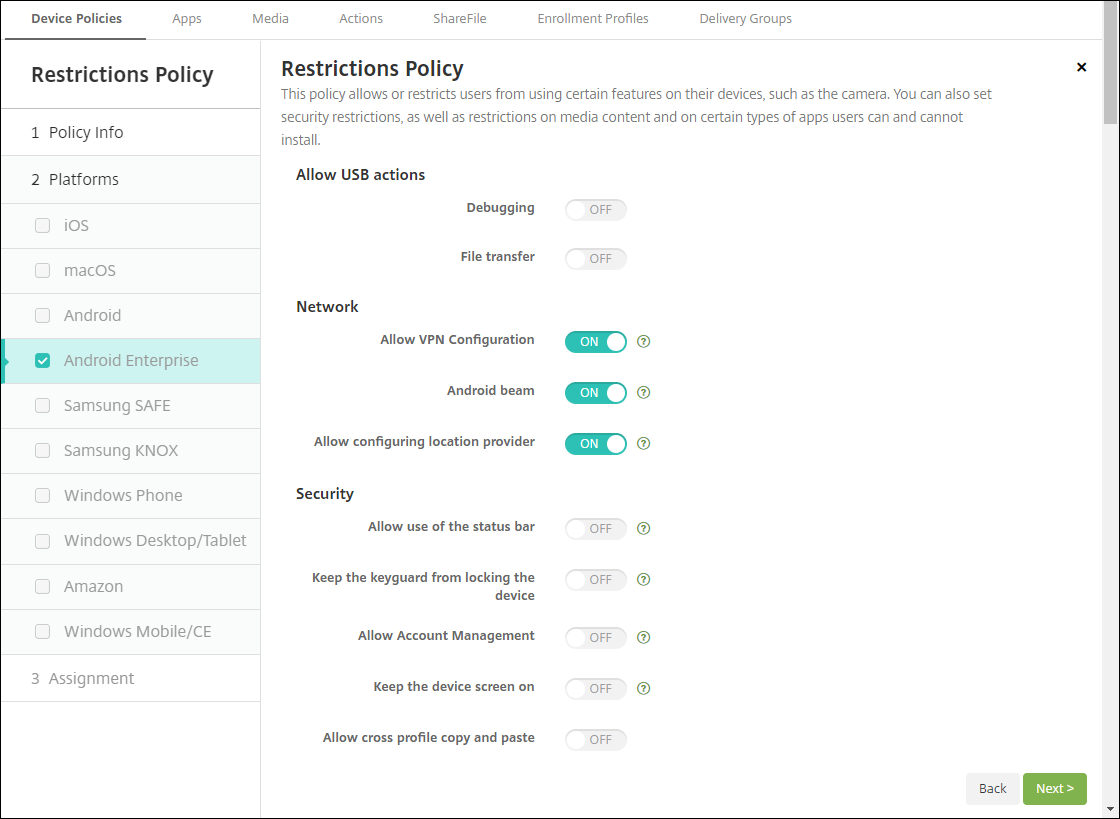

Nouveaux paramètres de stratégie et paramètres de stratégie mis à jour pour les appareils Android Enterprise

Unification des stratégies Samsung Knox et Android Enterprise. Pour les appareils Android Enterprise exécutant Samsung Knox 3.0 ou une version ultérieure et Android 8.0 ou une version ultérieure : Knox et Android Enterprise sont combinés en une solution unifiée de gestion des appareils et des profils. Configurez les paramètres Knox sur la page Android Enterprise des stratégies d’appareil suivantes :

- Stratégie de mise à jour du système d’exploitation de l’appareil. Inclut les paramètres pour les mises à jour de Samsung Enterprise FOTA.

- Stratégie de code secret.

- Stratégie de gestion des appareils avec clé de licence Samsung MDM. Configure la clé de licence Knox.

- Paramètres de stratégie Restrictions.

Stratégie d’inventaire des applications pour Android Enterprise. Vous pouvez désormais collecter un inventaire des applications Android Enterprise sur les appareils gérés. Consultez la section Stratégie d’inventaire des applications.

Accédez à toutes les applications Google Play dans le Google Play Store géré. La propriété de serveur Accéder à toutes les applications dans le Google Play Store géré rend toutes les applications du Google Play Store public accessibles depuis le Google Play Store géré. La définition de cette propriété sur true autorise les applications du Google Play Store public pour tous les utilisateurs d’Android Enterprise. Les administrateurs peuvent ensuite utiliser la stratégie Restrictions pour contrôler l’accès à ces applications.

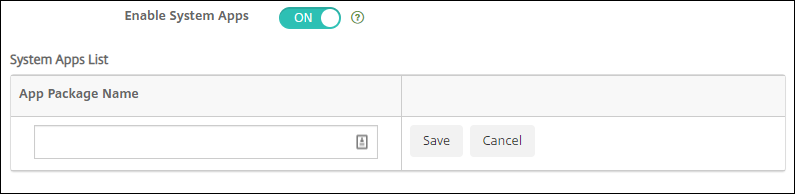

Activez les applications système sur les appareils Android Enterprise. Pour permettre aux utilisateurs d’exécuter des applications système préinstallées en mode profil de travail Android Enterprise ou en mode entièrement géré, configurez la stratégie d’appareil Restrictions. Cette configuration permet à l’utilisateur d’accéder aux applications de l’appareil par défaut, telles que l’appareil photo, la galerie, etc. Pour restreindre l’accès à une application particulière, définissez les autorisations d’application à l’aide de la stratégie Autorisations applicatives Android Entreprise.

Prise en charge des appareils dédiés Android Enterprise. XenMobile prend désormais en charge la gestion des appareils dédiés, auparavant appelés appareils à usage unique appartenant à l’entreprise (COSU).

Les appareils Android Enterprise dédiés sont des appareils entièrement gérés qui ne remplissent qu’une seule fonction. En effet, vous limitez ces appareils à une application ou à un petit ensemble d’applications nécessaires pour effectuer les tâches propres à une fonction. Vous pouvez également empêcher les utilisateurs d’activer d’autres applications ou d’effectuer d’autres actions sur l’appareil.

Pour plus d’informations sur le provisionnement d’appareils Android Enterprise, consultez Provisionner des appareils Android Enterprise dédiés.

Stratégie renommée. Pour s’aligner sur la terminologie Google, la stratégie d’appareil de restriction d’application Android Enterprise est désormais appelée stratégie d’appareil de configurations gérées. Consultez Stratégie Configurations gérées.

Verrouiller et réinitialiser le mot de passe pour Android Enterprise

XenMobile prend désormais en charge l’action de sécurisation Verrouiller et réinitialiser le mot de passe pour les appareils Android Enterprise. Ces appareils doivent être inscrits en mode Profil de travail exécutant Android 8.0 et versions ultérieures.

- Le code secret envoyé verrouille le profil de travail. L’appareil lui-même n’est pas verrouillé.

- Si aucun code secret n’est envoyé ou si le code secret envoyé ne répond pas aux exigences de code secret :

- Et si aucun code secret n’est déjà défini sur le profil de travail, l’appareil est verrouillé.

- Et un code secret est déjà défini sur le profil professionnel. Le profil professionnel est verrouillé mais l’appareil ne l’est pas.

Pour plus d’informations sur les actions de sécurité de verrouillage et de réinitialisation du mot de passe, consultez la section Actions de sécurité.

Nouveaux paramètres de stratégie Restrictions pour iOS ou macOS

- Les applications non gérées lisent des contacts gérés : option facultative. Disponible uniquement si l’option Documents provenant d’applications gérées dans les applications non gérées est désactivée. Si cette stratégie est activée, des applications non gérées peuvent lire les données des contacts des comptes gérés. Si cette option est définie sur Désactivé, le message de récupération et l’URL par défaut s’affichent. Disponible depuis iOS 12.

- Les applications gérées écrivent des contacts non gérés : option facultative. Si cette option est activée, des applications gérées peuvent écrire des contacts dans les contacts des comptes non gérés. Si l’option Documents provenant d’applications gérées dans les applications non gérées est activée, cette restriction n’a aucun effet. Si cette option est définie sur Désactivé, le message de récupération et l’URL par défaut s’affichent. Disponible depuis iOS 12.

- Remplissage automatique du mot de passe : option facultative. Si cette option est désactivée, les utilisateurs ne peuvent pas utiliser les fonctionnalités de remplissage automatique de mot de passe ou de mot de passe fort automatique. La valeur par défaut est Activé. Disponible à partir d’iOS 12 et macOS 10.14.

- Requêtes de proximité de mot de passe : option facultative. Si cette option est désactivée, les appareils des utilisateurs ne demandent pas de mots de passe aux appareils à proximité. La valeur par défaut est Activé. Disponible à partir d’iOS 12 et macOS 10.14.

- Partage de mot de passe : option facultative. Si cette option est désactivée, les utilisateurs ne peuvent pas partager leurs mots de passe à l’aide de la fonctionnalité Mots de passe AirDrop. La valeur par défaut est Activé. Disponible à partir d’iOS 12 et macOS 10.14.

- Forcer réglage automatique de la date et l’heure : Supervisé. Si cette option est activée, les utilisateurs ne peuvent pas désactiver l’option Général > Date & Heure > Définir automatiquement. Si cette option est définie sur Désactivé, le message de récupération et l’URL par défaut s’affichent. Disponible depuis iOS 12.

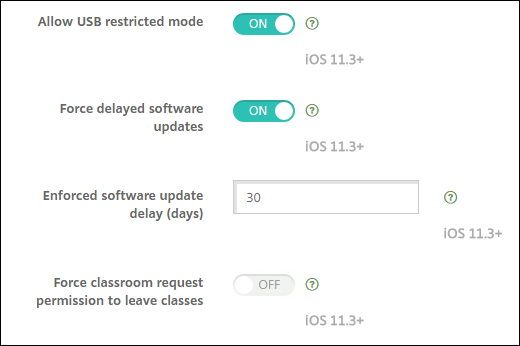

- Autoriser le mode restreint USB : disponible uniquement pour les appareils supervisés. Si cette option est désactivée, l’appareil peut toujours se connecter aux accessoires USB lorsqu’il est verrouillé. La valeur par défaut est Activé. Disponible à partir d’iOS 11.3.

- Retarder les mises à jour logicielles : disponible uniquement pour les appareils supervisés. Si cette option est définie sur Activé, elle diffère la visibilité des mises à jour logicielles par les utilisateurs Avec cette restriction en place, l’utilisateur ne voit pas de mise à jour logicielle avant le nombre de jours spécifié après la date de publication de la mise à jour logicielle. Si cette option est définie sur Désactivé, le message de récupération et l’URL par défaut s’affichent. Disponible à partir d’iOS 11.3 et macOS 10.13.4.

- Délai imposé pour les mises à jour logicielles (jours) : disponible uniquement pour les appareils supervisés. Cette restriction permet à l’administrateur de définir le délai pendant lequel retarder une mise à jour logicielle sur l’appareil. La valeur maximale est 90 jours et la valeur par défaut est 30. Disponible à partir d’iOS 11.3 et macOS 10.13.4.

- Exiger la permission de En classe pour quitter les classes : disponible uniquement pour les appareils supervisés. Si cette option est définie sur Activé, un élève inscrit à un cours non géré avec En classe doit demander la permission à l’enseignant pour quitter le cours. Si cette option est définie sur Désactivé, le message de récupération et l’URL par défaut s’affichent. Disponible à partir d’iOS 11.3.

consultez la section Stratégie de restrictions.

Mises à jour de la stratégie Exchange pour iOS ou macOS

Plus de paramètres de signature et de chiffrement S/MIME Exchange à partir d’iOS 12. La stratégie de l’appareil Exchange inclut désormais des paramètres permettant de configurer la signature et le chiffrement S/MIME.

Pour la signature S/MIME :

- Informations d’identification de l’identité de signature : choisissez les informations d’identification de signature à utiliser.

- Signature S/MIME remplaçable par l’utilisateur : si cette option est définie sur Activé, les utilisateurs peuvent activer et désactiver la signature S/MIME dans les paramètres de leurs appareils. La valeur par défaut est Off.

- UUID du certificat de signature S/MIME remplaçable par l’utilisateur : si cette option est définie sur Activé, les utilisateurs peuvent sélectionner les informations d’identification de signature à utiliser dans les paramètres de leurs appareils. La valeur par défaut est Off.

Pour le cryptage S/MIME :

- Informations d’identification de l’identité de chiffrement : dans la liste, sélectionnez les informations d’identification de chiffrement à utiliser.

- Activer commutateur de chiffrement S/MIME par message : si cette option est définie sur Activé, les utilisateurs peuvent activer ou désactiver le chiffrement S/MIME pour chaque message composé. La valeur par défaut est Off.

- Chiffrement S/MIME par défaut remplaçable par l’utilisateur : si cette option est définie sur Activé, les utilisateurs peuvent choisir si S/MIME est activé par défaut dans les paramètres de leurs appareils. La valeur par défaut est Off.

- UUID du certificat de chiffrement S/MIME remplaçable par l’utilisateur : si cette option est définie sur Activé, les utilisateurs peuvent activer et désactiver l’identité de chiffrement S/MIME dans les paramètres de leurs appareils. La valeur par défaut est Off.

Paramètres Exchange OAuth à partir d’iOS 12. Vous pouvez désormais configurer la connexion avec Exchange pour utiliser OAuth pour l’authentification.

Paramètres Exchange OAuth à partir de macOS 10.14. Vous pouvez désormais configurer la connexion avec Exchange pour utiliser OAuth pour l’authentification. Pour l’authentification à l’aide d’OAuth, vous pouvez spécifier l’URL de connexion pour une installation qui n’utilise pas la détection automatique.

Consultez la section Stratégie Exchange.

Mises à jour de la stratégie de messagerie pour iOS

Plus de paramètres de signature et de chiffrement S/MIME Exchange à partir d’iOS 12. La stratégie de messagerie inclut plus de paramètres pour configurer la signature et le chiffrement S/MIME.

Pour la signature S/MIME :

-

Activer signature S/MIME : indiquez si ce compte prend en charge la signature S/MIME. La valeur par défaut est Activé. Lorsque la valeur est définie sur Activé, les champs suivants apparaissent.

- Signature S/MIME remplaçable par l’utilisateur : si cette option est définie sur Activé, les utilisateurs peuvent activer et désactiver la signature S/MIME dans les paramètres de leurs appareils. La valeur par défaut est Off. Cette option s’applique à iOS 12.0 et versions ultérieures.

- UUID du certificat de signature S/MIME remplaçable par l’utilisateur : si cette option est définie sur Activé, les utilisateurs peuvent sélectionner les informations d’identification de signature à utiliser dans les paramètres de leurs appareils. La valeur par défaut est Off. Cette option s’applique à iOS 12.0 et versions ultérieures.

Pour le cryptage S/MIME :

-

Activer chiffrement S/MIME : sélectionnez cette option si vous souhaitez que ce compte prenne en charge le chiffrement S/MIME. La valeur par défaut est Off. Lorsque la valeur est définie sur Activé, les champs suivants apparaissent.

- Activer commutateur de chiffrement S/MIME par message : si cette option est définie sur Activé, les utilisateurs peuvent activer ou désactiver le chiffrement S/MIME pour chaque message composé. La valeur par défaut est Off.

- Chiffrement S/MIME par défaut remplaçable par l’utilisateur : si cette option est définie sur Activé, les utilisateurs peuvent choisir si S/MIME est activé par défaut dans les paramètres de leurs appareils. La valeur par défaut est Off. Cette option s’applique à iOS 12.0 et versions ultérieures.

- UUID du certificat de chiffrement S/MIME remplaçable par l’utilisateur : si cette option est définie sur Activé, les utilisateurs peuvent activer et désactiver l’identité de chiffrement S/MIME dans les paramètres de leurs appareils. La valeur par défaut est Off. Cette option s’applique à iOS 12.0 et versions ultérieures.

Consultez la section Stratégie de messagerie.

Mises à jour de la stratégie Notifications d’applications pour iOS

Les paramètres Notifications d’application suivants sont disponibles à partir d’iOS 12.

- Afficher dans CarPlay : sélectionnez Activé pour afficher les notifications dans Apple CarPlay. La valeur par défaut est Activé.

- Activer alerte critique : sélectionnez Activé pour autoriser une application à marquer une notification comme critique qui ignore les paramètres Ne pas déranger et Sonnerie. Si cette option est définie sur Désactivé, le message de récupération et l’URL par défaut s’affichent.

Consultez Stratégie Notifications d’applications.

Prise en charge des iPads partagés utilisés avec Apple Éducation

L’intégration de XenMobile avec les fonctionnalités Apple Éducation prend désormais en charge les iPad partagés. Plusieurs élèves d’une salle de classe peuvent partager un iPad pour différentes matières enseignées par un ou plusieurs instructeurs.

Vous ou les instructeurs inscrivez les iPad partagés, puis déployez des stratégies, des applications et des médias sur ces appareils. Ensuite, les étudiants fournissent leurs informations d’identification Apple gérées pour se connecter à un iPad partagé. Si vous avez déjà déployé une stratégie Configuration de l’éducation pour les étudiants, ils ne se connectent plus en tant que « Autre utilisateur » pour partager les appareils.

Conditions préalables pour iPads partagés :

- iPad Pro, iPad 5ème génération, iPad Air 2 ou ultérieur et iPad mini 4 ou ultérieur

- Au moins 32 Go de stockage

- Supervisé

Pour de plus amples informations, consultez la section Configurer les iPads partagés.

Modification des autorisations de contrôle d’accès basé sur des rôles (RBAC)

L’autorisation RBAC Ajouter/Supprimer des utilisateurs locaux est maintenant divisée en deux autorisations : Ajouter des utilisateurs locaux et Supprimer des utilisateurs locaux.

Pour plus d’informations, veuillez consulter la section Configurer des rôles avec RBAC.

Dans cet article

- Migration du programme d’achat en volume d’Apple vers Apple Business Manager (ABM) et Apple School Manager (ASM)

- Prise en charge supplémentaire pour iOS 13

- Configuration requise pour les certificats de confiance dans iOS 13 et macOS 15

- Mise à niveau de GCM vers FCM

- Avant de mettre à niveau vers XenMobile 10.11 (sur site)

- Pour effectuer la mise à niveau

- Après la mise à niveau

- Nouveaux paramètres de stratégie et paramètres de stratégie mis à jour pour les appareils Android Enterprise

- Verrouiller et réinitialiser le mot de passe pour Android Enterprise

- Nouveaux paramètres de stratégie Restrictions pour iOS ou macOS

- Mises à jour de la stratégie Exchange pour iOS ou macOS

- Mises à jour de la stratégie de messagerie pour iOS

- Mises à jour de la stratégie Notifications d’applications pour iOS

- Prise en charge des iPads partagés utilisés avec Apple Éducation

- Modification des autorisations de contrôle d’accès basé sur des rôles (RBAC)