-

Notes de publication pour les versions Rolling Patch

-

Notes de publication pour XenMobile Server 10.16

-

Notes de publication pour XenMobile Server 10.16 Rolling Patch 5

-

Notes de publication pour XenMobile Server 10.16 Rolling Patch 4

-

Notes de publication pour XenMobile Server 10.16 Rolling Patch 3

-

Notes de publication pour XenMobile Server 10.16 Rolling Patch 2

-

Notes de publication pour XenMobile Server 10.16 Rolling Patch 1

-

-

Notes de publication pour XenMobile Server 10.15

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 11

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 10

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 9

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 8

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 7

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 6

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 5

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 4

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 3

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 2

-

Notes de publication pour XenMobile Server 10.15 Rolling Patch 1

-

-

Notes de publication pour XenMobile Server 10.14

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 13

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 12

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 11

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 10

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 9

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 8

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 7

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 6

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 5

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 4

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 3

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 2

-

Notes de publication pour XenMobile Server 10.14 Rolling Patch 1

-

-

-

-

-

-

-

-

Architecture de référence pour les déploiements sur site

-

Configuration d'un serveur d'attestation de l'intégrité des appareils sur site

-

Intégrez la gestion d'appareils mobiles XenMobile à Cisco Identity Services Engine

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Architecture de référence pour les déploiements sur site

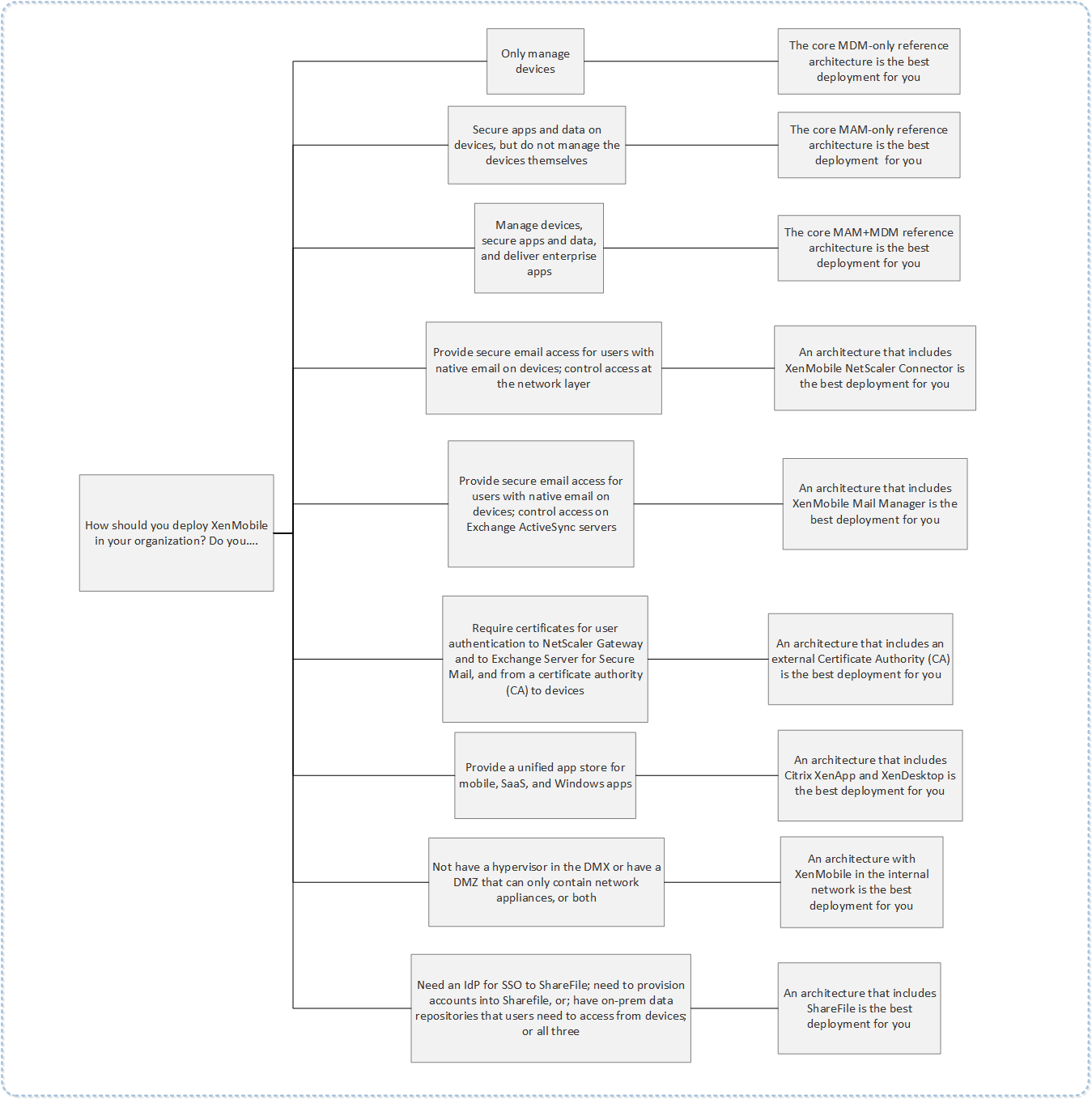

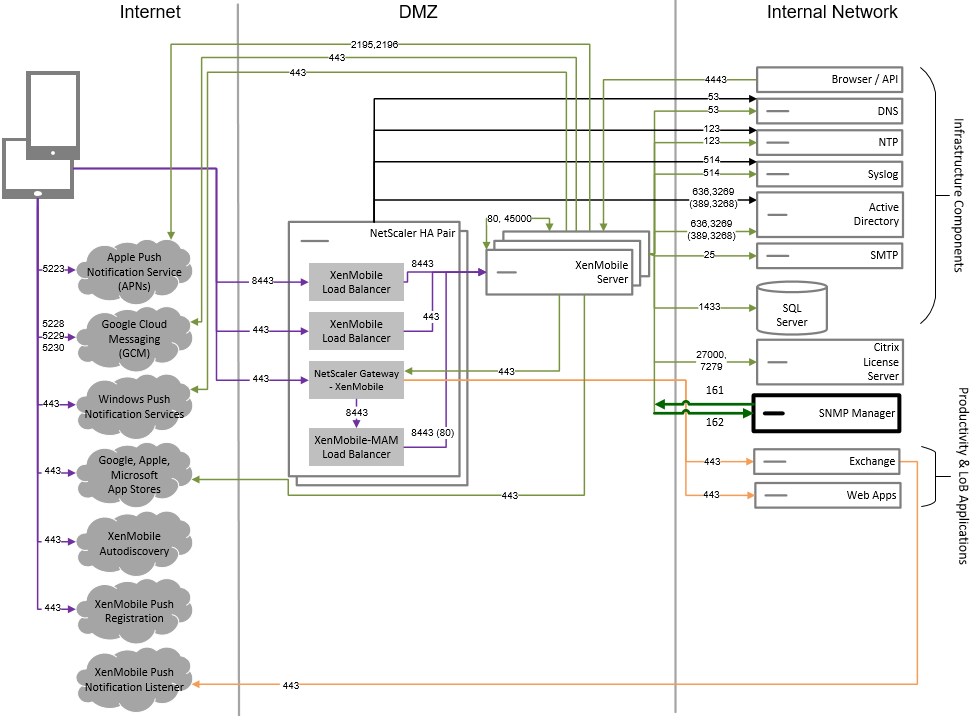

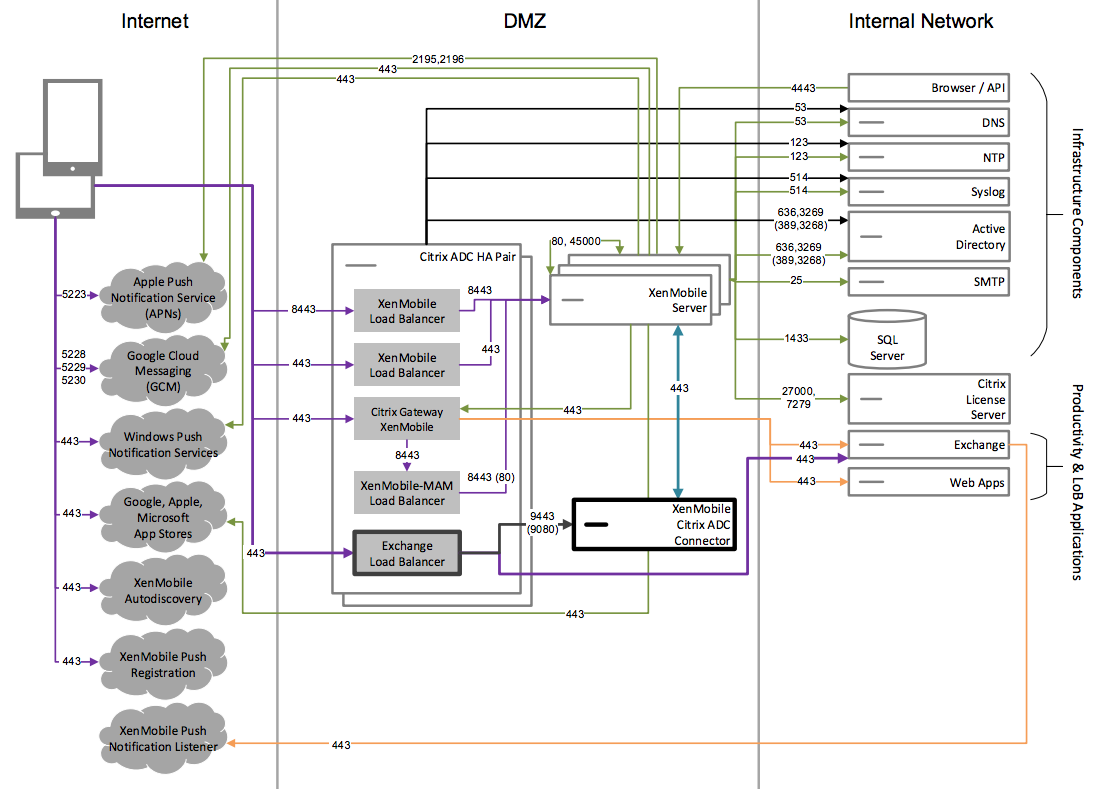

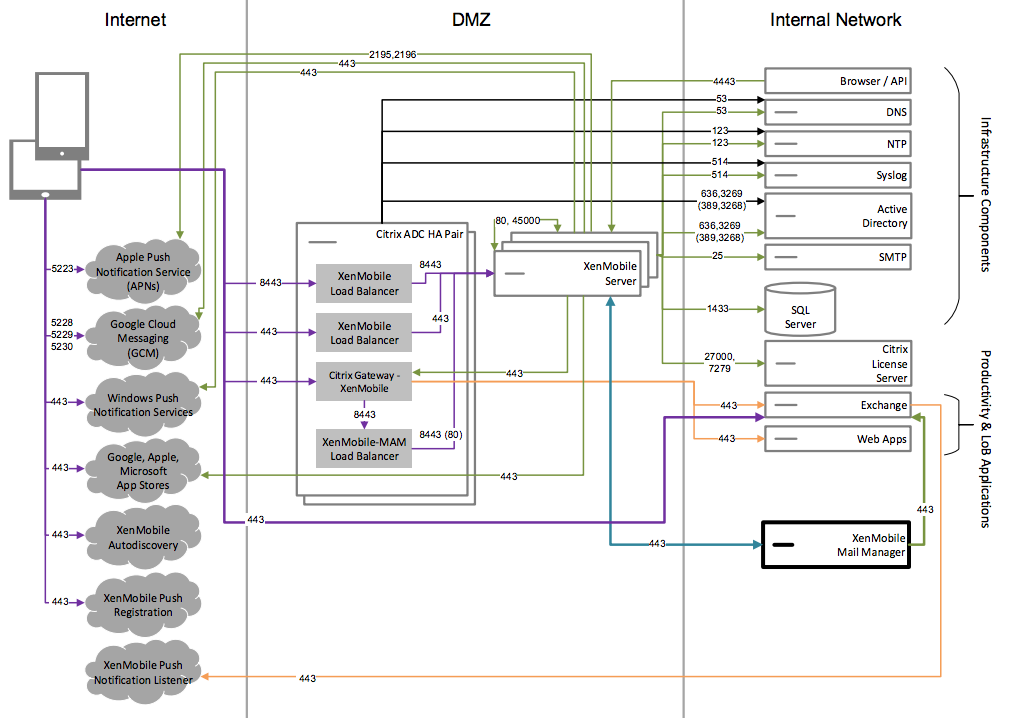

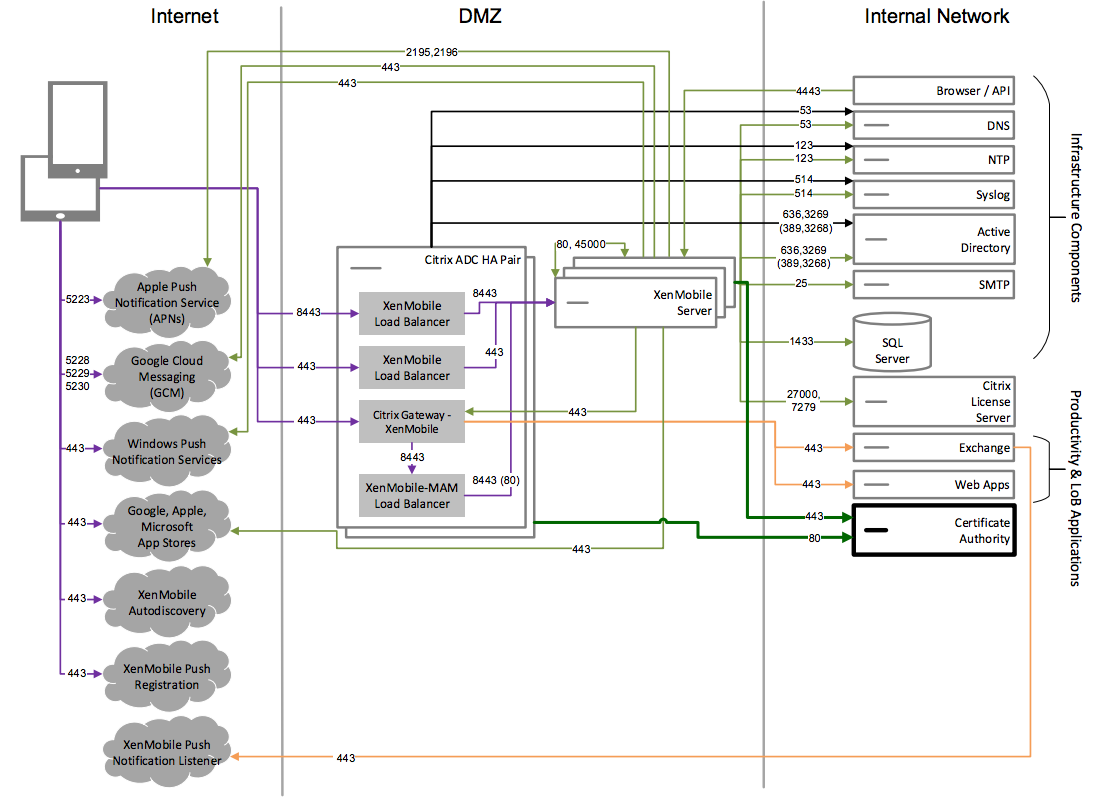

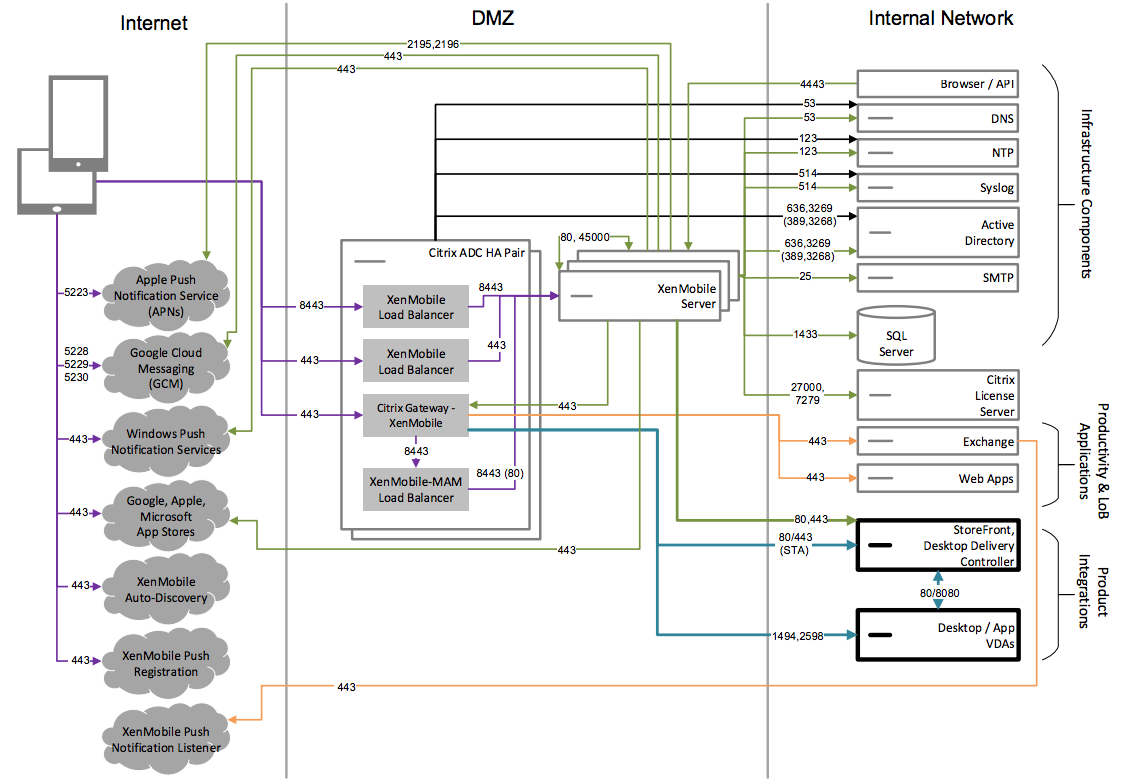

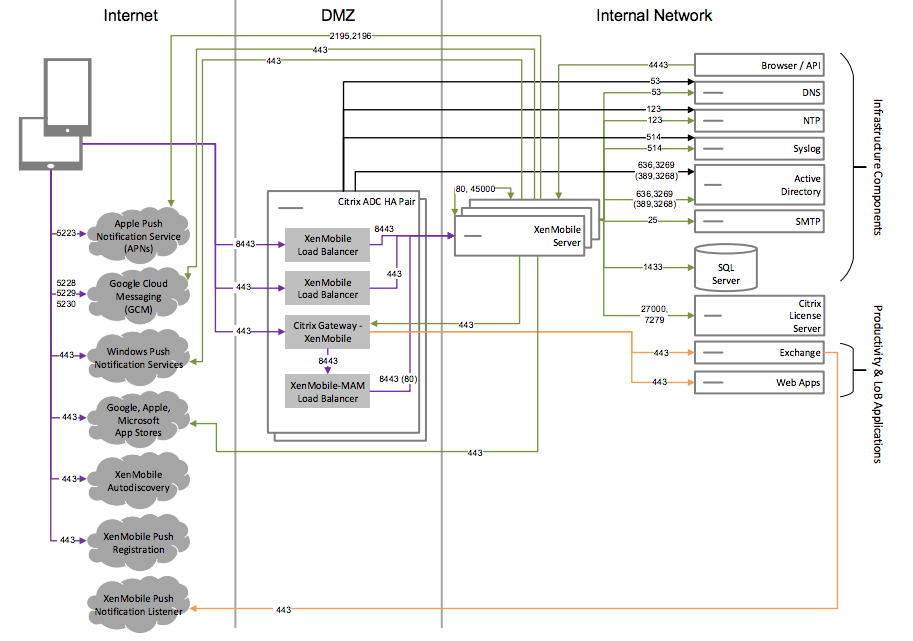

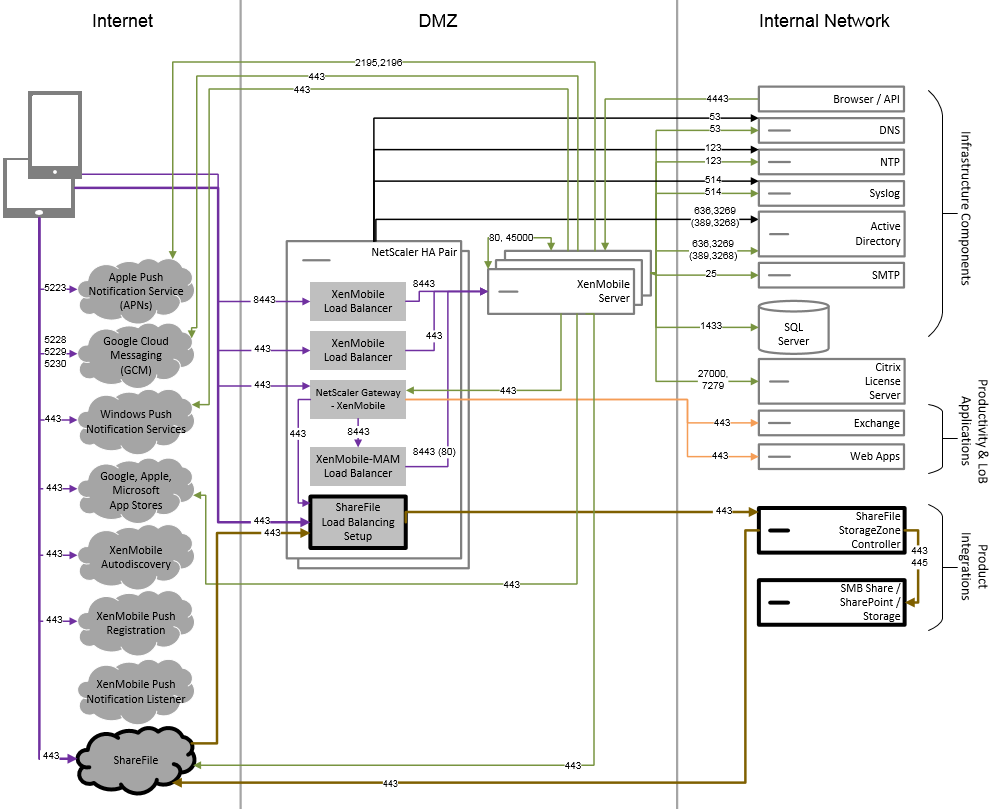

Les figures de cet article illustrent les architectures de référence pour le déploiement de XenMobile sur site. Les scénarios de déploiement incluent le mode MDM exclusif, le mode MAM exclusif et le mode MDM + MAM en tant qu’architectures principales, ainsi que celles comprenant des composants tels que le gestionnaire SNMP, Citrix Gateway Connector pour Exchange ActiveSync, Endpoint Management Connector pour Exchange ActiveSync et Virtual Apps and Desktops. Les figures montrent les composants minimaux requis pour XenMobile.

Utilisez ce tableau comme guide général pour vos décisions de déploiement.

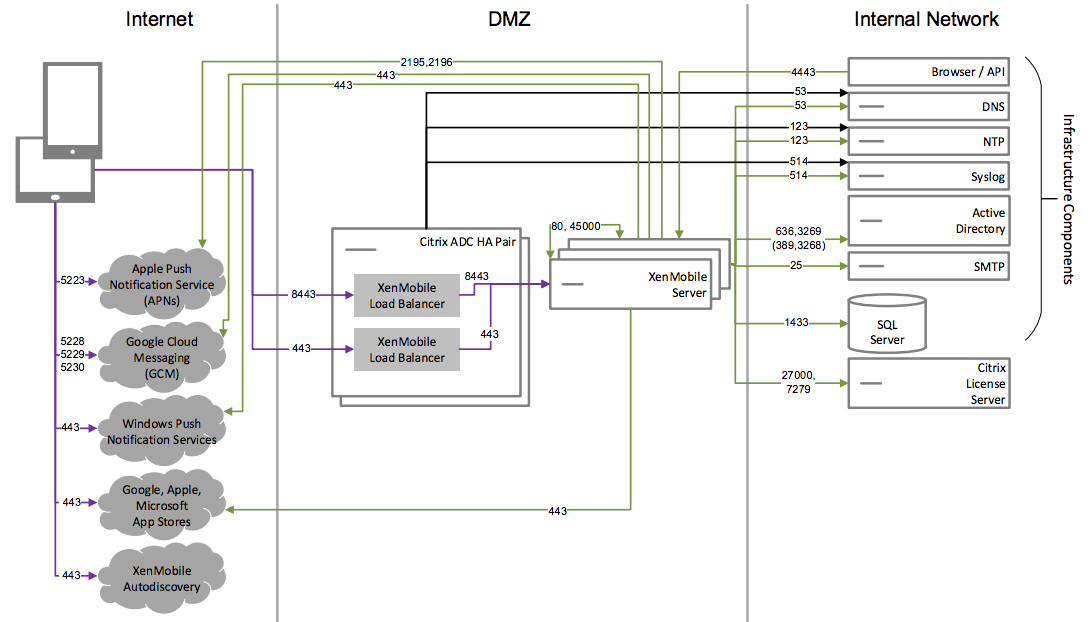

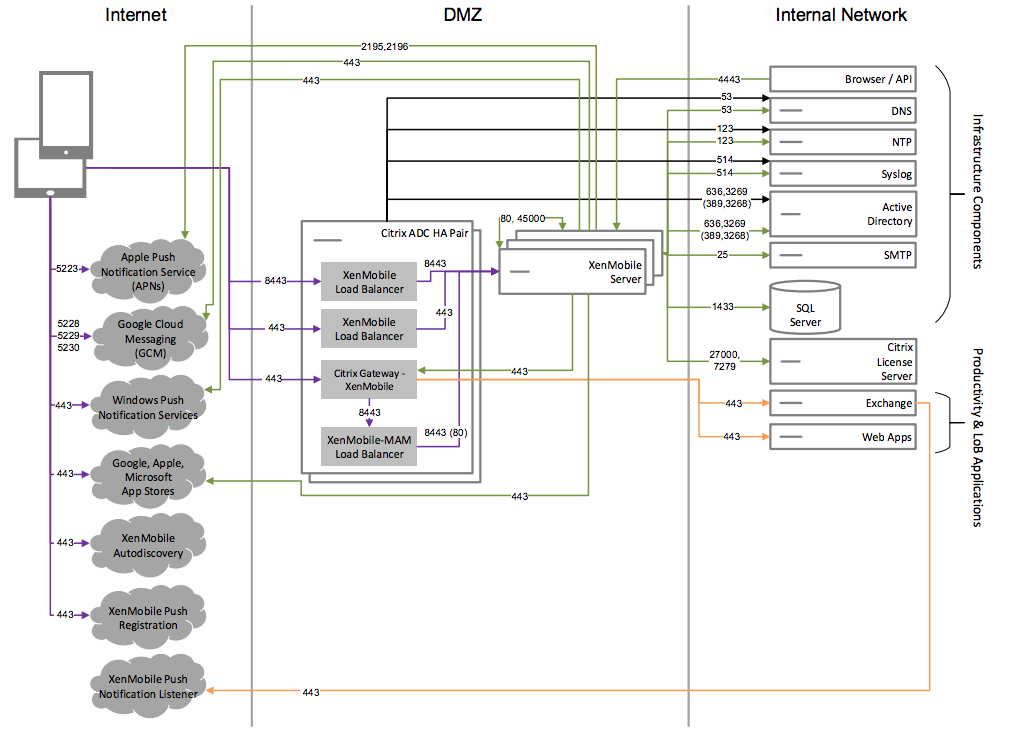

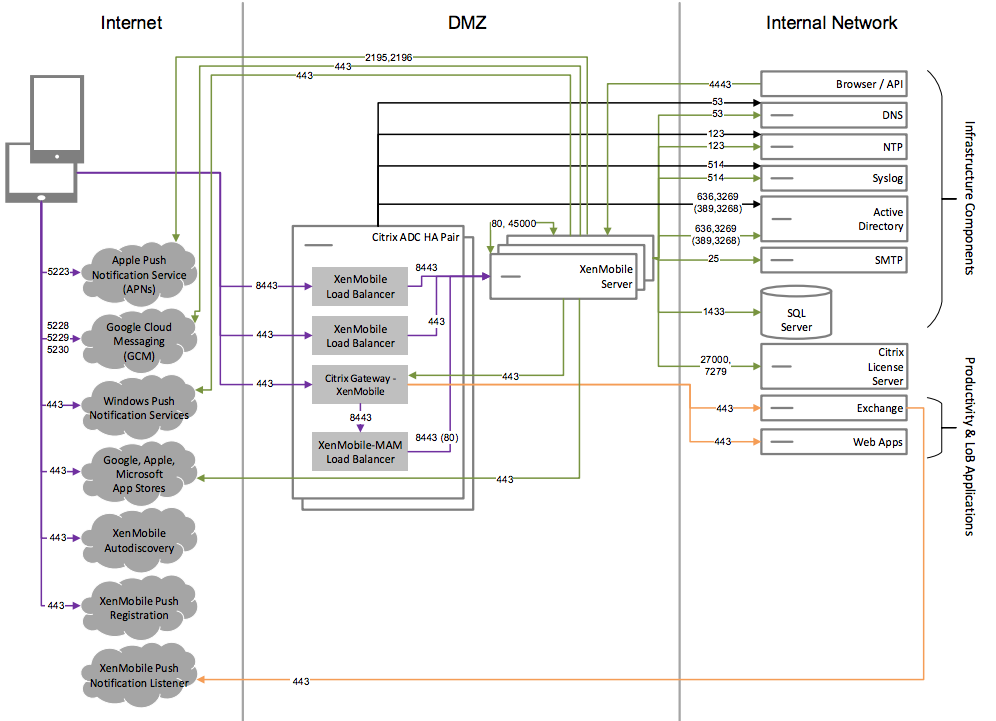

Dans ces figures, les nombres sur les connecteurs représentent les ports devant être ouverts pour permettre les connexions entre les composants. Pour obtenir une liste complète des ports, consultez la section Configuration requise pour les ports dans la documentation XenMobile.

Architecture de référence principale pour le mode MDM exclusif

Déployez cette architecture si vous projetez d’utiliser uniquement les fonctionnalités MDM de XenMobile. Par exemple, vous devez gérer un appareil fourni par l’entreprise via MDM afin de déployer des stratégies, des applications et récupérer des inventaires logiciels, de même que pour pouvoir réaliser des actions sur les appareils, telles que l’effacement.

Architecture de référence principale pour le mode MAM exclusif

Déployez cette architecture si vous projetez d’utiliser uniquement les fonctionnalités MAM de XenMobile sans inscrire d’appareils auprès de MDM. Par exemple, vous souhaitez sécuriser les applications et données sur des appareils mobiles BYO ; vous souhaitez mettre à disposition des applications mobiles d’entreprise tout en ayant la possibilité de les verrouiller ou d’effacer les données des appareils. Les appareils ne peuvent pas être inscrits auprès de MDM.

Architecture de référence principale pour le mode MAM+MDM

Déployez cette architecture si vous projetez d’utiliser les fonctionnalités MDM+MAM de XenMobile. Par exemple, vous souhaitez gérer un appareil fourni par l’entreprise via MDM ; vous souhaitez déployer des stratégies et des applications, récupérer l’inventaire des logiciels et être en mesure d’effacer les appareils. Vous souhaitez également mettre à disposition des applications mobiles d’entreprise tout en ayant la possibilité de les verrouiller ou d’effacer les données des appareils.

Architecture de référence avec SNMP

Déployez cette architecture si vous prévoyez d’activer la surveillance SNMP avec XenMobile. Par exemple, vous souhaitez autoriser les systèmes de surveillance à interroger et à obtenir des informations sur vos nœuds XenMobile. Pour plus d’informations, consultez la section Surveillance SNMP.

Architecture de référence avec Citrix Gateway Connector pour Exchange ActiveSync

Déployez cette architecture si vous envisagez d’utiliser Citrix Gateway Connector pour Exchange ActiveSync avec XenMobile. Par exemple, vous devez fournir un accès sécurisé à la messagerie aux utilisateurs qui utilisent des applications de messagerie mobile natives. Ces utilisateurs continueront à accéder à la messagerie via une application native ou vous pourrez les transférer au fil du temps vers Citrix Secure Mail. Le contrôle d’accès doit avoir lieu au niveau de la couche réseau avant que le trafic n’atteigne les serveurs Exchange Active Sync. Même si le diagramme illustre le déploiement du connecteur pour Exchange ActiveSync dans une architecture MDM ou MAM, vous pouvez également déployer le connecteur pour Exchange ActiveSync dans une architecture pour le mode MDM exclusif.

Architecture de référence avec Endpoint Management Connector pour Exchange ActiveSync

Déployez cette architecture si vous envisagez d’utiliser Endpoint Management Connector pour Exchange ActiveSync avec XenMobile. Par exemple, vous souhaitez fournir un accès sécurisé à la messagerie aux utilisateurs qui utilisent des applications de messagerie mobile natives. Ces utilisateurs continueront à accéder à la messagerie via une application native ou vous pourrez les transférer au fil du temps vers Secure Mail. Vous pouvez obtenir un contrôle d’accès sur les serveurs Exchange ActiveSync. Même si le diagramme présente le déploiement d’Endpoint Management connector pour Exchange ActiveSync dans une architecture MDM et MAM, vous pouvez également déployer Endpoint Management Connector pour Exchange ActiveSync dans une architecture pour le mode MDM exclusif.

Architecture de référence avec une autorité de certification externe

Un déploiement incluant une autorité de certification externe est recommandé pour répondre à une ou plusieurs des exigences suivantes :

- Vous avez besoin de certificats utilisateur pour l’authentification utilisateur auprès de Citrix Gateway (pour un accès intranet).

- Les utilisateurs de Secure Mail doivent s’authentifier auprès de Exchange Server à l’aide d’un certificat utilisateur.

- Par exemple, vous devez transférer les certificats émis par l’autorité de certification de votre entreprise sur des appareils mobiles pour un accès WiFi.

Même si le diagramme illustre le déploiement d’une autorité de certification externe dans une architecture MDM et MAM, vous pouvez également déployer une autorité de certification externe dans une architecture pour le mode MDM exclusif ou pour le mode MAM exclusif.

Architecture de référence avec Virtual Apps and Desktops

Déployez cette architecture si vous souhaitez intégrer Virtual Apps and Desktops à XenMobile. Par exemple, vous devez fournir un magasin d’applications unifié aux utilisateurs mobiles pour tous les types d’applications (mobile, SaaS et Windows). Même si le diagramme illustre le déploiement de Virtual Desktops dans une architecture MDM et MAM, vous pouvez également déployer ces bureaux dans une architecture pour le mode MAM exclusif.

Architecture de référence avec XenMobile dans le réseau interne

Vous pouvez déployer une architecture avec XenMobile dans le réseau interne afin de répondre à une ou plusieurs des exigences suivantes :

- Vous ne disposez pas d’un hyperviseur dans la zone démilitarisée (DMZ) ou vous n’êtes pas autorisé à disposer d’un hyperviseur dans la DMZ.

- Votre DMZ peut uniquement contenir des appliances de réseau.

- Vos exigences en matière de sécurité nécessitent l’utilisation du déchargement SSL.

Architecture de référence avec ShareFile

Déployez cette architecture si vous souhaitez intégrer Citrix Files ou uniquement des connecteurs StorageZone avec XenMobile. L’intégration de Citrix Files vous permet de répondre à une ou plusieurs des exigences suivantes :

- Vous avez besoin d’un fournisseur d’identité pour donner aux utilisateurs une authentification unique (SSO) à ShareFile.com.

- Vous avez besoin d’un moyen de provisionner des comptes dans ShareFile.com.

- Vous avez des référentiels de données sur site auxquels vous devez accéder à partir d’appareils mobiles.

Une intégration avec des connecteurs StorageZone exclusivement donne aux utilisateurs un accès mobile sécurisé aux référentiels de stockage locaux existants, tels que des sites SharePoint et des partages de fichiers réseau. Dans cette configuration, la configuration d’un sous-domaine ShareFile, le provisioning d’utilisateurs pour Citrix Files ou l’hébergement de données Citrix Files ne sont pas nécessaires.

Même si le diagramme illustre le déploiement de Citrix Files dans une architecture MDM et MAM, vous pouvez également déployer Citrix Files dans une architecture pour le mode MAM exclusif.

Partager

Partager

Dans cet article

- Architecture de référence principale pour le mode MDM exclusif

- Architecture de référence principale pour le mode MAM exclusif

- Architecture de référence principale pour le mode MAM+MDM

- Architecture de référence avec SNMP

- Architecture de référence avec Citrix Gateway Connector pour Exchange ActiveSync

- Architecture de référence avec Endpoint Management Connector pour Exchange ActiveSync

- Architecture de référence avec une autorité de certification externe

- Architecture de référence avec Virtual Apps and Desktops

- Architecture de référence avec XenMobile dans le réseau interne

- Architecture de référence avec ShareFile

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.