XenMobile Server 10.11の新機能

XenMobile Server 10.11(PDFのダウンロード)

Apple Volume Purchase ProgramからApple Business Manager(ABM)およびApple School Manager(ASM)への移行

Apple Volume Purchase Program(VPP)を使用している組織および教育機関は、2019年12月1日より前にApple Business ManagerまたはApple School Managerのアプリとブックに移行する必要があります。

XenMobileでVPPアカウントを移行する前に、Appleサポート記事を参照してください。

所属する組織または教育機関がVolume Purchase Program(VPP)のみを使用している場合、ABM/ASMに登録してから既存のVPP購入者を新しいABM/ASMアカウントに招待することができます。 ASMの場合は、https://school.apple.comに移動します。 ABMの場合は、https://business.apple.comに移動します。

XenMobileでVolume Purchase(以前のVPP)アカウントを更新するには:

-

XenMobileコンソールで、右上の歯車アイコンをクリックします。 [設定] ページが開きます。

-

[一括購入] をクリックします。 [一括購入] 構成ページが開きます。

-

ABMアカウントまたはASMアカウントのアプリ構成が、以前のVPPアカウントと同じであることを確認します。

-

ABMポータルまたはASMポータルで、更新されたトークンをダウンロードします。

-

XenMobileコンソールで、以下を実行します:

-

その場所の更新されたトークン情報を使用して、既存のVolume Purchaseアカウントを編集します。

-

ABM資格情報またはASM資格情報を編集します。 サフィックスを変更しないでください。

-

[保存] を2回クリックします。

-

iOS 13の追加サポート

重要:

iOS 12以上へのデバイスアップグレードの準備:iOS用のVPNデバイスポリシーのCitrix VPN接続タイプは、iOS 12以降をサポートしていません。 VPNデバイスポリシーを削除し、Citrix SSO接続の種類でVPNデバイスポリシーを作成します。

VPNデバイスポリシーを削除すると、以前に展開されたデバイスでCitrix VPN接続が引き続き動作します。 新しいVPNデバイスポリシーの設定は、XenMobile Server 10.11ではユーザー登録時に有効になります。

XenMobile Serverは、iOS 13にアップグレードされたデバイスをサポートしています。 アップグレードは、ユーザーに以下のように影響します:

-

登録時に、新しいiOSセットアップアシスタントのオプション画面がいくつか表示されます。 Appleは、iOS 13に新しいiOSセットアップアシスタントのオプション画面を追加しました。 新しいオプションは、このリリースの[設定]>[Appleデバイス登録プログラム(DEP)]ページに含まれています。 そのため、これらの画面をスキップするようにXenMobile Serverを構成することはできません。 これらのページは、iOS 13デバイスでユーザーに表示されます。

-

旧バージョンのiOSでは監視対象デバイスと監視対象外デバイスで使用できた制限デバイスポリシー設定の一部が、iOS 13以上では監視対象デバイスでのみ使用できます。 現在のXenMobile Serverコンソールのツールチップでは、これらの設定がiOS 13以上では監視対象デバイス専用であることが通知されません。

- ハードウェアの制御を許可:

- FaceTime

- アプリのインストール

- アプリを許可:

- iTunesストア

- Safari

- Safari > オートフィル

- ネットワーク - 実行できるiCloudの操作:

- iCloudドキュメントおよびデータ

- 監視対象のみの設定 - 許可:

- Game Center > 友達を追加

- Game Center > マルチプレーヤーゲーム

- メディアコンテンツ - 許可:

- 不適切な音楽、Podcast、iTunes Uコンテンツ

- ハードウェアの制御を許可:

これらの制限は、次のように適用されます:

- iOS 12(以前)のデバイスが既にXenMobile Serverに登録されていて、iOS 13にアップグレードする場合、上記の制限は監視対象外のデバイスおよび監視対象デバイスに適用されます。

- iOS 13以降の監視対象外のデバイスをXenMobile Serverに登録する場合、上記の制限は監視対象デバイスにのみ適用されます。

- iOS 13以降の監視対象デバイスをXenMobile Serverに登録する場合、上記の制限は監視対象デバイスにのみ適用されます。

iOS 13およびmacOS 15での信頼された証明書の要件

Appleでは、TLSサーバー証明書の新しい要件を設定しています。 すべての証明書が新しいAppleの要件に準拠していることを確認します。 Appleの出版物、https://support.apple.com/en-us/HT210176を参照してください。 証明書の管理については、「XenMobileでの証明書のアップロード」を参照してください。

GCMからFCMへのアップグレード

2018年4月10日、GoogleはGoogle Cloud Messaging(GCM)の廃止を発表しました。 2019年5月29日をもって、GCMサーバーとクライアントAPIは削除されました。

重要な要件:

- XenMobile Serverの最新バージョンにアップグレードします。

- Secure Hubの最新バージョンにアップグレードします。

Googleは、Firebase Cloud Messaging(FCM)にアップグレードして新機能を活用することを推奨しています。 Googleが提供する情報については、https://developers.google.com/cloud-messaging/faqおよびhttps://firebase.googleblog.com/2018/04/time-to-upgrade-from-gcm-to-fcm.htmlを参照してください。

Androidデバイスへのプッシュ通知の利用を継続するには:XenMobile ServerでGCMを使用している場合は、FCMに移行してください。 次に、Firebase Cloud Messagingコンソールで入手した新しいFCMキーを使用して、XenMobile Serverを更新します。

次の手順は、信頼された機関からの証明書を使用する場合の登録ワークフローを反映しています。

アップグレード手順:

- Googleから提供された情報に従って、GCMからFCMにアップグレードしてください。

- Firebase Cloud Messagingコンソールで、新しいFCMキーをコピーします。 次の手順で必要になります。

- XenMobile Serverコンソールの[設定]>[Firebase Cloud Messaging]で設定を構成します。

次回XenMobile Serverにチェックインしてポリシーを更新したときに、デバイスはFCMに切り替わります。 Secure Hubにポリシーの更新を適用するには:Secure Hubで、[設定]>[デバイス情報]に移動して、[ポリシーの更新] をタップします。 FCMの構成について詳しくは、「Firebase Cloud Messaging」を参照してください。

XenMobile 10.11(オンプレミス)にアップグレードする前に

システム要件がいくつか変更されました。 詳しくは、「システム要件と互換性」および「XenMobileの互換性」を参照してください。

-

XenMobile Server 10.11の最新バージョンにアップデートする前に、Citrixライセンスサーバーを11.15以降にアップデートしてください。

最新バージョンのXenMobileでは、Citrixライセンスサーバー11.15以降が必要です。

注:

プレビュー用に独自のライセンスを使用する場合は、XenMobile 10.11のカスタマーサクセスサービスの日付(以前のSubscription Advantageの日付)は2019年4月9日であることをご確認ください。 Citrixライセンスのカスタマーサクセスサービスの日付は、この日付より後である必要があります。

日付は、ライセンスサーバーのライセンスの隣に表示されています。 XenMobileの最新バージョンを古いライセンスサーバー環境に接続すると、接続チェックが失敗し、ライセンスサーバーを構成できません。

ライセンスの日付を更新するには、Citrixポータルから最新のライセンスファイルをダウンロードし、ライセンスサーバーにファイルをアップロードします。 詳しくは、「カスタマーサクセスサービス」を参照してください。

-

クラスター化された環境の場合:iOS 11以降を実行するデバイスへのiOSポリシーおよびアプリの展開には、次の要件があります。 Citrix GatewayがSSL永続性に設定されている場合、すべてのXenMobile Serverノードでポート80を開く必要があります。

-

アップグレードするXenMobile Serverを実行する仮想マシンのRAMが4GB未満の場合、最低4GBにRAMを増設してください。 実稼働環境では、推奨される最小RAM容量は8GBであることに留意願います。

-

推奨事項:XenMobileの更新をインストールする前に、仮想マシンの機能を使用して、システムのスナップショットを取得してください。 また、システム構成データベースもバックアップしてください。 アップグレードで問題が発生した場合でも、完全なバックアップがあれば復元を行うことができます。

アップグレードするには

XenMobile 10.10.xまたは10.9.xからはXenMobile 10.11に直接アップグレードできます。 アップグレードを実行するには、https://www.citrix.com/downloadsにアクセスして利用可能な最新のバイナリをダウンロードします。 Citrix Endpoint Management(およびCitrix XenMobile Server)> XenMobile Server(オンプレミス)> Product Software > XenMobile Server 10の順に移動します。 ハイパーバイザー用のXenMobile Serverソフトウェアのタイルで、[Download File] をクリックします。

アップグレードをアップロードするには、XenMobileコンソールで [リリース管理] ページを使用します。 詳しくは、「リリース管理ページを使用してアップグレードする」を参照してください。

アップグレードした後

XenMobile 10.11(オンプレミス)にアップグレードした後に:

接続の構成を変更していないのに送信接続に関連した機能が動作しなくなった場合は、XenMobile Serverのログを調べて、「VPPサーバーに接続できません:ホスト名 192.0.2.0はピアによって提供された証明書のサブジェクトと一致しません」のような内容のエラーが含まれていないかを確認します。

証明書の検証エラーは、XenMobile Serverでホスト名の認証を無効にする必要があることを示しています。 デフォルトでは、Microsoft PKIサーバーを除く送信接続でホスト名の認証が有効です。 ホスト名の認証によって展開が損なわれる場合は、サーバープロパティ disable.hostname.verification をtrueに変更します。 このプロパティのデフォルト値はfalseです。

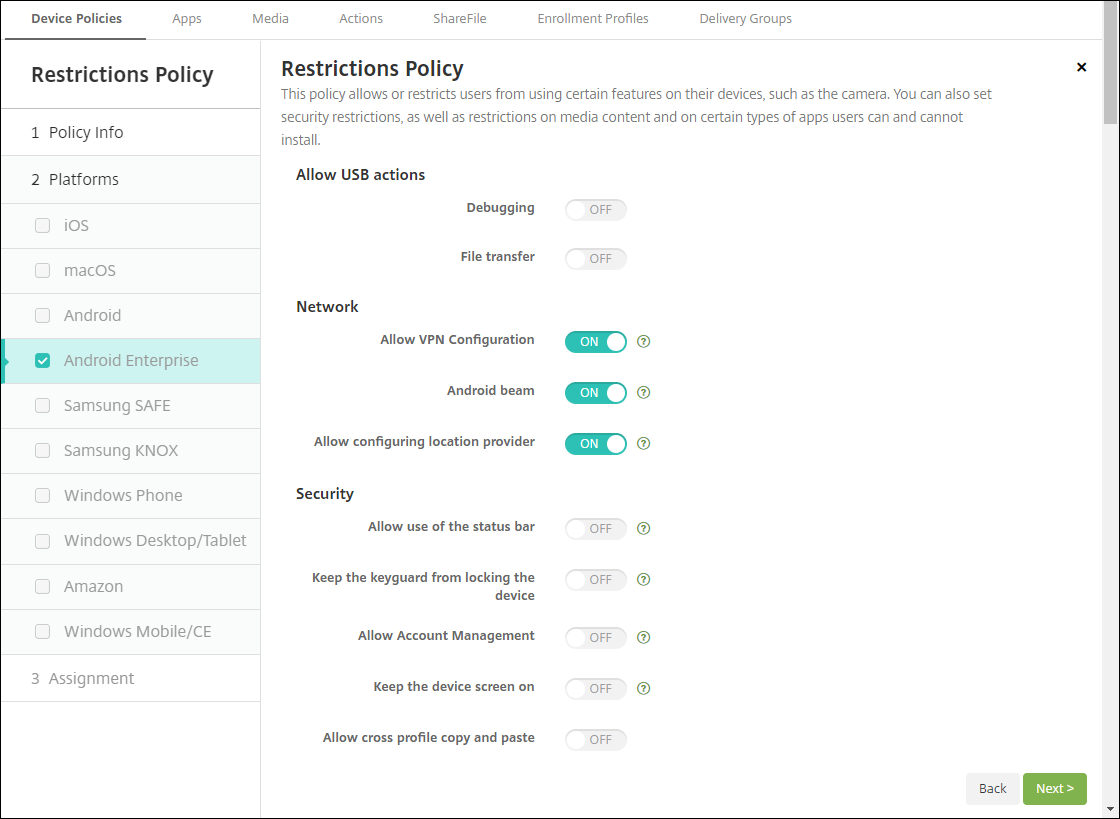

Android Enterpriseデバイスの新規および更新されたデバイスポリシー設定

Samsung KnoxとAndroid Enterpriseのポリシー統一。Samsung Knox 3.0以降およびAndroid 8.0以降を実行しているAndroid Enterpriseデバイスの場合:KnoxとAndroid Enterpriseは、デバイスおよびプロファイルの一元的な管理ソリューションに統合されます。 次のデバイスポリシーの[Android Enterprise]ページでKnox設定を構成します:

- OSの更新デバイスポリシー。Samsung Enterprise FOTAの更新のための設定が含まれています。

- パスコードデバイスポリシー。

- Samsung MDMライセンスキーデバイスポリシー。Knoxライセンスキーを設定します。

- 制限デバイスポリシー設定。

Android Enterprise向けアプリインベントリデバイスポリシー。管理対象デバイスでAndroid Enterpriseアプリのインベントリを収集できるようになりました。 「アプリインベントリデバイスポリシー」を参照してください。

管理対象Google PlayストアにあるすべてのGoogle Playアプリにアクセスします。 Access all apps in the managed Googleサーバープロパティによって、パブリックGoogle Playストアのすべてのアプリに管理対象Google Playストアからアクセスできるようになります。 このプロパティをtrueに設定すると、すべてのAndroid Enterpriseユーザー向けのパブリックGoogle Playストアアプリが許可されます。 次に、管理者は制限デバイスポリシーを使用して、これらのアプリへのアクセスを制御できます。

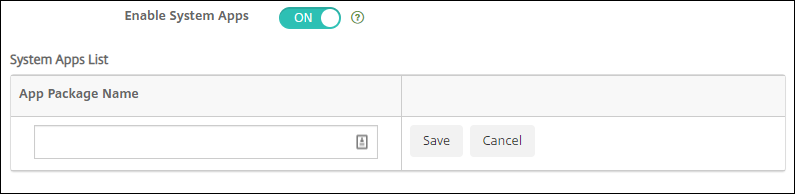

Android Enterpriseデバイスでシステムアプリを有効にします。Android Enterprise仕事用プロファイルモードまたは完全管理モードで、事前インストールされたシステムアプリを実行できるようにするには、制限デバイスポリシーを構成します。 この構成により、ユーザーはカメラ、ギャラリーなどのデフォルトのデバイスアプリにアクセスできます。 特定のアプリへのアクセスを制限するには、Android Enterpriseアプリの権限デバイスポリシーを使用してアプリの権限を設定します。

Android Enterprise専用デバイスのサポート。XenMobileは、以前は特定業務専用コーポレート所有(COSU)デバイスと呼ばれていた専用デバイスの管理をサポートするようになりました。

Android Enterprise専用デバイスは、単一のユースケース専用の完全に管理されたデバイスです。 これらのデバイスを、このユースケースに必要なタスクを実行する1つのアプリまたはアプリの小セットのみに限定します。 また、ユーザーがこれらのデバイスで他のアプリを有効にしたり、他の操作を実行したりすることを禁止することもできます。

Android Enterpriseデバイスのプロビジョニングについて詳しくは、「Android Enterprise専用デバイスのプロビジョニング」を参照してください。

名前が変更されたポリシー。Googleの用語に合わせて、Android Enterpriseアプリ制限デバイスポリシーを管理対象構成デバイスポリシーと呼ぶようになりました。 「管理対象の構成デバイスポリシー」を参照してください。

Android Enterpriseのパスワードのロックおよびリセット

XenMobileでは、Android Enterpriseデバイスのパスワードのロックとリセットのセキュリティ操作がサポートされるようになりました。 これらのデバイスは、Android 8.0以上を実行している仕事用プロファイルモードで登録する必要があります。

- 送信されたパスコードによって仕事用プロファイルはロックされます。 デバイス自体はロックされません。

- パスコードが送信されない場合、または送信されたパスコードがパスコードの要件を満たしていない場合:

- 仕事用プロファイルにパスコードが設定されていないため、デバイスはロックされています。

- 仕事用プロファイルにパスコードが既に設定されています。 仕事用プロファイルはロックされていますが、デバイスはロックされていません。

パスワードのロックとリセットのセキュリティ操作について詳しくは、「セキュリティ操作」を参照してください。

iOSまたはmacOS向けの新しい[制限]デバイスポリシー設定

- 非管理対象アプリによる管理対象アカウント連絡先の読み取り: オプション。 [管理対象アプリから非管理対象アプリへのドキュメントの移動] が無効になっている場合にのみ利用できます。 このポリシーを有効にすると、非管理対象アプリが管理対象アカウントの連絡先からデータを読み取ることができるようになります。 デフォルトはオフです。 iOS 12 から利用可能です。

- 管理対象アプリによる非管理対象アカウント連絡先への書き込み: オプション。 有効にすると、管理対象アプリによる非管理対象アカウントの連絡先への書き込みを許可します。 [管理対象アプリから非管理対象アプリへのドキュメントの移動] を有効にすると、この制限は有効になりません。 デフォルトはオフです。 iOS 12 から利用可能です。

- パスワードの自動入力: オプション。 無効にすると、ユーザーはパスワードの自動入力または自動強力パスワード機能を使用できません。 デフォルトは [オン] です。 iOS 12 および macOS 10.14 以降で利用できます。

- パスワード近接要求: オプション。 無効にすると、ユーザーのデバイスは近くのデバイスにパスワードを要求しません。 デフォルトは [オン] です。 iOS 12 および macOS 10.14 以降で利用できます。

- パスワード共有: オプション。 無効にすると、ユーザーはAirDropパスワード機能を使用してパスワードを共有できません。 デフォルトは [オン] です。 iOS 12 および macOS 10.14 以降で利用できます。

- 自動的な日付と時刻を強制: 監視対象。 有効にすると、ユーザーは[全般]>[日付と時刻]>[自動的に設定]オプションを無効にできません。 デフォルトはオフです。 iOS 12 から利用可能です。

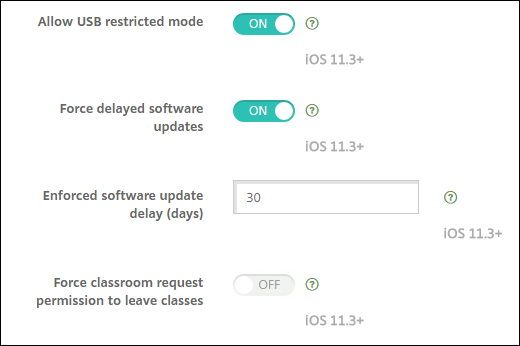

- USB制限モードを許可: 監視対象デバイスでのみ使用できます。 [オフ]に設定すると、デバイスはロックされた状態でも常にUSBアクセサリーに接続できます。 デフォルトは [オン] です。 iOS 11.3以降で利用できます。

- ソフトウェア更新の延期を強制する: 監視対象デバイスでのみ使用できます。 [オン] に設定すると、ソフトウェア更新のユーザー表示が延期されます。 この制限が設定されている場合、ソフトウェアの更新がリリースされてから指定された日数が経過するまで、ソフトウェアの更新は表示されません。 デフォルトはオフです。 iOS 11.3およびmacOS 10.13.4以降で利用できます。

- ソフトウェア更新の強制延期(日) 監視対象デバイスでのみ使用できます。 この制限により、管理者は、デバイスのソフトウェア更新の延期期間を設定できます。 最大値は90日で、デフォルト値は 30です。 iOS 11.3およびmacOS 10.13.4以降で利用できます。

- クラスを離れるときの許可の要求を強制する: 監視対象デバイスでのみ使用できます。 [オン] に設定すると、クラスルームの管理対象外コースに登録した生徒は、コースを離れるときに教師の許可を求める必要があります。 デフォルトはオフです。 iOS 11.3以降で利用できます。

「制限デバイスポリシー」を参照してください。

iOSまたはmacOS用のExchangeデバイスポリシーの更新

iOS 12以降、S/MIME Exchangeの署名と暗号化の設定が増えています。Exchangeデバイスポリシーに、S/MIME署名と暗号化を構成するための設定が含まれるようになりました。

S/MIME署名の場合:

- 署名ID資格情報: 使用する署名資格情報を選択します。

- S/MIME署名(ユーザー上書き可能): [オン] に設定した場合、ユーザーはデバイスの設定でS/MIME署名の有効化と無効化を切り替えられます。 デフォルトは [オフ] です。

- S/MIME署名証明書UUID(ユーザー上書き可能): [オン] に設定した場合、ユーザーは使用する署名資格情報をデバイスの設定で選択できます。 デフォルトは [オフ] です。

S/MIME暗号化の場合:

- 暗号化ID資格情報: 使用する暗号化資格情報を選択します。

- メッセージごとのS/MIME切り替えの有効化: [オン] に設定すると、ユーザーがメッセージを作成するたびにS/MIME暗号化のオンとオフを切り替えるオプションが表示されます。 デフォルトは [オフ] です。

- デフォルトのS/MIME暗号化(ユーザー上書き可能): [オン] に設定すると、ユーザーはデバイスの設定で、S/MIMEをデフォルトで有効にするかどうかを選択できます。 デフォルトは [オフ] です。

- S/MIME暗号化証明書UUID(ユーザー上書き可能): [オン] に設定した場合、ユーザーはデバイスの設定でS/MIME暗号化IDと暗号化の有効化と無効化を切り替えられます。 デフォルトは [オフ] です。

iOS 12以降のExchange OAuthの設定。Exchangeとの接続の認証にOAuthを使用するように設定できるようになりました。

macOS 10.14以降のExchange OAuthの設定。Exchangeとの接続の認証にOAuthを使用するように設定できるようになりました。 OAuthを使用した認証では、自動検出を使用しないセットアップのサインインURLを指定できます。

「Exchangeデバイスポリシー」を参照してください。

iOS用のメールデバイスポリシーの更新

iOS 12以降、S/MIME Exchangeの署名と暗号化の設定が増えています。メールデバイスポリシーには、S/MIME署名と暗号化を構成するためのその他の設定が含まれています。

S/MIME署名の場合:

-

S/MIME署名の有効化: アカウントでS/MIME署名をサポートするかどうかを指定します。 デフォルトは [オン] です。 [オン] に設定した場合、以下の2つのフィールドが表示されます:

- S/MIME署名(ユーザー上書き可能): [オン] に設定した場合、ユーザーはデバイスの設定でS/MIME署名の有効化と無効化を切り替えられます。 デフォルトは [オフ] です。 このオプションはiOS 12.0以降に適用されます。

- S/MIME署名証明書UUID(ユーザー上書き可能): [オン] に設定した場合、ユーザーは使用する署名資格情報をデバイスの設定で選択できます。 デフォルトは [オフ] です。 このオプションはiOS 12.0以降に適用されます。

S/MIME暗号化の場合:

-

S/MIME暗号化の有効化: このアカウントでS/MIME暗号化をサポートするかどうかを選択します。 デフォルトは [オフ] です。 [オン] に設定した場合、以下の2つのフィールドが表示されます:

- メッセージごとのS/MIME切り替えの有効化: [オン] に設定すると、ユーザーがメッセージを作成するたびにS/MIME暗号化のオンとオフを切り替えるオプションが表示されます。 デフォルトは [オフ] です。

- デフォルトのS/MIME暗号化(ユーザー上書き可能): [オン] に設定すると、ユーザーはデバイスの設定で、S/MIMEをデフォルトで有効にするかどうかを選択できます。 デフォルトは [オフ] です。 このオプションはiOS 12.0以降に適用されます。

- S/MIME暗号化証明書UUID(ユーザー上書き可能): [オン] に設定した場合、ユーザーはデバイスの設定でS/MIME暗号化IDと暗号化の有効化と無効化を切り替えられます。 デフォルトは [オフ] です。 このオプションはiOS 12.0以降に適用されます。

「メールデバイスポリシー」を参照してください。

iOS向けのアプリ通知デバイスポリシーの更新

iOS12以降では、以下のアプリ通知設定を利用できます。

- CarPlayで表示: [オン] にすると、Apple CarPlay に通知が表示されます。 デフォルトは [オン] です。

- ,重大アラートを有効にする: [オン]にすると、アプリは通知を重大な通知としてマークできます。これによって[応答不可]および警告設定を無視します。 デフォルトはオフです。

「アプリ通知デバイスポリシー」を参照してください。

Apple Educationで使用される共有iPadのサポート

Appleの教育向け機能とのXenMobileの統合により、共有iPadがサポートされるようになりました。 クラスルーム内の複数の生徒は、1人または複数の講師が教えているさまざまな科目について、iPadを共有できます。

管理者か講師が共有iPadを登録し、デバイスポリシー、アプリ、メディアをデバイスに展開します。 その後、生徒が管理対象Apple IDの資格情報を入力して共有iPadにサインインします。 以前生徒に[教育の構成]ポリシーを展開したことがある場合、生徒はデバイスを共有するために「その他のユーザー」としてサインインする必要はありません。

共有iPadの前提条件:

- iPad Pro、iPad第5世代、iPad Air 2以降、iPad mini 4以降

- 32GB以上のストレージ容量

- 監視対象

詳しくは、「共有iPadの構成」を参照してください。

役割ベースのアクセス制御(RBAC)権限の変更

RBAC権限[ローカルユーザーの追加/削除]が、[ローカルユーザーの追加]と[ローカルユーザーの削除]の2つの権限に分割されました。

詳しくは、「RBACを使用した役割の構成」を参照してください。

この記事の概要

- Apple Volume Purchase ProgramからApple Business Manager(ABM)およびApple School Manager(ASM)への移行

- iOS 13の追加サポート

- iOS 13およびmacOS 15での信頼された証明書の要件

- GCMからFCMへのアップグレード

- XenMobile 10.11(オンプレミス)にアップグレードする前に

- アップグレードするには

- アップグレードした後

- Android Enterpriseデバイスの新規および更新されたデバイスポリシー設定

- Android Enterpriseのパスワードのロックおよびリセット

- iOSまたはmacOS向けの新しい[制限]デバイスポリシー設定

- iOSまたはmacOS用のExchangeデバイスポリシーの更新

- iOS用のメールデバイスポリシーの更新

- iOS向けのアプリ通知デバイスポリシーの更新

- Apple Educationで使用される共有iPadのサポート

- 役割ベースのアクセス制御(RBAC)権限の変更