Azure Active Directory en tant que fournisseur d’identité (IdP)

La configuration d’Azure Active Directory (AAD) en tant que fournisseur d’identité (IdP) permet aux utilisateurs de s’inscrire auprès de XenMobile à l’aide de leurs informations d’identification Azure.

Les appareils iOS, Android, Windows 10 et Windows 11 sont pris en charge. Les appareils iOS et Android s’inscrivent via Secure Hub. Cette méthode d’authentification est disponible uniquement pour les utilisateurs qui s’inscrivent à MDM via l’application Citrix Secure Hub. Les appareils inscrits à MAM ne peuvent pas s’authentifier à l’aide des informations d’identification AAD. Pour utiliser Secure Hub avec MDM+MAM, configurez XenMobile pour utiliser Citrix Gateway pour l’inscription MAM. Pour de plus amples informations, consultez Citrix Gateway et XenMobile.

Vous configurez Azure en tant que IdP sous Paramètres > Authentification > IDP. La page IDP a été ajoutée dans cette version de XenMobile. Dans les versions précédentes de XenMobile, vous configuriez Azure sous Paramètres > Microsoft Azure.

Exigences

-

Versions et licences

- Pour inscrire des appareils iOS ou Android, vous devez utiliser Secure Hub 10.5.5.

- Pour inscrire des appareils Windows 10 et Windows 11, vous devez utiliser les licences Microsoft Azure Premium.

-

Services Directory et authentification

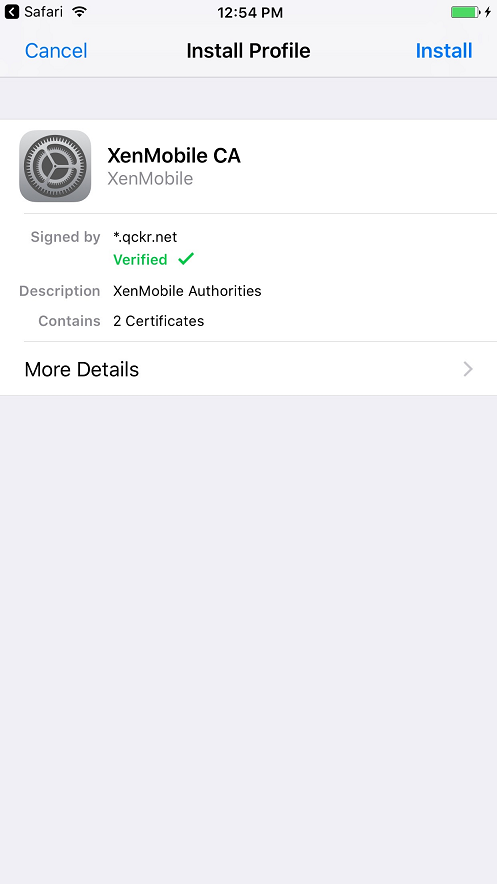

- XenMobile Server doit être configuré pour l’authentification basée sur certificat.

- Si vous utilisez Citrix ADC pour l’authentification, Citrix ADC doit être configuré pour l’authentification basée sur les certificats.

- L’authentification Secure Hub utilise Azure AD et respecte le mode d’authentification défini sur Azure AD.

- XenMobile Server doit se connecter à Windows Active Directory (AD) à l’aide de LDAP. Configurez votre serveur LDAP local pour le synchroniser avec Azure AD.

Flux d’authentification

Lors de l’inscription de l’appareil via Secure Hub, si XenMobile est configuré pour utiliser Azure en tant que fournisseur d’identité (IdP) :

-

Les utilisateurs entrent leur nom d’utilisateur et mot de passe sur leur appareil, dans l’écran d’ouverture de session d’Azure AD affiché dans Secure Hub.

-

Azure Active Directory valide l’utilisateur et envoie un jeton d’ID.

-

Secure Hub partage le jeton d’ID avec XenMobile Server.

-

XenMobile valide le jeton d’ID et les informations utilisateur inclues dans le jeton d’ID. XenMobile renvoie un ID de session.

Configuration du compte Azure

Pour utiliser Azure Active Directory en tant que IdP, connectez-vous à votre compte Azure et effectuez ces modifications :

-

Enregistrez votre domaine personnalisé et vérifiez le domaine. Pour plus d’informations, consultez la page Ajouter un nom de domaine personnalisé à l’aide du Portail Azure Active Directory.

-

Étendez votre annuaire local à Azure Active Directory à l’aide des outils d’intégration d’annuaire. Pour plus d’informations, consultez la page Intégration d’annuaire.

Pour utiliser Azure Active Directory pour inscrire des appareils Windows 10 et Windows 11, apportez les modifications suivantes à votre compte Azure :

-

Faites du MDM une partie de confiance de Azure Active Directory. Pour ce faire, cliquez sur Azure Active Directory > Applications, puis sur Ajouter.

-

Sélectionnez Ajouter une application à partir de la galerie. Accédez à Gestion des appareils mobiles, puis sélectionnez Paramètres d’application GPM locale. Enregistrez les paramètres.

Vous choisissez l’application locale même si vous êtes abonné à Citrix XenMobile Cloud. Selon la terminologie Microsoft, toute application non multi-locataire est une application MDM locale.

- Dans l’application, configurez la détection de XenMobile Server, les points de terminaison des conditions d’utilisation et l’URI d’ID de l’application :

-

URL de détection GAM :

https://<FQDN>:8443/<instanceName>/wpe -

URL des conditions d’utilisation de GAM :

https://<FQDN>:8443/<instanceName>/wpe/tou -

URI ID d’application :

https://<FQDN>:8443/

-

URL de détection GAM :

-

Sélectionnez l’application MDM locale que vous avez créée à l’étape 2. Activez l’option Gérer les appareils pour ces utilisateurs pour activer la gestion MDM pour tous les utilisateurs ou un groupe d’utilisateurs spécifique.

Pour plus d’informations sur l’utilisation de Azure AD pour les appareils Windows 10 et Windows 11, consultez l’article Microsoft Azure Active Directory integration with MDM.

Configurer Azure AD en tant que fournisseur d’identité (IdP)

-

Recherchez ou prenez note des informations dont vous avez besoin sur votre compte Azure :

- ID du locataire à partir de la page des paramètres d’application Azure.

- Si vous souhaitez utiliser Azure Active Directory pour inscrire des appareils Windows 10 et Windows 11, vous avez aussi besoin des éléments suivants :

- URI ID d’application : adresse URL du serveur exécutant XenMobile.

- ID client : identificateur unique pour votre application depuis la page de configuration Azure.

- Clé : dans la page des paramètres d’application Azure.

-

Dans la console XenMobile, cliquez sur l’icône d’engrenage dans le coin supérieur droit. La page Paramètres s’affiche.

-

Sous Authentification, cliquez sur Fournisseur d’identité (IDP). La page Fournisseur d’identité s’affiche.

-

Cliquez sur Ajouter. La page Configuration IdP s’affiche.

-

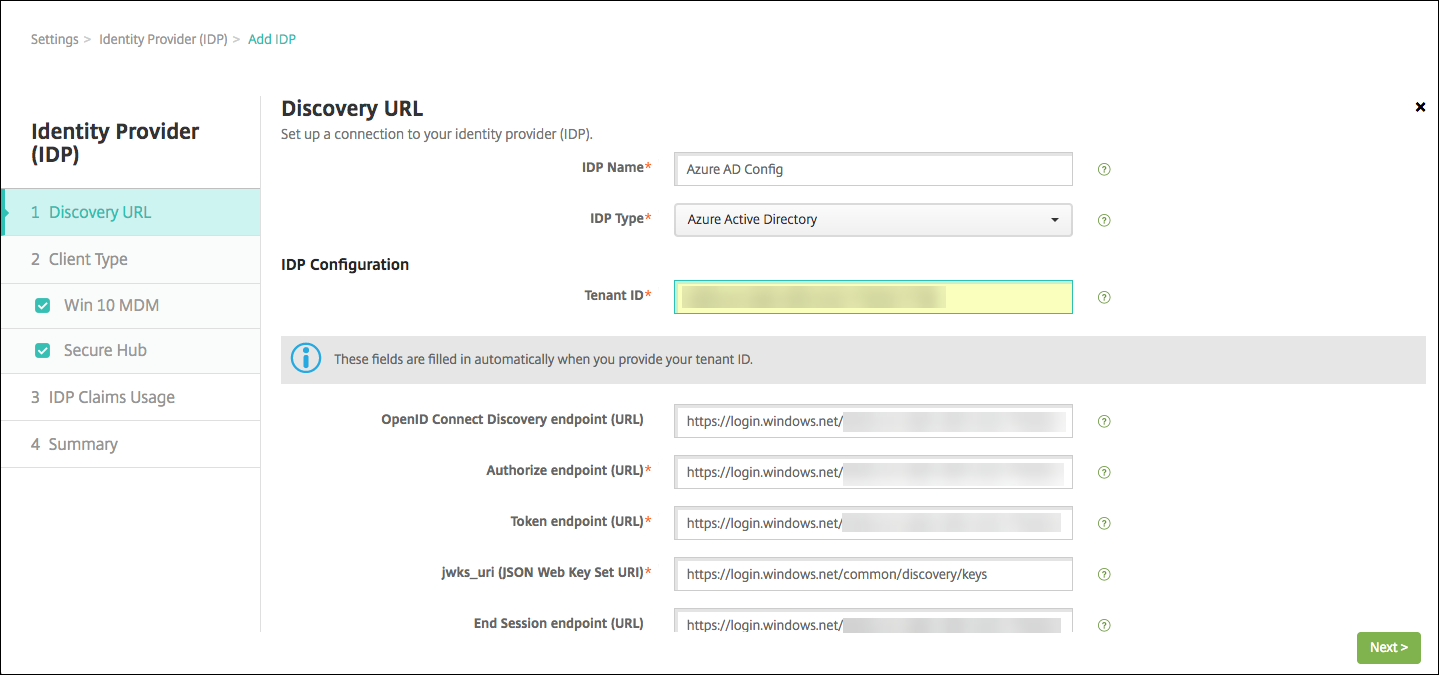

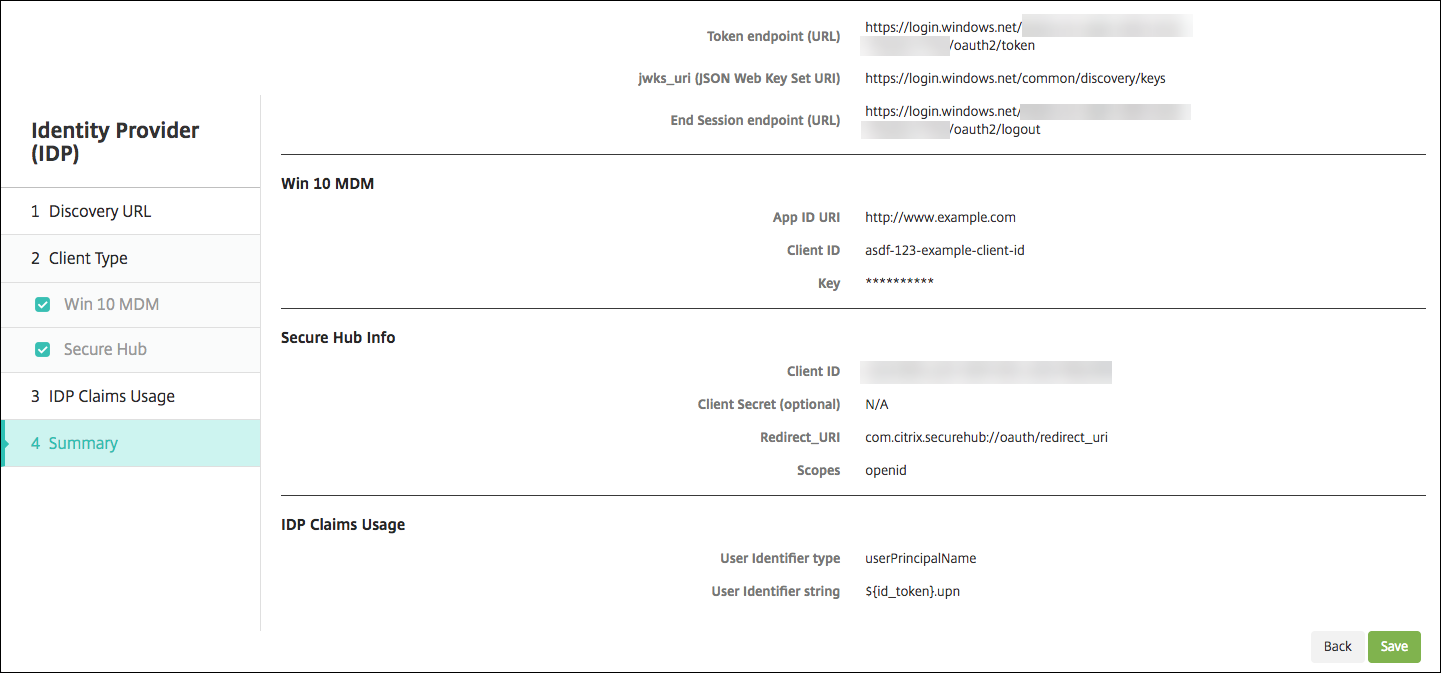

Configurez les informations suivantes sur votre IdP :

- Nom IdP : entrez un nom pour la connexion de fournisseur d’identité que vous créez.

- Type d’IdP : choisissez Azure Active Directory comme type de fournisseur d’identité.

- ID du locataire : copiez cette valeur à partir de la page des paramètres d’application Azure. Dans la barre d’adresse du navigateur, copiez la section composée de chiffres et de lettres.

Par exemple, dans

https://manage.windowszaure.com/acmew.onmicrosoft.com#workspaces/ActiveDirectoryExtensin/Directory/abc213-abc123-abc123/onprem..., l’ID du locataire estabc123-abc123-abc123.

-

Les autres champs se remplissent automatiquement. Lorsqu’ils sont remplis, cliquez sur Suivant.

-

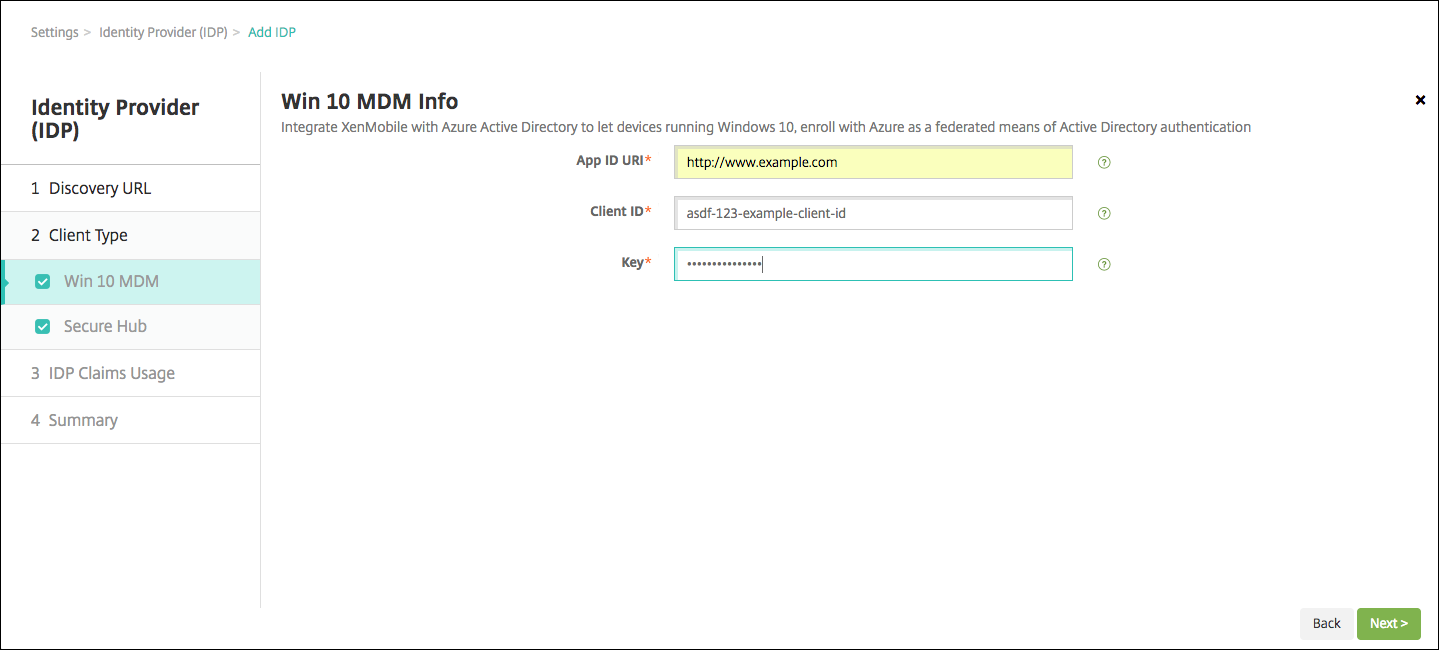

Pour configurer XenMobile pour inscrire des appareils Windows 10 et Windows 11 à l’aide de Azure AD pour l’inscription MDM, configurez les paramètres suivants. Pour ignorer cette étape facultative, désactivez Windows MDM.

- URI ID application : entrez l’adresse URL de l’instance XenMobile Server que vous avez entrée lorsque vous avez configuré vos paramètres Azure.

- ID du client : copiez et collez cette valeur depuis la page de configuration Azure. L’ID du client est l’identificateur unique pour votre application.

- Clé : copiez cette valeur à partir de la page des paramètres d’application Azure. Sous Clés, sélectionnez une durée dans la liste puis enregistrez le paramètre. Vous pouvez copier la clé et la coller dans ce champ. Une clé est requise lorsque les applications doivent lire et écrire des données dans Microsoft Azure Active Directory.

-

Cliquez sur Suivant.

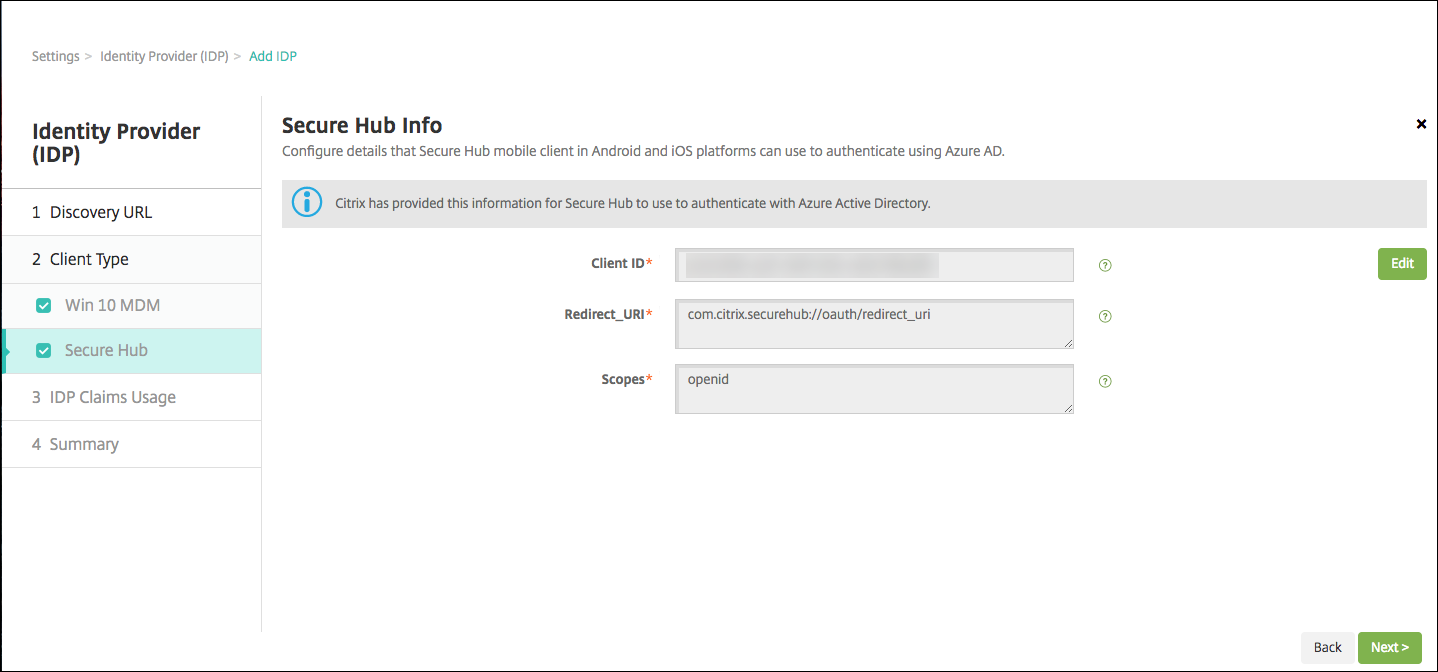

Citrix a enregistré Secure Hub avec Microsoft Azure et conserve les informations. Cet écran affiche les détails utilisés par Secure Hub pour communiquer avec Azure Active Directory. Cette page sera utilisée si certaines informations ont besoin d’être modifiées à l’avenir. Modifiez cette page uniquement si Citrix vous y invite.

-

Cliquez sur Suivant.

-

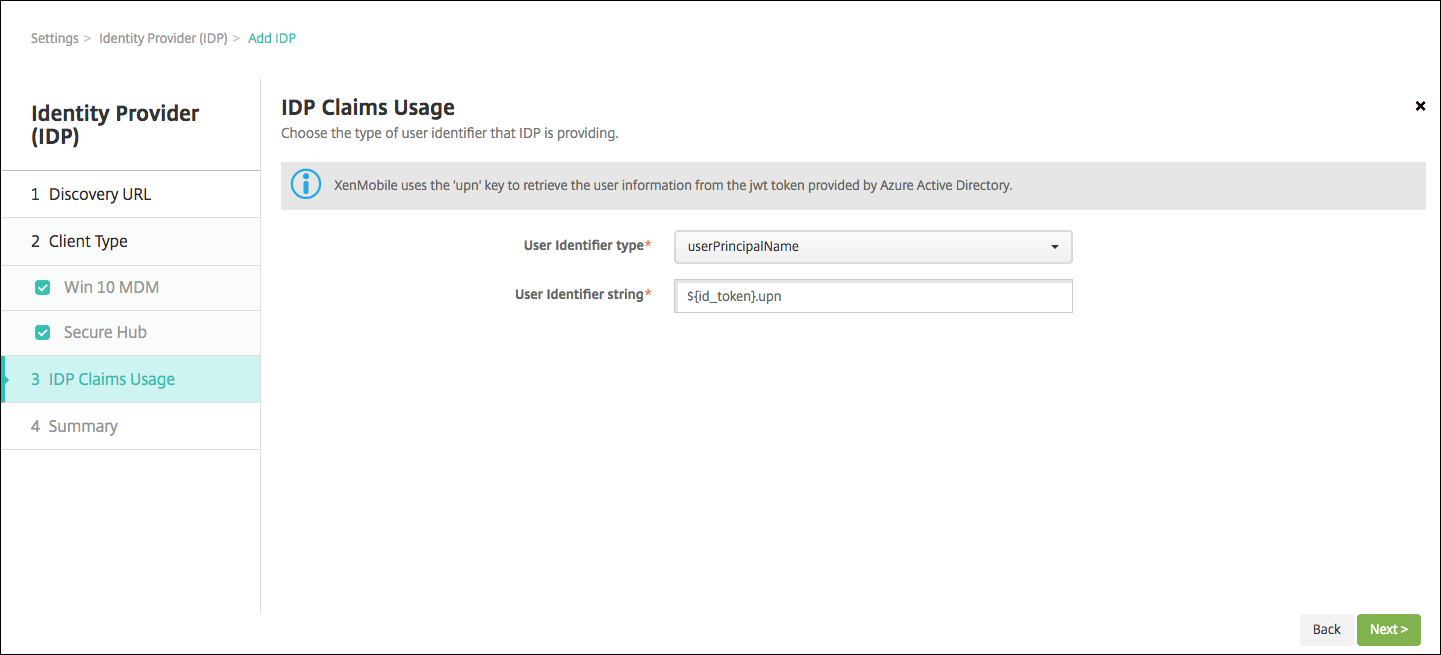

Configurez le type d’identificateur d’utilisateur fourni par le fournisseur d’identité :

- Type d’identificateur d’utilisateur : choisissez userPrincipalName dans la liste déroulante.

- Chaîne d’identificateur d’utilisateur : ce champ est renseigné automatiquement.

-

Cliquez sur Suivant.

-

Vérifiez la page Récapitulatif et cliquez sur Enregistrer.

Expérience de l’utilisateur

-

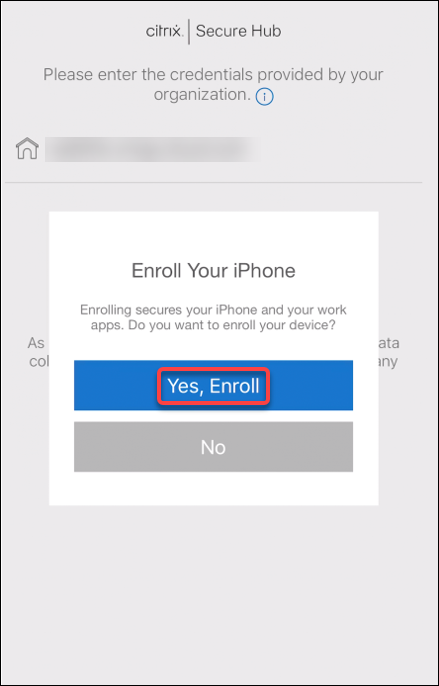

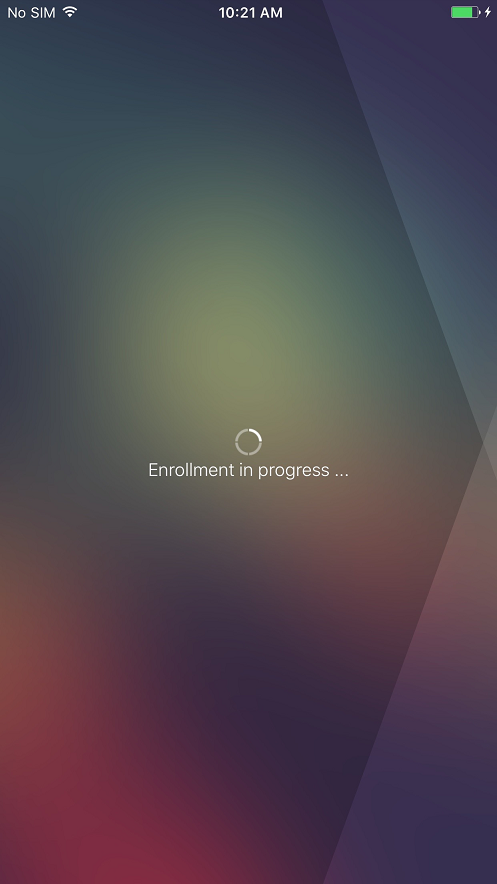

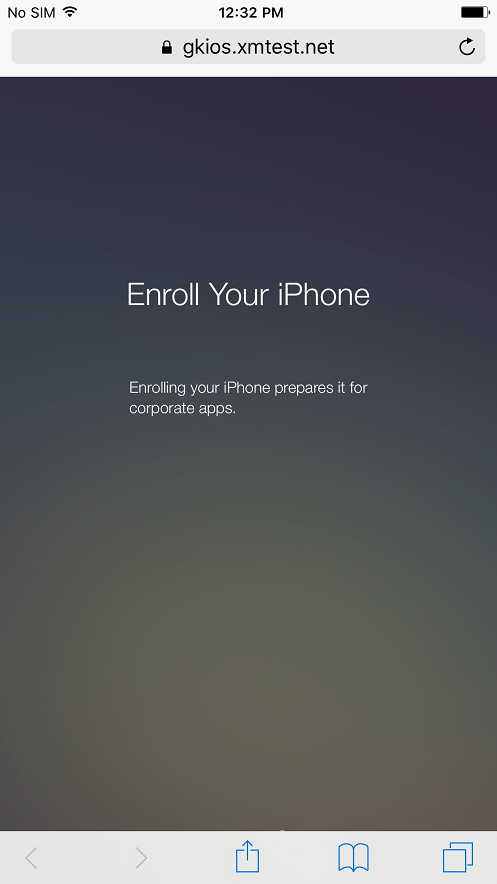

L’utilisateur démarre Secure Hub. Les utilisateurs entrent ensuite le nom de domaine complet de XenMobile Server, un nom de domaine principal d’utilisateur (UPN) ou une adresse e-mail.

-

Les utilisateurs cliquent sur Oui, inscrire.

-

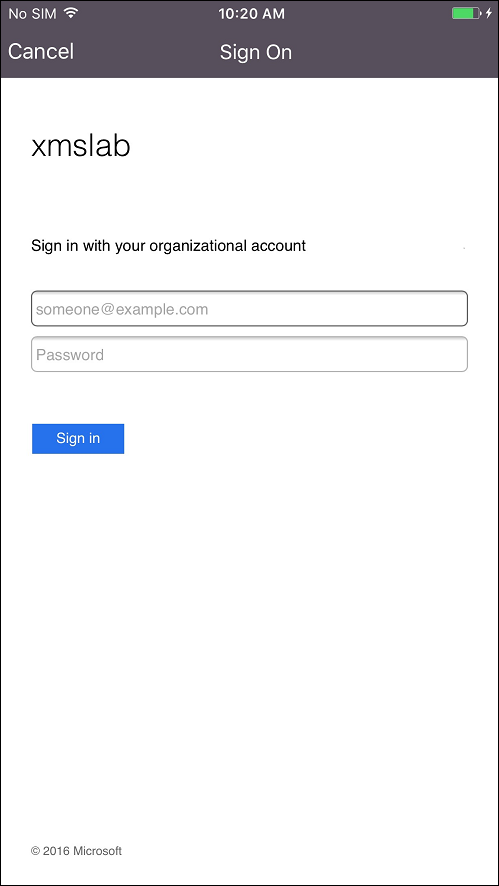

Les utilisateurs se connectent à l’aide de leurs informations d’identification Azure AD.

-

Les utilisateurs effectuent les étapes d’inscription de la même façon que toute autre inscription via Secure Hub.

Remarque :

XenMobile ne prend pas en charge l’authentification via Azure AD pour les invitations d’inscription. Si vous envoyez une invitation d’inscription contenant une adresse URL d’inscription aux utilisateurs, les utilisateurs s’authentifient via LDAP au lieu d’Azure AD.