-

Planificar y crear una implementación

-

Comunicación WebSocket entre el VDA y el Delivery Controller

-

Crear y administrar conexiones

-

-

Grupos de identidad de diferentes tipos de unión de identidad de máquinas

-

Grupo de identidades de la identidad de la máquina unida a Active Directory local

-

Grupo de identidades de la identidad de máquina unida a Azure Active Directory

-

Grupo de identidades de la identidad de la máquina unida a Azure Active Directory híbrido

-

Grupo de identidades de la identidad de máquina habilitada para Microsoft Intune

-

Grupo de identidades de la identidad de máquina no unida a ningún dominio

-

-

Servicio independiente Citrix Secure Ticketing Authority (STA)

-

Migrar cargas de trabajo entre ubicaciones de recursos mediante Image Portability Service

-

-

HDX Direct

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HDX Direct

Al acceder a los recursos entregados por Citrix, HDX Direct permite que los dispositivos cliente internos y externos establezcan una conexión directa segura con el host de la sesión si es posible la comunicación directa.

Requisitos del sistema

Estos son los requisitos para usar HDX Direct:

-

Plano de control

- Citrix DaaS

- Citrix Virtual Apps and Desktops 2503 o una versión posterior

-

Virtual Delivery Agent (VDA)

- Windows: Versión 2503 o una versión posterior

-

Aplicación Workspace

- Windows: Versión 2503 o una versión posterior

- Linux: Versión 2411 o una posterior

- Mac: Versión 2411 o una posterior

-

Nivel de acceso

- Citrix Workspace

- Citrix Storefront 2503 o una versión posterior

- Citrix Gateway Service

- Citrix NetScaler Gateway

Requisitos de la red

Estos son los requisitos de la red para usar HDX Direct.

Hosts de sesión

Si los hosts de la sesión tienen un firewall como el Firewall de Windows Defender, debe permitir el siguiente tráfico entrante para las conexiones internas. | Descripción | Origen | Protocolo | Puerto | | — | — | — | — | | Conexión interna directa | Cliente | TCP | 443 | | Conexión interna directa | Cliente | UDP | 443 |

Nota: No

El instalador del VDA agrega las reglas de entrada apropiadas al Firewall de Windows Defender. Si usa un firewall diferente, debe agregar las reglas anteriores.

Red del cliente

En la tabla siguiente se describe la red de clientes para usuarios internos y externos.

Usuarios internos

| Descripción | Protocolo | Origen | Puerto de origen | Destino | Puerto de destino | — | — | — | — | — | — | Conexión interna directa | TCP | Red de cliente | 1024–65535 | Red de VDA | 443 | Conexión interna directa | UDP | Red de cliente | 1024–65535 | Red de VDA | 443 |

Usuarios externos

| Descripción | Protocolo | Origen | Puerto de origen | Destino | Puerto de destino | — | — | — | — | — | — | STUN (solo usuarios externos) | UDP | Red de cliente | 1024–65535 | Internet (ver nota a continuación) | 3478, 19302 | Conexión de usuarios externos | UDP | Red de cliente | 1024–65535 | Dirección IP pública del centro de datos | 1024–65535 |

Red de centros de datos

En la siguiente tabla se describe la red del centro de datos para usuarios internos y externos.

Usuarios internos

| Descripción | Protocolo | Origen | Puerto de origen | Destino | Puerto de destino | — | — | — | — | — | — | Conexión interna directa | TCP | Red de cliente | 1024–65535 | Red de VDA | 443 | Conexión interna directa | UDP | Red de cliente | 1024–65535 | Red de VDA | 443 |

Usuarios externos

| Descripción | Protocolo | Origen | Puerto de origen | Destino | Puerto de destino | — | — | — | — | — | — | STUN (solo usuarios externos) | UDP | Red de VDA | 1024–65535 | Internet (ver nota a continuación) | 3478, 19302 | Conexión de usuarios externos | UDP | DMZ / Red interna | 1024–65535 | Red de VDA | 55000–55250 | Conexión de usuarios externos | UDP | Red de VDA | 55000–55250 | IP pública del cliente | 1024–65535 |

NOTA:

Tanto el VDA como la aplicación Workspace intentan enviar solicitudes STUN a los siguientes servidores en el mismo orden:

- stun.cloud.com:3478

- stun.cloudflare.com:3478

- stun.l.google.com:19302

Si cambia el rango de puertos predeterminado para conexiones de usuarios externos mediante la configuración de directiva Rango de puertos HDX Direct, las reglas de firewall correspondientes deben coincidir con su rango de puertos personalizado.

Configuración

HDX Direct está inhabilitado de forma predeterminada. Puede configurar esta función mediante el parámetro HDX Direct de la directiva de Citrix.

- HDX Direct: para habilitar o inhabilitar una función.

- Modo HDX Direct: determina si HDX Direct está disponible solo para clientes internos o para clientes internos y externos.

- Intervalo de puertos de HDX Direct: define el intervalo de puertos que usa el VDA para las conexiones desde clientes externos.

Si es necesario, la lista de servidores STUN que HDX Direct usa se puede modificar mediante el siguiente valor de Registro:

- Clave: HKLM\SOFTWARE\Citrix\HDX-Direct

- Tipo de valor: REG_MULTI_SZ

- Nombre del valor: STUNServers

- Datos: stun.cloud.com:3478 stun.cloudflare.com:3478 stun.l.google.com:19302

NOTA:

HDX Direct para usuarios externos solo está disponible con EDT (UDP) como protocolo de transporte. Por lo tanto, el transporte adaptable debe estar habilitado.

Consideraciones

Estos son los aspectos a tener en cuenta al usar HDX Direct:

- HDX Direct para usuarios externos solo está disponible con EDT (UDP) como protocolo de transporte. Por lo tanto, el transporte adaptable debe estar habilitado.

- Si usa HDX Insight, tenga en cuenta que el uso de HDX Direct impide la recopilación de datos de HDX Insight, ya que la sesión ya no se redirigiría mediante proxy a través de NetScaler Gateway.

Funcionamiento

HDX Direct permite a los clientes establecer una conexión directa con el host de la sesión cuando hay una comunicación directa disponible. Cuando se realizan conexiones directas mediante HDX Direct, se usan los certificados autofirmados para protegerlas con el cifrado a nivel de red (TLS/DTLS).

Usuarios internos

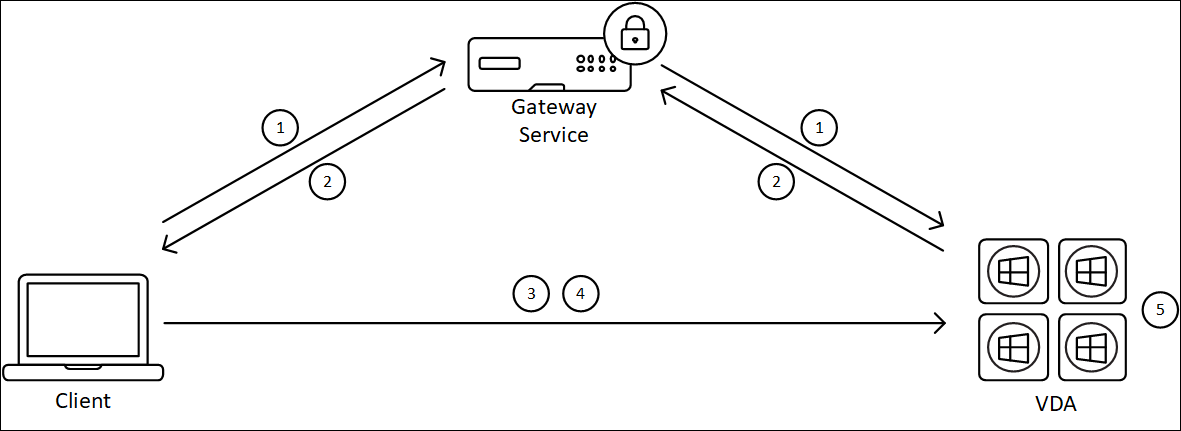

El diagrama siguiente muestra el proceso general de conexión de usuarios internos con HDX Direct.

- El cliente establece una sesión HDX a través del Gateway Service.

- Una vez realizada la conexión, el VDA envía al cliente el nombre de dominio completo (FQDN) de la máquina VDA, una lista de sus direcciones IP y el certificado de la máquina VDA a través de la conexión HDX.

- El cliente sondea las direcciones IP para ver si pueden comunicarse directamente con el VDA.

- Si el cliente puede acceder al VDA directamente con cualquiera de las direcciones IP compartidas, establece una conexión directa con el VDA, protegida con (D)TLS, mediante un certificado que coincide con el intercambiado en el paso (2).

- Una vez que la conexión directa se haya establecido correctamente, la sesión se transferirá a la nueva conexión, y se cancelará la conexión con Gateway Service.

Nota: No

Tras establecer la conexión en el paso 2 anterior, la sesión está activa. Los pasos posteriores no provocan ninguna demora ni interfieren con la capacidad del usuario para usar la aplicación o el escritorio virtuales. Si se produce un error en alguno de los pasos posteriores, se mantiene la conexión a través de Gateway sin interrumpir la sesión del usuario.

Conexiones directas tradicionales

Al usar Storefront, Workspace con conexión directa de carga de trabajo o Workspace configurado para conectividad solo interna, se establecen conexiones directas entre el cliente y el host de la sesión sin necesidad de redirigir primero a través de una puerta de enlace.

En estos casos, HDX Direct no se activa ya que las conexiones son inherentemente directas. Sin embargo, si HDX Direct está habilitado, estas conexiones usarán los certificados HDX Direct para proteger las sesiones.

Usuarios externos

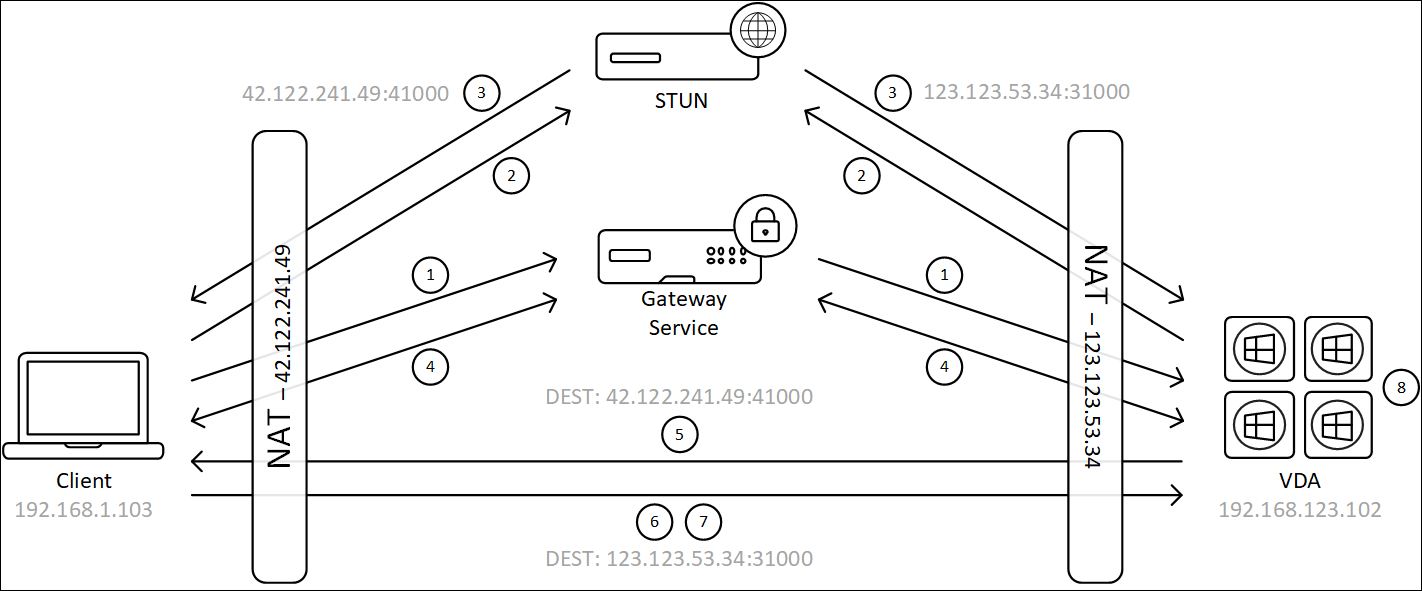

El diagrama siguiente muestra el proceso general de conexión de usuarios externos con HDX Direct:

- El cliente establece una sesión HDX a través del Gateway Service.

- Tras establecerse la conexión, tanto el cliente como el VDA envían una solicitud STUN para detectar sus puertos y direcciones IP públicas.

- El servidor STUN responde al cliente y al VDA con sus puertos y direcciones IP públicas correspondientes.

- A través de la conexión HDX, el cliente y el VDA intercambian sus direcciones IP públicas y sus puertos UDP, y el VDA envía su certificado al cliente.

- El VDA envía paquetes UDP a la dirección IP pública y al puerto UDP del cliente. El cliente envía paquetes UDP a la dirección IP pública y al puerto UDP del VDA.

- Al recibir un mensaje del VDA, el cliente responde con una solicitud de conexión segura.

- Durante el protocolo de enlace (handshake) DTLS, el cliente verifica que el certificado coincide con el certificado intercambiado en el paso (4). Tras la validación, el cliente envía su token de autorización. Ahora se ha establecido una conexión directa segura.

- Una vez que la conexión directa se haya establecido correctamente, la sesión se transferirá a la nueva conexión, y se cancelará la conexión con Gateway Service.

Nota: No

Tras establecer la conexión en el paso 2 anterior, la sesión está activa. Los pasos posteriores no provocan ninguna demora ni interfieren con la capacidad del usuario para usar la aplicación o el escritorio virtuales. Si se produce un error en alguno de los pasos posteriores, se mantiene la conexión a través de Gateway sin interrumpir la sesión del usuario.

Compartir

Compartir

En este artículo

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.