Configuration système requise

En attendant la mise à disposition de Citrix Endpoint Management par Citrix, assurez-vous de préparer votre déploiement Citrix Endpoint Management en installant Cloud Connector. Si Citrix héberge et met à disposition votre solution Citrix Endpoint Management, il est nécessaire de configurer la communication et les ports. Cette configuration connecte l’infrastructure Citrix Endpoint Management aux services d’entreprise, tels que Active Directory.

Configuration requise pour Cloud Connector

Citrix utilise Cloud Connector pour intégrer l’architecture Citrix Endpoint Management dans votre infrastructure existante. Cloud Connector intègre en toute sécurité les emplacements de ressources suivants à Citrix Endpoint Management via le port 443 : LDAP, serveur PKI, requêtes DNS internes et énumération Citrix Workspace.

-

Au moins deux machines Windows Server dédiées appartenant à votre domaine Active Directory Les machines peuvent être physiques ou virtuelles. La machine sur laquelle vous installez le Connector doit être synchronisée avec l’heure UTC pour assurer une installation et un fonctionnement appropriés. Pour obtenir une liste complète des dernières exigences, consultez les documents de déploiement fournis par votre équipe de compte Citrix.

L’assistant d’intégration vous guide à travers l’installation de Cloud Connector sur ces machines.

-

Pour connaître la configuration système requise pour la plate-forme, consultez Citrix Cloud Connector.

Niveaux fonctionnels Active Directory pris en charge

Lorsque Citrix Cloud Connector est utilisé avec Citrix Endpoint Management, il prend en charge les niveaux fonctionnels de forêt et de domaine suivants dans Active Directory.

| Niveau fonctionnel de la forêt | Niveau fonctionnel du domaine | Contrôleurs de domaine pris en charge |

|---|---|---|

| Windows Server 2016 | Windows Server 2016 | Windows Server 2016, Windows Server 2019 |

| Windows Server 2016 | Windows Server 2019 | Windows Server 2019 |

| Windows Server 2019 | Windows Server 2019 | Windows Server 2019 |

Remarque :

Les versions 2012 R2, 2012 et 2008 R2 de Windows Servers ne sont plus prises en charge car elles ont atteint leur fin de vie. Pour en savoir plus, consultez la documentation sur le cycle de vie des produits Microsoft.

Configuration requise pour NetScaler Gateway

Citrix Endpoint Management requiert l’installation d’une passerelle NetScaler Gateway dans votre emplacement de ressources pour les scénarios suivants :

- Vous avez besoin d’un micro VPN pour accéder aux ressources réseau internes pour les applications métier. Ces applications sont encapsulées avec la technologie Citrix MDX. Le micro-VPN a besoin de NetScaler Gateway pour se connecter aux infrastructures back-end internes.

- Vous envisagez d’utiliser des applications de productivité mobiles, telles que Citrix Secure Mail.

- Vous prévoyez d’intégrer Citrix Endpoint Management à Microsoft Endpoint Manager.

Configuration requise :

- Authentification de domaine (LDAP)

- NetScaler Gateway 12.1 ou version ultérieure, avec une licence Platform ou Universal

Pour plus de détails, consultez la section Gestion des licences.

- Certificat SSL public.

Pour plus de détails, consultez la section Créer et utiliser des certificats SSL sur une appliance Citrix ADC.

- Adresse IP publique non utilisée pour le serveur virtuel NetScaler Gateway

- Nom de domaine complet (FQDN) pouvant être résolu publiquement pour le serveur virtuel NetScaler Gateway

- Certificats racine et intermédiaire Citrix Endpoint Management hébergés sur le cloud (fournis dans le bundle de script)

- Adresse IP privée interne non utilisée pour l’adresse IP d’équilibrage de charge du proxy

- Pour plus d’informations sur les ports, reportez-vous à la section Configuration requise pour les ports NetScaler Gateway, plus loin dans cet article.

- Intégration de Citrix Endpoint Management avec Microsoft Endpoint Manager

- Déployer l’instance Citrix ADC VPX sur Microsoft Azure

Pour obtenir des informations sur la configuration requise pour NetScaler Gateway, consultez les documents de déploiement fournis par votre équipe de compte Citrix.

Pour plus d’informations sur la configuration requise pour Android Enterprise, consultez la section Android Enterprise.

Configuration requise pour Citrix Files

Les services de synchronisation et de partage de fichiers Citrix Files sont disponibles dans l’offre Citrix Endpoint Management Premium Service. StorageZones Controller étend le stockage sur le cloud Citrix Files SaaS en fournissant à votre compte Citrix Files des zones de stockage privées.

Conditions requises pour StorageZones Controller :

- Une machine physique ou virtuelle dédiée

- Windows Server 2012 R2 (Datacenter, Standard ou Essentials), Windows Server 2016, Windows Server 2019 ou Windows Server 2022

- 2 processeurs virtuels

- 4 Go de RAM

- 50 Go d’espace disque

-

Rôles de serveur pour le serveur Web (IIS) :

- Développement d’applications : ASP. NET 4.5.2

- Sécurité : authentification de base

- Sécurité : authentification Windows

Configuration requise pour la plateforme Citrix Files :

- Le programme d’installation de Citrix Files requiert des privilèges d’administration sur Windows Server

- Nom d’utilisateur administrateur Citrix Files

Configuration requise pour les ports

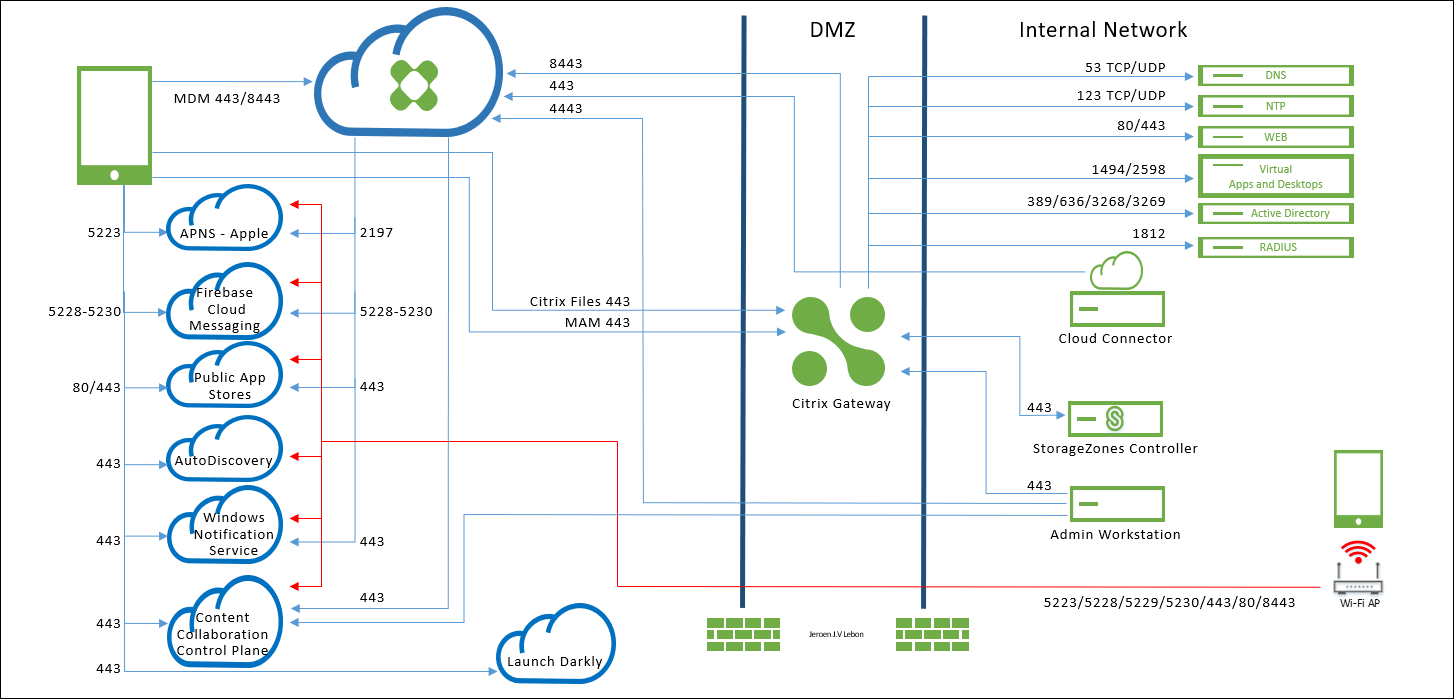

Pour autoriser des appareils et des applications à communiquer avec Citrix Endpoint Management, vous devez ouvrir des ports spécifiques dans vos pare-feu. Le schéma suivant illustre le flux du trafic pour Citrix Endpoint Management.

Les sections suivantes répertorient les ports que vous devez ouvrir. Pour plus d’informations sur les URL utilisées par les applications de productivité mobiles, voir Gestion des feature flag.

Configuration requise pour les ports NetScaler Gateway

Ouvrez les ports pour autoriser les connexions utilisateur à partir de Citrix Secure Hub et Citrix Workspace via NetScaler Gateway pour :

- Citrix Endpoint Management

- StoreFront

- Autres ressources du réseau interne telles que les sites Web intranet

Pour plus d’informations sur NetScaler Gateway, consultez la section Configuration des paramètres de votre environnement Citrix Endpoint Management dans la documentation NetScaler Gateway. Pour plus d’informations sur les adresses IP, consultez la section Comment NetScaler Gateway utilise les adresses IP dans la documentation de NetScaler Gateway.

| Port TCP | Description | Source | Destination |

|---|---|---|---|

| 53 (TCP et UDP) | Utilisé pour les connexions DNS. | SNIP NetScaler Gateway | Serveur DNS |

| 80/443 | NetScaler Gateway transmet la connexion micro VPN à la ressource du réseau interne via le second pare-feu. | SNIP NetScaler Gateway | Sites Web intranet |

| 123 (TCP et UDP) | Utilisé pour les services NTP (Network Time Protocol). | SNIP NetScaler Gateway | Serveur NTP |

| 389 | Utilisé pour les connexions LDAP non sécurisées. | NSIP NetScaler Gateway (ou SNIP, si un équilibreur de charge est utilisé) | Serveur d’authentification LDAP ou Microsoft Active Directory |

| 443 | Utilisé pour les connexions à StoreFront de Citrix Workspace vers Citrix Virtual Apps and Desktops. | Internet | NetScaler Gateway |

| 443 | Utilisé pour les connexions à Citrix Endpoint Management pour la mise à disposition d’applications Web, mobiles et SaaS. | Internet | NetScaler Gateway |

| 443 | Utilisé pour la communication Cloud Connector - énumération LDAP, DNS, PKI et Citrix Workspace | Serveurs Cloud Connector | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.blob.core.windows.net/, https://*.servicebus.windows.net |

| 443 | Utilisé pour accéder au portail en libre-service de Citrix Endpoint Management, s’il est activé, via le navigateur. | Point d’accès (navigateur) | Citrix Endpoint Management (https://<sitename>/zdm/shp) |

| 636 | Utilisé pour les connexions LDAP sécurisées. | NSIP NetScaler Gateway (ou SNIP, si un équilibreur de charge est utilisé) | Serveur d’authentification LDAP ou Active Directory |

| 1494 | Utilisé pour les connexions ICA à des applications Windows dans le réseau interne. Citrix recommande de conserver ce port ouvert. | SNIP NetScaler Gateway | Citrix Virtual Apps and Desktops |

| 1812 | Utilisé pour les connexions RADIUS. | NSIP NetScaler Gateway | Serveur d’authentification RADIUS |

| 2598 | Utilisé pour les connexions aux applications Windows dans le réseau interne à l’aide de la fiabilité de session. Citrix recommande de conserver ce port ouvert. | SNIP NetScaler Gateway | Citrix Virtual Apps and Desktops |

| 3269 | Utilisé pour les connexions LDAP sécurisées au Microsoft Global Catalog. | NSIP NetScaler Gateway (ou SNIP, si un équilibreur de charge est utilisé) | Serveur d’authentification LDAP ou Active Directory |

| 4443 | Utilisé pour l’accès à la console Citrix Endpoint Management par un administrateur via le navigateur. | Point d’accès (navigateur) | Citrix Endpoint Management |

| 8443 | Utilisé pour l’inscription, le magasin d’applications et la gestion des applications mobiles (MAM). | SNIP NetScaler Gateway | Citrix Endpoint Management |

| 8443 | Port Secure Ticket Authority (STA) utilisé pour le jeton d’authentification de Citrix Secure Mail | SNIP NetScaler Gateway | Citrix Endpoint Management |

Configuration requise pour le réseau et le pare-feu

Pour autoriser des appareils et des applications à communiquer avec Citrix Endpoint Management, vous devez ouvrir des ports spécifiques dans vos pare-feu. Les tableaux suivants répertorient ces ports.

Ports ouverts depuis le réseau interne vers Citrix Cloud :

| Port TCP | IP source | Description | Destination | IP destination |

|---|---|---|---|---|

| 443 | Cloud Connector | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.sharefile.com, https://cwsproduction.blob.core.wind ows.net/downloads, https://*.servicebus.windows.net |

||

| 443 | Console d’administration | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.citrix.com, https://cwsproduction.blob.core.windows.net/downloads |

||

| 443 | Accès au portail en libre-service de Citrix Endpoint Management via un navigateur (si le portail est activé) | Citrix Endpoint Management | ||

| 4443 | Accès à la console Citrix Endpoint Management via un navigateur | Citrix Endpoint Management |

Ports ouverts depuis Internet vers la DMZ :

| Port TCP | Description | IP source | Destination | IP destination |

|---|---|---|---|---|

| 443 | Appareil client Citrix Endpoint Management | IP NetScaler Gateway | ||

| 443 | Appareil client Citrix Endpoint Management | NetScaler Gateway VIP | ||

| 443 | Adresse IP publique Citrix Files | CTX208318 | NetScaler Gateway VIP |

Ports ouverts depuis la DMZ vers le réseau interne :

| Port TCP | Description | IP source | Destination | IP destination |

|---|---|---|---|---|

| 389 ou 636 | NSIP NetScaler Gateway | IP Active Directory | ||

| 53 (UDP) | NSIP NetScaler Gateway | IP du serveur DNS | ||

| 443 | SNIP NetScaler Gateway | IP serveur Exchange (EAS) | ||

| 443 | SNIP NetScaler Gateway | Applications/Services Web internes | ||

| 443 | SNIP NetScaler Gateway | IP StorageZones Controller |

Ports ouverts depuis le réseau interne vers la DMZ :

| Port TCP | Description | IP source | Destination | IP destination |

|---|---|---|---|---|

| 443 | Client admin | NSIP NetScaler Gateway |

Ports ouverts depuis le réseau interne vers Internet :

| Port TCP | Description | IP source | Destination | IP destination |

|---|---|---|---|---|

| 443 | IP serveur Exchange (EAS) | Écouteurs de notifications push Citrix Endpoint Management (1) | ||

| 443 | IP StorageZones Controller | Plan de contrôle Citrix Files | CTX208318 |

(1) us-east-1.mailboxlistener.xm.citrix.com, eu-west-1.mailboxlistener.xm.citrix.com, ap-southeast-1.mailboxlistener.xm.citrix.com

Ports ouverts depuis le Wi-Fi de l’entreprise vers Internet :

| Port TCP | Description | IP source | Destination | IP destination |

|---|---|---|---|---|

| 8443 / 443 | Appareil client Citrix Endpoint Management | Citrix Endpoint Management | ||

| 5223 | Appareil client Citrix Endpoint Management | Serveurs APNS Apple | 17.0.0.0/8 |

|

| 5228 | Appareil client Citrix Endpoint Management | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 5229 | Appareil client Citrix Endpoint Management | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 5230 | Appareil client Citrix Endpoint Management | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 443 | Appareil client Citrix Endpoint Management | Firebase Cloud Messaging | fcm.googleapis.com |

|

| 443 | Appareil client Citrix Endpoint Management | Windows Push Notification Service | *.notify.windows.com |

|

| 443 / 80 | Appareil client Citrix Endpoint Management | Apple iTunes App Store | ax.apps.apple.com, *.mzstatic.com, vpp.itunes.apple.com |

|

| 443 / 80 | Appareil client Citrix Endpoint Management | Google Play | play.google.com, android.clients.google.com, android.l.google.com, android.com, google-analytics.com |

|

| 443 / 80 | Appareil client Citrix Endpoint Management | Microsoft App Store | login.live.com, *.notify.windows.com |

|

| 443 | Appareil client Citrix Endpoint Management | Détection automatique Citrix Endpoint Management pour iOS et Android | discovery.cem.cloud.us |

|

| 443 | Appareil client Citrix Endpoint Management | Détection automatique Citrix Endpoint Management pour Windows |

enterpriseenrollment.mycompany.com, discovery.cem.cloud.us

|

|

| 443 | IP StorageZones Controller | Plan de contrôle Citrix Files | CTX208318 | |

| 443 | Appareil client Citrix Endpoint Management | Gestion des appareils mobiles Google, API Google, API Google Play Store | *.googleapis.com |

|

| 443 | Appareil client Citrix Endpoint Management | Vérifie la connectivité pour les versions CloudDPC antérieures à v470. La vérification de la connectivité Android commençant par N MR1 exige que https://www.google.com/generate_204 soit joignable ou que le réseau Wi-Fi donné pointe vers un fichier PAC accessible |

connectivitycheck.android.com, www.google.com |

Exigences en matière de port pour la connectivité au service de détection automatique

La configuration de ce port permet de s’assurer que les appareils Android qui se connectent à partir de Citrix Secure Hub pour Android peuvent accéder au service de détection automatique de Citrix Endpoint Management depuis le réseau interne. L’accès au service ADS est important lors du téléchargement de mises à jour de sécurité mises à disposition via ADS.

Remarque :

Les connexions ADS peuvent ne pas prendre en charge votre serveur proxy. Dans ce scénario, autorisez la connexion ADS à contourner le serveur proxy.

Si vous souhaitez autoriser le certificate pinning, procédez comme suit :

- Collecter les certificats du serveur Citrix Endpoint Management et de NetScaler Gateway : les certificats doivent être au format PEM et doivent être des certificats de clé publique et non de clé privée.

- Contacter l’assistance Citrix et demander l’activation du certificate pinning : lors de cette opération, vous êtes invité à fournir vos certificats.

Le certificate pinning nécessite que les appareils se connectent à ADS avant l’inscription de l’appareil. Cela garantit que Citrix Secure Hub dispose des dernières informations de sécurité. Pour que Citrix Secure Hub puisse inscrire un appareil, l’appareil doit contacter le service ADS. Par conséquent, il est primordial d’autoriser l’accès à ADS dans le réseau interne pour permettre aux appareils de s’inscrire.

Pour autoriser l’accès à ADS pour Citrix Secure Hub pour Android/iOS, ouvrez le port 443 pour les noms de domaine complets suivants :

| Nom de domaine complet | Port | Utilisation adresse IP et port |

|---|---|---|

discovery.cem.cloud.us |

443 | Citrix Secure Hub - Communication ADS via CloudFront |

Pour plus d’informations sur les adresses IP prises en charge, consultez Cloud-based storage centers from AWS.

Configuration réseau requise pour Android Enterprise

Pour plus d’informations sur les connexions sortantes à prendre en compte lors de la configuration d’environnements réseau pour Android Enterprise, consultez l’article de support Google Android Enterprise Network Requirements.

Exigences relatives aux applications

Citrix Endpoint Management permet d’ajouter et de gérer jusqu’à 300 applications. Si vous dépassez cette limite, votre système devient instable.