Windows Desktop et Tablet

Citrix Endpoint Management inscrit les appareils Windows 10 et Windows 11 en mode MDM. Citrix Endpoint Management prend en charge les types d’authentification suivants pour les appareils Windows 10 et Windows 11 inscrits en mode MDM :

- Authentification basée sur un domaine

- Active Directory

- Azure Active Directory

- Fournisseurs d’identité :

- Azure Active Directory

- Fournisseur d’identité Citrix

Pour de plus amples informations sur les types d’authentification pris en charge, consultez la section Certificats et authentification.

Un workflow général pour le démarrage de la gestion des appareils Windows 10 ou Windows 11 est le suivant :

-

Effectuez le processus d’intégration. Consultez les sections Intégration et configuration des ressources et Préparation à l’inscription d’appareils et à la mise à disposition de ressources.

Si vous prévoyez d’inscrire des appareils Windows à l’aide du service de détection automatique, vous devez configurer le service de détection automatique Citrix. Contactez le support technique Citrix pour obtenir de l’aide. Pour de plus amples informations, consultez la section Demander la détection automatique pour les appareils Windows.

-

Choisissez et configurez une méthode d’inscription. Consultez la section Méthodes d’inscription prises en charge.

-

Configurez les stratégies d’appareil Windows Desktop et Tablet.

-

Les utilisateurs inscrivent des appareils Windows 10 et Windows 11.

-

Configurez les actions de sécurité des appareils et des applications. Consultez la section Actions de sécurisation.

Pour les systèmes d’exploitation pris en charge, consultez la section Systèmes d’exploitation d’appareils pris en charge.

Méthodes d’inscription prises en charge

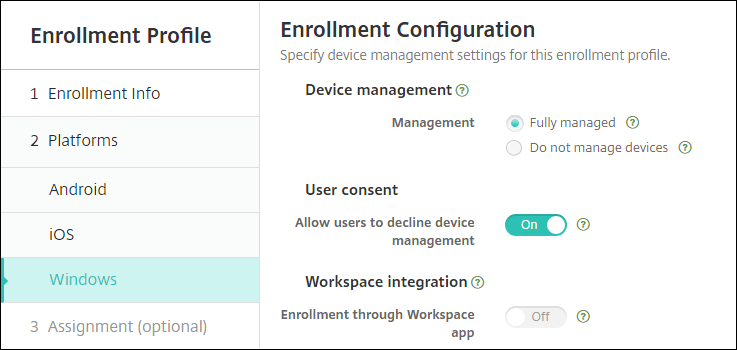

Vous spécifiez comment gérer les appareils Windows 10 et Windows 11 dans les profils d’inscription. Deux options sont disponibles :

- Entièrement géré (inscription MDM)

- Ne pas gérer les appareils (pas d’inscription MDM)

Pour configurer les paramètres d’inscription pour les appareils Windows 10 et Windows 11, accédez à Configurer > Profils d’inscription > Windows. Pour de plus amples informations sur les profils d’inscription, consultez la section Profils d’inscription.

Le tableau suivant indique les méthodes d’inscription prises en charge par Citrix Endpoint Management pour les appareils Windows 10 et Windows 11 :

| Méthode | Pris en charge |

|---|---|

| Inscription Azure Active Directory | Oui |

| Inscription Service de détection automatique | Oui |

| Inscription en bloc de Windows | Oui |

| Inscription manuelle | Oui |

| Invitations d’inscription | Non |

Remarque :

- L’inscription manuelle exige que les utilisateurs entrent un nom de domaine complet (FQDN) du serveur Citrix Endpoint Management. Nous ne recommandons pas d’utiliser l’inscription manuelle. Utilisez plutôt d’autres méthodes pour simplifier le processus d’inscription pour les utilisateurs.

- Vous ne pouvez pas envoyer d’invitations d’inscription aux appareils Windows. Les utilisateurs Windows s’inscrivent directement sur leurs appareils.

Configurer les stratégies d’appareil Windows Desktop et Tablet

Utilisez ces stratégies pour configurer l’interaction entre Citrix Endpoint Management et les appareils exécutant Windows 10 ou Windows 11. Ce tableau répertorie toutes les stratégies d’appareils disponibles pour les appareils Windows Desktop et Tablet.

| | | | |— |— |—| |[Configuration de l’application](/fr-fr/citrix-endpoint-management/policies/app-configuration-policy.html#windows-desktoptablet-settings) |[Inventaire des applications](/fr-fr/citrix-endpoint-management/policies/app-inventory-policy.html) |[Mode kiosque](/fr-fr/citrix-endpoint-management/policies/app-lock-policy.html#windows-desktop-and-tablet-settings) | |[Désinstallation des applications](/fr-fr/citrix-endpoint-management/policies/app-uninstall-policy.html) |[Application Guard](/fr-fr/citrix-endpoint-management/policies/application-guard-policy.html) |[BitLocker](/fr-fr/citrix-endpoint-management/policies/bitlocker-policy.html#windows-desktop-and-tablet-settings) | |[Informations d’identification](/fr-fr/citrix-endpoint-management/policies/credentials-policy.html#windows-desktoptablet-settings) |[XML personnalisé](/fr-fr/citrix-endpoint-management/policies/custom-xml-policy.html) |[Defender](/fr-fr/citrix-endpoint-management/policies/defender-policy.html) | |[Device Guard](/fr-fr/citrix-endpoint-management/policies/device-guard-policy.html) |[Attestation de l’intégrité des appareils](/fr-fr/citrix-endpoint-management/policies/device-health-attestation-policy.html) |[Exchange](/fr-fr/citrix-endpoint-management/policies/exchange-policy.html#windows-desktoptablet-settings) | |[Firewall](/fr-fr/citrix-endpoint-management/policies/firewall-device-policy.html#windows-desktop-and-tablet-settings) |[Kiosque](/fr-fr/citrix-endpoint-management/policies/kiosk-policy.html#windows-desktop-and-tablet-settings)|[Réseau](/fr-fr/citrix-endpoint-management/policies/network-policy.html#windows-desktoptablet-settings) | |[Office](/fr-fr/citrix-endpoint-management/policies/office-policy.html) |[Mise à jour d’OS](/fr-fr/citrix-endpoint-management/policies/control-os-updates.html#windows-desktop-and-tablet-settings) |[Code secret](/fr-fr/citrix-endpoint-management/policies/passcode-policy.html#windows-desktoptablet-settings) | |[Restrictions](/fr-fr/citrix-endpoint-management/policies/restrictions-policy.html#windows-desktoptablet-settings) |[Magasin](/fr-fr/citrix-endpoint-management/policies/store-policy.html) |[Conditions générales](/fr-fr/citrix-endpoint-management/policies/terms-and-conditions-policy.html#windows-tablet-settings) | |[VPN](/fr-fr/citrix-endpoint-management/policies/vpn-policy.html#windows-desktoptablet-settings) |[Clips Web](/fr-fr/citrix-endpoint-management/policies/webclip-policy.html#windows-desktoptablet-settings) |[Agent Windows](/fr-fr/citrix-endpoint-management/policies/windows-agent-policy.html)| | Configuration de GPO WindowsWindows | Windows Hello Entreprise |

Inscrire des appareils Windows 10 et Windows 11 via Azure Active Directory

Important :

Avant que les utilisateurs puissent s’inscrire, vous devez configurer les paramètres Azure Active Directory (AD) dans Azure, puis configurer Citrix Endpoint Management. Pour de plus amples informations, consultez la section Connecter Citrix Endpoint Management à Azure AD.

Les appareils Windows 10 et Windows 11 peuvent s’inscrire à Azure afin de fédérer l’authentification Active Directory. Cette inscription nécessite un abonnement Azure AD Premium.

Vous pouvez joindre des appareils Windows 10 et Windows 11 à Microsoft Azure AD à l’aide de l’une des méthodes suivantes :

-

Pour les appareils appartenant à l’entreprise :

-

Inscription dans MDM lorsque l’appareil est joint à Azure AD la première fois que les appareils sont allumés. Dans ce scénario, les utilisateurs effectuent l’inscription comme décrit dans cet article : https://docs.microsoft.com/en-us/azure/active-directory/devices/azuread-joined-devices-frx.

Pour les appareils Windows que vous inscrivez avec cette méthode, vous pouvez utiliser Windows AutoPilot pour configurer et pré-configurer les appareils. Pour de plus amples informations, consultez la section Utilisation de Windows AutoPilot pour installer et configurer les appareils.

-

Inscription dans MDM lorsque l’appareil est joint à Azure AD à partir de la page Paramètres de Windows une fois que l’appareil a été configuré. Dans ce scénario, les utilisateurs effectuent l’inscription comme décrit dans Inscription dans MDM lorsque l’appareil est joint à Azure AD après avoir configuré des appareils.

-

-

Pour les appareils personnels (BYOD ou appareils mobiles) :

- Inscription dans MDM lors de l’enregistrement dans Azure AD tout en ajoutant le compte professionnel Microsoft à Windows. Dans ce scénario, les utilisateurs effectuent l’inscription comme décrit dans Inscription dans MDM lors de l’enregistrement dans Azure AD.

Inscription dans MDM lorsque l’appareil est joint à Azure AD après avoir configuré des appareils

-

Sur un appareil, dans le menu Démarrer, accédez à Paramètres > Comptes > Accès Professionnel ou Scolaire, puis cliquez sur Connecter.

-

Dans la boîte de dialogue Configurer un compte professionnel ou scolaire, sous Autres actions, cliquez sur Joindre cet appareil à Azure Active Directory.

-

Entrez les informations d’identification Azure AD et cliquez sur Se connecter.

-

Acceptez les conditions générales requises par l’organisation.

- Si les utilisateurs cliquent sur Refuser, l’appareil ne rejoint pas Azure AD et ne s’inscrit pas à Citrix Endpoint Management.

-

Cliquez sur Rejoindre pour poursuivre le processus d’inscription.

-

Cliquez sur Terminé pour terminer le processus d’inscription.

Inscription dans MDM lors de l’enregistrement dans Azure AD

-

Sur un appareil, dans le menu Démarrer, accédez à Paramètres > Comptes > Accès Professionnel ou Scolaire, puis cliquez sur Connecter.

-

Dans la boîte de dialogue Configurer un compte professionnel ou scolaire, entrez les informations d’identification Azure AD et cliquez sur Se connecter.

-

Acceptez les conditions générales requises par l’organisation. L’appareil est enregistré dans Azure AD et s’inscrit à Citrix Endpoint Management.

- Si les utilisateurs cliquent sur Refuser, l’appareil est enregistré dans Azure AD mais ne s’inscrit pas à Citrix Endpoint Management. Le bouton Info n’est pas disponible sur le compte.

-

Cliquez sur Joindre pour poursuivre le processus d’inscription.

-

Cliquez sur Terminé pour terminer le processus d’inscription.

Inscrire des appareils Windows à l’aide du service de détection automatique

Pour configurer le service de détection automatique pour les appareils Windows, demandez de l’aide au support technique Citrix. Pour de plus amples informations, consultez la section Demander la détection automatique pour les appareils Windows.

Remarque :

Pour pouvoir inscrire des appareils Windows, le certificat d’écoute SSL doit être un certificat SSL. L’inscription échoue pour les certificats SSL auto-signés.

Les utilisateurs effectuent les étapes suivantes pour effectuer l’inscription :

-

Sur un appareil, dans le menu Démarrer, accédez à Paramètres > Comptes > Accès Professionnel ou Scolaire, puis cliquez sur S’inscrire uniquement à la gestion des périphériques.

-

Dans la boîte de dialogue Configurer un compte professionnel ou scolaire, entrez une adresse e-mail d’entreprise et cliquez sur Suivant.

Pour vous inscrire en tant qu’utilisateur local, entrez une nouvelle adresse de messagerie avec le nom de domaine correct (par exemple,

foo\@mydomain.com). Cette étape permet à l’utilisateur de contourner une limitation Microsoft connue avec laquelle la gestion des appareils intégrée sous Windows effectue l’inscription. Dans la boîte de dialogue Connexion à un service, entrez le nom d’utilisateur et le mot de passe associés à l’utilisateur local. L’appareil découvre ensuite un serveur Citrix Endpoint Management et démarre le processus d’inscription. -

Entrez les informations d’identification et cliquez sur Continuer.

-

Dans la boîte de dialogue Termes d’utilisation, acceptez que votre appareil soit géré, puis cliquez sur Accepter.

L’inscription d’appareils Windows associés à un domaine via le service de détection automatique échoue si la stratégie de domaine désactive l’inscription MDM. Les utilisateurs peuvent utiliser l’une des méthodes suivantes à la place :

- Supprimez les appareils du domaine, effectuez l’inscription et joignez de nouveau les appareils.

- Entrez le nom de domaine complet du serveur Citrix Endpoint Management pour continuer.

Inscription en bloc de Windows

Avec l’inscription en bloc de Windows, vous pouvez configurer de nombreux appareils pouvant être gérés par un serveur MDM sans avoir besoin de réimager les appareils. Vous pouvez utiliser un package de provisioning pour l’inscription en bloc d’appareils Windows 10 et Windows 11 Desktop et Tablet. Pour de plus amples informations, consultez la section Inscription en bloc d’appareils Windows.

Actions de sécurisation

Les appareils Windows 10 et Windows 11 prennent en charge les actions de sécurité suivantes. Pour obtenir une description de chaque action, consultez la section Actions de sécurisation.

| Localiser | Verrouiller | Redémarrage |

| Révoquer | Effacer les données d’entreprise | Effacer |

Connecter Citrix Endpoint Management à Azure AD

Les appareils Windows 10 et Windows 11 peuvent s’inscrire avec Azure. Les utilisateurs créés dans Azure AD peuvent avoir accès aux appareils. Citrix Endpoint Management est déployé dans Microsoft Azure en tant que service MDM. La connexion d’Citrix Endpoint Management à Azure AD permet aux utilisateurs d’inscrire automatiquement leurs appareils à Citrix Endpoint Management lorsqu’ils les inscrivent dans Azure AD.

Pour connecter Citrix Endpoint Management à Azure AD, effectuez les opérations suivantes :

-

Dans le portail Azure, accédez à Azure Active Directory > Mobilité (gestion des données de référence et gestion des applications mobiles) > Ajouter une application, puis cliquez sur Paramètres d’application GPM locale.

-

Donnez un nom à l’application et cliquez sur Ajouter.

-

(Facultatif) Azure n’autorise pas l’utilisation de domaines non vérifiés, tels que cloud.com, pour la configuration de l’IDP. Si votre nom de domaine complet d’inscription à Citrix Endpoint Management inclut cloud.com, contactez le support Citrix et fournissez-leur l’enregistrement TXT provenant d’Azure. Le support Citrix vérifie le sous-domaine, ce qui vous permet de poursuivre votre configuration. Si votre nom de domaine complet se trouve sous votre propre domaine, vous pouvez le vérifier normalement dans Azure.

-

Sélectionnez l’application que vous avez créée, configurez les éléments suivants, puis cliquez sur Enregistrer.

- Portée de l’utilisateur GDR. Sélectionnez Tout.

-

URL des conditions d’utilisation de GDR. Entrez au format

https://<Citrix Endpoint Management Enrollment FQDN>:8443/zdm/wpe/tou. -

URL de détection GAM. Entrez au format

https:// <Citrix Endpoint Management Enrollment FQDN>:8443/zdm/wpe.

-

Cliquez sur Paramètres d’application GPM locale.

- Dans le volet Propriétés, définissez URI ID d’application au format

https:// < Citrix Endpoint Management Enrollment FQDN>:8443. Cet URI d’ID d’application est un ID unique que vous ne pouvez pas réutiliser dans une autre application. - Dans le volet Autorisations nécessaires, sélectionnez Microsoft Graph et Windows Azure Active Directory.

- Dans le volet Clés, créez la clé d’authentification. Cliquez sur Enregistrer pour afficher la valeur de la clé. La valeur de la clé n’apparaît qu’une seule fois. Enregistrez la clé pour une utilisation ultérieure. Vous avez besoin de la clé à l’étape 7.

- Dans le volet Propriétés, définissez URI ID d’application au format

-

Dans la console Citrix Endpoint Management, accédez à Paramètres > Fournisseur d’identité (IDP), puis cliquez sur Ajouter.

-

Sur la page URL de détection, configurez les éléments suivants et cliquez sur Suivant.

- Nom IdP. Entrez un nom unique pour identifier la connexion de fournisseur d’identité que vous créez.

- Type d’IdP. Sélectionnez Azure Active Directory.

- ID du locataire. ID de répertoire dans Azure. Vous le voyez lorsque vous accédez à Azure Active Directory > Propriétés dans Azure.

-

Sur la page Informations sur Windows MDM, configurez ce qui suit et cliquez sur Suivant.

- URI d’ID de l’application : URI de l’ID de l’application que vous avez saisie dans Azure.

- ID client. ID d’application que vous voyez dans le volet Propriétés dans Azure.

- Clé. La valeur de la clé que vous avez créée et enregistrée à l’étape 4 précédente.

-

Sur la page Utilisation des revendications IdP, configurez les éléments suivants et cliquez sur Suivant.

- Type d’identificateur d’utilisateur. Sélectionnez userPrincipalName.

-

Chaîne d’identificateur d’utilisateur. Entrez

${id_token}.upn.

-

Cliquez sur Enregistrer.

-

Ajoutez un utilisateur Azure AD en tant qu’utilisateur local et affectez-le à un groupe d’utilisateurs local.

-

Créez une stratégie Termes et conditions et un groupe de mise à disposition qui inclut ce groupe d’utilisateurs local.

Gestion des appareils avec une intégration à Workspace Environment Management

Si vous utilisez uniquement Workspace Environment Management (WEM), les déploiements MDM ne sont pas possibles. Si vous utilisez uniquement Citrix Endpoint Management, vous êtes limité à la gestion des appareils Windows 10 et Windows 11. En intégrant les deux solutions, vous pouvez accéder aux fonctionnalités MDM via WEM et vous pouvez gérer un plus large éventail de systèmes d’exploitation Windows via Citrix Endpoint Management. Cette gestion prend la forme de la configuration d’objets de stratégie de groupe Windows. Actuellement, les administrateurs importent un fichier ADMX dans Citrix Endpoint Management et le transmettent sur les appareils Windows 10 et Windows 11 Desktop et Tablet pour configurer des applications spécifiques. À l’aide de la stratégie de configuration de GPO Windows, vous pouvez configurer des objets de stratégie de groupe et transmettre des modifications au service WEM. L’agent WEM applique ensuite les objets de stratégie de groupe aux appareils et à leurs applications.

La gestion MDM n’est pas requise pour l’intégration WEM. Vous pouvez transmettre les configurations d’objet de stratégie de groupe vers n’importe quel appareil pris en charge par WEM, même si Citrix Endpoint Management ne prend pas en charge l’appareil en mode natif.

Pour obtenir une liste des appareils pris en charge, consultez la section Configuration requise pour le système d’exploitation.

Les appareils qui reçoivent la stratégie de configuration de GPO Windows s’exécutent dans un nouveau mode Citrix Endpoint Management appelé WEM. Dans la liste Gérer > Appareils des appareils inscrits, la colonne Mode des appareils gérés par WEM répertorie WEM.

Pour de plus amples informations, consultez la section Stratégie de configuration de GPO Windows.

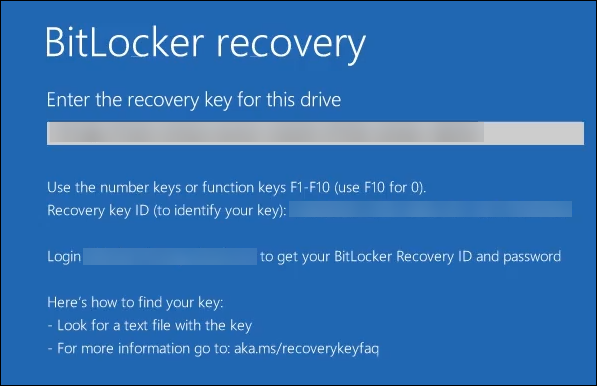

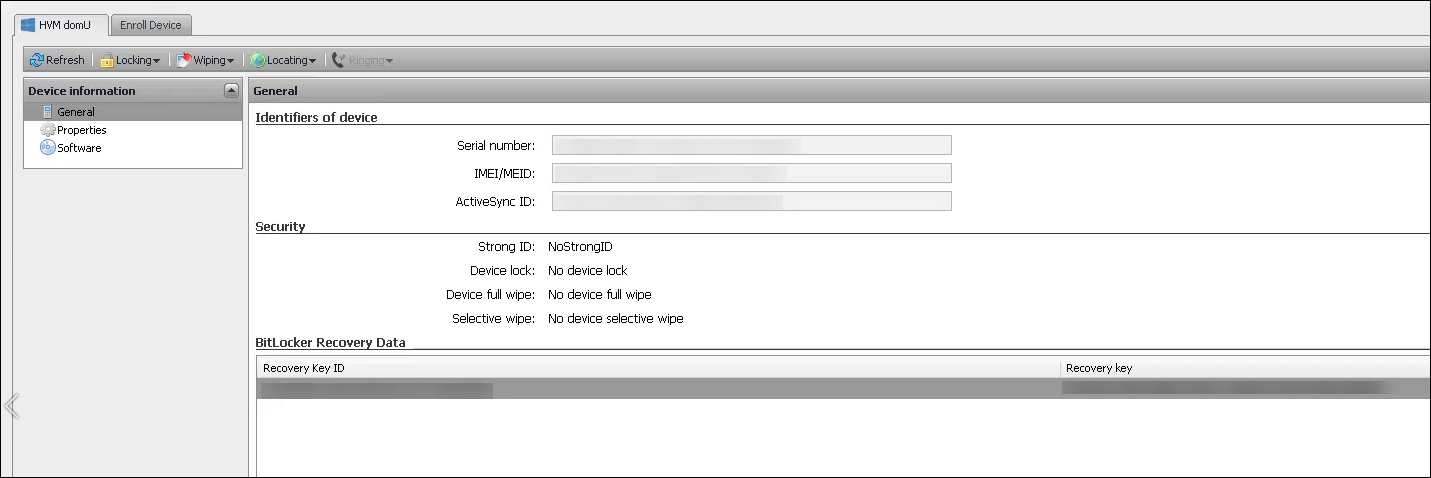

Clé de récupération BitLocker

Le cryptage des disques à l’aide de BitLocker est une fonction de sécurité utile. Cependant, le déverrouillage des appareils peut s’avérer complexe si un utilisateur perd sa clé de récupération BitLocker. Citrix Endpoint Management peut désormais enregistrer automatiquement et en toute sécurité les clés de récupération BitLocker pour les utilisateurs. Les utilisateurs peuvent trouver leur clé de récupération BitLocker sur le portail en libre-service. Pour activer et trouver la clé de récupération BitLocker, procédez comme suit :

- Dans la console Citrix Endpoint Management, accédez à Paramètres > Propriétés du serveur.

- Recherchez

shpet activez la fonctionnalitéshp.console.enable. Assurez-vous de laisserenable.new.shpdésactivé. Pour plus d’informations sur l’activation du portail en libre-service, consultez la section Configurer les modes d’inscription sécurisée. - Accédez à Configurer > Stratégies d’appareil. Recherchez votre stratégie BitLocker ou créez-en une et activez le paramètre Récupération des données de BitLocker sur Citrix Endpoint Management.

Lors du déverrouillage de leur appareil, les utilisateurs voient un message les invitant à entrer leur clé. Le message affiche également l’ID de clé de récupération.

Pour trouver leur clé de récupération BitLocker, les utilisateurs accèdent au portail en libre-service.

- Dans le panneau Général, accédez à Données de récupération de BitLocker.

- ID de la clé de récupération : identifiant de la clé de récupération BitLocker utilisée pour crypter le disque. Cet ID doit correspondre à l’ID de clé indiqué dans le message précédent.

-

Clé de récupération : clé que l’utilisateur doit entrer pour déverrouiller son disque. Entrez cette clé à l’invite de déverrouillage.

Pour plus d’informations sur la stratégie BitLocker, consultez la section Stratégie BitLocker.

Dans cet article

- Méthodes d’inscription prises en charge

- Configurer les stratégies d’appareil Windows Desktop et Tablet

- Inscrire des appareils Windows 10 et Windows 11 via Azure Active Directory

- Inscrire des appareils Windows à l’aide du service de détection automatique

- Inscription en bloc de Windows

- Actions de sécurisation

- Connecter Citrix Endpoint Management à Azure AD

- Gestion des appareils avec une intégration à Workspace Environment Management

- Clé de récupération BitLocker