Stratégies d’appareil

Vous pouvez configurer la façon dont Citrix Endpoint Management interagit avec vos appareils en créant des stratégies. Bien que la plupart des stratégies soient communes à tous les appareils, chaque appareil dispose de stratégies spécifiques à son système d’exploitation. Par conséquent, vous pouvez constater des différences entre les plates-formes et même entre différents fournisseurs d’appareils Android.

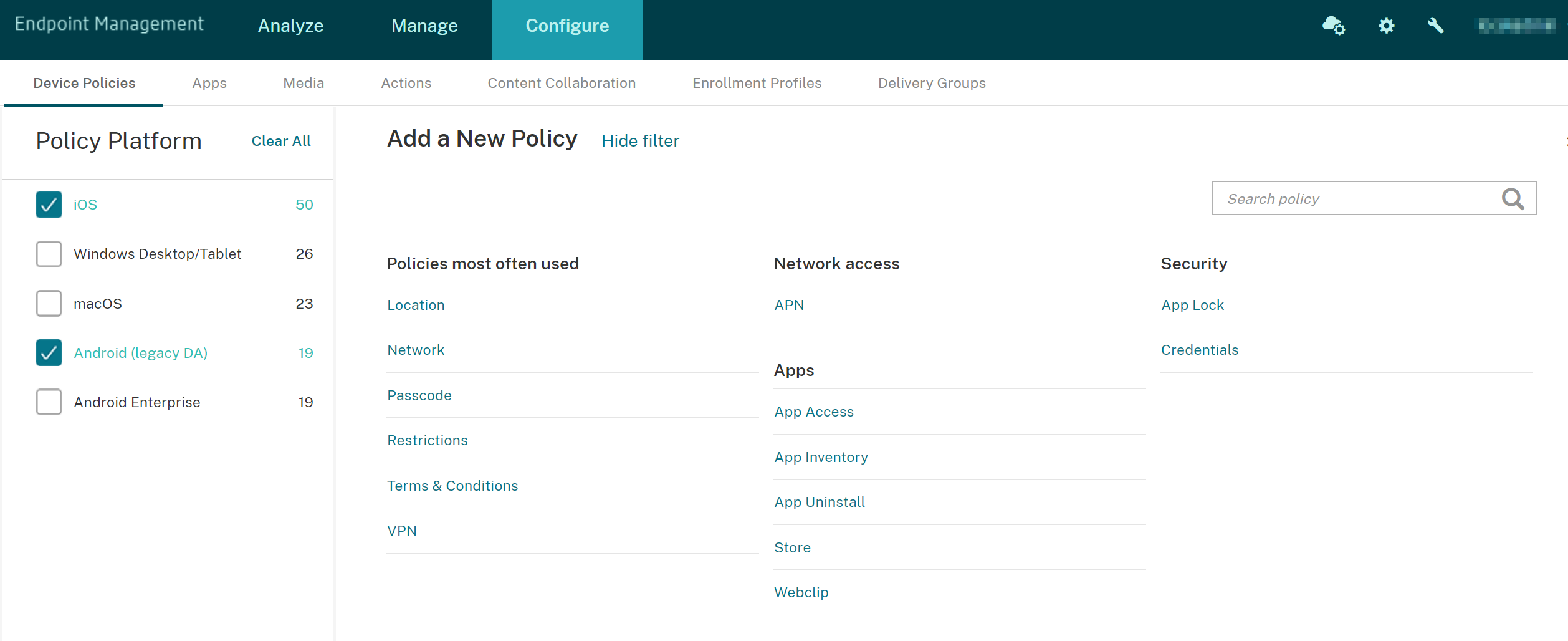

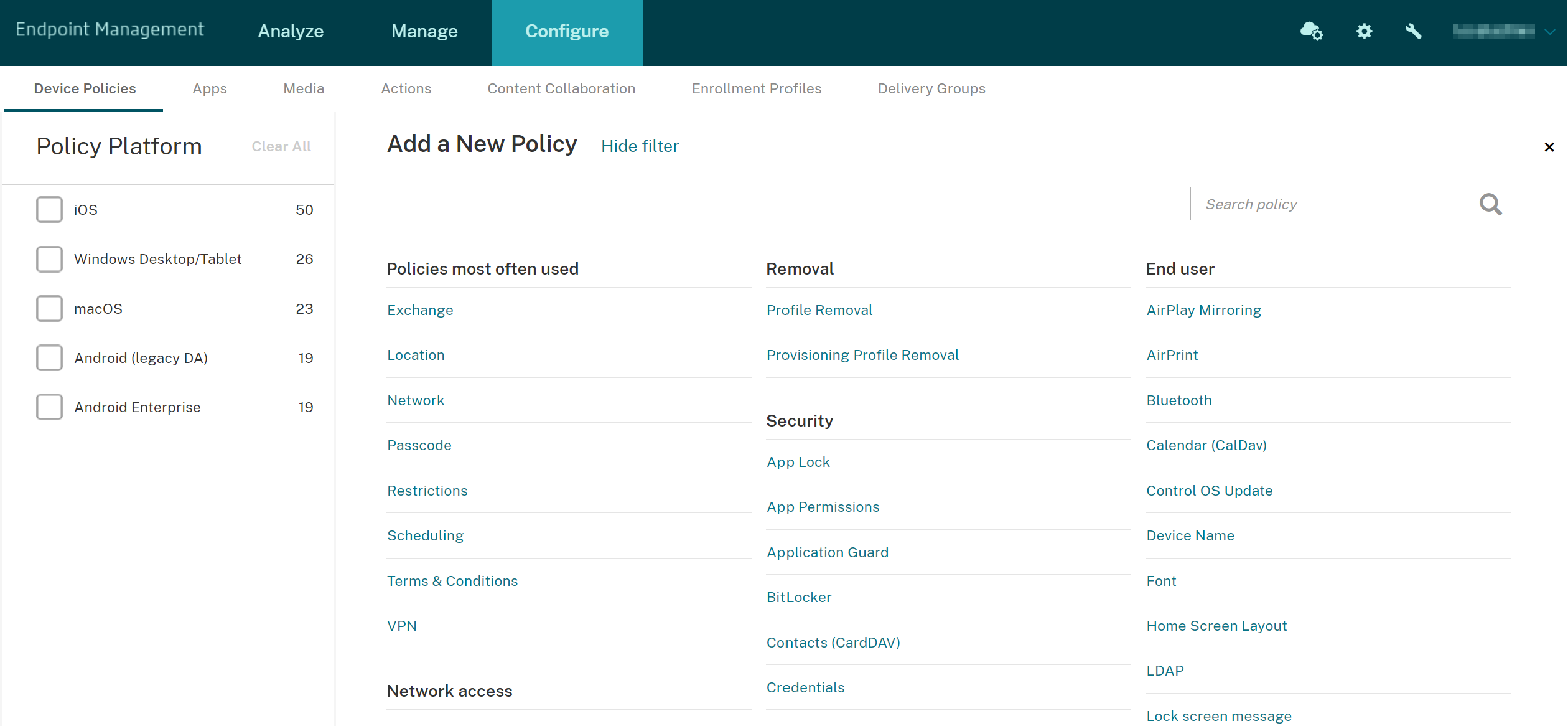

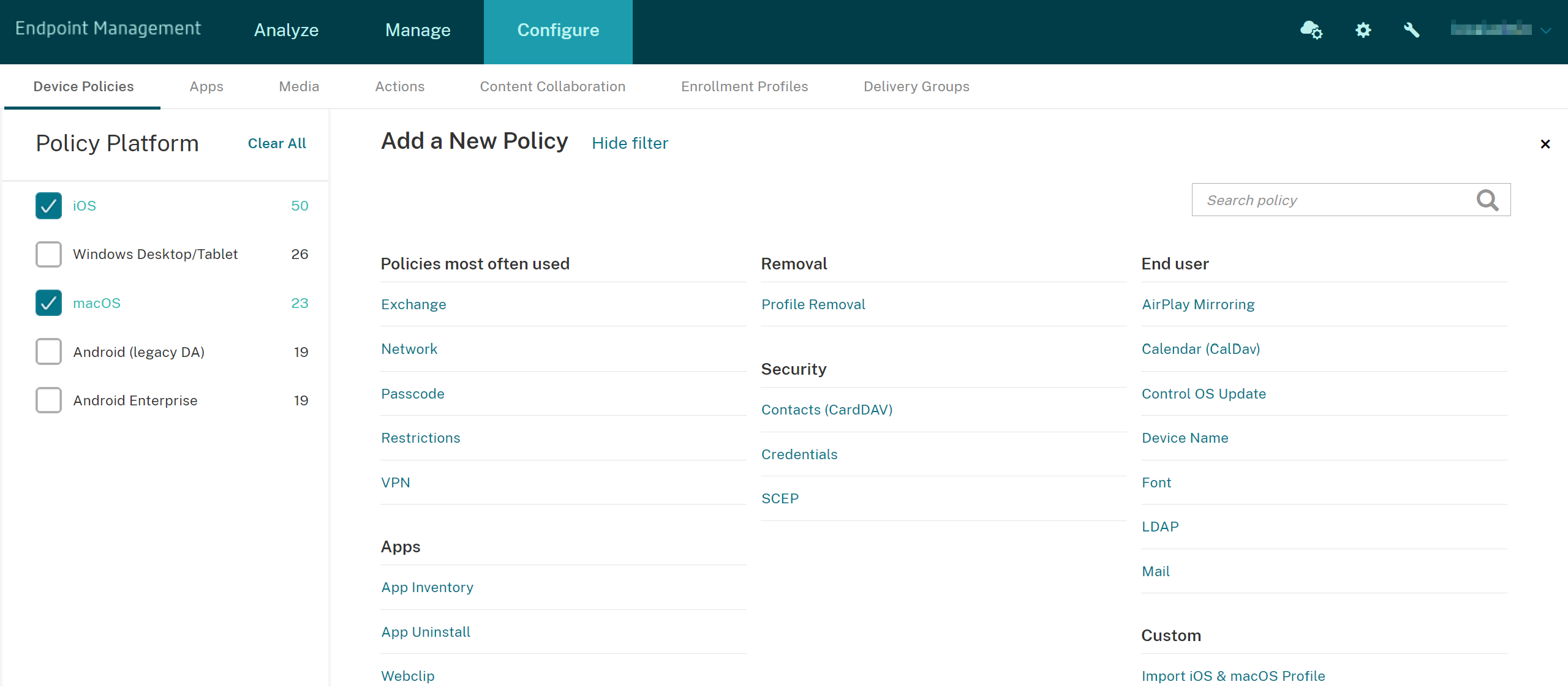

Pour afficher les stratégies disponibles par plate-forme :

- Dans la console Citrix Endpoint Management, cliquez sur Configurer > Stratégies d’appareil.

- Cliquez sur Ajouter.

- Chaque plate-forme apparaît dans une liste du panneau Stratégie par plate-forme. Si ce panneau n’est pas ouvert, cliquez sur Afficher le filtre.

- Pour afficher une liste de toutes les stratégies disponibles pour une plate-forme, sélectionnez cette plate-forme. Pour afficher une liste des stratégies disponibles pour plusieurs plates-formes, sélectionnez chacune de ces plates-formes. Une stratégie apparaît dans la liste uniquement si elle s’applique à chaque plate-forme sélectionnée.

Pour obtenir un résumé de chaque stratégie, consultez la section Résumé des stratégies d’appareil dans cet article.

Remarque :

Si votre environnement est configuré avec des objets de stratégie de groupe (GPO) :

Lorsque vous configurez des stratégies d’appareil Citrix Endpoint Management pour Windows 10 et Windows 11, n’oubliez pas les règles suivantes. Si une stratégie sur un ou plusieurs appareils inscrits entraîne un conflit, la stratégie correspondant au GPO est prioritaire.

Pour voir les stratégies prises en charge par le conteneur Android Enterprise, consultez la section Android Enterprise.

Logiciel requis

- Créer les groupes de mise à disposition que vous voulez utiliser.

- Installer les certificats d’autorité de certification nécessaires.

Ajouter une stratégie d’appareil

Les étapes de base pour créer une stratégie sont les suivantes :

-

Fournissez un nom et une description pour la stratégie.

Important :

N’utilisez pas de barre oblique (/) dans un nom de stratégie. Sinon, une erreur peut se produire lorsque vous modifiez la stratégie ultérieurement.

- Configurez la stratégie pour une ou plusieurs plates-formes.

- Créez des règles de déploiement (facultatif).

- Attribuez la stratégie à des groupes de mise à disposition.

- Configurez le calendrier de déploiement (facultatif).

Pour créer et gérer les stratégies, accédez à Configurer > Stratégies d’appareil.

Pour ajouter une stratégie :

-

Sur la page Stratégies d’appareil, cliquez sur Ajouter. La page Ajouter une nouvelle stratégie apparaît.

-

Cliquez sur une ou plusieurs plates-formes pour afficher une liste des stratégies d’appareil pour les plates-formes sélectionnées. Cliquez sur un nom de stratégie pour continuer avec l’ajout de la stratégie.

Vous pouvez aussi entrer le nom de la stratégie dans le champ de recherche. À mesure que vous tapez, des correspondances potentielles s’affichent. Si votre stratégie figure dans la liste, cliquez dessus. Seule la stratégie sélectionnée reste dans les résultats. Cliquez dessus pour ouvrir la page Informations de stratégie pour cette stratégie.

-

Sélectionnez les plates-formes que vous souhaitez inclure dans la stratégie. Les pages de configuration pour les plates-formes sélectionnées s’affichent dans l’étape 5.

-

Remplissez la page Informations de stratégie puis cliquez sur Suivant. La page Informations de stratégie collecte des informations, comme le nom de la stratégie, pour vous aider à identifier et à suivre vos stratégies. Cette page est identique pour toutes les stratégies.

-

Renseignez les pages de plates-formes. Les pages de plates-formes s’affichent pour chaque plate-forme que vous avez sélectionnée dans l’étape 3. Ces pages sont différentes pour chaque stratégie. Une stratégie peut varier d’une plate-forme à l’autre. Toutes les stratégies ne s’appliquent pas à toutes les plates-formes.

Certaines pages incluent des tableaux d’éléments. Pour supprimer un élément existant, placez le curseur sur la ligne contenant la liste et cliquez sur l’icône de corbeille sur le côté droit. Dans la boîte de dialogue de confirmation, cliquez sur Supprimer.

Pour modifier un élément existant, placez le curseur sur la ligne contenant la liste et cliquez sur l’icône de crayon sur le côté droit.

Pour configurer les règles de déploiement, les attributions et le calendrier

Pour de plus amples informations sur la configuration des règles de déploiement, consultez la section Déployer des ressources.

-

Sur la page de la plate-forme, développez Règles de déploiement et configurez les paramètres suivants. L’onglet Base s’affiche par défaut.

- Dans les listes, cliquez sur les options pour spécifier les conditions de déploiement. Vous pouvez déployer la stratégie lorsque toutes les conditions sont remplies ou lorsque l’une des conditions est remplie. L’option par défaut est définie sur Toutes.

- Cliquez sur Nouvelle règle pour définir les conditions.

- Dans la liste, cliquez sur les conditions, telles que Propriétaire et BYOD.

- Cliquez sur Nouvelle règle de nouveau pour ajouter davantage de conditions. Vous pouvez ajouter autant de conditions que vous le souhaitez.

-

Cliquez sur l’onglet Avancé pour combiner les règles avec des options booléennes. Les conditions que vous avez choisies sur l’onglet Base s’affichent.

-

Vous pouvez utiliser une logique booléenne plus avancée pour combiner, modifier ou ajouter des règles.

- Cliquez sur ET, OU ou SAUF.

-

Dans les listes, sélectionnez les conditions que vous souhaitez ajouter à la règle. Cliquez ensuite sur le signe plus (+) sur le côté droit pour ajouter la condition à la règle.

À tout moment, vous pouvez cliquer pour sélectionner une condition, puis cliquer sur Modifier ou Supprimer.

- Cliquez sur Nouvelle règle pour ajouter une autre condition.

-

Cliquez sur Suivant pour passer à la page de plate-forme suivante, ou lorsque toutes les pages de plate-forme sont remplies, à la page Attributions.

-

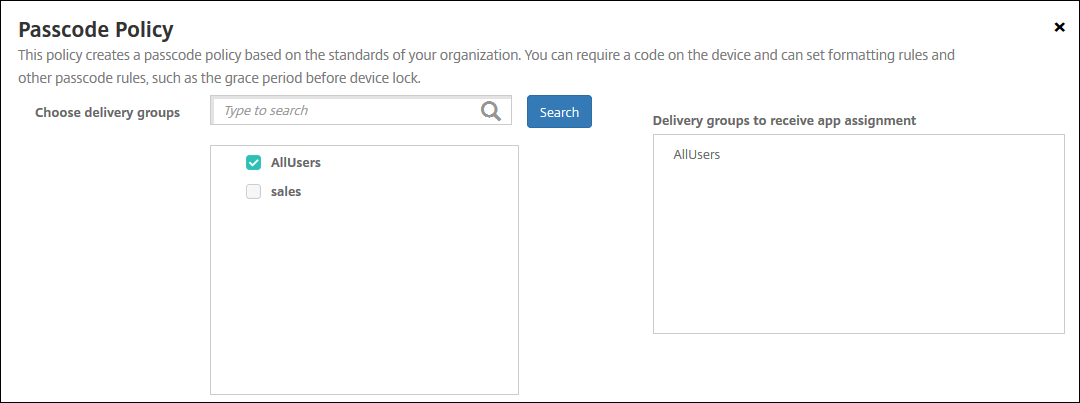

Sur la page Attribution, sélectionnez les groupes de mise à disposition auxquels vous voulez appliquer la stratégie. Si vous cliquez sur un groupe de mise à disposition, le groupe apparaît dans la zone Groupes de mise à disposition qui vont recevoir l’attribution d’applications.

La zone Groupes de mise à disposition qui vont recevoir l’attribution d’applications n’apparaît pas tant que vous n’avez pas sélectionné un groupe de mise à disposition.

-

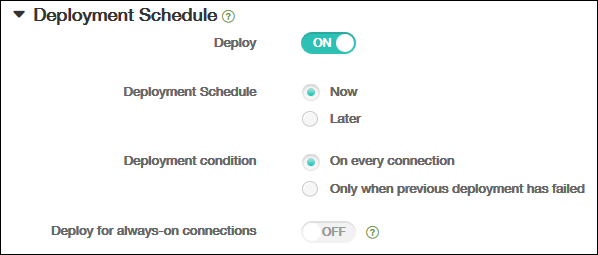

Sur la page Attributions, développez Calendrier de déploiement et configurez les paramètres suivants :

- En regard de Déployer, cliquez sur Activé pour planifier le déploiement ou cliquez sur Désactivé pour empêcher le déploiement. L’option par défaut est définie sur Activé.

- À côté du Calendrier de déploiement, cliquez sur Maintenant ou Plus tard. L’option par défaut est définie sur Maintenant.

- Si vous cliquez sur Plus tard, cliquez sur l’icône du calendrier, puis sélectionnez la date et l’heure pour le déploiement.

- En regard de Conditions de déploiement, cliquez sur À chaque connexion ou Uniquement lorsque le déploiement précédent a échoué. L’option par défaut est définie sur À chaque connexion.

-

En regard de Déployer pour les connexions permanentes, cliquez sur Activé ou Désactivé. L’option par défaut est définie sur Désactivé.

Remarque :

Cette option s’applique lorsque vous avez configuré la clé de déploiement d’arrière-plan de planification dans Paramètres > Propriétés du serveur.

L’option de connexion permanente :

- N’est pas disponible pour les appareils iOS.

- N’est pas disponible pour les systèmes d’exploitation Android et Android Enterprise pour les clients ayant commencé à utiliser Citrix Endpoint Management avec la version 10.18.19 ou ultérieure

- N’est pas recommandée pour les systèmes d’exploitation Android et Android Enterprise pour les clients ayant commencé à utiliser Citrix Endpoint Management avec une version antérieure à la version 10.18.19

Le calendrier de déploiement que vous configurez est identique pour toutes les plates-formes. Les modifications que vous apportez s’appliquent à toutes les plates-formes, à l’exception de Déployer pour les connexions permanentes.

-

Cliquez sur Enregistrer.

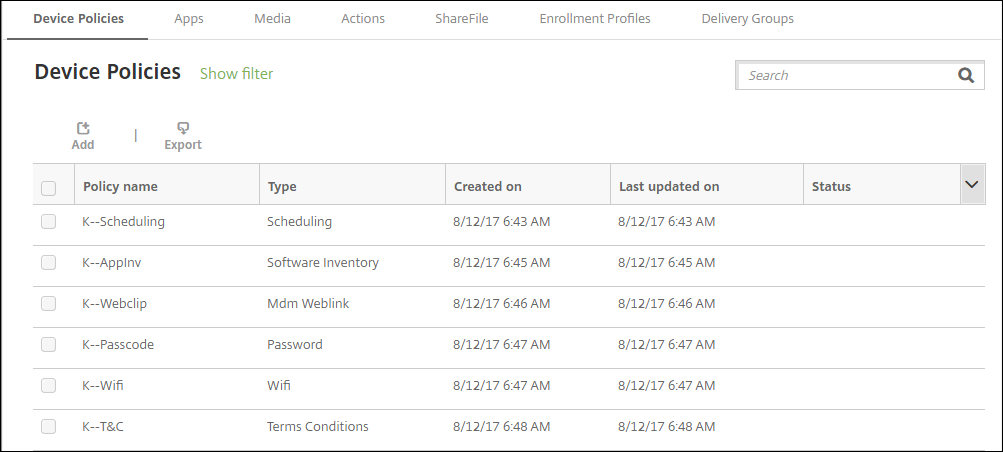

La stratégie apparaît dans le tableau Stratégies d’appareil.

Supprimer une stratégie d’un appareil

Les étapes pour supprimer une stratégie d’un appareil dépendent de la plate-forme.

-

Android

Pour supprimer une stratégie d’un appareil Android, utilisez la stratégie de désinstallation de Citrix Endpoint Management. Pour plus d’informations, consultez la section Stratégie Désinstallation de Citrix Endpoint Management.

-

iOS et macOS

Pour supprimer une stratégie d’un appareil iOS ou macOS, utilisez la stratégie de suppression de profil. Sur les appareils iOS et macOS, toutes les stratégies font partie du profil MDM. Vous pouvez ainsi créer une stratégie de suppression de profil uniquement pour la stratégie que vous souhaitez supprimer. Le reste des stratégies et le profil restent sur l’appareil. Pour plus d’informations, consultez la section Stratégie de suppression de profil.

-

Windows 10 et Windows 11

Vous ne pouvez pas supprimer directement une stratégie d’un appareil Windows Desktop et Tablet. Toutefois, vous pouvez utiliser l’une des méthodes suivantes :

-

Désinscrivez l’appareil, puis installez un nouvel ensemble de stratégies sur l’appareil. Les utilisateurs se ré-inscrivent ensuite pour continuer.

-

Effectuez une action de sécurité pour effacer les données d’entreprise d’un appareil spécifique. Cette action supprime toutes les applications et les données d’entreprise de l’appareil. Vous supprimez ensuite la stratégie d’un groupe de mise à disposition contenant uniquement cet appareil, puis vous transmettez ce groupe de mise à disposition vers l’appareil. Les utilisateurs se ré-inscrivent ensuite pour continuer.

-

Modifier une stratégie d’appareil

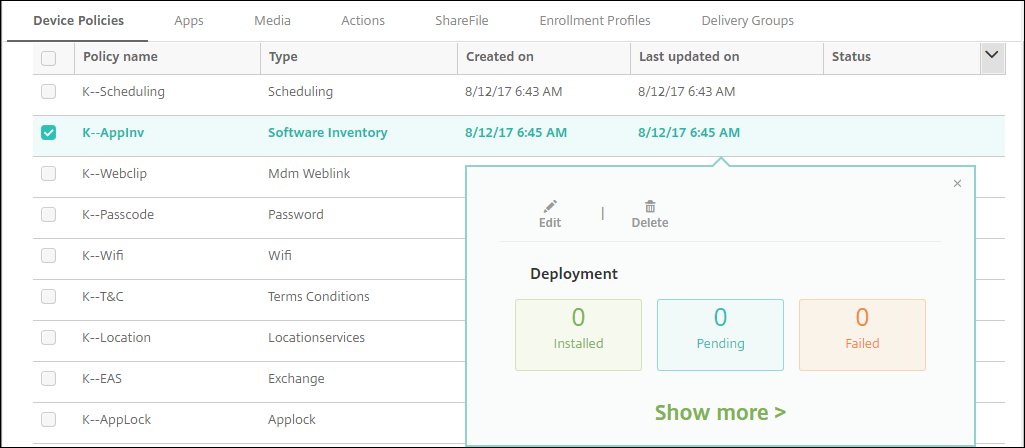

Pour modifier une stratégie, vous pouvez sélectionner la case à cocher en regard d’une stratégie. Le menu des options apparaît au-dessus de la liste de stratégies. Vous pouvez également cliquer sur une stratégie dans la liste pour afficher d’autres contrôles.

Pour afficher les détails d’une stratégie, cliquez sur Afficher plus.

Pour modifier tous les paramètres d’une stratégie, cliquez sur Modifier.

Si vous cliquez sur Supprimer, une boîte de dialogue de confirmation s’affiche. Cliquez à nouveau sur Supprimer pour supprimer la stratégie.

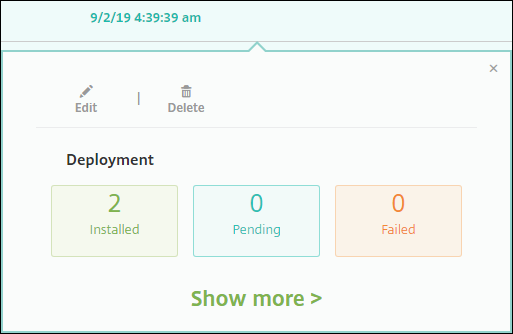

Vérifier l’état du déploiement de la stratégie

Cliquez sur une ligne de stratégie sur la page Configurer > Stratégies d’appareil pour vérifier son état de déploiement.

Lorsqu’un déploiement de stratégie est en attente, les utilisateurs peuvent actualiser la stratégie à partir de Citrix Secure Hub en touchant Préférences > Informations sur l’appareil > Actualiser la stratégie.

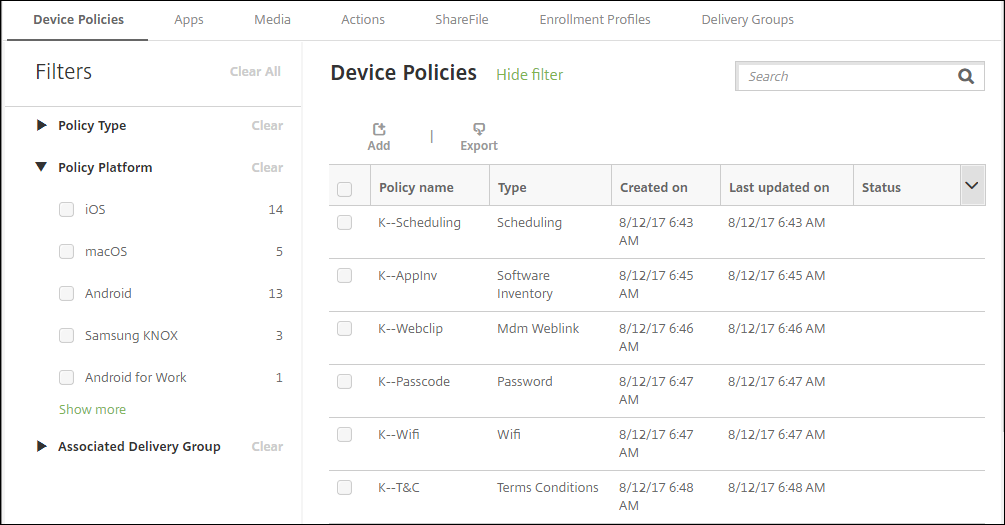

Filtrer la liste des stratégies d’appareil ajoutées

Vous pouvez filtrer la liste des stratégies ajoutées par types de stratégie, plates-formes et groupes de mise à disposition associés. Sur la page Configurer > Stratégies d’appareil, cliquez sur Afficher le filtre. Dans la liste, sélectionnez les cases à cocher pour les éléments que vous souhaitez voir.

Cliquez sur ENREGISTRER CETTE VUE pour enregistrer un filtre. Le nom du filtre s’affiche alors dans un bouton sous le bouton ENREGISTRER CETTE VUE.

Résumé des stratégies d’appareil

| Nom de la stratégie d’appareil | Description de la stratégie d’appareil |

|---|---|

| Mise en miroir AirPlay | Ajoute des appareils AirPlay spécifiques (tels qu’un téléviseur Apple ou un autre ordinateur Mac) aux appareils iOS. Vous pouvez également ajouter des appareils à une liste d’autorisation pour les appareils supervisés. Cette option limite les utilisateurs uniquement aux appareils AirPlay de la liste d’autorisation. |

| AirPrint | Ajoute les imprimantes AirPrint à la liste d’imprimantes AirPrint sur les appareils iOS. Cette stratégie facilite la prise en charge d’environnements dans lesquels les imprimantes et les appareils figurent sur des sous-réseaux différents. |

| APN | Détermine les paramètres utilisés pour connecter vos appareils au service GPRS d’un opérateur de téléphonie spécifique. Ce paramètre est déjà défini dans la plupart des téléphones récents. Utilisez cette stratégie si votre entreprise n’utilise pas d’APN consommateur pour se connecter à Internet à partir d’un appareil mobile. |

| Accès aux applications | Permet de définir une liste des applications obligatoires, facultatives ou interdites sur l’appareil. Vous pouvez ensuite créer une action automatisée dont la tâche consiste à vérifier la conformité de l’appareil par rapport à cette liste d’applications. |

| Attributs d’application | Spécifie des attributs, tels qu’un Bundle ID d’application gérée, ou un identifiant VPN par application pour les appareils iOS. |

| Configuration d’applications | Configure à distance les différents paramètres et comportements des applications qui prennent en charge la configuration gérée. Pour ce faire, vous déployez un fichier de configuration XML (appelé une liste des propriétés, ou plist) sur des appareils iOS. Ou vous déployez des paires clé/valeur vers des ordinateurs ou tablettes Windows 10. |

| Inventaire des applications | Établit un inventaire des applications sur les appareils gérés. Citrix Endpoint Management compare ensuite l’inventaire avec les stratégies d’accès aux applications déployées sur ces appareils. Vous pouvez ainsi détecter les applications figurant sur une liste d’autorisation ou de blocage et prendre les mesures qui s’imposent. |

| Mode kiosque | Définit une liste des applications que les utilisateurs peuvent ou ne peuvent pas exécuter sur les appareils iOS ou certains appareils Android. Peut transformer un iPad en kiosque. |

| Autorisations d’application | Permet de configurer la façon dont les demandes des applications Android Enterprise dans le cadre de profils de travail gèrent les autorisations qualifiées comme étant « dangereuses » par Google. |

| Désinstallation des applications | Supprime des applications des appareils utilisateur. |

| Restrictions de désinstallation d’applications | Spécifie les applications que les utilisateurs peuvent ou ne peuvent pas désinstaller. |

| Application Guard | Pour le navigateur Microsoft Edge uniquement, cette stratégie spécifie les paramètres de Windows Defender Application Guard. Les paramètres incluent la possibilité de bloquer le contenu externe sur les sites d’entreprise. |

| Notifications d’applications | Permet de contrôler la manière dont les utilisateurs iOS recevront les notifications depuis certaines applications. |

| Mettre à jour automatiquement les applications gérées | Contrôle la façon dont les applications gérées installées sont mises à jour sur les appareils Android Enterprise. |

| BitLocker | Configure les paramètres disponibles dans l’interface BitLocker sur les appareils Windows 10 et Windows 11. |

| Bluetooth | Active ou désactive le Bluetooth sur les appareils iOS. |

| Navigateur | Définit si les appareils peuvent utiliser le navigateur ou à quelles fonctions du navigateur les appareils ont accès. |

| Calendrier (CalDav) | Ajoute un compte de calendrier (CalDAV) aux appareils iOS ou macOS. Le compte CalDAV permet aux utilisateurs de synchroniser les données de planification avec tout serveur qui prend en charge CalDAV. |

| Cellulaire | Configure les paramètres du réseau cellulaire. |

| Planification de connexion | Requise pour que les appareils Android puissent se connecter à Citrix Endpoint Management pour pouvoir utiliser la gestion MDM, distribuer des applications et déployer des stratégies. Si vous n’envoyez pas cette stratégie à des appareils et que vous n’avez pas activé Google FCM, un appareil ne peut pas se reconnecter au serveur. |

| Contacts (CardDAV) | Ajoute un contact iOS (CardDAV) aux appareils iOS ou macOS. Le compte CardDAV permet aux utilisateurs de synchroniser les données de contact avec tout serveur qui prend en charge CardDAV. |

| Informations d’identification | Permet l’authentification intégrée avec votre configuration PKI dans Citrix Endpoint Management. Par exemple, avec une entité PKI, un keystore, un fournisseur d’identités ou un certificat de serveur. |

| XML personnalisé | Personnalise les fonctionnalités telles que le provisioning d’appareils, l’activation de fonctionnalités d’appareil, la configuration d’appareil et la gestion des erreurs. |

| Defender | Configure les paramètres de Windows Defender pour Windows 10 et Windows 11 pour bureau et tablette. |

| Device Guard | Active des fonctionnalités de sécurité telles que le démarrage sécurisé, le verrouillage UEFI et la virtualisation. |

| Attestation de l’intégrité des appareils | Requiert que les appareils Windows 10 et Windows 11 signalent l’état de leur intégrité. Pour ce faire, ils envoient des informations d’exécution et des données spécifiques au service d’attestation de l’intégrité (HAS) pour analyse. Le service HAS crée et renvoie un certificat d’attestation d’intégrité que l’appareil envoie ensuite à Citrix Endpoint Management. Lorsque Citrix Endpoint Management reçoit le certificat d’attestation d’intégrité, en fonction du contenu de ce certificat, des actions automatiques que vous avez configurées peuvent être déployées. |

| Nom de l’appareil | Définit les noms sur des appareils iOS et macOS, ce qui vous permet d’identifier les appareils. Vous pouvez utiliser des macros et du texte, ou une combinaison des deux pour définir le nom de l’appareil. |

| Configuration de l’éducation | Configure les appareils des enseignants et des élèves pour une utilisation avec Apple Éducation. Si les instructeurs utilisent l’application En classe, la stratégie Configuration de l’éducation est requise. Prise en charge pour les appareils iOS (iPadOS). |

| Options de Citrix Endpoint Management | Configure le comportement de Citrix Secure Hub lors de la connexion à Citrix Endpoint Management à partir d’appareils Android. |

| Désinstallation de Citrix Endpoint Management | Désinstalle Citrix Endpoint Management des appareils Android. Lorsqu’elle est déployée, cette stratégie supprime Citrix Endpoint Management sur tous les appareils du déploiement. |

| Exchange | Active la messagerie ActiveSync pour le client de messagerie natif sur l’appareil. |

| Fichiers | Ajoute des fichiers de script à Citrix Endpoint Management qui exécutent certaines fonctions pour les utilisateurs. Ou vous pouvez ajouter des fichiers de documents auxquels vous voulez que les utilisateurs Android aient accès sur leurs appareils. Lorsque vous ajoutez le fichier, vous pouvez également spécifier le répertoire dans lequel vous souhaitez que le fichier soit stocké sur l’appareil. |

| FileVault | Cette stratégie vous permet d’activer le chiffrement FileVault sur les appareils macOS inscrits. Vous pouvez également contrôler combien de fois un utilisateur peut ignorer l’installation de FileVault lors de la connexion. Disponible pour macOS 10.7 ou version ultérieure. |

| Firewall | Configure les paramètres du pare-feu. Vous pouvez entrer les adresses IP, les ports et les noms d’hôte que vous souhaitez autoriser ou empêcher sur les appareils. Vous pouvez également configurer les paramètres de redirection de proxy et de proxy. |

| Police | Ajoute des polices aux appareils iOS et macOS. Les polices doivent être de type TrueType (.TTF) ou OpenType (.OFT). Citrix Endpoint Management ne prend pas en charge les collections de polices (.TTC, .OTC). |

| Disposition de l’écran d’accueil | Définit la disposition des applications et des dossiers pour l’écran d’accueil d’iOS sur les appareils iOS supervisés. |

| Importer le profil iOS et macOS | Importe les fichiers XML de configuration d’appareil pour iOS et macOS dans Citrix Endpoint Management. Le fichier contient des stratégies de sécurité et des restrictions que vous préparez avec Apple Configurator. |

| Gestion du keyguard | Contrôle les fonctionnalités disponibles pour les utilisateurs avant qu’ils déverrouillent le keyguard de l’appareil et le keyguard de challenge professionnel. Vous pouvez également contrôler les fonctions de keyguard d’appareil pour les appareils entièrement gérés et dédiés. Par exemple, vous pouvez désactiver les fonctions d’écran de verrouillage telles que le déverrouillage par empreinte digitale, les agents de confiance et les notifications. |

| Clé de Knox Platform for Enterprise | Vous permet de fournir les informations de licence Samsung Knox Platform for Enterprise (KPE) requises. |

| Configuration du Launcher | Spécifie les paramètres de Citrix Launcher sur les appareils Android, tels que les applications autorisées et une image de logo personnalisée pour l’icône Launcher. |

| LDAP | Fournit des informations sur un serveur LDAP à utiliser pour les appareils iOS, y compris toute information nécessaire sur le compte telle que le nom d’hôte du serveur LDAP. La stratégie fournit également un ensemble de stratégies de recherche LDAP à utiliser lors de l’interrogation du serveur LDAP. |

| Localisation | Permet de géo-localiser les appareils sur une carte, en supposant que le GPS est activé pour Citrix Secure Hub sur l’appareil. Après le déploiement de cette stratégie sur l’appareil, vous pouvez envoyer une commande de localisation à partir de Citrix Endpoint Management. L’appareil répond avec ses coordonnées d’emplacement. Citrix Endpoint Management prend également en charge les stratégies de géofencing et de suivi. |

| Message sur l’écran de verrouillage | Définit les messages à afficher sur les appareils suivants lorsqu’ils sont perdus : la fenêtre de connexion des iPad partagés et l’écran de verrouillage des appareils iOS supervisés. |

| Messagerie | Configure un compte de messagerie sur les appareils iOS ou macOS. |

| Configurations gérées | Contrôle de nombreuses options de configuration et de restriction d’applications pour les appareils Android Entreprise. |

| Domaines gérés | Définit des domaines gérés qui s’appliquent à la messagerie et au navigateur Safari. Les domaines gérés vous aident à protéger les données d’entreprise en contrôlant les applications qui peuvent ouvrir des documents téléchargés depuis des domaines à l’aide de Safari. Pour les appareils supervisés iOS, vous pouvez spécifier des adresses URL ou des sous-domaines pour contrôler la manière dont les utilisateurs peuvent ouvrir des documents, des pièces jointes et des téléchargements à partir du navigateur. |

| Nombre maximal d’utilisateurs résidents | Spécifie le nombre maximal d’utilisateurs pour un iPad partagé. Prise en charge pour les appareils iOS et iPados. |

| Options MDM | Gère les fonctions Localiser mon téléphone/Verrouillage d’activation iPad sur les appareils supervisés iOS. |

| Réseau | Permet aux administrateurs de déployer les détails du routeur Wi-Fi vers des appareils gérés. Les détails du routeur comprennent le SSID, les données d’authentification et les données de configuration. |

| Utilisation du réseau | Définit des règles d’utilisation du réseau pour spécifier la manière dont les applications gérées utilisent les réseaux, tels que les réseaux de données cellulaires, sur les appareils iOS. Les règles s’appliquent uniquement aux applications gérées. Les applications gérées sont des applications que vous déployez sur les appareils des utilisateurs via Citrix Endpoint Management. |

| Bureau | Déployez des applications Microsoft Office sur tous les appareils exécutant Windows 10 (version 1709 ou ultérieure) ou Windows 11. |

| Info organisation | Spécifie les informations d’organisation pour les messages d’alerte que Citrix Endpoint Management déploie vers les appareils iOS. |

| Mise à jour d’OS | Déploie les dernières mises à jour du système d’exploitation sur les appareils pris en charge et supervisés. |

| Code secret | Définit un code PIN ou un mot de passe sur un appareil géré. Vous pouvez définir la complexité et les délais d’expiration du code secret sur l’appareil. |

| Période de grâce de verrouillage par code secret | Spécifie le nombre de minutes pendant lesquelles un écran d’iPad partagé reste verrouillé avant que l’utilisateur ne doive entrer un code d’accès pour déverrouiller l’écran. Prise en charge pour les appareils iOS et iPados. |

| Partage de connexion | Permet aux utilisateurs de se connecter à Internet lorsqu’ils ne sont pas à portée d’un réseau Wi-Fi. Les utilisateurs se connectent via la connexion de données cellulaires de leur appareil iOS, à l’aide de la fonctionnalité de point d’accès personnel. |

| Suppression de profils | Supprime le profil d’application des appareils macOS. |

| Profil de provisioning | Spécifie un profil de provisioning de distribution d’entreprise à envoyer aux appareils. Lorsque vous développez et codez une application d’entreprise iOS, vous incluez généralement un profil de provisioning. Apple requiert que le profil de l’application s’exécute sur un appareil iOS. Si un profil de provisioning est manquant, ou s’il a expiré, l’application se bloque lorsque l’utilisateur tape pour l’ouvrir. |

| Suppression du profil de provisioning | Supprime les profils de provisioning iOS. |

| Proxy | Spécifie les paramètres de proxy HTTP globaux pour les appareils exécutant iOS. Vous ne pouvez déployer qu’une stratégie de proxy HTTP globale par appareil. |

| Restrictions | Offre des centaines d’options pour verrouiller et contrôler les fonctionnalités sur les appareils gérés. Exemples d’options de restriction : désactiver l’appareil photo ou le micro, appliquer des règles d’itinérance et imposer l’accès à des services tiers, tels que des magasins d’applications. |

| Itinérance | Active ou non les services de voix et de données en itinérance sur des appareils iOS. Lorsque l’itinérance de la voix est désactivée, l’itinérance des données est automatiquement désactivée. |

| Clé de licence MDM Samsung | Spécifie la clé Samsung Enterprise License Management (ELM) intégrée que vous devez déployer sur un appareil. Citrix Endpoint Management prend également en charge le service E-FOTA (Firmware Over-The-Air) Samsung Enterprise. |

| SCEP | Configure les appareils iOS et macOS afin de récupérer un certificat à partir d’un serveur SCEP externe. Vous pouvez également fournir un certificat à l’appareil à l’aide du protocole SCEP à partir d’une PKI connectée à Citrix Endpoint Management. Pour ce faire, créez une entité PKI et un fournisseur PKI en mode distribué. |

| Compte SSO | Crée des comptes SSO pour permettre aux utilisateurs de s’authentifier une seule fois pour accéder à Citrix Endpoint Management et à vos ressources d’entreprise internes. Les utilisateurs n’ont pas à stocker d’informations d’identification sur l’appareil. Citrix Endpoint Management utilise les informations d’identification de l’utilisateur d’entreprise du compte SSO pour toutes les applications, y compris les applications provenant de l’App Store. Cette stratégie est compatible avec l’authentification Kerberos. Disponible sur iOS. |

| Chiffrement du stockage | Permet de crypter le stockage interne et externe. Pour certains appareils, cette stratégie empêche les utilisateurs d’utiliser une carte de stockage sur leurs appareils. |

| Magasin | Indique si un clip Web du magasin d’applications s’affiche sur l’écran d’accueil des appareils utilisateur. |

| Abonnements calendriers | Ajoute un abonnement calendrier à la liste des calendriers sur les appareils iOS. Vous devez être abonné à un calendrier avant de pouvoir l’ajouter à la liste des abonnements calendriers sur les appareils des utilisateurs. |

| Termes et conditions | Requiert que les utilisateurs acceptent les stratégies spécifiques de votre entreprise relatives aux connexions au réseau d’entreprise. Lorsque les utilisateurs inscrivent leurs appareils auprès de Citrix Endpoint Management, ils doivent accepter les termes et conditions pour inscrire leurs appareils. Le refus des termes et conditions annule le processus d’inscription. |

| Tunnel | Définit les paramètres proxy entre le composant client de toute application d’appareil mobile et le composant de serveur d’applications. |

| VPN | Fournit un accès aux systèmes principaux qui utilisent une technologie de passerelle VPN d’ancienne génération. Cette stratégie fournit des détails de connexion à une passerelle VPN que vous pouvez déployer sur les appareils. Citrix Endpoint Management prend en charge plusieurs fournisseurs VPN, y compris Cisco AnyConnect, Juniper et Citrix VPN. Si la passerelle VPN prend en charge cette option, vous pouvez associer cette stratégie à une autorité de certification et activer le VPN à la demande. |

| Fond d’écran | Ajoute un fichier .png ou .jpg en tant que fond d’écran sur l’écran d’accueil, l’écran de verrouillage ou les deux. Pour utiliser un fond d’écran différent sur iPad et iPhone, créez différentes stratégies de fond d’écran et les déployer vers les utilisateurs appropriés. |

| Clips Web | Place des raccourcis ou clips Web sur des sites Web de manière à ce qu’ils apparaissent à côté des applications sur les appareils des utilisateurs. Vous pouvez spécifier vos propres icônes pour représenter les clips Web sur des appareils iOS, macOS X et Android. Windows Tablet requiert uniquement un libellé et une adresse URL. |

| Filtre de contenu Web | Filtre le contenu web sur les appareils iOS. Citrix Endpoint Management utilise la fonction de filtrage automatique d’Apple et les sites que vous ajoutez aux listes d’autorisation et de blocage. Disponible uniquement sur les appareils iOS supervisés. |

| Agent Windows | Activez cette stratégie pour exécuter des scripts PowerShell chargés sur des bureaux et des tablettes Windows. |

| Configuration de GPO Windows | Configurez des objets de stratégie de groupe (GPO) pour tout appareil Windows pris en charge par Citrix Workspace Environment Management. |

| Windows Hello Entreprise | Active la fonctionnalité Windows afin que les utilisateurs puissent provisionner Windows Hello Entreprise sur leur appareil. La stratégie permet également de configurer des limitations de code d’accès et d’autres fonctionnalités de sécurité. |

Stratégies applicatives par plate-forme

| Stratégie | iOS | macOS | Android Enterprise | Android (ancien administrateur de l’appareil) | Windows Desktop/Tablet | Autre |

|---|---|---|---|---|---|---|

| Stratégie de mise en miroir AirPlay | X | X | ||||

| Stratégie AirPrint | X | |||||

| Stratégie APN | X | X | ||||

| Stratégie d’accès aux applications | X | X | ||||

| Stratégie d’attributs d’application | X | |||||

| Stratégie de configuration d’application | X | X | ||||

| Stratégie d’inventaire des applications | X | X | X | X | X | |

| Stratégie de mode kiosque | X | X | X | |||

| Stratégie Autorisations d’application | X | |||||

| Stratégie de désinstallation des applications | X | X | X | X | ||

| Stratégie de restriction de désinstallation d’applications | X | |||||

| Stratégie Application Guard | X | |||||

| Stratégie Notifications d’applications | X | |||||

| Mettre à jour automatiquement les applications gérées | X | |||||

| Stratégie BitLocker | X | |||||

| Stratégie Bluetooth | X | |||||

| Stratégie de navigateur | X | |||||

| Stratégie de calendrier (CalDav) | X | X | ||||

| Stratégie cellulaire | X | |||||

| Stratégie de planification de connexion | X | X | ||||

| Stratégie de contacts (CardDAV) | X | X | ||||

| Stratégie Copier les applications sur le conteneur Samsung | X | |||||

| Stratégie d’informations d’identification | X | X | X | X | X | |

| Stratégie XML personnalisée | X | X | ||||

| Stratégies d’appareil Defender | X | |||||

| Stratégie Device Guard | X | |||||

| Stratégie d’attestation de l’intégrité des appareils | X | |||||

| Stratégie de nom d’appareil | X | X | ||||

| Stratégie Configuration de l’éducation | X | |||||

| Stratégie Options Citrix Endpoint Management | X | X | ||||

| Stratégie Désinstallation de Citrix Endpoint Management | X | |||||

| Stratégie Exchange | X | X | X | X | X | |

| Stratégie de fichiers | X | X | ||||

| Stratégie FileVault | X | |||||

| Stratégie de pare-feu | X | X | ||||

| Stratégie de police | X | X | ||||

| Stratégie Disposition de l’écran d’accueil | X | |||||

| Stratégie Importer configuration de l’appareil | X | |||||

| Stratégie Importer le profil iOS et macOS | X | X | ||||

| Stratégie Gestion du keyguard | X | |||||

| Stratégie kiosque | X | X | ||||

| Stratégie de configuration du Launcher | X | X | ||||

| Stratégie LDAP | X | X | ||||

| Stratégie d’emplacement | X | X | X | |||

| Stratégie de message sur l’écran de verrouillage | X | |||||

| Stratégie de messagerie | X | X | ||||

| Stratégie Configurations gérées | X | |||||

| Stratégies de domaines gérés | X | |||||

| Stratégie Nombre maximal d’utilisateurs résidents | X | |||||

| Stratégie d’options MDM | X | |||||

| Stratégie de réseau | X | X | X | |||

| Stratégie Utilisation du réseau | X | |||||

| Stratégie Office | X | |||||

| Stratégie d’informations sur l’organisation | X | |||||

| Stratégie de mise à jour d’OS | X | X | X | X | ||

| Stratégie de code secret | X | X | X | X | X | |

| Stratégie de période de grâce de verrouillage par code secret | X | |||||

| Stratégie Personal Hotspot | X | |||||

| Stratégie de suppression de profil | X | X | ||||

| Stratégie de profil de provisioning | X | |||||

| Stratégie de suppression de profil de provisioning | X | |||||

| Stratégie de proxy | X | |||||

| Stratégie de restrictions | X | X | X | X | ||

| Stratégie d’itinérance | X | |||||

| Stratégie de clé de licence MDM Samsung | X | |||||

| Stratégie SCEP | X | X | ||||

| Stratégies de dictée et Siri | X | |||||

| Stratégie de compte SSO | X | |||||

| Stratégie de chiffrement du stockage | ||||||

| Stratégie de magasin | X | X | X | |||

| Stratégie d’abonnements calendriers | X | |||||

| Stratégie termes et conditions | X | X | X | |||

| Stratégie de tunnel | X | |||||

| Stratégie VPN | X | X | X | X | ||

| Stratégie de fond d’écran | X | |||||

| Stratégie de clip Web | X | X | X | X | ||

| Stratégie de filtre de contenu Web | X | |||||

| Stratégie de l’agent Windows | X | |||||

| Stratégie de configuration de GPO Windows | X | |||||

| Stratégie Windows Hello Entreprise | X |