Contrainte de mise en conformité des appareils Android (Technical Preview)

Remarque :

Les fonctionnalités présentées dans les versions Technical Preview sont disponibles à des fins d’utilisation dans les environnements hors production ou de production limitée, et pour permettre aux clients de partager leurs commentaires. Citrix n’offre pas de support pour les fonctionnalités présentées dans les versions Technical Preview, mais accepte les commentaires pour les améliorer. Vous pouvez nous faire part de vos commentaires sur cette fonctionnalité en cliquant sur Envoyez-nous vos commentaires. Citrix peut prendre en considération les commentaires en fonction de leur gravité, criticité et importance.

Les administrateurs client peuvent gérer la mise en conformité des appareils Android inscrits en mode Propriétaire d’appareil. Ils peuvent définir des règles personnalisées permettant d’évaluer la conformité, et notamment de :

- s’assurer que la sécurité du mot de passe de l’appareil est conforme aux normes spécifiées ;

- vérifier l’installation de toutes les applications requises ;

- confirmer la suppression de toutes les applications interdites.

En cas d’appareils jugés non conformes, les clients peuvent demander aux utilisateurs de corriger les problèmes. En outre, des mesures plus strictes sont disponibles, telles que le verrouillage des applications sur l’appareil, afin de restreindre l’accès des utilisateurs tant que la conformité ne sera pas rétablie. Pour activer cette fonctionnalité, deux conditions préalables sont nécessaires, impliquant des modifications à la fois côté serveur et côté client :

- Mise à niveau du serveur CEM avec la version 24.8.0.

- Mise à niveau de Secure Hub avec la version 24.8.0.

Procédure de gestion de la conformité des appareils Android

- Activez le feature flag

afw.policy.compliancespécifiquement pour le serveur CEM. - Ajoutez et déployez une stratégie de conformité.

-

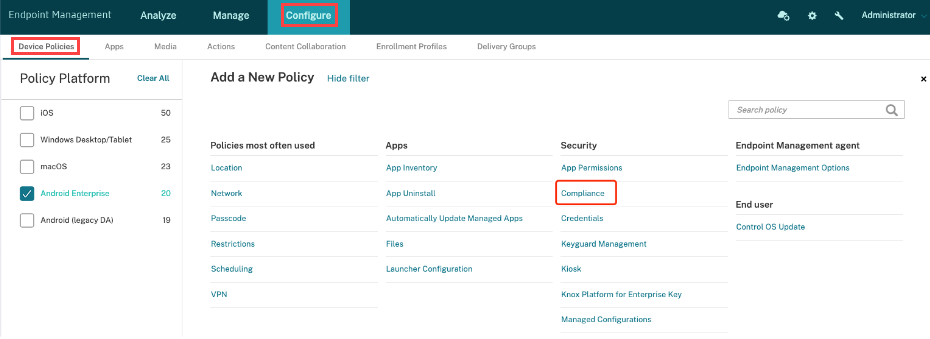

Dans l’onglet Configurer, sélectionnez Stratégies d’appareil, puis cliquez sur Conformité.

-

Configurez la stratégie avec les paramètres suivants :

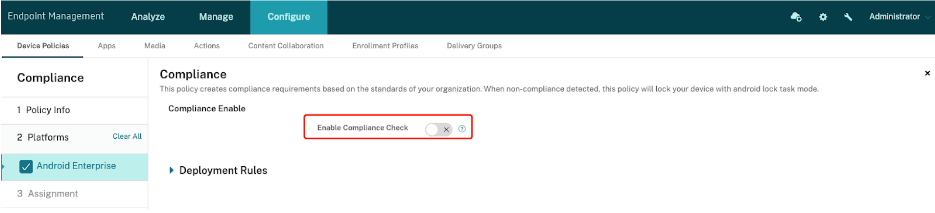

- Activez le paramètre Contrôle de conformité permettant de définir si les appareils sont soumis à des contrôles de conformité. Pour révoquer une stratégie de conformité déployée, désactivez cette option et redéployez la stratégie. Le simple fait de supprimer la stratégie du groupe de mise à disposition ne sera pas effectif.

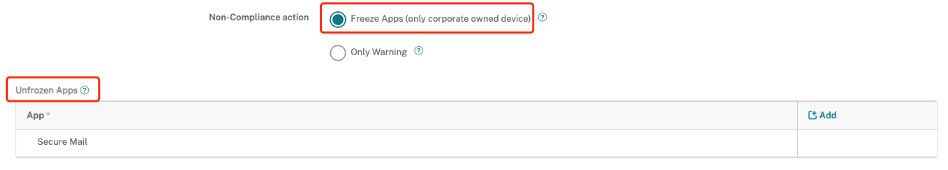

- Action en cas de non-conformité : choisissez entre Avertissement seulement et Verrouillage des applications (uniquement sur les appareils appartenant à l’entreprise). Si vous sélectionnez Avertissement seulement, les utilisateurs de Secure Hub seront informés des éléments non conformes et invités à résoudre ces problèmes. La sélection de Verrouillage des applications (uniquement sur les appareils appartenant à l’entreprise) verrouille toutes les applications de l’appareil. Les administrateurs peuvent toutefois définir une liste personnalisée permettant d’exclure des applications spécifiques à ne pas verrouiller, telles que Secure Hub (pour afficher et résoudre les éléments non conformes), Google Play Store (pour installer les applications nécessaires), Paramètres (pour les réinitialisations d’usine) et SMS (pour les communications d’urgence). L’option Verrouillage des applications (uniquement sur les appareils appartenant à l’entreprise) ne s’applique qu’aux appareils appartenant à l’entreprise.

- Vérifier la conformité des codes secrets : vérifie si les codes secrets de l’appareil répondent aux normes spécifiées. Généralement utilisé avec les stratégies de code secret.

- Vérifier les applications requises : affiche la liste des applications obligatoires. Garantit que ces applications sont installées sur l’appareil.

Remarque :

- Les applications répertoriées sous Applications requises doivent également être incluses dans la section des applications requises du groupe de mise à disposition afin de garantir leur fonctionnalité. Dans le cas contraire, elles ne fonctionneront pas.

- Si des applications requises ne sont pas disponibles sur Google Play géré, les utilisateurs resteront en mode verrouillé.

- Vérifier les applications interdites : affiche la liste des applications interdites. Garantit qu’aucune de ces applications n’est installée.

Remarque :

Les administrateurs doivent s’abstenir d’ajouter des applications préinstallées par le système à la liste des applications interdites, car les utilisateurs ne sont pas autorisés à les supprimer.

-

- Déployer une stratégie.

- Dans Secure Hub, cliquez sur Actualiser la stratégie ou attendez la synchronisation périodique de 6 heures pour déployer la stratégie sur les appareils.

- Lors du déploiement, un contrôle de conformité est immédiatement déclenché. En cas d’appareils non conformes, le mode Verrouillage des applications restreint à la fois l’utilisation de l’appareil et de ses applications tant que les critères de conformité ne seront pas respectés.

Si l’administrateur configure le verrouillage des applications en cas de non-conformité, Secure Hub et l’appareil lui-même limiteront l’utilisation des applications. Plus précisément :

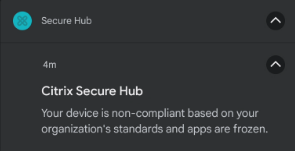

- Une notification persistante s’affichera dans la barre de notification pour rappeler à l’utilisateur que les applications ont été verrouillées.

- Les applications verrouillées, à l’exception de celles répertoriées comme autorisées par défaut ou figurant dans la liste des applications non verrouillées, ne répondront pas lorsque vous cliquerez dessus.

- Cet état persistera tant que la conformité de l’appareil ne sera pas rétablie. Même après le redémarrage ou une mise à niveau du système, l’appareil redeviendra immédiatement bloqué (sauf lors des mises à niveau de Secure Hub, qui nécessitent un lancement manuel par l’utilisateur).

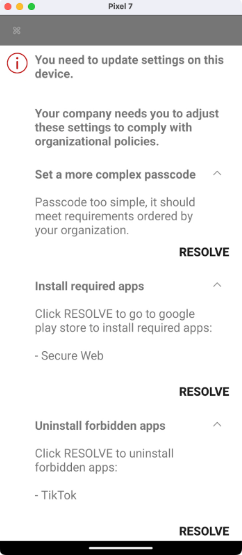

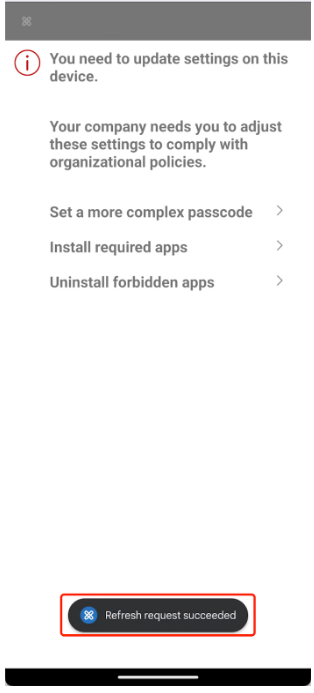

- Résolution des cas de non-conformité :

- Lorsqu’un appareil n’est pas conforme, Secure Hub ne peut pas actualiser la stratégie à l’aide de la méthode habituelle (c.-à-d. en cliquant sur le bouton Actualiser la stratégie sur la page Informations de l’appareil).

- Une solution alternative est alors proposée en déroulant la page pour afficher les éléments non conformes et l’actualisation est transmise par le biais d’une notification toast.

- Actions spécifiques pour les utilisateurs :

- Définition d’un code secret plus complexe pour répondre aux normes.

- Installation des applications requises depuis le Google Play Store.

- Désinstallation des applications interdites.

- Surveillance de la conformité

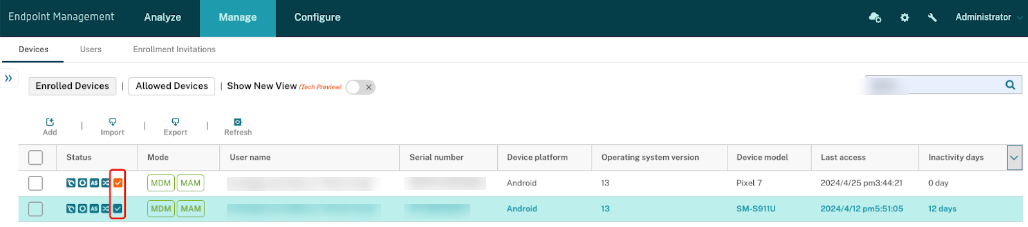

- Afficher l’état de conformité : une nouvelle icône affiche l’état de conformité dans Gérer -> Appareils -> État. Le vert indique un état de conformité, tandis que l’orange indique un état de non-conformité.

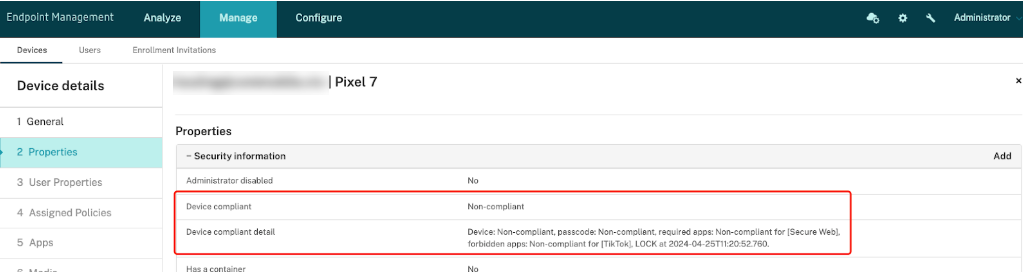

- Des informations détaillées sur l’état de conformité sont disponibles dans Gérer -> Appareils -> Détails de l’appareil -> Propriétés -> Informations de sécurité.

Dépannage

-

L’application requise configurée est introuvable sur le Google Play Store, ce qui a entraîné une non-conformité de l’appareil et l’impossibilité de résoudre le problème. Il s’agit d’un défaut de conception.

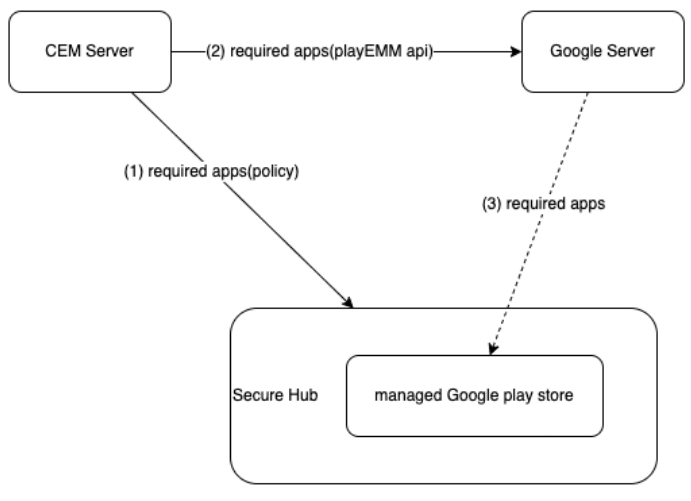

Le serveur CEM envoie les applications requises vers Secure Hub et les serveurs Google via les liens 1 et 2, mais le lien 3 échappe à notre contrôle. Lorsque Secure Hub recherche les applications requises à l’aide du lien 1, nous ne pouvons pas garantir la disponibilité de ces applications sur le Google Play Store géré. Cette différence signifie que même si la stratégie de conformité exige que Secure Hub installe ces applications, il est possible qu’elles ne soient pas immédiatement disponibles dans le magasin. En règle générale, les serveurs Google envoient les applications requises à l’appareil dans les 24 heures à l’aide du lien 3.

-

Avant la mise à niveau de Secure Hub, l’appareil n’était pas conforme et les applications étaient verrouillées. Cependant, après la mise à niveau de Secure Hub, toutes les applications étaient déverrouillées. Cela se produit parce qu’au cours du processus de mise à niveau, le fonctionnement de Secure Hub est interrompu, ce qui l’empêche de maintenir les applications verrouillées. Ce problème est connu mais demeure sans solution pour le moment. Nous travaillons activement avec Google pour y remédier et prévoyons des améliorations dans les prochaines versions. Une fois la mise à niveau terminée, les utilisateurs peuvent lancer manuellement Secure Hub pour démarrer le processus et restaurer l’état de verrouillage des applications.

-

Comment déverrouiller des applications ? La méthode la plus courante pour les utilisateurs consiste à résoudre tous les problèmes afin de rétablir la conformité de l’appareil, ce qui déverrouille automatiquement toutes les applications. S’il n’est pas possible de rétablir l’état de conformité rapidement, appliquez la procédure suivante : - Ajoutez les applications concernées à la liste des applications non verrouillées et effectuez une actualisation en déroulant la liste. - Remplacez l’action en cas de non-conformité par Avertissement et effectuez une actualisation en déroulant la liste. - Désactivez le commutateur de contrôle pour les éléments non conformes ou le commutateur principal, puis effectuez une actualisation en déroulant la liste. - Si aucune des méthodes ci-dessus ne fonctionne, activez le feature flag

afw.locktaskmode.disablespécifiquement pour le serveur CEM et effectuez une actualisation en déroulant la liste. Cette action force le déverrouillage de toutes les applications, mais Secure Hub demeure verrouillé tout comme lorsque l’action en cas de non-conformité est réglée sur Avertissement. - Désactivez le feature flagafw.policy.compliancespécifiquement pour le serveur CEM et effectuez une actualisation en déroulant la liste. - Dans le pire des cas où Secure Hub ne peut pas se connecter au serveur CEM, réinitialisez les paramètres d’usine dans les paramètres. -

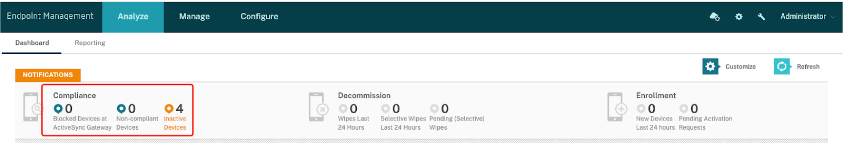

L’état de conformité affiché sous Analyse -> Tableau de bord correspond à un type de conformité différent dans Citrix Endpoint Management de celui qui est référencé dans cette stratégie. Cette fonctionnalité n’est pas encore développée et sera améliorée dans les prochaines versions.

-

Cette fonctionnalité ne s’applique pas aux appareils inscrits via les modes COSU/WPCOD/BYOD. Actuellement, seuls les appareils inscrits en mode Propriétaire d’appareil (Device Owner, DO) sont pris en charge.