Considérations SSO et proxy pour les applications MDX

L’intégration de Citrix Endpoint Management à NetScaler Gateway vous permet de fournir aux utilisateurs une authentification unique (SSO) à toutes les ressources HTTP / HTTPS principales. En fonction de vos exigences en matière d’authentification SSO, configurez les connexions utilisateur pour qu’une application MDX utilise Secure Browse (Tunnel - SSO Web), qui est un type de VPN sans client.

Important :

Citrix a mis fin à la prise en charge d’un tunnel VPN complet et d’un fichier PAC (Proxy Automatic Configuration) avec un déploiement de tunnel VPN complet pour les appareils iOS. Pour plus d’informations, consultez Fin de prise en charge.

Si NetScaler Gateway n’est pas le meilleur moyen de fournir une authentification unique dans votre environnement, vous pouvez configurer une application MDX avec une mise en cache de mot de passe locale basée sur une stratégie. Cet article explore les différentes options SSO et proxy, en mettant l’accent sur Citrix Secure Web. Les concepts s’appliquent à d’autres applications MDX.

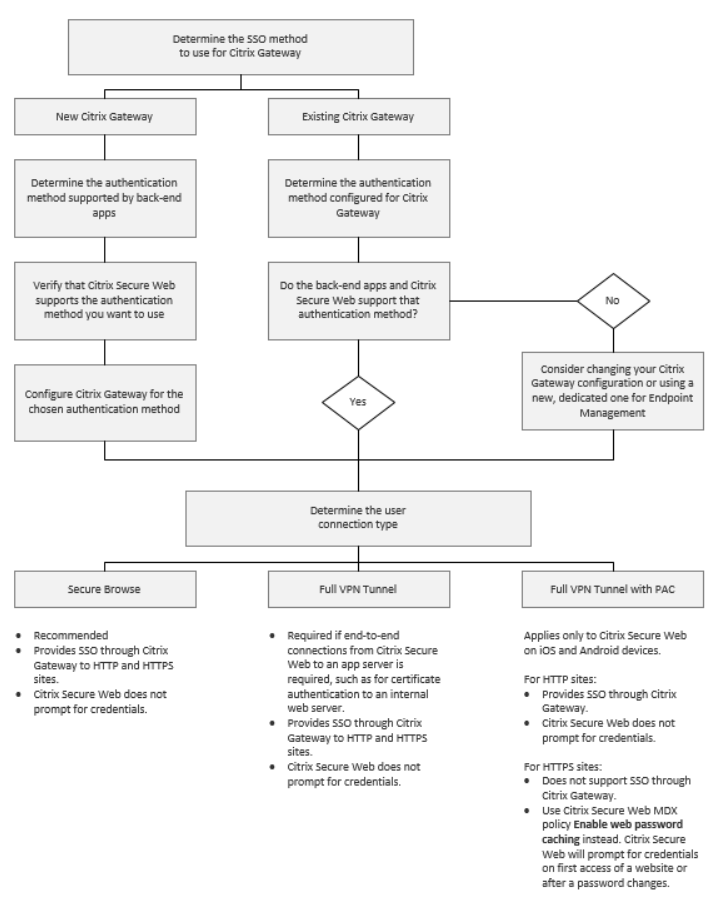

L’organigramme suivant résume le flux décisionnel pour les connexions SSO et utilisateur.

Méthodes d’authentification NetScaler Gateway

Cette section fournit des informations générales sur les méthodes d’authentification prises en charge par NetScaler Gateway.

Authentification SAML

Lorsque vous configurez NetScaler Gatewaypour le langage SAML (Assertion Marking Language), les utilisateurs peuvent se connecter aux applications Web prenant en charge le protocole SAML pour l’authentification unique. NetScaler Gateway prend en charge l’authentification unique de fournisseur d’identité pour les applications Web SAML.

Configuration requise :

- Configurez l’authentification unique SAML dans le profil NetScaler Gateway Traffic.

- Configurez le fournisseur d’identité SAML pour le service demandé.

Authentification NTLM

Si l’authentification unique pour les applications Web est activée dans le profil de session, NetScaler Gateway effectue automatiquement l’authentification NTLM.

Configuration requise :

- Activez l’authentification unique dans le profil de trafic ou de session NetScaler Gateway.

Emprunt d’identité Kerberos

Citrix Endpoint Management prend en charge Kerberos pour Citrix Secure Web uniquement. Lorsque vous configurez NetScaler Gateway pour Kerberos SSO, NetScaler Gaterway utilise l’emprunt d’identité lorsqu’un mot de passe utilisateur est disponible pour NetScaler Gateway. L’emprunt d’identité signifie que NetScaler Gateway utilise des informations d’identification utilisateur pour obtenir le ticket requis pour accéder aux services, tels que Citrix Secure Web.

Configuration requise :

- Configurez la stratégie de session NetScaler Gateway

Worxpour lui permettre d’identifier le domaine Kerberos à partir de votre connexion. - Configurez un compte Kerberos Constrained Delegation (KCD) sur NetScaler Gateway. Configurez ce compte sans mot de passe et associez-le à une stratégie de trafic sur votre passerelle Citrix Endpoint Management.

- Pour plus de détails sur la configuration, consultez le blog Citrix : WorxWeb and Kerberos Impersonation SSO.

Délégation Kerberos contrainte

Citrix Endpoint Management prend en charge Kerberos pour Citrix Secure Web uniquement. Lorsque vous configurez NetScaler Gateway pour Kerberos SSO, NetScaler utilise la délégation contrainte lorsqu’un mot de passe utilisateur n’est pas disponible pour NetScaler Gateway.

Avec une délégation contrainte, NetScaler Gateway utilise un compte d’administrateur spécifié pour obtenir des tickets au nom des utilisateurs et des services.

Configuration requise :

- Configurez un compte KCD dans Active Directory avec les autorisations requises et un compte KDC sur NetScaler Gateway.

- Activez l’authentification unique dans le profil de trafic NetScaler Gateway.

- Configurez le site Web principal pour l’authentification Kerberos.

Authentification par remplissage de formulaire

Lorsque vous configurez NetScaler Gateway pour l’authentification par remplissage de formulaire, les utilisateurs peuvent se connecter une seule fois pour accéder à toutes les applications protégées de votre réseau. Cette méthode d’authentification s’applique aux applications qui utilisent le mode Tunnel - SSO Web.

Configuration requise :

- Configurez l’authentification unique par remplissage de formulaire dans le profil de trafic NetScaler Gateway.

Authentification HTTP Digest

Si vous activez l’authentification unique pour les applications Web dans le profil de session, NetScaler Gateway effectue automatiquement l’authentification HTTP Digest. Cette méthode d’authentification s’applique aux applications qui utilisent le mode Tunnel - SSO Web.

Configuration requise :

- Activez l’authentification unique dans le profil de trafic ou de session NetScaler Gateway.

Authentification HTTP de base

Si vous activez l’authentification unique pour les applications Web dans le profil de session, NetScaler Gateway effectue automatiquement l’authentification HTTP de base. Cette méthode d’authentification s’applique aux applications qui utilisent le mode Tunnel - SSO Web.

Configuration requise :

- Activez l’authentification unique dans le profil de trafic ou de session NetScaler Gateway.

Tunnel sécurisé– SSO Web

Cette section décrit les types de connexion utilisateur Tunnel - SSO Web pour Citrix Secure Web.

Les connexions qui sont tunnélisées sur le réseau interne peuvent utiliser une variante d’un VPN sans client, appelé Tunnel - SSO Web. Tunnel - SSO Web est la configuration par défaut spécifiée pour la stratégie Mode VPN préféré de Citrix Secure Web. Citrix recommande Tunnel - SSO Web pour les connexions qui nécessitent l’authentification unique (SSO).

En mode Tunnel - SSO Web, NetScaler Gateway divise la session HTTPS en deux parties :

- Du client à NetScaler Gateway

- De NetScaler Gateway au serveur de ressources principal

De cette manière, NetScaler Gateway a une visibilité complète sur toutes les transactions entre le client et le serveur, ce qui lui permet de fournir une authentification unique.

Vous pouvez également configurer des serveurs proxy pour Citrix Secure Web lorsque vous utilisez le mode Tunnel - SSO Web. Pour plus d’informations, consultez le blog Citrix Endpoint Management WorxWeb Traffic Through Proxy Server in Secure Browse Mode.

Remarque :

Citrix a annoncé la fin de la prise en charge du tunnel VPN complet avec PAC. Voir Fin de prise en charge.

Citrix Endpoint Management prend en charge l’authentification proxy fournie par NetScaler Gateway. Un fichier PAC contient des règles qui définissent la manière dont les navigateurs Web sélectionnent un serveur proxy pour accéder à une URL spécifiée. Les règles du fichier PAC peuvent spécifier la procédure à suivre pour les sites internes et externes. Citrix Secure Web analyse les règles du fichier PAC et envoie les informations sur le serveur proxy à NetScaler Gateway. NetScaler Gateway ignore le fichier PAC ou le serveur proxy.

Pour l’authentification aux sites Web HTTPS : la stratégie MDX de Citrix Secure Web Activer la mise en cache du mot de passe Web permet à Citrix Secure Web de s’authentifier et de fournir l’authentification unique (SSO) au serveur proxy via MDX.

Split tunneling de NetScaler Gateway

Lors de la planification de votre configuration SSO et proxy, vous devez également décider si vous souhaitez utiliser la fonction split tunneling de NetScaler Gateway. Citrix vous recommande d’utiliser le split tunneling de NetScaler Gateway uniquement si nécessaire. Cette section fournit un aperçu général de la manière dont le split tunneling fonctionne : NetScaler Gateway détermine le chemin du trafic en fonction de sa table de routage. Lorsque le split tunneling de NetScaler Gateway est activé, Citrix Secure Hub distingue le trafic réseau interne (protégé) du trafic Internet. Citrix Secure Hub procède en fonction du suffixe DNS et des applications intranet. Citrix Secure Hub tunnellise uniquement le trafic réseau interne via le tunnel VPN. Lorsque le split tunneling de NetScaler Gateway est désactivé, tout le trafic passe par le tunnel VPN.

Si vous préférez surveiller l’ensemble du trafic pour des raisons de sécurité, désactivez le split tunneling de NetScaler Gateway. Dans ce cas, tout le trafic passe par le tunnel VPN.

NetScaler Gateway dispose également d’un mode de split tunneling inverse à micro VPN. Cette configuration prend en charge une liste d’exclusion d’adresses IP qui ne sont pas tunnellisées sur NetScaler Gateway. Ces adresses sont envoyées en utilisant la connexion Internet de l’appareil. Pour plus d’informations sur le split tunneling inverse, veuillez consulter la documentation relative à NetScaler Gateway.

Citrix Endpoint Management inclut une liste d’exclusion de split tunneling inverse. Pour empêcher que certains sites Web soient envoyés par un tunnel via NetScaler Gateway : ajoutez une liste séparée par des virgules des noms de domaine complet (FQDN) ou des suffixes DNS qui se connectent à l’aide du réseau LAN. Cette stratégie s’applique uniquement au mode Tunnel - SSO Web avec NetScaler Gateway configuré pour le split tunneling inverse.