Entités PKI

Une configuration d’entité d’infrastructure de clé publique (PKI) Citrix Endpoint Management représente un composant réalisant des opérations PKI réelles (émission, révocation et informations d’état). Ces composants sont internes ou externes à Citrix Endpoint Management. Les composants internes sont appelés discrétionnaire. Les composants externes font partie de votre infrastructure d’entreprise.

Citrix Endpoint Management prend en charge les types d’entités PKI suivantes :

-

Services de certificats Microsoft

-

Autorités de certification discrétionnaires (CA)

Citrix Endpoint Management prend en charge les serveurs d’autorité de certification suivants :

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Remarque

Les versions 2012 R2, 2012 et 2008 R2 de Windows Servers ne sont plus prises en charge car elles ont atteint leur fin de vie. Pour en savoir plus, consultez la documentation sur le cycle de vie des produits Microsoft.

Concepts de PKI communs

Quel que soit son type, chaque entité PKI possède un sous-ensemble des fonctionnalités suivantes :

- Signer : émission d’un nouveau certificat, basé sur une demande de signature de certificat (CSR).

- Récupérer : récupération d’un certificat existant et d’une paire de clés.

- Révoquer : révocation d’un certificat client.

À propos des certificats CA

Lorsque vous configurez une entité PKI, informez Citrix Endpoint Management de la nature du certificat d’autorité de certification qui est le signataire des certificats émis par (ou récupérés depuis) cette entité. Cette entité PKI peut renvoyer des certificats signés (récupérés ou nouvellement signés) par un certain nombre d’autorités de certification différentes.

Fournissez le certificat de chacune de ces autorités dans le cadre de la configuration de l’entité PKI. Pour ce faire, chargez les certificats sur Citrix Endpoint Management puis référencez-les dans l’entité PKI. Pour les autorités de certification discrétionnaires, le certificat est implicitement le certificat de l’autorité de certification signataire. Pour les entités externes, vous devez spécifier le certificat manuellement.

Important :

Lorsque vous créez un modèle d’entité Services de certificats Microsoft, évitez les problèmes d’authentification possibles avec des appareils inscrits ; n’utilisez pas de caractères spéciaux dans le nom du modèle. Par exemple, n’utilisez pas :

! : $ ( ) # % + * ~ ? | { } [ ]

Services de certificats Microsoft

Citrix Endpoint Management se connecte avec Microsoft Certificate Services Web par le biais de son interface d’inscription Web. Citrix Endpoint Management prend uniquement en charge l’émission de nouveaux certificats via cette interface. Si l’autorité de certification Microsoft génère un certificat d’utilisateur NetScaler Gateway, NetScaler Gateway prend en charge le renouvellement et la révocation de ces certificats.

Pour créer une entité PKI Microsoft CA dans Citrix Endpoint Management, vous devez spécifier l’adresse URL de base de l’interface Web des services de certificats. Si vous le souhaitez, utilisez l’authentification de client SSL pour sécuriser la connexion entre Citrix Endpoint Management et l’interface Web des services de certificats.

Ajouter une entité Services de certificats Microsoft

-

Dans la console Citrix Endpoint Management, cliquez sur l’icône d’engrenage dans le coin supérieur droit de la console, puis cliquez sur Entités PKI.

-

Sur la page Entités PKI, cliquez sur Ajouter.

Un menu des types d’entité PKI s’affiche.

-

Cliquez sur Entité Services de certificats Microsoft.

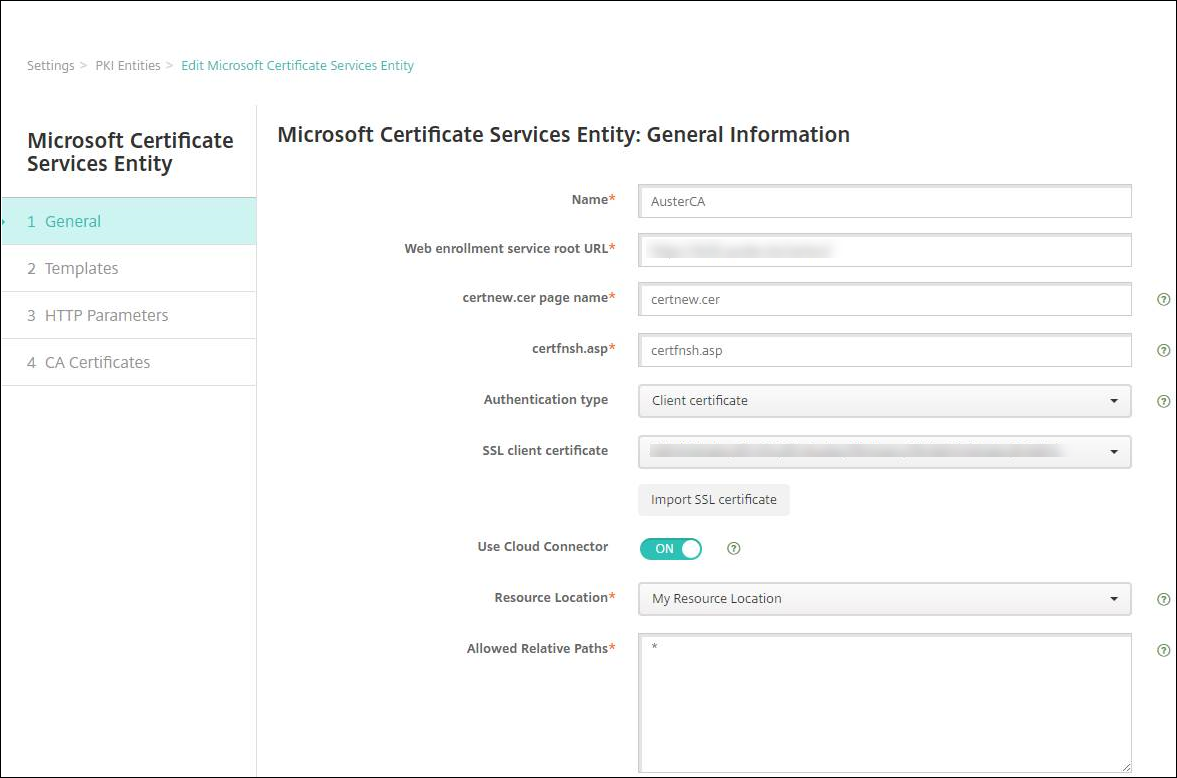

La page Entité Services de certificats Microsoft : informations générales s’affiche.

-

Sur la page Entité Services de certificats Microsoft : informations générales, configurez ces paramètres :

- Nom : entrez un nom pour votre nouvelle entité, qui sera utilisé plus tard pour faire référence à cette entité. Les noms de l’entité doivent être uniques.

-

URL racine du service d’inscription Web : entrez l’adresse URL de votre service d’inscription Web d’autorité de certification Microsoft. Par exemple :

https://192.0.0.1/certsrv/. L’adresse URL peut utiliser un format HTTP ou HTTP-over-SSL. - Nom de page certnew.cer : nom de la page certnew.cer. Utilisez le nom par défaut sauf si vous l’avez renommé pour une raison quelconque.

- certfnsh.asp : nom de la page certfnsh.asp. Utilisez le nom par défaut sauf si vous l’avez renommé pour une raison quelconque.

-

Type d’authentification : choisissez la méthode d’authentification à utiliser.

- Aucun

- HTTP basique : entrez le nom d’utilisateur et mot de passe requis pour se connecter.

- Certificat client : sélectionnez le certificat client SSL correct.

-

Utiliser Cloud Connector : choisissez Activé pour utiliser Cloud Connector pour les connexions au serveur PKI. Ensuite, spécifiez un emplacement de ressources et des chemins relatifs autorisés pour la connexion.

- Emplacement des ressources : choisissez parmi les emplacements de ressources définis dans Citrix Cloud Connector.

-

Chemins relatifs autorisés : chemins relatifs autorisés pour l’emplacement de ressources spécifié. Spécifiez un chemin d’accès par ligne. Vous pouvez utiliser le caractère générique astérisque (*).

Supposons que l’emplacement des ressources soit

https://www.ServiceRoot/certsrv. Pour fournir l’accès à toutes les URL de ce chemin, entrez/*dans Chemins relatifs autorisés.

-

Cliquez sur Tester la connexion pour vous assurer que le serveur est accessible. S’il n’est pas accessible, un message s’affiche, indiquant que la connexion a échoué. Vérifiez vos paramètres de configuration.

-

Cliquez sur Suivant.

La page Entité Services de certificats Microsoft : modèles s’affiche. Sur cette page, spécifiez le nom interne des modèles pris en charge par votre autorité de certification Microsoft. Lors de la création de Fournisseurs d’informations d’identification, vous devez sélectionner un modèle dans la liste définie ici. Chaque fournisseur d’identités utilisant cette entité utilise un seul modèle de ce type.

Pour connaître la configuration requise pour les modèles Services de certificats Microsoft, veuillez consulter la documentation Microsoft relative à votre version de serveur Microsoft. Citrix Endpoint Management ne requiert pas de configuration particulière pour les certificats qu’il distribue autres que les formats de certificat indiqués dans Certificats.

-

Sur la page Entité Services de certificats Microsoft : modèles, cliquez sur Ajouter, entrez le nom du modèle et cliquez sur Enregistrer. Répétez cette étape pour chaque modèle à ajouter.

-

Cliquez sur Suivant.

La page Entité Services de certificats Microsoft : paramètres HTTP s’affiche. Sur cette page, spécifiez des paramètres personnalisés que Citrix Endpoint Management doit ajouter à la requête HTTP auprès de l’interface d’inscription Web de Microsoft. Les paramètres personnalisés ne sont utiles que pour les scripts personnalisés exécutés sur l’autorité de certification.

-

Sur la page Entité Services de certificats Microsoft : paramètres HTTP, cliquez sur Ajouter, entrez le nom et la valeur des paramètres HTTP que vous souhaitez ajouter, puis cliquez sur Suivant.

La page Entité Services de certificats Microsoft : certificats CA s’affiche. Sur cette page, vous devez informer Citrix Endpoint Management des signataires des certificats que le système obtient par le biais de cette entité. Lorsque votre certificat CA est renouvelé, mettez-le à jour dans Citrix Endpoint Management. Citrix Endpoint Management applique le changement à l’entité de manière transparente.

-

Sur la page Entité Services de certificats Microsoft : certificats CA, sélectionnez les certificats que vous voulez utiliser pour cette entité.

-

Cliquez sur Enregistrer.

L’entité s’affiche sur le tableau Entités PKI.

Liste de révocation de certificats (CRL) NetScaler Gateway

Citrix Endpoint Management prend en charge la liste de révocation de certificats (CRL) uniquement pour une autorité de certification tierce. Si vous disposez d’une autorité de certification Microsoft configurée, Citrix Endpoint Management utilise NetScaler Gateway pour gérer la révocation.

Lorsque vous configurez l’authentification basée sur un certificat client, vous devez décider si vous avez besoin de configurer le paramètre Liste de révocation de certificats (CRL) NetScaler Gateway, Enable CRL Auto Refresh. Cette étape garantit que l’utilisateur d’un appareil en mode MAM exclusif ne peut pas s’authentifier à l’aide d’un certificat existant sur l’appareil.

Citrix Endpoint Management émet un nouveau certificat, car il n’interdit pas à un utilisateur de générer un certificat utilisateur si un certificat est révoqué. Ce paramètre renforce la sécurité des entités PKI lorsque la CRL vérifie la présence d’entités PKI expirées.

Autorités de certification discrétionnaires

Une autorité de certification discrétionnaire est créée lorsque vous fournissez un certificat d’autorité de certification et la clé privée qui lui est associée à Citrix Endpoint Management. Citrix Endpoint Management gère l’émission, la révocation et les informations d’état en interne des certificats, selon les paramètres que vous spécifiez.

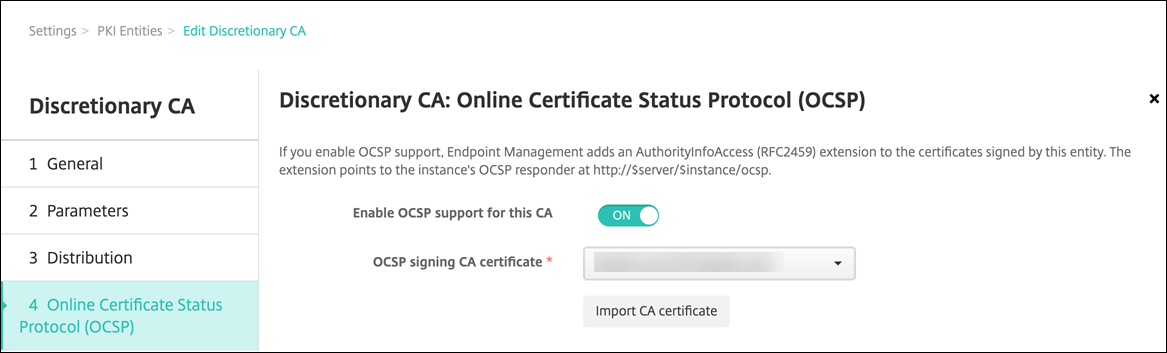

Lorsque vous configurez une autorité de certification discrétionnaire, vous pouvez activer la prise en charge du protocole OCSP pour cette autorité de certification. Si vous activez la prise en charge OCSP, l’autorité de certification ajoute l’extension id-pe-authorityInfoAccess aux certificats émis par l’autorité de certification. L’extension pointe vers le répondeur OCSP interne de Citrix Endpoint Management à l’emplacement suivant :

https://<server>/<instance>/ocsp

Lors de la configuration du service OCSP, spécifiez un certificat de signature OCSP pour l’entité discrétionnaire en question. Vous pouvez utiliser le certificat d’autorité de certification lui-même en tant que signataire. Pour éviter l’exposition inutile de votre clé privée d’autorité de certification (recommandé) : créez un certificat de signature OCSP délégué, signé par le certificat CA, et incluez cette extension : id-kp-OCSPSigning extendedKeyUsage.

Le service du répondeur OCSP de Citrix Endpoint Management prend en charge les réponses OCSP de base et les algorithmes de hash suivants utilisés dans les requêtes :

- SHA-256

- SHA-384

- SHA-512

Les réponses sont signées avec SHA-256 et l’algorithme de clé du certificat de signature (DSA, RSA ou ECDSA).

Générer et importer un certificat pour votre autorité de certification

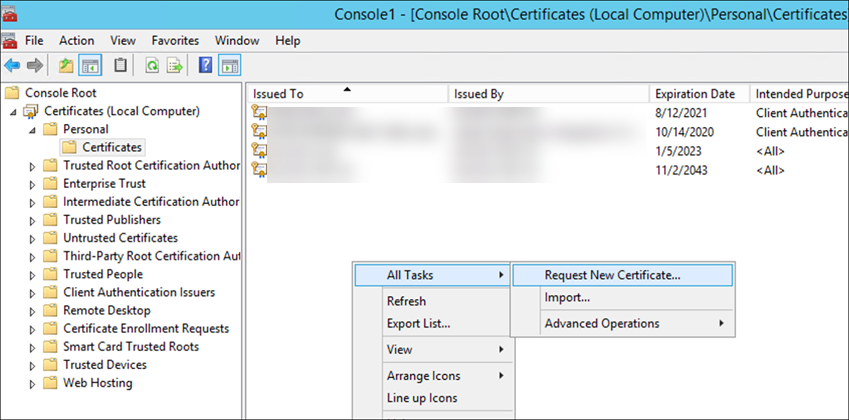

-

Sur votre serveur, ouvrez la console de gestion Microsoft (MMC) avec votre compte Système local et ouvrez le composant logiciel enfichable Certificats. Dans le panneau de droite, cliquez avec le bouton droit de la souris, puis cliquez sur Toutes les tâches > Demander un nouveau certificat.

-

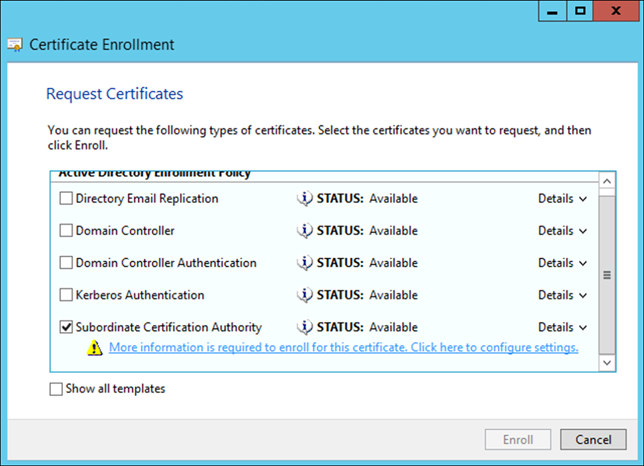

Dans l’assistant qui s’ouvre, cliquez deux fois sur Suivant. Dans la liste Demander des certificats, sélectionnez Autorité de certification secondaire, puis cliquez sur le lien Plus d’informations.

-

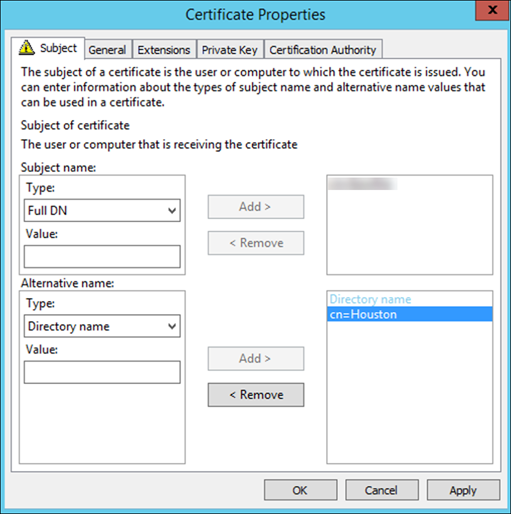

Dans la fenêtre, tapez un nom de sujet et un autre nom. Cliquez sur OK.

-

Cliquez sur Inscrire, puis sur Terminer.

-

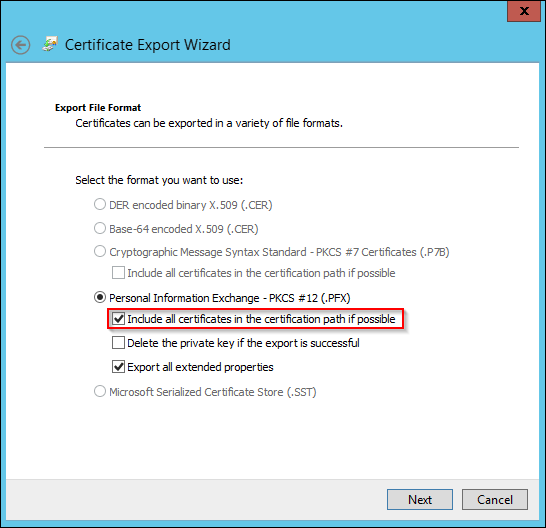

Dans la console MMC, cliquez avec le bouton droit sur le certificat que vous avez créé. Cliquez sur Toutes les tâches > Exporter. Exportez le certificat en tant que fichier .pfx avec une clé privée. Sélectionnez l’option Inclure tous les certificats dans le chemin d’accès de certification, si possible.

-

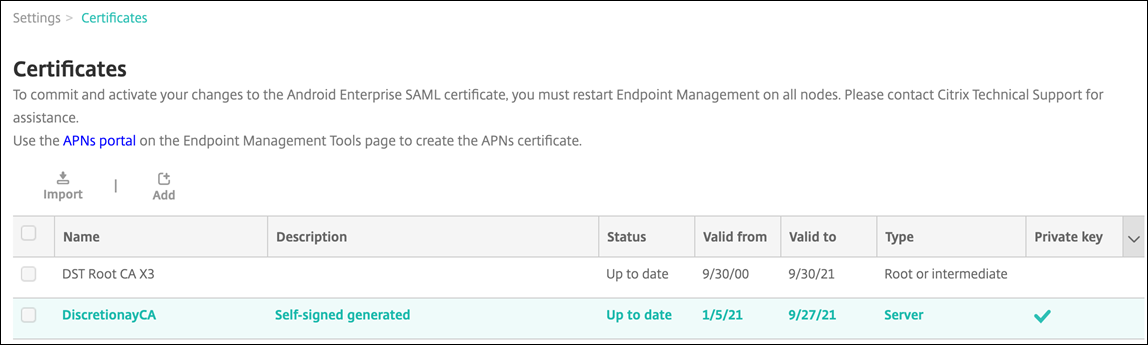

Dans la console Citrix Endpoint Management, accédez à Paramètres > Certificats.

-

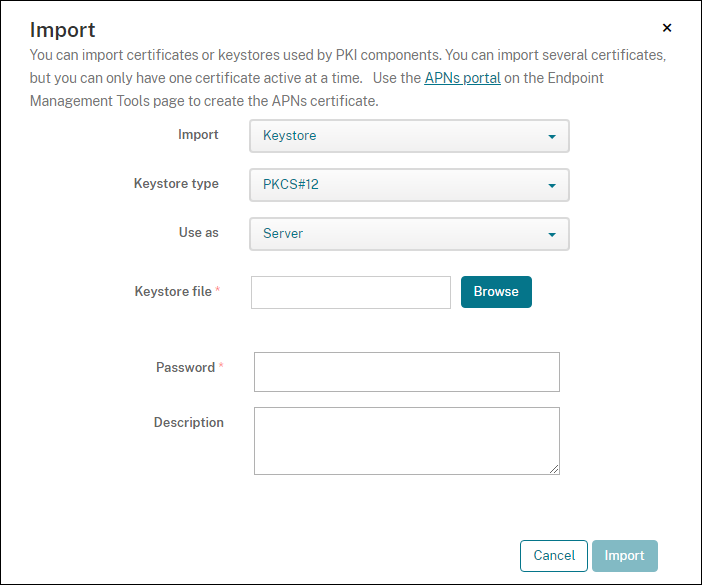

Cliquez sur Importer. Dans la fenêtre qui s’ouvre, recherchez les fichiers de certificat et de clé privée que vous avez exportés précédemment.

-

Cliquez sur Importer. Le certificat est ajouté au tableau.

Ajouter des autorités de certification discrétionnaires

-

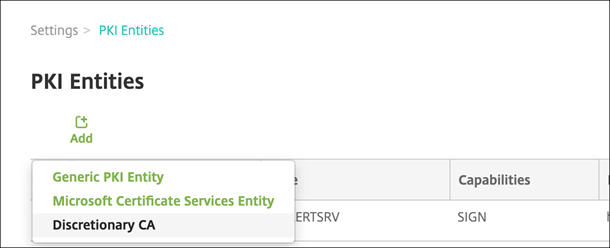

Dans la console Citrix Endpoint Management, cliquez sur l’icône d’engrenage dans le coin supérieur droit de la console, puis cliquez sur Plus > Entités PKI.

-

Sur la page Entités PKI, cliquez sur Ajouter.

-

Cliquez sur CA discrétionnaire.

-

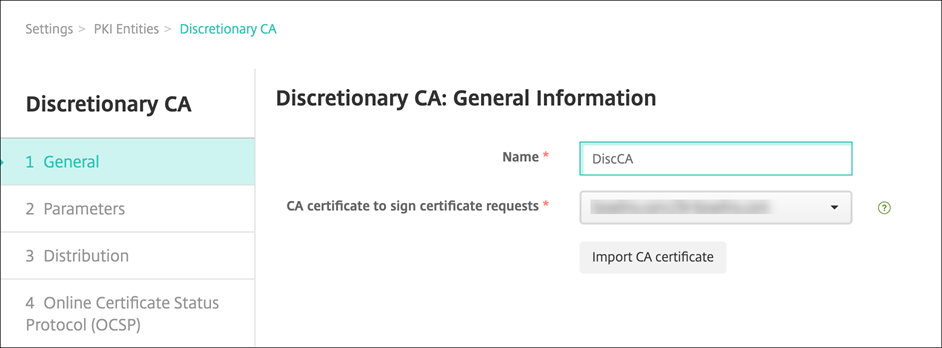

Sur la page CA discrétionnaire : informations générales, effectuez la configuration suivante :

- Nom : entrez un nom descriptif pour la CA discrétionnaire.

-

Certificat CA utilisé pour signer les demandes de certificat : cliquez sur un certificat pour la CA discrétionnaire à utiliser pour signer les demandes de certificats.

Cette liste de certificats est générée à partir des certificats CA avec des clés privées que vous avez chargés sur Citrix Endpoint Management sous Configurer > Paramètres > Certificats.

-

Cliquez sur Suivant.

-

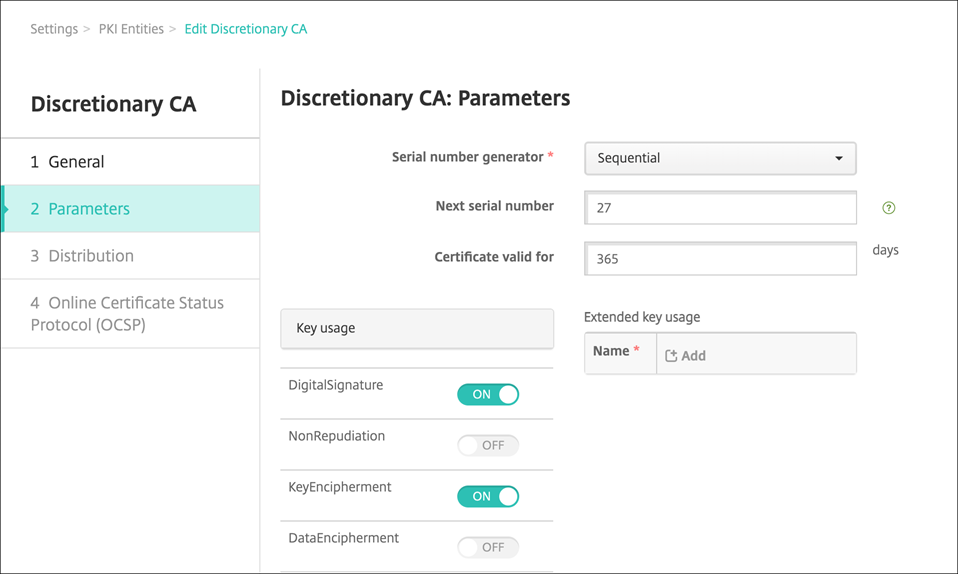

Sur la page CA discrétionnaire : paramètres, effectuez la configuration suivante :

- Générateur de numéro de série : la CA discrétionnaire génère des numéros de série pour les certificats qu’elle émet. Dans cette liste, cliquez sur Séquentiel ou Non-séquentiel pour déterminer comment les numéros sont générés.

- Numéro de série suivant : entrez une valeur pour déterminer le numéro suivant émis.

- Certificat valide pour : entrez le nombre de jours pendant lesquels le certificat est valide.

- Utilisation de la clé : identifiez la fonction des certificats émis par l’autorité de certification discrétionnaire en définissant les clés appropriées sur Activé. Une fois cette option définie, l’autorité de certification peut uniquement émettre des certificats aux fins susmentionnées.

- Utilisation de clé étendue : pour ajouter d’autres paramètres, cliquez sur Ajouter, entrez le nom de clé, puis cliquez sur Enregistrer.

-

Cliquez sur Suivant.

-

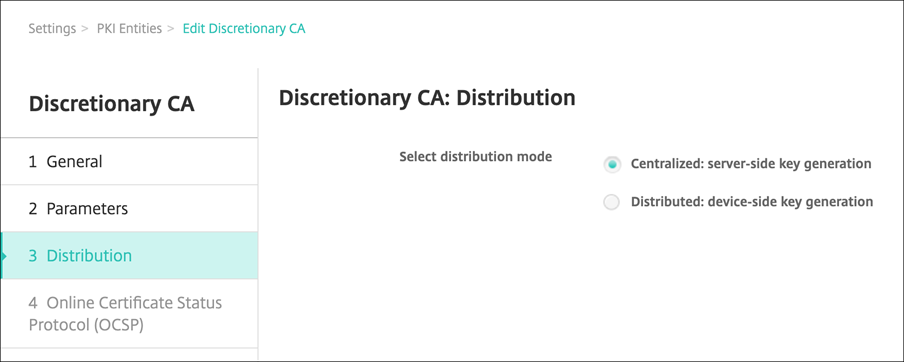

Sur la page CA discrétionnaire : distribution, sélectionnez un mode de distribution :

- Centralisé : génération de la clé sur le serveur. Citrix recommande l’option centralisée. Les clés privées sont générées et stockées sur le serveur et distribuées sur les appareils des utilisateurs.

- Distribué : génération de la clé sur l’appareil. Les clés privées sont générées sur les appareils des utilisateurs. Ce mode distribué utilise SCEP et requiert un certificat de chiffrement RA avec l’extension keyUsage keyEncryption et un certificat de signature RA avec l’extension keyUsage digitalSignature. Le même certificat peut être utilisé pour le chiffrement et la signature.

-

Cliquez sur Suivant.

-

Sur la page CA discrétionnaire : protocole OCSP, effectuez la configuration suivante :

- Si vous souhaitez ajouter une extension

AuthorityInfoAccess(RFC2459) aux certificats signés par cette autorité de certification, définissez Activer la prise en charge OCSP pour cette autorité de certification sur Activé. Cette extension pointe vers le répondeur OCSP CA à l’adressehttps://<server>/<instance>/ocsp. - Si vous avez activé la prise en charge du protocole OCSP, sélectionnez un certificat d’autorité de certification de signature OSCP. Cette liste de certificats est générée à partir des certificats d’autorité de certification que vous avez chargés sur Citrix Endpoint Management.

L’activation de la fonctionnalité donne à Citrix ADC la possibilité de vérifier l’état des certificats. Citrix vous recommande d’activer cette fonctionnalité.

- Si vous souhaitez ajouter une extension

-

Cliquez sur Enregistrer.

L’autorité de certification discrétionnaire s’affiche sur le tableau Entités PKI.

Configurer un fournisseur d’informations d’identification

-

Dans la console Citrix Endpoint Management, accédez à Paramètres > Fournisseur d’informations d’identification, puis cliquez sur Ajouter.

-

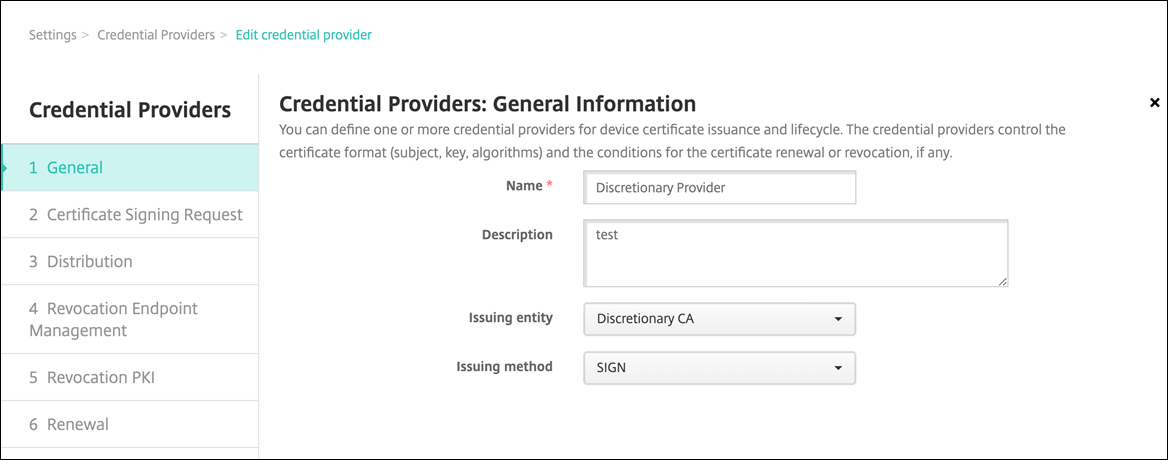

Sur la page Fournisseurs d’informations d’identification : informations générales, effectuez la configuration suivante :

- Nom : entrez un nom unique pour la nouvelle configuration du fournisseur. Ce nom sera utilisé par la suite pour faire référence à la configuration dans d’autres parties de la console Citrix Endpoint Management.

- Description : décrivez le fournisseur d’identités. Bien que ce champ soit facultatif, une description peut être utile pour vous fournir des détails sur ce fournisseur d’identités.

- Entité émettrice : sélectionnez CA discrétionnaire.

- Méthode d’émission : cliquez sur Signer ou Récupérer pour choisir la méthode que le système utilise pour obtenir des certificats auprès de l’entité configurée. Pour l’authentification de certificat client, utilisez Signer.

-

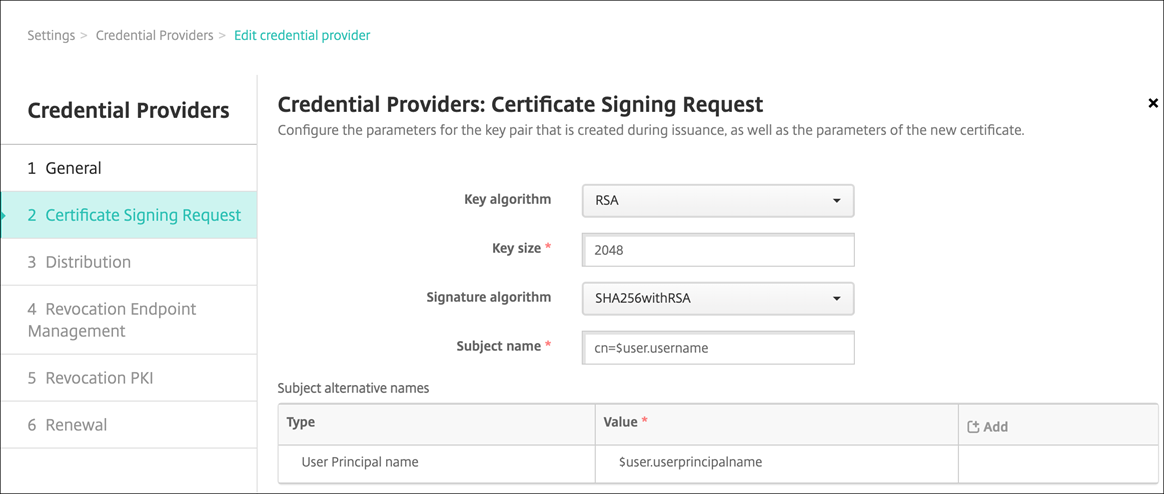

Cliquez sur Suivant. Sur la page Fournisseurs d’identités : demande de signature de certificat, configurez les éléments suivants en fonction de votre configuration de certificat :

-

Algorithme de clé : choisissez l’algorithme de clé pour la nouvelle paire de clés. Les valeurs disponibles sont RSA, DSA et ECDSA.

-

Taille de la clé : entrez la taille en octets de la paire de clés. Ce champ est obligatoire. Citrix recommande d’utiliser 2048 bits.

-

Algorithme de signature : cliquez sur une valeur pour le nouveau certificat. Les valeurs dépendent de l’algorithme de clé. Citrix recommande SHA256WithRSA.

-

Nom du sujet : obligatoire. Tapez le nom unique (DN) du sujet du nouveau certificat. Utilisez

CN=${user.username}pour le nom d’utilisateur ouCN=${user.samaccountname}pour utiliser le sAMAccountName. -

Pour ajouter une entrée à la table Noms de sujet alternatifs, cliquez sur Ajouter. Sélectionnez le type de nom alternatif, puis tapez une valeur dans la deuxième colonne.

Ajoutez ce qui suit :

- Type : nom principal de l’utilisateur

-

Valeur :

$user.userprincipalname

Comme avec le nom du sujet, vous pouvez utiliser les macros Citrix Endpoint Management dans le champ de valeur.

-

-

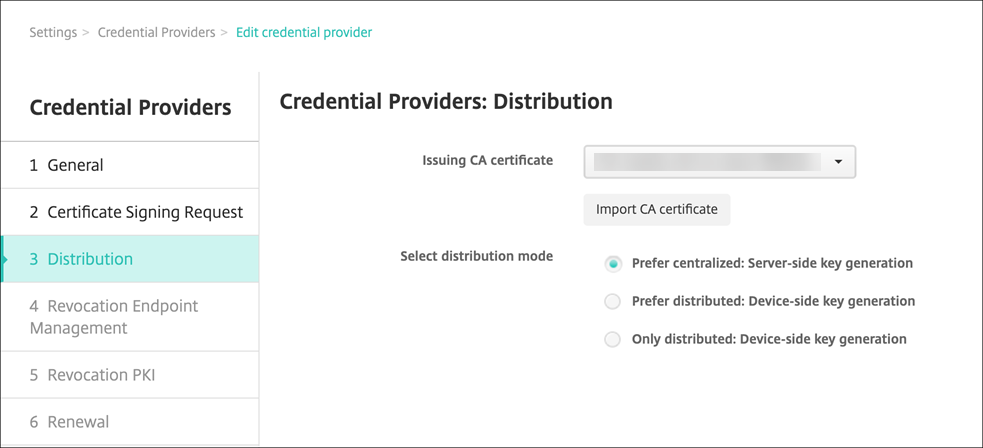

Cliquez sur Suivant. Sur la page Fournisseurs d’informations d’identification : distribution, effectuez la configuration suivante :

- Certificat émis par l’autorité de certification : sélectionnez le certificat d’autorité de certification discrétionnaire que vous avez ajouté précédemment.

- Dans Sélectionner le mode de distribution, sélectionnez l’une des méthodes de génération et de distribution de clés :

- Préférer mode centralisé : génération de la clé sur le serveur : Citrix recommande cette option centralisée. Ce mode prend en charge toutes les plates-formes prises en charge par Citrix Endpoint Management et est requis lors de l’utilisation de l’authentification NetScaler Gateway. Les clés privées sont générées et stockées sur le serveur et distribuées sur les appareils des utilisateurs.

- Préférer mode distribué : génération de la clé sur l’appareil. Les clés privées sont générées et stockées sur les appareils des utilisateurs. Ce mode distribué utilise SCEP et requiert un certificat de chiffrement RA avec le keyUsage keyEncryption et un certificat de signature RA avec le KeyUsage digitalSignature. Le même certificat peut être utilisé pour le chiffrement et la signature.

- Distribué uniquement : génération de la clé sur l’appareil : cette option fonctionne de la même façon que Préférer mode distribué : génération de la clé sur l’appareil, sauf qu’aucune option n’est disponible si la génération de la clé sur l’appareil échoue.

Si vous avez sélectionné Préférer mode distribué : génération de la clé sur l’appareil ou Distribué uniquement : génération de la clé sur l’appareil, cliquez sur le certificat de signature RA et le certificat de chiffrement RA. Le même certificat peut être utilisé pour les deux modes. De nouveaux champs apparaissent pour ces certificats.

-

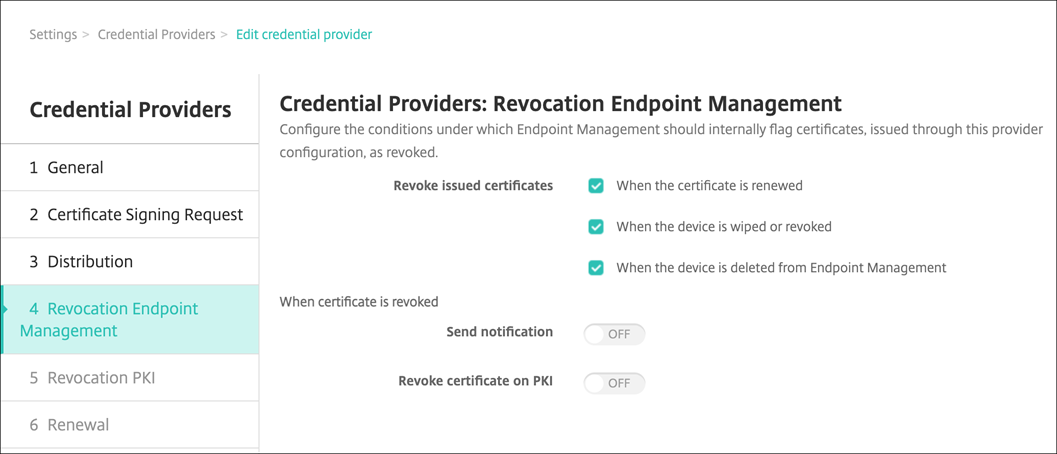

Cliquez sur Suivant. Sur la page Fournisseurs d’informations d’identification : Révocation Citrix Endpoint Management, vous configurez les conditions dans lesquelles Citrix Endpoint Management marque (en interne) comme révoqué les certificats émis au travers de cette configuration de fournisseur. Configurez ce qui suit :

- Dans Révoquer les certificats émis, sélectionnez l’une des options qui indique quand les certificats doivent être révoqués.

-

Si vous voulez que Citrix Endpoint Management envoie une notification lorsque le certificat est révoqué, définissez la valeur de Envoyer une notification sur Activé et choisissez un modèle de notification.

- L’option Révoquer le certificat auprès de la PKI ne fonctionne pas lorsque vous utilisez Citrix Endpoint Management en tant que PKI discrétionnaire.

-

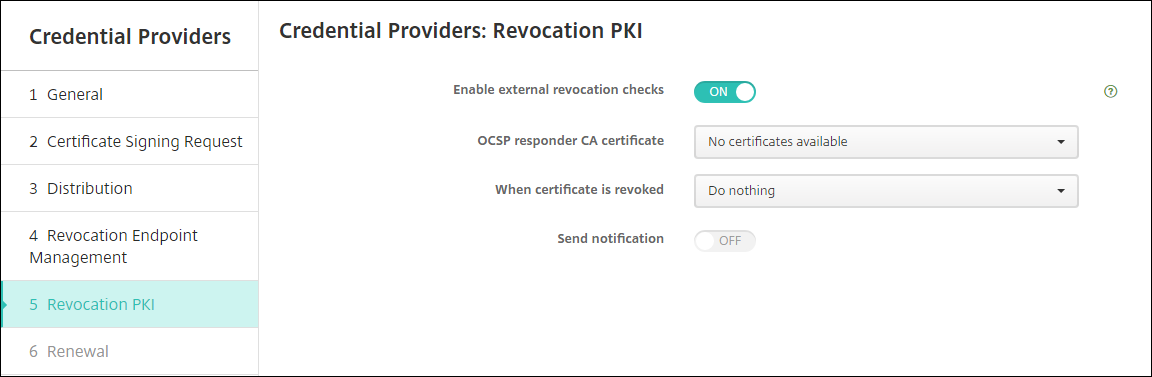

Cliquez sur Suivant. Sur la page Fournisseurs d’informations d’identification : PKI de révocation, identifiez les actions à effectuer sur la PKI si le certificat est révoqué. Vous avez aussi la possibilité de créer un message de notification. Configurez ce qui suit :

- Activer les vérifications de révocation externe : définissez sur Activer. Des champs supplémentaires liés à la PKI de révocation apparaissent.

-

Dans la liste Certificat CA du répondeur OCSP, sélectionnez le nom unique (DN) du sujet du certificat.

Vous pouvez utiliser les macros Citrix Endpoint Management pour les valeurs de champ de nom unique. Par exemple :

CN=${user.username}, OU=${user.department}, O=${user.companyname}, C=${user.c}\endquotation -

Dans la liste Lorsque le certificat est révoqué, cliquez sur l’une des actions suivantes à entreprendre sur l’entité PKI lorsque le certificat est révoqué :

- Ne rien faire.

- Renouveler le certificat.

- Révoquer et de réinitialiser l’appareil.

-

Si vous voulez que Citrix Endpoint Management envoie une notification lorsque le certificat est révoqué, définissez la valeur de Envoyer une notification sur Activé.

You can choose between two notification options:- Si vous sélectionnez Sélectionner un modèle de notification, vous pouvez sélectionner un message de notification pré-rempli que vous pouvez personnaliser. Ces modèles figurent dans la liste Modèle de notification.

- Si vous sélectionnez Entrer les détails de notification, vous pouvez créer votre propre message de notification. En plus de fournir l’adresse e-mail du destinataire et le message, vous pouvez définir la fréquence à laquelle la notification est envoyée.

-

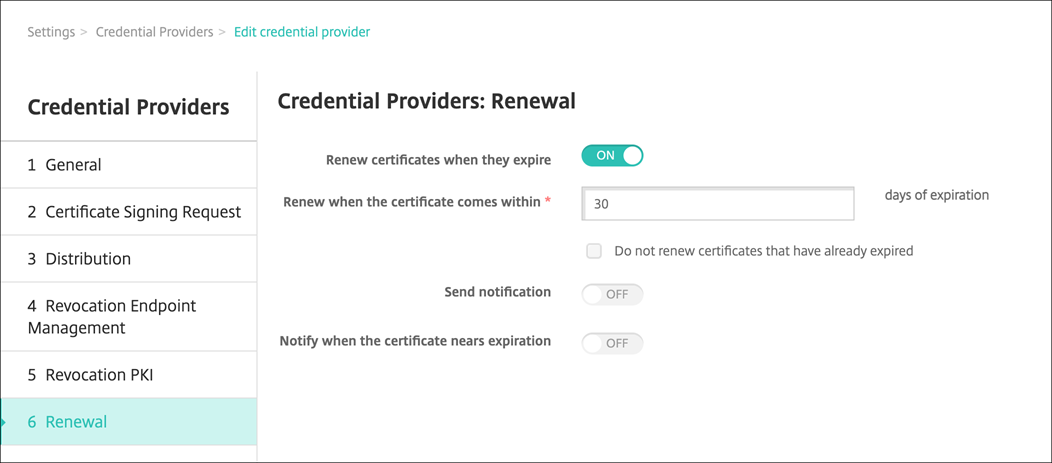

Cliquez sur Suivant. Sur la page Fournisseurs d’informations d’identification : renouvellement, effectuez la configuration suivante :

Définissez Renouveler les certificats lorsqu’ils expirent sur Activé. Des champs supplémentaires apparaissent.

- Dans le champ Renouveler lorsque le certificat expire dans, entrez quand le renouvellement doit être effectué, en nombre de jours avant l’expiration.

- Si vous le souhaitez, sélectionnez Ne pas renouveler les certificats expirés. Dans ce cas, « déjà expiré » signifie que la date

NotAfterest dans le passé, et non qu’elle a été révoquée. Citrix Endpoint Management ne renouvelle pas les certificats après leur révocation interne.

Si vous voulez que Citrix Endpoint Management envoie une notification lorsque le certificat a été renouvelé, définissez Envoyer une notification sur Activé. Si vous voulez que Citrix Endpoint Management envoie une notification lorsque la certification arrive à échéance, définissez Notifier quand un certificat va expirer sur Activé. Dans tous les cas, vous avez le choix entre deux options de notification :

- Sélectionner un modèle de notification : sélectionnez un message de notification pré-rempli que vous pouvez personnaliser. Ces modèles figurent dans la liste Modèle de notification.

- Entrer les détails de notification : créez votre propre message de notification. Indiquez l’adresse e-mail du destinataire, un message et la fréquence d’envoi de la notification.

-

Cliquez sur Enregistrer.