-

Intégration d'Endpoint Management avec Microsoft Endpoint Manager

-

Préparation à l’inscription d’appareils et à la mise à disposition de ressources

-

Certificats et authentification

-

Authentification avec Azure Active Directory via Citrix Cloud

-

Authentification avec l'administration basée sur les groupes Azure Active Directory

-

Authentification avec Azure Active Directory via Citrix Gateway pour l'inscription MAM

-

Authentification avec Okta via Citrix Gateway pour l'inscription MAM

-

Authentification avec une instance locale de Citrix Gateway via Citrix Cloud

-

-

-

Migrer de l'administration des appareils vers Android Enterprise

-

Ancienne version d'Android Enterprise pour clients Google Workspace (anciennement G Suite)

-

Contrôler les connexions des appareils Android à l'aide de Firebase Cloud Messaging

-

Prise en charge des commentaires relatifs aux configurations gérées (Technical Preview)

-

-

-

Stratégie d'accès aux applications

-

Stratégies de gestion déclarative des appareils (Technical Preview)

-

Contrainte de mise en conformité des appareils Android (Technical Preview)

-

Stratégie d'appareil de mise à jour du système d'exploitation

-

Stratégie de période de grâce de verrouillage par code secret

-

-

Envoi d'invitations d'inscription de groupe dans Endpoint Management

-

Configuration d'un serveur d'attestation de l'intégrité des appareils sur site

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Stratégie d’accès aux applications

La stratégie d’accès aux applications vous permet de définir une liste d’applications qui doivent être installées, qui peuvent être installées ou qui ne doivent pas être installées. Si les applications d’un appareil contredisent cette stratégie, Citrix Endpoint Management marque l’appareil comme étant non conforme. Vous pouvez ensuite créer une action automatisée pour réagir à la conformité de cet appareil.

Important :

la stratégie d’accès aux applications n’empêche pas un utilisateur d’installer une application interdite ou de désinstaller une application requise.

Vous ne pouvez configurer qu’un type de stratégie d’accès à la fois. Chaque stratégie contient une liste d’applications obligatoires, d’applications suggérées ou d’applications interdites, mais vous ne pouvez pas combiner ces trois types de liste au sein de la même stratégie d’accès. Si vous créez une stratégie pour chaque type de liste, nommez chaque stratégie avec soin afin de pouvoir déterminer à quelle stratégie la liste des applications s’applique.

Pour ajouter ou configurer cette stratégie, accédez à Configurer > Stratégies d’appareil. Pour de plus amples informations, consultez la section Stratégies d’appareil.

Paramètres iOS et Android (Administration anciens appareils)

-

Stratégie d’accès : sélectionnez le type de liste à configurer pour cette stratégie.

- Requis : l’application doit exister sur l’appareil. Si l’application n’existe pas, l’appareil est marqué comme étant non conforme. Requis est l’option par défaut.

- Liste noire : l’application ne doit pas exister sur l’appareil. Si l’application existe, l’appareil est marqué comme étant non conforme.

- Pour ajouter une ou plusieurs applications à la liste, procédez comme suit :

- Cliquez sur Ajouter, puis configurez les paramètres suivants :

- Nom app : entrez un nom pour l’application.

- Identifiant app : entrez un identifiant pour l’application (facultatif).

- Cliquez sur Enregistrer.

- Répétez ces étapes pour chaque application à ajouter.

- Cliquez sur Ajouter, puis configurez les paramètres suivants :

Configurer des actions automatisées en fonction de la conformité à l’accès aux applications

- Ajoutez une stratégie d’accès aux applications pour exiger ou interdire des applications.

- Configurez deux actions automatisées selon que les applications en question sont requises ou interdites (sur liste noire) :

- Obligatoire

- Marquez un appareil comme étant non conforme si une application requise n’existe pas sur l’appareil.

- Marquez un appareil comme étant conforme une fois que l’application requise est installée.

- Liste noire

- Marquez un appareil comme étant non conforme si une application interdite (sur liste noire) existe sur l’appareil.

- Marquez un appareil comme étant conforme une fois que cette application interdite n’est plus installée. Pour de plus amples informations sur la configuration d’actions automatiques, consultez la section Actions automatisées.

- Obligatoire

- Créez une stratégie de restriction avec les paramètres que vous souhaitez mettre en œuvre sur les appareils non conformes.

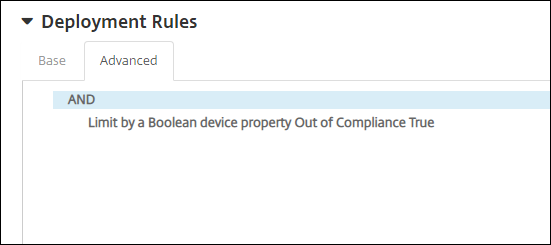

- Dans le cadre de la stratégie de restriction, ajoutez une règle de déploiement avancée en utilisant les options Limiter par propriété booléenne de l’appareil, Non conforme et Vrai. consultez la section Stratégie de restrictions.

- Dans le cadre de la stratégie de restriction, ajoutez une règle de déploiement avancée en utilisant les options Limiter par propriété booléenne de l’appareil, Non conforme et Vrai. consultez la section Stratégie de restrictions.

- Créez une stratégie de suppression de profil pour supprimer la stratégie de restriction une fois que l’appareil sera de nouveau conforme.

- Ajoutez une règle de déploiement avancée en utilisant les options Limiter par propriété booléenne de l’appareil, Non conforme et Faux. Consultez la section Stratégie de suppression de profil.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.