-

Intégration d'Endpoint Management avec Microsoft Endpoint Manager

-

Préparation à l’inscription d’appareils et à la mise à disposition de ressources

-

Certificats et authentification

-

Authentification avec Azure Active Directory via Citrix Cloud

-

Authentification avec l'administration basée sur les groupes Azure Active Directory

-

Authentification avec Azure Active Directory via Citrix Gateway pour l'inscription MAM

-

Authentification avec Okta via Citrix Cloud

-

Authentification avec Okta via Citrix Gateway pour l'inscription MAM

-

Authentification avec une instance locale de Citrix Gateway via Citrix Cloud

-

-

-

Migrer de l'administration des appareils vers Android Enterprise

-

Ancienne version d'Android Enterprise pour clients Google Workspace (anciennement G Suite)

-

Contrôler les connexions des appareils Android à l'aide de Firebase Cloud Messaging

-

Prise en charge des commentaires relatifs aux configurations gérées (Technical Preview)

-

-

-

Stratégies de gestion déclarative des appareils (Technical Preview)

-

Contrainte de mise en conformité des appareils Android (Technical Preview)

-

Stratégie d'appareil de mise à jour du système d'exploitation

-

Stratégie de période de grâce de verrouillage par code secret

-

-

Envoi d'invitations d'inscription de groupe dans Endpoint Management

-

Configuration d'un serveur d'attestation de l'intégrité des appareils sur site

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Authentification avec Okta via Citrix Cloud

Citrix Endpoint Management prend en charge l’authentification avec les informations d’identification Okta via Citrix Cloud. Cette méthode d’authentification est disponible uniquement pour les utilisateurs qui s’inscrivent à MDM via l’application Citrix Secure Hub.

Les appareils qui s’inscrivent dans MAM ne peuvent pas s’authentifier à l’aide des informations d’identification Okta via Citrix Cloud. Pour utiliser Citrix Secure Hub avec MDM+MAM, configurez Citrix Endpoint Management pour utiliser NetScaler Gateway pour l’inscription MAM. Pour de plus amples informations, consultez NetScaler Gateway et Citrix Endpoint Management.

Citrix Endpoint Management utilise le service Citrix Cloud, fournisseur d’identité Citrix, pour se fédérer avec Okta. Citrix recommande d’utiliser le fournisseur d’identité Citrix plutôt qu’une connexion directe à Okta.

Citrix Endpoint Management prend en charge l’authentification avec Okta pour les plates-formes suivantes :

- Appareils iOS et macOS non inscrits à l’Apple Business Manager ou à l’Apple School Manager

- Appareils iOS et macOS inscrits à Apple Business Manager

- Appareils Android Enterprise (version préliminaire), pour BYOD et modes entièrement gérés

L’authentification avec Okta via Citrix Cloud présente les limitations suivantes :

- Non disponible pour les comptes locaux Citrix Endpoint Management.

- Ne prend pas en charge l’authentification via Okta pour les invitations d’inscription. Si vous envoyez une invitation d’inscription contenant une adresse URL d’inscription aux utilisateurs, les utilisateurs s’authentifient via LDAP au lieu d’Okta.

Logiciel requis

- Informations d’identification utilisateur Okta

- Les groupes d’utilisateurs dans Active Directory doivent correspondre aux groupes d’utilisateurs dans Okta.

- Les noms d’utilisateur et les adresses e-mail dans Active Directory doivent correspondre à ceux d’Okta.

- Compte Citrix Cloud avec Citrix Cloud Connector installé pour la synchronisation des services d’annuaire

- NetScaler Gateway. Citrix vous recommande d’activer l’authentification basée sur des certificats pour une expérience d’authentification unique complète. Si vous utilisez l’authentification LDAP sur NetScaler Gateway pour l’inscription MAM, les utilisateurs finaux bénéficient d’une double invite d’authentification lors de l’inscription. Pour de plus amples informations, consultez Authentification certificat client ou certificat + domaine.

- Dans le profil d’inscription pour Android Enterprise, définissez Autoriser les utilisateurs à décliner la gestion des appareils sur Désactivé. Si les utilisateurs déclinent la gestion des appareils, ils ne peuvent pas s’inscrire à l’aide d’un fournisseur d’identité pour s’authentifier. Pour de plus amples informations, consultez la section Sécurité de l’inscription.

Configurer Citrix Cloud pour utiliser Okta en tant que fournisseur d’identité

Pour configurer Okta dans Citrix Cloud, consultez la section Connecter Okta en tant que fournisseur d’identité à Citrix Cloud.

Configurer Identité Citrix en tant que type de fournisseur d’identité pour Citrix Endpoint Management

Cette configuration s’applique uniquement aux utilisateurs inscrits via Citrix Secure Hub. Après avoir configuré Azure Active Directory dans Citrix Cloud, configurez Citrix Endpoint Management comme suit :

-

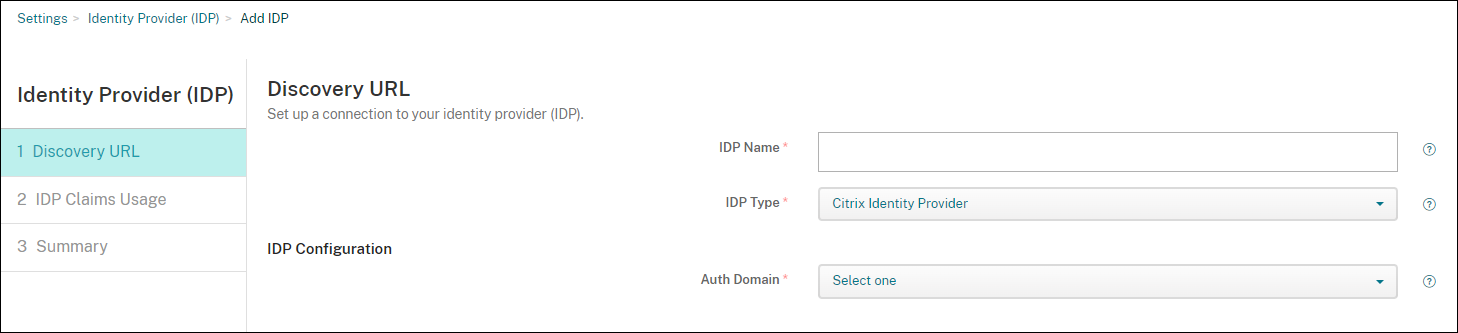

Dans la console Citrix Endpoint Management, accédez à Paramètres > Fournisseur d’identité (IDP), puis cliquez sur Ajouter.

-

Sur la page Fournisseur d’identité (IDP), configurez les éléments suivants :

- Nom IdP : entrez un nom unique pour identifier la connexion de fournisseur d’identité que vous créez.

- Type d’IdP : choisissez Fournisseur d’identité Citrix.

- Domaine d’authentification : sélectionnez le domaine de Citrix Cloud. Si vous ne savez pas lequel choisir, votre domaine apparaît sur la page Citrix Cloud Gestion des identités et des accès > Authentification.

-

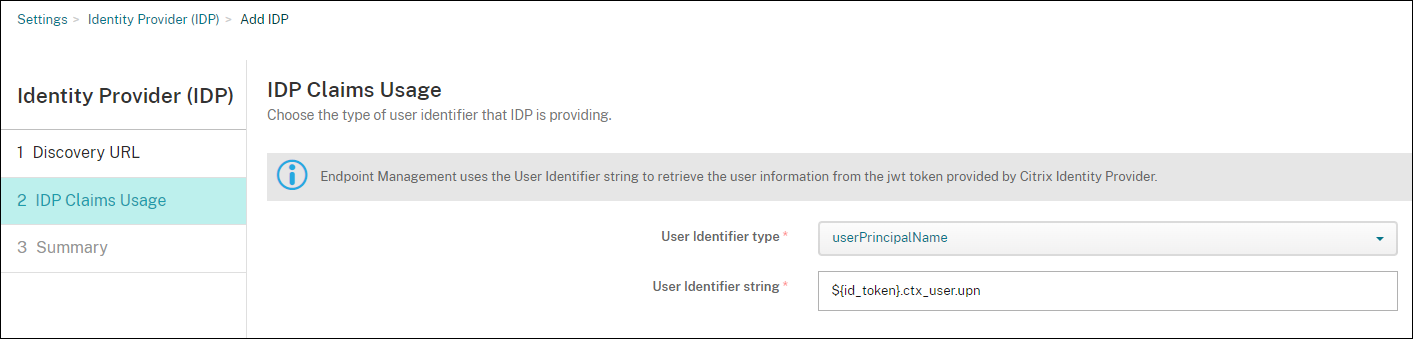

Cliquez sur Suivant. Dans la page Utilisation des revendications IdP, configurez les éléments suivants :

- Type d’identificateur d’utilisateur : ce champ est défini sur userPrincipalName. Assurez-vous de configurer tous les utilisateurs avec le même identifiant dans votre répertoire Active Directory local et dans Okta. Citrix Endpoint Management utilise cet identifiant pour mapper les utilisateurs du fournisseur d’identité avec les utilisateurs Active Directory locaux.

- Chaîne d’identificateur d’utilisateur : ce champ est renseigné automatiquement.

Une fois cette configuration effectuée, les utilisateurs Citrix Secure Hub qui sont associés à un domaine peuvent utiliser Citrix Secure Hub pour se connecter à l’aide de leurs informations d’identification Okta. Citrix Secure Hub utilise l’authentification de certificat client pour les appareils MAM.

Flux d’authentification Citrix Secure Hub

Citrix Endpoint Management utilise le flux suivant pour authentifier les utilisateurs avec Okta en tant que fournisseur d’identité sur les appareils inscrits via Citrix Secure Hub :

- Un utilisateur démarre Citrix Secure Hub.

- Citrix Secure Hub transmet la demande d’authentification à Identité Citrix, qui transmet la demande à Okta.

- L’utilisateur tape son nom d’utilisateur et son mot de passe.

- Okta valide l’utilisateur et envoie un code à Identité Citrix.

- Identité Citrix envoie le code à Citrix Secure Hub, qui envoie le code à Citrix Endpoint Management Server.

- Citrix Endpoint Management obtient un jeton d’identification en utilisant le code et le secret, puis valide les informations utilisateur contenues dans le jeton d’identification. Citrix Endpoint Management renvoie un ID de session.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.