SSO- und Proxy-Überlegungen für MDX-Apps

Durch die Citrix Endpoint Management-Integration in NetScaler Gateway können Sie Benutzern Single Sign-On (SSO) für alle HTTP- und HTTPS-Ressourcen im Back-End bereitstellen. Je nach SSO-Authentifizierungsanforderungen können Sie für MDX-Apps festlegen, dass Benutzer sich über Secure Browse (Tunnel - Web-SSO), eine Art clientloses VPN, verbinden.

Wichtig:

Unterstützung für einen vollständigen VPN-Tunnel und eine PAC-Datei (Proxy Automatic Configuration) mit einem vollständigen VPN-Tunnel für iOS- und Android-Geräte wurde von Citrix eingestellt. Weitere Informationen finden Sie unter Einstellung von Features und Plattformen.

Bietet NetScaler Gateway nicht die bestgeeignete SSO-Methode für Ihre Umgebung, können Sie eine MDX-App mit richtlinienbasiertem lokalem Kennwortcaching einrichten. In diesem Artikel werden die verschiedenen SSO- und Proxyoptionen erläutert, wobei der Schwerpunkt auf Citrix Secure Web liegt. Die Konzepte gelten für weitere MDX-Apps.

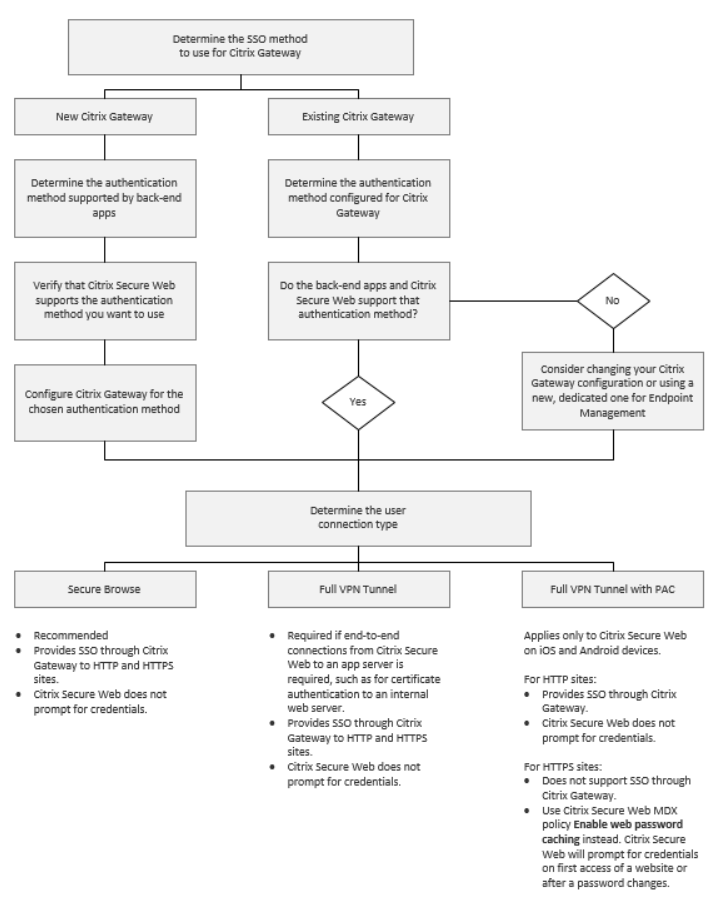

Das folgende Flussdiagramm stellt die Entscheidungsfindung bei der Wahl der SSO- und Benutzerverbindungen zusammen.

NetScaler Gateway-Authentifizierungsmethoden

Dieser Abschnitt enthält allgemeine Informationen zu den von NetScaler Gateway unterstützten Authentifizierungsmethoden.

SAML-Authentifizierung

Wenn Sie NetScaler Gateway für Security Assertion Markup Language (SAML) konfigurieren, können die Benutzer eine Verbindung mit Web-Apps herstellen, die SAML für Single Sign-On unterstützen. NetScaler Gateway unterstützt Single Sign-On per Identitätsanbieter (IdP) für SAML-Web-Apps.

Erforderliche Konfiguration:

- Konfigurieren von SAML-SSO im NetScaler Gateway-Traffic-Profil.

- Konfigurieren des SAML-IdP für den angeforderten Dienst.

NTLM-Authentifizierung

Wenn SSO bei Web-Apps im Sitzungsprofil aktiviert ist, führt NetScaler Gateway die NTLM-Authentifizierung automatisch durch.

Erforderliche Konfiguration:

- Aktivieren von SSO im NetScaler Gateway-Session- oder Traffic-Profil.

Kerberos-Identitätswechsel

Citrix Endpoint Management unterstützt Kerberos nur für Citrix Secure Web. Wenn Sie NetScaler Gateway für Kerberos-SSO konfigurieren, verwendet NetScaler Gateway einen Identitätswechsel, wenn ein Benutzerkennwort für NetScaler Gateway verfügbar ist. Das bedeutet, dass NetScaler Gateway die Benutzeranmeldeinformationen verwendet, um das für den Zugriff auf Dienste wie Citrix Secure Web erforderliche Ticket zu erhalten.

Erforderliche Konfiguration:

- Konfigurieren der NetScaler Gateway-Sitzungsrichtlinie

Worx, sodass sie den Kerberos-Bereich der Verbindung identifizieren kann. - Konfigurieren eines Kontos zur eingeschränkten Kerberos-Delegierung auf NetScaler Gateway. Konfigurieren Sie dieses Konto ohne Kennwort und binden Sie es an eine Trafficrichtlinie im Citrix Endpoint Management-Gateway.

- Einzelheiten zu dieser und weiteren Konfigurationen finden Sie im Citrix Blog unter WorxWeb and Kerberos Impersonation SSO.

Eingeschränkte Kerberos-Delegierung

Citrix Endpoint Management unterstützt Kerberos nur für Citrix Secure Web. Wenn Sie NetScaler Gateway für Kerberos-SSO konfigurieren, verwendet NetScaler Gateway die eingeschränkte Delegierung, wenn kein Benutzerkennwort für NetScaler Gateway verfügbar ist.

Bei der eingeschränkten Delegierung verwendet NetScaler Gateway ein spezifisches Administratorkonto für den Abruf von Tickets für Benutzer und Dienste.

Erforderliche Konfiguration:

- Konfigurieren von je einem Konto für die eingeschränkte Kerberos-Delegierung (KCD) in Active Directory (mit den erforderlichen Berechtigungen) und auf NetScaler Gateway.

- Aktivieren Sie SSO im NetScaler Gateway-Traffic-Profil.

- Konfigurieren Sie die Backend-Website für die Kerberos-Authentifizierung.

Formularbasierte Authentifizierung

Wenn Sie NetScaler Gateway für formularbasiertes Single Sign-On konfigurieren, können sich die Benutzer einmal anmelden und dann auf alle geschützten Apps im Netzwerk zuzugreifen. Diese Authentifizierungsmethode gilt für Apps, für die der Modus “Tunnel - Web-SSO” verwendet wird.

Erforderliche Konfiguration:

- Konfigurieren von formularbasiertem SSO im NetScaler Gateway Traffic-Profil.

Digest-HTTP-Authentifizierung

Wenn SSO bei Web-Apps im Sitzungsprofil aktiviert ist, führt NetScaler Gateway die Digest-HTTP-Authentifizierung automatisch durch. Diese Authentifizierungsmethode gilt für Apps, für die der Modus “Tunnel - Web-SSO” verwendet wird.

Erforderliche Konfiguration:

- Aktivieren von SSO im NetScaler Gateway-Session- oder Traffic-Profil.

Einfache HTTP-Authentifizierung

Wenn SSO bei Web-Apps im Sitzungsprofil aktiviert ist, führt NetScaler Gateway die einfache HTTP-Authentifizierung automatisch durch. Diese Authentifizierungsmethode gilt für Apps, für die der Modus “Tunnel - Web-SSO” verwendet wird.

Erforderliche Konfiguration:

- Aktivieren von SSO im NetScaler Gateway-Session- oder Traffic-Profil.

“Tunnel - Web-SSO” für Secure Web

Im folgenden Abschnitt wird die Benutzerverbindungsart Tunnel - Web-SSO für Citrix Secure Web beschrieben.

Verbindungen, die einen Tunnel zum internen Netzwerk benötigen, können “Tunnel - Web-SSO” verwenden, eine Variante eines clientlosen VPNs. “Tunnel - Web-SSO” ist die Standardkonfiguration für die Citrix Secure Web-Richtlinie Bevorzugter VPN-Modus. Citrix empfiehlt die Einstellung Tunnel - Web-SSO für Verbindungen, die Single Sign-On (SSO) erfordern.

Bei Verwendung von “Tunnel - Web-SSO” unterteilt NetScaler Gateway die HTTPS-Sitzung in zwei Teile:

- Client zu NetScaler Gateway

- NetScaler Gateway zum Backend-Ressourcenserver.

Auf diese Weise genießt NetScaler Gateway volle Transparenz in allen Transaktionen zwischen dem Client und dem Server und kann SSO bereitstellen.

Sie können auch Proxyserver für Citrix Secure Web konfigurieren, wenn “Tunnel - Web-SSO” aktiviert ist. Weitere Informationen finden Sie in dem Blog Citrix Endpoint Management WorxWeb Traffic Through Proxy Server in Secure Browse Mode.

Hinweis:

Citrix hat bekanntgegeben, dass der Modus “Vollständiger VPN-Tunnel mit PAC” nicht mehr zur Verfügung steht. Siehe Auslaufende Features.

Citrix Endpoint Management unterstützt die von NetScaler Gateway bereitgestellte Proxyauthentifizierung. Eine PAC-Datei enthält Regeln, die festlegen, wie Webbrowser einen Proxy für den Zugriff auf eine URL auswählen. Mit Regeln in einer PAC-Datei kann die Handhabung von internen und externen Sites festgelegt werden. Citrix Secure Web analysiert die Regeln in der PAC-Datei und sendet die Proxyserverinformationen an NetScaler Gateway. NetScaler Gateway sieht weder PAC-Datei noch Proxyserver.

Für die Authentifizierung bei HTTPS-Websites ermöglicht die Citrix Secure Web-MDX-Richtlinie Webkennwortcaching aktivieren, dass Citrix Secure Web Authentifizierungen durchführen und Single Sign-On beim Proxyserver über MDX bereitstellen kann.

NetScaler Gateway Split-Tunneling

Bei der Planung der SSO- und Proxykonfiguration müssen Sie auch überlegen, ob Sie NetScaler Gateway Split-Tunneling verwenden möchten. Citrix empfiehlt, NetScaler Gateway Split-Tunneling nur zu verwenden, wenn es erforderlich ist. In diesem Abschnitt finden Sie einen Überblick über die Funktionsweise von Split-Tunneling: NetScaler Gateway ermittelt den Datenverkehrspfad anhand seiner Routingtabelle. Wenn NetScaler Gateway Split-Tunneling aktiviert ist, unterscheidet Citrix Secure Hub internen (geschützten) Netzwerkverkehr und Internetverkehr. Citrix Secure Hub unterscheidet anhand des DNS-Suffixes und der Intranetanwendungen. Citrix Secure Hub leitet dann nur den internen Datenverkehr durch den VPN-Tunnel. Ist das NetScaler Gateway Split-Tunneling deaktiviert, wird der gesamte Datenverkehr durch den VPN-Tunnel geleitet.

Wenn Sie aus Sicherheitsgründen den gesamten Datenverkehr überwachen möchten, deaktivieren Sie Split-Tunneling in NetScaler Gateway. Der gesamte Datenverkehr fließt dann durch den VPN-Tunnel.

NetScaler Gateway bietet auch Modus mit umgekehrtem Split-Tunnel und Micro-VPN. In diesem Modus kann eine Ausschlussliste mit IP-Adressen verwendet werden, die nicht an NetScaler Gateway getunnelt werden. Stattdessen wird die Internetverbindung des Geräts verwendet. Weitere Informationen über Reverse-Split-Tunneling finden Sie in der NetScaler Gateway-Dokumentation.

Citrix Endpoint Management bietet eine Ausschlussliste für Reverse-Split-Tunneling. Wenn bestimmte Websites keinen Tunnel durch NetScaler Gateway verwenden sollen, fügen Sie eine durch Kommas getrennte Liste mit vollqualifizierten Domänennamen (FQDN) oder DNS-Suffixen hinzu, die stattdessen eine Verbindung über das LAN herstellen. Diese Liste wird nur im Modus “Tunnel - Web-SSO” verwendet, wenn NetScaler Gateway für Reverse-Split-Tunneling konfiguriert ist.