Integration von Citrix Endpoint Management in Microsoft Endpoint Manager

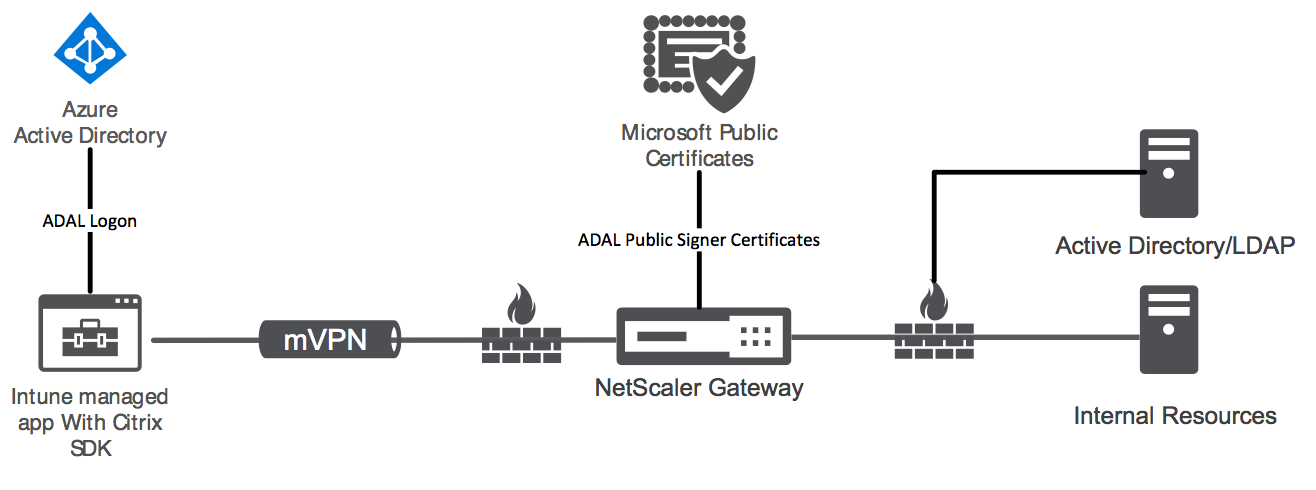

Durch die Integration von Citrix Endpoint Management mit Microsoft Endpoint Manager (MEM) können Microsoft Intune-fähige Apps (z. B. Microsoft Edge Browser) die Vorteile von Citrix Endpoint Management Micro-VPN nutzen.

Wenden Sie sich an das Citrix Cloud Operations-Team, um die Integration zu aktivieren.

Dieses Release unterstützt die folgenden Anwendungsfälle:

-

Intune MAM mit Citrix Endpoint Management MDM+MAM.

Dieser Artikel erläutert den Anwendungsfall Intune MAM + Citrix Endpoint Management MDM+MAM. Nachdem Sie Citrix als MDM-Anbieter hinzugefügt haben, konfigurieren Sie mit Intune verwaltete Apps für die Bereitstellung auf Geräten.

Wichtig:

In diesem Anwendungsfall unterstützt Citrix Secure Mail die Integration mit Intune nicht. Citrix Secure Mail funktioniert nur bei im MDX-Modus registrierten Geräten.

- Intune MAM und Citrix Endpoint Management MDM.

- Intune MAM.

- Intune MAM und Intune MDM. Citrix Secure Mail für iOS unterstützt Single Sign-On für diesen Anwendungsfall.

Eine einfache grafische Anleitung zum Einrichten der Citrix Endpoint Management-Integration mit MEM finden Sie unter Erste Schritte.

Weitere Informationen zur Integration in den bedingten Azure AD-Zugriff finden Sie unter Integration in bedingten Azure AD-Zugriff.

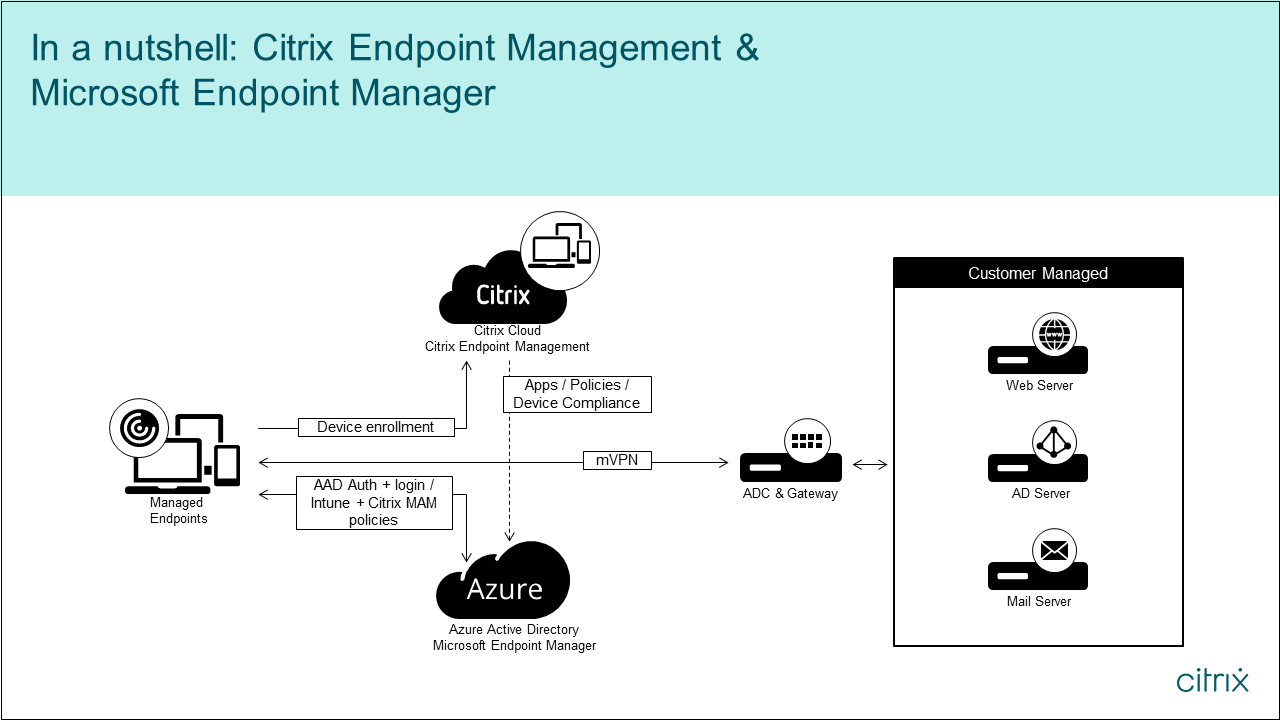

Die folgende Abbildung bietet einen Überblick über die Integration von Citrix Endpoint Management mit Microsoft Endpoint Manager.

Systemanforderungen

MDX-fähig

-

oder

Microsoft

- Azure Active Directory-Zugriff (mit Mandantenadministratorberechtigung)

- Intune-fähiger Mandant

Firewallregel

- Aktivieren Sie eine Firewall-Regel, um DNS- und SSL-Verkehr von einer NetScaler Gateway-Subnetz-IP zu

*.manage.microsoft.com,https://login.microsoftonline.comundhttps://graph.windows.net(Port 53 und 443) zuzulassen.

Voraussetzungen

- Microsoft Edge-Browser: Das Mobile Apps SDK ist in die Microsoft Edge-Browser-App für iOS und Android integriert. Weitere Informationen zu Microsoft Edge finden Sie in der Dokumentation zu Microsoft Edge.

-

Citrix Cloud-Konto: Wenden Sie sich an einen Citrix Vertriebsmitarbeiter, um sich für ein Citrix-Konto zu registrieren und eine Citrix Endpoint Management-Testversion anzufordern. Wenn Sie zum Fortfahren bereit sind, rufen Sie https://onboarding.cloud.com auf. Weitere Informationen zum Anfordern eines Citrix Cloud-Kontos finden Sie unter Bei Citrix Cloud registrieren.

Hinweis

Die von Ihnen angegebene E-Mail-Adresse darf nicht mit Azure AD verknüpft sein. Sie können einen beliebigen kostenlosen E-Mail-Service nutzen.

- APNs-Zertifikate für iOS: Konfigurieren Sie APNs-Zertifikate für iOS. Weitere Informationen zum Einrichten solcher Zertifikate finden Sie in dem Citrix Blogbeitrag Creating and Importing APNs Certificates.

- Azure AD-Synchronisierung: Richten Sie die Synchronisierung zwischen Azure AD und dem On-Premises-Active Directory ein. Installieren Sie das Tool zur AD-Synchronisierung nicht auf dem Domänencontroller. Weitere Informationen zum Einrichten dieser Synchronisierung finden Sie in der Microsoft-Dokumentation zu Azure Active Directory.

Konfigurieren von NetScaler Gateway

Wenn Sie eine neue Bereitstellung von Citrix Endpoint Management einrichten, installieren Sie eines der folgenden NetScaler Gateway-Geräte:

- NetScaler Gateway VPX, Serie 3000 oder höher

- NetScaler Gateway MPX oder dedizierte SDX-Instanz

Verwenden von NetScaler Gateway mit der Citrix Endpoint Management-Integration mit MEM:

- Konfigurieren Sie NetScaler Gateway mit einer Managementoberfläche und einer Subnetz-IP-Adresse.

- Verwenden Sie TLS 1.2 für die gesamte Kommunikation zwischen Client und Server. Hinweise zum Konfigurieren von TLS 1.2 für NetScaler Gateway finden Sie unter CTX247095.

Wenn Sie die Citrix Endpoint Management-Integration mit MEM mit einer MDM+MAM-Bereitstellung von Citrix Endpoint Management verwenden, konfigurieren Sie zwei Citrix Gateways. Der Datenverkehr der MDX-App wird über das eine NetScaler Gateway geleitet. Der Datenverkehr der Intune-App wird über das andere NetScaler Gateway geleitet. Konfigurieren Sie:

- Zwei öffentliche IP-Adressen.

- Optional eine IP-Adresse mit Netzwerkadressübersetzung.

- Zwei DNS-Namen. Beispiel:

https://mam.company.com. - Zwei öffentliche SSL-Zertifikate. Konfigurieren Sie Zertifikate, die dem reservierten öffentlichen DNS-Namen entsprechen, oder verwenden Sie Zertifikate mit Platzhalterzeichen.

- Ein MAM-Load Balancer mit einer internen, nicht routbaren IP-Adresse nach RFC 1918.

- Ein LDAP/Active Directory-Dienstkonto.

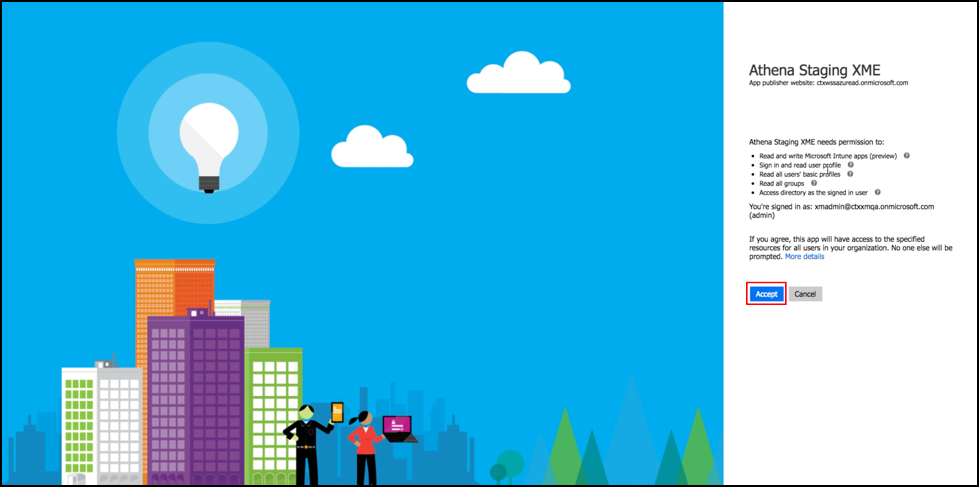

Zustimmung zu delegierten Berechtigungsaufforderungen

Verwaltete Apps, bei denen Benutzer sich authentifizieren müssen, fordern Anwendungsberechtigungen an, die von Microsoft Graph bereitgestellt werden. Bei einer Zustimmung erhalten die Apps Zugriff auf erforderliche Ressourcen und APIs. Einige Apps erfordern die Zustimmung des globalen Administrators für Microsoft Azure AD. Für solche delegierten Berechtigungen muss der globale Administrator Citrix Cloud die Berechtigung erteilen, Token anzufordern. Die Token aktivieren dann die nachfolgend aufgeführten Berechtigungen. Weitere Informationen finden Sie unter Microsoft Graph permissions reference.

- Anmelden und Benutzerprofil lesen: Diese Berechtigung ermöglicht es Benutzern, sich anzumelden und eine Verbindung mit Azure AD herzustellen. Citrix kann die Benutzeranmeldeinformationen nicht sehen.

- Grundlegende Profile aller Benutzer lesen: Die App liest Profileigenschaften für die Benutzer in der Organisation. Zu den Eigenschaften gehören Anzeigename, Vor- und Nachname, E-Mail-Adresse und das Foto von Benutzern in der Organisation.

- Alle Gruppen lesen: Mit dieser Berechtigung können Azure AD-Gruppen für die Zuweisung von Apps und Richtlinien festgelegt werden.

- Als angemeldeter Benutzer auf das Verzeichnis zugreifen: Diese Berechtigung überprüft das Intune-Abonnement und aktiviert die NetScaler Gateway- und VPN-Konfiguration.

-

Lesen und Schreiben für Microsoft Intune-Apps.: Die App hat Lese-/Schreibrechte für Folgendes:

- Von Microsoft verwaltete Eigenschaften

- Gruppenzuweisungen und App-Status

- App-Konfigurationen

- App-Schutzrichtlinien

Während der NetScaler Gateway-Konfiguration muss der globale Administrator für Azure AD zudem Folgendes ausführen:

-

Genehmigen des Active Directory, das für das Micro-VPN ausgewählt wurde. Der globale Administrator muss außerdem einen Clientschlüssel erstellen, der von NetScaler Gateway für die Kommunikation mit Azure AD und Intune verwendet wird.

-

Er darf nicht die Rolle des Citrix Administrators haben. Der Citrix Administrator weist stattdessen Benutzern mit entsprechenden Administratorberechtigungen für Intune-Anwendungen Azure AD-Konten zu. Der Intune-Administrator übernimmt dann die Rolle eines Citrix Cloud-Administrators, um Intune in Citrix Cloud zu verwalten.

Hinweis

Citrix verwendet während der Einrichtung nur das Kennwort des globalen Intune-Administrators und leitet die Authentifizierung an Microsoft weiter. Citrix hat keinen Zugriff auf das Kennwort.

Konfigurieren der Citrix Endpoint Management-Integration mit MEM

-

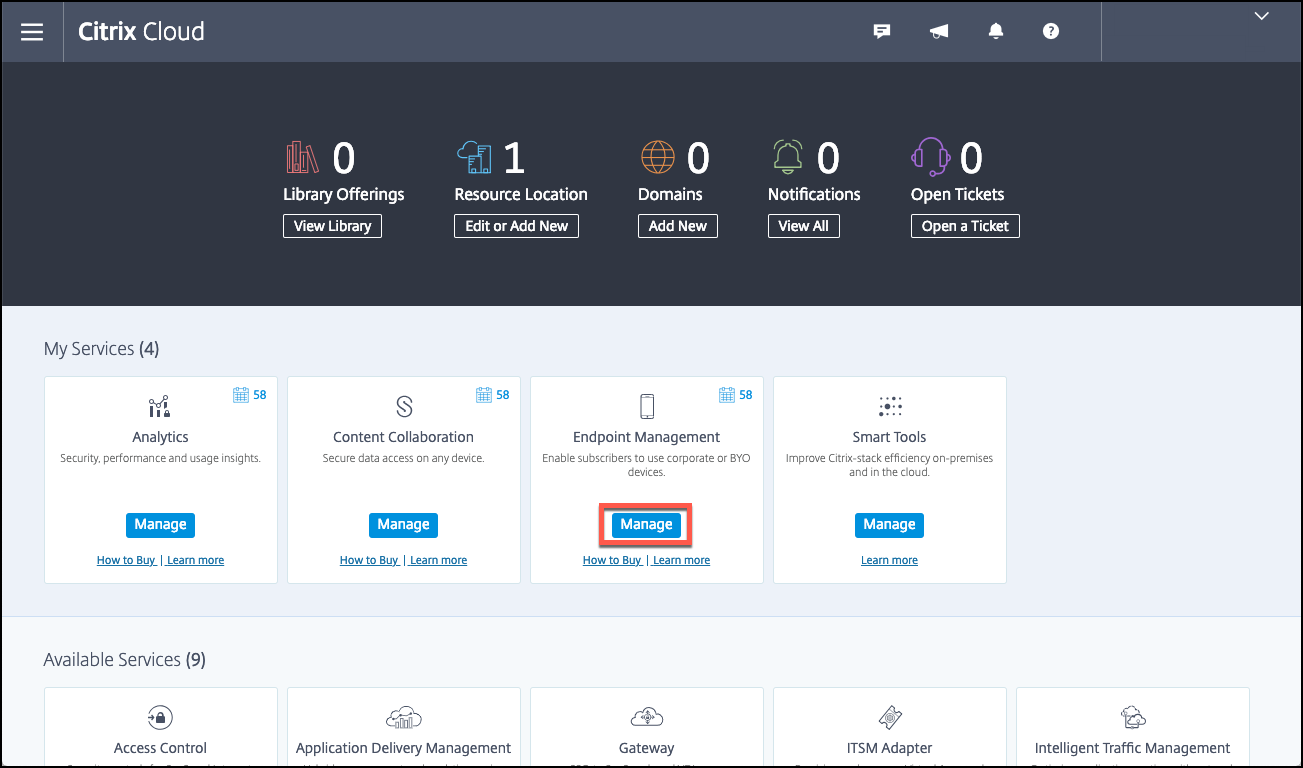

Melden Sie sich bei der Citrix Cloud-Site an und fordern Sie eine Testversion von Citrix Endpoint Management an.

-

Ein Vertriebsingenieur vereinbart mit Ihnen ein Onboarding-Meeting. Teilen Sie mit, dass Sie Citrix Endpoint Management mit MEM integrieren möchten. Wenn Ihre Anforderung genehmigt wurde, klicken Sie auf Verwalten.

-

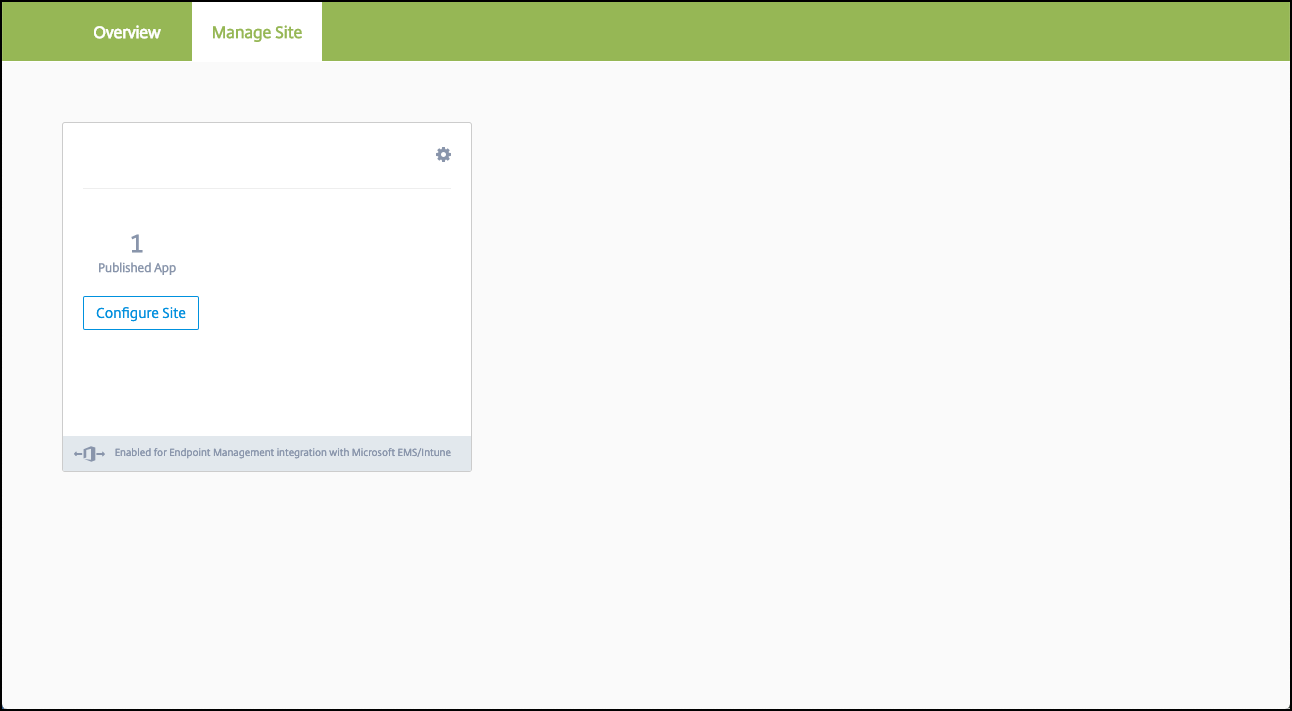

Von hier können Sie auf das Zahnrad in der oberen rechten Ecke Ihrer Website klicken oder auf Site konfigurieren.

-

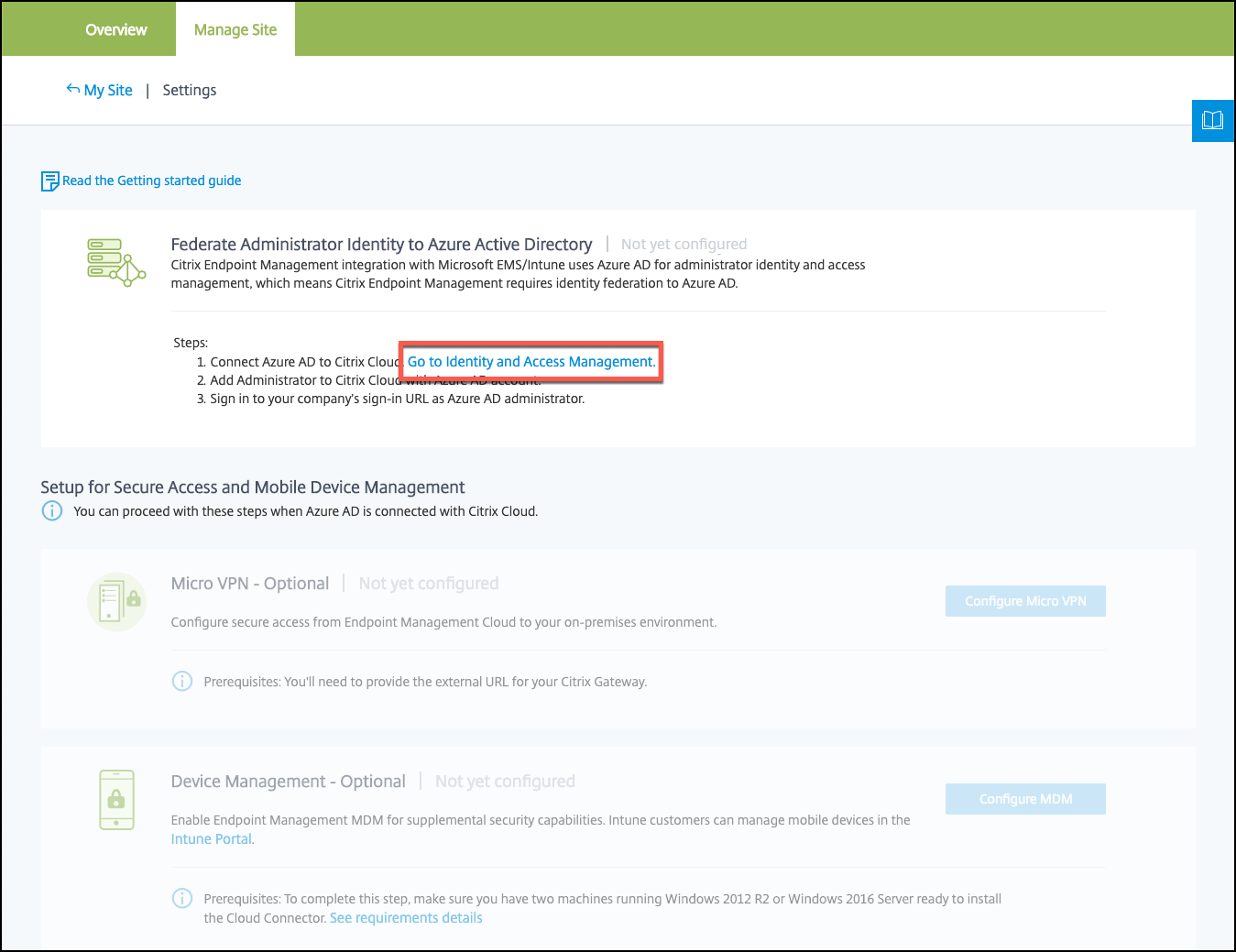

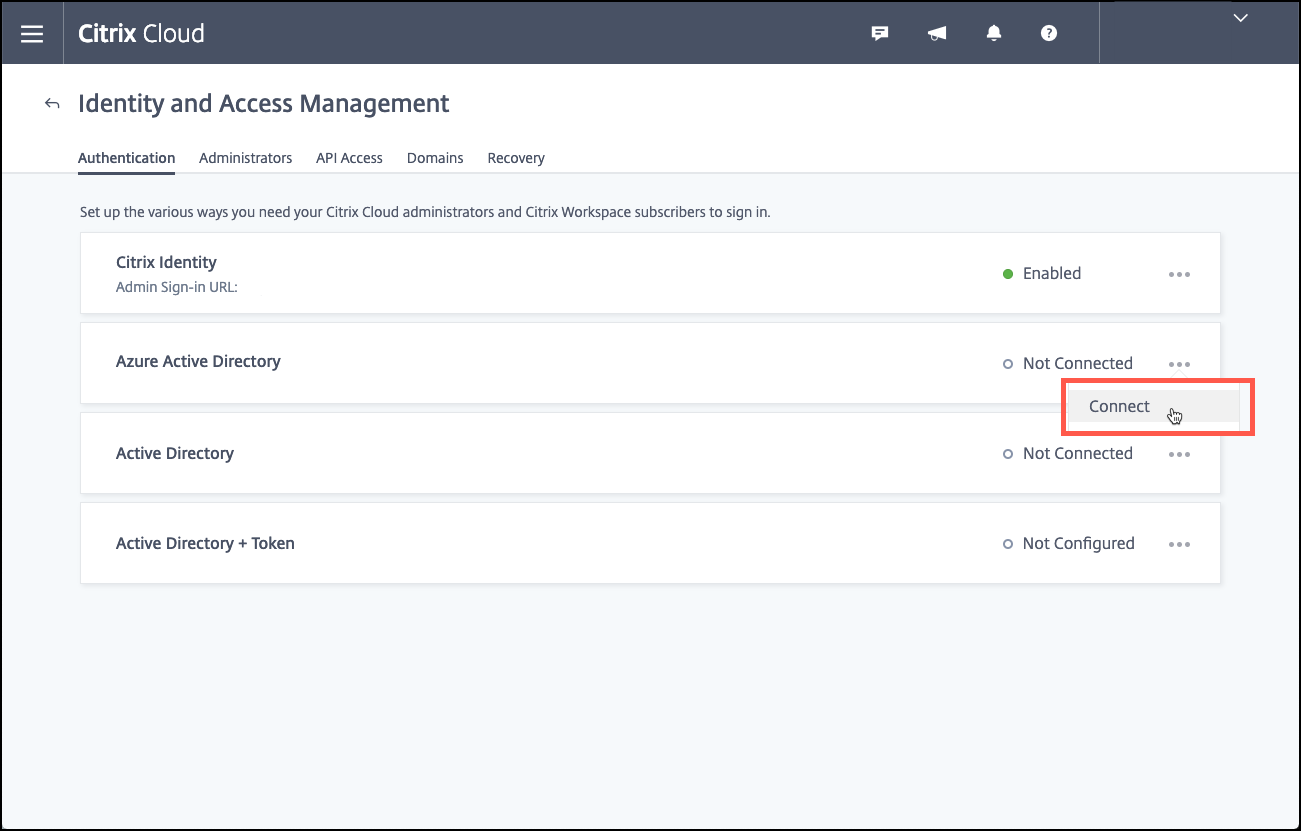

Folgen Sie dem Link im ersten Schritt zur Seite Identitäts- und Zugriffsverwaltung.

-

Klicken Sie auf Verbinden, um eine Verbindung mit Ihrem Azure AD herzustellen.

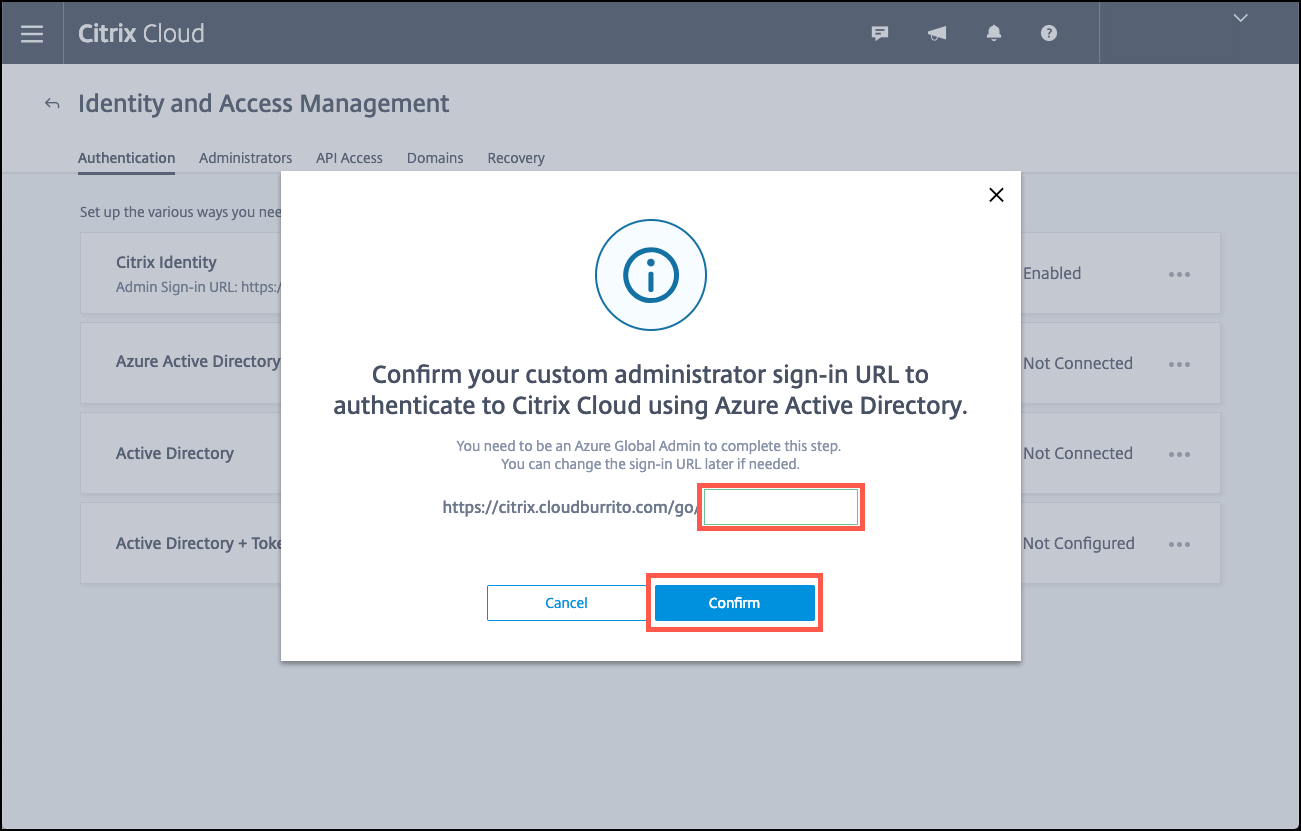

-

Geben Sie eine eindeutige Anmelde-URL ein, die der Azure AD-Administrator zur Anmeldung verwendet, und klicken Sie auf Bestätigen.

-

Fügen Sie ein globales Azure AD-Administratorkonto hinzu und akzeptieren Sie die Berechtigungsanforderung.

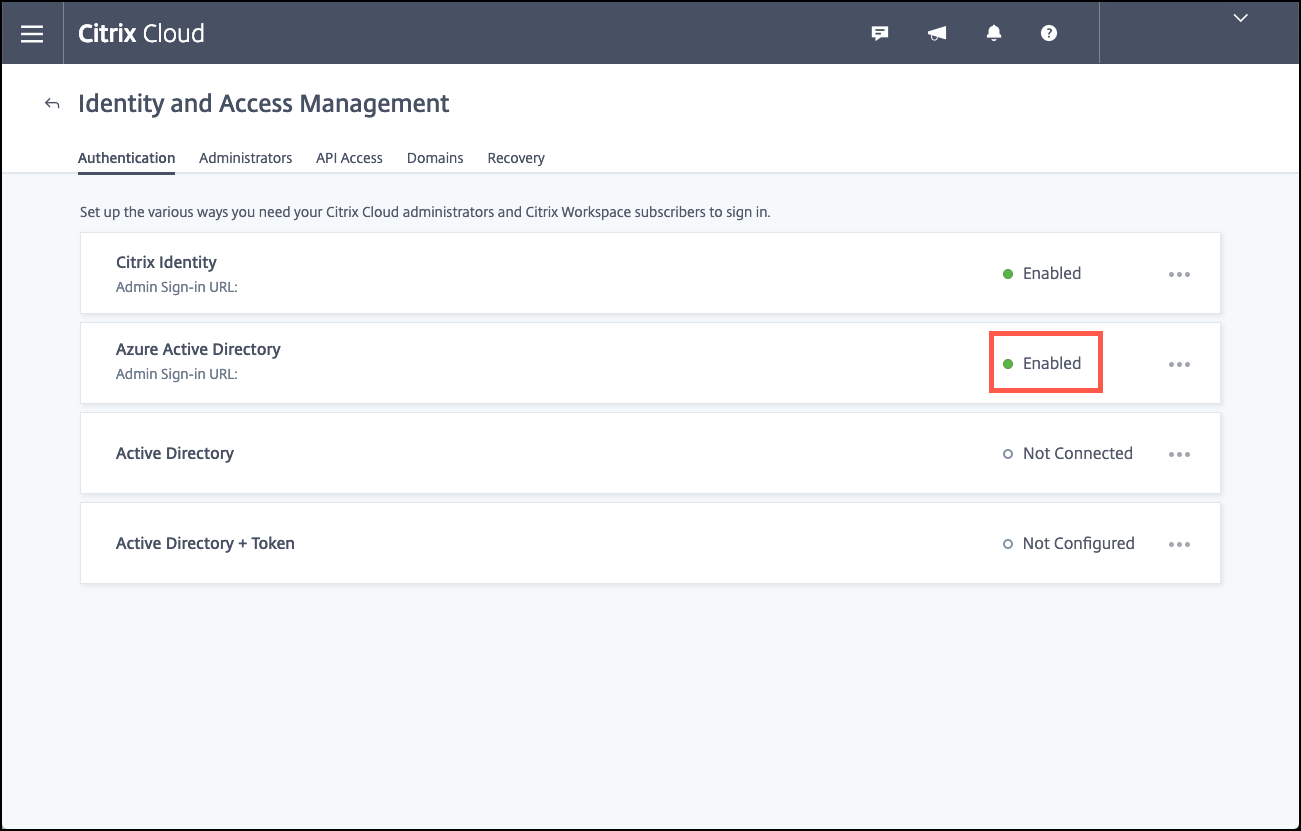

-

Vergewissern Sie sich, dass Ihre Azure AD-Instanz erfolgreich eine Verbindung herstellen kann. Eine erfolgreiche Verbindung ist daran zu erkennen, dass der Text Nicht verbunden zu Aktiviert wechselt.

-

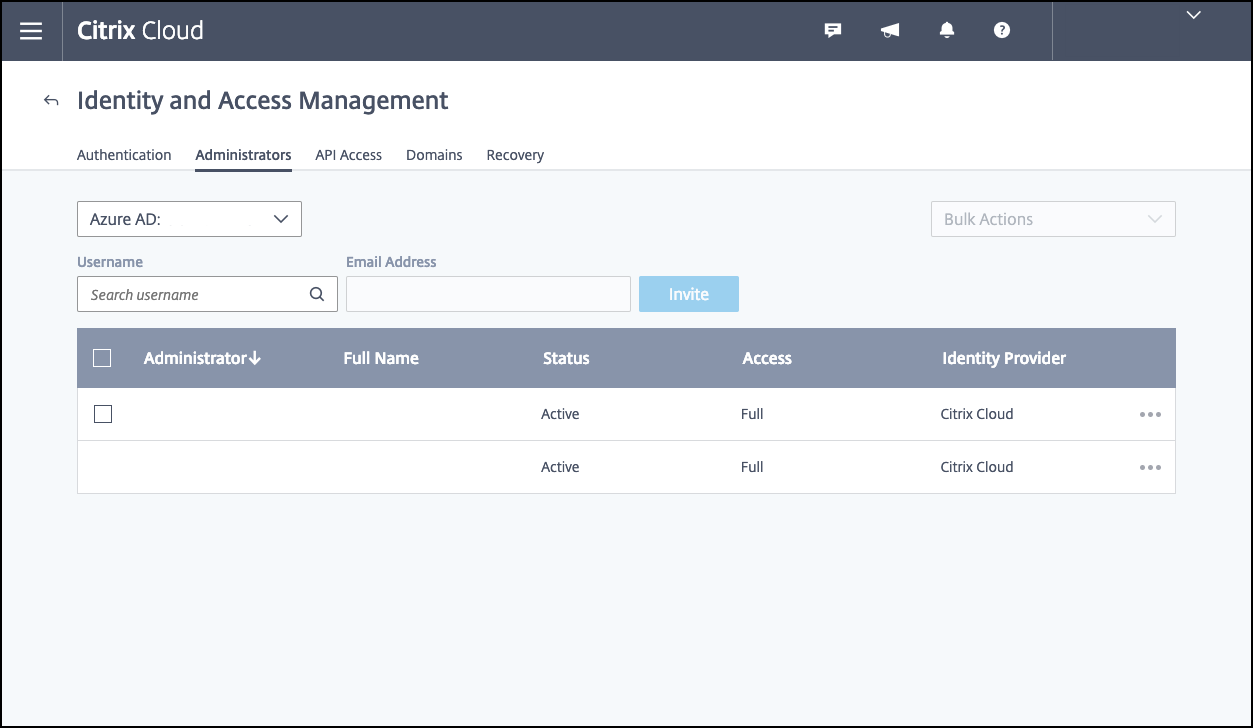

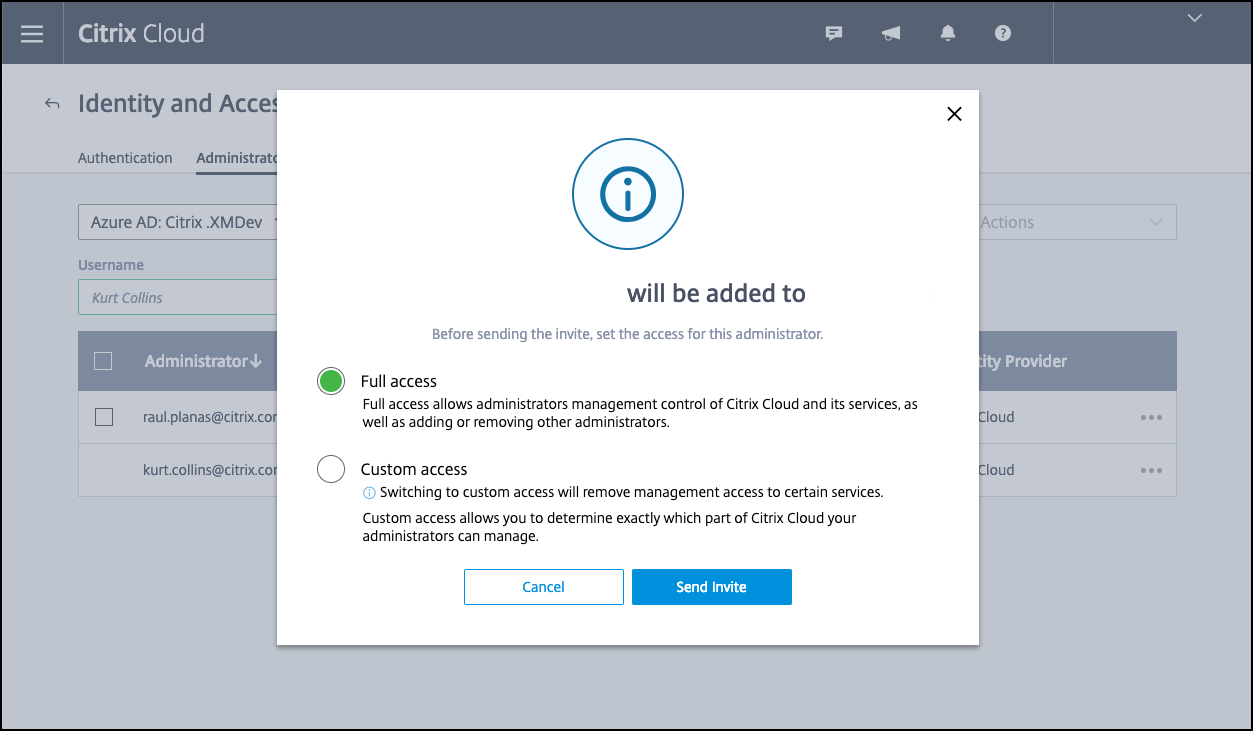

Klicken Sie auf die Registerkarte Administratoren und fügen Sie den Azure AD Intune-Administrator als Citrix Cloud-Administrator hinzu. Wählen Sie im Dropdownmenü entweder Azure AD oder Citrix Identität aus und suchen Sie nach dem Benutzernamen, den Sie hinzufügen möchten. Klicken Sie auf Einladen, gewähren Sie dem Benutzer Vollzugriff oder Benutzerdefinierten Zugriff, und klicken Sie auf Einladung senden.

Hinweis

Für den benutzerdefinierten Zugriff in Citrix Endpoint Management sind folgende Regeln erforderlich: Bibliothek und Citrix Endpoint Management.

Der Azure AD Intune-Administrator erhält dadurch eine E-Mail-Einladung zum Erstellen eines Kennworts und zur Anmeldung bei Citrix Cloud. Vor der Anmeldung des Administrators müssen Sie sich von allen anderen Konten abmelden.

Der Azure AD Intune-Administrator muss die verbleibenden Schritte in diesem Verfahren ausführen.

-

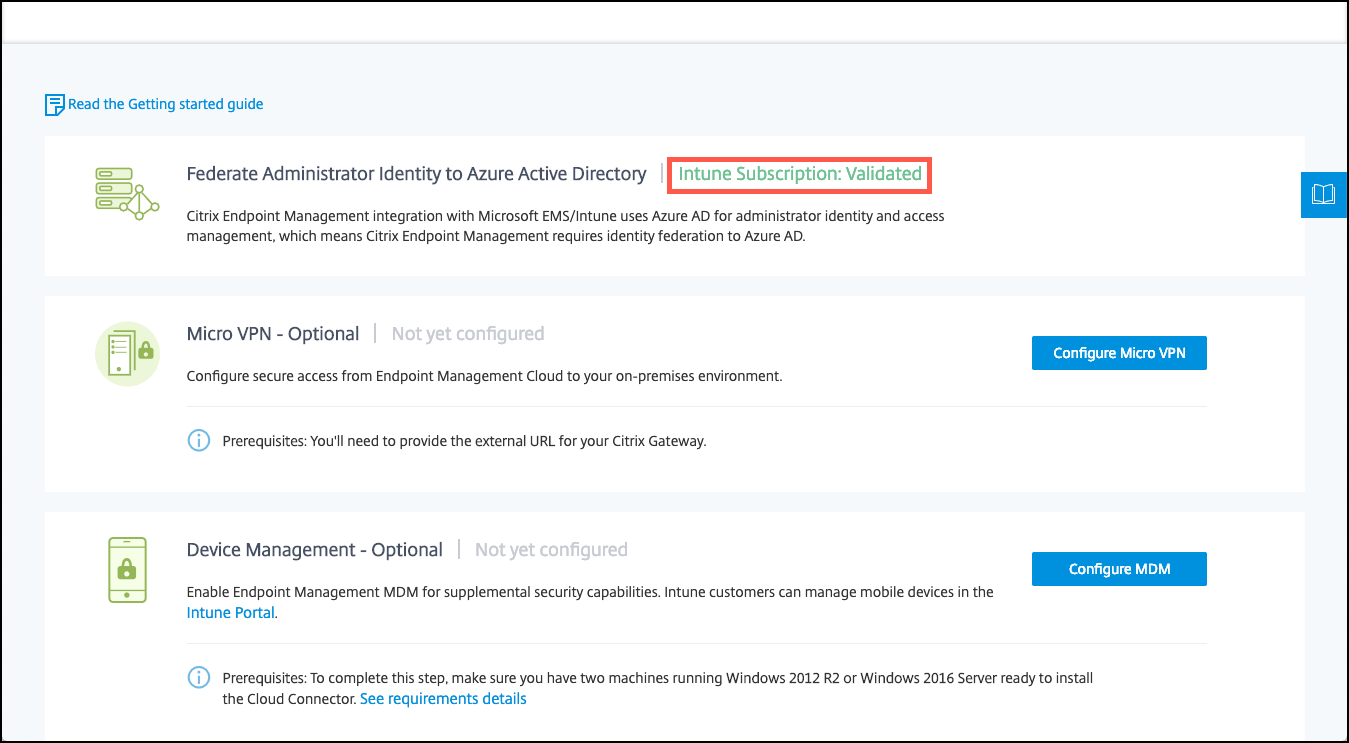

Nach der Anmeldung mit dem neuen Konto klicken Sie unter Citrix Endpoint Management auf Verwalten. Wenn Sie alles richtig konfigurieren, wird auf der Seite angezeigt, dass der Azure AD-Administrator angemeldet und das Intune-Abonnement gültig ist.

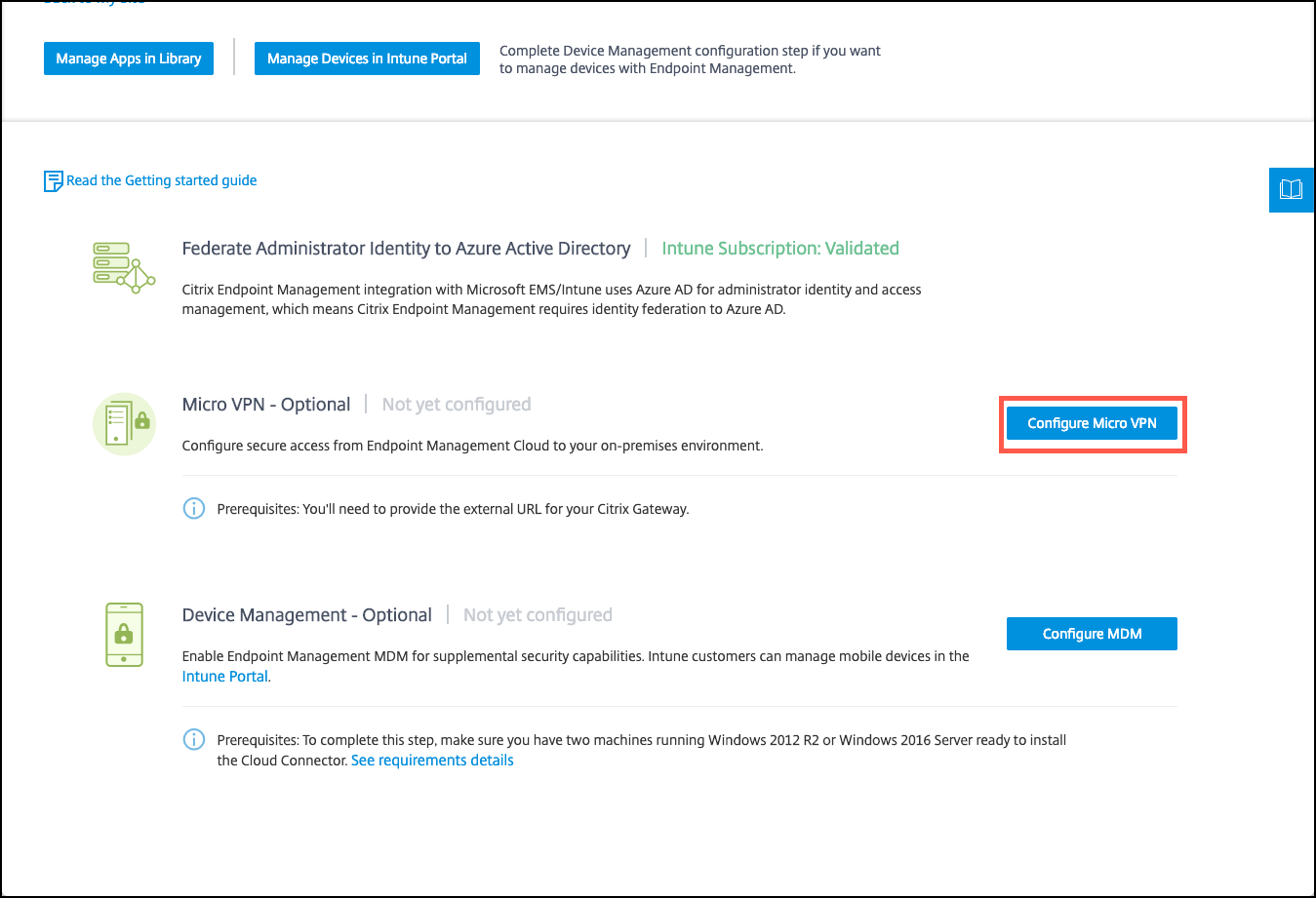

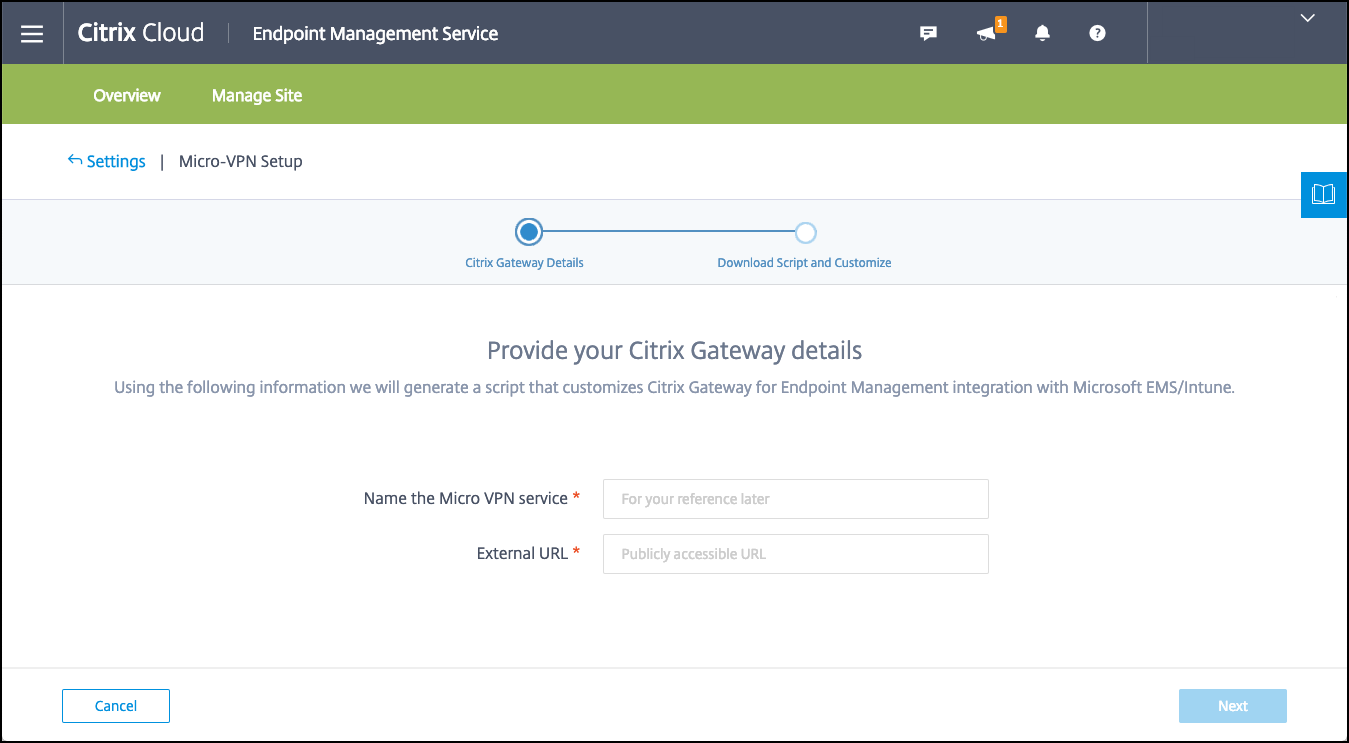

Konfigurieren von NetScaler Gateway für Micro-VPN

Zur Verwendung von Micro-VPN in Intune müssen Sie NetScaler Gateway für die Authentifizierung bei Azure AD konfigurieren. Ein vorhandener virtueller NetScaler Gateway-Server kann in diesem Anwendungsfall nicht verwendet werden.

Konfigurieren Sie Azure AD zunächst zur Synchronisierung mit dem On-Premises-Active Directory. Dieser Schritt ist erforderlich, um eine einwandfreie Authentifizierung zwischen Intune und NetScaler Gateway sicherzustellen.

-

Klicken Sie in der Citrix Cloud-Konsole unter Citrix Endpoint Management auf Verwalten.

-

Klicken Sie neben Micro-VPN auf Micro-VPN konfigurieren.

-

Geben Sie einen Namen für den Micro-VPN-Dienst und die externe URL für das NetScaler Gateway ein und klicken Sie auf Weiter.

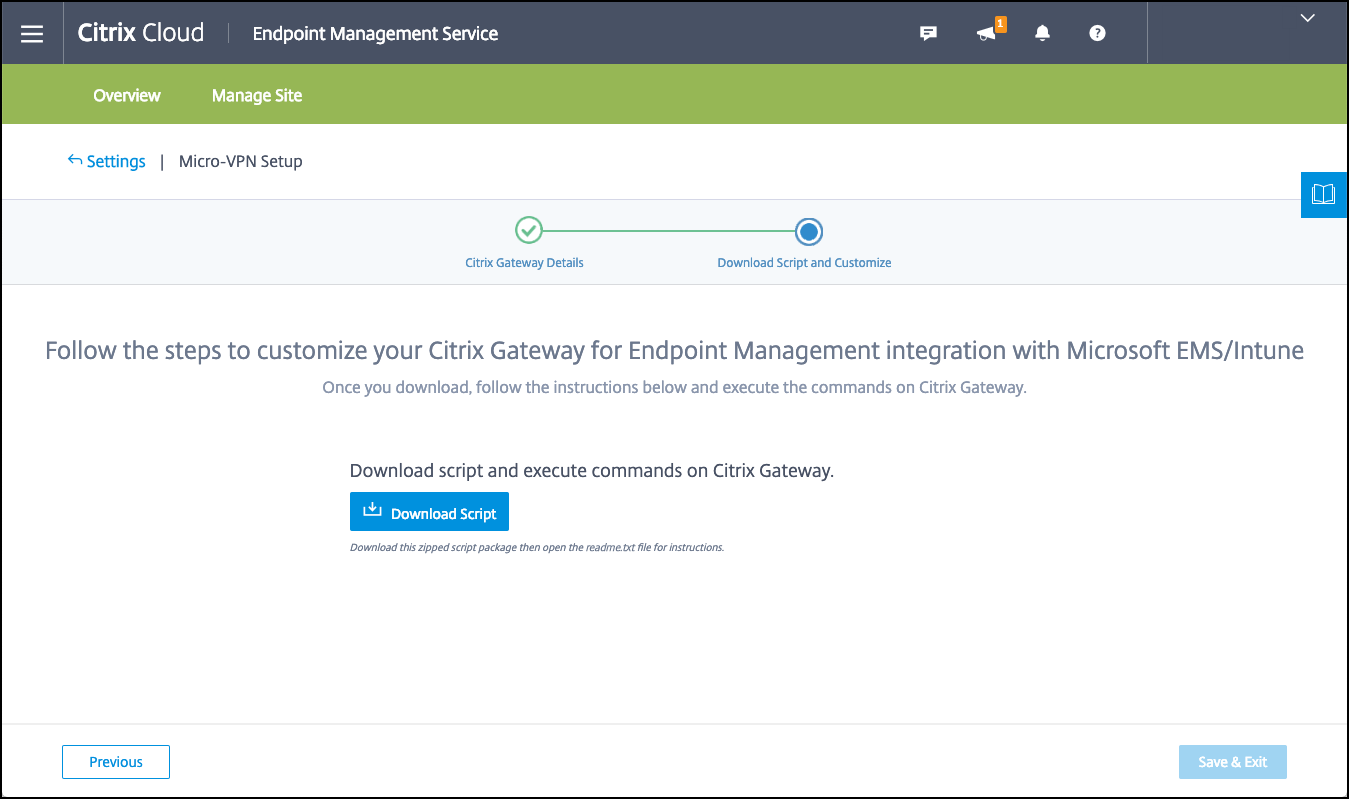

Das Skript konfiguriert NetScaler Gateway zur Unterstützung von Azure AD und der Intune-Apps.

-

Klicken Sie auf Script herunterladen. Die ZIP-Datei enthält eine Readme-Datei mit Anweisungen zum Implementieren des Skripts. Sie können an dieser Stelle zwar speichern und beenden, das Micro-VPN wird jedoch erst eingerichtet, wenn Sie das Skript auf dem NetScaler Gateway ausführen.

Hinweis

Wenn Sie nach Abschluss des NetScaler Gateway-Konfigurationsprozesses einen anderen OAuth-Status als “ABGESCHLOSSEN” sehen, lesen Sie den Abschnitt zur Problembehandlung.

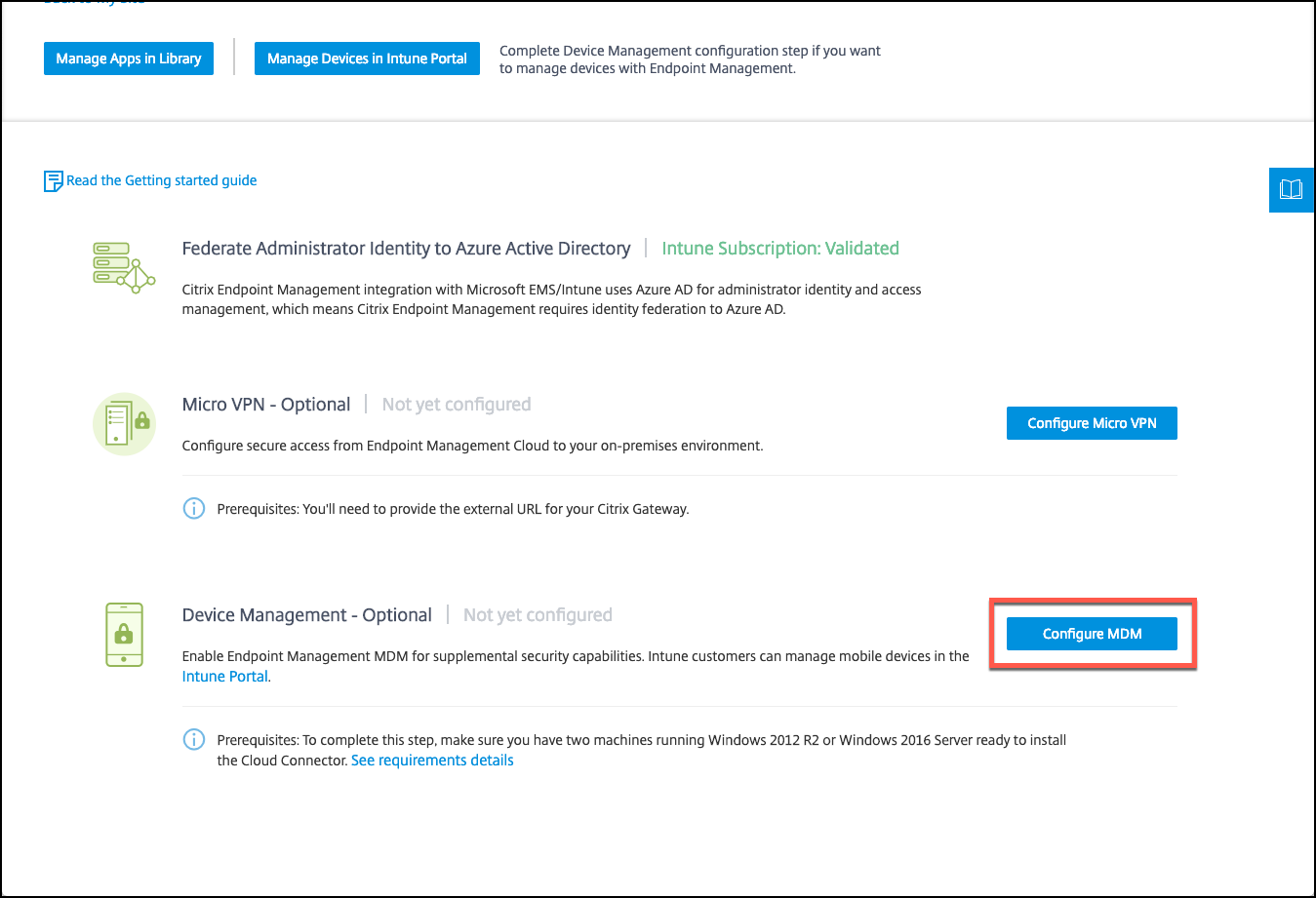

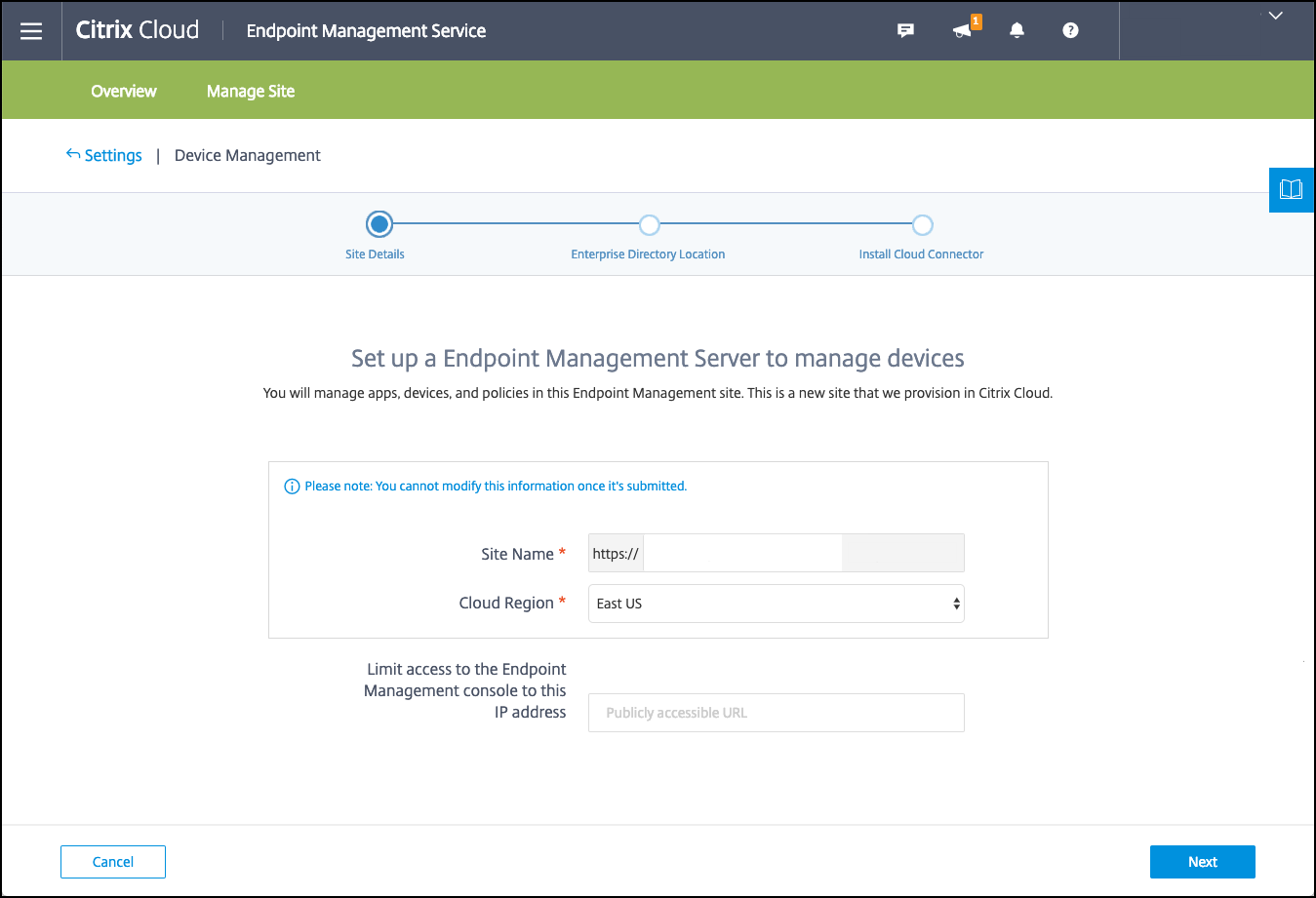

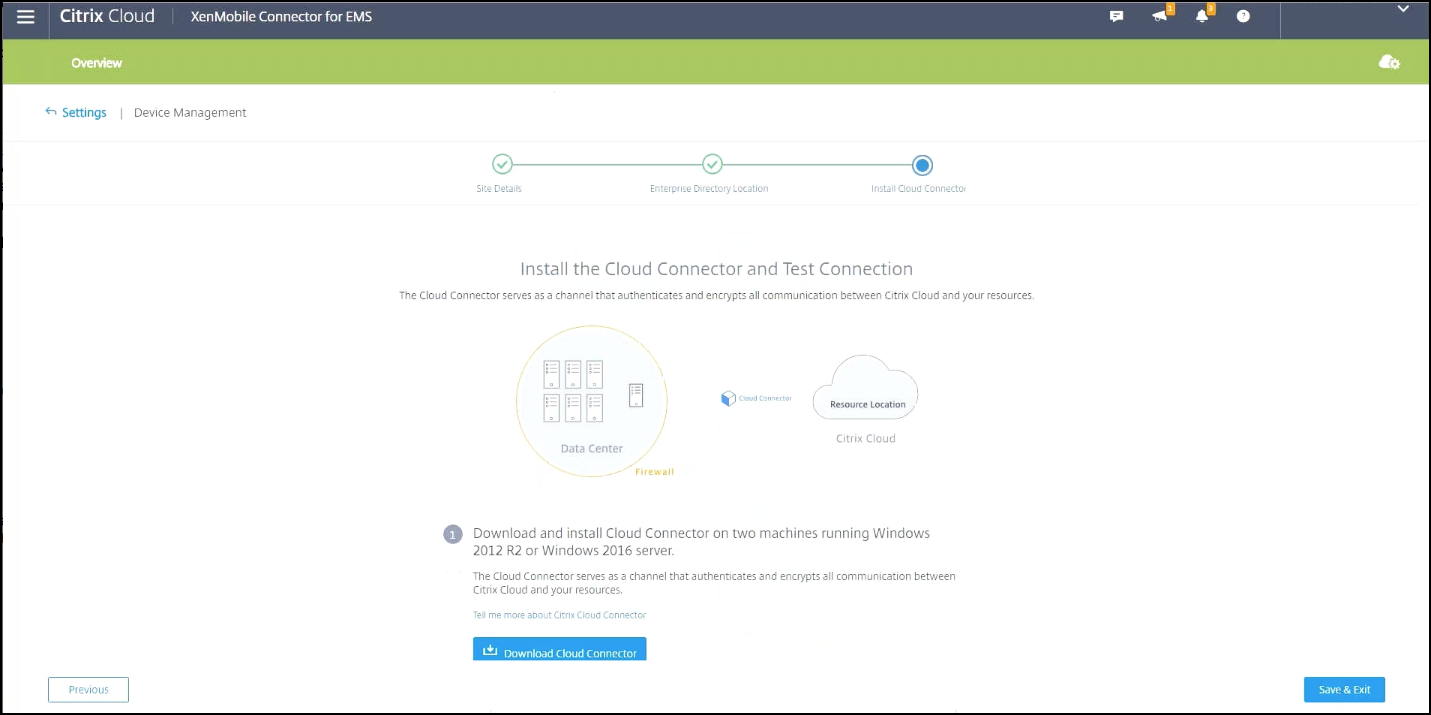

Konfigurieren der Geräteverwaltung

Wenn Sie außer Apps auch Geräte verwalten möchten, wählen Sie eine Methode zur Geräteverwaltung aus. Sie können Citrix Endpoint Management MDM+MAM oder Intune MDM verwenden.

Hinweis

Die Standardeinstellung ist Intune MDM. Informationen zur Verwendung von Intune als MDM-Anbieter finden Sie in der Microsoft Intune-Dokumentation.

-

Klicken Sie in der Citrix Cloud-Konsole im Bereich zur Citrix Endpoint Management-Integration mit MEM auf Verwalten. Klicken Sie neben Geräteverwaltung - optional auf MDM konfigurieren.

-

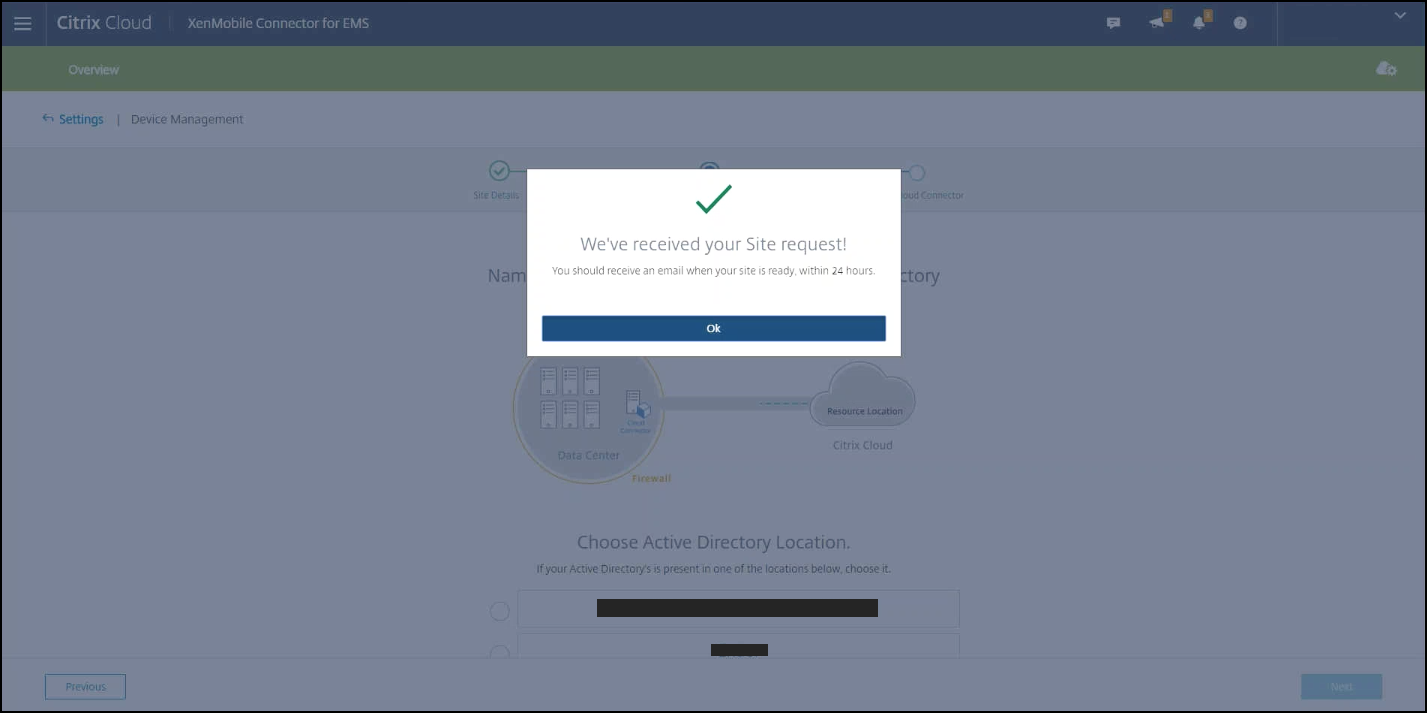

Geben Sie einen eindeutigen Sitenamen ein, wählen Sie die für Sie nächstgelegene Cloudregion und fordern Sie eine Site an. Sie erhalten eine E-Mail, wenn Ihre Site fertig ist.

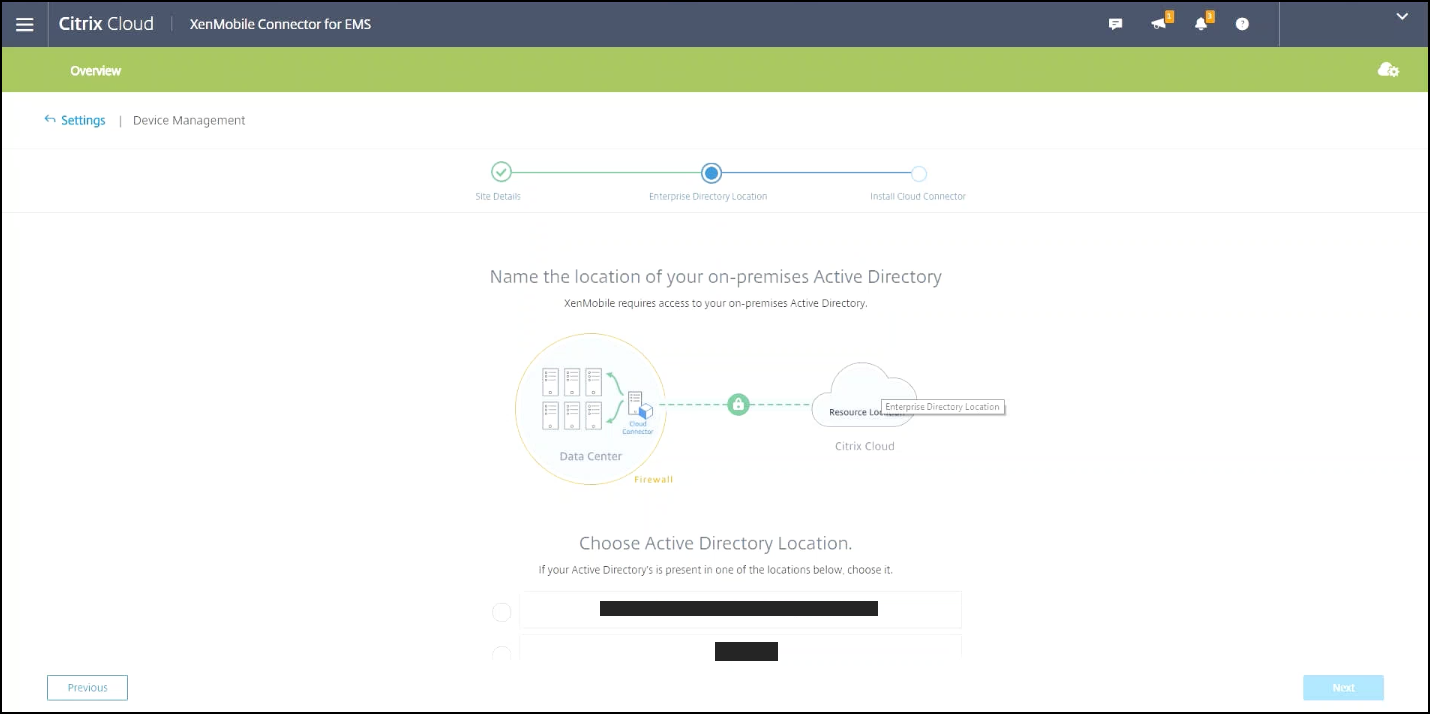

-

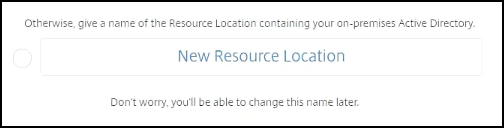

Klicken Sie auf OK, um die Information zu schließen. Wählen Sie einen Active Directory-Ort zur Verknüpfung mit Ihrer Site oder erstellen Sie einen Ressourcenstandort und klicken Sie auf Weiter.

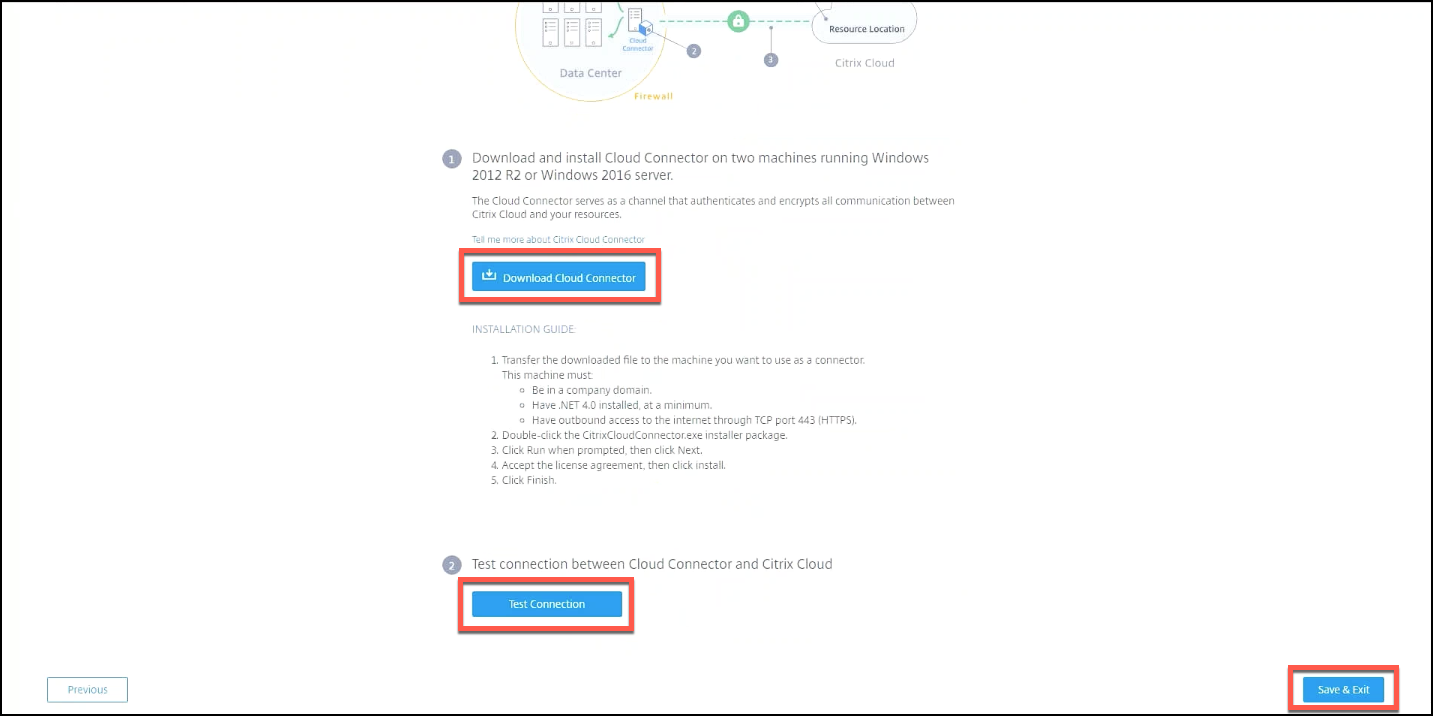

-

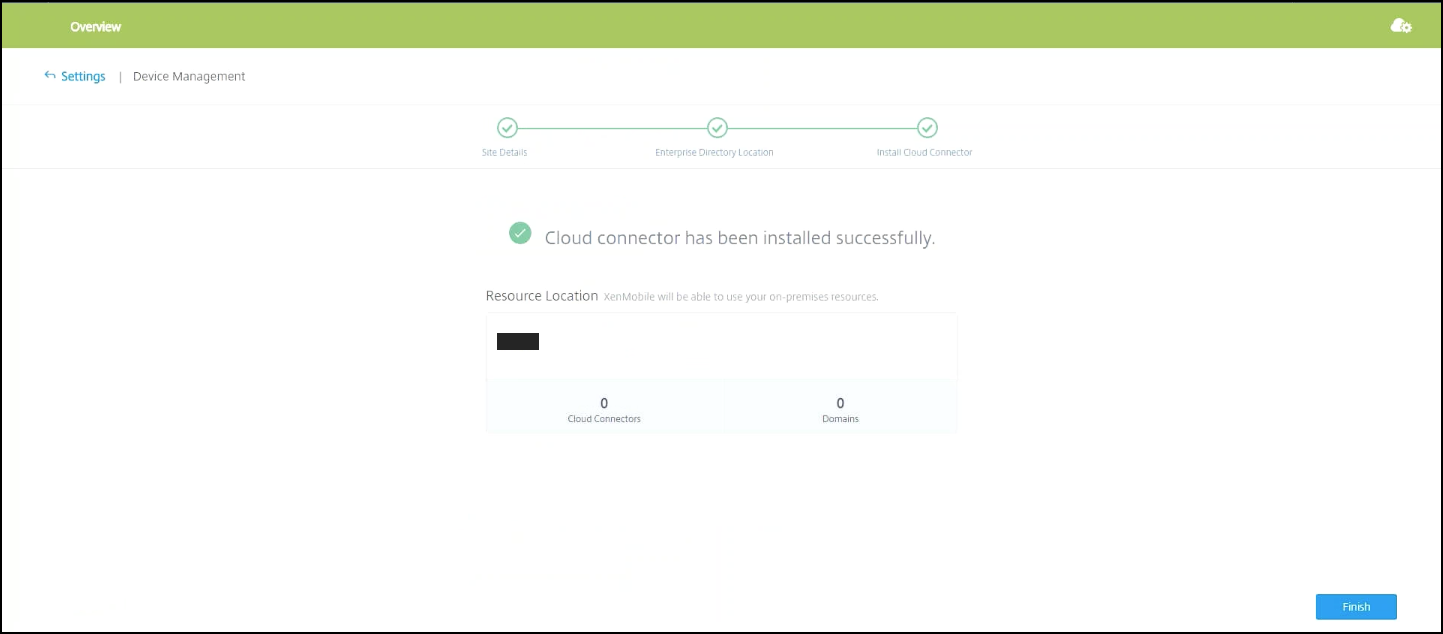

Klicken Sie auf Cloud Connector herunterladen und folgen Sie den angezeigten Anweisungen, um den Cloud Connector zu installieren. Klicken Sie nach der Installation auf Verbindung testen, um die Verbindung zwischen Citrix Cloud und dem Cloud Connector zu überprüfen.

-

Klicken Sie zum Beenden auf Speichern und Beenden. Der Ressourcenstandort wird angezeigt. Wenn Sie auf Fertig stellen klicken, gelangen Sie zurück zum Einstellungsbildschirm.

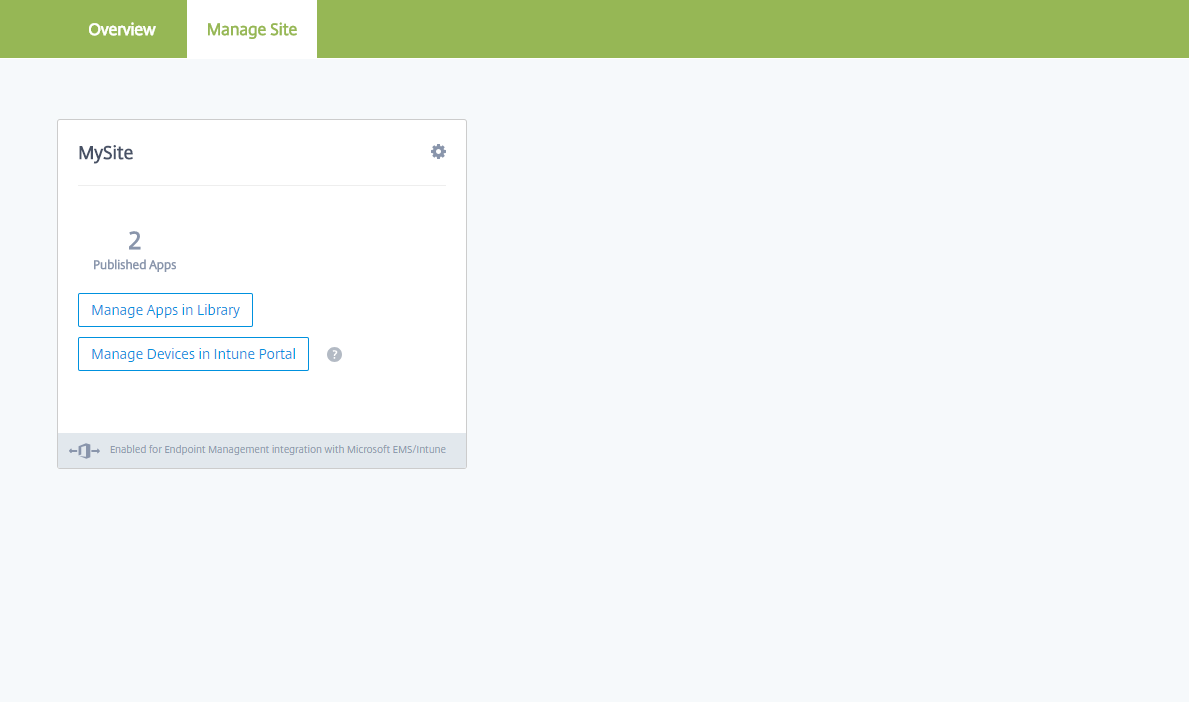

-

Sie können nun von Ihrer Sitekachel aus auf die Citrix Endpoint Management-Konsole zugreifen. Von hier aus können Sie MDM-Verwaltungsaufgaben ausführen und Geräterichtlinien zuweisen. Weitere Informationen zu Geräterichtlinien finden Sie unter Geräterichtlinien.

Konfigurieren der Bereitstellung von mit Intune verwalteten Apps auf Geräten

Hinweis

Ab dem 1. April 2025 ist die Verwaltung von Microsoft Intune-Apps über die Bibliothek nicht mehr möglich. Wenn Sie Hilfe bei relevanten Diensten benötigen, wenden Sie sich an den Citrix Support, um dieses Feature zu aktivieren.

Das Bereitstellen von mit Intune verwalteten Apps umfasst folgende Schritte:

- Hinzufügen der Apps zur Citrix Cloud-Bibliothek

- Erstellen von Citrix Endpoint Management-Geräterichtlinien zur Datenflusssteuerung

- Erstellen einer Bereitstellungsgruppe für die Apps und Richtlinien

Hinzufügen von Microsoft Intune-Apps zur Citrix Cloud-Bibliothek

Führen Sie Folgendes für jede App aus, die Sie hinzufügen möchten:

-

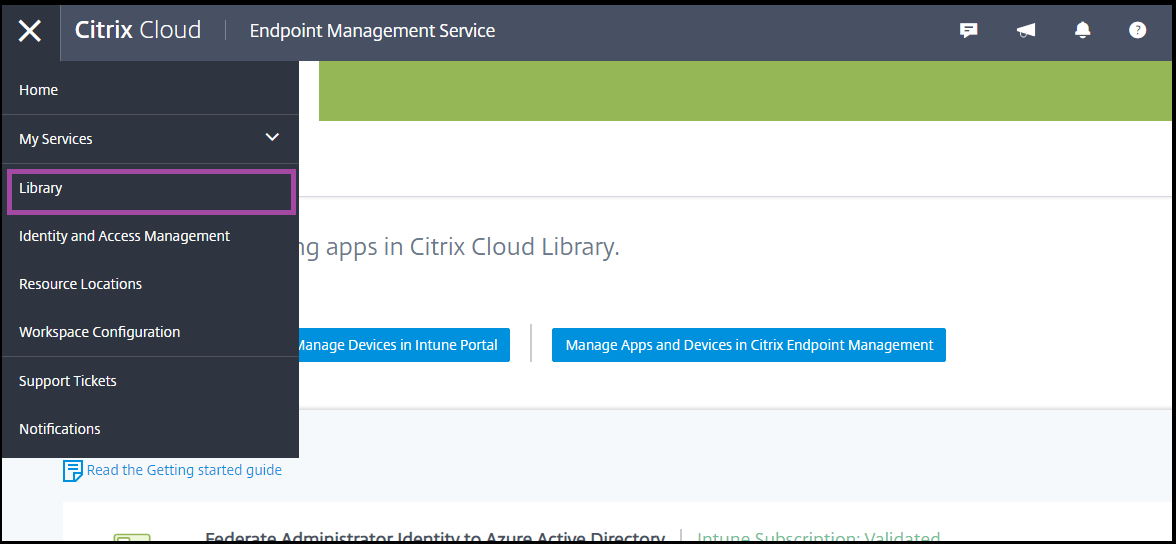

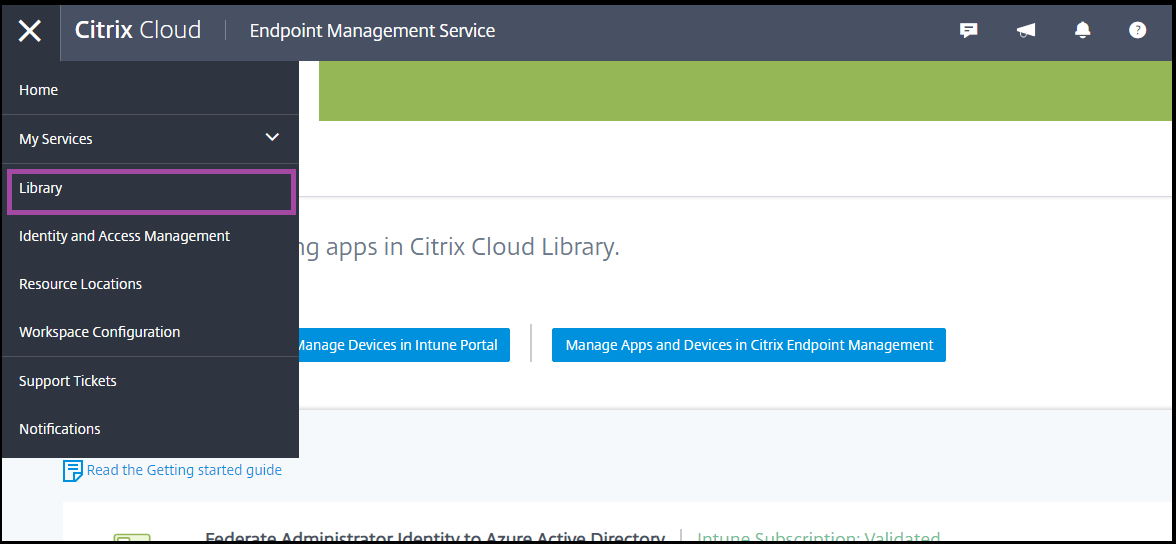

Klicken Sie in der Citrix Cloud-Konsole auf das Menüsymbol und dann auf Bibliothek.

-

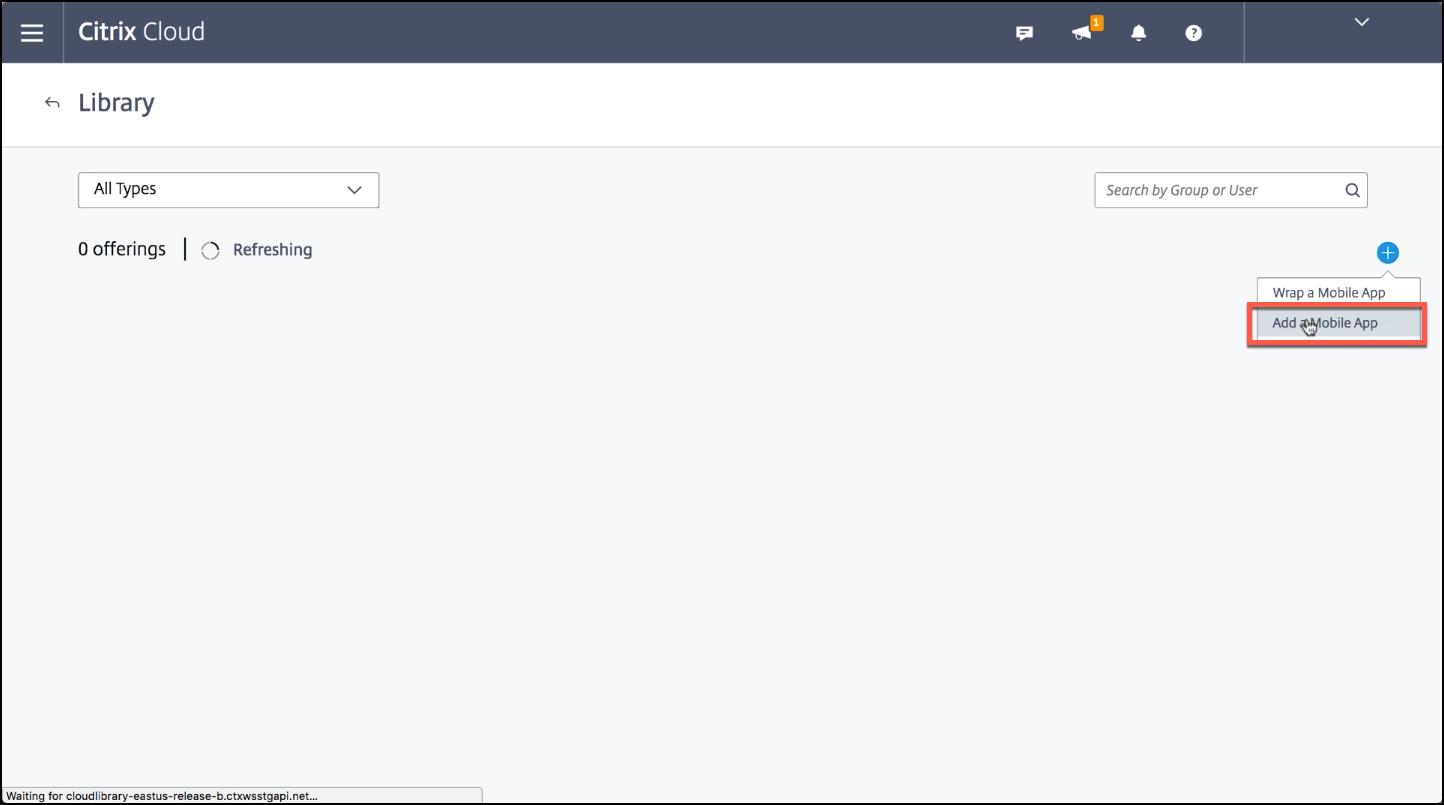

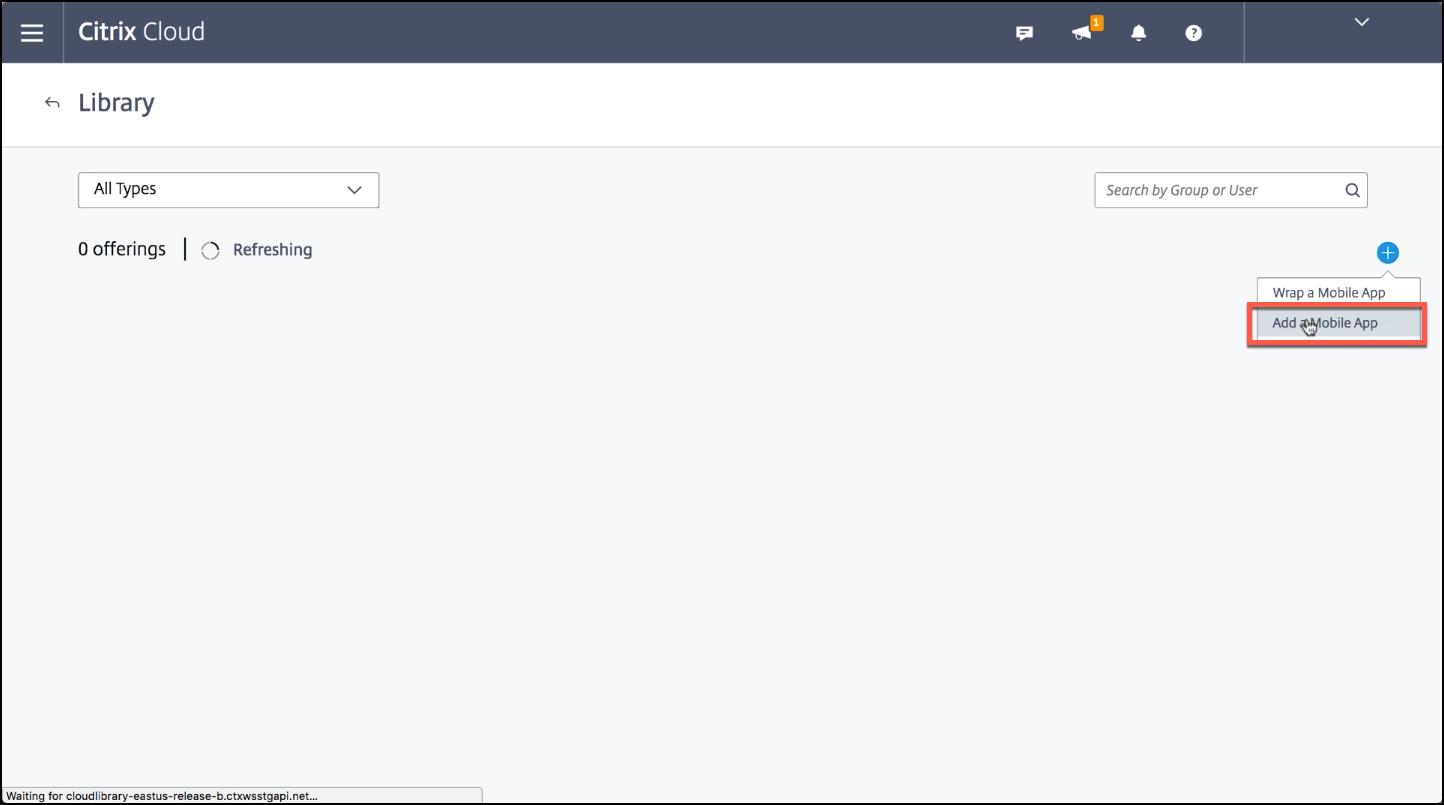

Klicken Sie rechts oben auf das Pluszeichen und dann auf Mobile App hinzufügen.

-

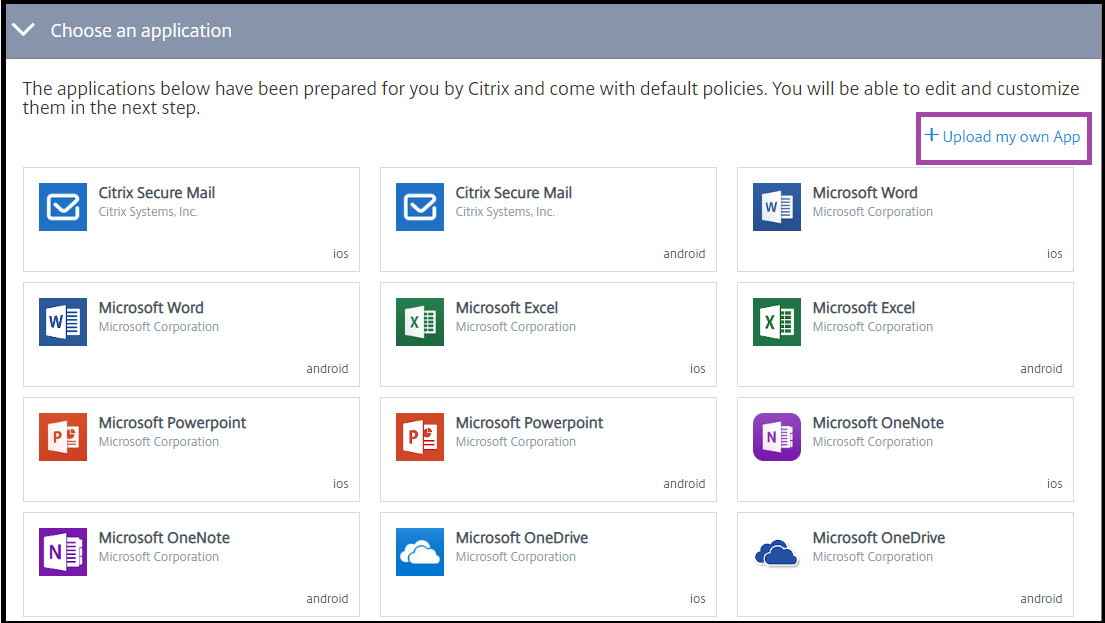

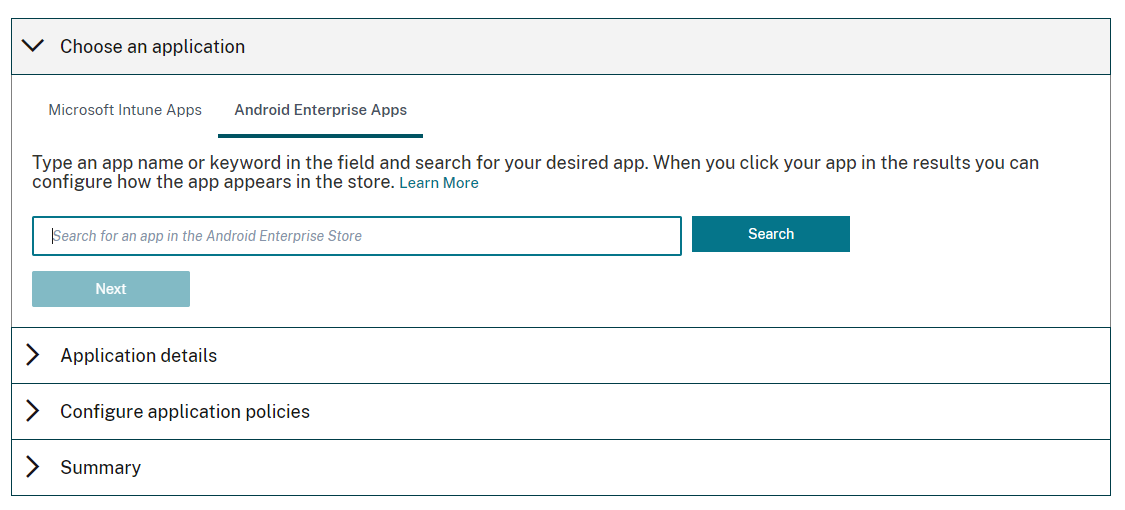

Wenn Sie Android Enterprise in der Citrix Endpoint Management-Konsole konfiguriert haben, wählen Sie unter Wählen Sie eine Anwendung die Option Microsoft Intune-Apps. Wählen Sie eine App-Vorlage zum Anpassen aus oder klicken Sie auf Upload my own App.

Citrix stellt App-Vorlagen bereit, zu denen jeweils ein Satz vorkonfigurierter Standardrichtlinien gehört. Für von Kunden hochgeladene Apps gelten folgende Richtlinien:

-

MDX-Dateien: Enthält MAM-SDK-fähige Apps oder Apps, die mit MDX umschlossen wurden, zum Beispiel:

- Intune App-Schutzrichtlinien und standardmäßige MDX-Richtlinien im Paket

- Öffentliche Store-Apps, z. B. Intune App-Schutzrichtlinien und standardmäßige MDX-Richtlinien, die der Paket-ID entsprechen

- IPA-Dateien: Intune-App-Schutzrichtlinien.

- APK-Dateien: Intune-App-Schutzrichtlinien.

Hinweis

Wenn eine App nicht mit Intune umschlossen ist, werden keine Intune-App-Schutzrichtlinien angewendet.

-

MDX-Dateien: Enthält MAM-SDK-fähige Apps oder Apps, die mit MDX umschlossen wurden, zum Beispiel:

-

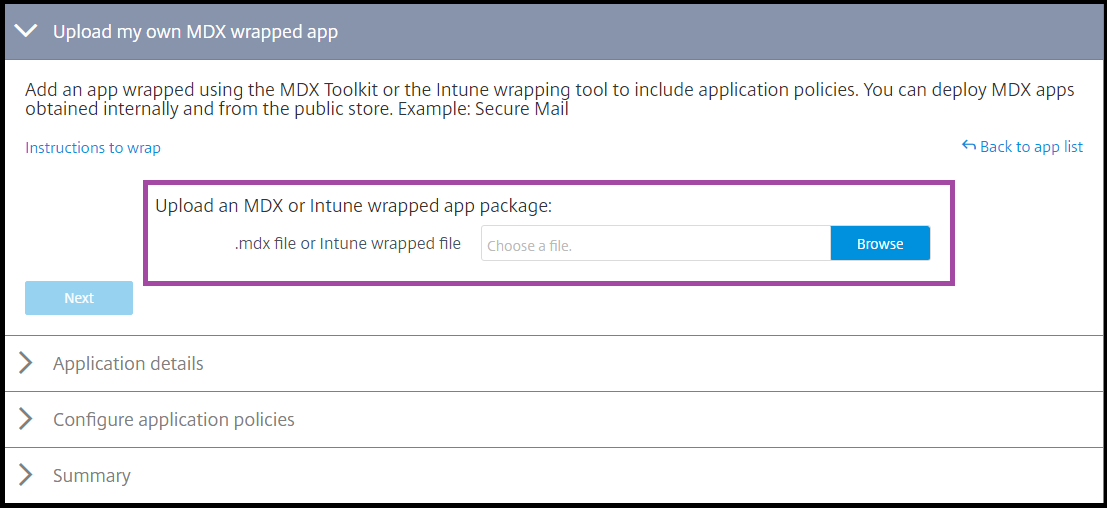

Klicken Sie auf Upload my own App und laden Sie Ihre mit MDX bzw. Intune umschlossene Datei hoch.

-

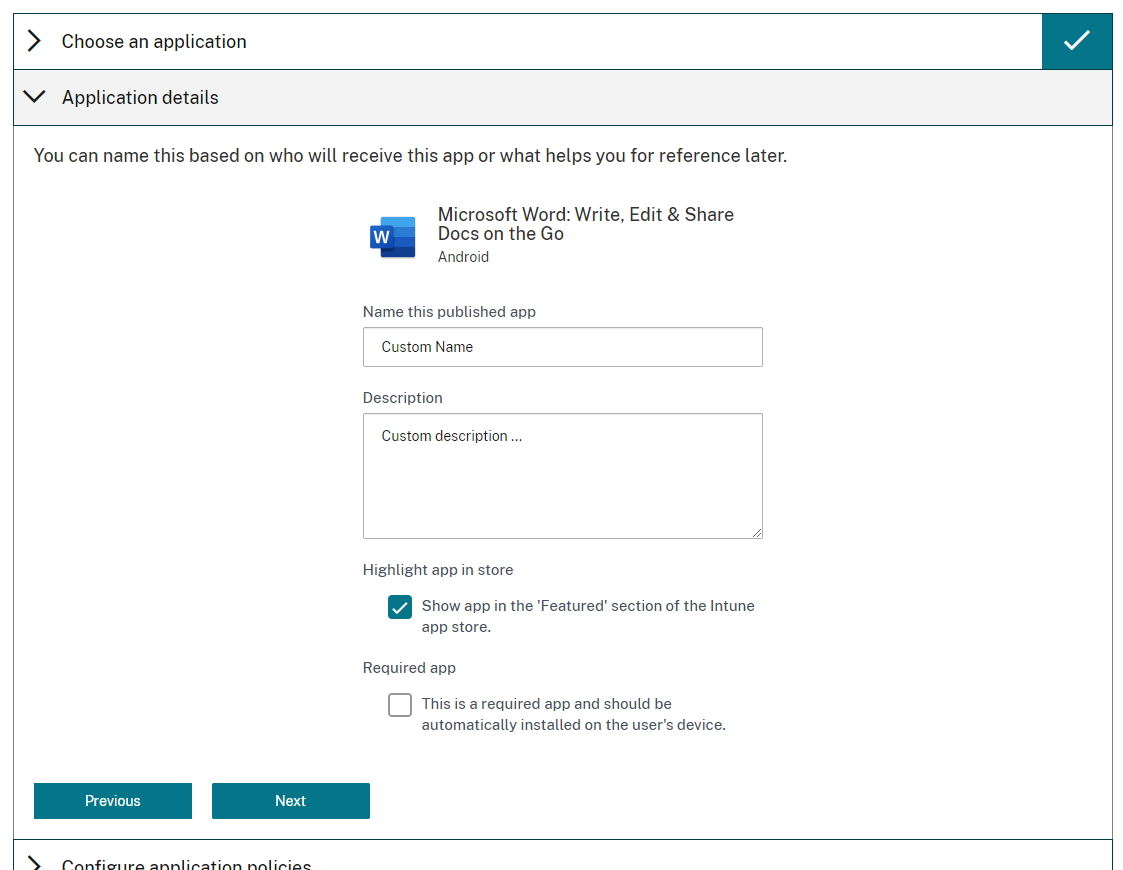

Geben Sie einen Namen und eine Beschreibung für die App ein, wählen Sie aus, ob die App optional oder erforderlich sein soll, und klicken Sie auf Weiter.

-

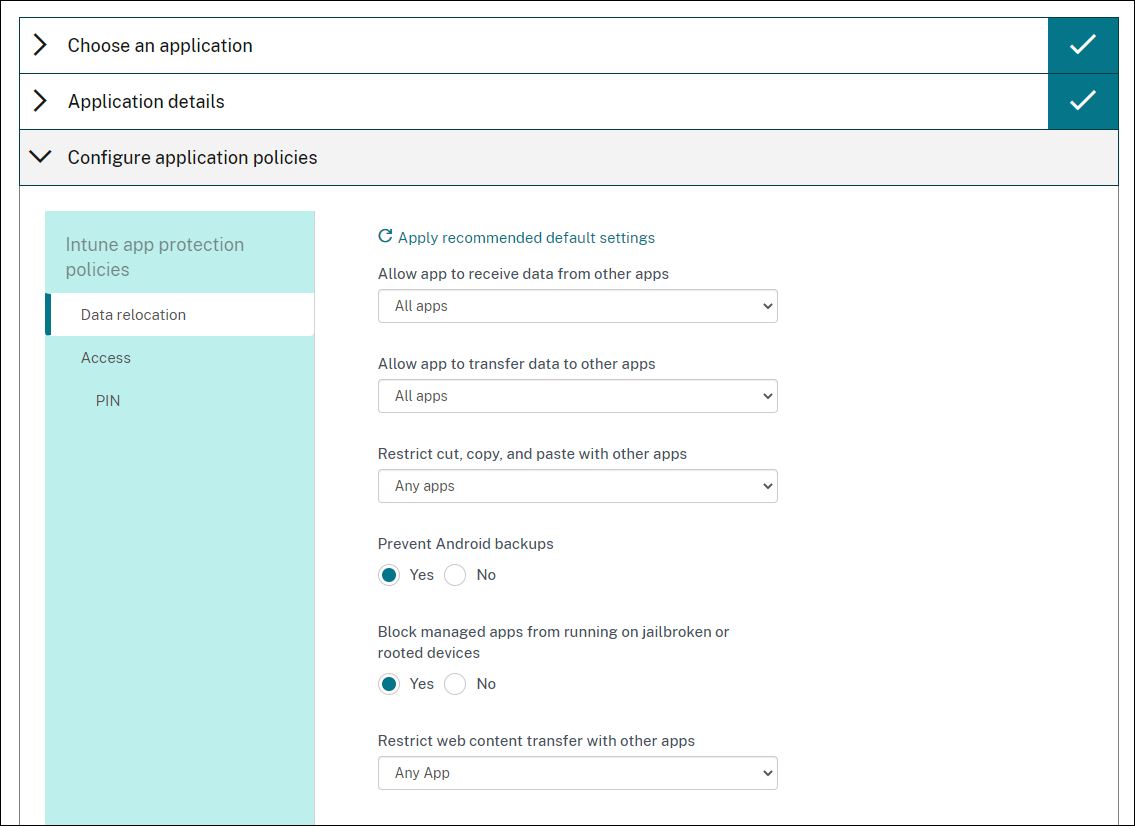

Konfigurieren Sie die Anwendungseinstellungen. Die folgenden Konfigurationen ermöglichen den Datentransfer zwischen Citrix Endpoint Management- und Intune-Containern.

- Allow apps to receive data from other app: Wählen Sie Policy managed apps.

- Allow app to transfer data to other apps: Wählen Sie All apps.

- Restrict cut, copy, paste with other apps: Wählen Sie Policy managed apps.

-

Konfigurieren Sie die Speicherrepositorys für gespeicherte Daten. Wählen Sie unter Select which storage services corporate data can be saved to die Option LocalStorage.

-

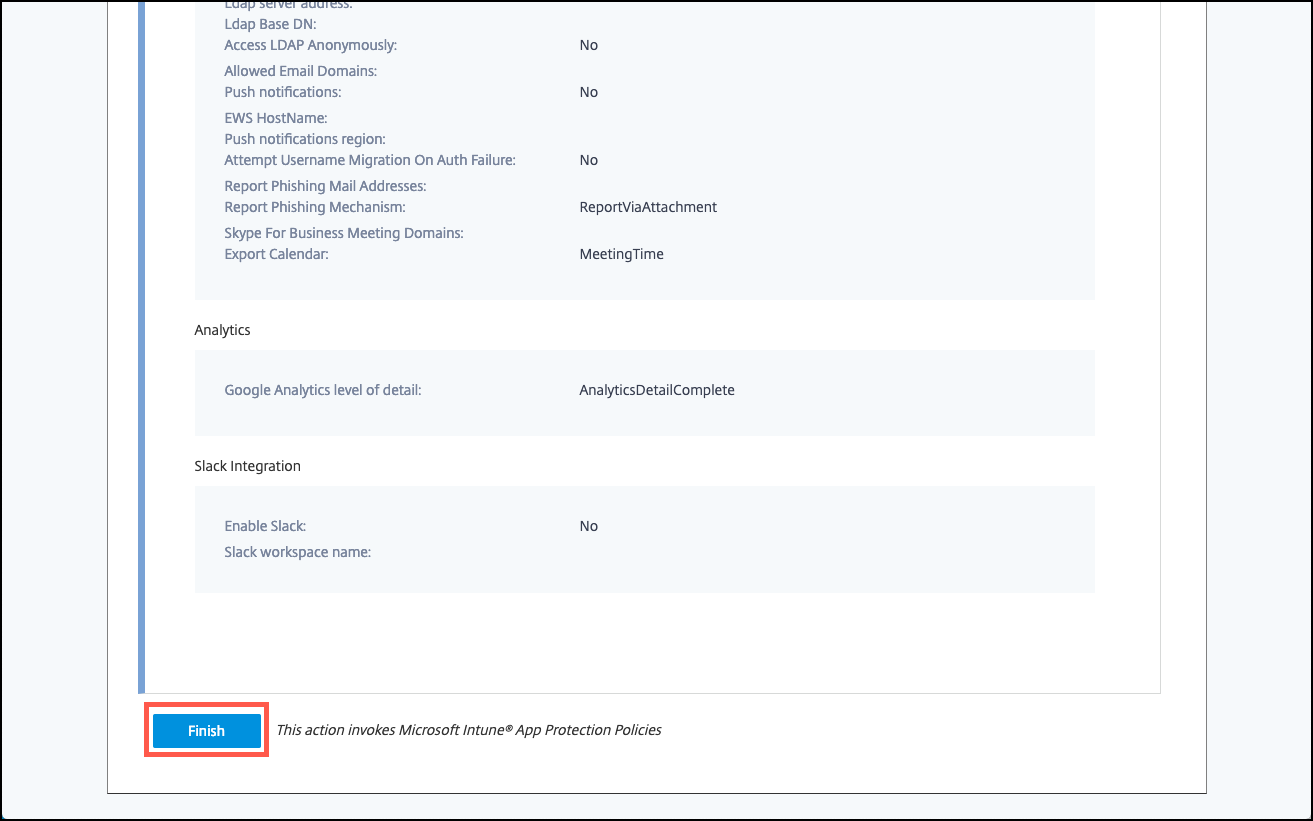

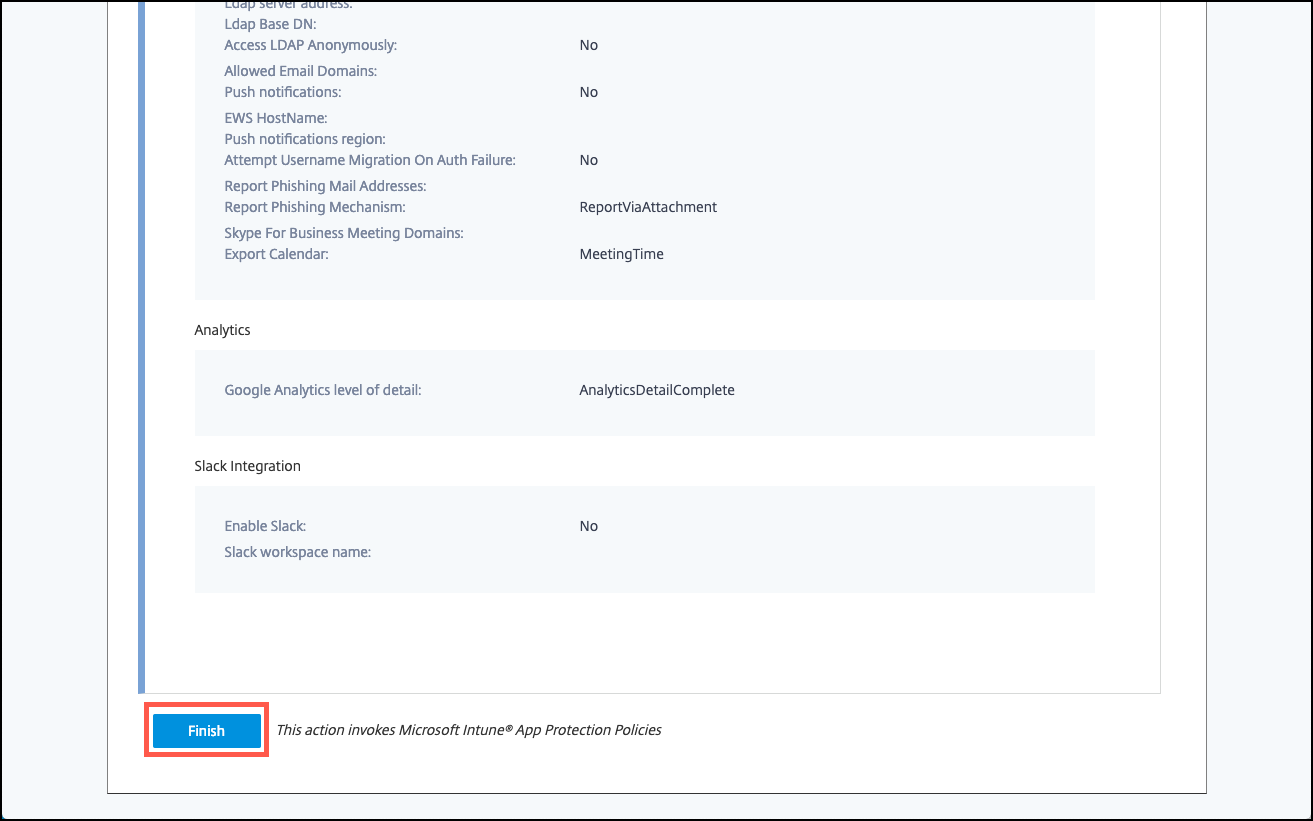

Optional: Legen Sie Richtlinien für die Datenverschiebung, den Zugriff und die PIN für die App fest. Klicken Sie auf Weiter.

-

Überprüfen Sie die Zusammenfassung und klicken Sie dann auf Fertig stellen.

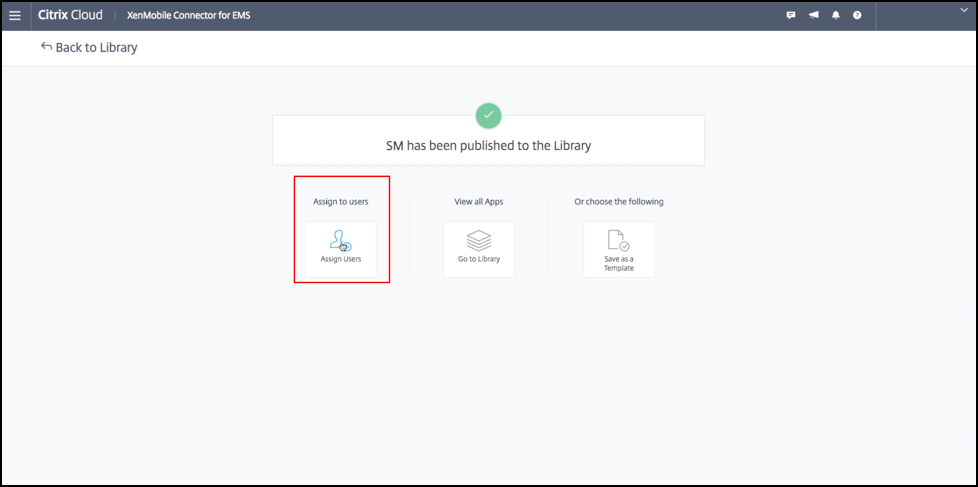

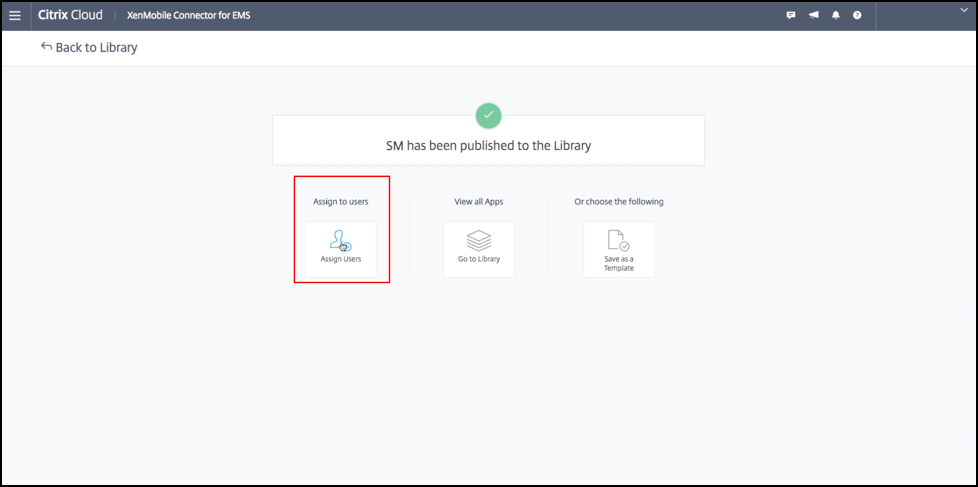

Die App-Konfiguration kann einige Minuten dauern. Wenn sie abgeschlossen ist, wird gemeldet, dass die App in der Bibliothek veröffentlicht wurde.

-

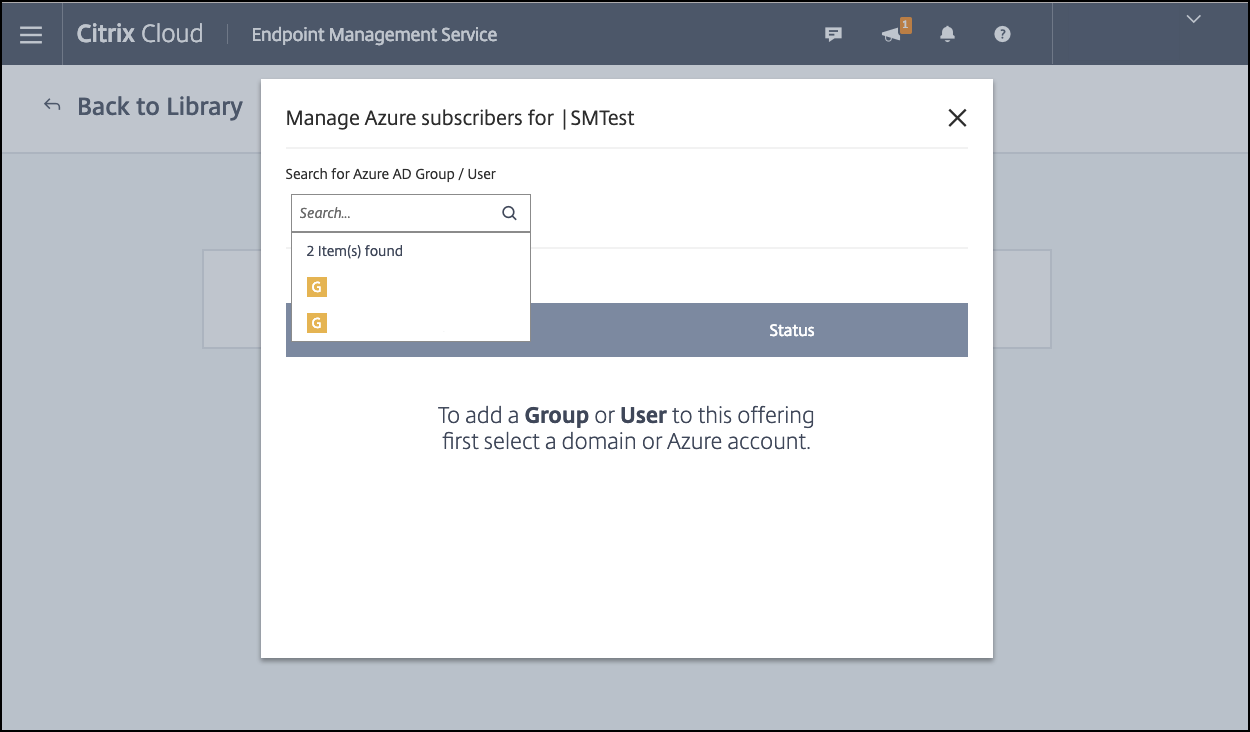

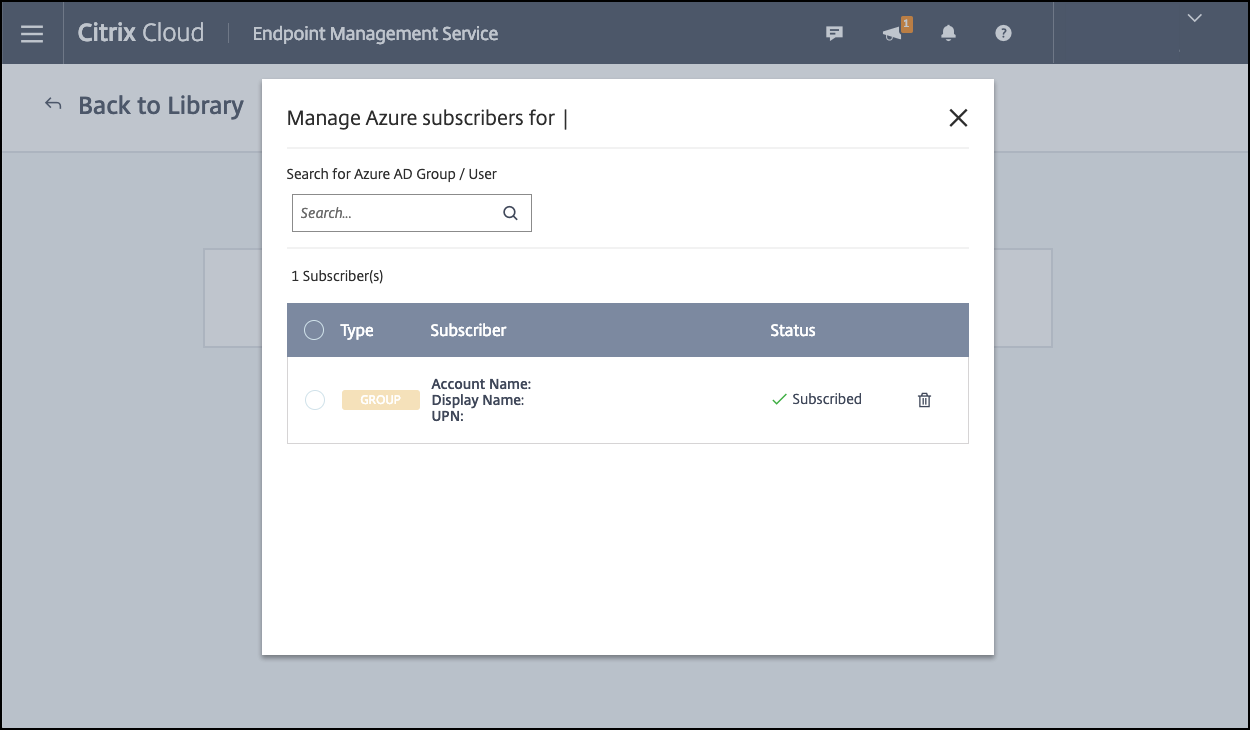

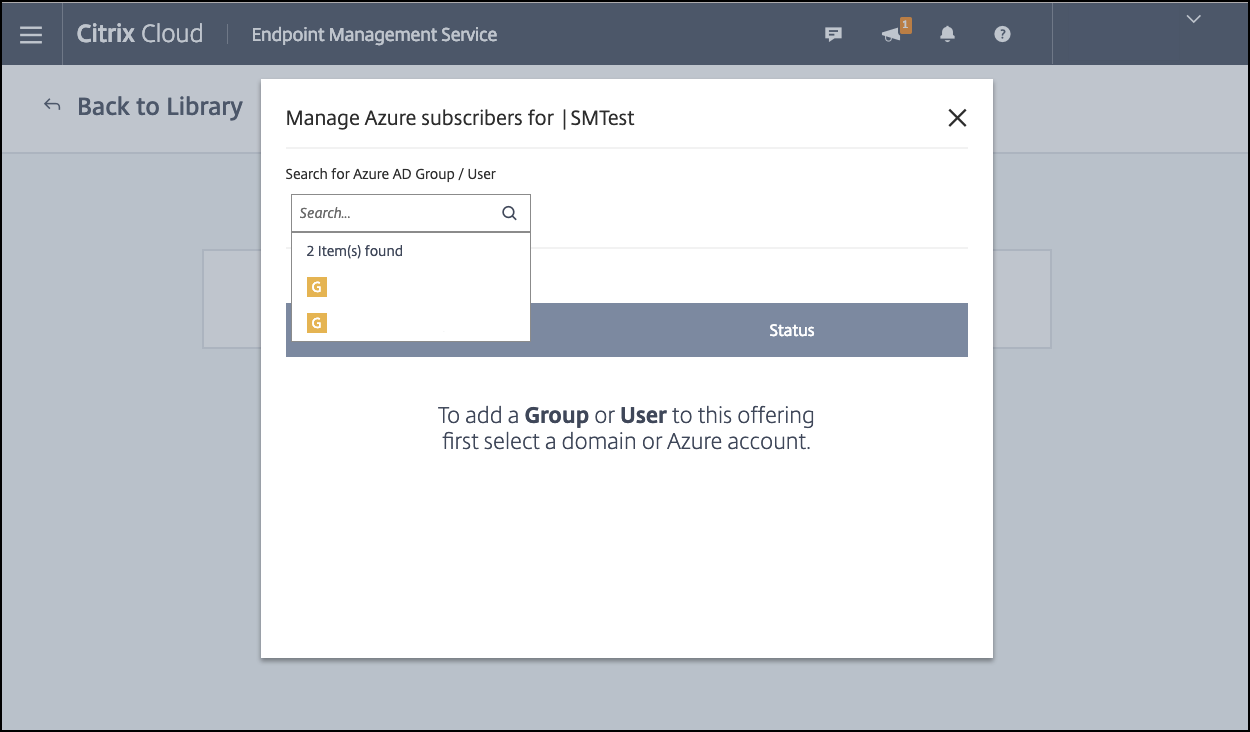

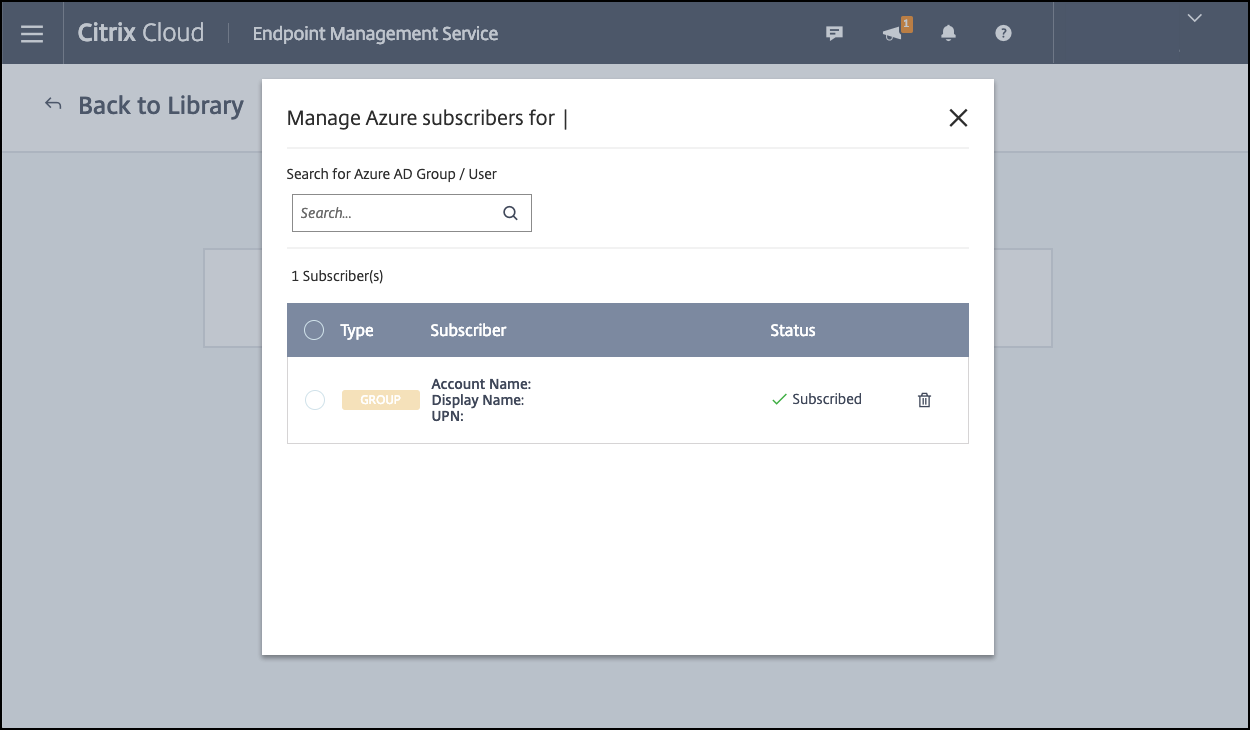

Um der App Benutzergruppen zuzuweisen, klicken Sie auf Benutzer zuweisen.

-

Suchen Sie über das Suchfeld nach Benutzergruppen und klicken Sie auf diese, um sie hinzuzufügen. Sie können keine einzelnen Benutzer hinzufügen.

-

Wenn Sie alle Gruppen hinzugefügt haben, klicken Sie auf das X, um das Fenster zu schließen.

Beim Hinzufügen von Benutzergruppen kann ein Fehler auftreten. Das ist der Fall, wenn die Benutzergruppe nicht mit dem lokalen Active Directory synchronisiert wurde.

Hinzufügen von Android Enterprise-Apps zur Citrix Cloud-Bibliothek

Um Android Enterprise-Apps zur Bibliothek in Citrix Cloud hinzuzufügen und Intune-App-Schutzrichtlinien festzulegen, konfigurieren Sie Ihre Cloudumgebung wie folgt:

- Verbinden Sie Citrix Cloud mit Ihrem Azure Active Directory-Konto (AAD-Konto). Siehe Verbinden von Azure Active Directory mit Citrix Cloud.

- Konfigurieren Sie LDAP und Cloud Connector in Citrix Endpoint Management.

- Richten Sie Android Enterprise in Citrix Endpoint Management ein. Stellen Sie sicher, dass sich Android Enterprise-Geräte bei MDM+MAM registrieren. Informationen zum Einrichten von Android Enterprise finden Sie unter Android Enterprise.

Nach diesem Verfahren werden Android Enterprise-Apps gleichzeitig zur Citrix Endpoint Management-Konsole und zur Intune-Konsole hinzugefügt. Führen Sie für jede hinzuzufügende Android Enterprise-App folgende Schritte aus:

-

Klicken Sie in der Citrix Cloud-Konsole auf das Menüsymbol und dann auf Bibliothek.

-

Klicken Sie rechts oben auf das Pluszeichen und dann auf Mobile App hinzufügen.

-

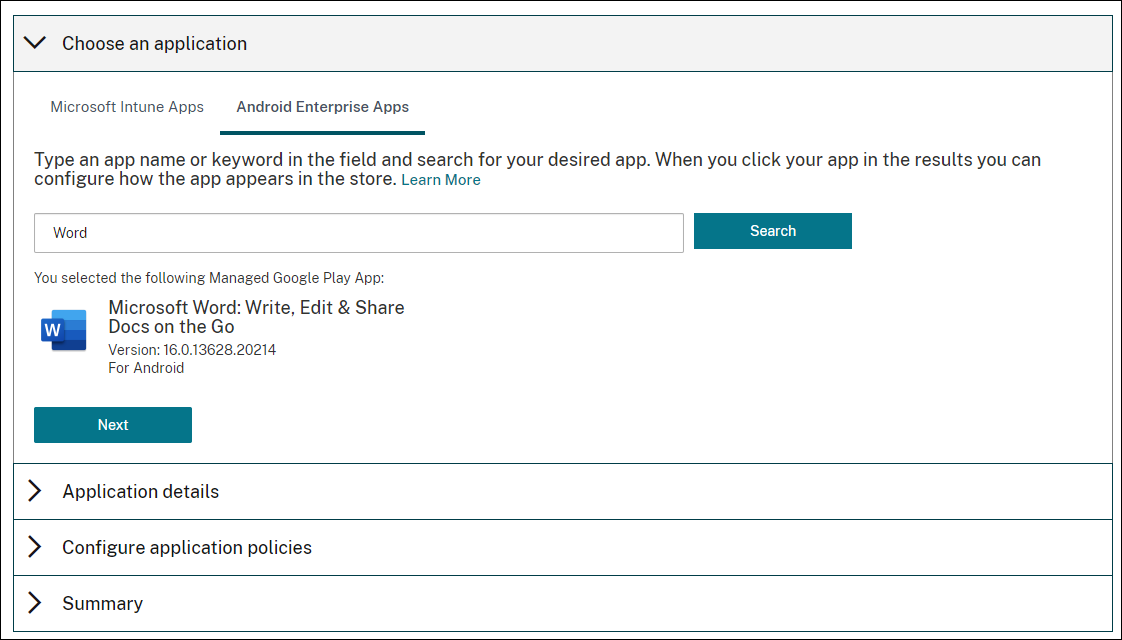

Wählen Sie unter Wählen Sie eine Anwendung die Option Android Enterprise-Apps.

-

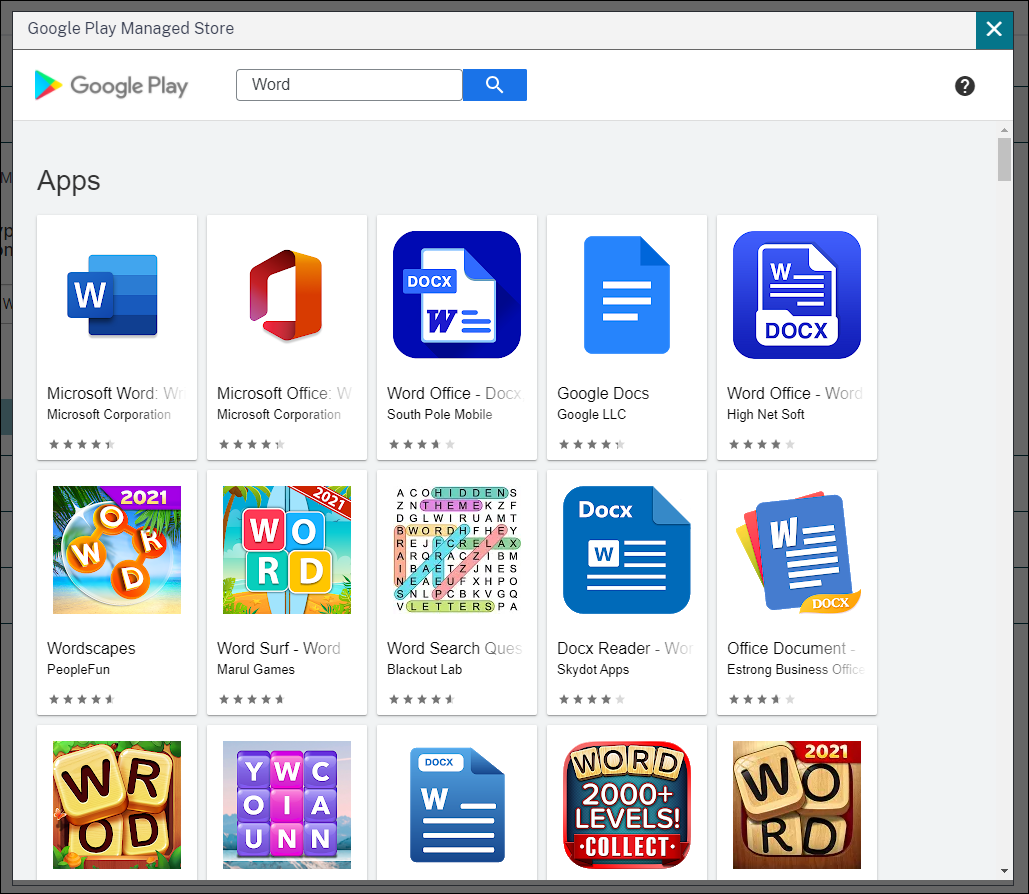

Suchen Sie eine App und genehmigen Sie sie im Fenster des Managed Google Play Store. Klicken Sie nach dem Schließen des Google-Fensters auf Weiter.

-

Fügen Sie Anwendungsdetails hinzu und klicken Sie auf Weiter.

-

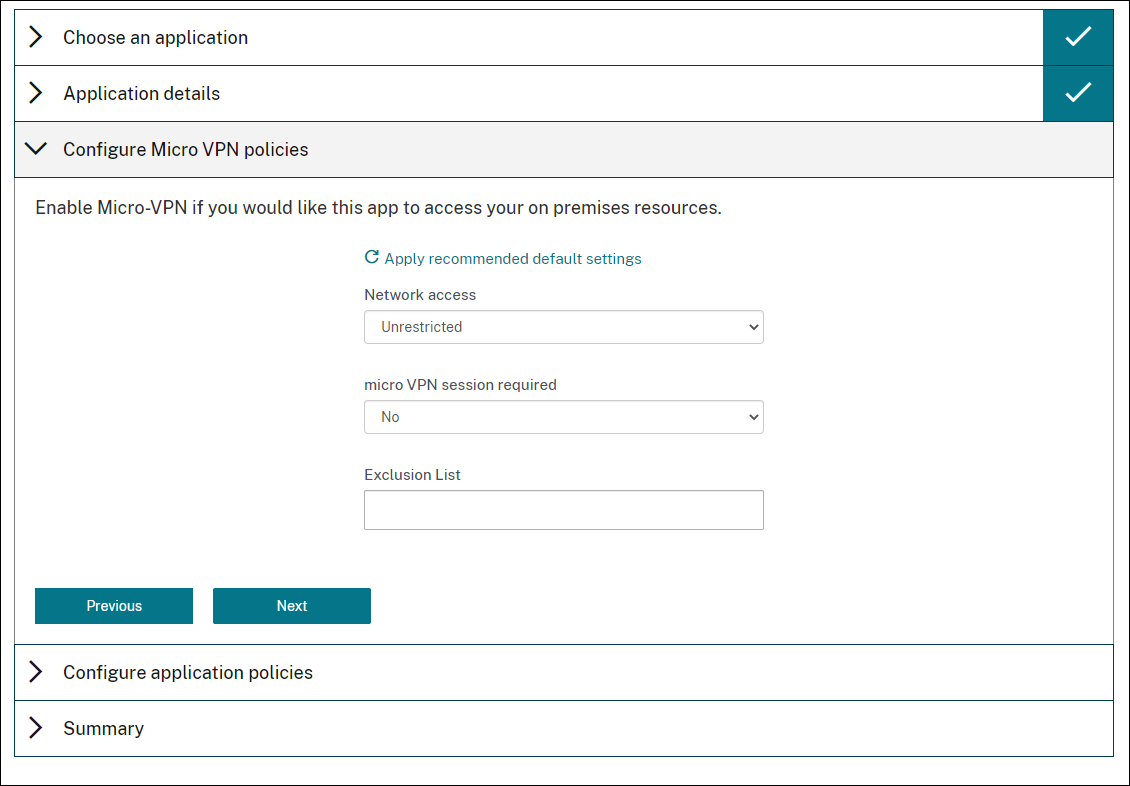

Wenn Sie eine mobile Produktivitätsapp von Citrix gesucht und ausgewählt haben, können Sie Micro-VPN-Richtlinien konfigurieren. Nachdem Sie diese Richtlinien konfiguriert haben, klicken Sie auf Weiter.

-

Konfigurieren Sie Intune-App-Schutzrichtlinien. Klicken Sie auf Weiter.

-

Konfigurieren Sie die Anwendungseinstellungen. Die folgenden Konfigurationen ermöglichen den Datentransfer zwischen Citrix Endpoint Management- und Intune-Containern.

- Allow apps to receive data from other app: Wählen Sie Policy managed apps.

- Allow app to transfer data to other apps: Wählen Sie All apps.

- Restrict cut, copy, paste with other apps: Wählen Sie Policy managed apps.

-

Konfigurieren Sie die Speicherrepositorys für gespeicherte Daten. Wählen Sie unter Select which storage services corporate data can be saved to die Option LocalStorage.

-

Optional: Legen Sie Richtlinien für die Datenverschiebung, den Zugriff und die PIN für die App fest. Klicken Sie auf Weiter.

-

Überprüfen Sie die Zusammenfassung und klicken Sie dann auf Fertig stellen.

Die App-Konfiguration kann einige Minuten dauern. Wenn sie abgeschlossen ist, wird gemeldet, dass die App in der Bibliothek veröffentlicht wurde. Die App ist in den Citrix Endpoint Management- und Intune-Konsolen verfügbar. In der Citrix Endpoint Management-Konsole ist die App Teil einer neuen Bereitstellungsgruppe und wird als App aus einem öffentlichen App-Store identifiziert.

-

Um der App Benutzergruppen zuzuweisen, klicken Sie auf Benutzer zuweisen.

-

Suchen Sie über das Suchfeld nach Benutzergruppen und klicken Sie auf diese, um sie hinzuzufügen. Sie können keine einzelnen Benutzer hinzufügen.

-

Wenn Sie alle Gruppen hinzugefügt haben, klicken Sie auf das X, um das Fenster zu schließen.

Beim Hinzufügen von Benutzergruppen kann ein Fehler auftreten. Das ist der Fall, wenn die Benutzergruppe nicht mit dem lokalen Active Directory synchronisiert wurde.

Steuerung des Datentransfertyps zwischen verwalteten Apps

Mit Citrix Endpoint Management-Geräterichtlinien können Sie festlegen, welche Daten zwischen verwalteten Apps in den Citrix Endpoint Management- oder Intune-Containern übertragen werden können. Sie können eine Einschränkungsrichtlinie konfigurieren, sodass nur Daten mit dem Tag “corporate” zugelassen werden. Konfigurieren Sie eine App-Konfigurationsrichtlinie, um Datentags hinzuzufügen.

Konfigurieren der Geräteeinschränkungsrichtlinie:

-

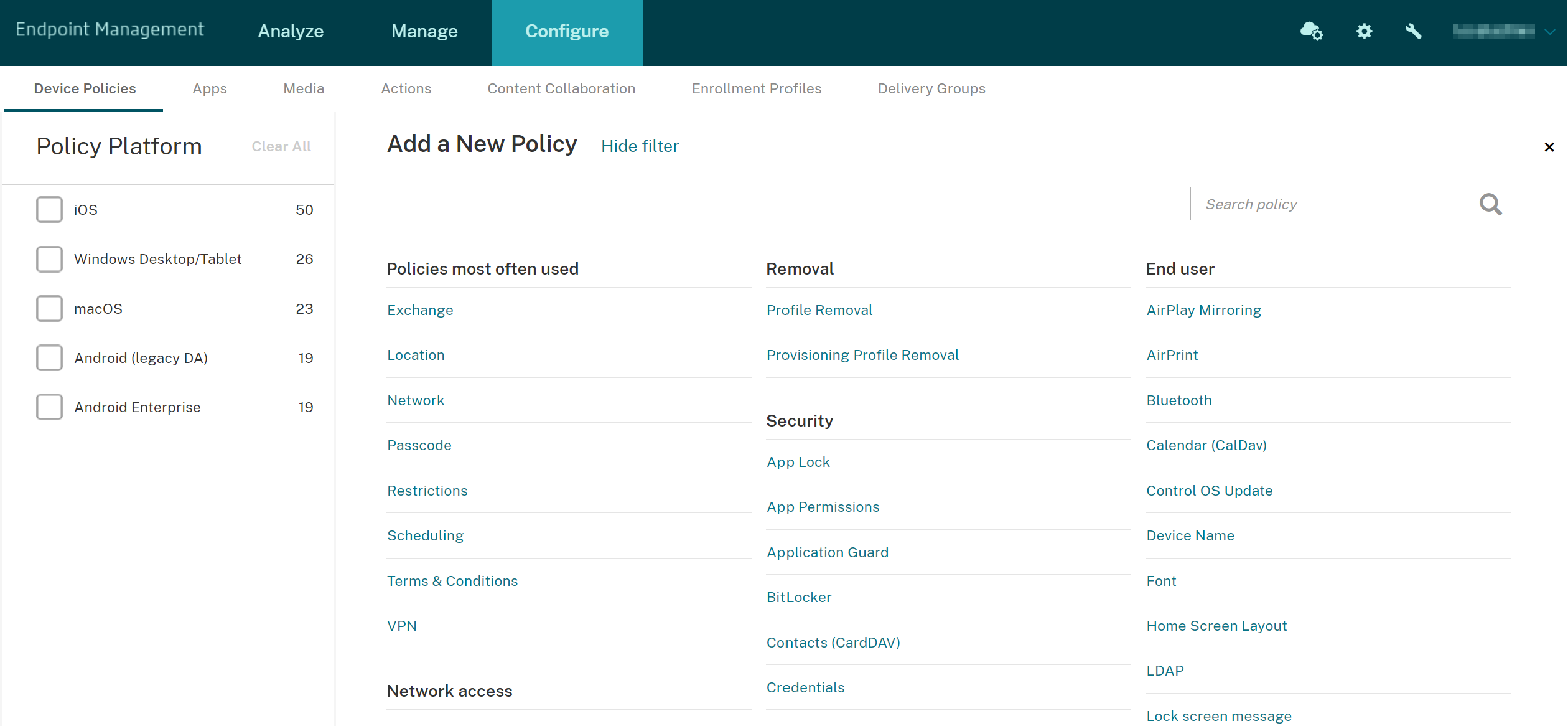

Klicken Sie in der Citrix Endpoint Management-Konsole auf Konfigurieren > Geräterichtlinien.

-

Klicken Sie auf der Seite Geräterichtlinien auf Hinzufügen. Die Seite Neue Richtlinie hinzufügen wird angezeigt.

-

Klicken Sie in der Liste der Richtlinien auf Einschränkungen.

-

Geben Sie auf der Seite Richtlinieninformationen einen Namen und (optional) eine Beschreibung für die Richtlinie ein. Klicken Sie auf Weiter.

-

Um eine Geräterichtlinie für iOS-Apps zu erstellen, wählen Sie im Bereich Plattformen die Option iOS.

-

Wählen Sie unter Sicherheit - Zulassen für die Option Dokumente von verwalteten Apps in nicht verwalteten Apps die Einstellung Aus. Bei Auswahl von Aus werden auch Nicht verwaltete Apps lesen verwaltete Kontakte und Verwaltete Apps schreiben nicht verwaltete Kontakte auf Aus gesetzt. Klicken Sie auf Weiter.

-

Klicken Sie auf Weiter, bis die Schaltfläche Speichern angezeigt wird. Klicken Sie auf Speichern.

Konfigurieren Sie für jede App die Geräterichtlinie für die App-Konfiguration:

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf Konfigurieren > Geräterichtlinien.

-

Klicken Sie auf Hinzufügen. Die Seite Neue Richtlinie hinzufügen wird angezeigt.

-

Klicken Sie in der Liste der Richtlinien auf App-Konfiguration.

-

Geben Sie auf der Seite Richtlinieninformationen einen Namen und (optional) eine Beschreibung für die Richtlinie ein. Klicken Sie auf Weiter.

-

Um eine Geräterichtlinie für eine iOS-App zu erstellen, wählen Sie im Bereich Plattformen die Option iOS.

-

Wählen Sie den Bezeichner für die zu konfigurierende App aus.

-

Fügen Sie für iOS-Apps den folgenden Text zum Wörterbuchinhalt hinzu:

<dict> <key>IntuneMAMUPN</key> <string>${user.userprincipalname}</string> </dict> <!--NeedCopy--> -

Klicken Sie auf Wörterbuch prüfen.

-

Klicken Sie auf Weiter.

-

Klicken Sie auf Speichern.

Konfigurieren von Bereitstellungsgruppen für Apps und Geräterichtlinien

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf Konfigurieren > Bereitstellungsgruppen.

-

Klicken Sie auf der Seite Bereitstellungsgruppen auf Hinzufügen. Die Seite Bereitstellungsgruppeninformationen wird angezeigt.

-

Geben Sie auf der Seite Bereitstellungsgruppeninformationen einen Namen und (optional) eine Beschreibung für die Bereitstellungsgruppe ein. Klicken Sie auf Weiter.

-

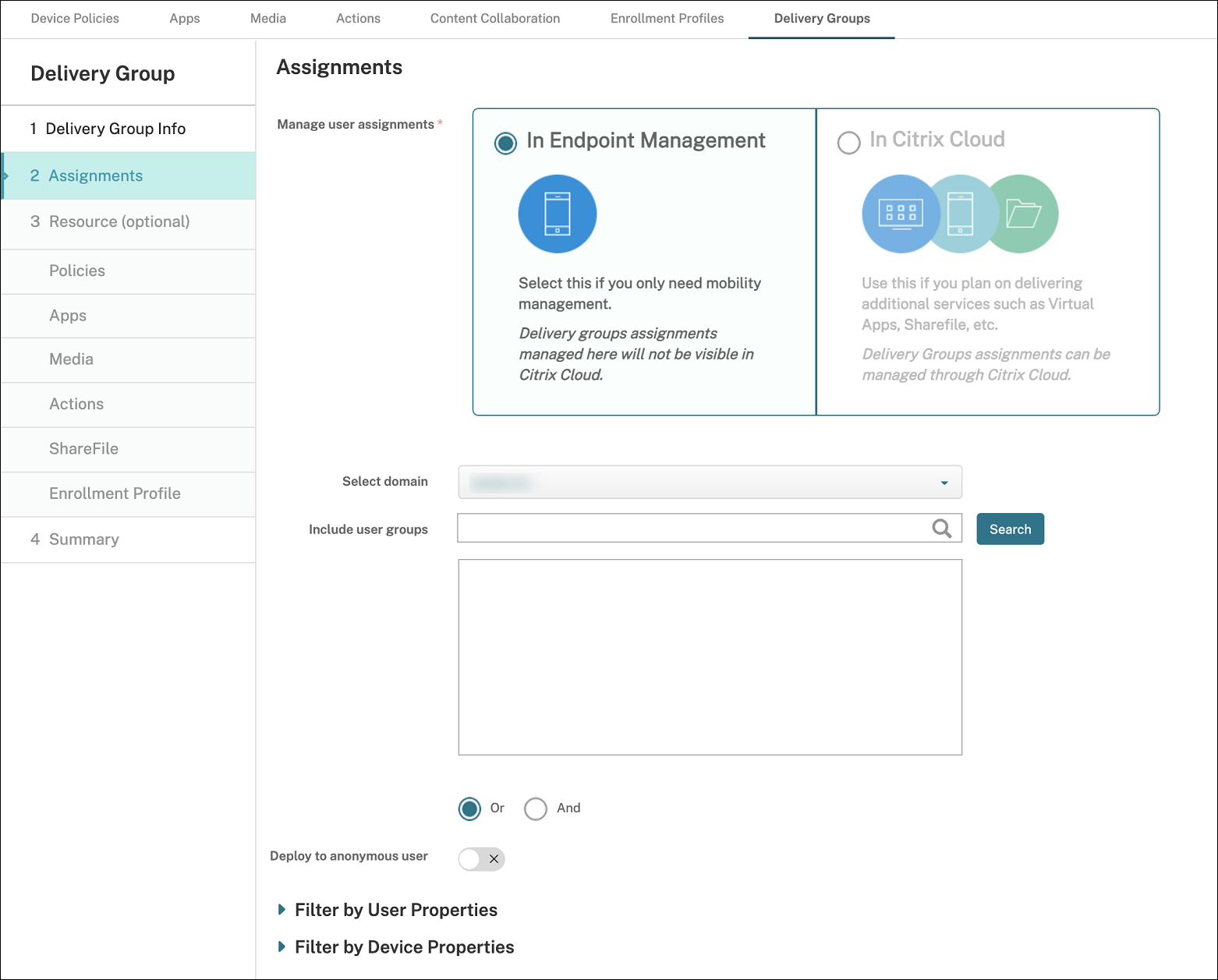

Geben Sie auf der Seite Zuweisungen an, wie die Bereitstellungsgruppe bereitgestellt werden soll: Wählen Sie In Citrix Endpoint Management oder In Citrix Cloud.

-

Bei Auswahl von In Citrix Endpoint Management:

- Domäne auswählen: Wählen Sie in der Liste die Domäne aus, in der Sie Benutzer auswählen möchten.

-

Benutzergruppen einschließen: Führen Sie einen der folgenden Schritte aus:

- Klicken Sie in der Liste der Benutzergruppen auf die Gruppen, die Sie hinzufügen möchten. Die ausgewählten Gruppen werden in der Liste Ausgewählte Benutzergruppen angezeigt.

- Klicken Sie auf Suchen, um eine Liste aller Benutzergruppen in der ausgewählten Domäne anzuzeigen.

- Geben Sie den Gruppennamen vollständig oder teilweise in das Suchfeld ein und klicken Sie dann auf Suchen, um die Liste der Benutzergruppen einzuschränken.

Zum Entfernen einer Benutzergruppe aus der Liste Ausgewählte Benutzergruppen führen Sie einen der folgenden Schritte aus:

- Klicken Sie in der Liste Ausgewählte Benutzergruppen auf das X neben den Gruppen, die Sie entfernen möchten.

- Klicken Sie auf Suchen, um eine Liste aller Benutzergruppen in der ausgewählten Domäne anzuzeigen. Navigieren Sie durch die Liste und deaktivieren Sie die Kontrollkästchen aller Gruppen, die Sie entfernen möchten.

- Geben Sie den Gruppennamen vollständig oder teilweise in das Suchfeld ein und klicken Sie dann auf Suchen, um die Liste der Benutzergruppen einzuschränken. Navigieren Sie durch die Liste und deaktivieren Sie die Kontrollkästchen aller Gruppen, die Sie entfernen möchten.

-

Klicken Sie auf Weiter.

-

Ziehen Sie auf der Seite Richtlinien die Einschränkungsrichtlinie und die App-Konfigurationsrichtlinie, die Sie erstellt haben, von links nach rechts. Klicken Sie auf Weiter.

-

Ziehen Sie auf der Seite Apps die Apps, die Sie bereitstellen möchten, von der linken Seite auf Erforderliche Apps oder Optionale Apps. Klicken Sie auf Weiter.

-

Konfigurieren Sie optional die Einstellungen auf den Seiten Medien, Aktionen und Registrierungsprofil. Oder übernehmen Sie auf jeder Seite die Standardwerte und klicken Sie auf Weiter.

-

Überprüfen Sie auf der Seite Zusammenfassung die Einstellungen für die Bereitstellungsgruppe und klicken Sie auf Speichern, um die Bereitstellungsgruppe zu erstellen.

Wählen Sie beim Veröffentlichen der App in der Intune-Konsole die Option Verwaltung der App erzwingen. Benutzer unbeaufsichtigter Geräte werden aufgefordert, die Verwaltung der App zuzulassen. Wenn Benutzer die Eingabeaufforderung akzeptieren, wird die App auf dem Gerät verwaltet. Wenn Benutzer die Aufforderung ablehnen, ist die App auf dem Gerät nicht verfügbar.

Konfigurieren von Citrix Secure Mail

Citrix Secure Mail unterstützt jetzt verschiedene Konfigurationen. Sie können Citrix Secure Mail in einem Intune-MAM-Container umschließen, der mit einem On-Premises-Exchange Server verbunden ist. Sie können Citrix Secure Mail mit gehosteten Exchange- oder mit Office 365-Postfächern verbinden. Dieses Release unterstützt jedoch keine zertifikatbasierte Authentifizierung. Verwenden Sie stattdessen LDAP.

Wichtig:

Um Citrix Secure Mail im MDX-Modus zu verwenden, müssen Sie Citrix Endpoint Management MDM+MAM verwenden.

Citrix Secure Mail stellt außerdem automatisch die Benutzernamen bereit. Hierfür müssen Sie zunächst die folgenden benutzerdefinierten Richtlinien konfigurieren:

-

Gehen Sie in Ihrer Citrix Endpoint Management-Konsole zu Einstellungen > Servereigenschaften und klicken Sie dann auf Hinzufügen.

-

Klicken Sie in der Liste auf Benutzerdefinierter Schlüssel und geben Sie dann im Feld Schlüssel

xms.store.idpuser_attrsein. -

Setzen Sie den Wert auf true und geben Sie dann in Anzeigename

xms.store.idpuser_attrsein. Klicken Sie auf Speichern. -

Klicken Sie auf Clienteigenschaften und dann auf Hinzufügen.

-

Wählen Sie Benutzerdefinierter Schlüssel und geben Sie SEND_LDAP_ATTRIBUTES im Feld Schlüssel ein.

-

Geben Sie

userPrincipalName=${user.userprincipalname},email=${user.mail},displayname=${user.displayname},sAMAccountName=${user.samaccountname},aadupn=${user.id_token.upn},aadtid=${user.id_token.tid}in das Feld Wert ein. Geben Sie eine Beschreibung ein und klicken Sie auf Speichern.Die folgenden Schritte gelten nur für iOS-Geräte.

-

Gehen Sie zu Konfigurieren > Geräterichtlinien, klicken Sie auf Hinzufügen und wählen Sie dann die Richtlinie App-Konfiguration aus.

-

Geben Sie einen Richtliniennamen ein und klicken Sie auf Weiter.

Klicken Sie in der Liste “ID” auf Hinzufügen. Geben Sie im angezeigten Textfeld die Paket-ID Ihrer Citrix Secure Mail-App ein.

-

Geben Sie im Feld Wörterbuchinhalt Folgendes ein:

<dict> <key>XenMobileUserAttributes</key> <dict> <key>userPrincipalName</key> <string>${user.userprincipalname}</string> <key>email</key> <string>${user.mail}</string> <key>displayname</key> <string>${user.displayname}</string> <key>sAMAccountName</key> <string>${user.samaccountname}</string> <key>aadupn</key> <string>${user.id_token.upn}</string> <key>aadtid</key> <string>${user.id_token.tid}</string> </dict> <key>IntuneMAMUPN</key> <string>${user.id_token.upn}</string> </dict> -

Deaktivieren Sie das Kontrollkästchen Windows Desktop/Tablet und klicken Sie dann auf Weiter.

-

Wählen Sie die Benutzergruppen aus, für die die Richtlinie bereitgestellt werden soll, und klicken Sie dann auf Speichern.

Problembehandlung

Allgemeine Probleme

Problem: Beim Öffnen einer App wird folgende Fehlermeldung angezeigt: App-Richtlinie erforderlich.

Lösung: Fügen Sie Richtlinie der Microsoft Graph-API hinzu.

Problem: Es liegen Richtlinienkonflikte vor.

Lösung: Pro App ist nur eine Richtlinie zulässig.

Problem: Die App kann keine Verbindung zu internen Ressourcen herstellen.

Lösung: Stellen Sie sicher, dass die richtigen Firewallports geöffnet sind, korrigieren Sie ggf. die Mandanten-ID usw.

NetScaler Gateway-Probleme

In der folgenden Tabelle werden häufige Probleme mit der NetScaler Gateway-Konfiguration sowie Lösungen aufgeführt. Zur Problembehandlung aktivieren Sie weitere Protokolle und überprüfen diese, wie folgt:

- Führen Sie in der Befehlszeilenschnittstelle den folgenden Befehl aus:

set audit syslogParams -logLevel ALL. - Überprüfen Sie die Protokolle von der Shell mit

tail -f /var/log/ns.log.

| Problem | Lösung |

|---|---|

| Die für die Konfiguration der Gateway-App in Azure erforderlichen Berechtigungen sind nicht verfügbar. | Überprüfen Sie, ob eine Intune-Lizenz verfügbar ist. Versuchen Sie eine Verwendung des Portals manage.windowsazure.com, um zu prüfen, ob die Berechtigung hinzugefügt werden kann. Wenden Sie sich an den Microsoft-Support, wenn das Problem weiterhin besteht. |

NetScaler Gateway kann login.microsoftonline.com und graph.windows.net nicht erreichen. |

Überprüfen Sie von NS Shell aus, ob Sie die folgende Microsoft-Website erreichen können: curl -v -k https://login.microsoftonline.com. Überprüfen Sie dann, ob DNS auf dem NetScaler Gateway konfiguriert ist und ob die Firewalleinstellungen korrekt sind (falls DNS-Anforderungen die Firewall passieren). |

| Ein Fehler erscheint in ns.log nachdem Sie OAuthAction konfiguriert haben. | Überprüfen Sie, ob die Intune-Lizenzierung aktiviert ist und die Azure Gateway-App über die richtigen Berechtigungen verfügt. |

| Der Befehl “OAuthAction” zeigt den OAuth-Status nicht als abgeschlossen an. | Überprüfen Sie die DNS-Einstellungen und Berechtigungen für die Azure Gateway-App. |

| Auf dem Android- bzw. iOS-Gerät wird die Zweifaktor-Authentifizierungsaufforderung nicht angezeigt. | Überprüfen Sie, ob das Zweifaktor-Geräte-ID-LogonSchema an den virtuellen Authentifizierungsserver gebunden ist. |

OAuth-Fehlerbedingung und -status

| Status | Fehlerbedingung |

|---|---|

| COMPLETE | Erfolg |

| AADFORGRAPH | Ungültiger Schlüssel, URL nicht aufgelöst, Verbindungstimeout |

| MDMINFO | *manage.microsoft.com ist ausgefallen oder nicht erreichbar |

| GRAPH | Graph-Endpunkt nicht erreichbar |

| CERTFETCH | Aufgrund eines DNS-Fehlers kann nicht mit “Token-Endpunkt: https://login.microsoftonline.com” kommuniziert werden. Um diese Konfiguration zu validieren, gehen Sie zur Shell und geben Sie curl https://login.microsoftonline.com ein. Der Befehl muss validieren. |

Einschränkungen

Folgende Einschränkungen gelten bei der Verwendung von MEM mit Citrix Endpoint Management.

- Wenn Sie Apps mit Citrix und Intune zur Unterstützung von Micro-VPN bereitstellen: Wenn Benutzer ihren Benutzername und ihr Kennwort für den Zugriff auf Digest-Sites eingeben, erscheint ein Fehler, obwohl die Anmeldeinformationen gültig sind. [CXM-25227]

- Nach dem Ändern von Split-Tunneling von Ein in Aus und Warten auf das Ablaufen der aktuellen Gateway-Sitzung wird externer Datenverkehr direkt und ohne Leitung über NetScaler Gateway gesendet, bis der Benutzer eine interne Site im Modus “vollständiges VPN” startet. [CXM-34922]

- Nach dem Ändern der Öffnen-in-Richtlinie von Nur verwaltete Apps in Alle Apps können Benutzer Dokumente erst dann in nicht verwalteten Apps öffnen, wenn sie Citrix Secure Mail geschlossen und neu gestartet haben. [CXM-34990]

- Wenn im Modus “vollständiges VPN” Split-Tunneling auf Ein festgelegt ist und Split DNS von lokal zu remote wechselt, können interne Sites nicht geladen werden. [CXM-35168]

Bekannte Probleme

Wenn die mVPN-Richtlinie HTTP/HTTPS-Umleitung (mit SSO) aktivieren deaktiviert ist, funktioniert Citrix Secure Mail nicht. [CXM-58886]

Probleme mit Drittanbieterprodukten

Wenn ein Benutzer in Citrix Secure Mail für Android auf Neues Ereignis erstellentippt, wird die Seite zum Erstellen von Ereignissen nicht angezeigt. [CXM-23917]

Wenn Sie Citrix Secure Mail für iOS mit Citrix und Intune zur Unterstützung von Micro-VPN bereitstellen, wird die App-Richtlinie, die den Citrix Secure Mail-Bildschirm überlagert, wenn Benutzer die App in den Hintergrund verschieben, nicht erzwungen. [CXM-25032]

In diesem Artikel

- Systemanforderungen

- Voraussetzungen

- Konfigurieren der Citrix Endpoint Management-Integration mit MEM

- Konfigurieren von NetScaler Gateway für Micro-VPN

- Konfigurieren der Geräteverwaltung

- Konfigurieren der Bereitstellung von mit Intune verwalteten Apps auf Geräten

- Konfigurieren von Citrix Secure Mail

- Problembehandlung

- Einschränkungen

- Bekannte Probleme