Authentifizierung mit Domäne bzw. mit Domäne und Sicherheitstoken

Citrix Endpoint Management unterstützt die domänenbasierte Authentifizierung mit einem oder mehreren Lightweight Directory Access Protocol-konformen Verzeichnissen. Sie konfigurieren eine Verbindung in Citrix Endpoint Management mit einem oder mehreren Verzeichnissen. Citrix Endpoint Management verwendet dann die LDAP-Konfiguration für den Import von Gruppen, Benutzerkonten und zugehörigen Eigenschaften.

Wichtig:

Der Authentifizierungsmodus kann nicht von einem Authentifizierungsmodustyp in einen anderen Authentifizierungsmodus geändert werden, nachdem Benutzer die Geräte bei Citrix Endpoint Management registriert haben. Beispielsweise können Sie den Authentifizierungsmodus nicht von Domänenauthentifizierung in Domäne + Zertifikat ändern, nachdem Benutzer sich registriert haben.

Info über LDAP

LDAP ist ein herstellerneutrales Open-Source-Anwendungsprotokoll zur Verwaltung eines verteilten Verzeichnisinformationsdiensts über ein Internet Protocol-Netzwerk. Verzeichnisinformationsdienste werden verwendet, um Informationen zu Benutzern, Systemen, Netzwerken, Diensten und Anwendungen über das Netzwerk zu teilen.

LDAP wird häufig zur Bereitstellung von Single Sign-On (SSO) für Benutzer eingesetzt, bei dem ein Kennwort (pro Benutzer) für mehrere Dienste verwendet wird. Mit Single Sign-On melden sich die Benutzer einmal bei der Unternehmenswebsite an und erhalten so authentifizierten Zugriff auf das Unternehmensintranet.

Ein Client beginnt eine LDAP-Sitzung durch Herstellen einer Verbindung mit einem LDAP-Server (dem Directory System Agent, DSA). Der Client sendet eine Vorgangsanforderung an den Server, der die entsprechende Authentifizierung zurückgibt.

Konfigurieren oder Bearbeiten von LDAP-Verbindungen in Citrix Endpoint Management

Normalerweise konfigurieren Sie LDAP-Verbindungen beim Onboarding in Citrix Endpoint Management, wie unter Konfigurieren von LDAP beschrieben. Wenn die Bildschirme im Abschnitt beim Onboarding noch nicht verfügbar waren, verwenden Sie die Informationen in diesem Abschnitt, um LDAP-Verbindungen hinzuzufügen.

-

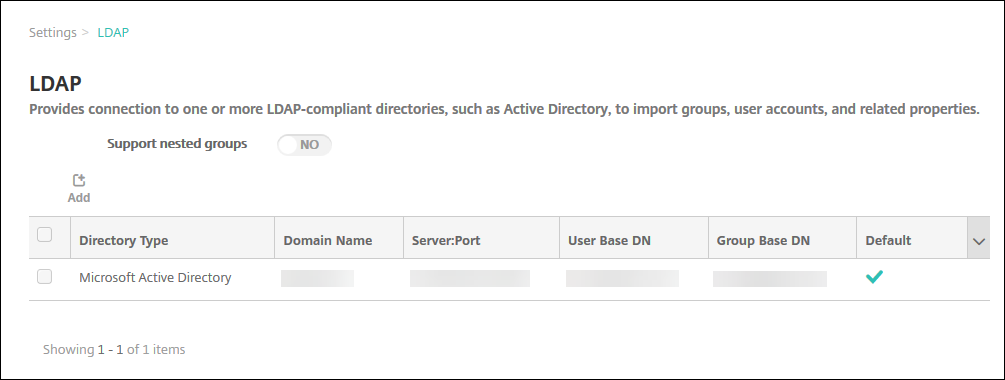

Gehen Sie in der Citrix Endpoint Management-Konsole zu Einstellungen > LDAP.

-

Klicken Sie unter Server auf LDAP. Die Seite LDAP wird angezeigt.

-

Klicken Sie auf der LDAP-Seite auf Hinzufügen oder Bearbeiten. Die Seite LDAP hinzufügen oder LDAP bearbeiten wird angezeigt.

-

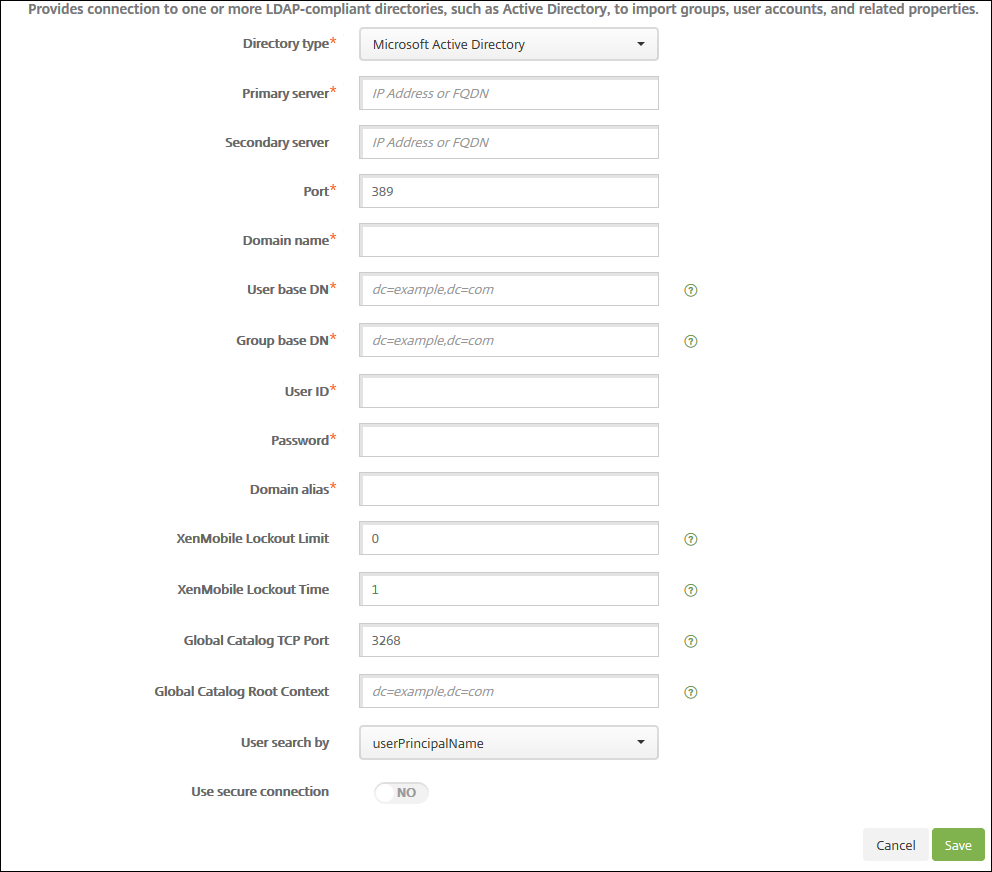

Konfigurieren Sie folgende Einstellungen:

- Verzeichnistyp: Klicken Sie in der Dropdownliste auf den entsprechenden Verzeichnistyp. Die Standardeinstellung ist Microsoft Active Directory.

- Primärer Server: Geben Sie den für LDAP verwendeten primären Server an. Sie können die IP-Adresse oder den vollqualifizierten Domänennamen (FQDN) eingeben.

- Sekundärer Server: Geben Sie optional die IP-Adresse oder den vollqualifizierten Domänennamen (FQDN) für den sekundären Server (sofern konfiguriert) ein. Dieser Server ist ein Failoverserver und wird verwendet, wenn der primäre Server nicht erreichbar ist.

- Port: Geben Sie die Portnummer des LDAP-Servers ein. Die Standardeinstellung für unsichere LDAP-Verbindungen ist 389. Verwenden Sie Port 636 für sichere LDAP-Verbindungen, 3268 für unsichere Microsoft-LDAP-Verbindungen oder 3269 für sichere Microsoft-LDAP-Verbindungen.

- Domänenname: Geben Sie den Domänennamen ein.

-

Basis-DN für Benutzer: Geben Sie den Speicherort von Benutzern in Active Directory über einen eindeutigen Bezeichner ein. Syntaxbeispiele:

ou=users,dc=exampleoderdc=com. -

Basis-DN für Gruppen: Geben Sie den Speicherort von Gruppen in Active Directory ein. Beispiel:

cn=users, dc=domain, dc=net, wobeicn=usersfür den Containernamen der Gruppen unddcfür die Domänenkomponente von Active Directory steht. - Benutzer-ID: Geben Sie die dem Active Directory-Konto zugeordnete Benutzer-ID ein.

- Kennwort: Geben Sie das dem Benutzer zugeordnete Kennwort ein.

- Domänenalias: Geben Sie ein Alias für den Domänennamen ein. Wenn Sie die Einstellung für den Domänenalias nach der Registrierung ändern, müssen sich Benutzer neu registrieren.

-

Citrix Endpoint Management-Sperrlimit: Geben Sie eine Zahl zwischen 0 und 999 für die Anzahl zulässiger fehlgeschlagener Anmeldeversuche ein. Wenn Sie 0 festlegen, wird der Benutzer nie aufgrund fehlgeschlagener Anmeldeversuche aus Citrix Endpoint Management ausgesperrt. Die Standardeinstellung ist 0.

Sie können auch ein Sperrlimit festlegen, das unter dem Wert in Ihrer LDAP-Sperrrichtlinie liegt. So können Sie eine Benutzersperre verhindern, wenn Citrix Endpoint Management nicht beim LDAP-Server authentifiziert werden kann. Wenn die LDAP-Sperrrichtlinie beispielsweise bei 5 Versuchen liegt, konfigurieren Sie dieses Sperrlimit auf 4 oder niedriger.

- Citrix Endpoint Management-Sperrzeitraum: Geben Sie eine Zahl zwischen 0 und 99999 für den Zeitraum in Minuten ein, den ein Benutzer nach einer Überschreitung des Sperrlimits abwarten muss. Der Wert 0 bedeutet, dass Benutzer nicht gezwungen sind, nach einer Sperrung zu warten. Der Standardwert ist 1.

- TCP-Port für globalen Katalog: Geben Sie die TCP-Portnummer des Servers für den globalen Katalog ein. Die Standard-TCP-Portnummer ist 3268. Verwenden Sie für SSL-Verbindungen die Portnummer 3269.

- Stammkontext für globalen Katalog: Geben Sie optional den Stammkontext für den globalen Katalog ein, der eine Suche im globalen Katalog von Active Directory ermöglicht. Diese Suchfunktion existiert zusätzlich zu der Standard-LDAP-Suche und ermöglicht die Suche in jeder Domäne ohne Angabe des Domänennamens.

-

Benutzersuche nach: Wählen Sie ein Format für Benutzernamen oder Benutzer-ID aus, das Citrix Endpoint Management für die Suche nach Benutzern in diesem Verzeichnis verwendet werden soll. Benutzer geben dann bei der Registrierung ihren Benutzernamen oder ihre Benutzer-ID in diesem Format ein. Wenn Sie die Einstellung Benutzersuche nach nach der Registrierung ändern, müssen sich Benutzer neu registrieren.

Wenn Sie userPrincipalName wählen, geben Benutzer einen Benutzerprinzipalnamen (UPN) in folgendem Format ein:

*username*@*domain*

Bei Auswahl von sAMAccountName geben Benutzer einen SAM-Namen (Secure Account Manager) in einem der folgenden Formate ein:

*username*@*domain**domain\username*

- Sichere Verbindung verwenden: Wählen Sie aus, ob sichere Verbindungen verwendet werden sollen. Die Standardeinstellung ist NEIN.

-

Klicken Sie auf Speichern.

Löschen LDAP-kompatibler Verzeichnisse

-

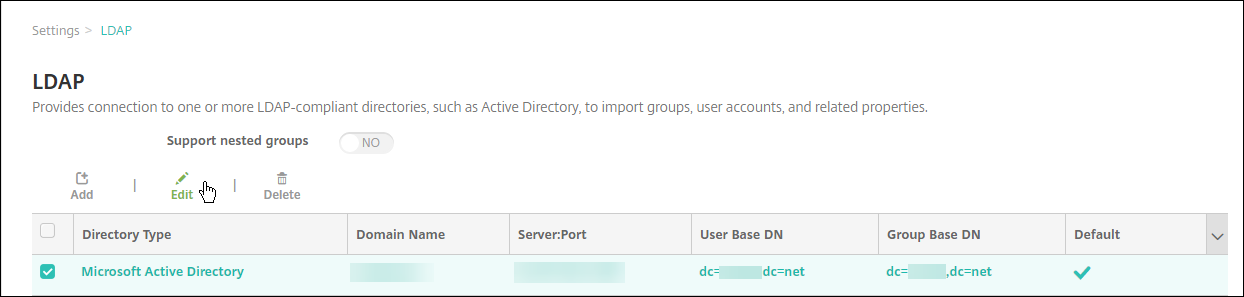

Wählen Sie in der Tabelle LDAP das zu löschende Verzeichnis aus.

Sie können mehrere zu löschende Eigenschaften auswählen, indem Sie die Kontrollkästchen daneben aktivieren.

-

Klicken Sie auf Löschen. Ein Bestätigungsdialogfeld wird angezeigt. Klicken Sie noch einmal auf Delete.

Konfigurieren der Authentifizierung mit Domäne und Sicherheitstoken

Sie können Citrix Endpoint Management konfigurieren, sodass Benutzer sich mit ihren LDAP-Anmeldeinformationen und einem Einmalkennwort authentifizieren müssen. Dabei wird das RADIUS-Protokoll verwendet.

Die optimale Benutzerfreundlichkeit erreichen Sie, wenn Sie diese Konfiguration mit der Citrix-PIN und der Active Directory-Kennwortzwischenspeicherung kombinieren. Die Benutzer müssen dann ihre LDAP-Benutzernamen und -Kennwörter nicht wiederholt eingeben. Die Benutzer geben Benutzernamen und Kennwörter für die Registrierung sowie bei Kennwortablauf und Kontosperrung ein.

Konfigurieren von LDAP-Einstellungen

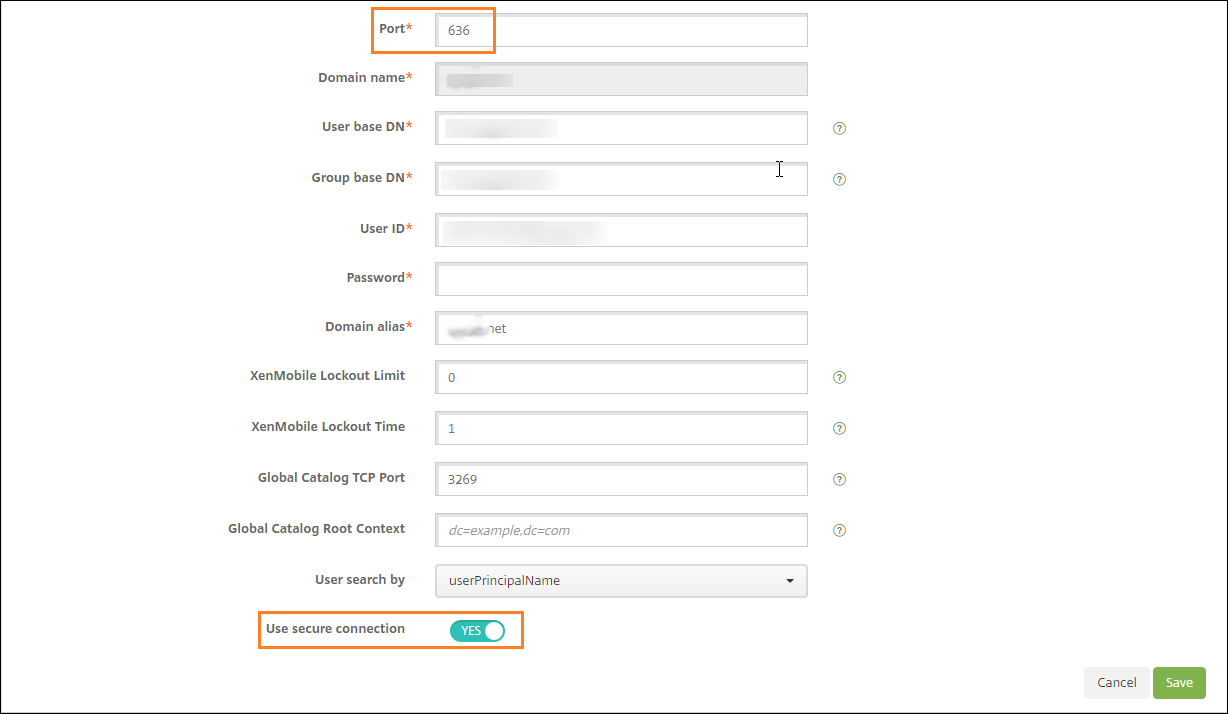

Wenn Sie LDAP für die Authentifizierung verwenden möchten, müssen Sie ein SSL-Zertifikat von einer Zertifizierungsstelle in Citrix Endpoint Management installieren. Weitere Informationen finden Sie unter Hochladen von Zertifikaten.

-

Klicken Sie in Einstellungen auf LDAP.

-

Wählen Sie Microsoft Active Directory und klicken Sie auf Bearbeiten.

-

Überprüfen Sie, ob der Port auf 636 für sichere LDAP-Verbindungen oder auf 3269 für sichere Microsoft LDAP-Verbindungen festgelegt ist.

-

Legen Sie Sichere Verbindung verwenden auf Ja fest.

Konfigurieren von NetScaler Gateway-Einstellungen

Für die folgenden Schritte wird angenommen, dass Sie Citrix Endpoint Management bereits eine NetScaler Gateway-Instanz hinzugefügt haben. Anweisungen zum Hinzufügen einer Instanz von NetScaler Gateway finden Sie unter NetScaler Gateway und Citrix Endpoint Management.

-

Klicken unter Einstellungen auf NetScaler Gateway.

-

Wählen Sie das NetScaler Gateway und klicken Sie auf Bearbeiten.

-

Wählen Sie unter Anmeldetyp die Option Domäne und Sicherheitstoken.

Aktivieren der Citrix-PIN und der Zwischenspeicherung von Benutzerkennwörtern

Um die Citrix-PIN und die Zwischenspeicherung von Benutzerkennwörtern zu aktivieren, gehen Sie zu Einstellungen > Clienteigenschaften und aktivieren Sie die Kontrollkästchen Enable Citrix-PIN Authentication und Enable User Password Caching. Weitere Informationen finden Sie unter Clienteigenschaften.

Konfigurieren von NetScaler Gateway für die Authentifizierung mit Domäne und Sicherheitstoken

Konfigurieren Sie NetScaler Gateway-Sitzungsprofile und Richtlinien für die virtuellen Server, die mit Citrix Endpoint Management verwendet werden. Weitere Informationen finden Sie in der Dokumentation zu NetScaler Gateway.