Windows-Desktop-/Tablet

Citrix Endpoint Management registriert Windows 10- und Windows 11-Geräte bei MDM. Citrix Endpoint Management unterstützt die folgenden Authentifizierungstypen für bei MDM registrierte Windows 10- und Windows 11-Geräte:

- Domänenbasierte Authentifizierung

- Active Directory

- Azure Active Directory

- Identitätsanbieter:

- Azure Active Directory

- Citrix-Identitätsanbieter

Weitere Informationen zu den unterstützten Authentifizierungstypen finden Sie unter Zertifikate und Authentifizierung.

Die Verwaltung von Windows 10- oder Windows 11-Geräten kann über folgendes Standardverfahren gestartet werden:

-

Durchführen des Onboarding-Prozesses. Weitere Informationen finden Sie unter Onboarding und Einrichten von Ressourcen und Vorbereitung zum Registrieren von Geräten und Bereitstellen von Ressourcen.

Wenn Sie Windows-Geräte über den Autodiscoverydienst registrieren möchten, müssen Sie den Citrix Autodiscoverydienst konfigurieren. Unterstützung hierfür erhalten Sie beim technischen Support von Citrix. Weitere Informationen finden Sie unter Anfordern von Autodiscovery für Windows-Geräte.

-

Auswahl und Konfigurieren der Registrierungsmethode. Weitere Informationen finden Sie unter Unterstützte Registrierungsmethoden.

-

Konfigurieren der Geräterichtlinien für Windows-Desktops/-Tablets.

-

Registrieren von Windows 10- und Windows 11-Geräten durch Benutzer.

-

Einrichten von Sicherheitsaktionen für Apps und Geräte. Weitere Informationen finden Sie unter Sicherheitsaktionen.

Informationen zu unterstützten Betriebssystemen finden Sie unter Unterstützte Gerätebetriebssysteme.

Unterstützte Registrierungsmethoden

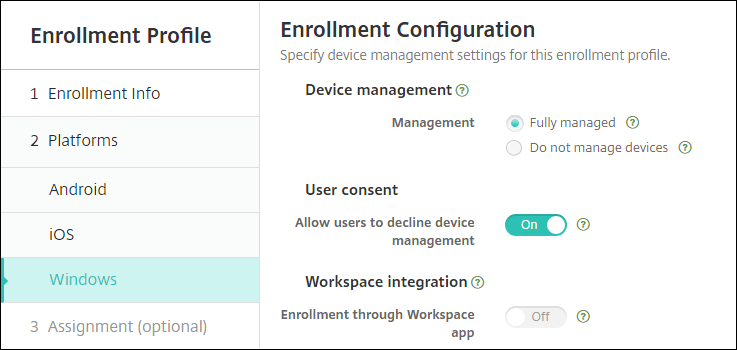

Über Registrierungsprofile legen Sie fest, wie Windows 10- und Windows 11-Geräte verwaltet werden. Zwei Optionen stehen zur Verfügung.

- Vollständig verwaltet (MDM-Registrierung)

- Ohne Geräteverwaltung (keine MDM-Registrierung)

Um Registrierungseinstellungen für Windows 10- und Windows 11-Geräte zu konfigurieren, gehen Sie zu Konfigurieren > Registrierungsprofile > Windows. Weitere Informationen über Registrierungsprofile finden Sie unter Registrierungsprofile.

In der folgenden Tabelle werden die Registrierungsmethoden aufgelistet, die Citrix Endpoint Management für Windows 10- und Windows 11-Geräte unterstützt:

| Methode | Unterstützt |

|---|---|

| Registrierung über Azure Active Directory | Ja |

| Registrierung über den Autodiscoverydienst | Ja |

| Windows-Massenregistrierung | Ja |

| Manuelle Registrierung | Ja |

| Registrierungseinladungen | Nein |

Hinweis:

- Für die manuelle Registrierung müssen Benutzer den vollqualifizierten Domänennamen (FQDN) des Citrix Endpoint Management-Servers eingeben. Die manuelle Registrierung wird von uns nicht empfohlen. Verwenden Sie stattdessen andere Methoden, um den Registrierungsprozess für Benutzer zu vereinfachen.

- Sie können keine Registrierungseinladungen an Windows-Geräte senden. Benutzer von Windows-Geräten registrieren diese direkt über das Gerät.

Konfigurieren der Geräterichtlinien für Windows-Desktops/-Tablets

Verwenden Sie diese Richtlinien, um die Interaktion von Citrix Endpoint Management mit Geräten zu konfigurieren, auf denen Windows 10 oder Windows 11 ausgeführt wird. In dieser Tabelle werden alle für Windows-Desktops/-Tablets verfügbaren Geräterichtlinien aufgeführt.

| | | | |— |— |—| |[App-Konfiguration](/de-de/citrix-endpoint-management/policies/app-configuration-policy.html#windows-desktoptablet-settings) |[App-Bestand](/de-de/citrix-endpoint-management/policies/app-inventory-policy.html) |[App-Sperre](/de-de/citrix-endpoint-management/policies/app-lock-policy.html#windows-desktop-and-tablet-settings) | |[App-Deinstallation](/de-de/citrix-endpoint-management/policies/app-uninstall-policy.html) |[Application Guard](/de-de/citrix-endpoint-management/policies/application-guard-policy.html) |[BitLocker](/de-de/citrix-endpoint-management/policies/bitlocker-policy.html#windows-desktop-and-tablet-settings) | |[Anmeldeinformationen](/de-de/citrix-endpoint-management/policies/credentials-policy.html#windows-desktoptablet-settings) |[Benutzerdefiniertes XML](/de-de/citrix-endpoint-management/policies/custom-xml-policy.html) |[Defender](/de-de/citrix-endpoint-management/policies/defender-policy.html) | |[Device Guard](/de-de/citrix-endpoint-management/policies/device-guard-policy.html) |[Device Health Attestation](/de-de/citrix-endpoint-management/policies/device-health-attestation-policy.html) |[Exchange](/de-de/citrix-endpoint-management/policies/exchange-policy.html#windows-desktoptablet-settings) | |[Firewall](/de-de/citrix-endpoint-management/policies/firewall-device-policy.html#windows-desktop-and-tablet-settings) |[Kiosk](/de-de/citrix-endpoint-management/policies/kiosk-policy.html#windows-desktop-and-tablet-settings)|[Netzwerk](/de-de/citrix-endpoint-management/policies/network-policy.html#windows-desktoptablet-settings) | |[Office](/de-de/citrix-endpoint-management/policies/office-policy.html) |[OS-Update](/de-de/citrix-endpoint-management/policies/control-os-updates.html#windows-desktop-and-tablet-settings) |[Passcode](/de-de/citrix-endpoint-management/policies/passcode-policy.html#windows-desktoptablet-settings) | |[Einschränkungen](/de-de/citrix-endpoint-management/policies/restrictions-policy.html#windows-desktoptablet-settings) |[Store](/de-de/citrix-endpoint-management/policies/store-policy.html) |[AGB](/de-de/citrix-endpoint-management/policies/terms-and-conditions-policy.html#windows-tablet-settings) | |[VPN](/de-de/citrix-endpoint-management/policies/vpn-policy.html#windows-desktoptablet-settings) |[Webclip](/de-de/citrix-endpoint-management/policies/webclip-policy.html#windows-desktoptablet-settings) |[Windows Agent](/de-de/citrix-endpoint-management/policies/windows-agent-policy.html)| | Windows-GPO-Konfiguration| Windows Hello for Business |

Registrierung von Windows 10- und Windows 11-Geräten über Azure Active Directory

Wichtig:

Bevor Benutzer sich registrieren können, müssen Sie Azure Active Directory (AD)-Einstellungen in Azure konfigurieren und dann Citrix Endpoint Management konfigurieren. Weitere Informationen finden Sie unter Verbinden von Citrix Endpoint Management und Azure AD.

Windows 10- und Windows 11-Geräte können mit Microsoft Azure als Active Directory-Verbundauthentifizierung registriert werden. Für diese Registrierung ist ein Azure AD Premium-Abonnement erforderlich.

Mit den folgenden Verfahren können Sie Windows 10- und Windows 11-Geräte in Microsoft Azure AD einbinden:

-

Für unternehmenseigene Geräte:

-

Führen Sie die MDM-Registrierung durch, wenn Sie das Gerät beim ersten Einschalten in Azure AD einbinden. In diesem Szenario schließen Benutzer die Registrierung wie in diesem Artikel beschrieben ab: https://docs.microsoft.com/en-us/azure/active-directory/devices/azuread-joined-devices-frx.

Für Windows-Geräte, die Sie auf diese Weise registrieren, können Sie Windows AutoPilot zum Einrichten und Vorkonfigurieren der Geräte verwenden. Weitere Informationen finden Sie unter Einrichten und Konfigurieren von Geräten mit Windows AutoPilot.

-

Führen Sie die MDM-Registrierung durch, wenn Sie das Gerät über die Windows-Seite Einstellungen nach dem Konfigurieren in Azure AD einbinden. In diesem Szenario schließen Benutzer die Registrierung wie unter MDM-Registrierung beim Einbinden in Azure AD nach der Gerätekonfiguration beschrieben ab.

-

-

Für persönliche Geräte (BYOD oder mobile Geräte):

- Führen Sie die MDM-Registrierung beim Registrieren in Azure AD durch, während Sie das Microsoft-Arbeitskonto zu Windows hinzufügen. In diesem Szenario schließen Benutzer die Registrierung wie unter MDM-Registrierung beim Registrieren in Azure AD beschrieben ab.

MDM-Registrierung beim Einbinden in Azure AD nach der Gerätekonfiguration

-

Navigieren Sie auf einem Gerät im Startmenü zu Einstellungen > Konten > Arbeitsplatz oder Schule und klicken Sie auf Verbinden.

-

Klicken Sie unter Geschäfts-, Schul- oder Unikonto einrichten unter Alternative Aktionen auf Dieses Gerät in Azure Active Directory einbinden.

-

Geben Sie die Azure AD-Anmeldeinformationen ein und klicken Sie auf Anmelden.

-

Akzeptieren Sie die Nutzungsbedingungen der Organisation.

- Wenn Benutzer auf Ablehnen klicken, wird das Gerät weder in Azure AD eingebunden noch in Citrix Endpoint Management registriert.

-

Klicken Sie auf Beitreten, um mit dem Registrierungsvorgang fortzufahren.

-

Klicken Sie auf Fertig, um die Registrierung abzuschließen.

MDM-Registrierung beim Registrieren in Azure AD

-

Navigieren Sie auf einem Gerät im Startmenü zu Einstellungen > Konten > Arbeitsplatz oder Schule und klicken Sie auf Verbinden.

-

Geben Sie im Dialogfeld Geschäfts-, Schul- oder Unikonto einrichten die Azure AD-Anmeldeinformationen ein und klicken Sie auf Anmelden.

-

Akzeptieren Sie die Nutzungsbedingungen der Organisation. Das Gerät wird in Azure AD und bei Citrix Endpoint Management registriert.

- Wenn Benutzer auf Ablehnen klicken, wird das Gerät zwar in Azure AD registriert, aber nicht in Citrix Endpoint Management. Es gibt keine Info-Schaltfläche zum Konto.

-

Klicken Sie auf Beitreten, um mit der Registrierung fortzufahren.

-

Klicken Sie auf Fertig, um die Registrierung abzuschließen.

Registrieren von Windows-Geräten über den Autodiscoverydienst

Wenden Sie sich an den technischen Support von Citrix, um den Autodiscoverydienst für Windows-Geräte zu konfigurieren. Weitere Informationen finden Sie unter Anfordern von Autodiscovery für Windows-Geräte.

Hinweis:

Das SSL-Listenerzertifikat muss ein öffentliches Zertifikat sein, damit Windows-Geräte sich registrieren können. Bei einem selbstsignierten SSL-Zertifikat schlägt die Registrierung fehl.

Benutzer führen die folgenden Schritte aus, um die Registrierung abzuschließen:

-

Navigieren Sie auf einem Gerät im Startmenü zu Einstellungen > Konten > Zugriff auf Geschäfts-, Schul- oder Unikonto und klicken Sie auf Nur bei Geräteverwaltung registrieren.

-

Geben Sie im Dialogfeld Geschäfts-, Schul- oder Unikonto einrichten eine E-Mail-Adresse des Unternehmens ein und klicken Sie auf Weiter.

Zur Registrierung als lokaler Benutzer geben Sie eine nicht vorhandene E-Mail-Adresse mit dem richtigen Domänennamen (z. B.

foo\@mydomain.com) ein. Damit können Benutzer eine bekannte Microsoft-Einschränkung umgehen, durch die die integrierte Geräteverwaltung unter Windows die Registrierung durchführt. Geben Sie im Dialogfeld Mit einem Dienst verbinden den Benutzernamen und das Kennwort des lokalen Benutzers ein. Das Gerät sucht dann einen Citrix Endpoint Management-Server und startet die Registrierung. -

Geben Sie die Anmeldeinformationen ein und klicken Sie auf Weiter.

-

Stimmen Sie im Dialogfeld Nutzungsbedingungen der Verwaltung Ihres Geräts zu und tippen Sie auf Annehmen.

Das Registrieren von domänengebundenen Windows-Geräten über den Autodiscoverydienst schlägt fehl, wenn die Domänenrichtlinie die MDM-Registrierung deaktiviert. Benutzer können stattdessen eine der folgenden Methoden verwenden:

- Entfernen Sie die Geräte aus der Domäne, registrieren Sie sie und binden Sie sie erneut ein.

- Geben Sie den vollqualifizierten Domänennamen des Citrix Endpoint Management-Servers ein, um fortzufahren.

Windows-Massenregistrierung

Per Windows-Massenregistrierung können Sie viele Geräte für die Verwaltung durch einen MDM-Server ohne Reimaging der Geräte einrichten. Sie können das Provisioningpaket für die Massenregistrierung von Windows 10- und Windows 11-Desktops/-Tablets verwenden. Weitere Informationen finden Sie unter Massenregistrierung von Windows-Geräten.

Sicherheitsaktionen

Windows 10- und Windows 11-Geräte unterstützen die folgenden Sicherheitsaktionen. Eine Beschreibung der einzelnen Sicherheitsaktionen finden Sie unter Sicherheitsaktionen.

| Orten | Sperren | Neustart |

| Widerrufen | Selektiv löschen | Löschen |

Verbinden von Citrix Endpoint Management und Azure AD

Windows 10- und Windows 11-Geräte können sich in Azure registrieren. Benutzer, die in Azure AD erstellt wurden, können auf diese Geräte zugreifen. Citrix Endpoint Management wird in Microsoft Azure als MDM-Dienst bereitgestellt. Durch das Verbinden von Citrix Endpoint Management und Azure AD können Benutzer ihre Geräte automatisch bei Citrix Endpoint Management registrieren, wenn sie sie in Azure AD registrieren.

Führen Sie die folgenden Schritte aus, um Citrix Endpoint Management mit Azure AD zu verbinden:

-

Navigieren Sie im Azure-Portal zu Azure Active Directory > Mobilität (MDM und MAM) > Anwendung hinzufügen und klicken Sie auf Lokale MDM-Anwendung.

-

Geben Sie einen Namen für die Anwendung ein und klicken Sie auf Hinzufügen.

-

(Optional) Azure erlaubt keine unverifizierten Domänen (z. B. cloud.com) für die IdP-Konfiguration. Wenn Ihr Citrix Endpoint Management-Registrierungs-FQDN cloud.com enthält, wenden Sie sich an den Citrix Support und geben Sie den TXT-Datensatz aus Azure an. Der Citrix Support überprüft die Unterdomäne, und Sie können dann mit der Konfiguration fortfahren. Wenn Ihr FQDN in Ihrer eigenen Domäne ist, können Sie ihn wie üblich in Azure überprüfen.

-

Wählen Sie die von Ihnen erstellte Anwendung aus, konfigurieren Sie folgende Einstellungen und klicken Sie auf Speichern.

- MDM-Benutzerbereich. Wählen Sie Alle.

-

URL für MDM-Nutzungsbedingungen. Geben Sie sie im Format

https://<Citrix Endpoint Management Enrollment FQDN>:8443/zdm/wpe/touein. -

URL für MDM-Ermittlung. Geben Sie sie im Format

https:// <Citrix Endpoint Management Enrollment FQDN>:8443/zdm/wpeein.

-

Klicken Sie auf Lokale MDM-Anwendungseinstellungen.

- Geben Sie im Bereich Eigenschaften die App-ID-URI im Format

https:// < Citrix Endpoint Management Enrollment FQDN>:8443ein. Diese App-ID-URI ist eine eindeutige ID, die Sie in keiner anderen App wiederverwenden können. - Wählen Sie im Bereich Erforderliche Berechtigungen die Optionen Microsoft Graph und Windows Azure Active Directory aus.

- Erstellen Sie im Bereich Schlüssel den Authentifizierungsschlüssel. Klicken Sie auf Speichern, um den Schlüsselwert anzuzeigen. Der Schlüsselwert wird nur einmal angezeigt. Speichern Sie den Schlüssel für die spätere Verwendung. Sie benötigen den Schlüssel in Schritt 7.

- Geben Sie im Bereich Eigenschaften die App-ID-URI im Format

-

Navigieren Sie in der Citrix Endpoint Management-Konsole zu Einstellungen > Identitätsanbieter (IdP) und klicken Sie auf Hinzufügen.

-

Konfigurieren Sie auf der Seite Discovery-URL folgende Einstellungen und klicken Sie auf Weiter.

- IdP-Name. Geben Sie einen eindeutigen Namen für die IdP-Verbindung ein, die Sie erstellen.

- IdP-Typ. Wählen Sie Azure Active Directory.

- Mandanten-ID. Die Verzeichnis-ID in Azure. Sie sehen sie, wenn Sie in Azure zu Azure Active Directory > Eigenschaften navigieren.

-

Konfigurieren Sie auf der Seite Info über Windows MDM folgende Einstellungen und klicken Sie auf Weiter.

- App-ID-URI. Der APP-ID-URI-Wert, den Sie in Azure eingegeben haben.

- Client-ID. Die Anwendungs-ID, die Sie in Azure im Bereich Eigenschaften sehen.

- Schlüssel. Der Schlüsselwert, den Sie im vorherigen Schritt 4 erstellt und gespeichert haben.

-

Konfigurieren Sie folgende Einstellungen auf der Seite IdP-Anspruchsverwendung und klicken Sie auf “Weiter”.

- Benutzer-ID-Typ. Wählen Sie userPrincipalName.

-

Benutzer-ID-Zeichenfolge. Geben Sie

${id_token}.upnein.

-

Klicken Sie auf Speichern.

-

Fügen Sie einen Azure AD-Benutzer als lokalen Benutzer hinzu und weisen Sie ihn einer lokalen Benutzergruppe zu.

-

Erstellen Sie eine Geräterichtlinie für Nutzungsbedingungen und eine Bereitstellungsgruppe, die diese lokale Benutzergruppe enthält.

Geräteverwaltung bei Integration mit Workspace Environment Management

Nur mit Workspace Environment Management (WEM) sind MDM-Bereitstellungen nicht möglich. Mit Citrix Endpoint Management allein können Sie nur Windows 10- und Windows 11-Geräte verwalten. Durch die Integration beider Managementtools können Sie mit WEM auf MDM-Features zugreifen und mit Citrix Endpoint Management ein breiteres Spektrum an Windows-Betriebssystemen verwalten. Die Verwaltung erfolgt über die Konfiguration von Windows-Gruppenrichtlinienobjekten. Derzeit importieren Administratoren eine ADMX-Datei in Citrix Endpoint Management und übertragen sie auf Windows 10- und Windows 11-Desktops und -Tablets, um bestimmte Anwendungen zu konfigurieren. Mit der Geräterichtlinie zur Windows-GPO-Konfiguration können Sie Gruppenrichtlinienobjekte konfigurieren und Änderungen an den WEM-Dienst übertragen. Der WEM-Agent wendet dann die Gruppenrichtlinienobjekte auf Geräte und ihre Apps an.

Die Mobilgeräteverwaltung (MDM) ist keine Voraussetzung für die WEM-Integration. Sie können GPO-Konfigurationen auf jedes von WEM unterstützte Gerät übertragen, selbst wenn Citrix Endpoint Management das Gerät nicht nativ unterstützt.

Eine Liste der unterstützten Geräte finden Sie unter Betriebssystemanforderungen.

Geräte, die die Geräterichtlinie zur Windows-GPO-Konfiguration empfangen, werden im neuen Citrix Endpoint Management-Modus “WEM” ausgeführt. Unter Verwalten > Geräte wird in der Liste registrierter Geräte in der Spalte Modus für WEM-verwaltete Geräte WEM angezeigt.

Weitere Informationen finden Sie unter Geräterichtlinie “Windows-GPO-Konfiguration”.

BitLocker-Wiederherstellungsschlüssel

Das Verschlüsseln von Datenträgern mit BitLocker ist ein nützliches Sicherheitsfeature. Das Entsperren eines Geräts kann allerdings schwierig werden, wenn ein Benutzer seinen BitLocker-Wiederherstellungsschlüssel verliert. Citrix Endpoint Management kann jetzt automatisch und sicher BitLocker-Wiederherstellungsschlüssel für Benutzer speichern. Die Benutzer können ihren BitLocker-Wiederherstellungsschlüssel im Selbsthilfeportal finden. Aktivieren und Finden des BitLocker-Wiederherstellungsschlüssels:

- Navigieren Sie in der Citrix Endpoint Management-Konsole zu Einstellungen > Servereigenschaften.

- Suchen Sie

shpund aktivieren Sie das Featureshp.console.enable. Stellen Sie sicher, dassenable.new.shpdeaktiviert bleibt. Weitere Informationen zum Aktivieren des Selbsthilfeportals finden Sie unter Registrierungssicherheitsmodi konfigurieren. - Gehen Sie zu Konfigurieren > Geräterichtlinien. Suchen Sie die BitLocker-Richtlinie oder erstellen Sie eine und aktivieren Sie die Einstellung BitLocker-Wiederherstellungsbackup auf Citrix Endpoint Management.

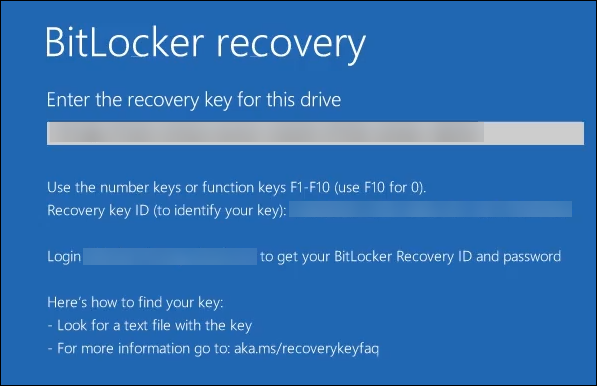

Beim Entsperren ihres Geräts sehen Endbenutzer eine Meldung, in der sie aufgefordert werden, ihren Schlüssel einzugeben. Die Meldung enthält auch die ID des Wiederherstellungsschlüssels.

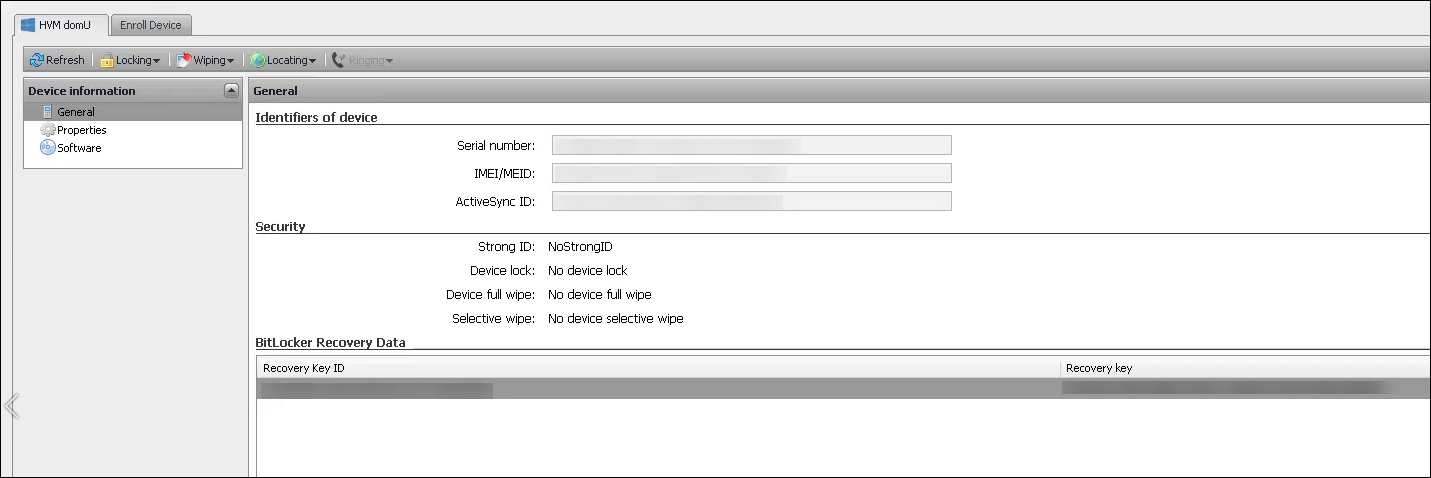

Die Benutzer können ihren BitLocker-Wiederherstellungsschlüssel im Selbsthilfeportal finden.

- Dort rufen sie unter Allgemein die Option BitLocker-Wiederherstellungsdaten auf.

- Wiederherstellungsschlüssel-ID: ID des BitLocker-Wiederherstellungsschlüssels, der zum Verschlüsseln des Datenträgers verwendet wurde. Diese ID muss mit der in der vorherigen Meldung angegebenen Schlüssel-ID übereinstimmen.

-

Wiederherstellungsschlüssel: Schlüssel, den der Benutzer eingeben muss, um seinen Datenträger zu entsperren. Geben Sie diesen Schlüssel an der Entsperrungsaufforderung ein.

Weitere Informationen finden Sie unter BitLocker-Geräterichtlinie.

In diesem Artikel

- Unterstützte Registrierungsmethoden

- Konfigurieren der Geräterichtlinien für Windows-Desktops/-Tablets

- Registrierung von Windows 10- und Windows 11-Geräten über Azure Active Directory

- Registrieren von Windows-Geräten über den Autodiscoverydienst

- Windows-Massenregistrierung

- Sicherheitsaktionen

- Verbinden von Citrix Endpoint Management und Azure AD

- Geräteverwaltung bei Integration mit Workspace Environment Management

- BitLocker-Wiederherstellungsschlüssel