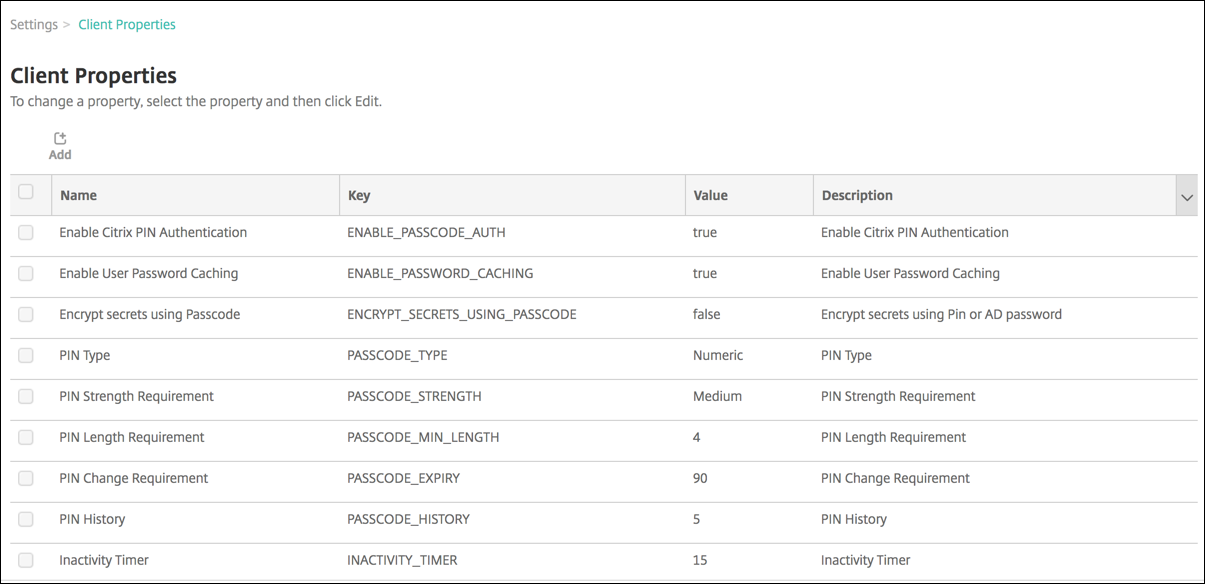

Clienteigenschaften

Clienteigenschaften enthalten Informationen, die direkt in Citrix Secure Hub auf den Geräten der Benutzer bereitgestellt werden. Mit diesen Eigenschaften können Sie erweiterte Einstellungen, z. B. die Citrix-PIN, konfigurieren. Clienteigenschaften sind beim Citrix Support erhältlich.

Clienteigenschaften können sich bei jedem neuen Release von Citrix Secure Hub und bei einigen neuen Releases von Client-Apps ändern. Informationen zu den häufig konfigurierten Clienteigenschaften finden Sie unter Referenz der Clienteigenschaften weiter unten in diesem Artikel.

- Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

Klicken Sie unter Client auf Clienteigenschaften. Die Seite Clienteigenschaften wird angezeigt. Auf dieser Seite können Sie Clienteigenschaften hinzufügen, bearbeiten und löschen.

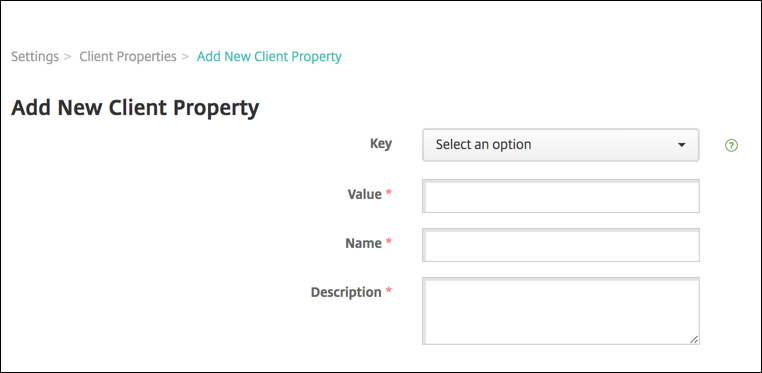

Hinzufügen einer Clienteigenschaft

-

Klicken Sie auf Hinzufügen. Die Seite Neue Clienteigenschaft hinzufügen wird angezeigt.

-

Konfigurieren Sie folgende Einstellungen:

- Schlüssel: Klicken Sie in der Dropdownliste auf den Eigenschaftsschlüssel, den Sie hinzufügen möchten. Wichtig: Wenden Sie sich vor dem Aktualisieren der Einstellungen an den Citrix Support. Sie können einen speziellen Schlüssel anfordern.

- Wert: Wert der ausgewählten Eigenschaft.

- Name: Name der Eigenschaft.

- Beschreibung: Beschreibung der Eigenschaft.

-

Klicken Sie auf Speichern.

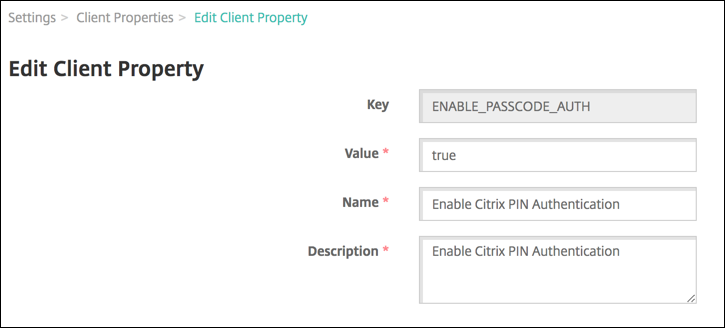

Bearbeiten einer Clienteigenschaft

-

Wählen Sie in der Tabelle Clienteigenschaften die zu bearbeitende Clienteigenschaft aus.

Aktivieren Sie das Kontrollkästchen neben einer Clienteigenschaft, um oberhalb der Liste der Clienteigenschaften ein Optionsmenü anzuzeigen. Klicken Sie an eine andere Stelle in der Liste, um das Menü mit den Optionen rechts daneben zu öffnen.

-

Klicken Sie auf Bearbeiten. Die Seite Clienteigenschaft bearbeiten wird angezeigt.

-

Ändern Sie nach Bedarf die folgenden Informationen:

- Schlüssel: Sie können dieses Feld nicht ändern.

- Wert: Wert der Eigenschaft.

- Name: Name der Eigenschaft.

- Beschreibung: Beschreibung der Eigenschaft.

-

Klicken Sie auf Speichern, um die Änderungen zu speichern, oder auf Abbrechen, um die Eigenschaft beizubehalten.

Löschen einer Clienteigenschaft

-

Wählen Sie in der Tabelle Clienteigenschaften die gewünschte Clienteigenschaft aus.

Sie können mehrere zu löschende Eigenschaften auswählen, indem Sie die Kontrollkästchen daneben aktivieren.

-

Klicken Sie auf Löschen. Ein Bestätigungsdialogfeld wird angezeigt. Klicken Sie noch einmal auf Delete.

Referenz der Clienteigenschaften

Die vordefinierten Clienteigenschaften und deren Standardeinstellungen für Citrix Endpoint Management sind wie folgt:

-

ALLOW_CLIENTSIDE_PROXY

-

Anzeigename: ALLOW_CLIENTSIDE_PROXY

-

Wenn Benutzer einen auf ihren iOS-Geräten konfigurierten Proxy verwenden möchten, belassen Sie für diese benutzerdefinierte Richtlinie den Standardwert true.

Einige Benutzer haben möglicherweise bereits einen Proxy auf ihren Geräten unter Einstellungen > WLAN > Proxy konfigurieren konfiguriert. Wenn Citrix Secure Hub für diese Benutzer nicht geöffnet wird, führen Sie eine der folgenden Aktionen aus:

- Entfernen der Proxykonfiguration vom Gerät und Neustart von Citrix Secure Hub.

- Verbinden des Geräts mit einem anderen Wi-Fi-Netzwerk. Nach der erneuten Citrix Secure Hub-Authentifizierung erhält Citrix Secure Hub die Eigenschaft ALLOW_CLIENTSIDE_PROXY und wird geöffnet.

-

Wenn ALLOW_CLIENTSIDE_PROXY auf false gesetzt ist und Benutzer einen Proxy auf ihrem Gerät konfigurieren, erkennt Citrix Endpoint Management den Proxy. Citrix Secure Hub verwendet den Proxy jedoch nicht und zeigt eine Fehlermeldung an. Wenn ein Gerät eine Verbindung zu einem Zugriffspunkt oder Router herstellt, für den ein Proxy aktiviert wurde, erkennt Citrix Endpoint Management den Proxy nicht. Um höchste Sicherheit zu gewährleisten, empfehlen wir die Verwendung von Zertifikatpinning. Informationen zum Aktivieren von Zertifikatpinning für Citrix Secure Hub finden Sie unter Zertifikatpinning.

-

Um diese benutzerdefinierte Clientrichtlinie zu konfigurieren, gehen Sie zu Einstellungen > Clienteigenschaften, fügen Sie den benutzerdefinierten Schlüssel ALLOW_CLIENTSIDE_PROXY hinzu und legen Sie den Wert fest.

-

-

CONTAINER_SELF_DESTRUCT_PERIOD

- Anzeigename: MDX Container Self-Destruct Period

-

Self-destruct verhindert den Zugriff auf Citrix Secure Hub und verwaltete Apps nach einer festgelegten Zeit der Inaktivität (in Tagen). Nach Ablauf der Zeit können die Apps nicht mehr verwendet werden. Die Datenlöschung umfasst die App-Daten jeder App, die Daten im App-Cache und die Benutzerdaten.

Als Zeit der Inaktivität gilt die Zeit, während derer der Server keine Authentifizierungsanforderung für den Benutzer erhält. Angenommen, Sie haben die Eigenschaft auf 30 Tage festgelegt. Wenn der Benutzer die App mehr als 30 Tage nicht verwendet, wird die Richtlinie wirksam.

Diese globale Sicherheitsrichtlinie gilt für iOS und Android und ist eine Erweiterung der bestehenden Richtlinien zum Sperren von Apps und Löschen von Daten.

- Um diese globale Richtlinie zu konfigurieren, gehen Sie zu Einstellungen > Clienteigenschaften und fügen Sie den benutzerdefinierten Schlüssel CONTAINER_SELF_DESTRUCT_PERIOD hinzu.

- Wert: Anzahl der Tage

-

DEVICE_LOGS_TO_IT_HELP_DESK

- Anzeigename: Geräteprotokolle an IT-Helpdesk senden

- Mit dieser Eigenschaft aktivieren bzw. deaktivieren Sie die Möglichkeit zum Senden von Protokollen an den IT-Helpdesk.

- Mögliche Werte: true oder false

- Standardwert: false

-

DISABLE_LOGGING

- Anzeigename: Disable logging

-

Verwenden Sie diese Eigenschaft, um Benutzer daran zu hindern, Protokolle von ihren Geräten zu sammeln und hochzuladen. Diese Eigenschaft deaktiviert die Protokollierung für Citrix Secure Hub und alle installierten MDX-Apps. Die Benutzer können über die Support-Seite keine Protokolle für Apps senden. Obwohl das Dialogfeld für die E-Mail-Erstellung angezeigt wird, werden keine Protokolle angehängt. Eine Meldung gibt an, dass die Protokollierung deaktiviert ist. Diese Einstellung verhindert außerdem die Aktualisierung der Protokolleinstellungen in der Citrix Endpoint Management-Konsole für Citrix Secure Hub- und MDX-Apps.

Wenn diese Eigenschaft auf true festgelegt wird, wird die Eigenschaft App-Protokolle blockieren in Citrix Secure Hub ebenfalls auf true eingestellt. Die Protokollierung für MDX-Apps wird daher beim Anwenden der neuen Richtlinie eingestellt.

- Mögliche Werte: true oder false

- Standardwert: false (Protokollierung nicht deaktiviert)

-

ENABLE_CRASH_REPORTING

- Anzeigename: Absturzberichterstellung

- Bei der Einstellung Wahr sammelt Citrix Absturzberichte und Diagnosedaten zur Behandlung von Problemen mit Citrix Secure Hub für iOS und Android. Bei der Einstellung Falsch werden keine Daten gesammelt.

- Mögliche Werte: true oder false

- Standardwert: true

-

ENABLE_CREDENTIAL_STORE

- Anzeigename: Enable Credential Store

- Wenn Sie den Anmeldeinformationsspeicher aktivieren, geben Android- oder iOS-Benutzer ihr Kennwort einmalig beim Zugriff auf mobile Citrix Produktivitätsapps ein. Sie können den Anmeldeinformationsspeicher verwenden. Dabei spielt es keine Rolle, ob Sie die Citrix-PIN aktivieren. Wenn Sie Citrix-PIN nicht aktivieren, geben Benutzer ihr Active Directory-Kennwort ein. Citrix Endpoint Management unterstützt die Verwendung von Active Directory-Kennwörtern mit dem Anmeldeinformationsspeicher ausschließlich für Citrix Secure Hub und öffentliche Store-Apps. Wenn Sie Active Directory-Kennwörter mit dem Anmeldeinformationsspeicher verwenden, bietet Citrix Endpoint Management keine Unterstützung für PKI-Authentifizierung.

- Für die automatische Registrierung bei Citrix Secure Mail müssen Sie diese Eigenschaft auf true setzen.

- Um diese benutzerdefinierte Clientrichtlinie zu konfigurieren, gehen Sie zu Einstellungen > Clienteigenschaften, fügen Sie den benutzerdefinierten Schlüssel ENABLE_CREDENTIAL_STORE hinzu und setzen Sie den Wert auf true.

-

ENABLE_PASSCODE_AUTH

- Anzeigename: Enable Citrix PIN Authentication

-

Über diese Eigenschaft können Sie die Citrix-PIN-Funktion aktivieren. Ist die Citrix-PIN oder der Citrix Passcode aktiviert, werden die Benutzer aufgefordert, eine PIN zur Verwendung anstelle des Active Directory- Kennworts zu erstellen. Die Einstellung wird automatisch aktiviert, wenn ENABLE_PASSWORD_CACHING aktiviert ist oder wenn Citrix Endpoint Management die Zertifikatauthentifizierung verwendet.

Bei der Offlineauthentifizierung wird die Citrix-PIN lokal validiert und die Benutzer können auf die gewünschte App bzw. den gewünschten Inhalt zugreifen. Bei der Onlineauthentifizierung wird mit der Citrix-PIN oder dem Citrix Passcode das Active Directory-Kennwort bzw. -Zertifikat entsperrt und zur Authentifizierung bei Citrix Endpoint Management übertragen.

Wenn für ENABLE_PASSCODE_AUTH “true” und für ENABLE_PASSWORD_CACHING “false” festgelegt ist, wird bei der Onlineauthentifizierung immer das Kennwort angefordert, da dieses in Citrix Secure Hub nicht gespeichert wird.

- Mögliche Werte: true oder false

- Standardwert: false

-

ENABLE_PASSWORD_CACHING

- Anzeigename: Enable User Password Caching

- Über diese Eigenschaft werden Active Directory-Kennwörter lokal auf den Mobilgeräten zwischengespeichert. Wenn Sie diese Eigenschaft auf true setzen, müssen Sie auch die Eigenschaft ENABLE_PASSCODE_AUTH auf true setzen. Wenn “Benutzerkennwortcaching” aktiviert ist, werden die Benutzer von Citrix Endpoint Management aufgefordert, eine Citrix-PIN oder einen Passcode festzulegen.

- Mögliche Werte: true oder false

- Standardwert: false

-

ENABLE_TOUCH_ID_AUTH

- Anzeigename: Enable Touch ID Authentication

-

Für Geräte, die Touch ID-Authentifizierung unterstützen, wird mit dieser Eigenschaft Touch ID-Authentifizierung auf dem Gerät aktiviert oder deaktiviert. Anforderungen:

Auf Benutzergeräten muss Citrix-PIN oder LDAP aktiviert sein. Wenn die LDAP-Authentifizierung deaktiviert ist (weil beispielsweise nur zertifikatbasierte Authentifizierung verwendet wird), müssen Benutzer eine Citrix-PIN festlegen. In diesem Fall benötigt Citrix Endpoint Management die Citrix-PIN, selbst wenn die Clienteigenschaft ENABLE_PASSCODE_AUTH auf false gesetzt ist.

Setzen Sie ENABLE_PASSCODE_AUTH auf false, damit Benutzer beim Starten einer App auf eine Aufforderung zur Verwendung von Touch ID reagieren müssen.

- Mögliche Werte: true oder false

- Standardwert: false

-

ENABLE_WORXHOME_CEIP

- Anzeigename: Enable Citrix Secure Hub CEIP

- Diese Eigenschaft aktiviert das Programm zur Verbesserung der Benutzerfreundlichkeit. Mit diesem Feature werden in regelmäßigen Abständen anonyme Konfigurations- und Nutzungsdaten an Citrix gesendet. Mit den Daten kann Citrix die Qualität, Zuverlässigkeit und Leistung von Citrix Endpoint Management verbessern.

- Wert: true oder false

- Standardwert: false

-

ENCRYPT_SECRETS_USING_PASSCODE

- Anzeigename: Encrypt secrets using Passcode

-

Mit dieser Eigenschaft werden vertrauliche Daten auf Geräten in einem Geheimtresor statt in einem plattformbasierten systemeigenen Speicher (z. B. iOS-Schlüsselbund) gespeichert. Diese Eigenschaft ermöglicht eine starke Verschlüsselung von Schlüsselartefakten und erzeugt Benutzerentropie. Mit “Benutzerentropie” wird eine vom Benutzer generierte zufällige PIN bezeichnet, die nur dem Benutzer bekannt ist.

Citrix empfiehlt, dass Sie diese Eigenschaft aktivieren, um eine höhere Sicherheit auf den Benutzergeräten zu erzielen. Die Benutzer werden im Ergebnis häufiger zur Authentifizierung mit der Citrix-PIN aufgefordert.

- Mögliche Werte: true oder false

- Standardwert: false

-

INACTIVITY_TIMER

- Anzeigename: Inactivity Timer

-

Diese Eigenschaft definiert die Zeitdauer, die ein Gerät inaktiv sein darf, bevor Benutzer zur Eingabe von Citrix-PIN bzw. Passcode aufgefordert werden, wenn sie auf eine App zugreifen möchten. Zum Aktivieren dieser Einstellung für eine MDX-App legen Sie die Einstellung “App-Passcode” auf “Ein” fest. Wenn App-Passcode auf Aus festgelegt ist, werden die Benutzer für eine vollständige Authentifizierung an Citrix Secure Hub umgeleitet. Wenn Sie diese Einstellung ändern, tritt der neue Wert erst in Kraft, wenn die Benutzer das nächste Mal zur Authentifizierung aufgefordert werden.

Für iOS steuert “Inactivity Timer” auch den Zugriff auf Citrix Secure Hub für MDX- und Nicht-MDX-Apps.

- Mögliche Werte: beliebige Ganzzahl

- Standardwert: 15 (Minuten)

-

ON_FAILURE_USE_EMAIL

- Anzeigename: On failure use Email to send device logs to the IT help desk.

- Mit dieser Eigenschaft aktivieren bzw. deaktivieren Sie die Möglichkeit zum Senden von Protokollen an den IT-Helpdesk per E-Mail.

- Mögliche Werte: true oder false

- Standardwert: true

-

PASSCODE_EXPIRY

- Anzeigename: PIN Change Requirement

- Diese Eigenschaft definiert, wie lange die Citrix-PIN bzw. der Citrix Passcode gültig ist. Nach diesem Zeitraum müssen die Benutzer die PIN bzw. den Passcode ändern. Wenn Sie diese Einstellung ändern, tritt der neue Wert erst in Kraft, wenn die aktuelle Citrix-PIN bzw. der aktuelle Citrix Passcode eines Benutzers abläuft.

- Mögliche (empfohlene) Werte: 1 bis 99. Zur Vermeidung von PIN-Zurücksetzungen legen Sie den Wert auf eine hohe Zahl fest (z. B. 100.000.000.000). Wenn Sie ursprünglich einen Wert zwischen 1 und 99 Tagen für den PIN-Ablauf festgelegt haben und dann in diesem Zeitraum den Wert in die hohe Zahl ändern, laufen PINs am Ende des ursprünglichen Zeitraums ab und danach nie wieder.

- Standardwert: 90 (Tage)

-

PASSCODE_HISTORY

- Anzeigename: PIN History

- Diese Eigenschaft definiert die Zahl der bereits verwendeten Citrix-PINs/-Passcodes, die Benutzer beim Ändern nicht wiederverwenden können. Wenn Sie diese Einstellung ändern, tritt der neue Wert erst in Kraft, wenn ein Benutzer seine Citrix-PIN oder seinen Passcode zurücksetzt.

- Mögliche Werte: 1 bis 99

- Standardwert: 5

-

PASSCODE_MAX_ATTEMPTS

- Anzeigename: PIN Attempts

- Diese Eigenschaft legt fest, wie viele Falscheingaben der Citrix-PIN bzw. des Worx-Passcodes zulässig sind, bevor die Benutzer zu einer vollständigen Authentifizierung aufgefordert werden. Nach einer vollständigen Authentifizierung werden die Benutzer aufgefordert, eine Citrix-PIN bzw. einen Passcode zu erstellen.

- Mögliche Werte: beliebige Ganzzahl

- Standardwert: 15

-

PASSCODE_MIN_LENGTH

- Anzeigename: PIN Length Requirement

- Diese Eigenschaft definiert die Mindestlänge der Citrix-PIN.

- Mögliche Werte: 4 bis 10

- Standardwert: 6

-

PASSCODE_STRENGTH

- Anzeigename: PIN Strength Requirement

- Diese Eigenschaft definiert die Sicherheit der Citrix-PIN bzw. des Citrix Passcodes. Wenn Sie diese Einstellung ändern, werden die Benutzer zum Erstellen einer Citrix-PIN bzw. eines Citrix Passcodes aufgefordert, wenn sie sich das nächste Mal authentifizieren.

- Mögliche Werte: Low, Medium, High oder Strong

- Standardwert: Medium

- Die Kennwortregeln für die einzelnen Sicherheitseinstellungen gemäß PASSCODE_TYPE-Einstellung sind wie folgt:

Regeln für numerische Passcodes:

| Passcodestärke | Regeln für numerischen Passcodetyp | Zulässig | Nicht zulässig |

|---|---|---|---|

| Niedrig | Alle Ziffern, beliebige Reihenfolge zugelassen | 444444, 123456, 654321 | |

| Mittel (Standardeinstellung) | Alle Ziffern dürfen nicht identisch oder aufeinanderfolgend sein. | 444333, 124567, 136790, 555556, 788888 | 444444, 123456, 654321 |

| Hoch | Angrenzende Ziffern dürfen nicht identisch sein. | 123512, 134134, 132312, 131313, 987456 | 080080, 112233, 135579, 987745, 919199 |

| Gut | Verwenden Sie eine Ziffer maximal zweimal. Verwenden Sie drei oder mehr aufeinanderfolgende Ziffern nicht mehrfach hintereinander. Verwenden Sie drei oder mehr aufeinanderfolgende Ziffern nicht in umgekehrter Reihenfolge. | 102983, 085085, 824673, 132312 | 132132, 131313, 902030 |

Regeln für alphanumerische Passcodes:

| Passcodestärke | Regeln für alphanumerischen Passcodetyp | Zulässig | Nicht zulässig |

|---|---|---|---|

| Niedrig | Muss mindestens eine Ziffer und einen Buchstaben enthalten. | aa11b1, Abcd1#, Ab123~, aaaa11, aa11aa | AAAaaa, aaaaaa, abcdef |

| Mittel (Standardeinstellung) | Zusätzlich zu den Regeln für die Sicherheitseinstellung “Niedrig” gilt, dass Buchstaben und alle Ziffern nicht identisch sein dürfen. Es dürfen keine aufeinanderfolgenden Buchstaben und Ziffern verwendet werden. | aa11b1, aaa11b, aaa1b2, abc145, xyz135, sdf123, ab12c3, a1b2c3, Abcd1#, Ab123~ | aaaa11, aa11aa oder aaa111; abcd12, bcd123, 123abc, xy1234, xyz345, oder cba123 |

| Hoch | Muss mindestens einen Großbuchstaben und einen Kleinbuchstaben enthalten. | Abcd12, jkrtA2, 23Bc#, AbCd | abcd12, DFGH2 |

| Gut | Muss mindestens eine Ziffer, ein Sonderzeichen, einen Großbuchstaben und einen Kleinbuchstaben enthalten. | Abcd1#, Ab123~, xY12#3, Car12#, AAbc1# | abcd12, Abcd12, dfgh12, jkrtA2 |

-

PASSCODE_TYPE

- Anzeigename: PIN Type

-

Diese Eigenschaft definiert, ob Benutzer eine numerische Citrix-PIN oder einen alphanumerischen Passcode festlegen können. Wenn Sie Numeric auswählen, können Benutzer nur eine numerische Citrix-PIN festlegen. Wenn Sie Alphanumeric auswählen, können Benutzer eine Kombination aus Buchstaben und Ziffern (Passcode) festlegen.

Wenn Sie diese Einstellung ändern, müssen die Benutzer eine neue Citrix-PIN bzw. einen neuen Passcode festlegen, wenn sie das nächste Mal zur Authentifizierung aufgefordert werden.

- Mögliche Werte: Numeric oder Alphanumeric

- Standardwert: Numeric

-

REFRESHINTERVAL

- Anzeigename: REFRESHINTERVAL

- In der Standardeinstellung sendet Citrix Endpoint Management dem AutoDiscovery Server (ADS) alle 3 Tage einen Ping-Befehl für gepinnte Zertifikate. Um das Aktualisierungsintervall zu ändern, gehen Sie zu Einstellungen > Clienteigenschaften, fügen Sie den benutzerdefinierten Schlüssel REFRESHINTERVAL hinzu und legen Sie den Wert auf die Anzahl der Stunden fest.

- Standardwert: 72 Stunden (3 Tage)

-

SEND_LDAP_ATTRIBUTES

- Für Nur-MAM-Bereitstellungen von Android-, iOS oder macOS-Geräten können Sie Citrix Endpoint Management so konfigurieren, dass Benutzer, die sich mit E-Mail-Anmeldeinformationen bei Citrix Secure Hub registrieren, automatisch bei Citrix Secure Mail registriert werden. Die Benutzer müssen dann zur Anmeldung bei Citrix Secure Mail keine zusätzlichen Informationen angeben und keine weiteren Schritte unternehmen.

- Um diese globale Clienteichtlinie zu konfigurieren, gehen Sie zu Einstellungen > Clienteigenschaften, fügen Sie den benutzerdefinierten Schlüssel SEND_LDAP_ATTRIBUTES hinzu und legen Sie den Wert wie folgt fest.

- Wert:

userPrincipalName=${user.userprincipalname},sAMAccountNAme=${user.samaccountname}, displayName=${user.displayName},mail=${user.mail} - Die Attributwerte werden ähnlich wie bei MDM-Richtlinien in Form von Makros angegeben.

-

Beispiel einer Kontodienstantwort für diese Eigenschaft:

<property value="userPrincipalName=user@site.com,sAMAccountName=eng1,displayName=user\,test1,email=user@site.com\,user@site.com" name="SEND_LDAP_ATTRIBUTES"/> - Bei dieser Eigenschaft behandelt Citrix Endpoint Management Kommas als Abschlusszeichen. Wenn ein Attributwert ein Komma enthält, stellen Sie diesem einen umgekehrten Schrägstrich voran. Der umgekehrte Schrägstrich verhindert, dass den Client das Komma als Attributwertende interpretiert. Schreiben Sie den umgekehrten Schrägstrich

"\\".

-

HIDE_THREE_FINGER_TAP_MENU

- Wenn diese Eigenschaft nicht festgelegt oder auf false gesetzt ist, können Benutzer auf das Menü “Ausgeblendete Features” zugreifen, indem sie mit drei Fingern auf das Gerät tippen. Über das Menü “Ausgeblendete Features” konnten Benutzer Anwendungsdaten zurücksetzen. Wenn Sie diese Eigenschaft auf true setzen, deaktivieren Sie den Benutzerzugriff auf das Menü “Ausgeblendete Features”.

- Um diese globale Clientrichtlinie zu konfigurieren, gehen Sie zu Einstellungen > Clienteigenschaften, fügen Sie den benutzerdefinierten Schlüssel HIDE_THREE_FINGER_TAP_MENU hinzu und legen Sie den Wert fest.

-

TUNNEL_EXCLUDE_DOMAINS

- Anzeigename: Tunnel Exclude Domains

- Standardmäßig schließt MDX einige Dienstendpunkte vom Micro-VPN-Tunneling aus, die von Mobile Apps-SDKs und -Apps für diverse Features verwendet werden. Zu diesen Endpunkten gehören beispielsweise Dienste, die kein Routing über Unternehmensnetzwerke erfordern, wie etwa Google Analytics, Citrix Cloud-Dienste und Active Directory-Dienste. Verwenden Sie diese Clienteigenschaft, um der Liste der ausgeschlossenen Domänen weitere Domänen hinzuzufügen.

- Um diese globale Client-Richtlinie zu konfigurieren, gehen Sie zu Einstellungen > Clienteigenschaften, fügen Sie den benutzerdefinierten Schlüssel TUNNEL_EXCLUDE_DOMAINS hinzu und legen Sie den Wert fest.

-

Wert: Geben Sie die zusätzlichen Domänen ein, die Sie vom Tunneln ausschließen möchten. Geben Sie eine durch Kommas getrennte Liste von Domänensuffixen ein. Zum Beispiel:

app.launchdarkly.com,cis.citrix.com,cis-staging.citrix.com,cis-test.citrix.com,clientstream.launchdarkly.com,crashlytics.com,events.launchdarkly.com,fabric.io,firehose.launchdarkly.com, hockeyapp.net,mobile.launchdarkly.com,pushreg.xm.citrix.com,rttf.citrix.com,rttf-staging.citrix.com,rttf-test.citrix.com,ssl.google-analytics.com,stream.launchdarkly.com,features.netscalergatewaystaging.net,features.netscalergateway.net

Die benutzerdefinierten Clienteigenschaften für Citrix Endpoint Management sind wie folgt:

ENABLE_MAM_NFACTOR_SSO:

- Mit dieser Eigenschaft können Sie MAM nFactor SSO während der MAM-Registrierung oder Anmeldung für Secure Hub aktivieren oder deaktivieren, während Sie die erweiterte Authentifizierungsrichtlinie im NetScaler Gateway verwenden. Wenn der Wert auf true gesetzt ist, wird MAM nFactor SSO während der MAM-Registrierung oder Anmeldung für Secure Hub aktiviert.

-

Um diese Eigenschaft zu konfigurieren, gehen Sie zu Einstellungen > Clienteigenschaften und klicken Sie auf Hinzufügen. Wählen Sie im Dropdownmenü Schlüssel die Option Benutzerdefinierter Schlüssel aus und aktualisieren Sie die folgenden Informationen nach Bedarf:

- Schlüssel: ENABLE_MAM_NFACTOR_SSO

- Wert: “true” oder “false”

- Name: ENABLE_MAM_NFACTOR_SSO

- Beschreibung: Fügen Sie die entsprechende Beschreibung hinzu