Connexion à des environnements Google Cloud

La section Créer et gérer des connexions et des ressources décrit les assistants qui créent une connexion. Les informations suivantes couvrent les détails spécifiques aux environnements Google Cloud.

Remarque

Avant de créer une connexion aux environnements Google Cloud, vous devez d’abord terminer la configuration de votre compte Google Cloud en tant qu’emplacement de ressources. Consultez la page Environnements de virtualisation Google Cloud.

Ajouter une connexion

Dans Studio, suivez les instructions sous Créer et gérer des connexions et des ressources. La procédure suivante vous guide tout au long de la configuration d’une connexion d’hébergement :

- Dans Studio, sélectionnez Hébergement dans le panneau gauche.

- Sélectionnez Ajouter une connexion et des ressources dans le volet Actions.

-

Sur la page Connexion, sélectionnez Créer une nouvelle connexion et Outils de provisioning Citrix, puis sélectionnez Suivant.

- Nom de la zone. Sélectionnez une zone (équivalent à un emplacement de ressources) dans laquelle vous souhaitez que vos ressources hôtes résident. Les zones sont créées automatiquement lorsque vous créez un emplacement de ressources et que vous y ajoutez un Cloud Connector. Pour plus d’informations, consultez la section Zones.

- Type de connexion : sélectionnez Google Cloud Platform dans le menu.

-

Clé du compte de service : importez la clé contenue dans votre fichier d’informations d’identification Google (.json). Vous pouvez coller la clé à partir du fichier d’informations d’identification ou accéder au fichier d’informations d’identification. Pour coller la clé, procédez comme suit :

- Localisez le fichier d’identification

- Ouvrez le fichier avec le Bloc-notes (ou tout autre éditeur de texte)

- Copiez le contenu.

- Retournez à la page Connexion, sélectionnez Ajouter clé, collez le contenu, puis sélectionnez Terminé.

- ID du compte de service : Le champ est automatiquement rempli avec les informations de la clé du compte de service.

- Nom de la connexion : Tapez un nom pour la connexion.

-

Acheminez le trafic via des Citrix Cloud Connector. Pour acheminer les requêtes d’API via un composant Citrix Cloud Connector disponible, cochez cette case. Vous pouvez également cocher la case Activer Google Cloud Build pour utiliser des pools privés afin d’obtenir un niveau de sécurité supplémentaire.

Vous pouvez également activer cette fonctionnalité à l’aide de PowerShell. Pour plus d’informations, consultez la section Créer un environnement sécurisé pour le trafic géré par GCP.

Remarque

Cette option n’est disponible que lorsque des Citrix Cloud Connector sont actifs dans votre déploiement. Actuellement, cette fonctionnalité n’est pas prise en charge pour les Connector Appliance.

- Créez des machines virtuelles à l’aide de. Sélectionnez une méthode pour créer des machines virtuelles.

-

Sur la page Région, sélectionnez un nom de projet dans le menu, sélectionnez une région contenant les ressources à utiliser, puis sélectionnez Suivant.

-

Sur la page Réseau, tapez un nom pour les ressources, sélectionnez un réseau virtuel dans le menu, sélectionnez un sous-ensemble, puis sélectionnez Suivant. Le nom des ressources facilite l’identification de la combinaison région/réseau. Les réseaux virtuels avec le suffixe (Shared) (Partagé) ajouté à leur nom représentent des VPC partagés. Si vous configurez un rôle IAM au niveau du sous-réseau pour un VPC partagé, seuls des sous-réseaux spécifiques du VPC partagé apparaissent dans la liste des sous-réseaux.

Remarque

- Le nom de la ressource peut contenir 1 à 64 caractères et ne peut pas contenir uniquement des espaces ou les caractères

\ / ; : # . * ? = < > | [ ] { } " ' ( ) ' ).

- Le nom de la ressource peut contenir 1 à 64 caractères et ne peut pas contenir uniquement des espaces ou les caractères

- Sur la page Résumé, vérifiez les informations, puis sélectionnez Terminer pour quitter la fenêtre Ajouter une connexion et des ressources.

Une fois la connexion et les ressources créées, la connexion et les ressources que vous avez créées sont répertoriées. Pour configurer la connexion, sélectionnez la connexion, puis sélectionnez l’option appropriée dans la barre d’actions.

De même, vous pouvez supprimer, renommer ou tester les ressources créées sous la connexion. Pour ce faire, sélectionnez la ressource sous la connexion, puis l’option appropriée dans la barre d’actions.

Créer un environnement sécurisé pour le trafic géré par GCP

Vous ne pouvez autoriser que l’accès privé de Google à vos projets Google Cloud. Cette mise en œuvre améliore la sécurité lors de la gestion des données sensibles. Pour ce faire :

- Installez Cloud Connector dans le VPC sur lequel vous souhaitez appliquer les contrôles de service du VPC. Consultez Contrôles de service du VPC pour plus d’informations.

- Dans le cas d’un déploiement Citrix Cloud, ajoutez

ProxyHypervisorTrafficThroughConnectordansCustomProperties. Si vous utilisez un pool de travailleurs privé, ajoutezUsePrivateWorkerPooldansCustomProperties. Pour plus d’informations sur le pool de travailleurs privés, reportez-vous à la section Vue d’ensemble des pools privés.

Remarque

Actuellement, cette fonctionnalité n’est pas prise en charge pour Connector Appliance.

Conditions requises pour créer un environnement sécurisé pour le trafic géré par GCP

Les conditions requises pour créer un environnement sécurisé pour le trafic géré par GCP sont les suivantes :

- Assurez-vous que la connexion d’hébergement est en mode de maintenance lors de la mise à jour des propriétés personnalisées.

- Pour utiliser des pools de travailleurs privés, les modifications suivantes sont requises :

- Pour un compte Citrix Cloud Service, ajoutez les rôles IAM suivants :

- Compte de service Cloud Build

- Administrateur d’instances Compute

- Utilisateur du compte de service

- Créateur de jetons de compte de service

- Propriétaire du pool de travailleurs Cloud Build

- Créez le compte Citrix Cloud Service dans le même projet que celui que vous utilisez pour créer une connexion d’hébergement.

-

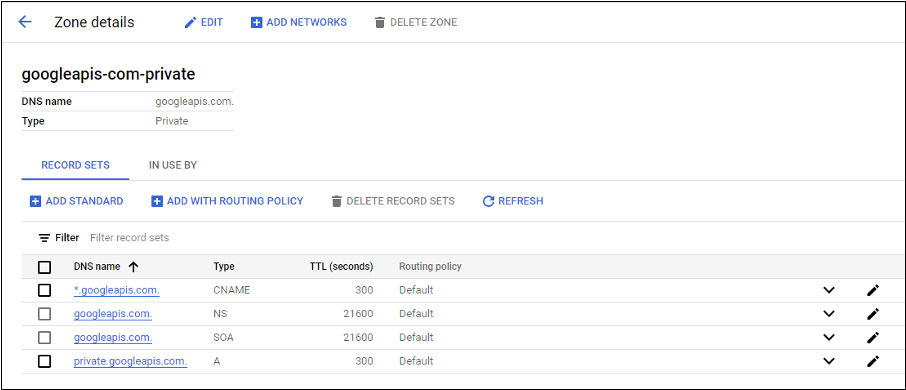

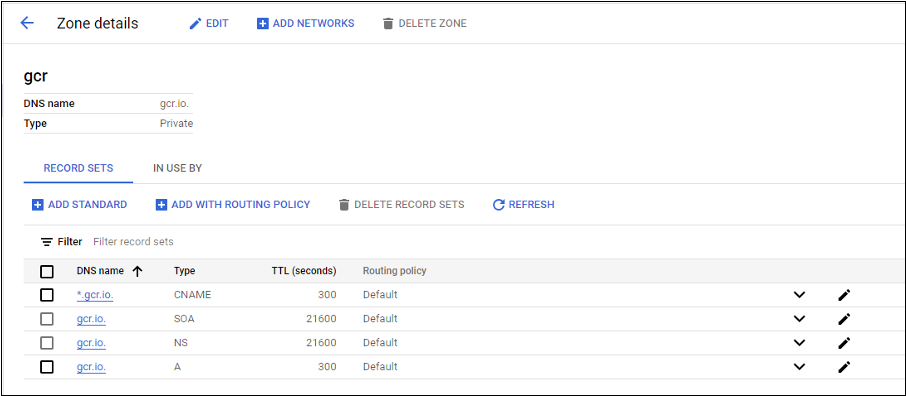

Configurez des zones DNS pour

private.googleapis.cometgcr.iocomme décrit dans la section Configuration DNS.

-

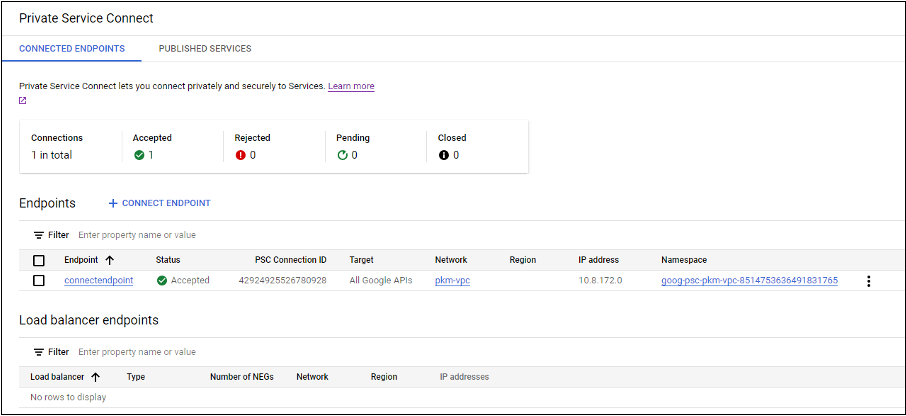

Configurez la traduction d’adresses réseau (NAT) privée ou utilisez une connexion de service privée. Pour plus d’informations, consultez la section Accéder aux API Google via des points de terminaison.

-

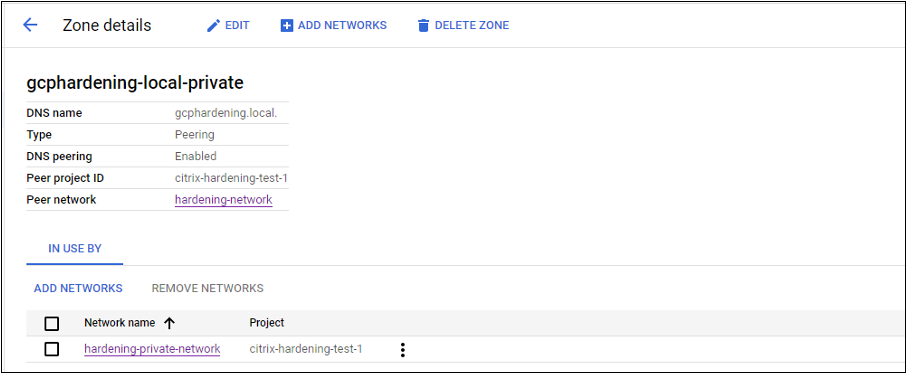

Si vous utilisez un VPC appairé, créez une zone Cloud DNS avec appairage au VPC appairé. Pour plus d’informations, consultez la section Créer une zone d’appairage.

-

Dans les contrôles de service VPC, configurez des règles de sortie afin que les API et les machines virtuelles puissent communiquer avec Internet. Les règles d’entrée sont facultatives. Par exemple :

Egress Rule 1 From: Identities:ANY_IDENTITY To: Projects = All projects Service = Service name: All services <!--NeedCopy-->

- Pour un compte Citrix Cloud Service, ajoutez les rôles IAM suivants :

Activer le proxy

Pour activer le proxy, définissez les propriétés personnalisées comme suit sur la connexion hôte :

- Ouvrez une fenêtre PowerShell à partir de l’hôte Delivery Controller ou utilisez le SDK Remote PowerShell. Pour plus d’informations sur le Remote PowerShell SDK, reportez-vous à la section SDK et API.

-

Exécutez les commandes suivantes :

Add-PSSnapin citrix*cd XDHyp:\Connections\dir

- Copiez la valeur de

CustomPropertiesde la connexion dans un bloc-notes. -

Ajoutez le paramètre de propriété comme suit :

-

En cas de déploiement dans le cloud (à l’aide de pools publics), ajoutez le paramètre de propriété

<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/>à la valeur deCustomPropertiespour activer le proxy. Par exemple :<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"> <Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/> </CustomProperties> <!--NeedCopy-->Autorisez la règle d’entrée pour le compte du service Cloud Build dans le périmètre du service VPC. Par exemple :

Ingress Rule 1 From: Identities: <ProjectID>@cloudbuild.gserviceaccount.com Source > All sources allowed To: Projects = All projects Services = Service name: All services <!--NeedCopy-->Pour plus d’informations sur le périmètre du service VPC, consultez la section Détails et configuration du périmètre de service.

-

Dans le cas d’un pool de travailleurs privés dans un déploiement cloud, ajoutez les paramètres de propriété

<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/>et<Property xsi:type="StringProperty" Name="UsePrivateWorkerPool" Value="True"/>aux valeurs deCustomPropertiespour activer le proxy. Par exemple :<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"> <Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/> <Property xsi:type="StringProperty" Name="UsePrivateWorkerPool" Value="True"/> </CustomProperties> <!--NeedCopy-->

-

- Dans la fenêtre PowerShell, attribuez une variable aux propriétés personnalisées modifiées. Par exemple :

$customProperty = '<CustomProperties…</CustomProperties>'. - Run

$gcpServiceAccount = "<ENTER YOUR SERVICE ACCOUNT EMAIL HERE>". - Exécutez

$gcpPrivateKey = "<ENTER YOUR SERVICE ACCOUNT PRIVATE KEY HERE AFTER REMOVING ALL INSTANCES OF \n >". - Exécutez

$securePassword = ConvertTo-SecureString $gcpPrivateKey -AsPlainText -Force. -

Exécutez la commande suivante pour mettre à jour une connexion hôte existante :

Set-Item -PassThru -Path @('XDHyp:\\Connections\\<ENTER YOUR CONNECTION NAME HERE>') -SecurePassword $securePassword -UserName $gcpServiceAccount -CustomProperties $customProperty <!--NeedCopy-->

Spécifiez la clé CMEK globale et régionale

Remarque

La prise en charge des clés CMEK dans GCP est actuellement proposée en version Technical Preview.

Il existe deux types de clés de chiffrement gérées par le client (CMEK) dans GCP :

- Régional : clés de chiffrement qui ne peuvent être utilisées que par les ressources d’une même région.

- Global : clés de chiffrement pouvant être utilisées par des ressources de plusieurs régions.

Vous pouvez parcourir et utiliser les clés de chiffrement gérées par le client (CMEK), mondiales ou régionales, de tous les projets accessibles au compte de service. Vous pouvez ensuite utiliser la clé pour créer un catalogue de machines MCS compatibles CMEK et mettre à jour un catalogue de machines MCS compatible CMEK existant à l’aide de la commande Set-ProvScheme. Pour en savoir plus sur la création d’un catalogue doté de clés CMEK à l’aide de PowerShell, consultez Créer un catalogue avec une clé CMEK à l’aide de propriétés personnalisées.

Pour cette fonctionnalité, vous avez besoin d’autorisations supplémentaires sur les deux comptes de service suivants :

- Le compte de service du projet en cours avec lequel la connexion hôte est créée.

- L’agent de service Compute Engine du projet en cours (dont l’adresse e-mail est :

service-PROJECT_NUMBER@compute-system.iam.gserviceaccount.com). Pour plus d’informations, consultez l’article Agent de service Compute Engine.

Dans les comptes de service, vous devez attribuer les rôles suivants dans le projet contenant les clés de chiffrement que vous souhaitez utiliser (par exemple, le projet partagé) :

- Cloud KMS Viewer

- Cloud KMS CryptoKey Encrypter/Decrypter

Si vous n’attribuez aucun rôle, assurez-vous de disposer des autorisations suivantes :

- resourcemanager.projects.get

- cloudkms.keyRings.list

- cloudkms.keyRings.get

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Lister les clés de chiffrement

Vous pouvez lister les clés de chiffrement globales et régionales au sein d’un même projet et de tous les autres projets accessibles à l’aide des commandes PowerShell. Pour ce faire :

- Ouvrez une fenêtre PowerShell depuis l’hôte du Delivery Controller ou Remote PowerShell.

- Exécutez la commande

asnp citrix*pour charger des modules PowerShell spécifiques à Citrix. -

Exécutez la commande suivante pour lister les clés de chiffrement. Exemple :

-

Pour répertorier le contenu du dossier

encryptionKeys, procédez comme suit :Get-ChildItem XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder <!--NeedCopy--> -

Pour obtenir des clés de cryptage mondiales au sein d’un même projet, procédez comme suit :

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myglobalkeyring.globalkeyring\myglobalkey.cryptokey <!--NeedCopy--> -

Pour obtenir des clés de cryptage régionales au sein d’un même projet, procédez comme suit :

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\regional-ring.keyring\shared-key.cryptokey <!--NeedCopy--> -

Pour obtenir des clés de cryptage mondiales d’un autre projet accessible (par exemple : myanotherproject), procédez comme suit :

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myanotherproject.project\shared-global-ring.globalkeyring\shared-key.cryptokey <!--NeedCopy--> -

Pour obtenir des clés de cryptage régionales d’un autre projet accessible (par exemple : myanotherproject), procédez comme suit :

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myanotherproject .project.project\shared-uscentral.keyring\shared-uscentral-key.cryptokey <!--NeedCopy-->

-

Remarque

- L’extension de l’élément d’inventaire d’un trousseau de clés mondial

.globalkeyring.- L’identifiant des trousseaux de clés mondiaux contient le mot

global.

Autorisations GCP requises

Cette section contient la liste complète des autorisations GCP. Utilisez l’ensemble complet d’autorisations indiqué dans la section pour que la fonctionnalité fonctionne correctement.

Remarque

GCP apporte des modifications au comportement par défaut du service Cloud Build et à l’utilisation des comptes de service après le 29 avril 2024. Pour plus d’informations, consultez la page Modification d’un compte de service Cloud Build. Vos projets Google existants pour lesquels l’API Cloud Build a été activée avant le 29 avril 2024 ne sont pas concernés par cette modification. Toutefois, si vous souhaitez conserver le comportement existant du service Cloud Build après le 29 avril, vous pouvez créer ou appliquer la stratégie de l’organisation pour désactiver l’application des contraintes avant d’activer l’API. Si vous définissez la nouvelle stratégie d’organisation, vous pouvez toujours suivre les autorisations existantes dans cette section et les éléments marqués avant la modification du compte de service Cloud Build. Si ce n’est pas le cas, suivez les autorisations existantes et les éléments marqués après la modification du compte de service Cloud Build.

Création d’une connexion hôte

-

Autorisations minimales requises pour le compte de service Citrix Cloud dans un projet de provisioning :

compute.instanceTemplates.list compute.instances.list compute.networks.list compute.projects.get compute.regions.list compute.subnetworks.list compute.zones.list resourcemanager.projects.get <!--NeedCopy-->Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Administrateur informatique

- Utilisateur de Cloud Datastore

-

Autorisations supplémentaires requises pour VPC partagé pour le compte de service Citrix Cloud dans un projet VPC partagé :

compute.networks.list compute.subnetworks.list resourcemanager.projects.get <!--NeedCopy-->Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Utilisateur de réseau Compute

-

Dans les comptes de service, vous devez attribuer les rôles suivants dans le projet contenant les clés de chiffrement que vous souhaitez utiliser (par exemple, le projet partagé) :

- Cloud KMS Viewer

- Cloud KMS CryptoKey Encrypter/Decrypter

Si vous n’attribuez aucun rôle, assurez-vous de disposer des autorisations suivantes :

- resourcemanager.projects.get

- cloudkms.keyRings.list

- cloudkms.keyRings.get

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Gestion de l’alimentation des machines virtuelles

Autorisations minimales requises pour le compte de service Citrix Cloud dans un projet de provisioning dans le cas où seulement des catalogues dont l’alimentation est gérée existent :

compute.instanceTemplates.list

compute.instances.list

compute.instances.get

compute.instances.reset

compute.instances.resume

compute.instances.start

compute.instances.stop

compute.instances.suspend

compute.networks.list

compute.projects.get

compute.regions.list

compute.subnetworks.list

compute.zones.list

resourcemanager.projects.get

compute.zoneOperations.get

<!--NeedCopy-->

Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Administrateur informatique

- Utilisateur de Cloud Datastore

Création, mise à jour ou suppression de machines virtuelles

-

Autorisations minimales requises pour le compte de service Citrix Cloud dans un projet de provisioning :

cloudbuild.builds.create cloudbuild.builds.get cloudbuild.builds.list compute.acceleratorTypes.list compute.diskTypes.get compute.diskTypes.list compute.disks.create compute.disks.createSnapshot compute.disks.delete compute.disks.get compute.disks.list compute.disks.setLabels compute.disks.use compute.disks.useReadOnly compute.firewalls.create compute.firewalls.delete compute.firewalls.list compute.globalOperations.get compute.images.create compute.images.delete compute.images.get compute.images.list compute.images.setLabels compute.images.useReadOnly compute.instanceTemplates.create compute.instanceTemplates.delete compute.instanceTemplates.get compute.instanceTemplates.list compute.instanceTemplates.useReadOnly compute.instances.attachDisk compute.instances.create compute.instances.delete compute.instances.detachDisk compute.instances.get compute.instances.list compute.instances.reset compute.instances.resume compute.instances.setDeletionProtection compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.instances.setTags compute.instances.start compute.instances.stop compute.instances.suspend compute.machineTypes.get compute.machineTypes.list compute.networks.list compute.networks.updatePolicy compute.nodeGroups.list compute.nodeTemplates.get compute.projects.get compute.regions.list compute.snapshots.create compute.snapshots.delete compute.snapshots.list compute.snapshots.get compute.snapshots.setLabels compute.snapshots.useReadOnly compute.subnetworks.get compute.subnetworks.list compute.subnetworks.use compute.zoneOperations.get compute.zoneOperations.list compute.zones.get compute.zones.list iam.serviceAccounts.actAs resourcemanager.projects.get storage.buckets.create storage.buckets.delete storage.buckets.get storage.buckets.list storage.buckets.update storage.objects.create storage.objects.delete storage.objects.get storage.objects.list compute.networks.get compute.resourcePolicies.use <!--NeedCopy-->Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Administrateur informatique

- Administrateur de l’espace de stockage

- Éditeur Cloud Build

- Utilisateur du compte de service

- Utilisateur de Cloud Datastore

-

Autorisations supplémentaires requises pour VPC partagé pour le compte de service Citrix Cloud dans un projet VPC partagé lors de la création d’une unité d’hébergement à l’aide de VPC et de sous-réseau depuis un projet VPC partagé :

compute.firewalls.list compute.networks.list compute.projects.get compute.regions.list compute.subnetworks.get compute.subnetworks.list compute.subnetworks.use compute.zones.list resourcemanager.projects.get <!--NeedCopy-->Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Utilisateur de réseau Compute

- Utilisateur de Cloud Datastore

-

(Avant la modification du compte de service Cloud Build) : autorisations minimales requises pour le compte de service Cloud Build dans un projet Provisioning requis par le service Google Cloud Build lors du téléchargement du disque d’instructions de préparation vers MCS :

-

(Après la modification du compte de service Cloud Build) : autorisations minimales requises pour le compte de service Cloud Compute dans un projet Provisioning requis par le service Google Cloud Build lors du téléchargement du disque d’instructions de préparation vers MCS :

compute.disks.create compute.disks.delete compute.disks.get compute.disks.list compute.disks.setLabels compute.disks.use compute.disks.useReadOnly compute.images.get compute.images.list compute.images.useReadOnly compute.instances.create compute.instances.delete compute.instances.get compute.instances.getSerialPortOutput compute.instances.list compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.machineTypes.list compute.networks.get compute.networks.list compute.projects.get compute.subnetworks.list compute.subnetworks.use compute.subnetworks.useExternalIp compute.zoneOperations.get compute.zones.list iam.serviceAccounts.actAs logging.logEntries.create pubsub.topics.publish resourcemanager.projects.get source.repos.get source.repos.list storage.buckets.create storage.buckets.get storage.buckets.list storage.objects.create storage.objects.delete storage.objects.get storage.objects.list <!--NeedCopy-->Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Compte de service Cloud Build (après la modification du compte de service Cloud Build, il s’agit du compte de service Cloud Compute)

- Administrateur d’instances Compute

- Utilisateur du compte de service

-

Autorisations minimales requises pour le compte de service Cloud Compute dans un projet de provisioning requis par le service Google Cloud Build lors du téléchargement du disque d’instructions de préparation vers MCS :

resourcemanager.projects.get storage.objects.create storage.objects.get storage.objects.list <!--NeedCopy-->Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Utilisateur de réseau Compute

- Utilisateur du compte de stockage

- Utilisateur de Cloud Datastore

- (Avant la modification du compte de service Cloud Build) : autorisations supplémentaires requises pour VPC partagé pour le compte de service Cloud Build dans un projet Provisioning requis par le service Google Cloud Build lors du téléchargement du disque d’instructions de préparation vers MCS :

-

(Après la modification du compte de service Cloud Build) : autorisations supplémentaires requises pour VPC partagé pour le compte de service Cloud Build dans un projet Provisioning requis par le service Google Cloud Build lors du téléchargement du disque d’instructions de préparation vers MCS :

compute.firewalls.list compute.networks.list compute.subnetworks.list compute.subnetworks.use resourcemanager.projects.get <!--NeedCopy-->Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Utilisateur de réseau Compute

- Utilisateur du compte de stockage

- Utilisateur de Cloud Datastore

-

Autorisations supplémentaires requises pour Cloud Key Management Service (KMS) pour le compte de service Citrix Cloud dans un projet de provisioning :

cloudkms.cryptoKeys.get cloudkms.cryptoKeys.list cloudkms.keyRings.get cloudkms.keyRings.list <!--NeedCopy-->Les rôles suivants définis par Google disposent des autorisations répertoriées ci-dessus :

- Lecteur Compute KMS

Autorisations générales

Vous trouverez ci-dessous les autorisations du compte Citrix Cloud Service dans le projet Provisioning pour toutes les fonctionnalités prises en charge dans MCS. Ces autorisations offrent la meilleure compatibilité pour l’avenir :

resourcemanager.projects.get

cloudbuild.builds.create

cloudbuild.builds.get

cloudbuild.builds.list

compute.acceleratorTypes.list

compute.diskTypes.get

compute.diskTypes.list

compute.disks.create

compute.disks.createSnapshot

compute.disks.delete

compute.disks.get

compute.disks.setLabels

compute.disks.use

compute.disks.useReadOnly

compute.firewalls.create

compute.firewalls.delete

compute.firewalls.list

compute.globalOperations.get

compute.images.create

compute.images.delete

compute.images.get

compute.images.list

compute.images.setLabels

compute.images.useReadOnly

compute.instanceTemplates.create

compute.instanceTemplates.delete

compute.instanceTemplates.get

compute.instanceTemplates.list

compute.instanceTemplates.useReadOnly

compute.instances.attachDisk

compute.instances.create

compute.instances.delete

compute.instances.detachDisk

compute.instances.get

compute.instances.list

compute.instances.reset

compute.instances.resume

compute.instances.setDeletionProtection

compute.instances.setLabels

compute.instances.setMetadata

compute.instances.setTags

compute.instances.start

compute.instances.stop

compute.instances.suspend

compute.instances.update

compute.instances.updateAccessConfig

compute.instances.updateDisplayDevice

compute.instances.updateSecurity

compute.instances.updateShieldedInstanceConfig

compute.instances.updateShieldedVmConfig

compute.machineTypes.get

compute.machineTypes.list

compute.networks.list

compute.networks.updatePolicy

compute.nodeGroups.list

compute.nodeTemplates.get

compute.projects.get

compute.regions.list

compute.snapshots.create

compute.snapshots.delete

compute.snapshots.list

compute.snapshots.get

compute.snapshots.setLabels

compute.snapshots.useReadOnly

compute.subnetworks.get

compute.subnetworks.list

compute.subnetworks.use

compute.subnetworks.useExternalIp

compute.zoneOperations.get

compute.zoneOperations.list

compute.zones.get

compute.zones.list

resourcemanager.projects.get

storage.buckets.create

storage.buckets.delete

storage.buckets.get

storage.buckets.list

storage.buckets.update

storage.objects.create

storage.objects.delete

storage.objects.get

storage.objects.list

cloudkms.cryptoKeys.get

cloudkms.cryptoKeys.list

cloudkms.keyRings.get

cloudkms.keyRings.list

compute.disks.list

compute.instances.setServiceAccount

compute.networks.get

compute.networks.use

compute.networks.useExternalIp

iam.serviceAccounts.actAs

compute.resourcePolicies.use

cloudkms.cryptoKeyVersions.useToDecrypt

cloudkms.cryptoKeyVersions.useToEncrypt

<!--NeedCopy-->

Autres ressources

- Si vous êtes dans le processus de déploiement initial, consultez la section Créer des catalogues de machines.

- Pour obtenir des informations spécifiques à Google Cloud Platform (GCP), consultez la section Créer un catalogue Google Cloud Platform.