-

Planifier et créer un déploiement

-

-

Joint à Azure Active Directory

-

-

Créer des catalogues de machines

-

Pools d'identités de machines de différents types de jonction

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Joint à Azure Active Directory

Remarque

Depuis juillet 2023, Microsoft a renommé Azure Active Directory (Azure AD) Microsoft Entra ID. Dans ce document, toute mention d’Azure Active Directory, d’Azure AD ou d’AAD fait désormais référence à Microsoft Entra ID.

Cet article décrit les conditions requises pour créer des catalogues joints à Azure Active Directory (AAD) à l’aide de Citrix DaaS, en plus des exigences décrites dans la section Configuration système requise pour Citrix DaaS.

Exigences

- Plan de contrôle : voir Configurations prises en charge

- Type de VDA : mono-session (bureaux uniquement) ou multisession (applications et bureaux)

- Version de VDA : 2203 ou ultérieure

- Type de provisioning : Machine Creation Services (MCS) persistant et non persistant utilisant le workflow de profil de machine

- Type d’affectation : dédié et regroupé

- Plateforme d’hébergement : Azure uniquement

- Rendezvous V2 doit être activé

Limitations

- La continuité du service n’est pas prise en charge.

- L’authentification unique aux bureaux virtuels n’est pas prise en charge. Les utilisateurs doivent saisir manuellement leurs informations d’identification lorsqu’ils se connectent à leur bureau.

- La connexion avec Windows Hello sur le bureau virtuel n’est pas prise en charge. Seuls le nom d’utilisateur et le mot de passe sont actuellement pris en charge. Si les utilisateurs essaient de se connecter avec une méthode Windows Hello, ils reçoivent un message d’erreur indiquant qu’ils ne sont pas l’utilisateur négocié et la session est déconnectée. Les méthodes associées incluent le code PIN, la clé FIDO2, l’authentification multifacteur, etc.

- Environnements de cloud Microsoft Azure Resource Manager uniquement.

- La première fois qu’une session de bureau virtuel est lancée, l’écran de connexion Windows peut afficher l’invite d’ouverture de session pour le dernier utilisateur connecté sans possibilité de passer à un autre utilisateur. L’utilisateur doit attendre que l’ouverture de session expire et que l’écran de verrouillage du bureau apparaisse, puis cliquer sur l’écran de verrouillage pour afficher à nouveau l’écran d’ouverture de session. À ce stade, l’utilisateur peut sélectionner Autre utilisateur et entrer ses informations d’identification. C’est le comportement à chaque nouvelle session lorsque les machines ne sont pas persistantes.

Considérations

Configuration de l’image

- Vous pouvez optimiser votre image Windows à l’aide de l’outil Citrix Optimizer.

Joint à Azure AD

-

Envisagez de désactiver Windows Hello afin que les utilisateurs ne soient pas invités à le configurer lorsqu’ils se connectent à leur bureau virtuel. Si vous utilisez VDA 2209 ou version ultérieure, cela se fait automatiquement. Pour les versions antérieures, vous pouvez procéder de l’une des deux manières suivantes :

-

Stratégie de groupe ou stratégie locale

- Accédez à Configuration de l’ordinateur > Modèles d’administration > Composants Windows > Windows Hello Entreprise.

- Configurez l’option Utiliser Windows Hello Entreprise sur :

- Désactivé, ou

- Activé et sélectionnez Ne pas démarrer le provisioning Windows Hello après la connexion.

-

Microsoft Intune

- Créez un profil d’appareil qui désactive Windows Hello pour les entreprises. Reportez-vous à la documentation de Microsoft pour plus de détails.

-

-

Les utilisateurs doivent disposer d’un accès explicite dans Azure pour se connecter aux machines à l’aide de leurs informations d’identification AAD. Cela peut être facilité en ajoutant l’attribution de rôle au niveau du groupe de ressources :

- Connectez-vous au portail Azure.

- Sélectionnez Resource Groups.

- Cliquez sur le groupe de ressources dans lequel résident les charges de travail de bureau virtuel.

- Sélectionnez Access control (IAM).

- Cliquez sur Add role assignment.

- Recherchez Virtual Machine User Login, sélectionnez-la dans la liste, puis cliquez sur Next.

- Sélectionnez User, group, or service principal.

- Cliquez sur Select members et sélectionnez les utilisateurs et les groupes auxquels vous souhaitez accorder l’accès aux bureaux virtuels.

- Cliquez sur Sélectionner.

- Cliquez sur Review + assign.

- Cliquez à nouveau sur Review + assign .

Remarque

Si vous choisissez de laisser MCS créer le groupe de ressources pour les bureaux virtuels, vous ajoutez cette attribution de rôle après la création du catalogue de machines.

- Les VM principales peuvent être jointes à Azure AD ou ne pas être jointes à un domaine. Cette fonctionnalité nécessite la version 2212 ou ultérieure du VDA.

Installation et configuration du VDA

Suivez les étapes d’installation du VDA :

-

Assurez-vous de sélectionner les options suivantes dans l’assistant d’installation :

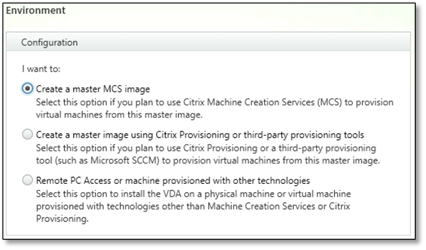

- Sur la page Environnement, sélectionnez Créer une image MCS principale.

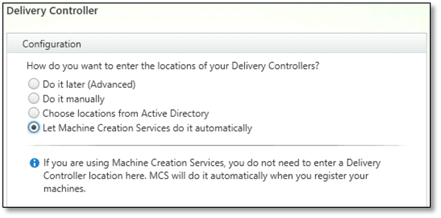

- Sur la page Delivery Controller, sélectionnez Laisser Machine Creation Services effectuer ceci automatiquement.

-

Une fois le VDA installé, ajoutez la valeur de registre suivante :

- Clé : HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

- Type de valeur : DWORD

- Nom de la valeur : GctRegistration

- Données de valeur : 1

-

Pour la machine virtuelle principale basée sur Windows 11 22H2 : créez une tâche planifiée dans la machine virtuelle principale qui exécute la commande suivante au démarrage du système à l’aide du compte système. Cette planification de tâche dans la machine virtuelle principale n’est requise que pour la version 2212 ou antérieure du VDA.

reg ADD HKLM\Software\AzureAD\VirtualDesktop /v Provider /t REG_SZ /d Citrix /f <!--NeedCopy--> -

Si vous joignez la machine virtuelle principale à Azure AD, puis que vous supprimez manuellement l’utilitaire de jonction par

dsregcmd, assurez-vous que la valeur deAADLoginForWindowsExtensionJoinedsous HKLM\ Software\Microsoft\Windows Azure\CurrentVersion\AADLoginForWindowsExtension est zéro.

Autres ressources

Une fois que l’emplacement des ressources et la connexion d’hébergement sont disponibles, créez le catalogue de machines. Pour plus d’informations sur la création d’un pool d’identités de machines jointes à Azure Active Directory, consultez l’article Pool d’identités de machines jointes à Azure Active Directory.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.